В прошлые выходные многие пользователи социальной сети Facebook стали получать от своих друзей вредоносные сообщения в чате. Вот как выглядели сообщения:

«Father crashes and dies because of THIS message posted on his daughters profile wall!» («Отец разбился и умер из-за ЭТОГО сообщения, размещенного на стене дочери») — затем следует сокращенная (с помощью сервиса bit.ly) ссылка. В слове daughter’s не хватает апострофа — должно быть «his daughter’s profile wall». Это признак того, что автор сообщения — не тот, за кого себя выдает, или, во всяком случае, что английский — не его родной язык. Давайте посмотрим, каковы последствия для пользователя, «клюнувшего» на этот трюк социальной инженерии.

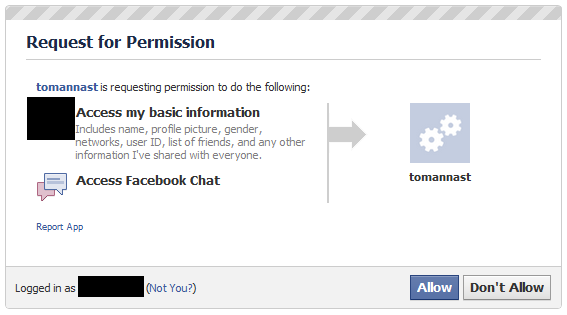

Как только ничего не подозревающий пользователь кликает по ссылке, происходит цепь переадресаций (см. картинку выше), в результате которой на экране появляется окно вредоносного приложения для Facebook, содержащее запрос на доступ к различным данным из пользовательского профиля.

Убедиться в том, что приложение вредоносное, совсем не трудно:

- похоже, что его название выбрано случайным образом

- ему всего-навсего требуется доступ к вашей «базовой информации» (читайте — списку друзей) и чату Facebook (читайте — распространяется, как червь).

Каковы же функции этого приложения? Проследим за тем, что оно делает после того, как получает доступ к вашему профилю на Facebook.

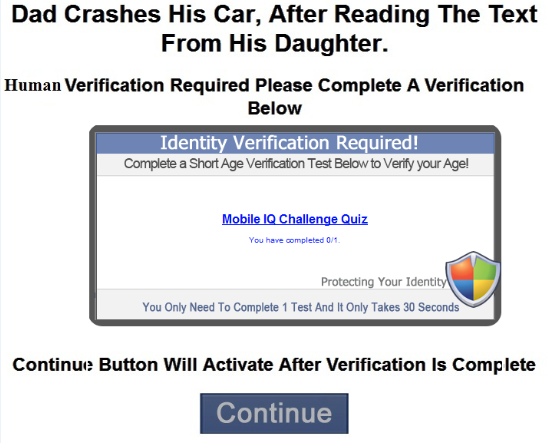

Прежде всего, оно начинает распространяться с помощью вашей учетной записи в Facebook, рассылая в чате сообщения (см. первый скриншот) тем вашим друзьям, которые находятся онлайн. Тем временем на вашем экране открывается страница, на которой используется прием социальной инженерии — вас пытаются убедить пройти «антиспам-проверку», ответив на вопросы викторины «Насколько вы тупой?», «Кто ваша настоящая любовь?» или «Телефон-шпион».

Злоумышленники применяют определение географического положения пользователя по его IP-адресу и автоматические сервисы перевода, чтобы придать гибкость своей стратегии социальной инженерии и обеспечить ее максимальную эффективность за счет использования родного языка потенциальной жертвы.

Очень важный аспект этой истории — монетизация. Другими словами, как именно киберпреступники, стоящие за этой схемой, наживаются на наивных пользователях? После того как пользователь ответил на все вопросы викторины, ему предлагается отправить SMS-сообщение на короткий номер в его стране, чтобы узнать результаты. Средняя цена такого сообщения составляет около 3 евро.

И наконец, давайте посмотрим, в каких странах пользователи чаще всего становятся жертвами этой мошеннической схемы. Приведенная ниже диаграмма взята с сайта bit.ly, где она размещена на странице статистики для основного URL, используемого в этой атаке:

Десятка стран, наиболее подверженных данной угрозе:

Украина (UA) — 24,22%

Индия (IN) — 16,22%

США (US) — 13,03%

Российская Федерация (RU) — 12,76%

Беларусь (BY) — 8,32%

Доминиканская республика (DO) — 5,89%

Филиппины (PH) — 3,14%

Шри-Ланка (LK) — 1,78%

Мексика (MX) — 1,73%

Австралия (AU) — 1,35%

Мы уведомили о происходящем те организации, которые могут уменьшить ущерб от этой атаки: сеть Facebook, в которой нужно удалить вредоносные приложения, и систему bit.ly, где нужно заблокировать переадресацию с короткого URL-адреса, указанного в исходном сообщении.

«Отец разбился и умер»: очередная ловушка для пользователей Facebook