В настоящее время мы наблюдаем очередную атаку троянца-шифровальщика Scatter. Жертвами этого троянца становятся, как правило, российские компании, работающие в сегменте малого и среднего бизнеса. При этом в случае успешного заражения компьютеров современной модификацией Trojan-Ransom.Win32.Scatter и выполнения зловредом своих функций расшифровать файлы без ключей злоумышленников невозможно.

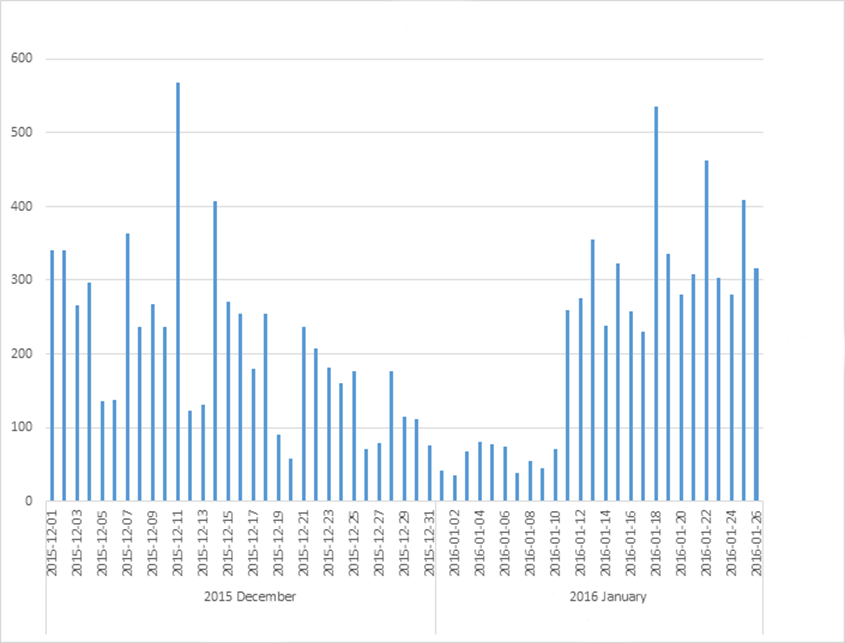

Ориентированность шифровальщика Scatter на бизнес хорошо видна по динамике его детектирования:

Количество попыток заражения Trojan-Ransom.Win32.Scatter

(1 декабря 2015 – 26 января 2016)

Количество попыток заражения резко падает в выходные, а в новогодние каникулы и вовсе наблюдается затишье. Единственным исключением являются первые выходные после праздников — возможно, многие в эти дни работали.

Нельзя сказать, что это новый зловред — наши технологии регистрировали различные модификации Scatter на протяжении всего 2015 года. Однако ряд инцидентов, произошедших в январе 2016 года, заставил нас приглядеться к нему повнимательнее.

Вот характерный пример такого инцидента. Произошел он в небольшой фирме, работающей в сфере недвижимости. Секретарь получил три письма со ссылками на некие списки документов, необходимых для налоговой. Из соображений безопасности компьютер секретаря работал под управлением ОС Linux, однако это ухищрение не помогло – секретарь старательно переслал все три ссылки в бухгалтерию с примечанием «для налоговой». Бухгалтер скачал файл, кликнул на него, и, не увидев открытого документа, переслал коллеге с просьбой «попробуй ты, у меня не открывается». В результате файлы на компьютерах обоих бухгалтеров были зашифрованы. Системного администратора подключили уже позже, когда перестали открываться важные документы.

Доставка зловредов

На графике хорошо видно, что 11 января началась новая волна активного распространения шифровальщика Scatter.

Злоумышленники используют знакомую схему атаки: сотрудник компании получает письмо, якобы отправленное представителем фирмы, ведущей какие-то общие дела с жертвой. «Представитель» жалуется на то, что при переезде им были утеряны некие документы, касающиеся совместных операций, и просит выслать их копии. В письмах нет ни малейшего намека на название фирмы-отправителя. И это первое, что должно насторожить получателя письма.

Тексты содержат незначительные вариации (очевидно, это попытка обойти спам-фильтры).

Список запрашиваемых документов якобы находится во вложении, хотя в письме нет никаких вложений — только ссылка. Она ведет на расположенный в публичном облаке Java-скрипт, замаскированный под документ с расширением .xls или .doc. Например, файл может называться «Список документов для ФНС от 20.01.15.docx_I квартал 2015г. Подписано руководителем_<…>_xls.js». В некоторых случаях, в имя файла добавляют множество пробелов для того, чтобы жертва не заметила расширение «.js».

Этот скрипт продукты «Лаборатории Касперского» детектируют как Trojan-Dropper.JS.Scatter.

При запуске скрипт сбрасывает в директорию %TEMP% вредоносный исполняемый файл с именем «fedca2b9009.exe» и запускает его. Данный файл содержит не только шифровальщика семейства Trojan-Ransom.Win32.Scatter, но и два других троянца: Nitol (DDoS-бот) и Pony (троянец для кражи информации, как правило, паролей). Не исключено, что именно Pony используется для пополнения базы адресов, по которым в дальнейшем злоумышленники отправляют письма со ссылкой на дроппер.

Атака шифровальщика

Рассмотрим подробнее троянца-шифровальщика. Современная его версия аналогична варианту, распространявшемуся в ноябре 2015 года. При старте зловред внедряет свой код в процесс tasklist.exe, svchost.exe или explorer.exe, генерирует средствами WinAPI новую пару ключей RSA, шифрует секретный ключ из этой пары при помощи содержащегося в теле зловреда открытого ключа и помещает результат в файл VAULT.KEY. После этого он приступает к поиску и шифрованию файлов жертвы. Список расширений шифруемых файлов можно увидеть на следующем скриншоте.

Для каждого файла троянец генерирует новый 56-байтовый ключ K. В начало нового файла помещается зашифрованный алгоритмом RSA ключ Kencr, а затем содержимое оригинального файла, зашифрованное алгоритмом Blowfish с ключом K. Новый файл получает дополнительное расширение «.vault».

После того, как файлы зашифрованы, троянец сохраняет на диск файл VAULT.hta, который при открытии информирует жертву о произошедшем и выдвигает финансовые требования.

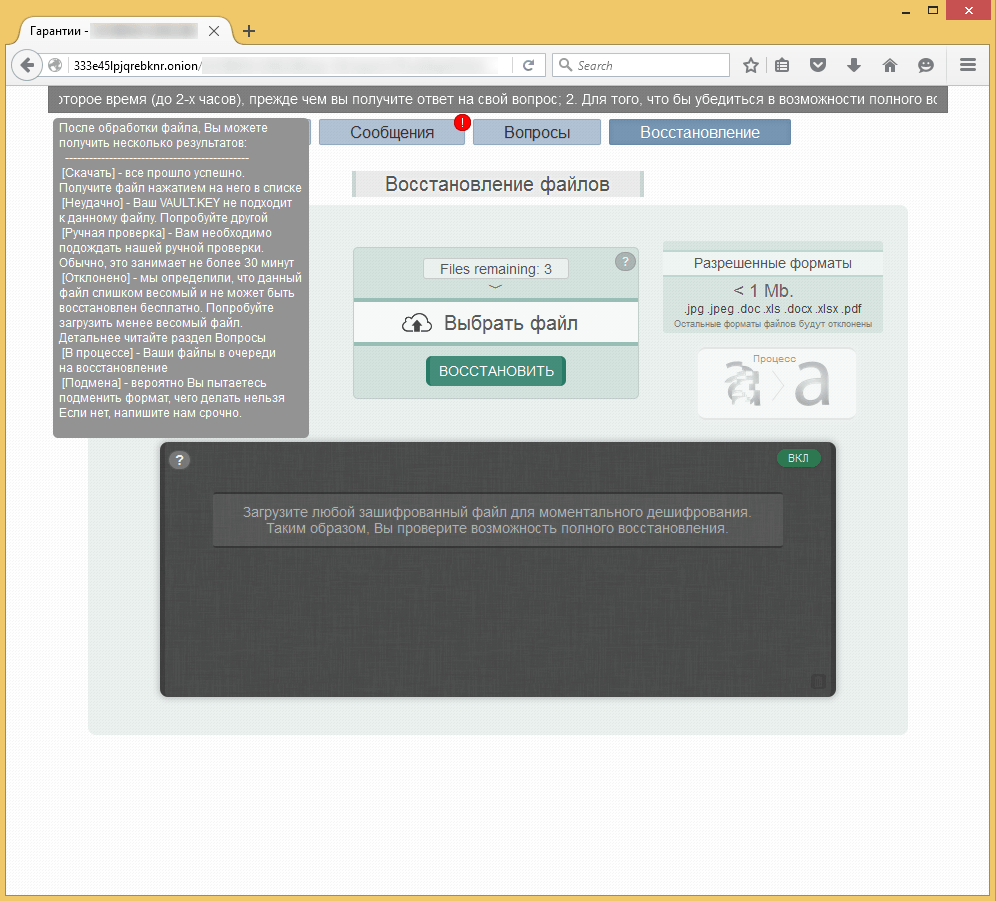

Сайт злоумышленников расположен в сети Tor. Если следовать их инструкциям и зайти на эту страницу, то жертве предложат пройти авторизацию с помощью сохраненного на диске файла VAULT.KEY, в котором содержатся, во-первых, зашифрованный секретный ключ RSA, необходимый для расшифровки файлов, а во-вторых, статистика по данному случаю заражения.

После загрузки VAULT.KEY жертве демонстрируется страница, содержащая сумму выкупа, адрес Bitcoin, на который требуется перевести средства, а также информацию о количестве и «важности» зашифрованных файлов (по мнению злоумышленников).

Вымогатели предлагают пострадавшему бесплатно расшифровать три файла, причем судя по тексту подсказки, они готовы расшифровывать не любой файл, а только тот, который не покажется им «весомым».

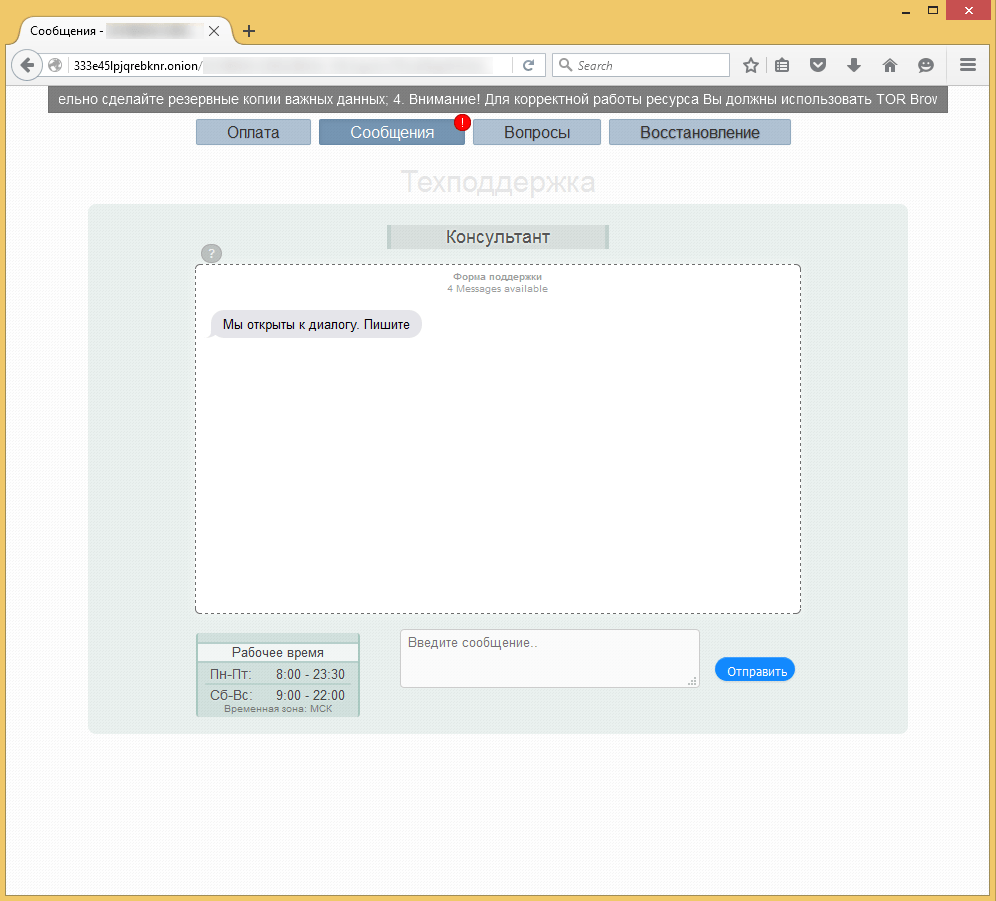

Необычная особенность – на вкладке «Сообщения» имеется онлайн-чат для связи с представителем злоумышленников.

Еще одна интересная особенность данного троянца заключается в том, что он отказывается работать, если регистрирует в системе avp.exe (процесс, запускаемый решениями «Лаборатории Касперского»).

Рекомендации

В случае заражения современной модификацией Trojan-Ransom.Win32.Scatter расшифровать файлы без ключей злоумышленника не удастся. Поэтому большая часть наших рекомендаций носит превентивный характер. Жертвам же можем посоветовать только тщательно проверить компьютер на предмет наличия вредоносного ПО (например, при помощи Kaspersky Virus Removal Tool), поскольку вместе с шифровальщиком поставляются и другие зловреды. Кроме того, рекомендуем не платить вымогателям денег, поскольку это не гарантирует расшифровку ваших файлов, но при этом гарантирует дальнейшее развитие и распространения троянцев.

Для того, чтобы избежать заражения и минимизировать ущерб, наши эксперты советуют:

- не забывать о необходимости регулярного создания резервных копий важных файлов;

- следить за настройками доступа к общим сетевым папкам, чтобы в случае заражения компьютера не пострадали данные на других машинах;

- не открывать файлы и ссылки, присланные неизвестными вам отправителями;

- использовать надежное защитное решение (в случае с этой модификацией троянца, использование решения с процессом avp.exe особенно актуально:-));

- своевременно обновлять защитное решение;

- не отключать защитные функции решений, для наших продуктов в данном случае особенно важна активность компонента System Watcher.

Осторожно – шифровальщик Scatter!

Смолович Владимир

Маленький вопрос: Если зашифровать жесткий диск с помощью к-либо DiskCruptor — это повлияет на безопасность работы или нет?

Олег

Интересно другое: раз он занесен в базу как вирус, почем же антивирусные программы не отрабатывают когда происходит закачка на пк

Не анончик

Ты прикалываешься? Прежде, чем файл будет внесен в базу, должны быть выполнены все следующие условия:

1. Должен произойти факт заражения.

2. После заражения должен быть привлечен сисадмин.

3. Сисадмин должен найти источник заражения и передать его антивирусной лаборатории на анализ. Бухгалтер, который запустил скрипт, конечно, не поможет ускорить процесс, потому что «Я ничего не делала, оно само сломалось»

4. Лаборатория должна проанализировать файл и внести его в базу.

При этом:

Атака происходит на множество компаний одновременно.

В малом бизнесе в множестве фирм нет штатного сисадмина

Не каждый сисадмин передаст файл на анализ, у него голова занята восстановлением буховских файлов.

И да, я знаю, что отвечаю на комментарий через год. Просто у меня бомбануло