Вчера во многие антивирусные лаборатории поступил экземпляр новой вредоносной программы, которая нацелена на пользователей MAC OS X. Данный экземпляр, получивший имя Backdoor.OSX.Morcut, распространяется с использованием социальной инженерии через JAR файл с именем AdobeFlashPlayer.jar, который подписан якобы компанией VeriSign Ing.

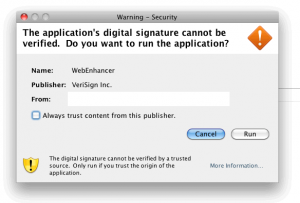

Предупреждение виртуальной машины JAVA о запуске недоверенного апплета

После получения разрешения пользователя на работу, данный JAR файл создаёт во временной папке ~spawn[набор цифр].tmp.dir исполняемый файл payload.exe размером 993440 байт и запускает его.

Часть кода JAR файла, отвечающего за сохранение на диск и запуск

вредоносной программы для MAC OS X

После запуска вредоносная программа производит инициализацию своих компонентов и передаёт на них управление. Компонентами являются:

- Инсталлятор, модуль связи с сервером управления (mach-o файл для x86, размер 401688 байт). Проверяет наличие файла автозагрузки Library/LaunchAgents/com.apple.mdworker.plist и файлов c украденными данными, которые имеют имена *.flg.

- Руткит (mach-o файл, драйвер для x86, размер 14724 байт, имеет внутреннее имя mchook). Отвечает за сокрытие файлов и процессов в системе.

- Руткит (аналогичен предыдущему, но для x64).

- Шпион (mach-o файл для x64, размер 365564 байт). Отвечает за работу с Firefox, Safari, Skype, Adium, перехватывает нажатия клавиш клавиатуры и положение курсора при нажатии мыши, перехватывает содержимое буфера обмена, аудио потоков и изображения на экране.

- Шпион (аналогичен предыдущему, но для x86, размер 93048 байт).

- Файл автозапуска (mach-o файл для x64, размер 24808 байт). Отвечает за связь модулей.

- Файл автозапуска (аналогичен предыдущему, но для x86, размер 24100 байт).

Часть кода модуля шпиона для шифрования украденных данных и связи с сервером управления

Часть кода модуля шпиона для перехвата нажатия клавиш клавиатуры и мыши

Функционал данных модулей может незначительно меняться в зависимости от наличия административных прав у пользователя. Запрос пароля у пользователя при этом не производится.

Данные модули написаны с большим профессионализмом и в расчете на более широкое использование в будущем. При этом по коду видно, что злоумышленники разрабатывали данного троянца для продажи на хакерских форумах. Вполне возможно, что в скором будущем данная вредоносная программа может стать аналогичной ZeuS — по популярности и количеству построенных на ее основе ботнетов.

PS 1. На текущий момент KSN не фиксирует заражений компьютеров пользователей данной вредоносной программой.

PS 2. Данная вредоносная программ может быть написана для продажи не на черном рынке, а на белом для правоохранительных органов.

Новый зловред для Mac: Backdoor.OSX.Morcut