Несколько дней назад мы зарегистрировали новую APT-кампанию, в которой был применен новый вариант бэкдора для MacOS X, нацеленный на уйгурских активистов.

Однако прежде чем перейти к подробностям, предложу вам небольшую викторину:

Далай-лама заходит в магазин Apple Store. Зачем?

Возможный ответ: «Чтобы купить новый компьютер MacBook Pro с дисплеем Retina!» (кстати говоря, я бы тоже купил такой с большим удовольствием, но чем я буду оправдывать дыру в семейном бюджете?).

Возможный ответ: «Чтобы купить новый компьютер MacBook Pro с дисплеем Retina!» (кстати говоря, я бы тоже купил такой с большим удовольствием, но чем я буду оправдывать дыру в семейном бюджете?).

Шутки шутками, а Далай-лама — известный пользователь компьютеров Mac. Вот фото, на котором он использует Mac во время сеанса конференц-связи:

И еще одна фотография, на которой отлично виден MacBook Pro с 17-дюймовым экраном:

Наверное, нет ничего удивительного в том, что мы регистрируем все больше APT-атак против подобных высокопоставленных пользователей, работающих на компьютерах Mac.

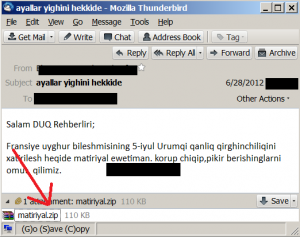

27 июня мы перехватили новую волну APT-атак, направленных против некоторых уйгуров – пользователей компьютеров Mac.

Почтовые сообщения имеют вложенный ZIP-файл, содержащий фото в формате JPG и приложение для MacOS X:

Приложение представляет собой новую, по большей части не детектируемую антивирусами версию бэкдора MaControl (в формате Universal Binary), предназначенную одновременно для компьютеров Mac, использующих архитектуру i386, и для тех, что основаны на архитектуре PowerPC. Мы детектируем эту вредоносную программу как Backdoor.OSX.MaControl.b.

MD5 ( “matiriyal.app/Contents/MacOS/iCnat” ): e88027e4bfc69b9d29caef6bae0238e8

При запуске вредоносного приложения оно устанавливается в системе и соединяется с командным сервером для получения инструкций. Бэкдор позволяет своему оператору получать списки файлов, передавать файлы через интернет и выполнять другие команды на зараженной машине.

Как обычно, хотя часть комментариев и отладочной информации написана по-английски, в тексте присутствуют распространенные ошибки:

— “Recieve” вместо “Receive”

— “os verison” вместо “os version”

— “memery” вместо “memory”

— и так далее…

Бэкдор отличается гибкостью: список его командных серверов хранится в конфигурационном блоке, дописанном в конец файла и имеющем размер 0x214 байтов. Конфигурационный блок подвергся обфускации с помощью простой операции «вычесть 8».

После расшифровки можно прочитать адрес командного сервера – 61.178.77.*. Этот IP-адрес находится на территории Китая:

По мере роста популярности компьютеров Mac, в том числе среди известных лиц, мы ожидаем и рост числа APT-атак на пользователей MacOS X. В предыдущих атаках применялись эксплойты для MS Office (Exploit.MSWord.CVE-2009-0563.a.), а описанная здесь использует социальную инженерию, чтобы побудить пользователя запустить бэкдор. Как и в случае вредоносных программ для ПК, эффективнее всего, как правило, действует сочетание эксплойтов и приемов социальной инженерии; не исключено, что в ближайшее время мы будем свидетелями роста количества подобных атак.

Обновление [30 июня 2012 г.]: компания AlienVault опубликовала описание бэкдора, аналогичного использованному в этой атаке, но предназначенного для платформы Windows. Анализ этой вредоносной программы вы можете найти здесь.

Новый вариант бэкдора для MacOS X, применяемый в APT-атаках