В конце прошлой недели мы обнаружили признаки связи между троянцем-бэкдором для Mac OS X и APT-атакой, известной под названием LuckyCat. IP-адрес командного сервера (C&C), с которым соединяется данный бот (199.192.152.*), использовался также в 2011 году некоторыми вредоносными программами для Windows, из чего мы сделали вывод, что за всеми этими атаками стоит одна и та же группа киберпреступников.

В течение двух дней мы вели мониторинг «фальшивой» зараженной системы — это обычная наша практика, когда дело касается ботов, используемых в APT-атаках. Нетрудно вообразить наше удивление, когда на выходных киберпреступники, управляющие APT-атакой, взяли под свой контроль нашу «зараженную» машину и принялись ее исследовать.

В пятницу, 13 апреля был закрыт порт 80 на командном сервере по адресу rt*****.onedumb.com, размещенном на виртуальном выделенном сервере (VPS), находящемся в г. Фремонт (Калифорния) в США. В субботу порт был открыт, и бот вышел на связь с командным сервером. В течение всего дня трафик формировали только handshake- и служебные пакеты.

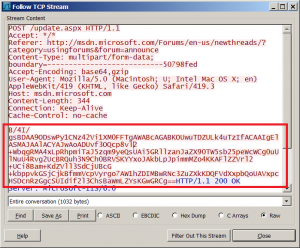

Утром воскресенья 15 апреля характер трафика, генерируемого C&C, поменялся. Злоумышленники перехватили соединение и принялись за анализ нашего фальшивого компьютера-жертвы. Они вывели список файлов корневой и домашней папок и даже украли некоторые из размещенных нами на компьютере в качестве приманки документов!

Зашифрованный обмен данными между C&C и нашей фальшивой жертвой

Расшифрованный вариант показанного выше пакета: злоумышленник выводит список файлов в папках

Мы уверены в том, что управление ботом осуществлялось вручную — другими словами, мы имели дело с реальным злоумышленником, вручную проверяющим зараженные машины и извлекающим из них данные.

Таким образом, мы можем подтвердить, что о SabPub в данный момент можно говорить как об активной APT-атаке.

В середине дня воскресенья домен, на котором размещен C&C, был отключен, и бот потерял с сервером связь. По всей видимости, отключение домена произведено по инициативе бесплатного DNS-сервиса onedumb.com, решение которого, несомненно, было вызвано вниманием СМИ к данной угрозе. Интересно, что VPS, используемый C&C, до сих пор активен.

В процессе анализа SabPub мы обнаружили еще одну версию бэкдора, которая, по всей видимости, была создана раньше. Эта версия лишь незначительно отличается от ранее обнаруженной: жестко запрограммированный адрес C&C в ней иной — вместо поддомена onedumb.com, использованного в первом образце (закодированного в теле бота как «e3SCNUA2Om97ZXJ1fGI+Y4Bt»), в данном случае имеется IP-адрес VPS (закодированный как «OjlDLjw5Pi4+NUAuQDBA»). Это означает, что сервер, по всей вероятности, остается в строю. Размер этой версии составляет 42556 байтов против 42580 байтов в ранее обнаруженном варианте.

Один из наименее изученных аспектов этих атак — это используемый в них вектор заражения. Учитывая целевой характер атак, они оставляют после себя очень мало следов. Тем не менее, мы обнаружили важную деталь — недостающее звено в этой цепи. Это шесть документов Microsoft Word, которые мы детектируем как Exploit.MSWord.CVE-2009-0563.a. В общей сложности мы имеем шесть документов Word с данным вердиктом, причем четыре из них загружают бот MaControl, а оставшиеся два — SabPub.

В этой связи наибольший интерес представляет история второго варианта SabPub. В нашей вирусной коллекции он присутствует под именем «8958.doc». Это свидетельствует о том, что он был извлечен из документа Word или распространялся в виде Doc-файла.

Мы провели анализ этого файла и проследили его происхождение по MD5-хешу (40C8786A4887A763D8F3E5243724D1C9). Результат оказался поразительным:

— Образец был загружен на VirusTotal 25 февраля 2012 года из двух источников в США.

— В обоих случаях исходное имя файла было «10th March Statemnet» (именно так, с опечаткой и без расширения).

— Ни одного детекта на VirusTotal на тот момент не было (0/40).

Если вдруг у вас возник вопрос, то имя файла (10th March Statemnet) непосредственно связано с Далай-ламой и тибетской общиной. Десятого марта 2011 года Далай-лама выпустил специальное заявление по случаю годовщины национального восстания тибетского народа — отсюда и название.

Свойства документа, используемого для распространения SabPub

К сожалению, в doc-файлах мало информации, но поле Author и дата создания документа представляют интерес. В частности, если верить информации о дате создания, файл-контейнер DOC был создан в августе 2010 года. Затем в 2012 году он был обновлен: в него добавили образец SabPub. Это совершенно обычная практика для подобных атак, мы сталкивались с ней и в других случаях, например, с Duqu.

Мы считаем, что перечисленные факты говорят о прямой связи между SabPub и APT-атаками Luckycat. Мы практически убеждены, что бэкдор SabPub был создан еще в феврале 2012 года и распространялся по электронной почте в составе целевых фишинговых рассылок.

Важно также отметить, что SabPub и MaControl — разные бэкдоры (информацию о последнем можно найти здесь), которые используют одни и те же темы для того, чтобы заинтересовать жертв и побудить их открыть вредоносный файл. Атака с SabPub оказалась более эффективной: вредоносная программа оставалась необнаруженной почти два месяца!

Второй вариант SabPub был создан в марте. В данном случае злоумышленники использовали Java-эксплойты для заражения компьютеров под управлением Mac OS X.

SabPub остается активной угрозой, и мы ожидаем, что злоумышленники в ближайшие дни/недели выпустят новые варианты бота, использующие новые командные серверы.

Подведем итог:

— В данный момент существуют по крайней мере два варианта бота SabPub.

— Первая по времени версия бота, по всей видимости, была создана и использована в феврале 2012 года.

— Вредоносная программа распространяется через документы Word, которые содержат эксплойты для уязвимости CVE-2009-0563.

— SabPub и MaControl (бот, который также использовался в APT-атаках в феврале 2012 года) — это разные вредоносные программы. Бот SabPub оказался более эффективным, поскольку он оставался необнаруженным в течение более полутора месяцев.

— APT, стоящая за SabPub, остается активной на момент написания этого материала.

* Благодарю Александра Гостева и Игоря Суменкова за анализ угроз.

Новая версия OSX.SabPub & подтверждения APT-атак на компьютеры Mac