С подписками на услуги мобильных контент-провайдеров сталкивались многие. Возникают они будто бы из ниоткуда, а обнаруживаются только в тот момент, когда на счету не остается средств. Может показаться, что для защиты достаточно не посещать сомнительных сайтов и не устанавливать приложения из сторонних источников, но, увы, сегодня этого явно недостаточно. Недавно мы обнаружили в Play Market несколько приложений, имеющих самое непосредственное отношение к этим навязываемым услугам.

На первый взгляд это обычные фоторедакторы, однако подозрения начинают закрадываться уже при чтении списка разрешений. К примеру, приложениям требуется доступ к управлению Wi-Fi, что довольно нетипично для ПО такого класса. Кроме этого, при запуске редакторы запрашивают доступ к уведомлениям и делают это до тех пор, пока пользователь не согласится его предоставить. Пока пользователь пытается приукрасить свою фотографию (с помощью скудной функциональности), приложение в фоновом режиме собирает информацию об устройстве и отправляет ее на сервер ps.okyesmobi[.]com.

Пример запроса, полученного после расшифровки трафика приложения:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 |

{ "q1":"201905211050", // идентификатор приложения "y":1184, // высота экрана "sign":"308F03D2E9173D9A1A43DFA15FDAF47D" "z":"PUSH", "e":"201905211050", "pl":"25011", // код сети оператора связи "cf":"111,108", "s1":"104870", "a":"862921000707889", // imei "i":720, // ширина экрана "b":"250110201713837", // imsi "c":"unknown", "j":"ru", "d":"S10", // модель телефона "e1":1 // состояние Wi-Fi } |

Как видно, передается информация об устройстве и сети оператора связи. В ответ ПО получает набор ссылок (зависит от страны и оператора связи) на страницы:

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 |

{ "sts":200, "ph":"", "js":[], "list": [ { "sta":0, "cf":"111", "dy":0, "tl":"http://of.okyesmobi[.]com/redirect?uid=F867D2329F195671825571419DB5B7FA67880B4E99583D6B&sourceid=2300&clickid=104870_112672190_250110201713837_862921000707889_201905211050_0.31_94.25.169.249", "id":0, "oid":112672190 } ], "cr": [ { "tl":"http://of.okyesmobi[.]com/redirect?uid=35092271DFB564AE09748A8CF282E15D089A4800D04DE5FE&sourceid=2300&clickid=104870_155608136_250110201713837_862921000707889_201905211050_0.36_94.25.169.249&p=1", "oid":155608136 }, { "tl":"http://of.okyesmobi[.]com/redirect?uid=71CBD61E0439CE5B6B6EF0BC46C140A842767CC39AC9A56E&sourceid=2300&clickid=104870_130581973_250110201713837_862921000707889_201905211050_0.24_94.25.169.249&p=1", "oid":130581973 } ], "wf":true } |

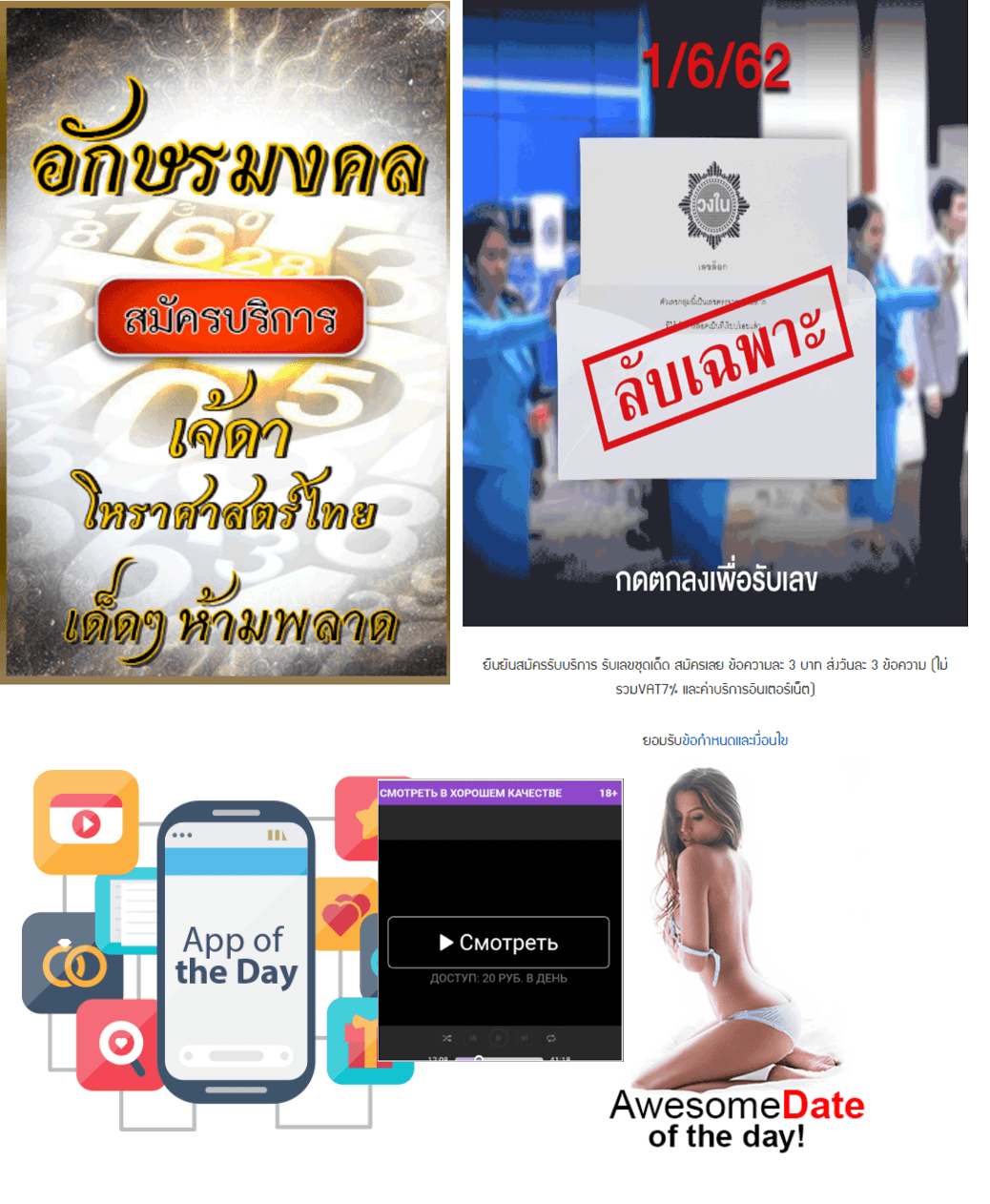

Эти адреса после нескольких редиректов приводят пользователя на страницу оформления подписки. Наши технологии детектируют эти страницы как not-a-virus:HEUR:AdWare.Script.Linkury.gen.

Получив адреса вредоносных страниц, программа загружает их в невидимом для пользователя окне. Перед этим приложение отключает модуль Wi-Fi в телефоне пользователя, тем самым активируя подключение по мобильной сети для упрощения оформления подписки.

Затем приложение расшифровывает вспомогательный скрипт на Java, хранящийся в ресурсах приложения, и выполняет действия, необходимые для активации подписки:

- Подставляет номер телефона пользователя (полученный в ходе сбора информации) в соответствующее поле;

- Если страница подписки защищена с помощью CAPTCHA, приложение выполняет ее распознавание с помощью сервиса распознавания изображений chaojiying[.]com и автоматически вставляет в нужное поле на странице;

- Если для активации подписки необходимо ввести код из SMS, приложение получает его благодаря доступу к уведомлениям;

- Нажимает нужную для оформления подписки кнопку.

Что сделать, чтобы себя обезопасить

Анализ загружаемых зловредом страниц показал, что он нацелен на пользователей из разных стран, а его размещение в официальном магазине приложений позволило авторам без проблем распространять его. Чтобы не попасться на удочку и сохранить деньги на счету мобильного телефона, мы рекомендуем внимательно изучать список разрешений, которые приложения запрашивают при установке, и установить на смартфон защитное решение, способное детектировать данный тип угроз. Кроме этого, можно подключить опцию типа «запрет контента» или открыть контентный счет.

IOCs

SHA256

- 7F5C5A5F57650A44C10948926E107BA9E69B98D1CD1AD47AF0696B6CCCC08D13

- E706EB74BAD44D2AF4DAA0C07E4D4FD8FFC2FC165B50ED34C7A25565E310C33B

- 796A72004FAE62C43B1F02AA1ED48139DA7975B0BB416708BA8271573C462E79

- C5CA6AA73FDCB523B5E63B52197F134F229792046CBAC525D46985AD72880395

- B9038DC32DE0EA3619631B54585C247ECFD304B72532E193DED722084C4A7D1C

- D4406DEE2C0E3E38A851CEA6FD5C4283E98497A894CA14A58B27D33A89B5ED5F

- 59D64FBFF1E5A9AC1F8E29660ED9A76E5546CA07C2FF99FE56242FA43B5ABEC3

- C5B6146D7C126774E5BB299E732F10655139056B72C28AA7AD478BD876D0537E

C&C

- ps.okyesmobi[.]com:8802

Неуважаемые подписчики

Сергей

Контент счет с балансом 0р от оператора отличное решение, Приобрел года 3 назад новый китайский смартфон зараженный уже с завода вирус рассылал смс на множество разных коротких номеров, перепрошить мобилу так и не удалось.