Чтобы впечатлить заказчика результатами проекта по анализу защищенности, сегодня недостаточно быть хорошим техническим специалистом и найти множество уязвимостей и слабых мест в инфраструктуре. Вместе с повышением зрелости ИБ в компаниях, растет вовлеченность руководства, которое ценит релевантность результатов и пользу практических рекомендаций. Поэтому пока пентестеры занимаются выявлением уязвимостей, поиском и демонстрацией возможных векторов атаки, в связке с ними работает еще один специалист, роль которого не так очевидна, — аналитик кибербезопасности. Этот участник команды смотрит на целевую систему комплексно, анализирует выявленные недостатки в контексте последствий, к которым могут привести кибератаки, а затем составляет план мероприятий по снижению рисков. Помимо этого, аналитик формулирует в терминах бизнеса план для управленческой команды, который позволяет понять, на что и с какой целью компания потратит деньги.

Опираясь на опыт нашей команды в «Лаборатории Касперского», успешно выполняющей множество проектов по анализу защищенности ежегодно, мы хотим подробнее рассказать о роли аналитика в подобных проектах: чем они занимаются и почему проекты с совместным участием пентестеров и аналитиков проходят успешнее и приносят больше пользы клиентам.

Кто такой аналитик?

Аналитик — это специалист, работающий с данными. Знакомые всем финансовые аналитики, например, оценивают эффективность финансового управления. В сфере информационной безопасности представлены сразу несколько аналитиков разного профиля:

- Аналитик центра мониторинга и реагирования (SOC) занимается реагированием на инциденты и оперативно создает сигнатуры для обнаружения угроз.

- Вирусный аналитик изучает компоненты и функциональность вредоносного ПО.

- Аналитик угроз (Threat Intelligence) изучает поведение кибергруппировок, исследует их тактики и методы, выявляет признаки готовящихся атак.

Аналитик, участвующий в проекте по анализу защищенности, выступает связующим звеном между пентестерами, руководителем проекта и клиентом. В «Лаборатории Касперского» аналитики участвуют в red-teaming проектах, работах по тестированию на проникновение, оценке защищенности веб- и мобильных приложений и др. Цели и задачи таких проектов могут варьироваться от поиска уязвимостей в банковском приложении до определения векторов атаки на системы АСУ ТП и объекты критически важной инфраструктуры. В связи с этим состав команды непостоянен — аналитики могут работать совместно со специалистами из разных предметных областей, что позволяет им повышать собственную экспертизу и делиться ею с клиентами.

Роль аналитика в проекте по анализу защищенности

Можно выделить следующие этапы работы аналитика в проектах по анализу защищенности:

- предварительный сбор информации;

- определение угроз;

- верификация модели угроз;

- визуализация данных;

- приоритизация уязвимостей;

- составление рекомендаций;

- взаимодействие с ИБ-специалистами заказчика;

- заключительная работа по проекту.

Далее мы подробно рассмотрим каждый этап.

Предварительный сбор информации

Перед началом тестирования на проникновение аналитик из открытых источников собирает информацию об организации. Он изучает системы и внешние ресурсы, с которыми работает предприятие, ищет технические детали: использует ли компания программное обеспечение, которое разрабатывает самостоятельно или же разработка передана на аутсорс, кроме того, ПО может быть создано на основе открытого исходного кода, аналитик уточняет на каком языке написана система, какие функции выполняет и многое другое. Также аналитик проверяет публичные утечки данных, чтобы выяснить, не связаны ли они с сотрудниками, и не были ли скомпрометированы учетные данные заказчика и его клиентов. Часто подобную информацию можно отыскать в теневом интернете, форумах и телеграмм-каналах, и работа аналитика заключается в ее поиске и информировании заказчика. Все собранные данные помогают выявить потенциальные векторы атак и используются при формировании границ для проведения работ и их согласовании с заказчиком. Этой информацией впоследствии пользуются и пентестеры, которые проверяют реализуемость атак. Так, адреса электронной почты сотрудников, находящиеся в открытом доступе, могут быть использованы для атак методом социальной инженерии, а учетные данные – для получения доступа к ресурсам компании, информация об используемом программном обеспечении в свою очередь помогает найти актуальные уязвимости.

Козырь в рукаве – поиск данных в открытых источниках (OSINT)

Информация, собранная аналитиком, действительно помогает в поиске новых векторов атак. Приведем пример из одного проекта по анализу защищенности, в котором аналитик успешно использовал сервис Kaspersky Digital Footprint Intelligence для поиска скомпрометированных данных сотрудников. По согласованию с заказчиком, пентестер воспользовался найденными учетными данными для авторизации в одном из внешних сервисов компании и дальнейшего развития атаки. Хотя сетевой периметр и все публичные сервисы были надежно защищены с помощью механизмов аутентификации, этот случай продемонстрировал уязвимость инфраструктуры перед злоумышленниками, вооруженными данными из открытых источников.

Схема проекта по тестированию на проникновение, в котором информация, собранная аналитиком, помогла определить новый вектор атаки

Определение угроз

Пентестеры проверяют возможность эксплуатации выявленных уязвимостей и передают информацию об успешных атаках аналитику, который превращает полученные данные в подробный отчет. Для того, чтобы специалисты заказчика могли воспроизвести все действия, которые выполняли пентестеры, и убедиться в реализуемости атак, все описания подкрепляются снимками экрана, фрагментами уязвимого исходного кода, примерами HTTP-запросов и другими доказательствами. Аналитик стремится подробно ответить на следующие вопросы:

- Какие уязвимости найдены?

- При каких условиях возможна эксплуатация выявленных уязвимостей?

- Какой компонент уязвим (IP-адрес, порт, скрипт, параметр)?

- Какой эксплойт или утилита использованы в тестировании?

- К каким последствиям приводит эксплуатация (получение данных, повышение привилегий, создание условий для эксплуатации другой уязвимости)?

Стоит также отметить, что один вектор атаки может быть комбинацией нескольких уязвимостей, а последствия от его реализации могут быть критичнее, чем последствия от каждой из входящих в него уязвимостей в отдельности.

Верификация модели угроз

После прохождения всех предыдущих этапов аналитик группирует уязвимости по категориям. Вот несколько примеров таких категорий:

- уязвимости веб-приложений: SQL-инъекция, межсайтовый скриптинг (XSS), подделка межсайтовых запросов (CSRF);

- ошибки контроля доступа — например, избыточные привилегии учетных записей или использование одной и той же локальной учетной записи на разных машинах;

- проблемы с установкой исправлений — использование программного обеспечения с известными уязвимостями.

Опираясь на знания о бизнес-системах клиента, аналитик определяет угрозы, которые могут быть связаны с эксплуатацией выявленных уязвимостей. Он оценивает, к каким важным ресурсам злоумышленники получат доступ в результате атаки, — например, к данным клиентов, персональным данным сотрудников, а может быть, к платежным распоряжениям? Так, получив полный контроль над внутренней инфраструктурой клиента, в том числе над критическими IT-системами, атакующий сможет нарушить бизнес-процессы компании, а доступ к файлам на серверах компании может привести к раскрытию конфиденциальных документов.

Визуализация результатов

Аналитик составляет схему для визуализации всех действий пентестеров, которые позволили успешно продемонстрировать возможность реализации атак. Это важно не только для заказчика, который ясно видит, какие уязвимости эксплуатировались, какие узлы сети были скомпрометированы и какие угрозы из-за этого возникли, но и для самих пентестеров. Рассматривая детальную схему, они могут обнаружить не замеченные ранее векторы атаки и определить возможные сценарии будущих атак.

Как визуализация помогла аналитику обнаружить дополнительный вектор атаки

Во время внутреннего тестирования на проникновение наши эксперты нашли множество уязвимостей и смогли получить максимальные привилегии в домене. Однако, изучая данные, полученные с использованием инструмента BloodHound, аналитик обнаружил скрытые связи, которые указывали на возможную цепочку атаки: из-за неправильной конфигурации Active Directory внешние подрядчики могли повысить свои права в системе. Ввиду ограничений проекта пентестерам были недоступны учетные данные подрядчиков, что не позволило проверить данный вектор атаки на практике. Однако, в конечном итоге заказчик все же был информирован об имеющейся проблеме, благодаря проведенной аналитической работе.

Пример визуализации данных, полученных, с помощью утилиты BloodHound

Приоритизация уязвимостей

После определения уязвимостей и угроз аналитик переходит к их приоритизации. Для определения очередности, с которой необходимо устранить выявленные уязвимости, используется комплексная оценка, основанная не только на уровне критичности уязвимостей, но и учитывающая ущерб от реализации вектора, в состав которого она входит, а также сложность исправления. Это позволяет избежать ситуации, когда все силы брошены на исправление уязвимости критического уровня риска, обнаруженной, к примеру, в тестовой версии веб-приложения, которая принесет меньше ущерба, чем уязвимость среднего уровня, но обнаруженная в критически важной системе вроде онлайн-банка. Необходимо обращать внимание на то, не приведет ли эксплуатация той или иной уязвимости к срабатыванию цепочки взаимосвязанных уязвимостей, и, если продолжить разговор об онлайн-банке, позволит злоумышленникам украсть деньги со счетов клиентов банка. Следом мы оцениваем, какие уязвимости заказчику будет легче и быстрее устранить, а какие потребуют серьезного вмешательства в бизнес-процессы компании. После этого аналитик располагает список уязвимостей и рекомендаций в соответствии с порядком, в котором следует принимать меры.

Схема приоритизации уязвимостей

Составление рекомендаций

При составлении рекомендаций по устранению выявленных уязвимостей аналитик ориентируется на отраслевую специфику проанализированных систем и подходы заказчика к используемым системам, а также учитывает отраслевые стандарты по кибербезопасности.

Рекомендации определяют сроки для устранения выявленных уязвимостей и делятся на три типа:

- Краткосрочные. Это легко выполняемые рекомендации, например установка обновлений ПО или изменение скомпрометированных учетных данных.

- Среднесрочные (меньше одного года). Наиболее важные изменения, требующие значительных усилий, например, внедрение строгих правил фильтрации трафика, ограничение доступа к сетевым сервисам и приложениям или проверка прав пользователей и отзыв избыточных привилегий.

- Долгосрочные (больше одного года). Изменение архитектуры и бизнес-процессов, внедрение или совершенствование процессов и средств контроля безопасности, например разработка надежной процедуры периодических обновлений.

Взаимодействие с ИБ-специалистами заказчика

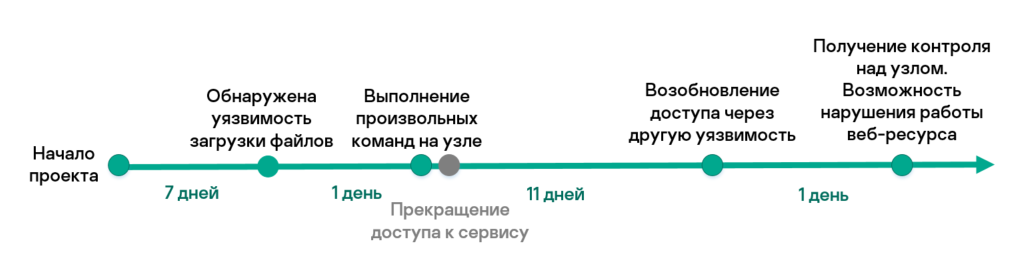

Иногда компании требуется не только проанализировать защищенность ИТ-инфраструктуры, но и оценить работу центра мониторинга и ИБ-специалистов по реагированию на угрозы. В таком проекте аналитик фиксирует хронологию реализованных атак и ответных мер, принятых сотрудниками заказчика, составляет таймлайны.

Пример хронологии red-teaming проекта

Заключительная работа по проекту

На последнем этапе аналитик предоставляет результаты своей работы в трех форматах:

- Аналитический отчет для руководства и других ответственных лиц со стороны клиента.

- Технический отчет по результатам анализа защищенности для специалистов по ИБ и IT, работников центра мониторинга и реагирования.

- Машиночитаемый документ для автоматической обработки и использования в защитных решениях клиента.

Три формата отчетных документов

Выводы

Подведем итог. Наш опыт показывает, что участие аналитика в проекте анализа защищенности дает следующие преимущества:

- возможность собирать и анализировать большие объемы данных, полученных из внешних источников или от пентестеров;

- экономия времени пентестеров, которые могут не беспокоится о финальном представлении отчетных материалов и заниматься непосредственно исследовательской деятельностью;

- взаимодействие с центром мониторинга и реагирования или ИБ-специалистами заказчика в случае, если заказчик хочет оценить их работу по реагированию на угрозы, зафиксировать хронологию атак;

- визуализация результатов тестирования и их изложение на языке, понятном бизнесу.

И наконец, что не менее важно, аналитик предоставляет подробный план с краткосрочными и долгосрочными рекомендациями и действиями по устранению обнаруженных угроз. В рамках сервисов по анализу защищенности мы предоставляем клиентам обзор рисков кибербезопасности, специфичных для их организации (отрасли, инфраструктуры и целей), и рекомендации по усилению защиты и нейтрализации угроз в будущем.

Как аналитик может повысить результативность пентеста