Введение

В рамках сервиса информирования о crimeware (вредоносном ПО, используемом в преступных целях) мы анализируем новые тенденции в мире злоумышленников. Данные за последний месяц ожидаемо показывают, что среди всех угроз заметно выделяются шифровальщики. В этой статье мы приводим выдержки из отчетов за прошлый месяц, посвященных новым представителям данного вида crimeware.

Luna — совершенно новый шифровальщик, написанный на Rust

В прошлом месяце наша система мониторинга и анализа угроз в теневом интернете обнаружила свежее объявление на одном из форумов, посвященных программам-шифровальщикам.

Там говорилось, что зловред написан на языке Rust и предназначен для атак на системы Windows, Linux и ESXi. Вооруженные этой информацией, мы отправились на охоту за образцами — и нашли их с помощью Kaspersky Security Network (KSN).

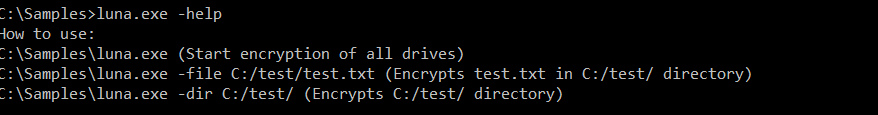

Опции командной строки, поддерживаемые Luna

Если судить по доступным параметрам командной строки, Luna не отличается сложностью. Однако зловред использует нетипичную схему шифрования с сочетанием алгоритмов x25519 и AES, которое редко встречается в шифровальщиках.

Образцы для Linux и ESXi скомпилированы из того же исходного кода, что и версия для Windows, но с незначительными изменениями. Например, если образцы для Linux запустить без аргументов командной строки, они не будут выполняться. Вместо этого они покажут возможные аргументы, необходимые для работы. Остальной код почти не отличается от версии для Windows.

В объявлении указано, что Luna работает только с русскоязычными партнерами. Кроме того, требование выкупа, встроенное в бинарный файл, содержит грамматические ошибки. Например, вместо «a small team» злоумышленники написали «a little team». Поэтому мы со средней степенью уверенности полагаем, что за Luna стоят русскоязычные разработчики. Так как группа была обнаружена совсем недавно, у нас пока мало данных о жертвах. Однако «Лаборатория Касперского» следит за активностью злоумышленников.

Luna продолжает тенденцию разрабатывать кроссплатформенные шифровальщики на таких языках как Go или Rust, которую мы наблюдает последнее время. К числу зловредов, созданных на этих языках относятся, например, BlackCat и Hive. Поскольку Go и Rust — платформонезависимые языки, написанные на них шифровальщики можно легко портировать, проводя атаки на более широкий спектр операционных систем. Более того, кроссплатформенные языки затрудняют статический анализ зловредов.

Black Basta

Black Basta — сравнительно новый шифровальщик на C++, впервые замеченный в феврале 2022 года. На тот момент сам зловред, его инфраструктура и кампания еще находились в разработке. Например, блог с данными жертв еще не был опубликован, однако жертвы уже могли посетить веб-сайт Black Basta.

Black Basta поддерживает аргумент командной строки -forcepath, используемый для шифрования файлов только в определенной папке. Без него шифрованию подвергается вся система за исключением некоторых важных каталогов.

В апреле, через два месяца после первого обнаружения, шифровальщик уже был проработан лучше. Появились новые функции, в том числе запуск системы в безопасном режиме перед шифрованием и маскировка под одну из служб Windows в целях закрепления.

Перезагрузка в безопасном режиме — не самый распространенный метод, но он имеет свои преимущества. Например, некоторые защитные решения для конечных устройств в безопасном режиме не работают. Это означает, что зловред не будет обнаружен и сможет достаточно легко зашифровать файлы в системе. Чтобы запустить систему в безопасном режиме, шифровальщик выполняет следующие команды:

- C:\Windows\SysNative\bcdedit /set safeboot networkChanges

- C:\Windows\System32\bcdedit /set safeboot networkChanges

В ранних версиях Black Basta записка с требованием выкупа отличалась от той, что используется сейчас. Тогда она походила на аналогичную записку группы Conti. В этом нет ничего странного, так как на тот момент Black Basta еще находился в разработке.

Сравнение требований о выкупе

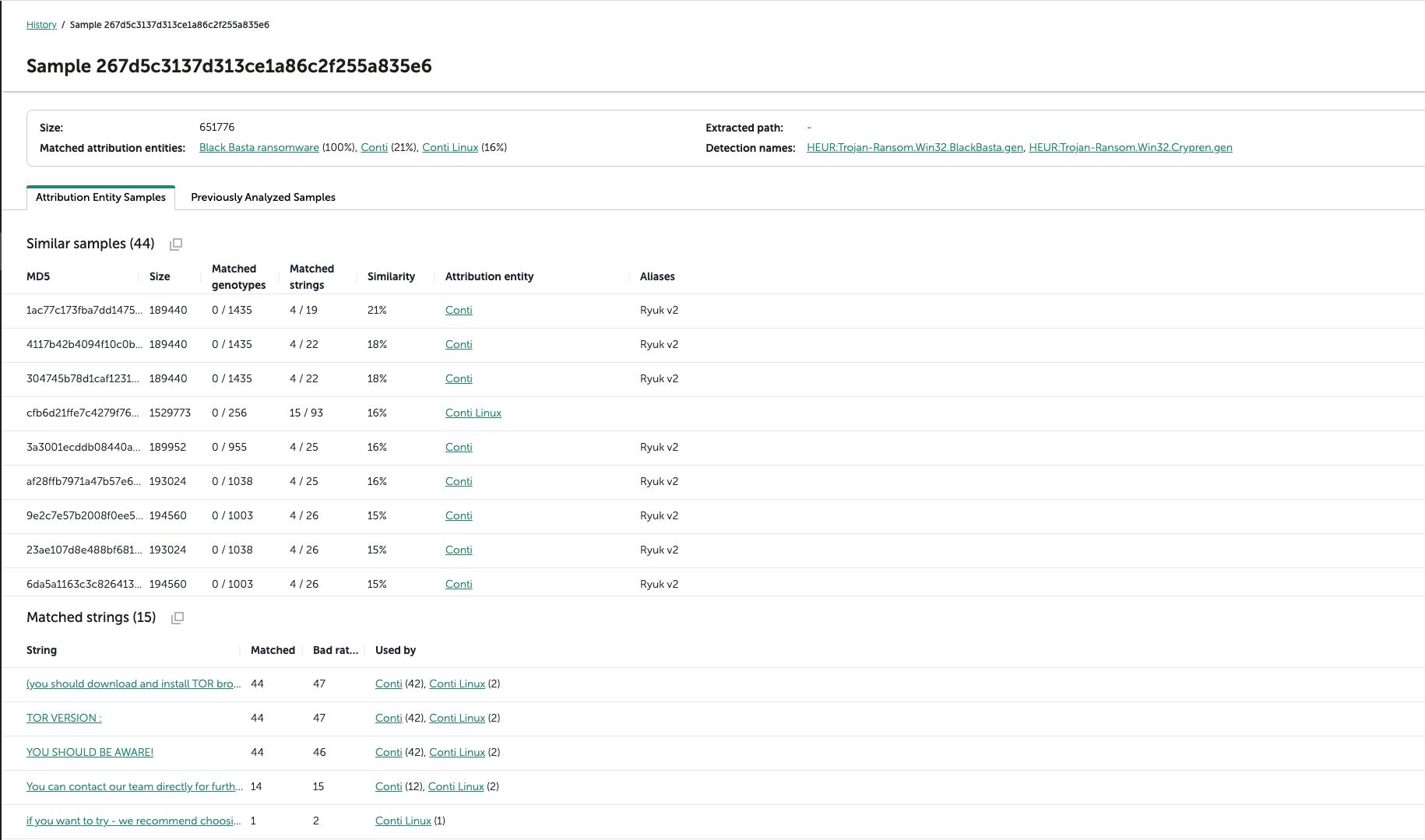

Чтобы убедиться, что в коде Conti и ранних версий Black Basta нет совпадений, мы проанализировали несколько образцов в системе атрибуции Kaspersky Threat Attribution Engine (KTAE). Как видим, в образцах действительно совпадают только строковые значения. Сам же программный код отличается.

Совпадения с кодом шифровальщика Conti

Black Basta для Linux

В отчете за прошлый месяц мы обсуждали версию Black Basta для Linux. Она разработана специально для атак на гипервизоры ESXi, но может использоваться и для шифрования непосредственно Linux-систем (хотя и с определенными неудобствами).

Как и версия для Windows, Black Basta для Linux поддерживает только один аргумент командной строки: -forcepath. Если он используется, шифрованию подвергается только один указанный каталог. Без аргумента шифрованию подвергается папка /vmfs/volumes.

В схеме шифрования для этой версии используется алгоритм ChaCha20 в режиме многопоточности с использованием нескольких процессоров. Учитывая, что для работы ферм виртуальных машин ESXi обычно используются многопроцессорные системы, такой алгоритм позволяет зашифровать всю среду максимально быстро. Перед шифрованием файла Black Basta использует команду chmod для доступа к файлу в пользовательском контексте.

Цели атак Black Basta

Информация о жертвах, опубликованная группой Black Basta, показывает, что за очень короткий промежуток группа атаковала более 40 целей в разных секторах, таких как промышленные компании, производители электроники и подрядные фирмы. Судя по данным нашей телеметрии, география атак охватывает Европу, Азию и США.

Заключение

Шифровальщики остаются серьезной проблемой для современного общества. Одни кампании сворачиваются, на их место приходят другие. Поэтому очень важно отслеживать новые тенденции в этой области, чтобы иметь возможность использовать оптимальные методы защиты инфраструктуры.

Последние наблюдения показывают, что остается актуальным тренд, который мы уже обсуждали в одной из наших предыдущих статей, — учащение атак на системы ESXi, цель которых нанести организации максимальный ущерб. Luna и Black Basta не исключение и тоже могут проводить такие атаки. Мы полагаем, что в новых вариантах шифровальщиков будет по умолчанию поддерживаться шифрование виртуальных машин.

Если у вас возникли вопросы или вы хотите получить дополнительную информацию о нашем сервисе информирования о киберугрозах, обращайтесь по адресу crimewareintel@kaspersky.com.

Luna и Black Basta — новые шифровальщики для Windows, Linux и ESXi