С приходом в Россию платёжных систем от Apple и Samsung у многих возник вопрос о безопасности этих решений и перспективах их использования. Некоторые эксперты дали свои комментарии, базируясь на стереотипах о небезопасности ОС Android и существующих атаках на беспроводные платежи, однако с нашей точки зрения данные технологии требуют более внимательного изучения и отдельной оценки направленных на них угроз.

Традиционный подход

Традиционные угрозы при использовании пластиковых карт в банкоматах и магазинах давно изучены и описаны достаточно подробно:

- магнитную полосу могут считать скиммерами, конструкция которых на текущий момент отточена до максимальной незаметности;

- для EMV-чипов уже разработаны отдельные скиммеры, вставляющиеся в платёжные терминалы;

- беспроводные методы оплаты (PayPass, PayWave) потенциально уязвимы для атак по считыванию данных карт на большом расстоянии.

Вслед за ростом популярности мобильных устройств возникло направление беспроводных мобильных платежей, которое посредством встроенной NFC-антенны смартфона позволяло имитировать оплату картой. При этом подобная функциональность включается по запросу пользователя, тем самым снижается риск атак по сравнению с постоянно доступной к оплате картой. Клиентам банков, в свою очередь, не нужно было доставать кошелёк и вообще брать карту с собой.

К сожалению, решение эмуляции карт на устройстве (HCE, Host Card Emulation) хоть и было недорогим и доступным широкому кругу пользователей устройств, начиная с Android 4.4, имело ряд недостатков:

- терминал оплаты должен был поддерживать беспроводные платежи;

- чип eSE удорожал устройство, поэтому его изначально получили лишь несколько десятков старших моделей в линейках крупных производителей;

- если производитель экономил на чипе для безопасного хранения данных (eSE, embedded Secure Element), то важная информация хранилась средствами ОС, которая могла быть атакована вредоносным ПО, получившим root-доступ на устройстве. Впрочем, дальше примеров эксплуатации дело не пошло, поскольку более простых в исполнении атак на мобильный банкинг и так предостаточно;

- разработчики пытались обойти угрозы хранения важной платёжной информации на устройстве, например, используя метод хранения Secure Element в облаке, что делало недоступным платежи посредством смартфона в местах с неустойчивой связью;

- риски использования программного хранилища для HCE делали весьма желательным внедрение дополнительных мер защиты в банковских приложениях, что усложняло их разработку.

В итоге для многих крупных банков, да и для пользователей, оплата с помощью эмуляции карты телефоном так и не вышла за пределы забавной функции, которой можно попользоваться ради какой-нибудь акции или просто чтобы удивить окружающих.

Новые технологии

Описанные проблемы запустили ряд исследований, в том числе под крылом крупных международных компаний, направленные на поиск более совершенных технологий. Так, разумной эволюцией мобильных платежей стали токенизированные системы оплаты, предложенные крупными игроками рынка – Apple, Samsung, Google. В отличие от эмуляции карты на устройстве эти системы предполагают обмен токеном – уникальным идентификатором транзакции, данные карты же по сути вообще не передаются на терминал. Тем самым решается проблемау компрометации терминалов как с помощью вредоносного ПО, так и посредством скиммеров. К сожалению, недостаток у данной технологии всё тот же – необходимость её поддержки производителем платёжного терминала.

Несколько лет назад один из стартапов, LoopPay, попытался решить эту проблему. Разработчики предлагали комплект из обычного считывателя карт для 3.5-мм аудиоразъёма и чехла для телефона. Их ноу-хау заключалось в запатентованной технологии имитации магнитной полосы карты с помощью создаваемого устройством сигнала. Надо сказать, уже тогда создатели озаботились безопасным хранением данных (в устройстве, а не на телефоне) и защитой от заведения чужих карт (проверка персональных данных посредством сравнения данных пользователя с информацией из Track 1 банковской карты). Через некоторое время разработкой LoopPay заинтересовалась Samsung, которая вскоре приобрела этот стартап целиком. Спустя некоторое время технология MST (Magnetic Secure Transmission), лежащая в его сердце, стала доступна как дополнение к токенизированным платежам в Samsung Pay. В результате появилась возможность платить с помощью смартфона как на терминалах, поддерживающих новые беспроводные технологии оплаты, так и с помощью MST на абсолютно любом терминале, всего лишь поднеся устройство к считывателю магнитной полосы.

Мы внимательно следили за данным проектом, и теперь можем уверенно сказать, что в целом данная технология – большой шаг к удобству и безопасности, поскольку о многих рисках разработчики уже позаботились:

- для хранения данных используется надёжное хранилище Secure Element;

- активация платёжного режима на телефоне запускается по PIN-коду или отпечатку пальца;

- на устройствах Samsung установлено встроенное решение по безопасности KNOX и базовый антивирус, которые блокируют платёжные функции при попадании вредоносного ПО на устройство;

- от более серьёзных вирусов-рутовальщиков защищает столь нелюбимый форумными «умельцами» KNOX Tamper Switch – программно-аппаратный функционал, необратимо блокирующий деловые и платёжные функции при атаке, направленной на повышение привилегий на устройстве;

- платёжная функциональность доступна только на новых и поддерживаемых обновлениями безопасности устройствах, на которых оперативно закрываются все уязвимости;

- на ряд продаваемых в России смартфонов Samsung предустановлен Kaspersky Internet Security for Android, предоставляющий расширенную защиту от вирусов и других мобильных угроз.

При этом для оплаты Samsung Pay даже задействует не привязанную к аккаунту карту, а виртуальную, номер которой недоступен пользователю. И оплата этим способом отлично работает без подключения к Интернету.

Новые старые угрозы

Безусловно, новая технология стала объектом интереса для исследователей безопасности, потенциальные атаки на неё действительно существуют и были представлены на последней конференции BlackHat USA. Хотя эти атаки представляют собой скорее потенциальные, чем реально существующие угрозы, расслабляться не стоит: например, банки только планируют внедрять биометрическую аутентификацию на банкоматах в 2017 году, а киберпреступники уже ведут разведку – у каких производителей будет закупаться оборудование, какие у него есть уязвимости и т.д. Иначе говоря, технология еще не доступна широкой публике, а киберпреступники уже готовятся к поиску ее слабых мест.

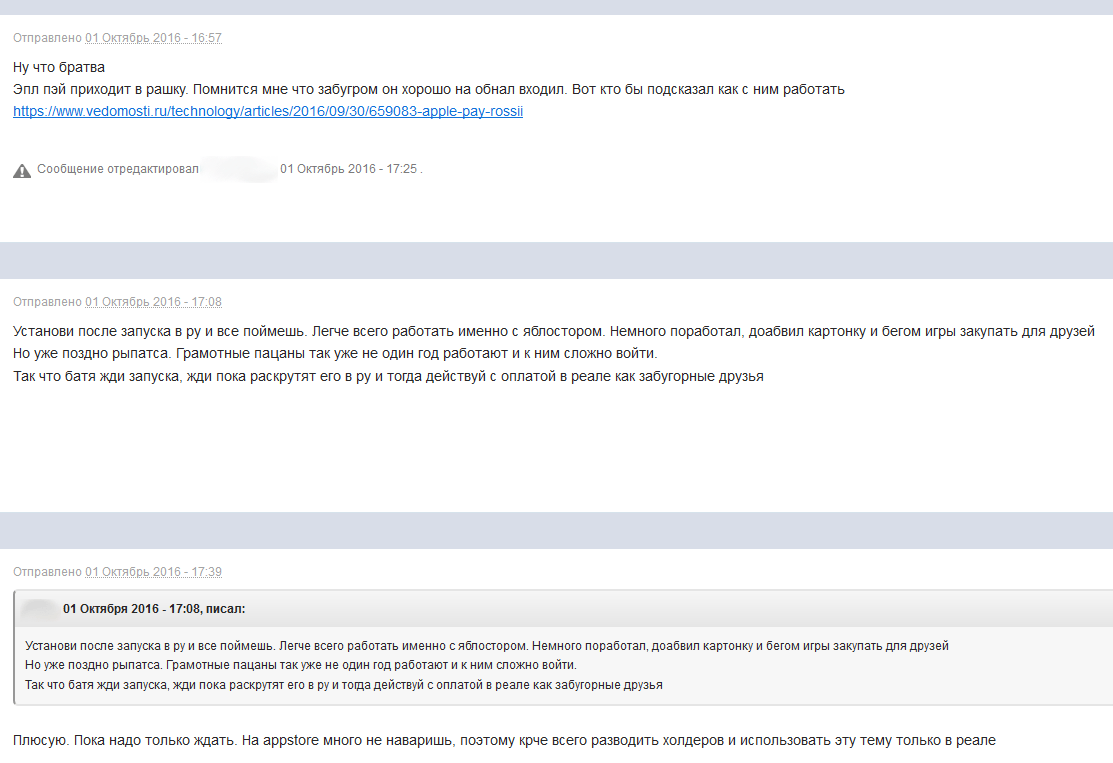

Аналогично злоумышленники исследуют технологии Apple и Samsung, особенно с учётом их появления на российском рынке год спустя после запуска в западных странах.

Злоумышленники обсуждают перспективы Apple Pay в России

Кроме того, исследователи угроз забывают про традиционное мошенничество, к которому мобильные вендоры оказались совершенно не готовы, заходя в новый для них бизнес. Так, беспроводные платежи значительное облегчили работу кардеров — и в сфере онлайн-торговли, и в обычных магазинах. Им больше не нужно ничего «закатывать на болванку» (записывать данные украденной карты на фальшивую карту мошенника) и рисковать быть пойманным при покупке – теперь можно вызвать гораздо меньше подозрений, оплачивая товары краденой картой, привязанной к телефону премиум-класса.

В качестве альтернативы можно просто накупить себе товаров и подарочных карт в Apple Store. Например, несмотря на все принимаемые Apple меры безопасности, уровень фрода в США в Apple Pay по данным за 2015 год составил 6%, что в 60 раз больше регистрируемого в Америке карточного фрода, остающегося на уровне 0.1%.

Samsung Pay, в свою очередь, принёс в жертву удобству несколько полезных антифрод-функций купленного им стартапа, например, жёсткую привязку аккаунта к имени владельца карты. Так, я легко добавил на смартфон и банковскую карту на своё имя, и карту коллеги — в оригинальном решении от LoopPay подобное было невозможно.

Подводя итог, сейчас можно с уверенностью говорить о том, что новые токенизированные решения действительно более защищены и удобны, чем их предшественники. Однако они еще далеко от совершенства с точки зрения безопасности, а это достаточно важный фактор, когда речь идет о перспективах использования. Никто не любит терять деньги – ни банки, ни их клиенты.

Кошелёк в телефоне, версия 2.0