Цифры года

По данным «Лаборатории Касперского» в 2014 году:

- Доля спама в 2014 году составила 66,76%, что на 2,84 п.п. меньше, чем в 2013 году.

- 74,5% разосланных спам-писем имели размер не более 1 Кб.

- 16,71% всего мирового спама было разослано из США.

- Больше всего вредоносных писем (9,8%) были нацелены на пользователей из США.

- Было зафиксировано 260 403 422 срабатываний системы «Антифишинг».

- Лидером по проценту атакованных фишерами пользователей стала Бразилия: 27,47% от общего количества пользователей наших продуктов в стране.

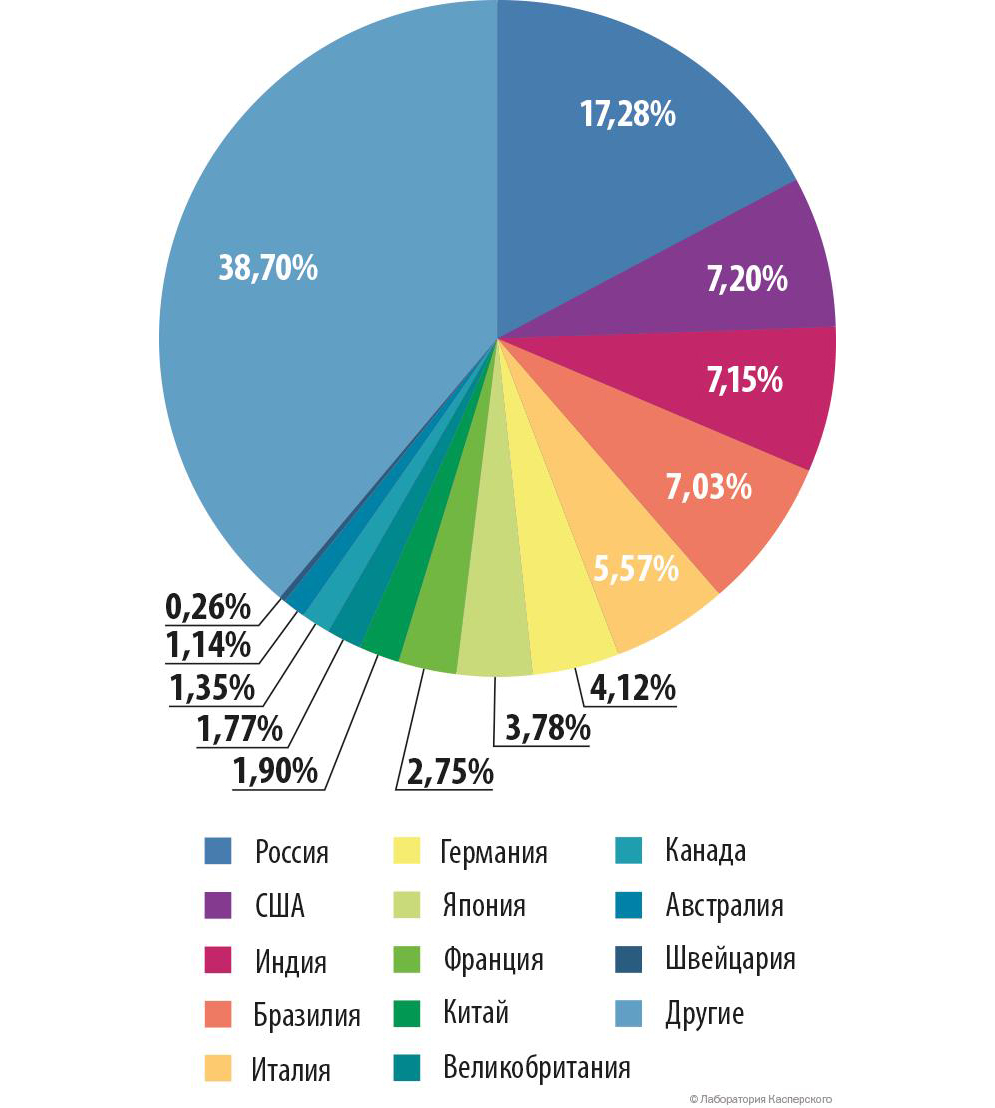

- Больше всего фишинговых атак пришлось на жителей России: 17,28% от общего числа атак по всему миру.

- 42,59% фишинговых атак были направлены на глобальные порталы, объединяющие множество сервисов с доступом через единый аккаунт.

Популярность мобильных устройств и спам

Популярность мобильных устройств продолжает расти, и это сказывается на почтовом спаме. В нем растет количество рекламы услуг по распространению спама на мобильные устройства, а также рекламные предложения, адресованные самим спамерам, промышляющим такими рассылками. Используют популярность мобильных устройств и злоумышленники: в электронной почте появились вредоносные подделки под письма, отправленные со смартфонов, и под нотификации от популярных мобильных приложений.

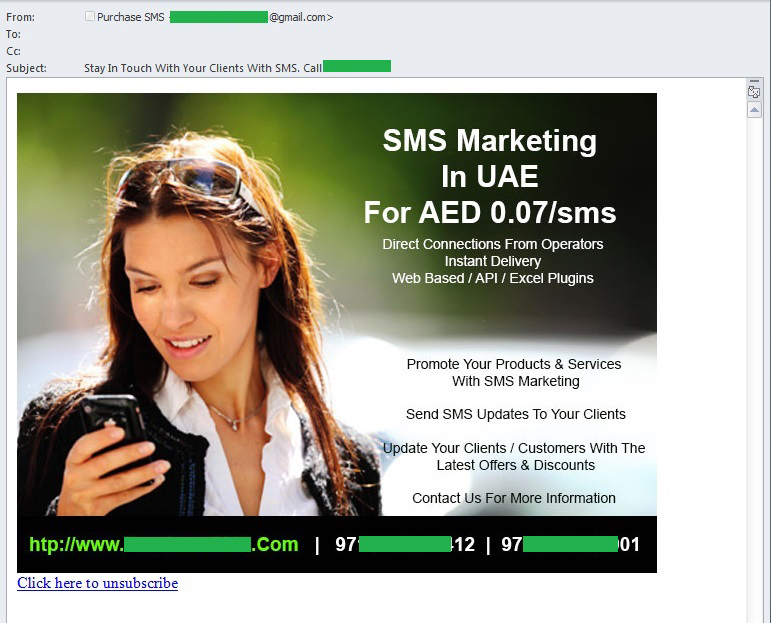

Реклама от/для «мобильных» спамеров

В 2014 году спамеры стали чаще предлагать услуги по доставке рекламы посредством SMS и популярных сервисов мгновенного обмена сообщениями (WhatsApp, Viber и т.д.). Заказчиков такого вида рекламы спамеры ищут с помощью традиционных почтовых спам-рассылок, и количество такой рекламы также растет.

Появилась в почте и реклама, адресованная «мобильным» спамерам: им предлагаются готовые базы телефонных номеров и прочих контактных данных, сформированные по определенным критериям и предназначенные для привлечения конкретной целевой аудитории. В свою очередь, такие базы также нередко формируются с помощью почтовых рассылок – спамеры рассылают фишинговые письма, с помощью которых собирают персональные данные жертв.

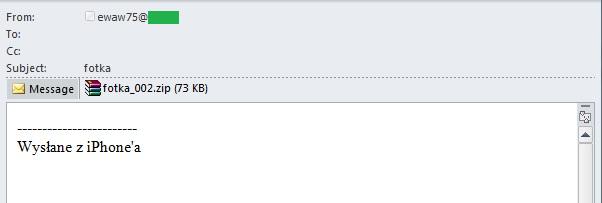

Подделки под письма с мобильных устройств

Получили популярность спам-рассылки сообщений, имитирующих письма, отправленные с мобильных устройств. Такие письма нам встречались на разных языках, в них упоминались iPad, iPhone, Samsung Galaxy и другие модели. Общее у таких имитаций одно – лаконичный (или вовсе отсутствующий) текст и подпись вида «Sent from my iPhone». Как правило, они содержат вредоносные вложения.

По всей видимости, спамеры рассчитывают на то, что письмо, отправленное якобы с iPhone, с вложенным файлом и соответствующей подписью выглядит вполне достоверно. Действительно, в письмах с мобильных устройств обычно не используется сложный шаблон. А отправители, как правило, ограничиваются приложением файла или вставкой ссылки, так как писать длинный текст со смартфона любят далеко не все.

В некоторых случаях в письмах содержался архив, названный так, будто внутри находится некая фотография. На самом деле таким образом распространялись различные вредоносные программы.

Встречаются в письмах, якобы отправленных с мобильных устройств, и рекламные ссылки – чаще всего на сайты, нелегально продающие медикаменты. Ниже приведен пример одного из таких писем, в нем в качестве текста спамеры использовали лишь нескольких ключевых слов.

Стремясь обмануть спам-фильтры, спамеры нередко пытаются подделать и технические заголовки писем (Data, X-Mailer, Message-ID) так, чтобы они выглядели действительно отправленными с мобильных устройств. Однако на поверку содержимое этих заголовков оказывается некорректным.

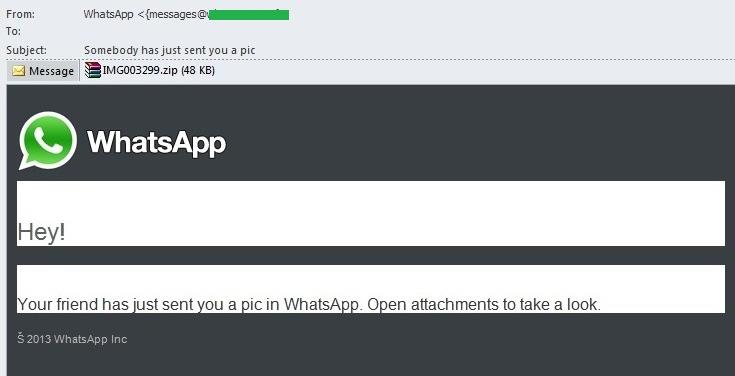

Подделки под нотификации от мобильных приложений

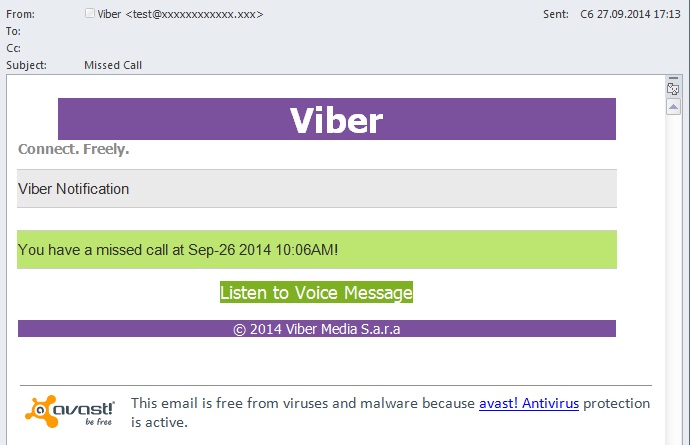

Повсеместное распространение мобильных устройств вызвало к жизни еще одно явление – спам, подделанный под оповещения от различных мобильных приложений, как правило, тех же WhatsApp и Viber. Пользователи уже привыкли к синхронизации кроссплатформенных приложений, синхронизации контактных данных между приложениями и различным оповещениям от них, поэтому многих не настораживают электронные письма с информацией о том, что они получили некое сообщение на мобильный мессенджер. И напрасно – эти мобильные приложения не связаны с почтовым аккаунтом пользователя, и нелегитимность таких писем вполне очевидна.

Например, письмо, сообщающее о том, что пользователю послали изображение через WhatsApp, никак не может быть отправлено этой службой – ведь при регистрации в WhatsApp даже не указывается электронная почта.

Более того, «картинка» еще и упакована в архив, что также должно вызывать подозрения – выигрыша в объеме упаковка изображения не дает, зато архивы часто используются для сокрытия вредоносных вложений. И данный случай именно такой – архив содержал вредоносную программу.

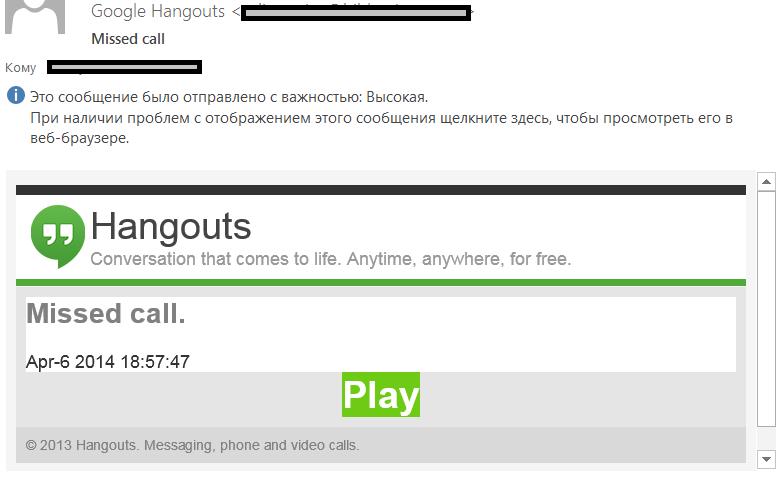

Другой пример: оповещение о якобы отправленном через Hangouts голосовом сообщении содержит гиперссылку, оформленную как кнопка «Play». Нажав на «Play», пользователь вместо того, чтобы услышать сообщение, попадает по ссылке на взломанный легитимный сайт, откуда встроенный JavaScript перенаправляет его на рекламную страницу.

А оповещение о голосовом сообщении, якобы отправленном через Viber, содержит кнопку «Listen to Voice Message», нажатие на которую приводит к загрузке архива с вредоносной программой.

Мировые события в спаме

Ушедший 2014 год оказался весьма богат на события мирового масштаба: кризис на Украине, эпидемия лихорадки Эбола, Олимпиада в Сочи и Чемпионат мира по футболу в Бразилии. Каждое из них спамеры использовали для привлечения внимания к своим рассылкам.

Олимпиада и Чемпионат мира по футболу

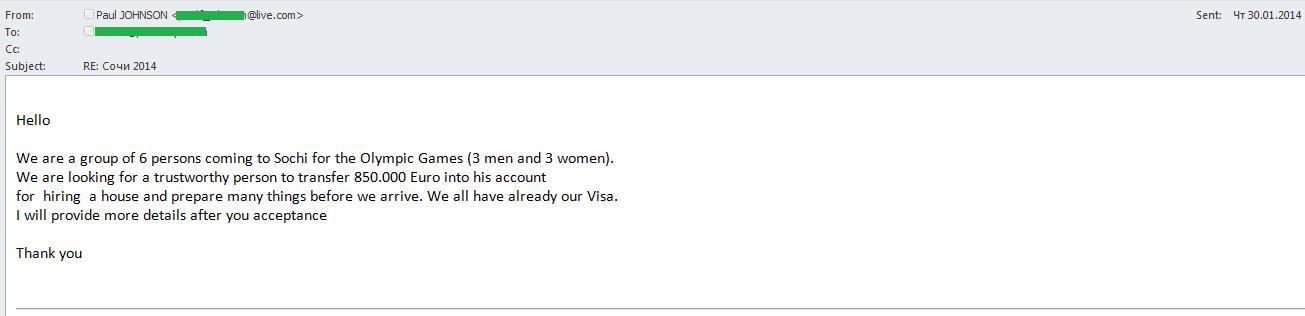

Олимпиада в Сочи и Чемпионат мира по футболу в Бразилии – единственные спортивные события, которые встретились нам в спаме в 2014 году. Отметим, что в обоих случаях наибольший всплеск спама наблюдался на языке страны, где проходило мероприятие, то есть основными целями злоумышленников являлись местные жители.

В рекламном спаме в преддверии этих соревнований мы обнаружили множество рассылок с рекламой продукции с соответствующей символикой. Причем использовалась символика Олимпиады не только сочинской – некоторые производители предлагали товары с символикой московской Олимпиады 1980 года.

Не остались в стороне и «нигерийские» мошенники. Так, перед Олимпиадой рассылались письма от имени болельщиков, просящих о помощи в аренде жилья в Сочи и оплате различных услуг. Любители спорта якобы были готовы перечислить 850 тысяч евро человеку, который будет им помогать. Наверняка добровольцу пообещали бы солидное вознаграждение за услуги, и некие предварительные затраты не показались бы ему слишком значимыми. Но если бы помощник перечислил мошенникам свои деньги, он никогда бы не дождался ни сотен тысяч евро, ни гостей Олимпиады, ни обещанного вознаграждения.

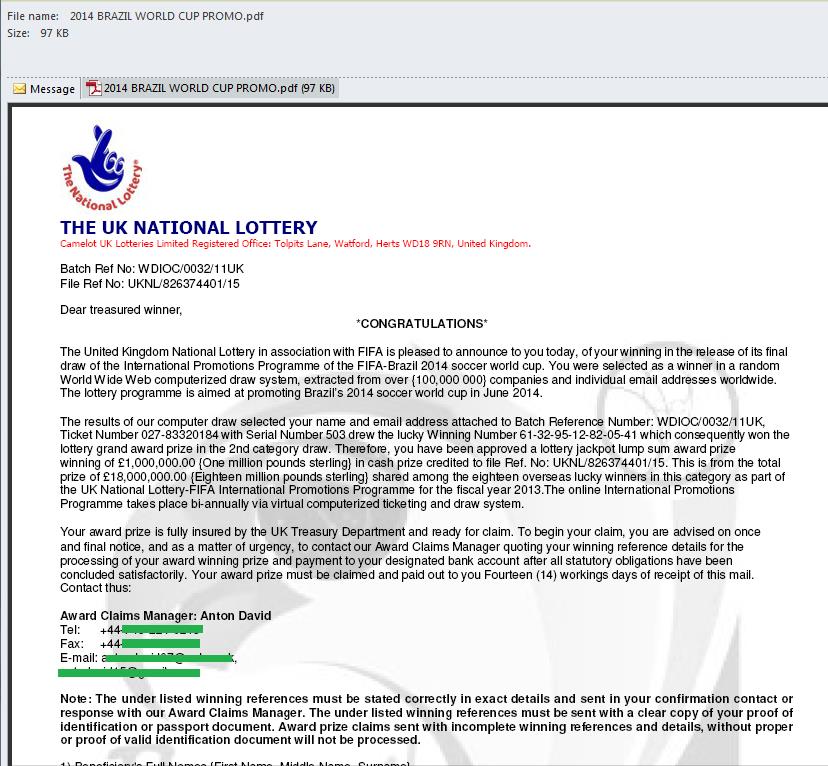

Также нами было замечено большое число мошеннических писем, оповещающих адресатов о выигрыше в некой официальной лотерее Чемпионата мира по футболу. Разумеется, чтобы получить куш, надо было оплатить предварительные расходы. Но увы — «победитель» так и не получил бы выигрыша в лотерею, в которой никогда не принимал участия.

Подобные письма постоянно рассылаются в преддверии больших футбольных чемпионатов.

Помимо рекламы вполне реальных товаров и мошеннических посланий, перед Чемпионатом мира по футболу в спаме встречались и вредоносные письма со ссылками, которые якобы вели на сайт, где можно приобрести билеты на футбольный матч.

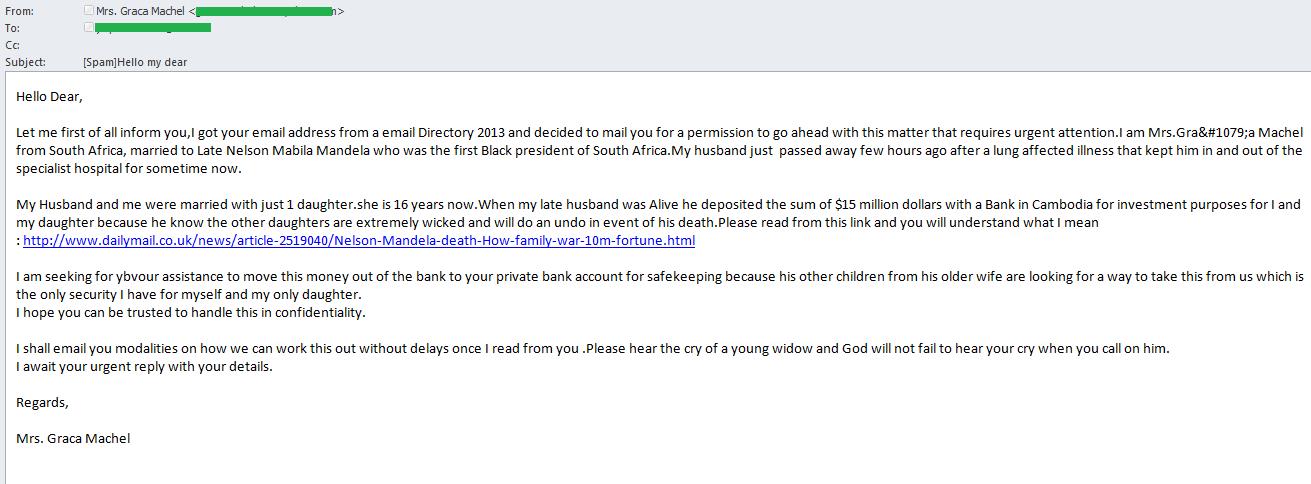

Смерть Нельсона Манделы

Можно предположить, что «нигерийских» мошенников отнюдь не печалит кончина политических лидеров – ведь это события, которые идеально подходят для историй о многомиллионном завещании. Смерть Нельсона Манделы в конце 2013 года вызвала волну «нигерийского» спама. Злоумышленники от имени различных фондов сообщали о присуждении адресату награды имени Манделы, «банковские работники» предлагали по-тихому поделить тайный счет семьи Манделы и так далее. В некоторых случаях письма содержали ссылки на настоящие новостные выпуски, якобы подтверждающие правдивость сообщений.

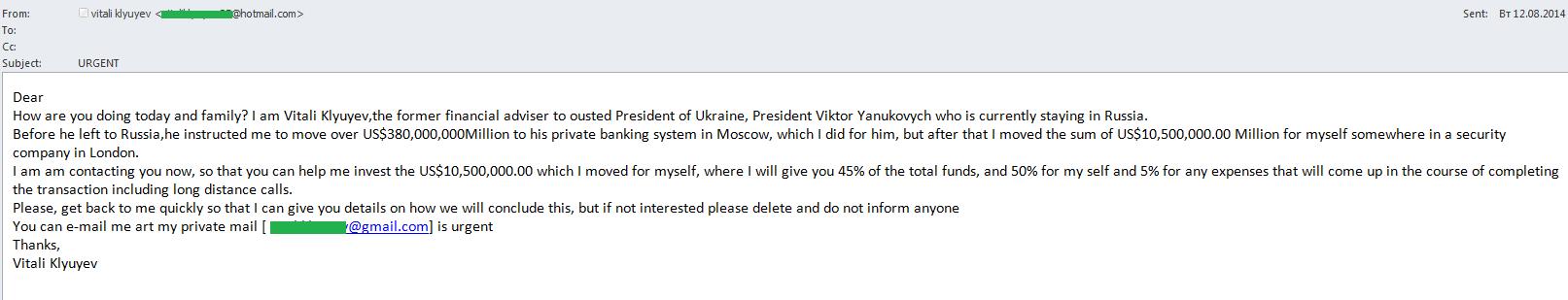

Политический кризис вокруг Украины

Нестабильная политическая ситуация и военные конфликты – еще один источник вдохновения для «нигерийских» спамеров. Ранее нам регулярно встречались рассылки, эксплуатирующие конфликты в разных странах, в основном на Ближнем Востоке, но в 2014 году внимание «нигерийцев» было сосредоточено на ситуации вокруг Украины. Авторы мошеннических писем выдавали себя за опальных украинских политиков и предпринимателей, стремящихся вывести застрявшие в стране миллионы. Встречались и рассылки от имени российских бизнесменов, пострадавших из-за санкций.

Традиционно для «нигерийских» писем адресату предлагались большие деньги за помощь попавшему в сложное положение отправителю. А у вступившей с мошенниками в переписку жертвы выманивались деньги якобы на различные сопутствующие расходы – пошлины, налоги, авиабилеты, номер в гостинице и так далее.

Эпидемия лихорадки Эбола

Эпидемия лихорадки Эбола также привлекла к себе внимание спамеров. «Нигерийцы» рассылали письма от имени зараженных африканцев, которые якобы хотели оставить свое состояние доброму человеку на благотворительность. Сюжетная новинка от мошенников – приглашения, в которых получателю предлагали принять участие в конференции Всемирной Организации Здравоохранения (ВОЗ) в качестве гостя и обещали 350 тысяч евро и автомобиль в качестве помощи для работы представителем ВОЗ в Великобритании.

Распространители вредоносных программ эксплуатировали страх людей перед этим смертельно опасным заболеванием и от имени ВОЗ рассылали письма, содержащие ссылку на информацию о мерах по предотвращению заражения Эболой. Позднее появились аналогичные по содержанию сообщения, в которых «информация от ВОЗ» была запакована во вложенный архив.

На деле и по ссылке, и во вложенном архиве содержалась вредоносная программа, предназначенная для кражи данных жертвы. В приведенном выше письме это был Backdoor.Win32.DarkKomet.dtzn.

Трюки спамеров

В последние годы спамеры, как правило, активно используют приемы для обхода спам-фильтров, которые уже можно назвать «классическими».

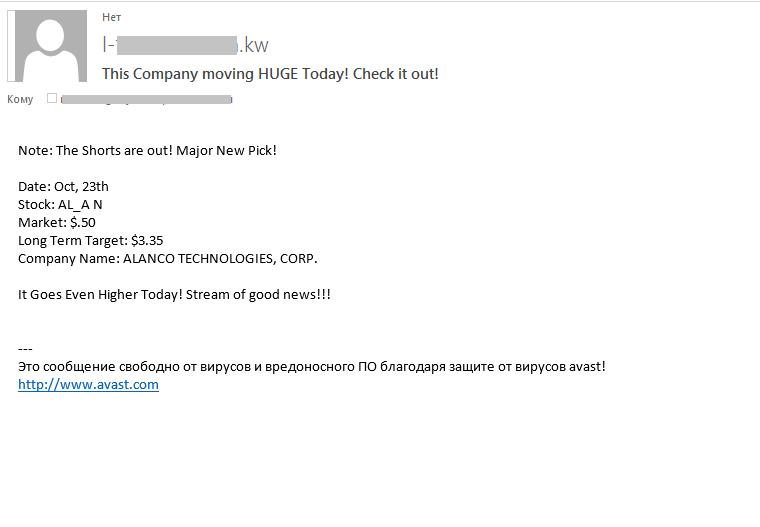

Яркий пример применения давно известных спамерских трюков – биржевой спам с рекламой акций небольших компаний. Такие письма – часть известной схемы биржевого мошенничества pump and dump, «накачка и сброс». Схема проста: мошенники скупают дешевые акции, с помощью спама распространяют ложные сведения о скором повышении цен на эти акции, стремясь вызвать ажиотажный спрос, и сбывают акции при последовавшем поднятии цены. Пик такого мошенничества пришелся на 2006-2007 годы, но биржевой спам по-прежнему рассылается.

В 2013 году в биржевом спаме распространялся только рекламный текст с указанием текущей и прогнозируемой цены акций компании. В некоторых рассылках в сообщениях присутствовала автоподпись, свидетельствующая о якобы прошедшем антивирусном сканировании. Причем язык подписи соответствовал географическому домену, в котором находилась электронная почта адресата. (Такой прием, используемый для убеждения получателя в легитимности и безопасности письма, часто встречается в спаме.) Для повышения шансов обхода спам-фильтров в письмах одной рассылки название компании обычно «зашумлялось» при помощи символа «_» или пробелами, и изменялись фрагменты текста.

В 2014 году оформление мошеннических рассылок с рекламой акций изменилось – сообщения стали выглядеть более правдоподобно, а детектировать их стало сложнее. Для этого спамеры использовали хорошо известные трюки по обходу спам-фильтров:

- Графический спам. Рекламный текст находится непосредственно на картинке, используются логотипы компаний. В рамках одной рассылки на картинках может меняться содержание, цвет и размер букв или цвет фона. (Отметим, что в современных спам-фильтрах давно используются графические анализаторы, хорошо справляющиеся с графическим спамом.)

- Мусорный текст вставляется в конец каждого письма и оформляется разными цветами, не всегда близкими к цвету фона. Используются фрагменты художественных произведений, а также предложения из «Википедии». Такой прием используется для того, чтобы при анализе спам-фильтр не детектировал спам-сообщение, приняв его, например, за фрагмент художественного произведения, и письмо выглядело уникальным.

По всей видимости, спамеры рассчитывают компенсировать архаичность приемов большими объемами – подобные мошеннические письма рассылаются сотнями миллионов.

Встречаются в спаме и более современные приемы для «зашумления» текста. Спамеры умеют «зашумлять» и основной текст сообщения, причем без ущерба для читаемости письма. Для этого в качестве «мусора» используются HTML-теги. Открывающиеся и закрывающиеся теги спамеры вставляют в основной текст сообщения, в HTML-код. В результате, после добавления тегов с «мусором», для пользователя вид сообщения не меняется, а спам-фильтр оценивает измененное письмо как уникальное.

Статистика

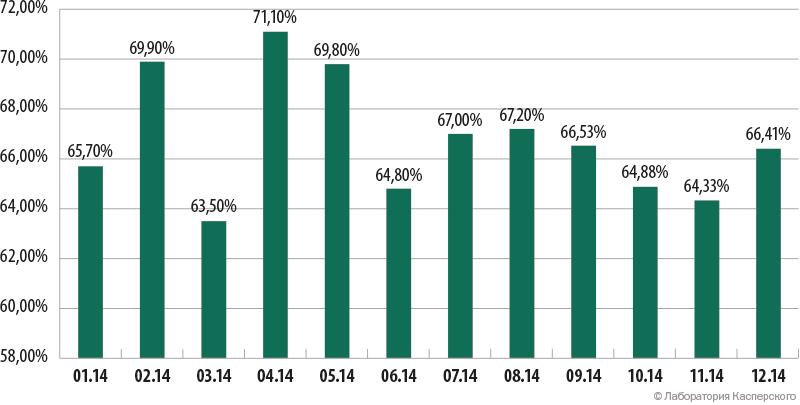

Доля спама в почтовом трафике

Доля спама в почтовом трафике в 2014 году снизилась на 2,84 п.п. и составила 66,76%. После пикового значения в 85,2%, достигнутого в 2009 году, процент спамовых писем в почте неуклонно снижается. Это объясняется тем, что реклама легальных товаров и услуг мигрирует из спама на более удобные и легальные платформы.

Доля спама в почтовом трафике, 2014 год

Если в течение 2013 года доля спама в почте от месяца к месяцу менялась незначительно, то в 2014 году наблюдались довольно резкие колебания этого показателя, особенно в первом полугодии. Минимальное за год значение (63,5%) было зафиксировано в марте, а уже в апреле этот показатель достиг годового максимума в 71,1%. Второе полугодие было более стабильным.

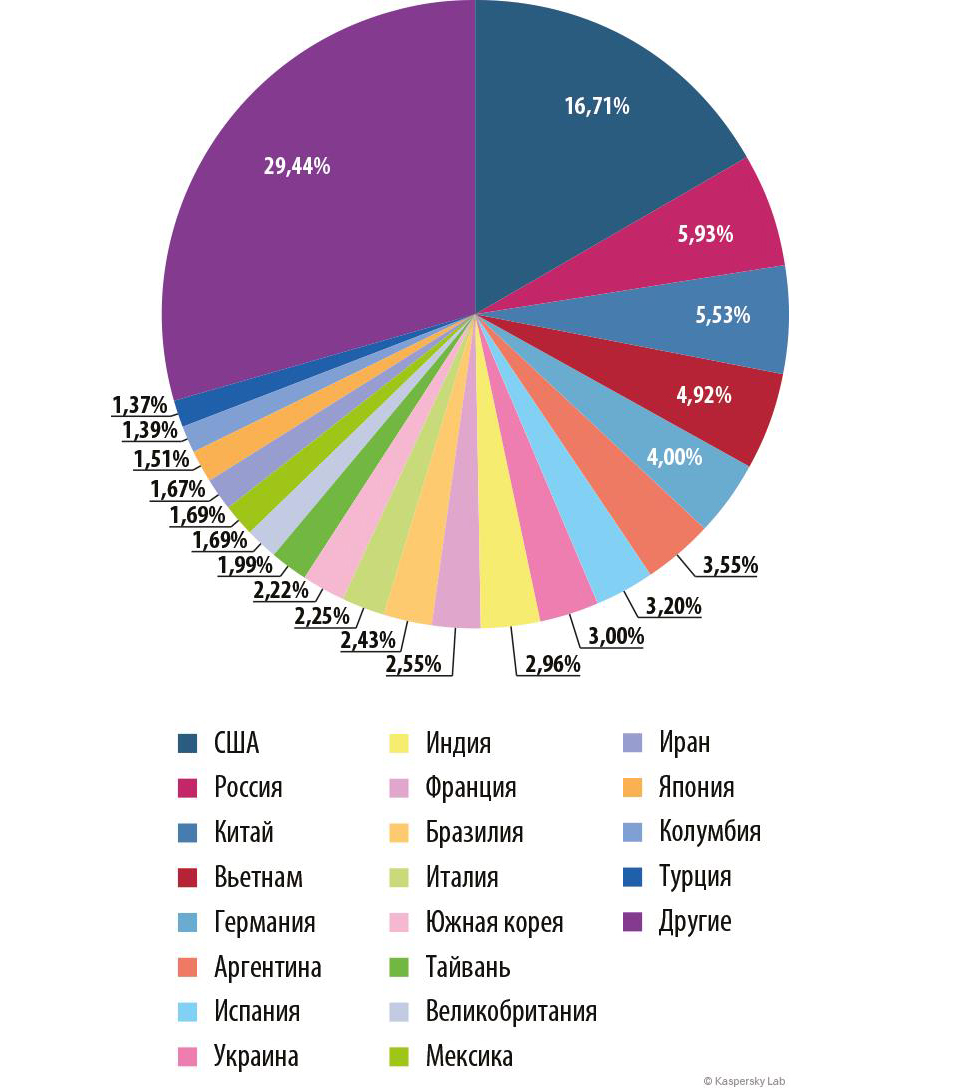

Страны – источники спама

Страны – источники спама в мире, 2014 год

В 2013 году Китай безоговорочно лидировал среди стран – источников спама. Однако в 2014 году процент спама, который был разослан из этой страны, уменьшился на 17,44 п.п. В результате Китай сместился на третье место в рейтинге, пропустив на первое место США (-1,08 п.п.), а на второе – Россию (+1,98 п.п.).

В первую десятку стран-источников спама по итогам года вошли три западноевпропейские страны: Германия (+2,79 п.п.), Испания (+2,56 п.п.) и Франция (+2,33 п.п.). В то же время азиатские страны Южная Корея (-10,45 п.п.) и Тайвань (-3,59 п.п.), занимавшее по итогам прошлого года третье и четвертые места соответственно, опустились на 10 строчек каждая — на 13-ю и 14-ю позиции.

Размеры спамовых писем

Размер спамовых писем, 2014 год

В спаме становится все больше очень коротких писем: в 2014 году на письма, размер которых не превышает 1Кб, пришлось 77,26%, что на 2,76 п.п. больше по сравнению с 2013 годом.

Как правило, такие письма содержат ссылки на рекламные сайты. Для формирования текста писем спамеры используют роботов, формирующих короткие фразы из нескольких слов, взятых из тематических словарей, либо от письма к письму заменяющих слова в сообщении на синонимы. Письма получаются уникальными, что осложняет задачу их фильтрации, а их малый объем дает спамерам существенную экономию трафика.

Вредоносные вложения в почте

Лидирующие позиции в нашем рейтинге вредоносных программ, распространенных в почте, уже на протяжении четырех лет занимают программы, нацеленные на кражу конфиденциальных данных пользователей, в первую очередь логинов и паролей от систем интернет-банкинга.

TOP 10 вредоносных программ, распространенных в почте, 2014 год

TOP 10 уже не первый год возглавляет Trojan-Spy.HTML.Fraud.gen. Этот зловред представляет собой фишинговую HTML-страницу, на которой пользователь должен ввести свои конфиденциальные данные.

На втором месте находится почтовый червь Email-Worm.Win32.Bagle.gt. Основная функция всех почтовых червей, в том числе Bagle, — сбор электронных адресов с зараженных компьютеров и последующая рассылка своих копий по получившейся базе. Почтовый червь семейства Bagle также может принимать удаленные команды на загрузку и установку других вредоносных программ.

Доля спама в 2014 году составила 66,76%, что на 2,84 п.п. меньше, чем в 2013 году #KLReport

Tweet

На третьем месте расположился Trojan.JS.Redirector.adf, возглавивший рейтинг в третьем квартале 2014 года. Распространяется зловред по электронной почте в незапароленном ZIP-архиве. Зловред представляет собой HTML-страницу со встроенным скриптом, который при открытии страницы перенаправляет пользователя на мошеннический сайт. Там жертве обычно предлагают загрузить Binbot – приложение для работы с сервисом автоматической торговли бинарными опционами.

Четвертую и седьмую строки рейтинга занимают представители семейства Bublik. Это троянские программы, задачей которых является несанкционированная пользователем загрузка и установка на зараженный компьютер других вредоносных программ. Часто они загружают одну из модификаций небезызвестного троянца-банкера ZeuS/Zbot. Троянцы семейства Bublik представляют собой EXE-файлы, но используют иконку документа Adobe, чтобы ввести жертву в заблуждение.

На пятой позиции расположился Email-Worm.Win32.Mydoom.l. Этот червь распространяется в виде вложений в электронные письма, через файлообменные сети и открытые на запись сетевые ресурсы. Адреса для рассылки писем зловред собирает на уже зараженных компьютерах. Своим владельцам червь предоставляет возможность удаленно управлять зараженным компьютером.

Доля фишинговых атак на финансовые организации в 2014 году составила 28,74% #KLReport

Tweet

Trojan-Banker.Win32.ChePro.ink, занявший шестое место в рейтинге, выполнен в виде CPL-апплета (компонент панели управления) и занимается загрузкой на компьютер жертвы троянцев, предназначенных для кражи конфиденциальной финансовой информации. В основном зловреды этого типа нацелены на бразильские и португальские банки.

На восьмой строчке – троянец-загрузчик Trojan-Downloader.Win32.Dofoil.ea. Зловред скачивает на компьютер пользователя другую вредоносную программу, которая крадёт разнообразную пользовательскую информацию (в первую очередь пароли) и отправляет ее злоумышленникам.

На девятой позиции расположился Backdoor.Win32.Androm.dax – зловред, принадлежащий к семейству универсальных модульных ботов Andromeda — Gamarue. Основные возможности таких ботов: скачивание, хранение и запуск вредоносного исполняемого файла; скачивание и загрузка вредоносной DLL (без сохранения на диск); возможность обновлять и удалять себя. Функциональность бота расширяется с помощью плагинов, которые подгружаются злоумышленниками в любое время.

Замыкает TOP 10 Exploit.JS.CVE-2010-0188.f. Этот эксплойт представляет собой PDF-файл и эксплуатирует уязвимость в Acrobat Reader версии 9.3 и ниже. Стоит отметить, что данная уязвимость известна довольно давно, и пользователям, регулярно обновляющим программное обеспечение на компьютере, этот эксплойт не страшен. Однако если версия Adobe старая, то после эксплуатации уязвимости на компьютер устанавливается и запускается дроппер Trojan-Dropper.Win32.Agent.lcqs. Этот зловред в свою очередь устанавливает и запускает вредоносный скрипт Backdoor.JS.Agent.h, который собирает информацию о системе, отправляет ее на сервер злоумышленников и получает с сервера различные команды. Команды и результаты их выполнения пересылаются в зашифрованном виде.

Если же говорить не о конкретных программах, а о популярных семействах вредоносных программ, распространенных в почте, то в этом рейтинге лидером по итогам года стало семейство Andromeda. На его долю приходится 11,49% всех зловредов, обнаруженных во вредоносных вложениях. Такие программы позволяют злоумышленникам незаметно управлять зараженными компьютерами, которые часто становятся частью ботнета.

На втором месте ZeuS/Zbot (9,52%) – одна из самых известных и доступных программ для кражи банковской информации, и, как следствие, денег пользователей. Этот зловред нередко задгружается на компьютер жертвы программами-загрузчиками, распространяемыми в спаме.

Замыкает тройку лидеров Bublik (8,53%). Bublik – семейство вредоносных программ-загрузчиков, которые часто загружают на зараженный компьютер пользователя представителей описанного выше семейства Zeus/Zbot.

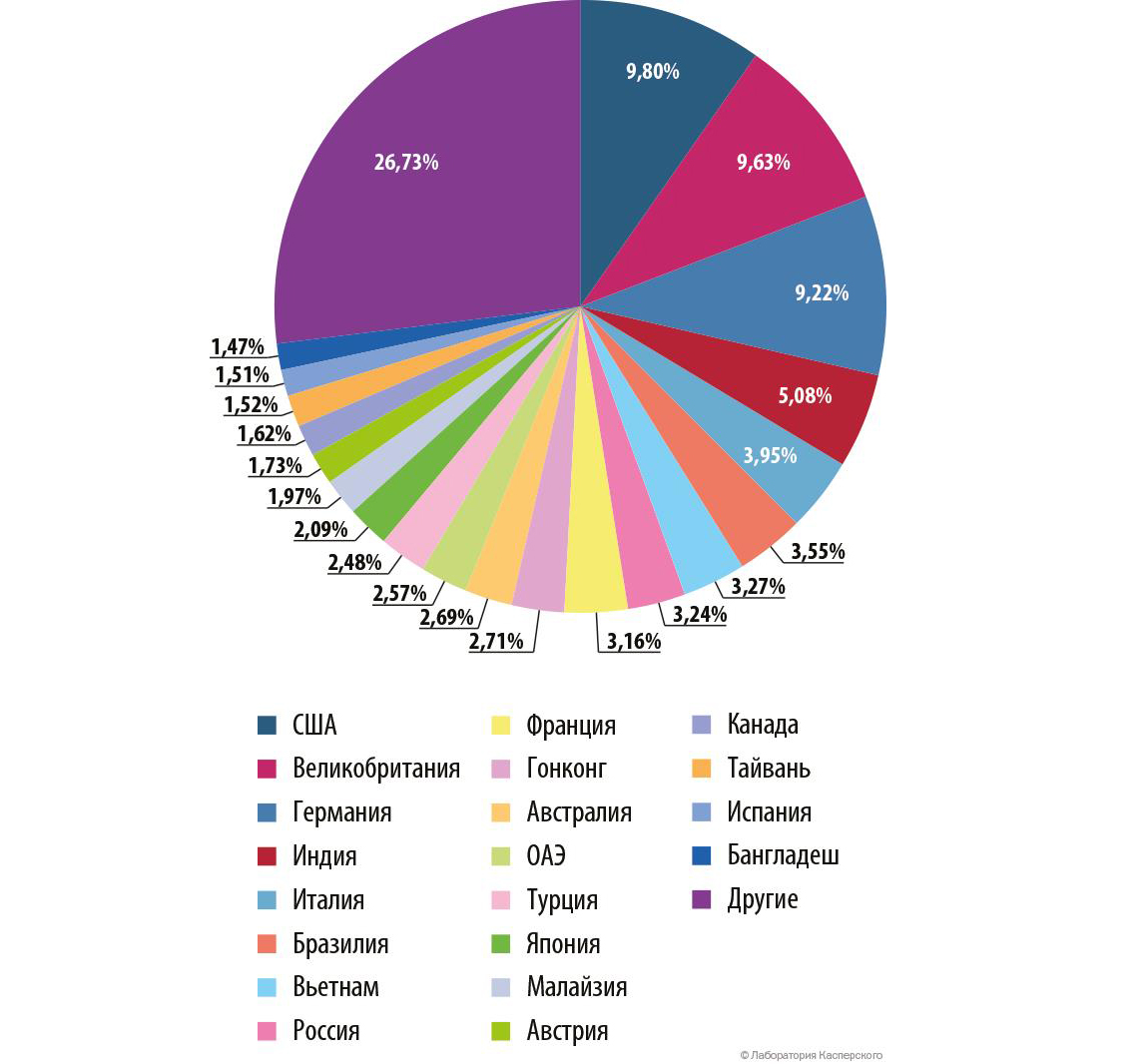

Страны – мишени вредоносных рассылок

Распределение срабатываний почтового антивируса по странам, 2014 год

Среди стран, в которые рассылается больше всего вредоносных программ, тройка лидеров остаётся неизменной уже третий год: это США, Великобритания и Германия. США (9,80%) сохранили за собой первую позицию, несмотря на то, что их показатель уменьшился на 2,22 п.п. Великобритания (9,63%) поднялась на второе место, набрав 1,63 п.п. и сместив Германию (9,22%) на третье место.

Также стоит отметить перемещение Франции (3,16%) с шестнадцатой на девятую позицию в рейтинге.

Россия (3,24%) поднялась с девятой на восьмую строчку.

Приемы злоумышленников

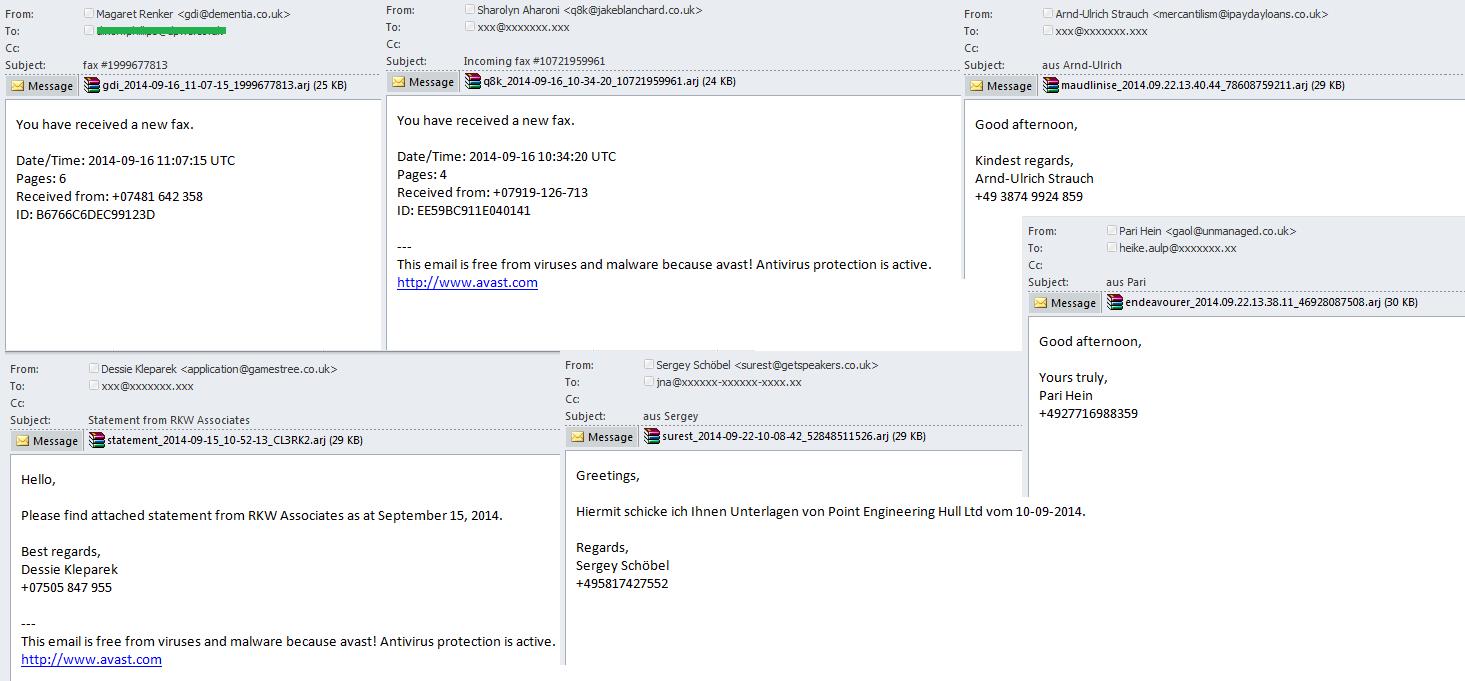

В 2014 году для рассылки вредоносных вложений злоумышленники использовали как привычные, так и новые приемы введения в заблуждение получателя.

Мы обнаруживали письма, содержащие вложенные архивы с расширением .arj. Этот формат придуман достаточно давно и сейчас широко не используется. Поэтому даже те пользователи, которые настороженно относятся ко вложенным архивам, не всегда воспринимают это вложение как потенциально опасное. Еще одним преимуществом архиватора ARJ для злоумышленников является максимальное уменьшение размера файлов.

Помимо нестандартных архивов злоумышленники рассылали вредоносные письма с файлами, имеющими нетипичные для вложений расширения, например, .scr. Файлы с таким расширением обычно представляют собой экранные заставки и скринсейверы Windows.

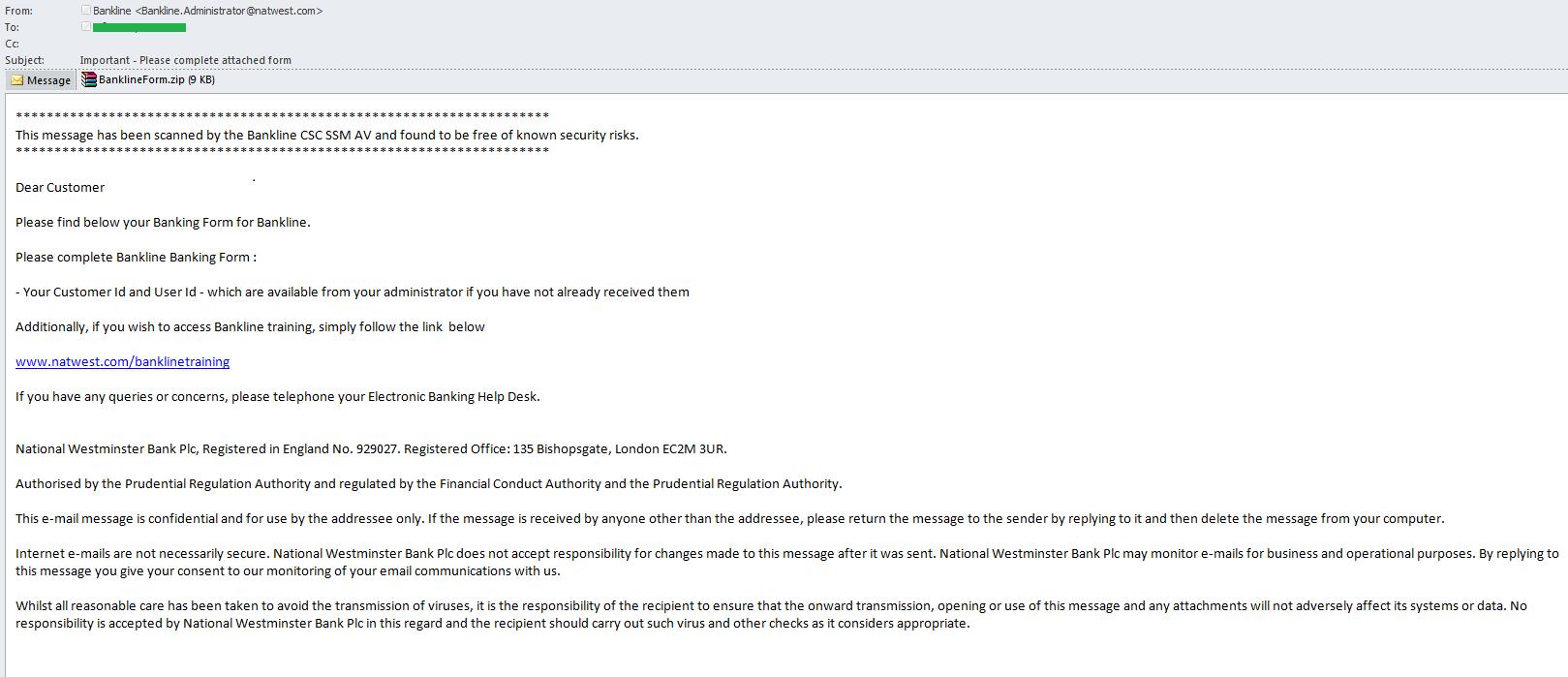

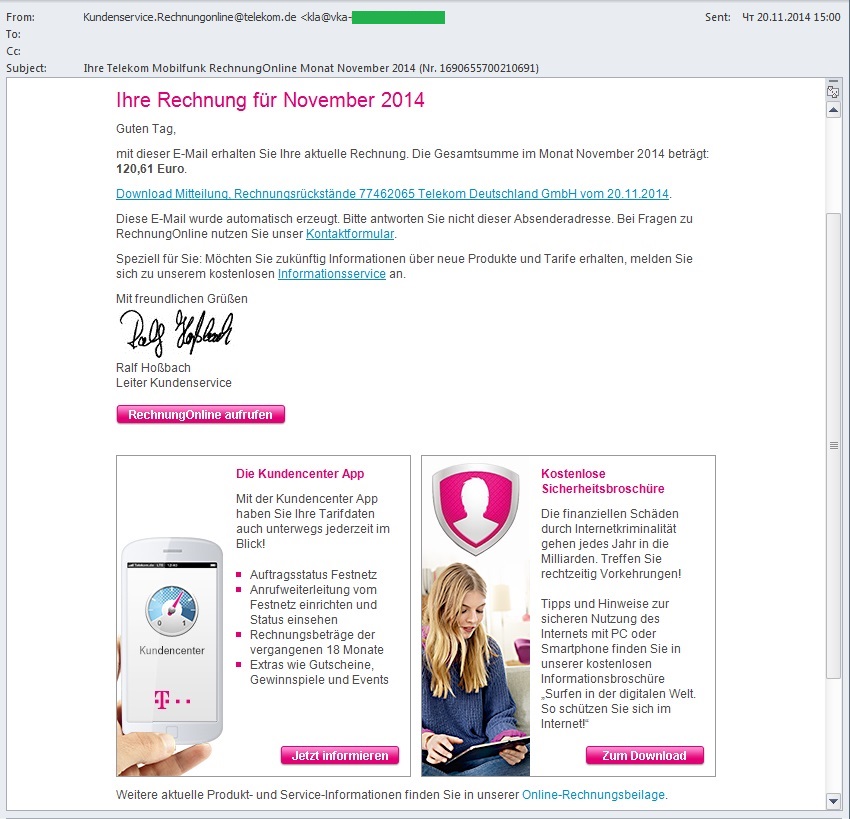

Один из самых распространенных видов вредоносного спама и фишинга – подделки под банковские уведомления. В этом году спамеры стали усложнять оформление поддельных сообщений, добавляя больше ссылок на официальные ресурсы и сервисы организаций, от имени которых рассылаются фальшивые уведомления. Очевидно, злоумышленники рассчитывали, что письмо с несколькими легитимными ссылками и пользователи, и спам-фильтры с большой вероятностью примут за легитимное. При этом в письме оставалась одна мошенническая ссылка, по клику на которую загружался содержащий вредоносную программу архив.

В некоторых случаях для маскировки реальной ссылки использовался сервис сокращения ссылок, который в итоге перенаправлял пользователя на популярный сервис облачного хранения данных. Там киберпреступники и размещали вредоносную программу под видом важного документа.

Фишинг

При подготовке статистики по фишингу применялась методика, впервые использованная в нашем отчете «Финансовые киберугрозы в 2013 году«, опубликованном в апреле 2014 года. В связи с этим данные по фишингу за 2014 год сравниваются с данными в этом отчете (а не в отчете «Спам в 2013 году»).

Источник данных

В отчете используются данные срабатываний системы «Антифишинг», собранные Kaspersky Security Network. Система защиты от фишинга состоит из трех компонентов:

Два детерменистических:

- Офлайн антифишинг содержит базу наиболее актуальных масок фишинговых ссылок* и находится на устройствах пользователей. Срабатывание происходит, когда система исследует ссылку, которая соответствует одной из масок фишинговых ссылок в базе.

- Облачный антифишинг содержит все маски фишинговых ссылок*. Система обращается к облаку в случае, если пользователь столкнулся со ссылкой, маски которой нет в локальной базе антифишинга. Облачные базы обновляются гораздо быстрее локальных.

Эвристический:

- Эвристический веб-компонент системы «Антифишинг». Используя набор эвристических правил, компонент срабатывает, когда пользователь переходит по ссылке на страницу с фишинговым контентом, а информация об этой странице еще отсутствует в базах «Лаборатории Касперского».

*Маска фишинговых ссылок (phishing wildcards) – это набор символов, описывающий группу ссылок, определяемых системой как фишинговые. При этом одна маска позволяет детектировать до нескольких тысяч активных ссылок на фишинговые страницы.

В 2014 году на компьютерах пользователей продуктов «Лаборатории Касперского» было зафиксировано 260 403 422 срабатываний системы «Антифишинг». Из них 55% (143 827 512) – срабатывания детерминистических компонент, и 45% (116 575 910) – срабатывания эвристического веб-компонента.

Фишинговые ссылки: не только в почте

Детерминистические компоненты системы «Антифишинг» (облачный и офлайн) проверяют ссылки в браузере пользователя и в сообщениях, полученных с помощью программ мгновенного обмена сообщениями или по электронной почте. Из всех срабатываний этих компонентов всего 6,4% приходится на ссылки в электронных письмах. А это значит, что фишеры рассылкам классических фишинговых писем стали предпочитать другие способы распространения ссылок и, соответственно, новые мошеннические схемы.

В 2014 году было зафиксировано 260 403 422 срабатываний системы «Антифишинг» #KLReport

Tweet

Все чаще ссылки на фишинговые сайты распространяются в социальных сетях. И речь не только об использовании украденных аккаунтов, но и о привлечении ничего не подозревающих пользователей к самостоятельному распространению фишинговых ссылок среди друзей в социальных сетях.

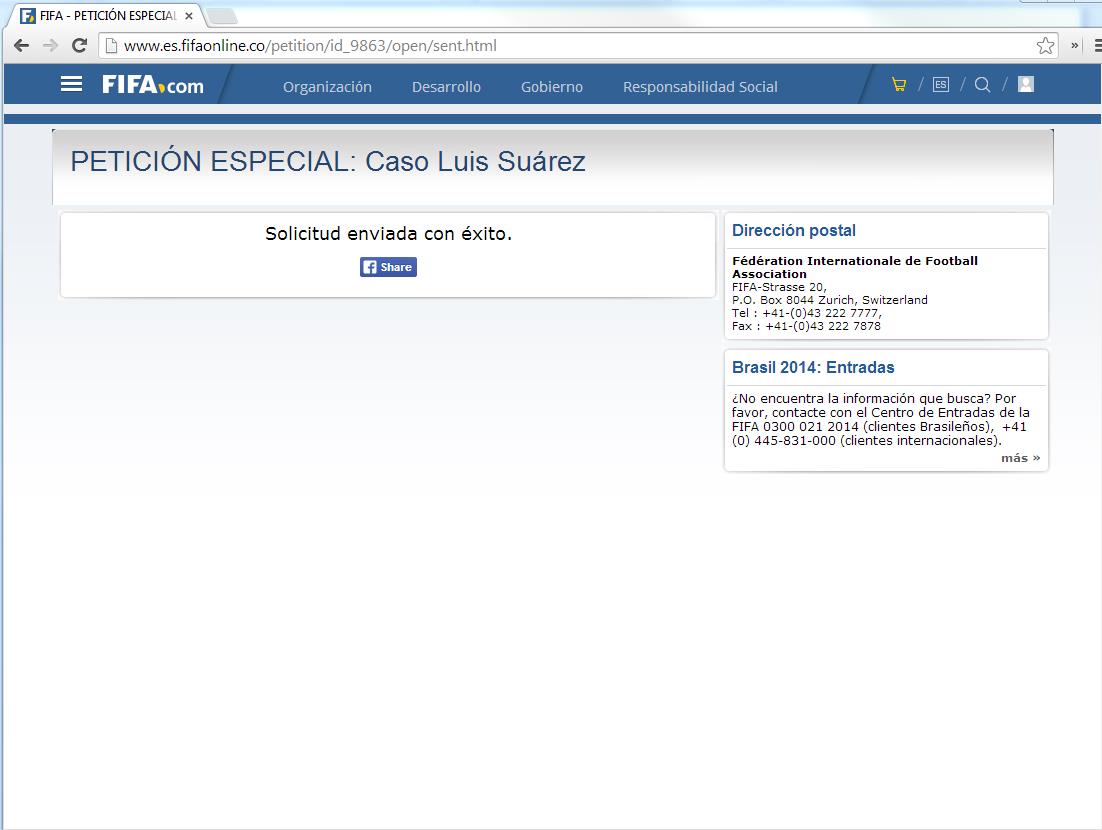

Например, в июле 2014 года в социальных сетях таким способом распространялась ссылка на фальшивую петицию в поддержку Луиса Альберто Суареса. Чтобы подписать петицию, пользователи должны были ввести свои персональные данные, которые попадали к фишерам. После этого жертве предлагали поделиться ссылкой на петицию с друзьями на Facebook. В результате ссылка на фишинговую страницу быстро распространилась среди поклонников футбола и их друзей.

Пример распространения фишинговой страницы с помощью пользователей социальной сети

Фишинговые письма

Сказанное выше не означает, что мошенники отказались от схемы распространения фишинговых ссылок по электронной почте. В частности, это по-прежнему самый популярный способ распространения ссылок на поддельные страницы финансовых организаций. Возможно поэтому письма со ссылками на фишинговые сайты мошенники предпочитают рассылать в будние дни, когда пользователи проверяют свою электронную почту, находясь на рабочем месте.

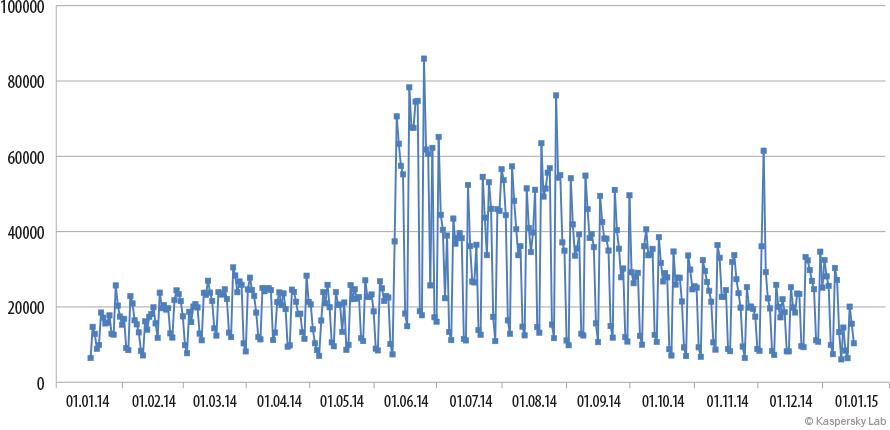

График срабатывания детерминистических компонент системы «Антифишинг» в почтовых клиентах пользователей

Популярны у злоумышленников и мошеннические схемы с применением фишинговых писем с вложенными вредоносными файлами, HTML-файлами или вложенными в тело письма HTML-формами.

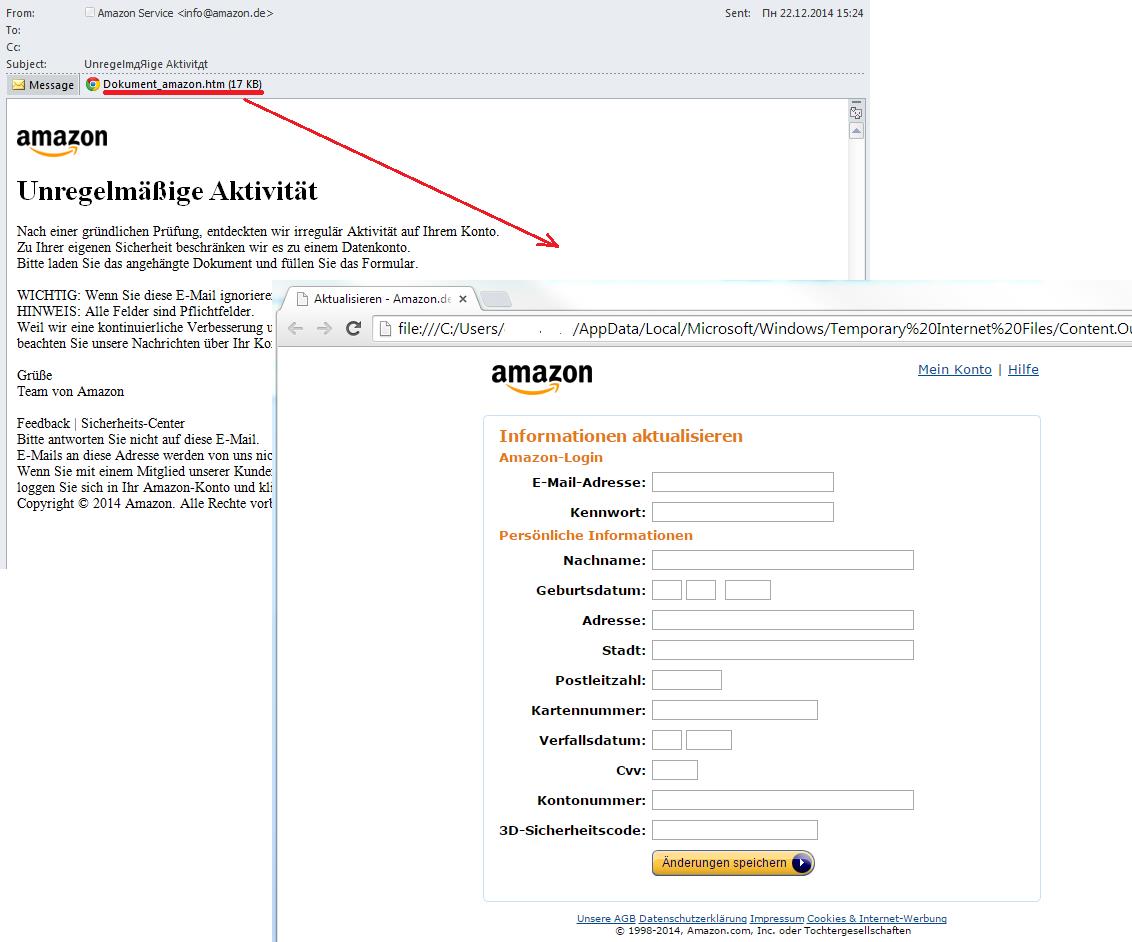

Вложенные в письмо HTML-файлы или HTML-формы позволяют мошенникам уменьшить затраты на поддержание страницы в Cети. Схема атаки стандартная: пользователь получает письмо якобы от имени организации с сообщением о блокировке аккаунта, произошедшей утечке данных, зафиксированной подозрительной активности и т.п. В связи с тревожными событиями получателя просят обновить персональную информацию, заполнив поля в приложенном HTML-файле/форме. Данные, введенные жертвой, уходят злоумышленникам. В течение года мы детектировали множество подобных рассылок от имени различных организаций, преимущественно финансовых.

Пример письма с вложенным HTML-файлом

Часто во время фишинговой атаки с использованием HTML-вложения, направленной на клиентов определенной организации, мошенники пытаются получить у жертв максимум финансовой информации, не обязательно относящейся к организации.

Пример письма с вложенным HTML-файлом

В приведенных выше примерах мошенники пытаются получить не только данные для входа в личный кабинет организации, но и другую персональную информацию пользователя, в т.ч. данные банковской карты.

Большая охота

Как уже было сказано выше, злоумышленники, атакуя клиентов различных организаций, часто пытаются заполучить не только данныеучетной записи, но и реквизиты банковских карт жертв, и другую конфиденциальную информацию. Таким способом некоторые мошенники собирают действующие электронные адреса, например, для продажи спамерам. Другие же пытаются под маской атакуемой организации заполучить финансовую информацию пользователя, а далее и его деньги.

Больше всего фишинговых атак пришлось на жителей России: 17,28% от общего числа атак по всему миру #KLReport

Tweet

Повышенная опасность таких фишинговых схем заключается вот в чем: сколько бы методов борьбы с фишингом не использовала организация, клиенты которой подверглись атаке фишеров (двойная, тройная верификация, одноразовые пароли и пр.), защитить она сможет только учетную запись клиента. Если пользователь передал мошенникам другие персональные данные, атакуемая организация ничего с этим поделать не сможет.

Выше мы привели примеры такой «расширенной» фишинговой атаки с использованием HTML-вложения в письме. Еще один пример – фишинговая атака на платежную систему PayPal. . Невнимательный пользователь вводит свои логин и пароль и отправляет их мошенникам. Далее открывается еще одна страница с полями для ввода данных банковской карты и другой информации. Пользователь думает, что находится в личном кабинете PayPal, и без опаски вводит персональные данные. После их отправки мошенникам происходит редирект пользователя на официальный сайт PayPal, чтобы он не догадался о краже информации.

Пример фишинговой атаки на платежную систему PayPal

Возможно, злоумышленникам и не удастся войти в личный кабинет PayPal жертвы, так как компания заботится о безопасности пользователей и предлагает дополнительные меры для защиты аккаунта. Однако они получат достаточно информации для того, чтобы лишить жертву части финансовых средств, даже не используя ее аккаунт на Paypal.

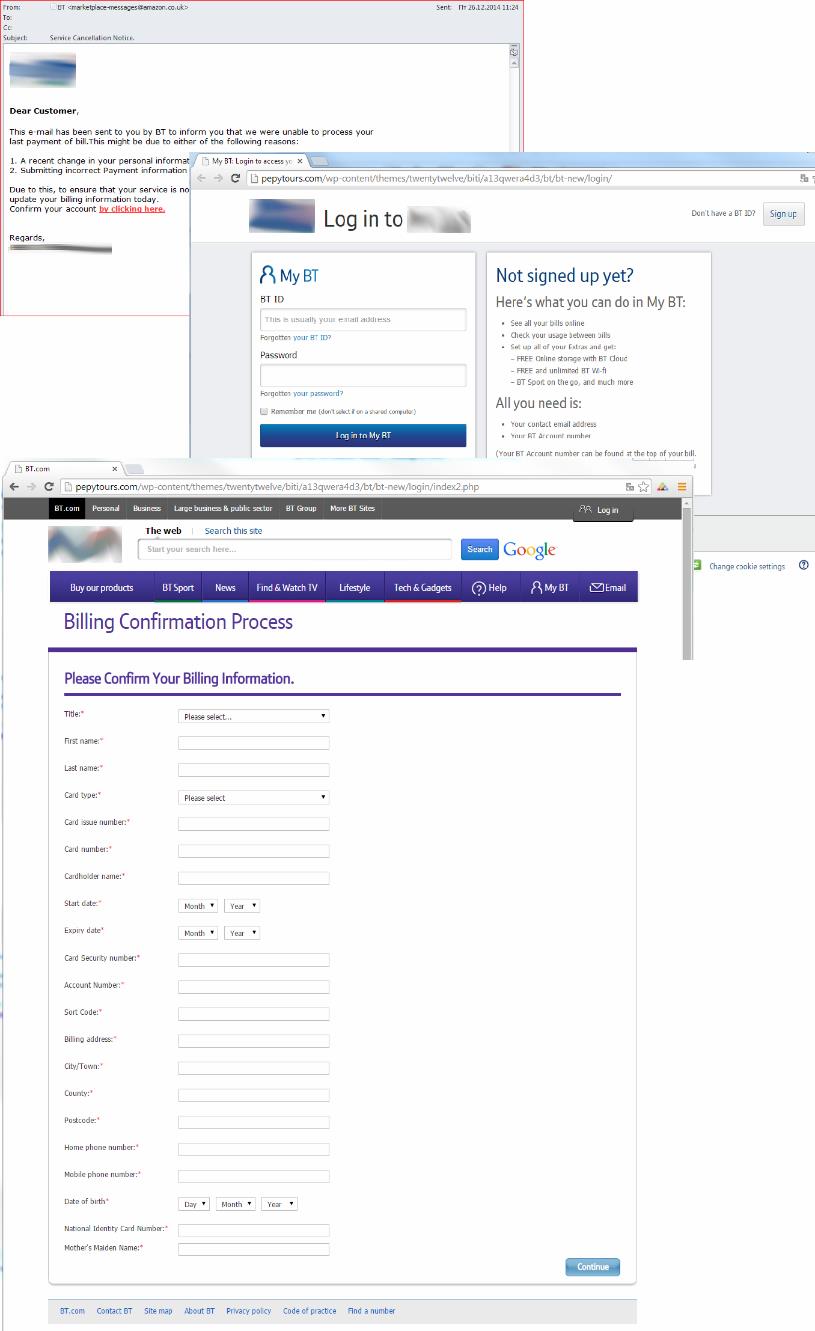

Другой пример – фишинговая атака на одну из крупных организаций в сфере телекоммуникаций. На первый взгляд, мошенникам нужны логин и пароль для входа в личный кабинет пользователя. Однако после входа жертвы в поддельный «личный кабинет» мошенники запрашивают не только публичные данные карты, но и всю информацию, которая может им пригодиться для махинаций с деньгами жертвы.

Пример фишинговой атаки с попыткой выманить персональную информацию жертвы

География атак

В 2014 году фишинговые атаки были зафиксированы практически во всех странах и территориях мира.

TOP 10 стран по доле атакованных пользователей

Лидером по доле атакованных уникальных пользователей от общего количества пользователей в стране стала Бразилия (27,47%).

TOP 10 стран по проценту атакованных пользователей:

| Страна | % пользователей | |

| 1 | Бразилия | 27,45 |

| 2 | Австралия | 23,76 |

| 3 | Индия | 23,08 |

| 4 | Франция | 22,92 |

| 5 | Эквадор | 22,82 |

| 6 | Россия | 22,61 |

| 7 | Казахстан | 22,18 |

| 8 | Канада | 21,78 |

| 9 | Украина | 20,11 |

| 10 | Япония | 19,51 |

В 2014 году процент атакованных пользователей в Бразилии вырос на 13,81 п.п. по сравнению с 2013 годом (тогда Бразилия занимала 23 место). Столь горячий интерес фишеров к этой стране, скорее всего, связан с проведением в Бразилии Чемпионата мира по футболу, на который съехалось множество болельщиков со всего мира.

Распределение атак по странам

По числу атак среди всех стран мира лидирует Россия (17,28%). Процент срабатываний системы «Антифишинг» на компьютерах пользователей в России от общего числа срабатываний нашего продукта по всему миру за год увеличился на 6,08 п.п.

Распределение фишинговых атак по странам, 2014 год

Рост количества атак на пользователей в России, возможно, связан с ухудшением финансовой обстановки в стране в 2014 году. Увеличилось количество финансовых операций – люди пытаются вложить свои сбережения, совершают больше покупок в интернете, производят операции со счетами. При этом многие пользователи встревожены. А это значит, что у мошенников стало больше возможностей, а применяемые ими приемы социальной инженерии становятся эффективнее.

Лидер прошлого года – США (7,2%) – сместились на второе место, показатель страны уменьшился на 23,6 п.п. За ними следуют Индия (7,15%) и Бразилия (7,03%), чьи показатели увеличились на 3,7 п.п. и 5,11 п.п. соответственно.

Организации — мишени атак

Рейтинг категорий атакованных фишерами организаций основывается на срабатываниях эвристического компонента системы «Антифишинг» на компьютерах пользователей. Этот компонент детектирует все страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в интернете, в тех случаях, когда ссылки на эти страницы еще отсутствуют в базах «Лаборатории Касперского».

Распределение организаций, атакованных фишерами, по категориям, 2014 год

Категория «Социальные сети и блоги» (15,77%) в 2014 году потеряла 19,62 п.п. и уступила первенство категории «Глобальные порталы» (42,59%), которая прибавила 19,29 п.п. (в отчете за 2013 год категории «Глобальные порталы» соответствовала категория «Электронная почта»). Сложившаяся ситуация не удивляет: компании Google, Yahoo!, Yandex и другие постоянно развивают свои сервисы, предоставляя пользователям все больше возможностей – от электронной почты и социальных сетей до электронных кошельков. Все это доступно пользователю, как правило, под одним аккаунтом, что очень удобно не только для него, но и для злоумышленников. Последние, совершив одну успешную атаку, получают сразу множество возможностей для дальнейших махинаций. Поэтому неудивительно, что Google и Yahoo! оказались в TOP 3 атакуемых фишерами организаций.

TOP 3 атакуемых фишерами организаций

| Организация | % фишинговых ссылок | |

| 1 | Yahoo! | 23,3 |

| 2 | 10,02 | |

| 3 | 8,73 |

При этом показатель Yahoo! (23,3%) по сравнению с прошлым годом вырос на 13,3 п.п. (в том числе благодаря резкому увеличению числа мошеннических ссылок на поддельные страницы сервисов Yahoo! в начале января 2014).

Доля фишинговых атак на финансовые организации составила 28,74%, по сравнению с 2013 годом она уменьшилась на 2,71п.п. Если посмотреть, как распределились такие атаки по типам атакованных организаций, то станет понятно, что уменьшилась доля атак на банковские организации (на 13,79 п.п. по сравнению с 2013 годом). При этом показатель категории «Онлайн-магазины» за год вырос на 4,78 п.п., доля категории «Платежные системы» – на 9,19 п.п.

Распределение финансового фишинга по категориям атакуемых организаций, 2013 год

Распределение финансового фишинга по категориям атакуемых организаций, 2014 год

Подробнее о финансовом фишинге читайте в нашем отчете «Финансовые киберугрозы в 2014 году: время перемен«.

Заключение

Доля спама в почте продолжает уменьшаться, мы полагаем, что в 2015 году изменение этого показателя будет незначительным.

На этом фоне сохранится тенденция уменьшения количества рекламного и увеличения мошеннического и вредоносного спама. При этом станет больше хорошо подделанных писем и сообщений, в которых злоумышленники используют продуманные трюки (такие как вредоносные вложения с необычными расширениями .arj, .scr).

Злоумышленники используют различные методы распространения фишингового контента. Но почтовые рассылки фишинговых писем по-прежнему актуальны и, скорее всего, будут актуальны еще продолжительное время.

Злоумышленники выбирают для фишинговых атак клиентов наиболее популярных у пользователей организаций, тем самым повышая вероятность успеха атаки. При этом множество атак совершается с целью получить максимум персональной информации жертвы, в первую очередь, финансовой. Мы предполагаем, что эта тенденция сохранится и в будущем.

Kaspersky Security Bulletin. Спам и фишинг в 2014 году