Цифры года

По данным «Лаборатории Касперского» в 2016 году:

- Доля спама составила 58,31%, что на 3,03 п.п. больше, чем в 2015 году.

- 62,16% разосланных спам-писем имели размер не более 2 Кб.

- 12,08% всего мирового спама было разослано из США.

- Самым распространенным в почте семейством вредоносных программ стало Trojan.Win32.Bayrob

- Чаще всего почтовый антивирус срабатывал в Германии (14,13%).

- Было зафиксировано 154 957 897 срабатываний системы «Антифишинг».

- Суммарно 15,29% уникальных пользователей столкнулись с фишингом за год.

- Лидером по доле атакованных фишерами пользователей стала Бразилия (27,61%).

- 47,48% срабатываний эвристической компоненты системы «Антифишинг пришлись на клиентов различных финансовых организаций.

Мировые события в спаме

На протяжении 2016 года в мошенническом спаме использовались крупные спортивные события: Чемпионат Европы по футболу, Олимпиада в Бразилии и Чемпионаты мира по футболу 2018 и 2022 года. Как правило, спамеры рассылали фальшивые уведомления о выигрыше в лотерею, посвященной одному из упомянутых спортивных событий. Содержание поддельных посланий не отличалось оригинальностью: мошенники заявляли, что лотерея была проведена официальной организацией, а адрес получателя уведомления выбран из миллионов других адресов случайным образом. Для получения денежного выигрыша получателю необходимо ответить на письмо и предоставить требуемую персональную информацию.

В случае со спортивными событиями подробный текст письма чаще всего находился во вложениях формата DOC, PDF или JPEG, для оформления которых использовались тематические графические элементы: официальные эмблемы, логотипы мероприятий и спонсоров. Сообщения, в которых спамерский текст приводился непосредственно в теле письма, были не так многочисленны. Для внесения разнообразия в свои послания спамеры прибегали к старым приемам: меняли текст, электронные адреса обратной связи, адреса отправителей, названия вложений, размер и др. При этом письма с одним и тем же вложением могли попадать в наши ловушки несколько раз на протяжении нескольких месяцев.

В четвертом квартале 2016 года спамеры переключили внимание на предстоящие чемпионаты мира по футболу 2018 и 2022. В спам-трафике нам часто встречались мошеннические уведомления о выигрышах в лотерею, эксплуатирующие данную тематику.

Футбольную тематику использовали и во вредоносном спаме. В частности, злоумышленники рассылали поддельные уведомления со сканами от имени сайта, публикующего новости в сфере компьютерных игр и мира футбола, видимо, в расчете на любопытство получателя. В ZIP-архиве находился JavaScript-загрузчик, детектируемый «Лабораторией Касперского» как Trojan-Downloader.Script.Generic. Этот зловред, в свою очередь, скачивал на компьютер жертвы другое вредоносное ПО.

Тема терроризма, ставшая в последние годы важной мировой проблемой, также нашла отражение в спаме. Многочисленные нигерийские письма рассылались пользователям не только от имени сотрудников государственных организаций, но и от имени частных лиц. Сюжеты придуманных историй различались детальной информацией, но расчет спамеров был один — заинтересовавшись возможностью получить крупную сумму денег, получатель должен вступить в переписку. Нигерийские письма на тему напряженной обстановки в Сирии также не теряли своей популярности, и в течение 2016 года использовались мошенниками для обмана пользователей.

Вредоносный спам на тему терроризма встречался значительно реже и был направлен на кражу персональных данных, организацию DDoS-атак, установку дополнительного вредоносного ПО на компьютеры жертв.

Письма-предложения от китайских фабрик

В 2016 году в почтовом трафике нам часто встречались сообщения от фабрик и заводов, расположенных на территории Китая, содержащие рекламу производимой ими продукции. Спамеры предлагали не только готовые товары, но и комплектующие из самых разных сфер.

Текст типичного спамерского письма начинался с обезличенного обращения к получателю, далее отправитель представлялся менеджером (шло имя и фамилия) завода или фабрики с конкретным названием, которую он представляет. Нередко в письме рассказывалось о достоинствах компании, опыте работы и наличии сертификатов. Список товаров, которые предлагала компания, мог быть приведен в самом письме, или выслан по желанию получателя. Для большей наглядности письмо могло также содержать изображения предлагаемых товаров. В конце письма были указаны контакты для обратной связи (номера стационарного и мобильного телефона, факс, электронная почта, различные мессенджеры). Иногда контактные данные указывались на картинке, приложенной к письму.

Авторами писем выступали представители компаний-производителей. При этом адреса отправителей могли быть зарегистрированы и на сервисах бесплатной почты, и на собственных доменных именах компаний. Иногда в письмах был указан сайт компании, если компания могла его себе позволить.

Во многих странах было время, когда малый и средний бизнес в разных странах предпочитал пользоваться спамом для раскрутки своих товаров. Но постепенно такая реклама стала восприниматься как нежелательная пользователями, появились законы против спама, а главное, появились другие, более таргетированные, удобные и менее навязчивые платформы для рекламы. Не последнее место среди таких платформ стала занимать реклама в социальных сетях. Но, например, китайские бизнесмены не поддержали эту тенденцию (учитывая, что закон против спама в Китае есть, и это один из самых строгих законов в мире). Можно предположить, почему. Все дело в том, что социальные сети Китая в основном внутренние, такие мировые гиганты, как Facebook, там запрещены. Поэтому для выхода на международный рынок у китайских предпринимателей существенно меньше доступных легальных средств.

Год вымогателей в спаме

В 2016 году мы зафиксировали огромное количество вредоносного спама. И если в предыдущие годы на первом месте среди вредоносных вложений чаще всего находилась шпионская программа Fraud.gen – HTML-страничка для кражи данных банковской карты пользователя, – то в 2016 году абсолютными лидерами в спаме стали троянцы-даунлоадеры, загружающие на компьютер жертвы программы-вымогатели. Наиболее массово рассылался спам, целью которого было заразить компьютер пользователя вредоносной программой Locky, но и другие вымогатели, например Petya, Cryakl и Shade, тоже были распространены.

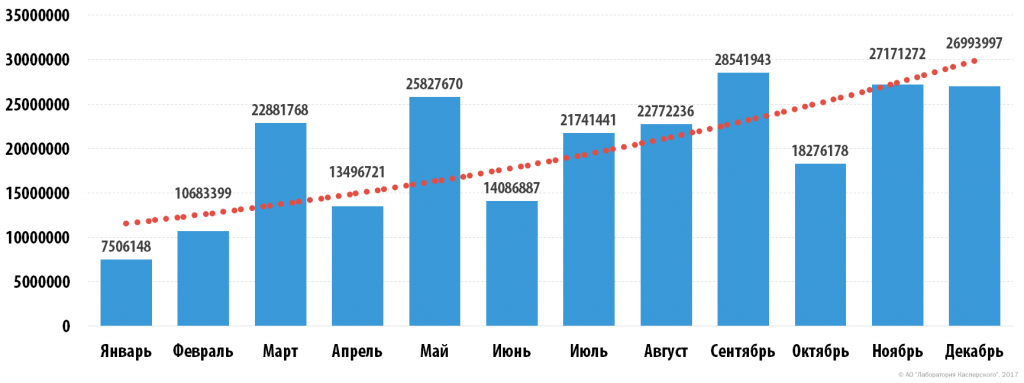

Количество вредоносных программ начало увеличиваться еще в декабре 2015 года и продолжало волнообразно расти в течение всего года. Резкие спады были связаны в основном с тем, что злоумышленники временно отключали ботнет Necurs, ответственный за большую часть спама, распространяющего вредоносную программу Locky. После включения ботнета злоумышленники меняли шаблоны в рассылаемом спаме.

Количество вредоносных писем в спаме, 2016 год

Всего за 2016 год антивирусный компонент сработал в почте наших клиентов 239 979 660 раз. Это почти в 4 раза чаще, чем в 2015 году.

Такое засилье вымогателей может быть связано с доступностью вредоносного ПО этого типа на черном рынке. На данный момент преступники могут не только арендовать мощности ботнетов для рассылки спама, но и подключиться к так называемой Ransomware-as-a-Service. То есть по сути злоумышленник может не быть хакером в традиционном значении этого слова и вообще не уметь писать код.

Сами спамовые письма, содержащие вредоносные программы, часто имитировали личную переписку с просьбой под разными предлогами посмотреть вложенные документы. Кроме того, злоумышленники подделывали свои письма под различные счета, уведомления о получении посылки и даже под письма от офисной техники с вложенными якобы отсканированными документами.

В обоих примерах выше во вложении находится вредоносный файл с расширением .wsf, он детектируется продуктами «Лаборатории Касперского» как Trojan-Downloader.JS.Agent.myd. Вредоносный файл написан на Javascript и подкачивает на компьютер-жертву одну из модификаций шифровальщика Locky.

В данном примере файл во вложении имеет расширение .jse, он детектируется как Trojan-Downloader.JS.Cryptoload.auk. Вредоносный файл также написан на Javascript и подкачивает на компьютер-жертву одну из модификаций шифровальщика Locky.

Письма рассылались на разных языках, в разные страны. Некоторые рассылки имели свою специфику, например подделывались под уведомления солидных организаций, таких как ФНС и ПФР.

В данных примерах файлы во вложениях имеют расширение .js, детектируются как Trojan-Downloader.JS.Cryptoload.auz и Trojan-Downloader.JS.Agent.mwu. Вредоносные файлы тоже написаны на Javascript и подкачивают на компьютер жертвы одну из модификаций шифровальщика Shade.

Сами вредоносные вложения тоже отличались разнообразием. Как правило, это были архивы с программами, написанными на Java и Javascript (файлы JS, JAR, WSF, WRN и другие), но встречались и офисные документы с макросами (DOC, DOCX, XLS, RTF), а также классические исполняемые файлы (EXE). Иногда использовались редкие форматы архивов, например CAB.

При запуске программы-вымогатели шифруют данные на компьютере пользователя и требуют выкуп (как правило, в биткойнах через сеть Tor). Подробнее о них можно почитать в нашем отчете «Kaspersky Security Bulletin 2016. Сюжет года. Программы-вымогатели: революция«.

Спамерские трюки

Зашумление текста

Для того чтобы сделать каждое письмо рассылки уникальным, спамеры добавляют в письма незаметные пользователю случайные последовательности символов. Трюк не новый, но спамеры из года в год продолжают им пользоваться, совершенствуя свои приемы. Ниже мы опишем, какие трюки были популярны в 2016 году для замусоривания писем. Все примеры взяты из реальных спамерских писем.

-

Маленькие буквы и/или белый текст.

Самый простой и старый трюк: текст можно написать белым шрифтом (ffffff – 16-ричный код белого цвета).

В данном примере между словами, написанными нормальным размером «You have received a £500» расположены случайные буквенные последовательности, написанные очень мелким шрифтом и белым цветом.

-

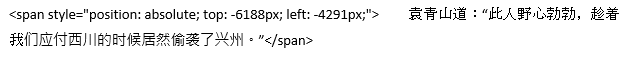

Текст, который не отображается.

С помощью атрибута можно сделать текст неотображаемым в письме. В нормальных ситуациях такой тег может использоваться, например, в черновой верстке. В спамовых же письмах такие теги со случайным текстом внутри вставляются в огромных количествах, и если в антиспам-фильтре не настроена специальная обработка подобных тегов, «содержательный» текст письма за ними практически теряется.

Того же эффекта можно добиться, если вставить случайную последовательность нулевым шрифтом:

-

Вынос текста за границы экрана.

Еще один способ сделать «мусорный» текст невидимым для пользователя – вставить его обычным шрифтом, но в те части письма, которые заходят за рамки экрана (сильно левее, правее или ниже основной части):

-

Использование тегов, которые по умолчанию не видны пользователю.

Иногда случайный текст вставляется в теги, которые и вовсе не предназначены для отображения текста пользователю. Как правило, используются теги-комментарии, но бывают и другие случаи:

Содержание тега <noscript> показывается только на компьютерах с неподдерживаемыми либо отключенными скриптами, поэтому большинству пользователей его видно не будет.

-

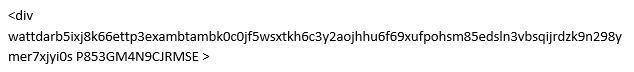

Замусоривание тегами.

Иногда текст писем зашумляется не случайными последовательностями символов, которые так или иначе сделаны невидимыми, а собственно тегами, которые не несут никакого значения и никак не интерпретируются:

Количество таких тегов в некоторых спамовых письмах исчисляется сотнями.

Кроме того, иногда сама случайная последовательность вставляется не между определенными тегами, а внутрь, в качестве атрибута тега:

Такой атрибут, конечно, тоже не будет никак интерпретирован и не отразится в письме, которое видит пользователь.

Маскировка ссылок

Если текст письма может быть сколь угодно разным, то несколько иначе обстоит дело со спамерскими URL в письмах. Их число в рамках одной рассылки может быть довольно большим (исчисляться в тысячах), но все-таки оно конечно, так как спамеры должны заплатить за каждый купленный домен. Но и здесь злоумышленники придумали различные приемы, чтобы каждая ссылка была уникальной, но при этом корректно открывалась по клику.

-

Обфускация доменов с помощью UTF-диапазонов:

В прошлом году мы уже описывали спамерские трюки, связанные с различной записью доменов и IP. В этом году тенденция к использованию подобных трюков – запись доменов символами из различных UTF-диапазонов, а IP – различными системами счисления – сохранилась.

Особой популярностью у спамеров пользовался специальный математический диапазон — Mathematical Alphanumeric Symbols, например:

Домен записан символами mathematical bold script.

Домен записан символами mathematical monospace small.

Диапазон предназначен для специфических математических формул и не должен использоваться в обычном тексте или гиперссылках.

-

Смешивание кодировок

К приему, описанному выше, добавилось смешивание кодировок: часть букв домена спамеры пишут обычной латиницей в Unicode, а часть – символами специальных диапазонов в кодировке URL-encoded.

Домен из примера выше сперва превратится в

а затем в server119.bullten.org.

-

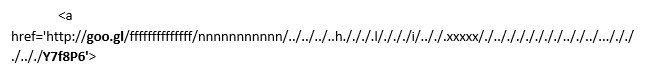

Замусоривание URL с использованием сервисов коротких ссылок

Кроме различных написаний самого спамерского сайта, злоумышленники периодически делают так, чтобы сам сайт не упоминался непосредственно в письме. Для этого используются сервисы коротких ссылок и редиректы. Но и каждую такую ссылку в 2016 году спамеры еще и замусоривали различными способами.

Между сервисом коротких ссылок и собственно идентификатором ссылки вставляются буквы, слеши, точки (значимая часть помечена полужирным шрифтом, остальное – мусор):

Иногда туда же попадают даже целые теги-комментарии:

Чтобы еще больше сбить с толку фильтры, в мусорную часть вставляются названия разных сайтов, как правило известных:

Все эти части выкинутся при переходе по ссылке.

Еще один способ замусорить ссылку – добавить несуществующие параметры в ее конец:

Все, что идет после знака вопроса в ссылке, является не самим URL, а его параметрами. В параметры может быть заложена разнообразная информация, например в unsubscribe-ссылке в качестве параметра часто выступает почтовый адрес, который необходимо ввести в форму отписки. Но сервисы коротких ссылок, как и многие другие сайты, не требуют и не принимают никаких параметров, поэтому эта часть URL просто будет отброшена при переходе. Спамеры пользуются этим и вставляют в параметры различные случайные последовательности. В данном случае в конце параметров еще идет и расширение .pdf — такая вставка делается уже для того, чтобы сбить с толку не фильтры, а пользователя, который может подумать, что ссылка приведет его на какой-то PDF-файл.

-

Префиксы

Кроме параметров, которые можно добавлять в конец ссылки, можно и в начало вставлять мусорные элементы. Это может быть множество символов, которые при переходе не будут учтены интерпретатором ссылок, например:

(во втором примере сама ссылка является IP-адресом, записанным частично в восьмеричной кодировке, частично в шестнадцатеричной, замусоренным в начале и утяжеленным некорректными параметрами в конце)

Самым распространенным приемом для замусоривания ссылки в начале является использование символа @. Напомним, @ перед доменом может использоваться для идентификации пользователя в домене (по факту сейчас уже не используется). Для сайтов, не требующих идентификации, все, что идет до @, просто будет проигнорировано браузером.

Символ удобен для спамеров тем, что позволяет не только замусорить ссылку, но и сделать ее доверительной для пользователей, указав в начале, до символа @, какой-нибудь известный сайт.

-

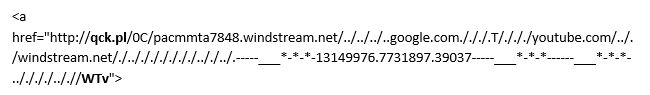

Замаскированные редиректы

Редиректы очень давно используются спамерами для сокрытия основного домена, мы уже писали об этом подробнее. В 2016 году сами способы переадресации не отличались разнообразием, но ссылки с редиректами также были замусорены. Способы замусоривания – примерно те же, что описаны выше для сервисов коротких ссылок: использование символа @, параметров, дополнительных символов.

Часто злоумышленники использовали сразу множество приемов, скрывающих исходную ссылку, а также замусоривание одновременно:

Здесь есть и отвлекающий внимание (а на самом деле просто мусорный) сайт перед @, далее идет редирект (который тоже замусорен некоторым количеством символов @) на сервис коротких ссылок, и только оттуда пользователь перейдет на спамерский сайт.

Статистика

Доля спама в почтовом трафике

Доля спама в почтовом трафике в 2016 году выросла на 3,03 п.п. и составила 58,31%.

Доля спама в мировом почтовом трафике, 2016 г.

Самый низкий показатель зафиксирован в феврале 2016 года – 54,61%. Далее доля спама плавно увеличивалась, достигнув пика к концу года –61,66% в ноябре.

Последний раз увеличение доли спама в почтовом трафике было зафиксировано 8 лет назад – в 2009 году. С тех пор доля спама постепенно уменьшалась, с пиковых 85,2% в 2009 году до 55,28% в 2015-м. Мы связывали такой спад с постепенным уходом из спама легальных предприятий малого и среднего бизнеса, переходом их на другие – легальные – рекламные платформы.

Доля спама в мировом почтовом трафике, 2009-2016 годы

Возможно, этот процесс приостановился, потому что те, кто хотели и могли не пользоваться услугами спамеров, в большинстве своем перестали пользоваться. А небольшое увеличение процента спама обусловлено резко выросшим количеством спама с вредоносными вложениями.

Страны – источники спама

Страны – источники спама в мире, 2016 год

В 2016 году в первой тройке стран – источников спама произошли следующие изменения: Индия (10,15%) поднялась на третье место за счёт значительного увеличения доли разосланного спама – на 7,19 п.п. Такой резкий скачок может говорить об организации ботнетов в этом регионе. Вьетнам (10,32%) также показал увеличение доли спама – на 4,19 п.п. – и переместился на одну позицию вверх, заняв второе место. Лидером среди стран по-прежнему остаются США (12,08%), хотя их доля спама по итогам года сократилась на 3,08 п.п.

Китай (4,66%), потеряв 1,46 п.п., по-прежнему занимает четвертое место. Далее следуют представители Латинской Америки – Мексика (4,40%) и Бразилия (4,01%). Россия (3,53%) покинула тройку прошлогодних лидеров и по итогам 2016 года занимает седьмую строчку рейтинга, ее доля уменьшилась на 2,62 п.п.

На восьмой и девятой позициях списка расположились Франция (3,39%, +0,22 п.п.) и Германия (3,21%, -1,03 п.п.) соответственно. Замыкает десятку Турция с показателем 2,29%, что на 0,34 п.п. больше, чем в 2015 году.

Размеры спамовых писем

В 2016 году доля очень маленьких писем (до 2 Кб) в спаме значительно уменьшилась и составила в среднем 62,16%, что на 16,97 п.п. меньше, чем в 2015 году. Доля писем размером от 2 до 5 Кб, также сократилась — до 4,7%.

Размер спамовых писем, 2016 год

С другой стороны, значительно увеличилась доля писем размером от 5 до 10 Кб (6,15%), от 10 до 20 (14,47%) и от 20 до 50 (10,08%). В целом в 2016 году в спаме заметна явная тенденция к уменьшению количества писем очень маленького размера и к увеличению писем среднего размера, от 5 до 50 Кб. Это увеличение, в частности, обусловлено резким увеличением доли спама с вредоносными вложениями.

Вредоносные вложения в почте

Семейства вредоносных программ

TOP 10 вредоносных семейств, 2016 год

В 2016 году самым распространенным в почте семейством вредоносных программ стало Trojan-Downloader.JS.Agent. Типичный зловред этого семейства представляет собой обфусцированный Java-скрипт, использующий технологию ADODB.Stream, чтобы скачивать и запускать файлы DLL, EXE и PDF.

На втором месте представители семейства Trojan-Downloader.VBS.Agent. Это VBS-скрипты, использующие технологию ADODB.Stream, чтобы загружать ZIP-архивы и запускать извлеченное из них вредоносное ПО.

Третью позицию занимает семейство Trojan-Downloader.MSWord.Agent. Зловред представляет собой DOC-файл со встроенным макросом, написанным на Visual Basic for Applications (VBA), который выполняется при открытии документа. Макрос скачивает с сайта злоумышленников другой вредоносный файл и запускает его на компьютере пользователя.

Семейство Trojan-Downloader.JS.Cryptoload занимает четвертое место. Зловред этого семейства является обфусцированным Java-скриптом, который скачивает и запускает на компьютере пользователя программу-шифровальщик.

Замыкает первую пятерку семейство Trojan.Win32.Bayrob. Зловреды этого семейства троянцев могут скачивать с управляющего сервера и запускать дополнительные модули, а также работать как прокси-сервер. Используются для рассылки спама и кражи персональных данных.

На шестой позиции – семейство Trojan-PSW.Win32.Fareit. Основной целью вредоносных программ этого семейства является похищение данных, например учетных данных FTP-клиентов, установленных на зараженном компьютере, учетных данных программ для работы с облачными хранилищами, файлов cookie в браузерах, паролей почтовых программ. Собранную информацию троянцы Fareit отправляют на сервер злоумышленников. Некоторые представители семейства умеют загружать и запускать другие вредоносные программы.

На седьмом месте Trojan-Downloader.JS.SLoad. JS-скрипты, которые скачивают и запускают на компьютере жертвы другие вредоносные программы, как правило, шифровальщики.

Восьмую позицию занимает семейство Trojan.Java.Agent. Вредоносная программа этого семейства написана на языке Java и имеет расширение JAR. Такие приложения эксплуатируют уязвимости в Sun Java Runtime и могут уничтожать, блокировать, изменять или копировать данные, а также скачивать и запускать другие вредоносные программы.

На девятой позиции Backdoor.Win32.Androm. Зловред, принадлежащий к семейству универсальных модульных ботов Andromeda – Gamarue. Основные возможности таких ботов: скачивание, хранение и запуск вредоносного исполняемого файла; скачивание и загрузка вредоносной DLL (без сохранения на диск); возможность обновлять и удалять себя. Функциональность бота расширяется с помощью плагинов, которые подгружаются злоумышленниками в любое время.

Завершает первую десятку семейство Worm.Win32.WBVB. В него входят исполняемые файлы, написанные на языке Visual Basic 6 (как в режиме P-code, так и в режиме Native), которые не являются доверенными в KSN.

Страны — мишени вредоносных рассылок

Распределение срабатываний почтового антивируса по странам, 2016 г.

По итогам 2016 года первую позицию по-прежнему занимает Германия (14,13%), за год она потеряла 4,93 п.п. На второй и третьей позициях оказались представители Азиатско-Тихоокеанского региона – Япония (7,59%) и Китай (7,32%), которые по итогам 2015 года были далеко за пределами первой десятки списка.

Россия (5,6%), ранее занимавшая третье место, в 2016 году оказалась на четвертой позиции, доля срабатываний почтового антивируса в этой стране сократилась на 0,7 п.п. Далее следуют Италия (5,44%), Великобритания (5,17%) и Бразилия (4,99%), которая по итогам года выпала из тройки лидеров.

США расположились на восьмом месте в списке, здесь доля срабатываний антивируса в почте составила 4,03%, что на 0,89 п.п. меньше показателя прошлого года.

Замыкает десятку Австрия (2,35%) с приростом в 0,93 п.п.

Фишинг

В 2016 году на компьютерах пользователей продуктов «Лаборатории Касперского» было зафиксировано 154 957 897 срабатываний системы «Антифишинг» при попытках перехода на фишинговые сайты. Это на 6 562 451 срабатывание больше, чем в 2015 году. Всего было атаковано 15,29% наших пользователей.

Горячие темы года

В этом году фишеры, как всегда, не обошли стороной яркие события года, такие как Олимпиада в Бразилии. Целью мошенников были и сами организаторы Олимпийских игр, и обычные пользователи сети, которые получали фальшивые уведомления о выигрыше в лотерею, якобы организованную правительством страны и Олимпийским комитетом.

Выборы президента США также стали хорошим медиа-поводом для атак мошенников. Не только в США, но и в других странах злоумышленники использовали данную тематику для введения в заблуждение интернет- пользователей.

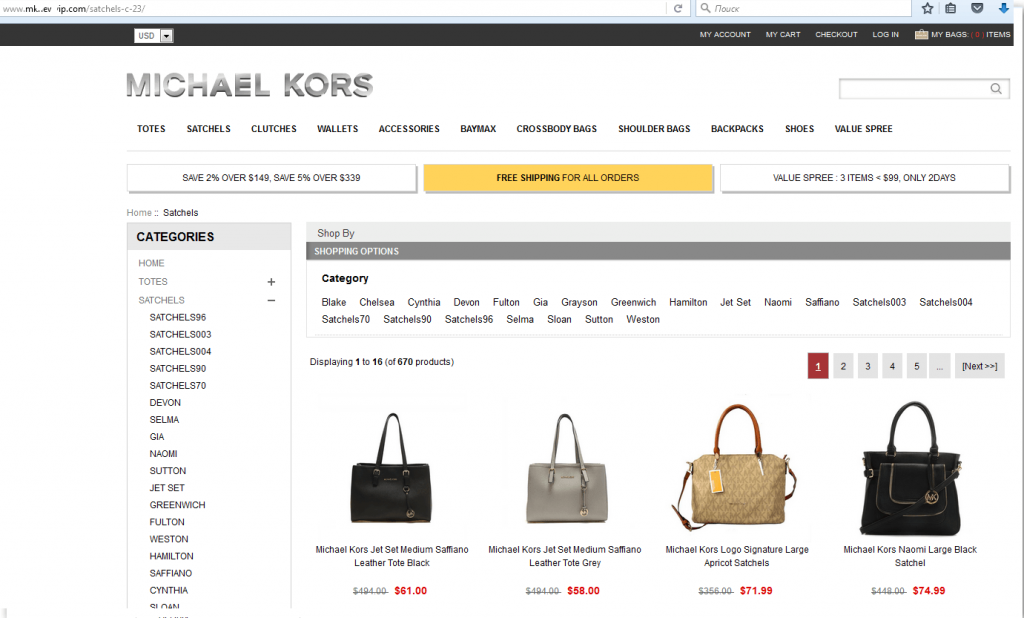

Еще одной интересной темой, которой мы посвятили отдельное исследование, стали праздничные распродажи. Пользуясь всеобщим ажиотажем и этим информационным поводом, мошенники создавали поддельные сайты платежных систем и онлайн-магазинов, завлекая потенциальных жертв обещанием хороших скидок.

Пример поддельного интернет-магазина

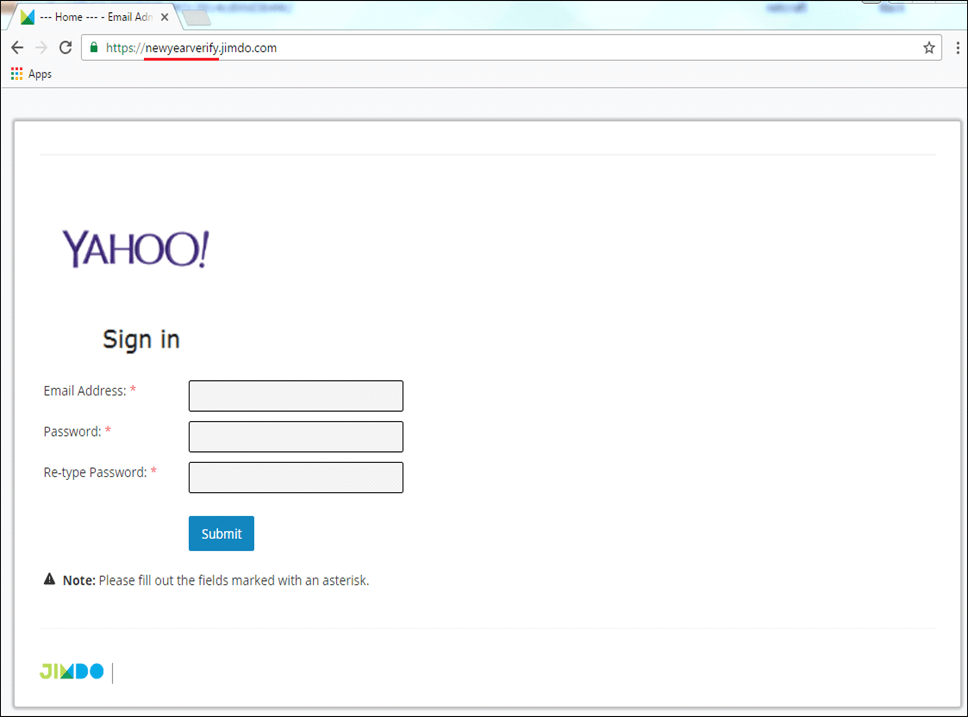

Кроме того, достаточным поводом для создания мошеннических писем часто становится просто сам праздник. Например, можно попросить жертву обновить информацию аккаунта к новому году.

Фишинговая страница, использующая новогоднюю тематику в имени поддомена

Способы распространения

В 2016 году преступники использовали все доступные средства, чтобы войти в контакт с пользователем и побудить его к передаче конфиденциальной информации или денежных средств: социальные сети, всплывающая реклама, баннеры, SMS – это и многое другое мошенники используют в своих схемах.

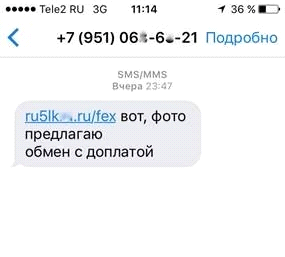

Среди наиболее интересных мы выделили мошенничество с сервисами купли-продажи вещей, бывших в употреблении. Киберпреступники собирали телефонные номера из объявлений, размещенных на таких сервисах и далее отправляли на эти номера SMS с предложением обмена с доплатой. В сообщении была размещена ссылка якобы на фотографию предлагаемой вещи, однако на деле жертва оказывалась на фишинговой странице.

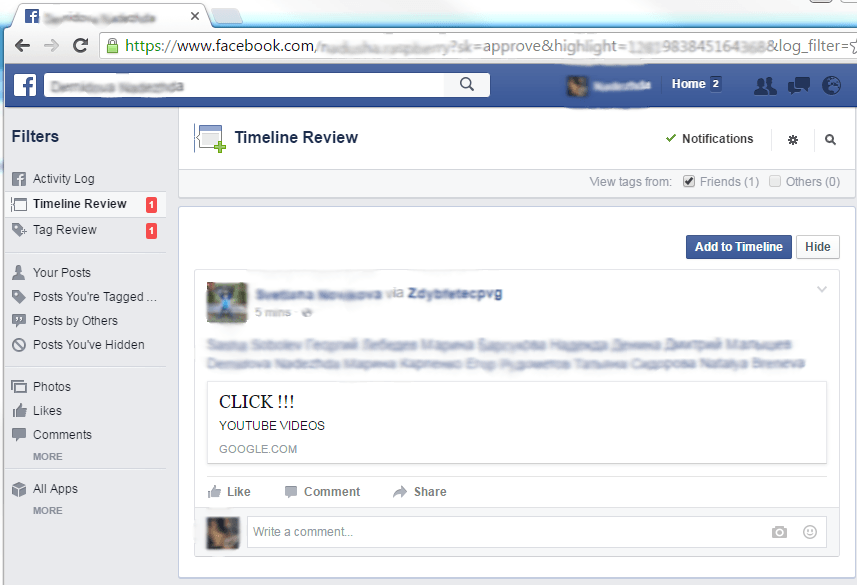

Мошенники часто использовали в своих схемах социальные сети, и речь идет не только о личных сообщениях. Отметить жертву в посте с размещенной фишинговой ссылкой, якобы ведущей на провокационное видео, – именно такой способ помог мошенникам в 2016 году заставить множество пользователей Facebook по всему миру установить вредоносное расширение для своего браузера.

Шире всего в Европе разошлось вредоносное расширение «xic. graphics», которое вскоре было удалено из магазина. Однако на владельцев одноименного домена, где располагалась поддельная страница, по доступной информации whois было зарегистрировано более 50 других доменов. Вероятно, все они использовались для аналогичных целей.

Уловки фишеров: сервисы referrer cleaner

В четвертом квартале 2016 года мы отметили тенденцию к использованию мошенниками referrer cleaner сервисов. Жертве отправляется письмо от имени какой-либо известной компании, содержащее ссылку, в параметрах которой прописан адрес жертвы.

При переходе по указанному URL пользователь попадает на страницу, которая выдает ошибку 302 и перенаправляет пользователя на адрес referer cleaner сервиса, который в свою очередь перенаправляет на легитимный сайт банка.

http://nullrefer.com/?https://www.cartalis.it/cartalis/prepagata/index.jsp

Таким образом, пользователь не знает, что получил фишинговое письмо, а банк не получает фишинговый домен в своих реферерах. В то же время фишеры получают подтверждение того, что пользователь перешел по ссылке, а значит в будущем можно будет отправлять ему новые фишинговые письма, например с целью кражи данных его банковской карты. Таким образом злоумышленники «очищают» свои базы от неиспользуемых почтовых адресов и бдительных получателей, а также выявляют клиентов банка, название которого упоминалось в письмах, что позволяет сделать рассылки более целевыми.

География атак

TOP 10 стран по доле атакованных пользователей

Лидером по проценту атакованных уникальных пользователей от общего количества пользователей в стране стала Бразилия (27,61%), чей показатель увеличился на 5,98 п.п.

В Бразилии мы наблюдаем множество атак, направленных на пользователей банков, онлайн-магазинов, потому неудивительно, что страна часто оказывается в лидерах топа стран по количеству атакованных пользователей.

Отметим, что фишеры часто располагают поддельные страницы на серверах органов государственной власти Бразилии. Это один из приемов, помогающий снизить вероятность попадания фишингового URL в списки запрещенных, а также повысить степень доверия жертвы. В 2016 году мы зафиксировали 1043 таких случая.

Поддельная страница, расположенная на домене gov.br

TOP 10 стран по доле атакованных пользователей

Страна % Бразилия 27,61 Китай 22,84 Австралия 20,07 Япония 19,16 Алжир 17,82 Россия 17,16 Великобритания 16,64 Канада 16,03 Объединенные Арабские Эмираты 15,54 Саудовская Аравия 15,39 Второе место в нашем рейтинге занимает Китай (22,84%), не вошедший в ТОР 10 по итогам 2015 года, но прибавивший 5,87 п.п. в 2016 году. На третьем месте Австралия (20,07%), ранее занимавшая седьмое место, ее показатель вырос на 2,39 п.п. Доли остальных участников первой десятки, за исключением Саудовской Аравии (+ 4,9 п.п.) изменились незначительно.

Распределение атак по странам

По количеству срабатываний системы «Антифишинг» (от общего числа срабатываний нашего продукта по всему миру за год) среди всех стран лидирует Россия (16,12%), чей показатель за год уменьшился на 1,68 п.п.

Распределение количества срабатываний компонента по странам, 2016 год

За Россией, как и в 2015 году, следует Бразилия (8,77%) – ее показатель изменился лишь на сотые доли процента. На 0,5 п.п. увеличилась за год доля США (8,01%), и они вытеснили с третьей позиции Индию (6,01%). Также в первую пятерку вошел Китай (7,86%).

Организации — мишени атак

Рейтинг атакованных фишерами организаций основывается на срабатываниях эвристического компонента системы «Антифишинг» на компьютерах пользователей. Этот компонент детектирует все страницы с фишинговым контентом, на которые пользователь пытался пройти по ссылкам в письме или в интернете, в тех случаях, когда ссылки на эти страницы еще отсутствуют в базах «Лаборатории Касперского».

Рейтинг категорий, атакованных фишерами организаций

Во второй половине 2016 года заметно увеличилась доля фишинга, направленного на клиентов финансовых организаций (44,16% в первом квартале против 48,14% в четвертом). Этот рост мы наблюдаем уже в течение нескольких лет: в 2014 году средний показатель за год составил 28,74%, в 2015 – 34,33%, в 2016 – 47,47%.

Особенно заметен в 2016 году рост в категории «Банки» (25,76%), на 8,31 п.п. Заметен также рост в категориях «Онлайн-магазины» (10,17%, +1,09 п.п.) и «Платежные системы» (11,55%, +3.75 п.п.).

Распределение организаций, чьи пользователи были атакованы фишерами, по категориям, 2016 год

В то же время стоит отметить уменьшение доли основных категорий. Так, «Глобальные интернет порталы» (24,10%) потеряли 7,77 п.п., а «Социальные сети и блоги» (10,91%) – 5,49 п.п.

В целом приоритет у мошенников не меняется из года в год. Злоумышленники в первую очередь используют в своих схемах те бренды, атаки на клиентов которых принесут максимум финансовой прибыли, либо охватят максимальное количество жертв.

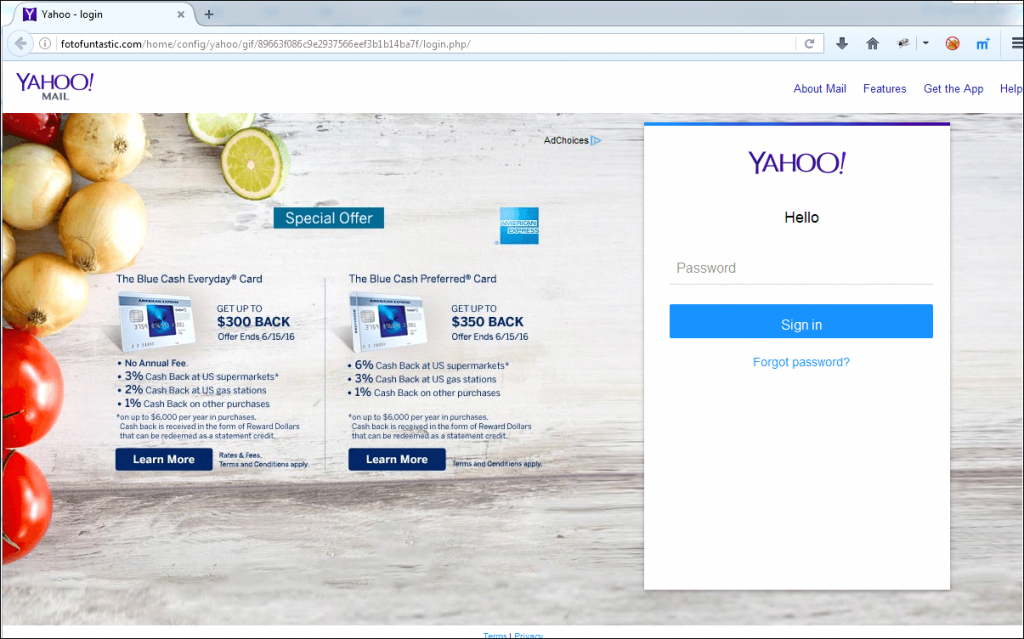

Также в приоритете у мошенников атаки, в результате которых можно получить максимум конфиденциальной информации и, как следствие, денег. Для примера возьмем категорию «Глобальные интернет-порталы» (Google, Yahoo!, Microsoft (live.com) и др. – такие порталы используют один аккаунт для доступа к множеству сервисов. В результате успешной фишинговой кампании мошенники получают доступ ко всем сервисам жертвы.

Пример фишинговой страницы для атаки на пользователей Google

TOP 3 атакуемых фишерами организаций

Yahoo! 7,84% Facebook 7,13% Microsoft Corporation 6,98% На первом месте вновь компания Yahoo! (7,84%), хотя доля срабатываний нашего компонента на поддельных страницах с упоминанием данного бренда заметно снизилась за год – на 6,86 п.п. Напомним, что в 2015 году она также снизилась почти на 10 п.п. Заметно, что компания активно борется с фишерами, например регистрируя обфусцированные домены на свое имя (yshoogames.com, ypyahoo.com.cn, yhoonews.com, yhoooo.com, yayoo.com, yahou.com). Однако фишеры довольно часто не создают фишинговые домены, а размещают свой контент на легальных сайтах, естественно без ведома их создателей.

Пример поддельной страницы, использующей бренд Yahoo!

Вторым по популярности у мошенников брендом, чье имя они использовали в своих атаках, стал Facebook (7,13%). Его доля по итогам 2016 года снизилась на 2,38 п.п.

Мы наблюдали и классические фишинговые странички, копирующие оформление страницы входа в социальную сеть Facebook, и различные вариации страниц, ворующих данные. Одним из популярных способов завлечения жертвы является обещание демонстрации материала, имеющего ограничение по возрасту, в случае входа в систему, т.е. ввода логина и пароля.

Так как массовый фишинг использует имена максимально популярных брендов для увеличения вероятности попадания в цель, а данные бренды часто распространены во многих странах мира, то и атака происходит на пользователей по всему миру. В результате мы встречаем фишинг на множестве различных языков. Один из приемов, который используют фишеры, мы описали в отчете за третий квартал. Используя информацию об IP-адресе потенциальной жертвы, преступники определяют страну, в которой она находится. Далее в зависимости от страны, которую удалось определить, мошенники используют для отображения страницы словарь с тем языком, который ей соответствует.

Третье место в нашем ТОР 3 занимает компания Microsoft (6,98%). Прикрываясь данным брендом мошенники чаще всего пытаются украсть данные от аккаунта на портале live.com. Как правило, для этого используются страницы, имитирующие вход в почтовый сервис компании.

Но бывают и другие схемы, например имитация верификации аккаунта:

Заключение и прогнозы

В 2016 году в спам-потоках произошли различные изменения, наиболее значительным среди которых стал рост числа рассылок с вредоносными программами-вымогателями. Учитывая доступность подобных программ на черном рынке, тенденция скорее всего сохранится, и в 2017 году можно ожидать не меньшего количества вредоносного спама.

В ушедшем году спам стал популярен среди малого и среднего бизнеса Китая. Одна из возможных причин — Great China Firewall, создающий трудности для китайских бизнесменов по выходу на международные легальные рекламные платформы.

Из технических средств, используемых спамерами в 2016 году, можно отметить различные зашумления текста и ссылок при помощи возможностей HTML. Это довольно старый трюк, хотя спамеры придумывают все новые варианты его использования и, очевидно, продолжат это делать и в будущем.

Доля спама в мире выросла по сравнению с предыдущим годом на 3,03 п.п. – до 58,31%. Это первый рост, который был зафиксирован с 2009 года, он частично обусловлен резким скачком количества вредоносного спама.

Уже не первый год мы наблюдаем тенденцию к увеличению числа мошеннических схем, направленных на клиентов финансовых организаций, и она будет сохранятся и в дальнейшем. Сами атаки становятся все более универсальными: мошенническая страничка подстраивается под пользователя и выдает ему информацию с релевантным языком и другими данными.

Методы распространения мошеннических страниц вышли далеко за рамки почтовых сообщений, мошенники используют все доступные средства для контакта с потенциальными жертвами: SMS, рекламу, социальные сети. Последние при этом являются не только хорошим каналом связи, но и ресурсом, помогающим собрать информацию для более эффективной атаки на пользователя.

Спам и фишинг в 2016 году