- Развитие угроз в 2008 г.

- Итоги 2008 года

- Основные тенденции 2008 года

- Игровые вредоносные программы

- Развитие угроз в социальных сетях

- Сетевая активность вредоносных программ

- Прогноз-2009

- Основная статистика за 2008 г.

- Спам за 2008 г.

Итоги 2008 года

2008 год показал, что эпоха эпидемий осталась в прошлом. Начавшись в 2000 году, она характеризовалась большим количеством червей, вызывавших глобальные эпидемии и использовавших для своего распространения сначала электронную почту, а ближе к концу периода – сетевые атаки. Пик эпидемий пришелся на 2003-2005 годы.

2007-2008 годы стали началом нового периода со стремительным ростом количества троянских программ, ориентированных на кражу информации, которая в большинстве случаев относится к банковским аккаунтам и онлайн-играм. Очевидно, что в индустрии производства вредоносных программ существует четкое «разделение труда», когда разные этапы создания, распространения и использования вредоносных программ осуществляются разными группами людей. Фактически, киберкриминальный бизнес окончательно сложился в виде сети услуг, которые предоставляются взаимообразно внутри этого бизнеса.

Если в 2007 году мы констатировали смерть «некоммерческого» вредоносного ПО, то в 2008 году произошла смерть «эксклюзивных» вредоносных программ, создававшихся и использовавшихся одним-двумя людьми. Подавляющее большинство обнаруженных в 2008 троянцев и вирусов были созданы для продажи, причем активно использовались услуги по технической поддержке таких продаж, в том числе и обход антивирусных продуктов, если они начинали обнаруживать конкретный файл.

На международной сцене роль безусловного лидера в создании вредоносного ПО окончательно перешла к Китаю. Не ограничиваясь только созданием собственных троянских программ, китайские хакеры начали осуществлять локализацию иностранных вирусных решений, в первую очередь российских. Ими были созданы китайские версии таких популярных наборов эксплойтов, как IcePack, FirePack, MPack, локализованы несколько вариантов троянцев Pinch и Zeus и т.д.

Вместе с тем, китайские киберпреступники продолжали проявлять повышенную активность в поиске новых уязвимостей в популярном ПО, в первую очередь в Microsoft Office и Microsoft Windows. Здесь им удалось достичь значительных успехов, самым громким из которых стало обнаружение ими уязвимости в NetAPI Windows. В результате конец 2008 года ознаменовался большим числом атак, использующих уязвимость MS08-067.

Выражение «Большой Китайский Хак» фигурировало в средствах массовой информации, начиная с апреля и до октября 2008 года. Фактически, в интернете произошло две массовые атаки, нацеленные на взлом веб-сайтов, равных которым по объемам история еще не знала. В ходе первой из них, прошедшей в апреле-июне 2008 года, было взломано более двух миллионов интернет-ресурсов по всему миру. Основным инструментом атакующих были SQL-инъекции, позволявшие встроить в код взломанного сайта команды для скрытого перенаправления посетителей на хакерские сайты, откуда затем происходило заражение компьютеров пользователей вредоносными программами.

Однако во многом законодателями мод на вирусной сцене остаются русскоязычные вирусописатели. Они продолжали активно реализовывать модель Malware 2.0, в основе которой лежит принцип разделения различных вредоносных модулей по функционалу, использование универсальных средств взаимодействия между модулями и защищенные от внешнего воздействия каналы обмена данными и центры управления ботнетами.

Наиболее четко это проявилось в историях с двумя опаснейшими руткитами, обнаруженными в 2008 году: Rustock.C (по классификации «Лаборатории Касперского» эта программа получила имя Virus.Win32.Rustock.A) и Sinowal (Bootkit). В них были реализованы инновационные технологии, равных которым антивирусная индустрия еще не встречала, а созданные вокруг них мощные инфраструктуры по своей масштабности и сложности превосходили ранние образцы, – для червей Zhelatin и Warezov.

В полном соответствии с нашим прогнозом 2008 год оказался годом возвращения файловых вирусов. Добавив к своей традиционной функции – заражению файлов – функцию кражи информации и, что более важно, способность распространяться с помощью сменных накопителей, подобные творения смогли за короткое время поразить компьютеры пользователей в большинстве стран мира. Современные вирусы практически полностью перешли на полиморфную структуру кода, что создает дополнительные проблемы антивирусным компаниям, зачастую не успевающим оперативно реализовывать надежные средства детектирования и лечения таких угроз.

Черви на флешках оказались способны обойти традиционные средства защиты корпоративных сетей, основными элементами которых являлись почтовый антивирус, межсетевой экран и антивирус на файл-сервере. Проникая на локальную станцию в обход всех этих средств контроля, такие черви стремительно распространяются по всей сети, копируя себя на все доступные сетевые ресурсы.

Продолжающийся бум популярности социальных сетей и их активное использование в странах с большим количеством новых интернет-пользователей (Юго-Восточная Азия, Индия, Китай, Южная Америка, Турция, Северная Африка, страны бывшего СССР) привели к тому, что атаки на и через социальные сети из единичных инцидентов стали обыденным и крайне опасным явлением. Социальные сети используются не только для распространения новых вредоносных программ, но и для сбора информации, а также для реализации множества мошеннических схем, в том числе фишинга. Наиболее значительной эпидемией, затронувшей пользователей социальных сетей, стала эпидемия червя Koobface, первые варианты которого были обнаружены «Лабораторией Касперского» в июле 2008 года. Червь, нацеленный на пользователей социальных сетей Facebook и MySpace, в декабре обернулся серьезной проблемой и еще больше заставил волноваться компьютерную общественность после того, как были обнаружены его новые варианты, способные атаковать пользователей еще одной популярной социальной сети – Bebo.

В 2008 году прекратилось распространение множества вариантов червя Zhelatin (Storm Worm). Почти двухлетняя история (первые варианты червя появились в январе 2007 года) создала больше вопросов, чем ответов. Почти легендарный «Штормовой ботнет», по некоторым оценкам размером достигавший двух миллионов машин (некоторые эксперты говорили и о 50 миллионах), так и не показал всей своей мощности. Ожидавшиеся гигантские спам-рассылки и DDoS-атаки так и не произошли.

Возможно, одной из причин этого стало фактическое закрытие печально известного киберкриминального хостинга RBN (Russian Business Network). Активное обсуждение в СМИ его возможной причастности едва ли не ко всем происходящим в интернете событиям криминального характера привело к тому, что неизвестные владельцы RBN предпочли раздробить бизнес и создать несколько автономных хостингов, разместив их по всему миру – от Сингапура до Украины, и осуществлять свою деятельность менее открыто.

В итоге оказалось, что с маленькими клонами RBN справиться гораздо проще, чем с большим монстром. Осенью по киберпреступности было нанесено несколько серьезных ударов. Благодаря скоординированным действиям интернет-компаний, компаний, занимающихся информационной безопасностью, и правительств, последовательно были закрыты AtrivoIntercage, EstDomains и McColo. Закрытие последней привело к тому, что количество спама в интернете резко сократилось – более чем на 50%. Прекратили свою работу множество ботнетов, управляемых с закрытых ресурсов. Несмотря на то что спустя несколько недель объем спама начал восстанавливаться, это событие стоит рассматривать как одну из самых значительных побед последних лет.

Основные тенденции 2008 года

Наиболее значительные события 2008 года – затронувшие всю антивирусную индустрию и формировавшие общую ситуацию в сфере информационной безопасности, – касались четырех важных тем: руткиты, социальные сети, онлайн-игры, ботнеты.

То, что именно эти области и технологии окажутся в центре всеобщего внимания, было ожидаемо. Однако важно то, что эти события обнаружили большой потенциал проблем и несомненность их развития и усложнения в ближайшем будущем.

Проблема руткитов уже давно является одной из наиболее интересных, и мы регулярно уделяем ей внимание. В 2008 году нами было опубликовано три масштабных аналитических статьи, посвященных этой проблеме: «Rustock и все, все, все«, «Эволюция руткитов«, «Буткит: вызов 2008«. Исследования показывают, что в данной области остается еще много возможностей для организации комплексных атак. Ситуация осложняется еще и тем, что практически все антивирусные компании до сих пор не уделяют должного внимания проблеме обнаружения и лечения активных руткитов.

Развитие ОС Windows пока ничего не изменило в ситуации, и в ближайшие годы руткиты будут продолжать существовать, становясь все сложнее и изощренней.

Социальные сети оказались в центре множества атак в прошедшем году. Эта ситуация была нами предсказана в прогнозах на 2008 год, которые полностью оправдались. В настоящий момент социальные сети являются одним из краеугольных камней интернета, определяющих его развитие и вовлекающих все большее число пользователей. Интернет-компании активно используют их возможности для продвижения новых услуг, рекламы и попутных сервисов. В развитых странах практически каждый интернет-пользователь является членом какой-нибудь социальной сети, а сейчас мы наблюдаем стремительный рост количества интернет-пользователей из стран Юго-Восточной Азии.

Одновременно с этим активно развивается еще одна отрасль – онлайн-игры. Не являясь непосредственно частью интернета (для них он всего лишь средство осуществления коммуникации), они все же являются важной составляющей жизни современного общества. Получив наибольшее распространение в азиатском регионе – Южной Корее, Китае, странах ЮВА, – онлайн-игры тем самым оказались в центре современного вирусописательства и стали основным объектом вирусных атак, в численном выражении.

Произошла смена лидера: игровые троянцы оказались на первом месте, вытеснив троянцев, атакующих пользователей систем онлайн-платежей и банкинга. В игровых троянцах весьма активно применялись новые технологии, в том числе механизм заражения файлов и распространение на съемных накопителях. Эти же троянцы использовались для организации ботнетов.

Кроме того, именно распространение игровых троянцев было одной из основных целей организаторов гигантских атак «Большой Китайский Хак», затронувших весь интернет.

Слово «ботнеты», еще несколько лет назад использовавшееся исключительно сотрудниками антивирусных компаний в своей работе, в последнее время стало известно практически всем. Ботнеты стали основным источником распространения спама, DDoS-атак, рассылки новых вирусов. Ботнеты стоят за всеми темами, которые мы рассматриваем в данном отчете: руткитами, социальными сетями, онлайн-играми и т.д.

В 2008 году, помимо анализа ряда ботнетов, мы публиковали большую вводную статью по этой теме: «Ботнеты«, которая дает общие сведения о принципах их работы и использования. Как мы уже отмечали, реальные масштабы проблемы и ее влияние на всю индустрию вирусописательства по-прежнему остаются недооцененными. От решения этой проблемы напрямую зависит безопасность всего интернета, и ее нельзя решить усилиями одной или даже ряда антивирусных компаний – требуется самое деятельное участие компаний, отвечающих за регуляцию интернета, и правительственных и полицейских структур.

К счастью, в этом направлении уже многое делается, и в 2008 году состоялось несколько серьезных конференций, посвященных именно этой проблеме, на которых были определены необходимые меры для улучшения ситуации. Закрытие компаний Atrivo и McColo также было отчасти инициировано в рамках данного процесса. Однако до окончательной победы еще очень далеко, и в 2009 году ботнеты останутся одной из самых серьезных проблем интернета.

Руткиты

2008 год был отмечен двумя яркими событиями, связанными с руткитами: исследованием знаменитого руткита Rustock.C (который стал знаменит не столько благодаря особым технологиям, сколько в связи с шумихой, поднятой вокруг его неуловимости) и появлением множества ITW-разновидностей буткитов семейства Sinowal.

Rustock.C по классификации «Лаборатории Касперского» детектируется как Virus.Win32.Rustock.a. Детектирование данной вредоносной программы как «Virus» объясняется наличием в рутките функции заражения файлов.

Основные тенденции, которые просматриваются в рутките Rustock.C

- Файловый инфектор как способ автозапуска.

Принцип заражения файлов в рутките Rustock.C напоминает принцип работы обычного файлового вируса – с той лишь разницей, что Rustock заражает системный драйвер. Это обеспечивает руткиту ряд преимуществ с точки зрения маскировки: отсутствие отдельного драйвера руткита избавляет от необходимости маскировать его на диске и в памяти, также нет надобности в маскировке соответствующего драйверу руткита ключа реестра. Помимо маскировки, заражение драйвера значительно затрудняет лечение компьютера: если при заражении обычным руткитом достаточно было удалить его компоненты с диска, то в данном случае требуется либо восстановление зараженного драйвера из резервной копии, либо наличие в антивирусе процедуры лечения.

- Персонализация руткита и его привязка к аппаратным компонентам ПК.

Важная концептуальная особенность состоит в следующем: дроппер руткита собирает системную информацию о заражаемом компьютере и передает ее на сервер в интернете, где формируется тело руткита, привязанное к полученным параметрам. Затем оно передается в зашифрованном виде дропперу. Привязка к «железу» в совокупности с шифровкой передаваемого тела руткита и реализованными в рутките методиками антиэмуляции существенно затрудняют его обнаружение автоматическими средствами мониторинга сети и делают невозможным автоматический анализ полученных самплов.

Реализованные в Rustock.C методики получили свое дальнейшее развитие. Например, в декабре 2008 года был обнаружен ITW-образец руткита (на текущий момент детектируется «Лабораторией Касперского» как Trojan.Win32.Pakes.may), действующий по аналогичной схеме. Этот руткит заражает системный драйвер ndis.sys, а тело руткита в зашифрованном виде загружается с ресурса panda-server.ru. Размещенный в зараженном ndis.sys код зашифрован. При его загрузке запускается код протектора, расшифровывающего драйвер и передающего ему управление. В данном ITW-образце налицо все основные технологии Rustock.C: загрузка тела руткита в зашифрованном виде с сайта создателей вредоносной программы, применение методик защиты от анализа (криптография, антиотладочные приемы). Принцип работы этого руткита также похож на Rustock – он рассылает спам путем внедрения в системные процессы кода, отвечающего за загрузку шаблонов и параметров рассылки спама и собственно за саму рассылку.

Буткиты

Действующие образцы буткитов, в которых были реализованы основные принципы построения данной категории вредоносных программ (на концептуальном уровне и на уровне работоспособного демо-примера), появились в 2005-2006 гг. после публикации материалов, известных как eEye Bootroot. ITW-образцы буткитов были обнаружены в 2007 году, а пик их распространения пришелся на 2008 год.

Наиболее известным буткитом является Trojan-Spy.Win32.Sinowal. Принцип действия буткита основан на концепции существовавших еще во времена DOS Boot-вирусов и заключается в заражении Boot- или MBR-секторов системного диска, что позволяет буткиту получить управление системой на ранней стадии загрузки, т.е. до загрузки ядра операционной системы и запуска антивирусного ПО. Получив управление, буткит размещается в адресном пространстве ядра и маскирует свои сектора на диске. Маскировка реализуется классическими методами – как правило, путем фильтрации IRP-пакетов. Для дроппера буткита характерно открытие диска для посекторного чтения/записи, что позволяет обнаружить подобные операции на уровне эмулятора/системы расчета рейтинга опасности или на уровне HIPS/PDM и блокировать дроппер.

Другие тенденции, связанные с развитием руткит-технологий в 2008 году

В 2008 году также получили развитие:

- Технологии активного противодействия руткита антивирусам и антивирусным утилитам. В течение года набор технологий противодействия постоянно менялся. Наиболее популярными из них были:

- Блокировка и повреждение принадлежащих антивирусу файлов. Идентификация файлов ведется либо по маске имени файла, либо по сигнатурам. Метод сигнатурной блокировки гораздо опаснее ввиду его универсальности.

- Внедрение руткитов путем подмены системных драйверов – например, beep.sys. В данном случае не требуется регистрация драйвера в реестре, и в протоколах исследования системы посторонние драйверы не видны.

- Применение новых методов самозащиты и маскировки. Кроме ставших уже привычными перехвата функций KiST, сплайсинга машинного кода функций ядра и фильтрации IRP, начали применяться сплайсинг кода обработчиков IRP-драйверов, а также использование штатного системного механизма CallBack-процедур на операции с реестром. Кроме того, активно внедрялись методики противодействия антируткитам, в частности:

- блокировка доступа к файлам ядра, не позволяющая анализировать машинный код этих файлов, что необходимо для восстановления ядра в памяти и поиска перехваченных функций;

- подмена контекста файлов ядра и принадлежащих руткиту файлов – как правило, за счет перехвата функции открытия файла и открытия вместо ядра какого-то другого системного EXE-файла;

- блокировка открытия диска для посекторного чтения/записи, которая позволяет противодействовать антируткитам и антивирусам, использующим собственные алгоритмы парсинга файловой системы;

- перехват функций NTSaveKey и NTSaveKeyEx для блокировки снятия дампов ключей реестра и их последующего парсинга (данная методика, в частности, используется в последних поколениях руткитов TDSS);

- слежение за своими перехватами и их восстановление (данный метод, известный еще со времен руткита A311 Death, в настоящее время снова стал активно применяться – например, в последних версиях руткита TDSS).

- Новые технологии маскировки объектов на диске, основанные на модификации объектов MFT при их чтении или непосредственно на диске. Данные технологии пока не получили широкого распространения, но есть вероятность того, что они будут развиваться. Метод маскировки может, например, заключаться в следующем: руткит рассчитывает физическое местоположение интересующих его ячеек MFT и затем при чтении диска подменяет содержимое ячейки MFT для защищаемого файла на ячейку, скажем, системного объекта, что позволяет маскировать содержимое файлов без классических перехватов. Другим примером может служить модификация индексов NTFS-тома (подобное поведение зафиксировал в ITW-образце Василий Бердников в сентябре 2008 года – в руткит-компоненте Trojan-GameThief.Win32.OnLineGames.snjl).

Игровые вредоносные программы

Несмотря на то что в большинстве игр продажа виртуальных игровых ценностей за реальные деньги запрещена, желающих их купить становится все больше. Как правило, покупателей не волнует, откуда взялась та «вещь», за которую они платят. Им все равно, выиграл ли ее другой игрок, была ли она украдена у законного владельца с помощью вредоносного кода. Это, безусловно, на руку вирусописателям, а кроме того, приводит к росту цен на виртуальную собственность и способствует криминализации рынка продаж виртуальных ценностей.

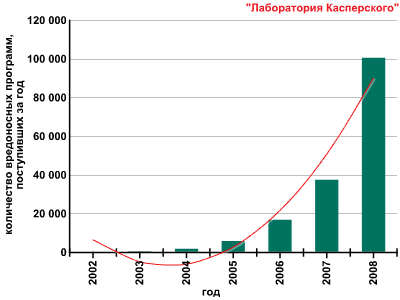

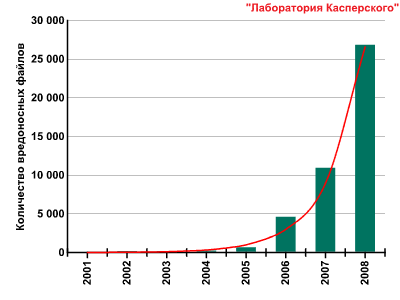

В 2007 году мы констатировали стремительный рост числа вредоносных программ, нацеленных на кражу паролей к онлайн-играм. В 2008 году ситуация, к сожалению, только ухудшилась: за год нами было обнаружено 100 397 новых игровых троянцев – эта цифра втрое превышает аналогичные показатели 2007 года (32 374).

Общее количество вредоносных программ, ворующих пароли к онлайн-играм

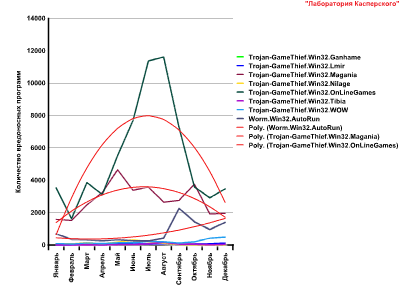

Среди семейств вредоносных программ, атакующих игроков онлайн-игр, самым многочисленным по-прежнему остается Trojan-GameThief.Win32.OnLineGames, представители которого воруют пароли к двум и более играм. На долю Trojan-GameThief.Win32.OnLineGames приходится 65,4% всех игровых троянцев. Отличительной чертой 2008 года стал невероятный всплеск активности вредоносных программ данного семейства летом, в период отпусков и максимальной геймерской активности. В августе 2008 года вирусными аналитиками «Лаборатории Касперского» было задетектировано почти 12 000 новых вредоносных программ, относящихся к Trojan-GameThief.Win32.OnLineGames, а это значит, что каждые четыре минуты появлялась новая вредоносная программа.

На этом фоне активность семейства вредоносных программ Trojan-GameThief.Win32.WOW, атакующего только игроков в World of Warcraft, росла планомерно вплоть до ноября 2008 года, когда был зафиксирован случай массового взлома сайтов с целью распространения вредоносных программ этого семейства. Злоумышленникам удалось взломать около 10 000 сайтов и разместить на них вредоносный код. Пострадали, в основном, европейские и американские сайты – в этих регионах больше всего игроков в World of Warcraft. Взлом сайтов был приурочен к выходу 13 ноября второго дополнения к игре под названием Wrath of the Lich King.

Количество вредоносных программ (по семействам),

атаковавших игроков в онлайн-игры в 2008 году

Подавляющее большинство вредоносных программ, ворующих пароли к онлайн-играм, относится к классу троянских программ. На долю вирусов и червей приходится лишь около 10% подобных зловредов. В сентябре 2008 года ситуация, связанная с самораспространяющимися вредоносными программами, ворующими пароли к онлайн-играм, обострилась: в начале учебного года заметно возросло число новых вредоносных программ семейства Worm.Win32.AutoRun.

Основные характеристики игровых вредоносных программ

К основным характеристикам вредоносных программ, атаковавших пользователей онлайн-игр в 2008 году, можно отнести:

- наличие в одной программе модулей для кражи паролей к нескольким онлайн-играм;

- наличие бэкдор-функционала, позволяющего объединить зараженные компьютеры в ботнет;

- активное применение крипторов и пакеров для затруднения анализа и детектирования вредоносной программы;

- активное противодействие антивирусным продуктам;

- использование руткит-технологий.

Самым технологически развитым в 2008 году оказалось семейство Trojan-GameThief.Win32.Magania, представители которого были виновниками самых громких инцидентов, связанных с распространением игровых вредоносных программ. В июне 2008 года вирусописатели модифицировали свое творение таким образом, что вредоносные программы данного семейства, которые раньше атаковали пользователей только одного игрового портала – Gamania (http://en.wikipedia.org/wiki/Gamania), стали воровать пароли практически ко всем известным онлайн-играм, в том числе:

- World of Warcraft

- Lineage

- Lineage 2

- FunTown

- ZhengTu

- Perfect World

- Dekaron Siwan Mojie

- HuangYi Online

- RuneScape

- Rexue Jianghu

- ROHAN Online

- Seal Online

- Lord of the Rings

- Maple Story

- Reign of Revolution

- Talesweaver

- ZodiacOnline.

В Trojan-GameThief.Win32.Magania наиболее эффективно использовались активные и пассивные способы противодействия обнаружению вредоносной программы и лечению зараженных компьютеров.

Пример использования руткит-технологий в Trojan-GameThief.Win32.Magania

Распространение игровых вредоносных программ

В 2008 году для распространения вредоносных программ, ворующих пароли к онлайн-играм, злоумышленники стали активно использовать:

- неизвестные уязвимости движков веб-ресурсов для массового заражения сайтов;

- неизвестные уязвимости клиентского ПО;

- обновление вредоносного кода чаще регулярных обновлений антивирусных баз на компьютерах пользователей;

- спам-рассылки писем, содержащих ссылки на зараженные страницы.

Сотня новых вредоносных программ, ворующих пароли к онлайн-играм, заражает в среднем около пятисот компьютеров пользователей. Такая высокая эффективность распространения игровых вредоносных программ достигается за счет использования уязвимостей ПО, установленного на компьютерах посетителей популярных сайтов. Если на протяжении 2007 года борьбу с программами, ворующими пароли к онлайн-играм, вели в основном антивирусные компании, разработчики игр и администрация игровых серверов, то в 2008 году удар пришелся также на администраторов взломанных веб-ресурсов и на разработчиков ПО, которое было использовано для проникновения вредоносных программ на компьютеры пользователей.

Самый нашумевший инцидент был связан с использованием злоумышленниками ошибки в обработке XML-файлов в Internet Explorer для распространения вредоносных программ семейства Trojan-GameThief.Win32.Magania. Уязвимость MS08-78 оказалась настолько популярной, что (по данным компании Microsoft) зараженными оказались 0,2% всех пользователей интернета.

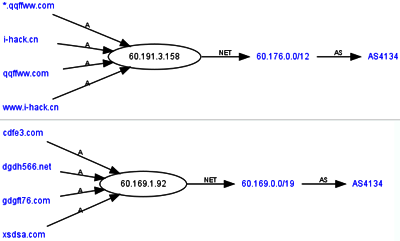

Пример расположения серверов, на которых находятся эксплойты,

использующиеся для распространения игровых троянцев

Высокой эффективности распространения вредоносной программы также способствует ее быстрая модификация – программа видоизменяется еще до того, как детектирующая сигнатура появляется на компьютерах пользователей антивирусных продуктов.

Перечислим самые яркие события 2008 года, связанные с распространением вредоносных программ, ворующих пароли к онлайн-играм:

Апрель 2008. Неизвестными злоумышленниками взломаны более 1 500 000 интернет-сайтов. Цель – заражение посетителей данных сайтов вредоносной программой Trojan-GameThief.Win32.OnLineGames.

Июль 2008. Произведена спам-рассылка писем, содержащих ссылки на полиморфный вирус Virus.Win32.Alman.b, в функционал которого встроен модуль кражи паролей к онлайн-играм. Alman.b был задетекрирован еще в апреле 2007 года.

Август 2008. Программа для кражи паролей к онлайн-играм Trojan-GameThief.Win32.Magania обнаружена на борту Международной космической станции.

Декабрь 2008. Для распространения вредоносных программ семейства Trojan-GameThief.Win32.Magania использована критическая уязвимость MS08-78 в браузере Internet Explorer.

Доставка украденных данных злоумышленникам

Вредоносные программы пересылают украденные у пользователей пароли к онлайн-играм злоумышленникам. Пароли отправляются в электронных письмах на специальные серверы, которые пересылают полученную информацию на адреса злоумышленников. IP-адреса серверов при этом регулярно меняются (в ряде случаев – несколько раз в день).

Такой способ доставки гарантирует злоумышленникам анонимность, а частая смена доменных имен перенаправляющих серверов позволяет избежать попадания адресов этих серверов в списки запрещенных.

Пример расположения перенаправляющего сервера, на который отправляются письма,

содержащие украденные пароли

Серверы, реализующее доставку эксплойтов, вредоносных программ, а также электронных писем с украденными паролями к онлайн-играм, расположены преимущественно в Азиатском регионе.

Заключение

Скорее всего, мировой финансовый кризис никак не затронет игровую индустрию, и в 2009 году развитие игровых миров продолжится.

Как ожидается, основными тенденциями 2009 года станут:

- создание развитой инфраструктуры для автоматического создания и распространения вредоносных программ, ворующих пароли к онлайн-играм;

- использование новых каналов доставки вредоносных программ пользователям (IM, p2p-сетей и т.д.);

- массовое использование zero-day уязвимостей в пользовательских приложениях и операционной системе;

- массовое использование zero-day уязвимостей для взлома максимального количества веб-ресурсов с целью распространения игровых вредоносных программ;

- активное использование файловых вирусов и сетевых червей для кражи паролей к онлайн-играм.

Атаки злоумышленников становятся все масштабнее и изощреннее. А действия игроков способствуют росту черного рынка виртуальных ценностей, на чем зарабатывают деньги хакеры и вирусописатели.

Развитие угроз в социальных сетях

За последние несколько лет социальные сети вошли в число наиболее популярных интернет-ресурсов. Согласно прогнозам компаний RelevantView и eVOC Insights, количество пользователей социальных сетей в 2009 году достигнет 80% от числа всех пользователей интернета и составит более миллиарда человек.

Растущая популярность социальных сетей не осталась без внимания злоумышленников: в 2008 году социальные сети стали рассадником зловредных программ и спама и еще одним источником нелегального заработка в интернете.

Почему социальные сети?

Как правило, между пользователями социальной сети устанавливаются доверительные отношения. К сообщениям от тех, кто занесен в список «друзей» или доверенных контактов, пользователи относятся некритически, что создает благоприятные условия для распространения злоумышленниками ссылок, ведущих на зараженные ресурсы. Под различными предлогами пользователей провоцируют пройти по присланной ссылке и загрузить вредоносную программу.

Схема распространения вредоносных программ может выглядеть так:

- Пользователь получает ссылку от своего доверенного контакта – например, на видеоролик.

- Для просмотра ролика требуется установить специальную программу.

- После установки эта программа ворует учетную запись пользователя социальной сети и продолжает рассылку вредоносной программы доверенным контактам новой жертвы.

Такая схема аналогична схеме распространения почтовых червей. Однако эффективность распространения вредоносного кода в социальных сетях составляет около 10%, что значительно превышает эффективность классического метода распространения вредоносных программ по электронной почте (менее 1%).

Украденные имена и пароли пользователей социальных сетей могут быть использованы для рассылки по доверенным контактам ссылок на зараженные ресурсы, спама или мошеннических сообщений (например, содержащих просьбу перевести деньги на срочные нужды). Каждый из этих способов так или иначе приносит прибыль злоумышленникам.

В интернете сейчас можно найти предложения преступников взломать аккаунты пользователей социальных сетей, разослать любые сообщения по контактам, собрать информацию о конкретном пользователе.

Очередное предложение злоумышленников по взлому аккаунтов

Вредоносные программы

В конце 2008 года в коллекции «Лаборатории Касперского» содержалось более 43 000 вредоносных файлов, так или иначе связанных с различными социальными сетями.

Общее количество вредоносных программ,

атакующих пользователей социальных сетей

Социальные сети привлекают все больше вирусописателей, о чем свидетельствует число вредоносных программ, атакующих пользователей различных социальных сетей, которые поступили на обработку в вирусную лабораторию.

Количество вредоносных программ,

атакующих пользователей популярных социальных сетей

Сопоставляя число вредоносных программ, атаковавших пользователей различных социальных сетей в 2008 году, и количество зарегистрированных пользователей этих сетей (http://en.wikipedia.org/wiki/List_of_social_networking_websites), можно составить рейтинг наиболее «опасных» для пользователей ресурсов.

| Социальная сеть | Количество вредоносных программ за 2008 год |

Количество зарегистрированных пользователей социальной сети |

Шанс заражения одного пользователя |

Географическое положение наибольшего числа зарегистрированных пользователей (Источник: lemonde.fr) |

| Odnoklassniki | 3302 | 22 000 000 | 0,0150% | Россия |

| Orkut | 5984 | 67 000 000 | 0,0089% | Латинская Америка |

| Bebo | 2375 | 40 000 000 | 0,0059% | Европа |

| Livejournal | 846 | 18 000 000 | 0,0047% | Россия |

| Friendster | 2835 | 90 000 000 | 0,0032% | Азиаткий-Тихоокианский регион |

| Myspace | 7487 | 253 000 000 | 0,0030% | Северная Америка |

| 3620 | 140 000 000 | 0,0026% | Северная Америка | |

| Cyworld | 301 | 20 000 000 | 0,0015% | Южная Корея |

| Skyblog | 28 | 2 200 000 | 0,0013% | Франция |

Рейтинг наиболее «опасных» социальных сетей

По числу вредоносных программ в расчете на одного пользователя лидирует российская сеть «Одноклассники.ru». Самая популярная мировая социальная сеть МуSpace занимает в этом рейтинге только 6-е место, хотя и лидирует по суммарному числу вредоносных программ, которые распространялись в 2008 году среди ее пользователей.

Пользователи социальных сетей становятся жертвами вредоносных программ различных поведений. Это могут быть Trojan-Spy, Trojan-PSW, Worm, Trojan и многие другие.

Атаки на пользователей социальных сетей в 2008 году

Январь 2008. На Facebook размещено flash-приложение Secret Crush, которое содержало ссылку на AdWare-программу. До того как приложение было удалено администраторами сети, его успели установить себе более 1,5 миллионов пользователей.

Май 2008. «Лабораторией Касперского» обнаружена вредоносная программа Trojan-Mailfinder.Win32.Myspamce.a, которая распространяла спам в комментариях «друзей» на MySpace. Буквально на той же неделе проявился сетевой червь для российской социальной сети «ВКонтакте» – Net-Worm.Win32.Rovud.a, который рассылал вредоносную ссылку по доверенным контактам зараженного пользователя. Через несколько дней по контактам пользователей социальной сети «Одноклассники.ru» была произведена спам-рассылка, в которой содержалась ссылка на сайт miss-runet.net и просьба проголосовать за одну из участниц конкурса. При попытке проголосовать на компьютер пользователя загружалась вредоносная программа из семейства Trojan-Dropper.Win32.Agent.

Июнь 2008. По электронной почте произведена спам-рассылка сообщений якобы от администрации сети «Одноклассники.ru». По ссылке в письме пользователи заходили на страницу, имитирующую главную страницу ресурса, откуда на их компьютеры пыталась загрузиться троянская программа. После установки троянец загружал на зараженный компьютер еще несколько вредоносных файлов, затем происходило автоматическое перенаправление пользователя на оригинальный сайт сети «Одноклассники.ru».

Июль 2008. «Лабораторией Касперского» зафиксировано несколько прецедентов распространения вредоносных программ через социальные сети Facebook, MySpace и «ВКонтакте». Net-Worm.Win32.Koobface.a распространялся в сети MySpace так же, как и образец, обнаруженный в мае (Trojan-Mailfinder.Win32.Myspamce.a), т.е. через комментарии друзей. Следующая версия червя – Net-Worm.Win32.Koobface.b – распространялась в сети Facebook. Червь рассылал сообщения «друзьям» зараженного пользователя. В обоих случаях комментарии и сообщения, рассылаемые червями, содержали ссылку на поддельный a la YouTube-ресурс, с которого пользователям предлагалось скачать «новую версию Flash Player». Вместо проигрывателя загружался сам сетевой червь, заражая таким образом очередной компьютер.

В ходе очередной атаки на социальную сеть «ВКонтакте» спам-сообщения, рассылаемые по спискам контактов пользователей, содержали личное обращение к адресату и были намного более «живыми». В этих сообщениях содержалась ссылка на сервер, с которого пользователь перенаправлялся на сайты с эротическим содержанием. Далее под видом кодека, необходимого для просмотра видеоролика, на компьютеры пользователей загружалась троянская программа Trojan.Win32.Crypt.ey, которая являлась вредоносным BHO (Browser Helper Object). После этого пять первых результатов поисковых запросов на зараженных компьютерах заменялись на зловредную ссылку. По данным «Лаборатории Касперского», за несколько часов было похищено около 4000 аккаунтов пользователей социальной сети «ВКонтакте».

Август 2008. Предпринята атака на быстро набирающую популярность социальную сеть Twitter. На специально созданной странице пользователя содержалась фотография, рекламирующая эротическое видео. При клике на эту фотографию пользователю предлагалось скачать «новую версию Adobe Flash», которая на самом деле являлась троянским загрузчиком Trojan-Downloader.Win32.Banload.sco.

Октябрь 2008. В социальной сети «ВКонтакте» зафиксировано распространение ссылок на вредоносные программы для мобильных телефонов. С похищенных аккаунтов пользователей сети по списку контактов рассылалось сообщение с предложением пополнить счет мобильного телефона бесплатно. Для этого надо было установить на телефон некое Java-приложение (ссылка на файл содержалась в рассылаемых сообщениях), коим оказался Trojan-SMS.J2ME.Konov.b. После установки на телефон пользователя троянец незаметно отправлял SMS-сообщение на 5 коротких номеров. За каждое отправленное сообщение со счета пользователя снималось 250 рублей.

Разумеется, это далеко не полный перечень подобных инцидентов – мы упомянули лишь наиболее значимые атаки на пользователей социальных сетей, имевшие место в 2008 году.

Заключение

В 2008 году социальные сети вошли в десятку самых передовых информационных технологий, наряду с виртуализацией и Cloud computing. К сожалению, развитие социальных сетей сопровождается появлением новых угроз и рисков для пользователей интернета.

В 2008 году в развитии угроз, ориентированных на пользователей социальных сетей, произошел качественный скачок. Теперь атаки на социальные сети – это не одиночные акты энтузиастов, а набирающий обороты бизнес, в котором участвуют практически все слои компьютерного андеграунда.

На черном рынке все, что связано с аккаунтами пользователей социальных сетей, имеет денежный эквивалент: персональные данные пользователей стали востребованным товаром, а среди предлагаемых услуг весьма популярны взлом аккаунтов пользователей социальных сетей и рассылка спама по их контактам. Коммерциализация способствует росту интереса современного компьютерного андеграунда к социальным сетям и приводит к увеличению числа вредоносных программ, нацеленных на пользователей социальных сетей. В 2009 году эти тенденции сохранятся.

Сетевая активность вредоносных программ

Вопрос о том, чем в глобальных масштабах занимаются вредоносные программы в интернете, всегда был актуальным. Наиболее распространенные технологии сбора информации о вредоносной сетевой активности – системы класса honeypot. Однако они, как правило, наблюдают лишь за собственным интернет-каналом и регистрируют только попытки посторонних пользователей атаковать наблюдаемый сервер, поэтому большая часть сетевой активности вредоносных программ остается «за кадром».

Мы собрали статистику сетевой активности, наблюдая за актуальными вредоносными программами и регистрируя на зараженном компьютере их сетевые подключения. Такой метод позволяет объективно оценить, чем занимаются киберпреступники в локальных сетях и в интернете.

Статистика соединений по протоколу UDP не представляет особого интереса, поскольку вредоносные программы используют UDP в очень редких случаях. Поэтому ниже рассматривается лишь статистика соединений по протоколу TCP. Представленные данные соответствуют ситуации, сложившейся к концу 2008 года, и не учитывают сетевую активность легальных программ. Большая часть интернет-трафика вредоносных программ принадлежит ботам, и представленная статистика характеризует трафик ботнетов.

Порты, используемые вредоносными программами

Сетевые соединения

На какие же порты приходится больше всего сетевых соединений вредоносных программ?

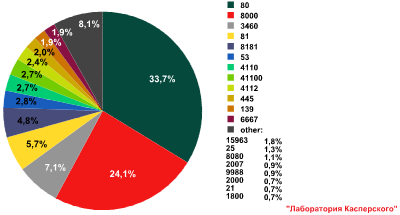

Распределение сетевых соединений вредоносных программ

Наиболее популярными по числу сетевых соединений (TCP) вредоносных программ оказались порты 139, 445 и 135. Это порты сетевых служб Microsoft Windows, которые использует, прежде всего, служба обмена файлами в сети Windows, работающая по протоколу NetBIOS. Следует отметить, что хотя Windows и производит автоматическую рассылку сообщений по данному протоколу, в приведенных на диаграмме данных статистика по стандартным соединениям ОС не учитывается.

На порты 139, 445 и 135 приходится более 96% сетевых соединений множества проанализированных нами вредоносных программ. Такой высокий процент связан с наличием уязвимости MS08-067, которая была обнаружена в октябре 2008 года в сетевой службе Windows, работающей по протоколу NetBIOS. К счастью, практически все интернет-провайдеры в целях безопасности клиентов блокируют сетевой трафик по этим портам – протокол NetBIOS известен как потенциальный источник уязвимостей в ОС Windows еще со времен Windows 95 и Windows 98. Можно только предполагать, во что за считанные минуты превратился бы интернет в октябре, если бы провайдеры не применяли фильтрацию NetBIOS! Однако проблема уязвимости MS08-067 все еще актуальна для небольших компьютерных сетей, таких как домашние сети, сети коммерческих компаний и государственных учреждений, в которых протокол NetBIOS, как правило, не блокируется.

Сетевые обращения

Картина популярности портов будет неполной, если не сопоставить число сетевых соединений и количество сетевых обращений к порту тех вредоносных программ, которые создают эти соединения. Под обращениями к порту в данном случае понимается передача одного и более сетевых пакетов. Таким образом, если одна программа установила 1 000 соединений с одним и тем же портом, мы считаем это одним сетевым обращением к данному порту.

Распределение сетевых обращений вредоносных программ

Как видно на диаграмме, 34% сетевых обращений вредоносных программ приходится на порт 80, который является стандартным для веб-серверов. Этот порт наиболее популярен и среди легальных программ.

Порт 80 стандартно используется вредоносными программами для установления соединений с сайтами злоумышленников. При этом вредоносная сетевая активность маскируется под веб-серфинг, осуществляемый пользователем. К этому порту обращаются многие семейства ботов и троянцев, в том числе такие, как Trojan-PSW.Win32.Zbot, Backdoor.Win32.Sinowal и различные модификации Trojan-GameThief.Win32.OnLineGames. Именно порт 80 используется вредоносными программами для связи с командными центрами ботнетов.

Второе место по популярности занимает нестандартный порт 8000, который используют легальные программы HP Web Jetadmin, ShoutCast Server, Dell OpenManage, а также множество приложений, разработанных на основе технологии Java RMI. При этом каждое приложение использует данный порт по собственному протоколу.

Наши исследования показали, что порт 8000 используется семейством вредоносных программ Backdoor.Win32.Hupigon. Данное семейство разработано китайскими хакерами и является, пожалуй, самым быстрорастущим среди всех семейств вредоносных программ, когда-либо зарегистрированных «Лабораторией Касперского». В конце 2008 года в нашей коллекции находилось более 110 000 различных модификаций Hupigon.

Почему же именно порт 8000? Ответ прост – на этом порте работает самый популярный в Китае IM-сервис QQ. Китайские киберпреступники используют этот сервис, чтобы управлять зараженными компьютерами пользователей. Есть также версия Hupigon, использующая порт 8181. По суммарному количеству сетевых обращений семейство Hupigon занимает лидирующие позиции среди вредоносных программ: почти каждое третье сетевое обращение, идущее от вредоносной программы на уникальный порт, принадлежат Hupigon!

Другой нестандартный порт – 3460 – используется в 7% случаев сетевых обращений проанализированных нами вредоносных программ. В основном к этому порту обращаются представители семейства Backdoor.Win32.Poison, известного также как Poison Ivy. Вредоносные программы, относящиеся к этому семейству, являются ботами, на основе которых можно строить небольшие ботнеты (до 200 компьютеров). Это бесплатная программа, которую можно скачать с сайта разработчика, что способствует ее популярности. Poison не позволяет отсылать большую часть встроенных команд нескольким компьютерам одновременно и используется, как правило, начинающими злоумышленниками. Некоторые системные администраторы небольших сетей используют Poison как средство работы с удаленным компьютером.

Домены второго уровня, к которым обращаются вредоносные программы

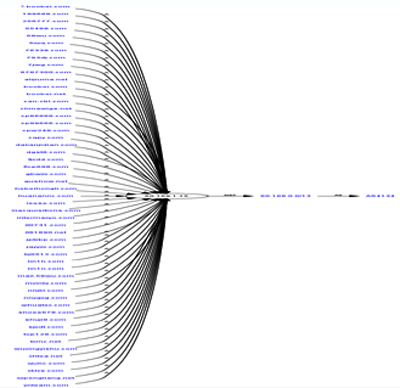

Вернемся к наиболее популярному порту 80 и проанализируем статистику доменных имен второго уровня, к которым обращаются вредоносные программы, использующие этот порт.

Распределение обращений вредоносных программ

к доменам второго уровня

Подавляющее большинство доменов второго уровня, к которым обращаются вредоносные программы, принадлежит китайским DNS-службам.

Почти 40% вредоносных программ соединяются с субдоменами 3322.org. Что же это за провайдер, и почему он привлекает киберпреступников?

Домен 3322.org принадлежит крупному китайскому проекту cn99.com, число пользователей которого превышает 35 миллионов человек. Популярность cn99.com в Китае обусловлена тем, что он бесплатно предоставляет почтовый аккаунт и доменное имя третьего уровня. В соглашении о предоставлении услуг клиентам cn99.com запрещается использовать предоставляемые сервисы с нарушением китайского законодательства и международных правовых норм. Кроме того, согласно соглашению, владельцу почтового ящика/доменного имени необходимо указывать достоверную персональную информацию, а также своевременно обновлять эту информацию в случае ее изменения. К сожалению, это не мешает киберпреступникам, которые активно пользуются услугами cn99.com, предоставлять фальшивые персональные данные.

Просмотрев список наиболее популярных доменов второго уровня, мы довольно быстро обнаружили причину, по которой они попали в TOP 10: все провайдеры, которым принадлежат эти домены, предоставляют услугу, известную как DDNS (Dynamic Domain Name System).

Популярность DDNS-сервисов у злоумышленников

Задача сервиса DDNS состоит в том, чтобы легко находить серверы с динамически изменяемыми IP-адресами. Кому это может быть нужно? Например, легальным пользователям, которые подключают компьютер к интернету по ADSL-линии с внешним адресом из пространства интернет-адресов. Как правило, провайдеры выделяют подключившемуся ADSL-модему IP-адрес из пула IP-адресов, которые находятся в их распоряжении. При каждом новом подключении ADSL-модема IP-адрес будет меняться. Если пользователь не имеет физического доступа к своему компьютеру и хочет подключиться к нему удаленно, то ему нужно знать, по какому IP-адресу его компьютер доступен в данный момент. DDNS-провайдеры позволяют зарегистрировать доменное имя (например, myhomepc.dyndns.org) и далее подключаться к компьютеру, указав имя домена. Некоторые производители ADSL-модемов включают поддержку DDNS в программу управления модемом. При правильной настройке модема каждый раз при установлении интернет-соединения модем связывается с провайдером DDNS-услуги и сообщает ему свой текущий IP-адрес. Далее программа пользователя, обращающаяся к удаленному компьютеру по имени хоста, отправляет DNS-запрос на получение IP-адреса компьютера c именем myhomepc.dyndns.org. Запрос проходит по цепочке DNS-серверов и в конечном итоге оказывается у DDNS-провайдера, который знает актуальный IP-адрес компьютера, поскольку хранит последнее сообщение от ADSL-модема.

Злоумышленникам такой сервис позволяет быстро и легко регистрировать новое доменное имя, сохраняя анонимность, а также в любое время быстро менять DNS-информацию об используемом сервере.

Более того, злоумышленники могут даже использовать зараженные компьютеры, имеющие внешний IP-адрес, с целью размещения на них временного центра управления ботнетом. Если компьютер отключается, злоумышленник вручную или автоматически может перевести центр управления на любой другой зараженный компьютер, и при этом центр управления всегда останется доступным по доменному имени от DDNS-провайдера.

Вот почему DDNS-сервисы пользуются такой популярностью у киберпреступников. По нашим оценкам, около 50% доменов, к которым обращаются вредоносные программы, принадлежат DDNS-провайдерам.

Заключение

Сетевую активность проявляют самые распространенные поведения вредоносных программ: троянские программы отсылают собранную информацию злоумышленникам, сетевые черви пытаются найти и заразить другие компьютеры в локальной сети, спам-боты рассылают спамовые письма, DDoS-боты атакуют интернет-серверы, боты связываются с командными центрами ботнетов. Наиболее активную сетевую жизнь ведут боты и компьютерные черви, которые сегодня зачастую успешно действуют в рамках одного приложения. Именно поэтому при обнаружении червя или троянца вполне может оказаться, что в нем есть функционал бота, и зараженный компьютер является частью ботнета. А это значит, что и сетевой трафик, создаваемый большинством вредоносных программ, работающих в интернете, принадлежит ботнетам.

Анализ статистики сетевых обращений вредоносных программ и TOP 10 доменов второго уровня, к которым обращаются вредоносные программы, подтверждают, что в 2008 году по числу разработок вредоносного ПО доминировали китайские хакеры и киберпреступники. 29% сетевых обращений вредоносных программ осуществляется представителями китайского семейства Hupigon, использующими нестандартные порты 8000 и 8181, а подавляющее большинство доменов второго уровня, к которым обращаются вредоносные программы, принадлежит китайским DNS-службам.

Несмотря на наличие «великой китайской киберстены» – национальной программы по фильтрации сетевого трафика, – следует ожидать, что активность китайских хакеров в 2009 году только увеличится. Разработки китайских киберпреступников в основном нацелены на кражу логинов и паролей к онлайн-играм и угрожают прежде всего китайским геймерам и любителям популярных онлайн-игр из других стран. Хотя в 2009 году глобальных изменений в специализации китайских хакеров не предвидится, их программы могут представлять угрозу для всех пользователей, поскольку наблюдается тенденция включения бэкдор-функционала в троянцы, ворующие пароли к онлайн-играм.

Более трети сетевых обращений вредоносных программ приходится на стандартный для веб-серверов порт 80. Как правило, при соединении вредоносной программы с портом 80 не просто скачивается веб-страница, а устанавливается связь с центром управления ботнетом. Злоумышленники опасаются, что рано или поздно адрес центра управления ботнетом станет известен конкурентам или правоохранительным органам, и доменное имя или сервер закроют. Поэтому киберпреступники ищут возможности быстрого изменения DNS-информации о центрах управления и предпочитают использовать интернет-сервисы, позволяющие сохранять анонимность. Как следствие, большой популярностью у злоумышленников пользуются сервисы DDNS: DDNS-провайдерам принадлежит около 50% доменов второго уровня, к которым обращаются вредоносные программы, и все домены, попавшие в TOP 10. Вероятно, в 2009 году DDNS-провайдеры начнут более решительно бороться с нарушителями закона из числа своих клиентов. В этом случае по аналогии с ответвлением RBN-подобных хостинг-провайдеров от легальных хостеров мы увидим и abuse-proof DDNS-службы.

Учитывая высокую популярность DDNS-служб среди злоумышленников и рост пропускной способности интернет-каналов, можно ожидать появления новых видов криминального бизнеса, специализирующихся на разработке новых подходов к анонимизации адресов/имен веб-серверов.

Всякий раз, когда становится известной новая сетевая уязвимость в Windows, появляется множество вредоносных программ, которые пытаются найти удаленные уязвимые компьютеры. Это также касается другого прикладного ПО, работающего по сети. Вредоносные программы, сканирующие сеть, создают довольно много посторонних сетевых подключений. Кроме использования сетевого канала впустую, это грозит переполнением таблиц трансляции адресов на недорогих маршрутизаторах, что может привести к полной потере связи локальной сети с интернетом. Наличие одного зараженного компьютера в сети может лишить остальные компьютеры доступа в интернет. Это уже стало весьма распространенной проблемой для домашних сетей, в которых выход в интернет осуществляется через один маршрутизатор.

Поскольку интерес к сетевым уязвимостям продолжает расти и, скорее всего, в 2009 году мы еще столкнемся со случаями обнаружения новых сетевых уязвимостей, пользователям небольших сетей угрожает потеря доступа в интернет. Чтобы защититься от этой угрозы, необходимо обезопасить все компьютеры в локальной сети от заражения вредоносными программами.

Прогноз-2009

Год назад, в отчете за 2007 год, мы представили наш прогноз развития угроз в 2008 году. Он фокусировал внимание на следующих проблемах, которые, по нашему мнению, в 2008 году должны были стать наиболее серьезными:

- Malware 2.0 – развитие концепции распределенных компонент вредоносных программ.

- Руткиты и буткиты – начало эпидемий программ, использующих данные технологии.

- Файловые вирусы – новый виток эволюции классических вирусов, их усложнение и использование методов заражения файлов другими классами вредоносных программ.

- Социальные сети – переход от концептуальных угроз и пробных атак к массовым атакам.

- Мобильные угрозы – рост числа атак на мобильные телефоны и начало коммерциализации таких атак.

К сожалению для всех нас, этот прогноз полностью оправдался, о чем свидетельствуют данные, приведенные в нашем отчете за 2008 год, – как в разделе «Тенденции», так и в статистической части.

Наш прогноз на 2009 год будет построен по той же схеме, что и предыдущий. Мы не будем говорить о том, что в 2009 году все те проблемы, которые вышли на первый план в 2008 году, станут еще значительнее. Это и так очевидно. Уже существующие угрозы никуда не исчезнут и, разумеется, будут создавать нам всем проблемы. Мы не будем говорить о росте числа атак на онлайн-игры, социальные сети, усложненении вирусных технологий и росте числа ботнетов, а также о развитии киберпреступности как бизнеса и сервисов. Это все уже произошло.

Наш прогноз касается тенденций, которые пока еще не стали очевидными, но могут оказать значительное влияние на развитие киберугроз в 2009 году.

Глобальные эпидемии

Мы констатировали окончание эпохи глобальных эпидемий и отказ вирусописателей от практики создания червей, поражающих миллионы компьютеров по всему миру. Однако мы полагаем, что в 2009 году ситуация вновь изменится, и ожидаем ряд серьезных инцидентов, превосходящих по своим масштабам инциденты 2006-2008 годов.

С нашей точки зрения современный мир киберпреступности вступил в период насыщения рынка: количество людей и группировок на этом рынке стало слишком велико, и между ними уже начинается серьезная конкуренция. Конечно, конкуренция была и раньше, но, как правило, ограничивалась столкновением интересов двух-трех групп, действующих в одной узкой области. Сейчас же она перестает быть локальной и выходит на международный уровень. Конкурентная борьба между российскими, китайскими, бразильскими, украинскими и турецкими злоумышленниками ведется не только на уровне используемых ими технологий. Киберпреступники конкурируют при поиске заказчиков и исполнителей; лучших каналов получения, сбыта и обработки данных; ресурсов для размещения и осуществления взломов и так далее.

Одновременно с этим мы ожидаем в 2009 году еще большего увеличения числа киберпреступников. Главной причиной этого станет мировой экономический кризис. По нашему мнению, сокращение рабочих мест и закрытие IT-проектов приведет к тому, что множество высококвалифицированных программистов либо останутся без работы, либо будут нуждаться в деньгах в связи со снижением уровня доходов. Таких людей будут вовлекать в киберкирминальный бизнес, а некоторые из них сами обратят внимание на подобный способ заработка. Учитывая, что технический уровень «новобранцев» будет значительно превышать уровень большинства современных киберпреступников, они составят им серьезную конкуренцию.

Все это приведет к тому, что злоумышленникам потребуется гораздо больше жертв. За каждую тысячу зараженных компьютеров пользователей уже начинается серьезная борьба, поскольку выжить на конкурентном рынке киберпреступности можно единственным способом: заразить как можно больше машин как можно быстрее. Для того чтобы получить ботнет размером в 100 000 машин, необходимо атаковать несколько миллионов компьютеров. Это и есть глобальные эпидемии. Для того чтобы этот ботнет сохранить, нужны регулярные новые атаки. А это уже множественные глобальные эпидемии.

Снижение активности игровых троянцев

Прогноз снижения активности игровых троянцев, очевидно, идет вразрез с мнением большинства других антивирусных экспертов, но, на наш взгляд, такое снижение станет прямым следствием экономического кризиса и обострения конкуренции среди киберпреступников.

За последние два года игровые троянцы стали наиболее распространенным поведением вредоносных программ. Сейчас их количество исчисляется сотнями тысяч, и они давно обогнали доминировавшие ранее троянские программы, ворующие информацию о кредитных картах и аккаунтах систем онлайн-банкинга.

Преобладание игровых троянцев обусловлено не только тем, что они стали основным объектом приложения усилий китайских киберпреступников, но и тем, что зарабатывать деньги на кардинге и атаках на пользователей банков стало на несколько порядков сложнее, чем раньше, конкуренция стала чрезвычайно высокой, а потенциальные доходы киберпреступников значительно снизились.

Русскоязычные и восточноевропейские вирусописатели, ранее занимавшиеся именно такими видами преступности, либо ушли из бизнеса, либо сменили вид деятельности, занявшись созданием и распространением AdWare и поддельных антивирусов.

Игровые троянцы являются китайским ноу-хау и прерогативой азиатской киберпреступности. Но легкость создания таких вредоносных программ, широкий круг потенциальных жертв и прочие факторы, которые в экономике называются «порогом вхождения в рынок», привели к тому, что и «игровой» рынок перенасыщен. Доход тех, кто «зарабатывает» кражей виртуальных игровых ценностей, стал слишком мал. (Аналогичная ситуация с банковскими троянцами в свое время привела к уменьшению числа новых программ этого поведения.) Еще три года назад даже такой доход удовлетворил бы киберпреступников, однако экономический рост Китая и рост благосостояния населения страны привели к тому, что аппетиты злоумышленников выросли.

Доход мал, конкуренция велика, антивирусные компании научились справляться с гигантскими объемами игровых вредоносных программ, пользователи увеличили свой образовательный уровень, игровые компании приняли ряд мер по пресечению незаконных операций с украденными аккаунтами и игровыми ценностями… И хотя говорить о полном исчезновении проблемы в ближайшем будущем еще рано, на наш взгляд, можно ожидать уменьшения количества новых игровых вредоносных программ и числа преступных группировок, специализирующихся на их создании.

Malware 2.5

На смену концепции Malware 2.0 приходит новая. Концепция функционирования гигантских распределенных систем-ботнетов, придуманная русскоязычными хакерами и реализованная во вредоносных программах Rustock.C, Sinowal (буткит) и нескольких других, продемонстрировала свою высокую эффективность и надежность.

Основные черты новой концепции:

- Отсутствие стационарного центра управления ботнетом – так называемый «мигрирующий ботнет», детально описанный нами в исследовании буткита. Центр управления ботнетом либо постоянно перемещается с одного IP-адреса, сервера на другой, либо может даже не существовать какое-то время. Реализована система создания произвольных адресов центра управления, таким образом злоумышленники решают проблему обнаружения и отключения С&C и получают возможность выбора мест его размещения.

- Использование стойких криптографических алгоритмов при взаимодействии между C&C и машинами в ботнете. Даже получив доступ к C&C или перехватив передаваемые данные, исследователи не в состоянии перехватить управление ботнетом, который рассчитан на работу с ключами шифрования, известными только хозяевам ботнета.

- Использование универсальных центров управления для разных ботнетов. Развитие идеи «универсального кода», реализованной во вредоносной программе Zbot: вредоносные программы разных авторов могут коммуницировать с одним и тем же типом центра управления. В настоящее время наблюдаются тенденция к тому, чтобы реализовать возможность одновременно управлять разными ботнетами из одного C&C.

Эти технологии тесно связаны с областью распределенных вычислений и созданием систем, работающих под значительной нагрузкой с громадными объемами данных (архитектура HighLoad). В обычной жизни примеры подобных решений мы можем видеть в поисковых системах. Они также являются основой модной технологии «cloud computing», которая используется в том числе и рядом антивирусных компаний.

Именно в области создания высокоустойчивых распределенных систем и ожидается повышенная конкуренция между киберпреступными группами. Те злоумышленники, которые смогут создавать собственные системы, будут определять общий уровень угроз и связанных с ними проблем в будущем. На смену script-kiddies придут серьезные специалисты, способные создавать и поддерживать концепцию Malware 2.5.

Фишинг/мошенничество

Фишинг/мошенничество – еще одна область киберпреступности, на которую повлияет мировой экономический кризис. Фишинг и мошенничество в Сети будут набирать обороты.

Во-первых, кризис заставляет интернет-пользователей более нервно реагировать на любые события, связанные с платежными системами, онлайн-банкингом, электронными деньгами. В период, когда банки разоряются, меняют владельцев или испытывают проблемы с выплатами, появляется много новых возможностей для атак на пользователей.

Во-вторых, учитывая, что современные вредоносные программы требуют все больше ресурсов для их разработки, распространения и использования, для множества злоумышленников на первый план выходят более простые, дешевые и грубые методы атак. Фишинг (http://ru.wikipedia.org/wiki/Фишинг) может стать для киберпреступников одним из наиболее привлекательных решений.

Конкуренция среди фишеров растет. Для обмана пользователей простейшей подделки сайта банка будет уже недостаточно – атаки станут более изощренными и интенсивными.

В целом, денег в Сети из-за кризиса станет меньше. Особенно если серьезные проблемы коснутся систем электронных денег, не справляющихся с задачей обналичивания виртуальных денег в реальные.

Дифференциация по платформам

Дифференциация вредоносных программ коснется всех без исключения платформ и операционных систем, отличных от Microsoft Windows. Этот процесс также станет следствием усиления конкуренции киберпреступников на технологическом уровне и их активной борьбы за увеличение числа зараженных компьютеров.

Одним из наиболее очевидных итогов этого процесса станет смещение угроз в малоохваченные области. В первую очередь это касается Mac OS и мобильных платформ, которые ранее использовались, в основном, для экспериментов. Сейчас доля этих платформ на рынке уже достаточно велика для того, чтобы они стали представлять интерес для киберпреступников. В то же время на данных платформах остается нерешенным множество проблем с безопасностью, а пользователи этих платформ не готовы к атакам вредоносных программ.

Kaspersky Security Bulletin. Развитие угроз в 2008 году