События квартала

«Cybercrime as Service»

В последние месяцы стали понятны масштабы глобальной инфраструктуры Cybercrime as Service («Киберпреступление как сервис»), уже полностью поставленной на коммерческую основу. — Организация DDoS-атак является одним из наиболее популярных сервисов, а атаки, которые запускаются с его помощью, беспрецедентны по масштабам и технологической сложности.

28 сентября был опубликован отчет Европола «Оценка угроз 2016 г., связанных с организованной преступностью в интернете» (2016 Internet Organized Crime Threat Assessment). Отчет основан на опыте работы правоохранительных органов государств — членов Евросоюза, и в нем DDoS-атаки признаются основной угрозой для любой структуры, использующей интернет: «Любая структура, использующая интернет, вне зависимости от целей и вида деятельности, должна исходить из того, что она сама и ее ресурсы представляют собой мишень для киберпреступников».

В начале сентября Брайан Кребс (Brian Krebs), специалист в области промышленной безопасности, опубликовал исследование, в котором дано описание бизнес-схемы одного из крупных глобальных сервисов DDoS-ботнетов – сервиса vDOS, главными владельцами которого были два молодых человека из Израиля. Молодые люди арестованы, проводится судебное расследование. Поражает масштаб их бизнеса.

Начальная сумма подписки составляла 19,99 долларов США в месяц, но за два последних года несколько десятков тысяч пользователей заплатили vDOS более 600 000 долларов, и всего за четыре месяца, с апреля по июль 2016 г., vDOS провела атаки суммарная продолжительность которых составила более 277 млн секунд, или приблизительно 8,81 лет.

Не приходится удивляться, что вскоре после этого веб-сайт Брайана Кребса оказался выведен из строя в результате DDoS-атаки с объемом трафика около 620 Гбит/сек – и это был самый мощный штурм, когда-либо наблюдавшийся в интернете. Впрочем, всего через несколько дней в результате еще более мощной атаки (около 1 Тбит/сек) упал сайт французского хостинг-провайдера OVH. Как сообщил технический директор OVH Октав Клаба, судя по всему, атака была произведена с использованием того же ботнета, который вывел из строя веб-сайт Брайана Кребса. Ботнет состоял из 152 464 устройств Интернета вещей (Internet of Things), преимущественно веб-камер, маршрутизаторов и термостатов.

Но что еще хуже, хакеры недавно опубликовали исходный код ботнета Mirai – специалисты в области кибербезопасности заявляют, что именно этот ботнет стал причиной вышеупомянутых DDoS-атак. Код включает в себя встроенный сканнер, который ведет поиск уязвимых устройств Интернета вещей и включает их в состав ботнета. В этой связи мы ожидаем, что в ближайшие месяцы будут активно появляться такие коммерческие сервисы, как vDOS, и пройдет новая волна DDoS-атак.

Интернет вещей все больше превращается в мощнейший инструмент для злоумышленников, чему способствует пренебрежение информационной безопасностью как со стороны вендоров, так и со стороны пользователей.

Рекомендуем проверить настройки безопасности всех ваших устройств, соединенных с интернетом.

«Политическая» DDoS-атака

DDoS-атаки масштабно используются в политической борьбе. После того, как в июле этого года международный трибунал признал безосновательными территориальные претензии Китая на архипелаг Спратли в Южно-Китайском море, как минимум 68 сайтов, принадлежащих различным филиппинским госучреждениям, подверглись мощным DDoS-атакам. Международная пресса назвала эти инциденты частью многолетней кибершпионской кампании, развернутой КНР в рамках борьбы за суверенитет над архипелагом Спратли.

Атака на брокерскую компанию

Киберпреступники нащупали наиболее уязвимые для DDoS-вымогательства цели. Ими оказались брокерские компании, чей бизнес характеризуется высокими оборотами и в то же время крайне зависит от веб-сервисов. В третьем квартале жертвой злоумышленников стала тайваньcкая компания First Securities, получившая от неизвестных лиц требование о выплате 50 биткойнов (порядка $32 тыс.). После того, как злоумышленники получили отказ, на сайт компании обрушилась DDoS-атака, сделавшая невозможной торги для клиентов First Securities. В то же время президент компании сделал заявление для прессы, гласившее, что было отмечено «замедление торговли», коснувшееся лишь части инвесторов.

Оценка ущерба от DDoS-атак

Компания B2B International по заказу «Лаборатории Касперского» провела исследование IT Security Risks 2016. Согласно полученным результатам, корпорации терпят все больший ущерб от DDoS: единичная DDoS-атака может обойтись компании более чем в $1,6 млрд убытка. При этом 8 из 10 компаний повергаются нескольким атакам на протяжении года.

Тенденция квартала: DDoS-атаки с использованием SSL

По данным Kaspersky DDoS Protection, в третьем квартале 2016 года выросло количество «умных» DDoS-атак с использованием HTTPS. Такие атаки имеют ряд серьезных преимуществ с точки зрения вероятности успеха атакующих.

Для установки защищенного соединения требуются значительные ресурсы, несмотря на то, что скорость работы криптографических алгоритмов постоянно повышается (например, алгоритм эллиптических кривых позволил повысить производительность шифрования при сохранении уровня стойкости). Для сравнения: правильно настроенный веб-сервер способен обрабатывать десятки тысяч новых HTTP-соединений в секунду, в то время как в случае необходимости обработки шифрованных соединений эта емкость измеряется всего лишь сотнями соединений в секунду.

Применение аппаратных криптоакселераторов позволяет увеличить это значение примерно на порядок. Однако это не слишком помогает в современных реалиях дешевизны и доступности арендованных серверов, емких каналов связи, а также наличия известных уязвимостей, позволяющих создавать крупные бот-сети. Для осуществления успешной DDoS-атаки злоумышленники могут создать нагрузку, превышающую производительность дорогостоящих аппаратных решений.

Типичным примером «умных» атак может быть создание сравнительно небольшого по объему потока запросов к «тяжелой» части веб-сайтов (как правило, в качестве целей выбираются поисковые формы) внутри малого количества шифрованных соединений. Эти запросы практически незаметны в общем потоке трафика и часто при низкой интенсивности обладают значительной эффективностью. При этом расшифровка и анализ трафика возможны только на стороне веб-сервера.

Шифрование усложняет и работу специализированных систем, предназначенных для защиты от DDoS-атак (особенно решениям, которые применяются операторами связи). В ходе таких атак расшифровка трафика «на лету» для анализа содержимого сетевых пакетов зачастую невозможна по техническим причинам и security reasons (нельзя передать закрытый ключ сервера сторонним организациям, математические ограничения не позволяют получить доступ к информации внутри зашифрованных пакетов в проходящем транзитом трафике). Это значительно снижает эффективность защиты от подобных атак.

Не в последнюю очередь увеличение доли «умных» DDoS атак связано с тем, что наиболее популярные в последнее время атаки типа Amplification становятся все более сложными в реализации. В интернете планомерно уменьшается количество уязвимых серверов, с помощью которых такие атаки можно организовать. К тому же большинство подобных атак имеют схожие признаки, благодаря которым они очень легко и со 100%-ной эффективностью могут быть отражены, а значит, их эффективность с течением времени снижается.

Стремление владельцев ресурсов Сети к защите информации и к повышению уровня приватности, а также удешевление вычислительных мощностей привели к возникновению устойчивой тенденции: классический HTTP заменяется на HTTPS, то есть увеличивается доля ресурсов, работающих с использованием шифрования. А развитие веб-технологий способствует активному внедрению нового протокола HTTP/2, в котором режим работы без шифрования вообще не поддерживается современными браузерами.

Мы полагаем, что количество атак с использованием шифрования будет расти. Это уже сейчас требует от разработчиков средств защиты в корне пересмотреть подходы к решению проблемы защиты от распределенных атак, поскольку наработанные решения могут оказаться неэффективными уже в ближайшем будущем.

Статистика DDoS-атак с использованием ботнетов

Методология

«Лаборатория Касперского» обладает многолетним опытом в противодействии киберугрозам, в том числе и DDoS-атакам различных типов и степеней сложности. Эксперты компании отслеживают действия ботнетов с помощью системы DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Prevention, предназначена для перехвата и анализа команд, поступающих ботам с серверов управления и контроля, и не требует при этом ни заражения каких-либо пользовательских устройств, ни реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за третий квартал 2016 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Так, например, в случае, если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, но произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP адресов в квартальной статистике.

Важно отметить, что статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского»». Следует также иметь ввиду, что ботнеты – лишь один из инструментов осуществления DDoS-атак, и представленные в данном отчете данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Итоги квартала

- В третьем квартале 2016 года были зафиксированы DDoS-атаки по целям, расположенным в 67 странах мира (во втором квартале 2016 года – в 70 странах).

- 62,6% DDoS-атак пришлись на цели, расположенные в Китае.

- И по числу DDoS-атак, и по количеству их целей первенство остается за Китаем, США и Южной Кореей. В обоих рейтингах впервые появилась Италия.

- Наиболее продолжительная DDoS-атака третьего квартала 2016 года длилась 184 часа (7,6 дня), что значительно ниже рекорда второго квартала (291 час или 12,1 дня).

- Наибольшее число атак за период (19) пришлось выдержать популярному китайскому поисковику.

- Самыми популярными методами атак по-прежнему остаются SYN-DDoS, TCP-DDoS и HTTP-DDoS. При этом в распределении методов атак продолжила расти доля SYN-DDoS, которая увеличилась на 5 п.п., доли ICMP-DDoS и TCP-DDoS продолжили снижаться.

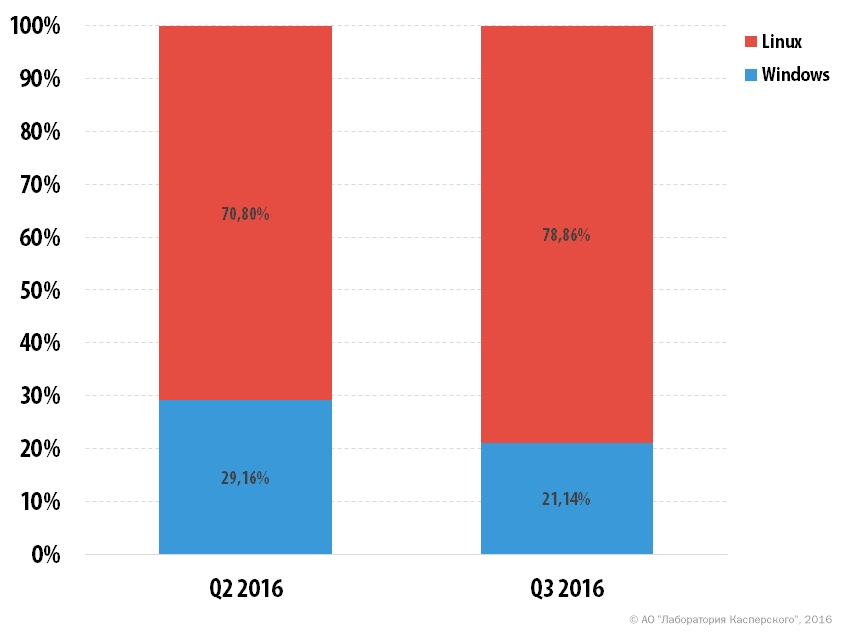

- В третьем квартале 2016 года доля атак с Linux-ботнетов продолжила расти и достигла 78,9% от всех выявленных атак.

География атак

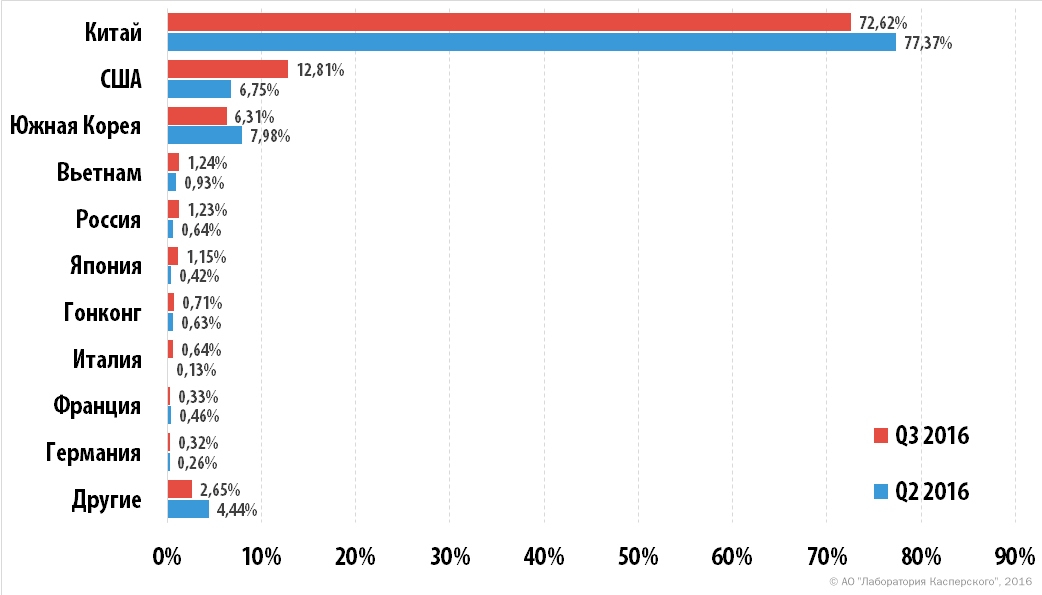

В третьем квартале 2016 года DDoS-атаки были зафиксированы в 67 странах, причем 72,6% из них были отмечены в Китае (на 4,8 п.п. меньше, чем в предыдущем квартале). Всего на первую десятку стран пришлось 97,4% атак. В тройке лидеров в этом квартале США (12,8%) обошли Южную Корею (6,3%), выйдя на второе место.

Распределение DDoS-атак по странам, Q2 2016 и Q3 2016

Отметим, что в этом квартале в рейтинг впервые вошла Италия (0,6%). Всего же по итогам квартала в TOP 10 попали три страны из Западной Европы (Италия, Франция, Германия).

В третьем квартале 2016 года на мишени из первой десятки стран пришлось 96,9% DDoS-атак.

Распределение уникальных мишеней DDoS-атак по странам, Q2 2016 и Q3 2016

Цели, расположенные в Китае, в этом квартале собрали 62,6% атак, что на 8,7 п.п. меньше, чем в прошлом квартале. Зато мишени в США привлекли больше внимания злоумышленников – на долю этой страны пришлось 18,7%, против 8,9% во втором квартале. Замыкает первую тройку Южная Корея, чья доля снизилась на 2,4 п.п. – до 8,7%.

Доли других стран из ТОР 10, за исключением Франции (0,4%), потерявшей 0,1 п.п., наоборот, повысились. Япония (1,6%) и Италия (1,1%), набрали сразу по 1 п.п., в результате Италия впервые попала в этот TOP 10 и оказалась сразу на 6-м месте (покинула первую десятку стран Украина). Также заметно выросла доля атак на Россию – с 0,8 до 1,1%.

В этот рейтинг также попали три страны из Западной Европы: Италия, Франция, Нидерланды.

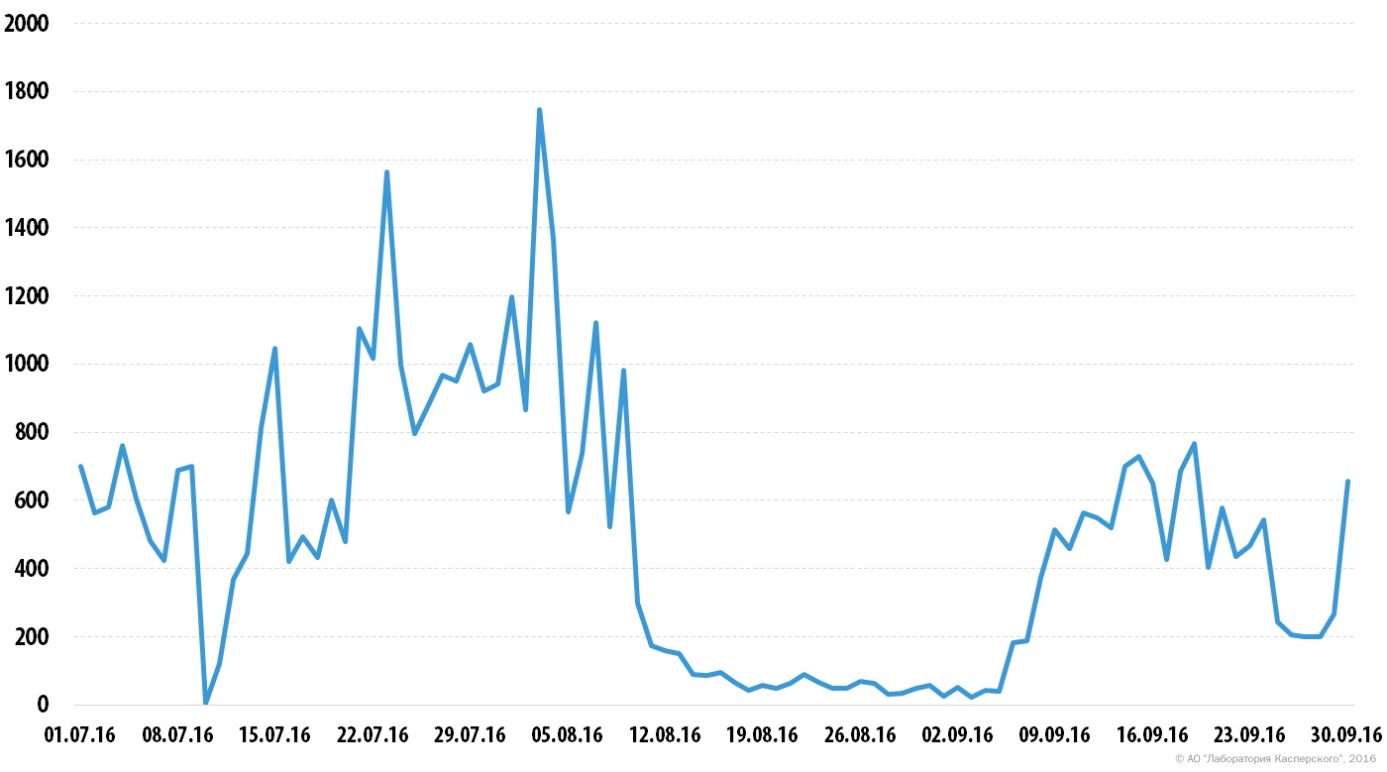

Динамика числа DDoS-атак

В третьем квартале 2016 года атаки распределились крайне неравномерно – период высокой активности был отмечен с 21 июля по 7 августа с резкими пиками 23 июля и 3 августа, а вот с 8 августа начался резкий спад, перешедший с 14 августа в относительное затишье, продлившееся вплоть до 6 сентября. Наименьшее число атак было зафиксировано 3 сентября (22 атаки). Наибольшее число атак было отмечено 3 августа — 1746 атак. Отметим, что это самый высокий показатель за три квартала 2016 года. Большая часть этих атак пришлась на серверы одного и того же провайдера, расположенные в США.

Динамика числа DDoS-атак*, Q3 2016

*В связи с тем, что DDoS-атаки могут продолжаться непрерывно несколько дней, в таймлайне одна атака может считаться несколько раз – по одному разу за каждый день.

Наиболее напряженным днем недели в третьем квартале оказалась пятница, на нее пришлось 17,3% атак, за ней следовал четверг с 15,2% атак. Днем наименьшей DDoS-активности в этом квартале стал понедельник с 12,6% атак, причем в прошлом квартале он занимал вторую позицию с 15%.

Распределение DDoS-атак по дням недели, Q2 и Q3 2016

Типы и длительность DDoS-атак

Распределение по методам DDoS-атак не претерпело существенных изменений – доля использования SYN-DDoS снова выросла (с 76 до 81%), доли остальных типов атак несколько упали. Больше всего потерял ICMP-DDoS, падение составило 2,6 п.п.

Распределение DDoS-атак по типам, Q2 и Q3 2016

Доля кратковременных атак, продолжительностью 4 часа и меньше, в третьем квартале выросла на 9,2 п.п., достигнув 69%. Атаки, продолжающиеся от 5 до 9 часов, сохранили свои позиции, при этом сильно снизилась доля долговременных атак. Заметнее всего уменьшилась доля атак длительностью от 100 до 149 часов – с 1,7% во втором квартале до 0,1%, а более продолжительные атаки отмечались в единичных случаях.

Распределение DDoS-атак по длительности, часы, Q2 и Q3 2016

Рекорд по длительности атаки в третьем квартале также невысок, всего 184 часа (атака была направлена на китайского провайдера). Это значительно меньше, чем 291 час, отмеченный в предыдущем квартале. По числу атак на одну жертву «рекордсменом» стал китайский поисковый сервис – его в третьем квартале атаковали 19 раз.

Командные серверы и типы ботнетов

В третьем квартале наибольшая доля (45,8%) выявленных серверов управления и контроля находилась на территории Южной Кореи, что значительно ниже показателя предыдущего квартала (69,6%).

Тройка лидеров Южная Корея – Китай – США сохраняет свои позиции, но теперь на их долю пришлось 67,7% C&C серверов, против 84,8% в прошлом квартале.

Отметим рост числа активных управляющих серверов в странах Западной Европы: в первую десятку попали Нидерланды (4,8%), Великобритания (4,4%), и Франция (2%). Напомним, что по 3 западноевропейских страны попали и в рейтинги стран по числу атак и по числу атакованных мишеней.

Среди новичков рейтинга также Гонконг и Украина с одинаковыми показателями 2%.

Распределение командных серверов ботнетов по странам, Q3 2016

В третьем квартале лидерство ботов под Linux остается безоговорочным – доля атак с Linux-ботнетов продолжила расти и достигла 78,9%, против 70,8% в прошлом квартале. Это коррелирует с ростом популярности SYN-DDoS, для которого Linux-боты являются наиболее подходящим инструментом. Кроме того, это можно объяснить тем, что устройства – компоненты «интернета вещей», работающие на базе Linux, всё чаще используются для проведения DDoS-атак. Скорее всего, после публикации Mirai эта тенденция лишь усилится.

Соотношение атак с Windows- и Linux-ботнетов, Q2 и Q3 2016

Отметим, что тренд, заданный прошлым кварталом, продолжается – до того разница между долями Windows- и Linux-ботнетов не превышала 10 п.п. на протяжении нескольких кварталов.

Подавляющее большинство атак – 99,8% – по-прежнему проводится с использованием ботов одного семейства. Соответственно, в 0,2% случаев отмечено применение ботов двух разных семейств в атаках по одной цели.

Заключение

Атаки «классических» ботнетов на основе широко распространенных malware-инструментов, таких как Pandora, Drive и им подобные, хорошо изучены аналитиками, выработавшими эффективные и простые методы нейтрализации атак с применением этих инструментов. Это заставляет злоумышленников все чаще использовать более изощренные методы организации атак, в том числе с использованием шифрования данных, и применять новые подходы к разработке инструментов организации атак и построения бот-сетей.

Еще одной интересной тенденцией этого квартала стала повышенная активность DDoS-ботнетов в Западной Европе. Впервые за год в первой десятке атакованных стран оказались сразу три западноевропейских страны – Италия, Франция и Германия. Эта статистика коррелирует с возросшим числом активных управляющих серверов в той же Западной Европе – в частности, во Франции, Великобритании и Голландии. В целом, на западноевропейские страны пришлось около 13% активных командных серверов DDoS-ботнетов.

DDoS-атаки в третьем квартале 2016 года