События квартала

- DDoS-атаки на сервисы онлайн-кошельков криптовалют сыграли важную роль в жизни этих сервисов. Так, во втором квартале 2016 года сразу две компании – CoinWallet и Coinkite, объявили о прекращении своей работы вследствие продолжительных DDoS-атак. Согласно опубликованному в официальном блоге компании Coinkite сообщению, сервис веб-кошельков будет закрыт, а вместе с ним прекратит работу его API. В Coinkite признают, что такое решение во многом было обусловлено постоянным атаками и давлением со стороны различных государств, которые стремятся регулировать криптовалюту.

- Обнаружено вредоносное программное обеспечение, которое обладает функционалом червя и строит ботнет из роутеров (включая точки доступа Wi-Fi). Зловред распространяется посредством Telnet. Анализ кода червя показал, что он может использоваться в DDoS-атаках различных типов.

- Эксперты отмечают рост количества командных серверов ботнетов, функционирующих на базе инструмента для проведения DDoS-атак – LizardStresser. Исходные коды LizardStresser принадлежат хакерской группе Lizard Squad и попали в открытый доступ в конце 2015 года, что и повлекло за собой рост количества бот-сетей, функционирующих на базе новых версий данного инструмента.

- Исследователи обнаружили ботнет, который состоит из 25 000 устройств, большинство из которых являются камерами видеонаблюдения. Специалисты отмечают, что 46% зараженных устройств — это CCTV-системы H.264 DVR. Кроме того, среди других скомпрометированных производителей присутствуют продукты ProvisionISR, Qsee, QuesTek, TechnoMate, LCT CCTV, Capture CCTV, Elvox, Novus и MagTec CCTV.

- Обнаружен новый ботнет, получивший название Jaku и находящийся преимущественно в Японии и Южной Корее. Исследователи отмечают, что операторы ботнета в основном нацелены на крупные цели: машиностроительные компании, международные общественные организации, научные учреждения.

- Обнаружена модификация вымогательского программного обеспечения Cerber, которое использует зараженное устройство для DDoS-атак. Троянец-шифровальщик осуществляет отправку UDP-пакетов, в которых изменяет адрес отправителя на адрес жертвы. Таким образом хост, который получает данный пакет, отправляет ответ на адрес жертвы. Данная техника используется для организации UDP-флуда, так что данный троянец, помимо основной функциональности вымогателя, несет функциональность DDoS-бота.

Статистика DDoS-атак с использованием ботнетов

Методология

«Лаборатория Касперского» обладает многолетним опытом в противодействии киберугрозам, в том числе и DDoS-атакам различных типов и степеней сложности. Эксперты компании отслеживают действия ботнетов с помощью системы DDoS Intelligence.

Во втором квартале 2016 года были зафиксированы DDoS-атаки по целям в 70 странах мира #KLReport

Tweet

Система DDoS Intelligence является частью решения Kaspersky DDoS Prevention, предназначена для перехвата и анализа команд, поступающих ботам с серверов управления и контроля, и не требует при этом ни заражения каких-либо пользовательских устройств, ни реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за второй квартал 2016 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Так, например, в случае, если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, но произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP адресов в квартальной статистике.

Во втором квартале 2016 года 77,4% DDoS-атак пришлись на цели, расположенные в Китае #KLReport

Tweet

Важно отметить, что статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского»». Следует также иметь ввиду, что ботнеты – лишь один из инструментов осуществления DDoS-атак, и представленные в данном отчете данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Итоги квартала

- Во втором квартале 2016 года были зафиксированы DDoS-атаки по целям, расположенным в 70 странах мира.

- Во втором квартале 2016 года 77,4% DDoS-атак пришлись на цели, расположенные в Китае.

- И по числу DDoS-атак, и по количеству их целей первенство остается за Китаем, Южной Кореей и США.

- Наиболее продолжительная DDoS-атака второго квартала 2016 года длилась 291 час (12,1 дня), что заметно превышает максимум прошлого квартала (8,2 дня).

- Самыми популярными методами атак по-прежнему остаются SYN-DDoS, TCP-DDoS и HTTP-DDoS. При этом доля SYN-DDoS в распределении методов атак выросла в 1,4 раза.

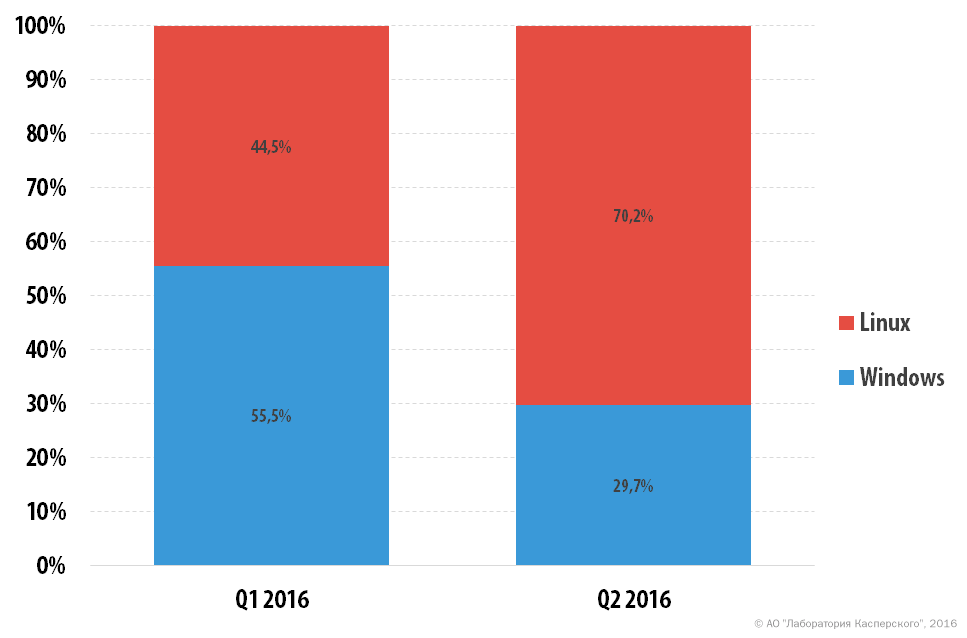

- Во втором квартале 2016 года 70,2% всех выявленных атак проводилось с Linux-ботнетов – это почти вдвое превышает показатель прошлого квартала.

География атак

Во втором квартале 2016 года DDoS-атаки были зафиксированы в 70 странах, причем 77,4% из них пришлось на долю Китая. Вообще на первую десятку стран было нацелено 97,3% атак. Тройка лидеров не меняется, это по-прежнему Китай, Южная Корея, США.

Распределение DDoS-атак по странам, Q1 2016 и Q2 2016

Распределение уникальных мишеней атак по странам показывает, что на мишени в странах из TOP 10 были нацелены 94,3% всех атак.

Распределение уникальных мишеней DDoS-атак по странам, Q1 2016 и Q2 2016

И по этому параметру отличился Китай: на расположенные на территории этой страны мишени пришлось 71,3% всех DDoS-атак, при том, что в прошлом квартале этот показатель составил 49,7%.

Столь существенный рост доли атак на китайские ресурсы вызвал снижение относительных показателей большинства других стран из TOP 10. Так, больше всего потеряла Южная Корея (15,5 п.п), доля США снизилась на 0,7 п.п.

Первенство по числу DDoS-атак и количеству целей в Q2 2016 остается за Китаем, Южной Кореей и США #KLReport

Tweet

Из пятерки лидеров ушла Россия, ее доля уменьшилась на 1,3 п.п. Ее место занял Вьетнам, чья доля не изменилась (1,1%). Первую десятку покинули Германия и Канада, их место заняли Франция и Нидерланды, их доли составили 0,9% и 0,5% соответственно.

Динамика числа DDoS-атак

Во втором квартале 2016 года распределение числа атак было относительно неравномерным, с затишьем с конца апреля почти до конца мая и резкими пиками 29 мая и 2 июня. Наибольшее число атак пришлось 6 июня (1676 атак).

Динамика числа DDoS-атак*, Q2 2016

*В связи с тем, что DDoS-атаки могут продолжаться непрерывно несколько дней, в таймлайне одна атака может считаться несколько раз – по одному разу за каждый день.

Наиболее продолжительная DDoS-атака второго квартала 2016 года длилась 291 час (12,1 дня) #KLReport

Tweet

Анализ данных за первое полугодие 2016 года показывает, что, хотя распределение числа атак по дням остается неравномерным, наблюдается устойчивый восходящий тренд числа атак.

Динамика числа DDoS-атак, Q1 и Q2 2016

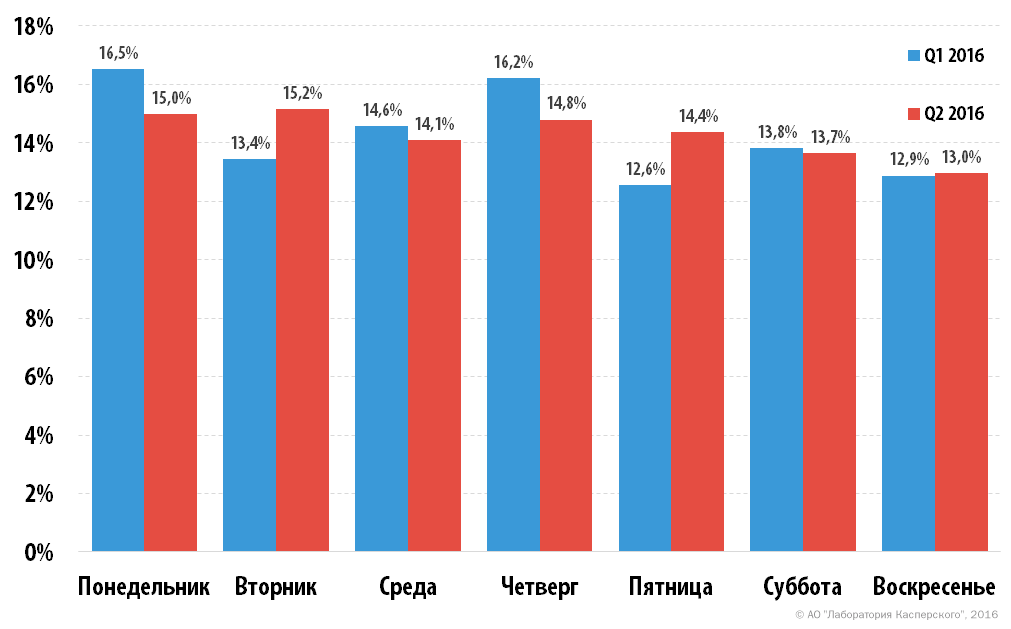

Во втором квартале самым популярным для DDoS днем оказался вторник (15,2% атак), вторым по популярности стал понедельник (15,0%). Четверг, бывший в прошлом квартале на втором месте, опустился на одну позицию, его доля снизилась на 1,4 п.п. Днем наименьшей DDoS-активности стало во втором квартале воскресенье (13,0%).

Распределение DDoS-атак по дням недели

Типы и длительность DDoS-атак

В рейтинге популярности у злоумышленников методы DDoS-атак занимают те же позиции, что и ранее, только SYN-DDoS укрепил свое лидерское положение, его доля возросла с 54,9% до 76%. Показатели всех остальных типов атак уменьшились, немного подросла лишь доля UDP-DDoS – всего на 0,7 п.п.

Распределение DDoS-атак по типам

Значительный рост популярности SYN-DDoS во многом обусловлен тем, что во втором квартале 2016 года 70,2% всех выявленных атак пришлось на Linux-ботнеты. Впервые за последние кварталы, был замечен столь значительный перекос баланса между активностью Linux- и Windows- DDoS-ботов, до того разница не превышала 10 п.п. А именно Linux-боты являются самым подходящим инструментом для использования SYN-DDoS.

Соотношение атак с Windows- и Linux-ботнетов

Кратковременные атаки, продолжающиеся 4 часа и меньше, все также наиболее популярны, однако во втором квартале 2016 года их доля снизилась с 67,8% до 59,8%. Значительно увеличились показатели долговременных атак. Так, атак длительностью от 20 до 49 часов было 8,6% (против 3,9% в первом квартале), а от 50 до 99 часов – 4% (против 0,8% в первом квартале).

Самыми популярными методами атак в Q2 2016 остались SYN-DDoS, TCP-DDoS и HTTP-DDoS #KLReport

Tweet

Самая долгая атака, зафиксированная во втором квартале, продолжалась 291 час, что значительно превышает максимум первого квартала (197 часов).

Распределение DDoS-атак по длительности, часы

Командные серверы и типы ботнетов

Во втором квартале 2016 года Южная Корея остается вне конкуренции по числу серверов управления и контроля, действующих на ее территории – ее доля составила 69,6%, что на 2 п.п. больше, чем в предыдущем квартале. Тройка лидеров, на долю которой пришлось 84,8% серверов, осталась неизменной, зато в десятку выбрались Бразилия (2,3%), Италия (1%) и Израиль (1%).

Распределение командных серверов ботнетов по странам, Q2 2016

Так же, как и в предыдущих кварталах, в подавляющем большинстве случаев злоумышленники использовали ботов одного из семейств – таких атак 99,5%. Лишь в 0,5% случаев одна цель в течение квартала была атакована ботами двух разных семейств (используемыми одним или несколькими атакующими). Самыми популярными семействами ботов в этом квартале стали Xor, Yoyo и Nitol.

Заключение

Во втором квартале 2016 года злоумышленники уделили пристальное внимание финансовым учреждениям, чей бизнес связан с криптовалютами. Высокая конкуренция в этой сфере ведет к применению недобросовестных методов борьбы с конкурентами, одним из которых является использование DDoS-атак. Другой причиной внимания со стороны атакующих является особенность бизнеса, связанного с процессингом криптовалют, – не всех устраивает отсутствие возможностей регулирования оборота криптовалюты, а значит неработоспособность сервиса может играть на руку не только прямым конкурентам.

Во втором квартале 2016 года 70,2% всех выявленных DDoS-атак проводилось с Linux-ботнетов #KLReport

Tweet

Другим фактом, продемонстрировавшим устойчивый тренд, является использование уязвимых IoT-устройств в качестве ботов для организации бот-сети для DDoS-атак. В одном из отчетов мы уже отметили появление ботнета, состоящего из CCTV-камер, и второй квартал 2016 года также продемонстрировал определенный интерес к данным устройствам со стороны организаторов бот-сетей. Не исключено, что уже к концу текущего года мир узнает о еще более «экзотических» ботнетах, состоящих из уязвимых IoT-устройств.

DDoS-атаки во втором квартале 2016 года