Методология

Финансовые угрозы — вредоносное ПО, атакующее пользователей онлайн-банкинга, электронных кошельков, криптовалют или инфраструктуру финансовых организаций. Как правило, их атаки сопровождаются спамом и фишингом: злоумышленники создают поддельные веб-страницы и электронные письма, якобы связанные с финансовой сферой, чтобы украсть личные данные пользователей.

Для изучения ландшафта угроз в финансовом секторе наши исследователи проанализировали вредоносную активность на устройствах пользователей, у которых установлены защитные решения «Лаборатории Касперского». Статистика по корпоративным пользователям велась с помощью защитных решений для корпоративного сектора. Предварительно мы получили согласие клиентов на обработку данных.

Полученная информация сравнивалась с данными за тот же период в 2018 г., чтобы отследить тенденции разработки вредоносного ПО.

Введение и основные выводы

В 2019 году мы стали свидетелями изменений в ландшафте киберугроз. Киберпреступники начали терять интерес к майнингу криптовалют и обратили внимание на другие отрасли. Как это повлияло на финансовую безопасность в мире? Согласно нашему отчету за первую половину 2019 г., бдительность ослаблять нельзя.

Хотя в 2019 году в финансовой сфере не произошло громких инцидентов, статистика показывает, что некоторые пользователи и компании по-прежнему подвергаются атакам преступников. В этом отчете мы опишем ситуацию более подробно.

Данная публикация продолжает серию отчетов «Лаборатории Касперского» (см. предыдущие здесь, здесь и здесь). В ней представлена динамика изменений ландшафта угроз в финансовом секторе на протяжении нескольких лет, будет рассказано о фишинговых угрозах, с которыми обычно сталкиваются пользователи, а также о финансовом вредоносном ПО для Windows и Android.

Фишинг

- В 2019 г. доля фишинговых атак в финансовом секторе по отношению ко всем зафиксированным случаям фишинга возросла с 44,7% до 51,4%.

- Практически каждая третья (27%) попытка перехода на фишинговые страницы, заблокированная продуктами «Лаборатории Касперского», была связана с финансовыми угрозами.

- В 2019 г. доля фишинговых атак на платежные системы составила около 17%, на онлайн-магазины — более 7,5%.

- Доля попыток финансового фишинга, нацеленного на пользователей Mac, незначительно снизилась (-3,6 п.п.) и составила 54%.

Финансовое вредоносное ПО, Windows

- В 2019 г. банковские троянцы атаковали 773 943 пользователя — это на 115 тысяч меньше, чем в 2018 г.

- 35,1% пользователей, атакованных банковским вредоносным ПО, принадлежало корпоративному сектору — в 2018 г. этот показатель составлял 24,1%.

- Чаще всего с финансовым вредоносным ПО сталкивались пользователи из России, Германии и Китая.

- Большинство пользователей (около 87%) подверглись атакам четырех семейств банкеров: ZBot, RTM, Emotet, CliptoShuffler.

Финансовое вредоносное ПО, Android

- В 2019 г. количество пользователей Android, столкнувшихся с банковским вредоносным ПО, сократилось с 1,8 млн до приблизительно 675 тыс.

- Чаще всего с банкерами сталкивались пользователи Android из России, ЮАР и Австралии.

Финансовый фишинг

Фишинг — наиболее популярный способ «заработка» денег для киберпреступников. Он не требует значительных вложений, а пользовательские данные, полученные с его помощью, можно либо продать, либо использовать для кражи денежных средств.

По данным нашей телеметрии, за последние годы финансовый фишинг составил около половины всех фишинговых атак на пользователей Windows.

Доля фишинговых атак в финансовой сфере (в процентах от общего количества фишинговых атак), обнаруженных «Лабораторией Касперского», 2014–2019 гг. (скачать)

В 2019 г. было зафиксировано в общей сложности 467 188 119 фишинговых атак, из которых 51,4% были связаны с финансами. Большую долю фишинга, связанного с финансами (53,8%) мы видели только в 2017 году.

Виды фишинговых атак в финансовой сфере, зафиксированных «Лабораторией Касперского» в 2019 г. (скачать)

По сравнению с предыдущим годом доля фишинговых атак, связанных с кредитными организациями, увеличилась с 21,7% почти до 30%. Доли атак на две другие популярные категории финансовых организаций остались примерно на том же уровне.

Фишинг в финансовой сфере: атаки на пользователей Mac

В соответствии с современными стандартами мы также сравниваем вышеприведенную статистику с показателями для пользователей macOS. Эта платформа считается достаточно безопасной, однако фишинг никак не связан с особенностями ОС — этот метод основан на социальной инженерии.

В 2018 г. в 57,6% фишинговых атаках на пользователей Mac злоумышленники пытались похитить финансовые данные. В 2019 г. этот показатель незначительно снизился и теперь слегка превышает 54%.

В 2019 г. распределение атак по категориям выглядело следующим образом:

Виды фишинговых атак на пользователей Mac, зафиксированных «Лабораторией Касперского» в 2019 г. (скачать)

По сравнению с 2018 годом, в 2019 г. доля банковского фишинга увеличилась примерно на 6 п.п. В то же время доля атак на онлайн-магазины снизилась с 18% до примерно 8%. В категории платежных систем ситуация практически не изменилась. В целом наши данные показывают, что доля фишинговых атак в финансовой сфере на пользователей Mac также весьма значительна, как и в случае Windows. Рассмотрим обе категории подробнее.

Mac и Windows

В 2017 г. Apple стала наиболее популярным брендом, используемом фишерами, как в статистике для macOS, так и для Windows, в случае последней потеснив Amazon на второе место. В 2018 г. Apple сохранила за собой первое место в статистике для Windows. Amazon неожиданно возглавила статистику для macOS впервые с тех пор, как мы начали отслеживание этой активности. В 2019 г. картина выглядела следующим образом. Интересно то, что 3 первых позиции не зависят от ОС.

| Mac | Windows | |

| 1 | Apple | Apple |

| 2 | Amazon | Amazon |

| 3 | eBay | eBay |

| 4 | groupon | Steam |

| 5 | Steam | Americanas |

| 6 | ASOS | groupon |

| 7 | Americanas | MercadoLibre |

| 8 | Shopify | Alibaba Group |

| 9 | Alibaba Group | Allegro |

Бренды категории «Электронная коммерция», которые чаще всего использовались в финансовых фишинговых атаках, 2019 г.

Статистика по атакам на пользователей платежных систем выглядит следующим образом:

| Mac | Windows | |

| 1 | PayPal | Visa Inc. |

| 2 | MasterCard International | PayPal |

| 3 | American Express | MasterCard International |

| 4 | Visa Inc. | American Express |

| 5 | Authorize.Net | Cielo S.A. |

| 6 | Stripe | Stripe |

| 7 | Cielo S.A. | Authorize.Net |

| 8 | Платежная система Аdyen | Платежная система Аdyen |

| 9 | Neteller | Alipay |

Бренды категории «Платежные системы», которые чаще всего использовались в фишинговых атаках, 2019 г.

Пользователям этих систем стоит насторожиться.

Темы фишинговых кампаний

В 2019 г. кампании, которые мы описываем ниже, задействуют старые и проверенные методы: поддельные сайты платежных систем, банков или интернет-магазинов.

Фишинговые страницы, маскирующиеся под страницы платежных сервисов

Поддельные страницы интернет-магазинов

Разумеется, когда пользователь переходит по ссылке на такой странице или вводит на ней свои данные, он не попадает в свою учетную запись, а отправляет личные данные злоумышленникам.

На подобные страницы пользователей, как правило, заманивают с помощью сообщений о взломе аккаунта или блокировке учетной записи, а также благодаря разнообразным «супервыгодным предложениям».

Атаки на пользователей ПК

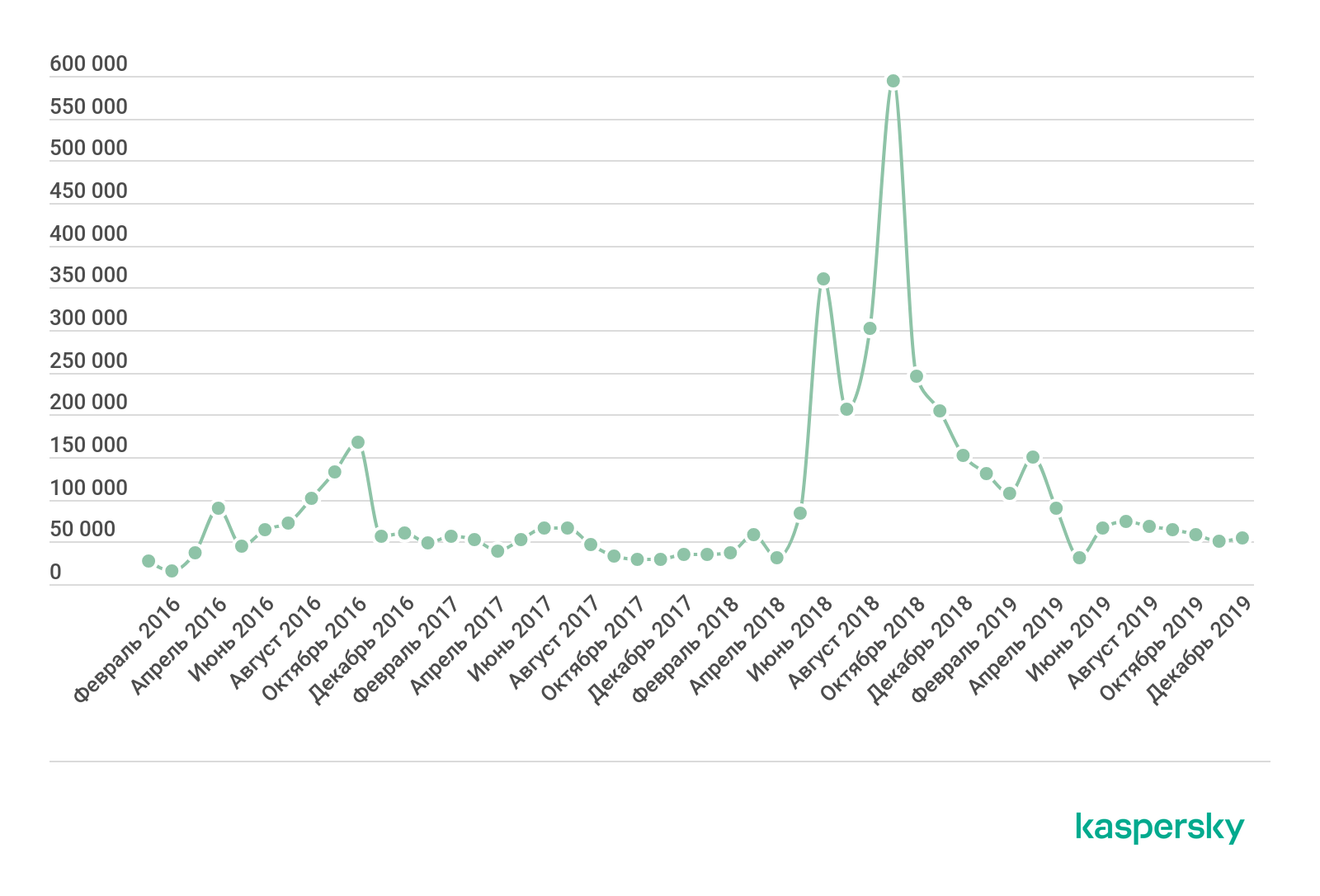

Для начала небольшое уточнение: когда мы говорим в этой статье «финансовое вредоносное ПО», мы имеем в виду типичных банковских троянцев, которые используются для кражи учетных данных от аккаунтов в системах онлайн-банкинга и платежных систем, а также для перехвата одноразовых паролей. «Лаборатория Касперского» ведет наблюдение за этой категорией вредоносных программ уже не первый год:

Количество пользователей, атакованных банковским вредоносным ПО, 2016 – 2018 гг. (скачать)

Как видно, в течение 2016 г. стабильно росло число жертв банковских вредоносных программ — всплеск активности последовал за спадом 2014–2015 гг. В 2017 г. и первой половине 2018 г. также было небольшое затишье. За год (с 2016 по 2017 г.) количество атакованных пользователей во всем мире уменьшилось с 1 088 933 до 767 072 — это почти на треть меньше.

Ниже приведена статистика за 2019 г.

Количество пользователей, атакованных банковским вредоносным ПО в 2019 г. (скачать)

В 2019 г. банковские троянцы атаковали 773 943 пользователя — это меньше, чем в 2018 г. (889 452 пользователя).

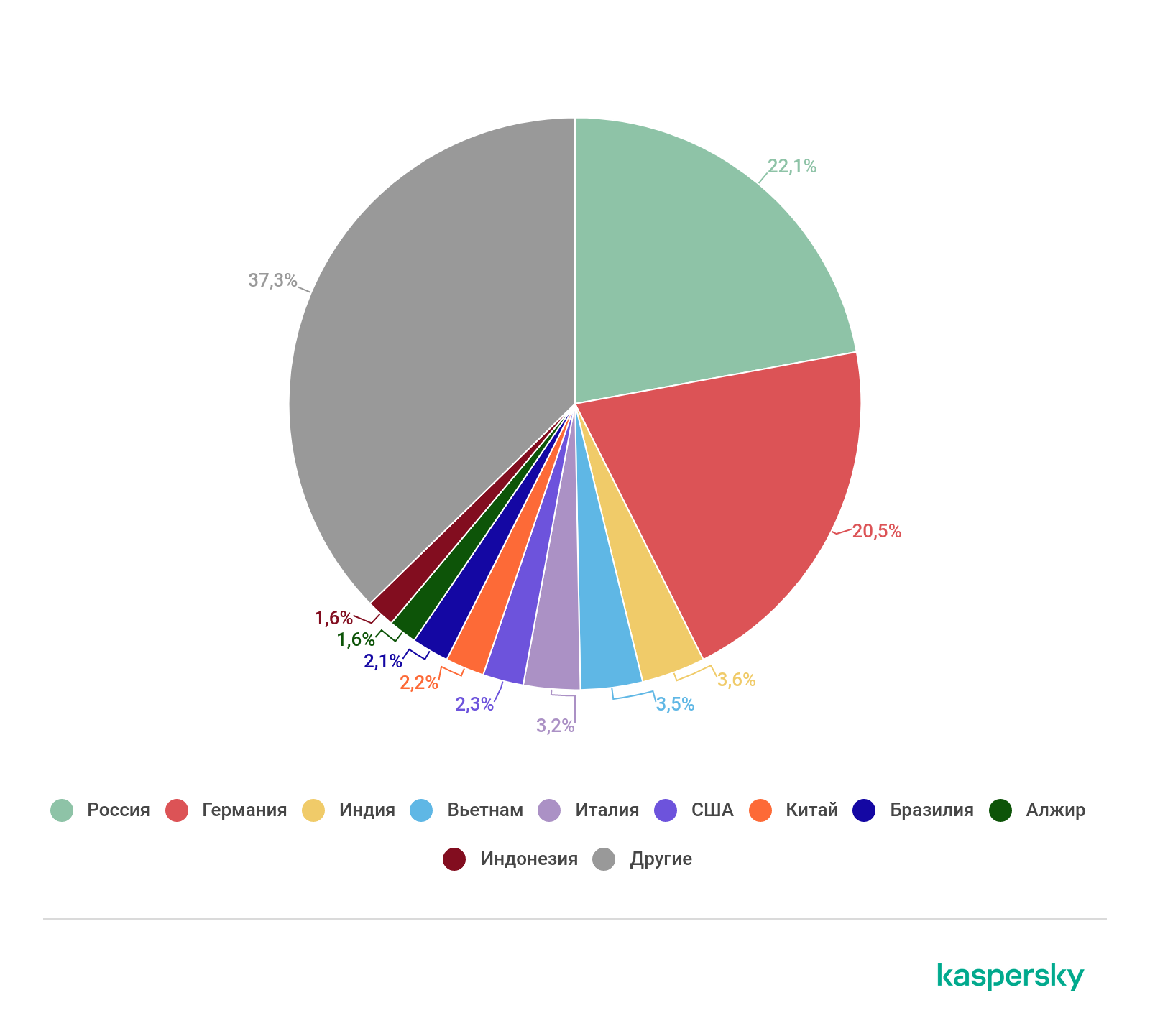

География атак

Как показано на диаграммах ниже, больше половины всех пользователей, атакованных банковским вредоносным ПО в 2018–2019 гг., проживало всего в 10 странах.

Географическое распределение пользователей, атакованных банковскими вредоносными программами в 2018 г. (скачать)

Географическое распределение пользователей, атакованных банковскими вредоносными программами в 2019 г. (скачать)

В 2019 году на долю России пришлось более трети атак. На втором месте, как и в прошлом отчетном периоде, осталась Германия. Китай по итогам года оказался на третьем.

Типы атакованных пользователей

Также интересно то, как меняется доля жертв банковских троянцев в корпоративном и потребительском сегментах.

Доли физических лиц и корпоративных пользователей, 2018 и 2019 гг. (скачать)

Тенденции

На протяжении нескольких лет в сегменте банковских вредоносных программ доминировало несколько основных участников.

Наиболее распространенные семейства банковских вредоносных программ в 2018 г. (скачать)

В 2018 г. главные игроки стали сдавать позиции: доля атак Zbot сократилась до 26,4%, а Gozi — до немногим более 20%. В 2019 г. наблюдалась следующая ситуация:

Наиболее распространенные семейства банковских вредоносных программ в 2019 г. (скачать)

Самой распространенной вредоносной программой по-прежнему остается Zbot; на втором и третьем месте — RTM и Emotet. Gozi покинул тройку лидеров, оказавшись по итогам года на шестой позиции.

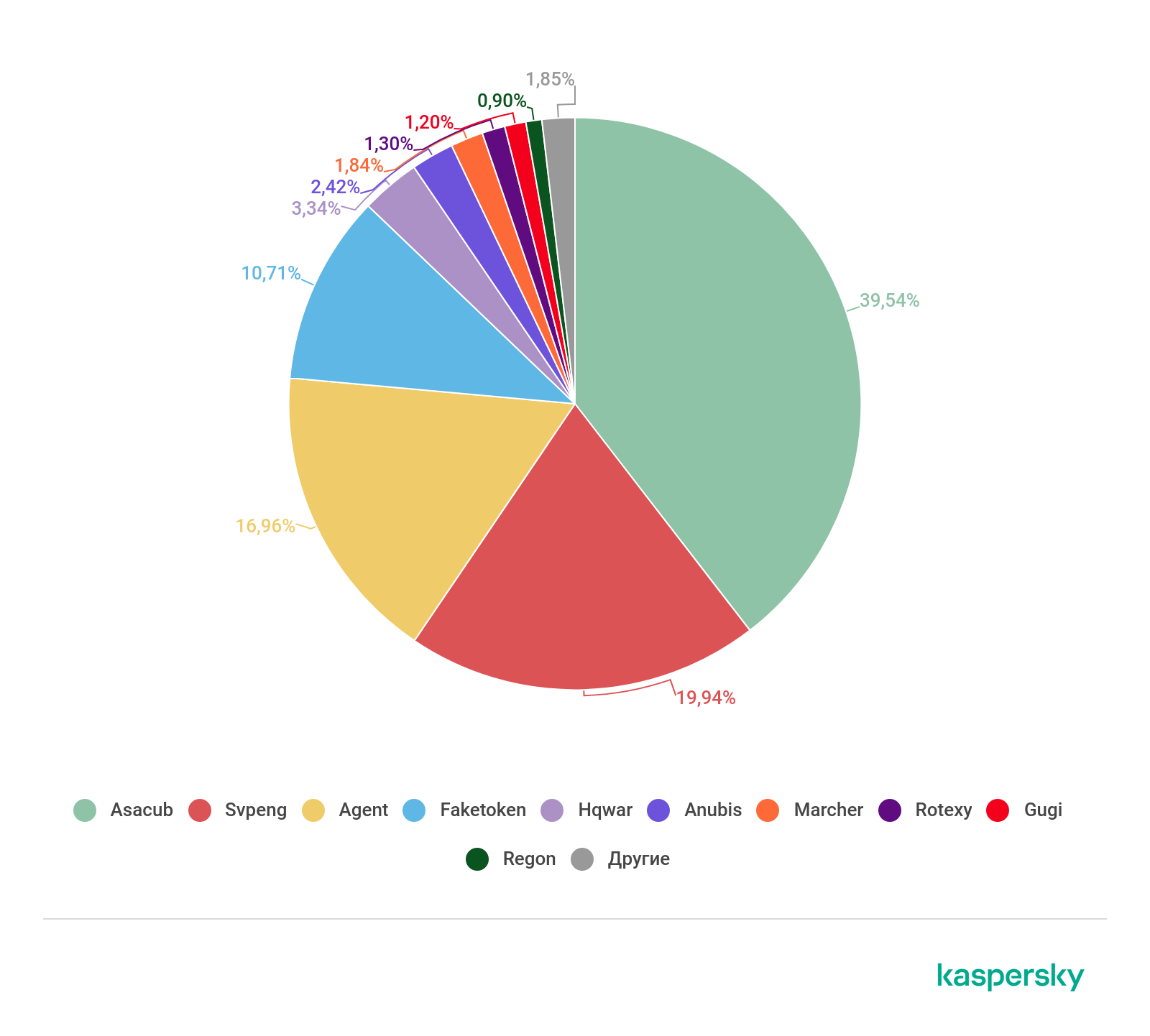

Мобильное вредоносное ПО

В 2018 г. мы пересмотрели метод составления раздела об угрозах для мобильных устройств. Раньше мы анализировали статистику по банковским вредоносным программам на Android, используя данные KSN, собранные решением Kaspersky Internet Security для Android. Однако пока «Лаборатория Касперского» разрабатывала новые мобильные решения и технологии, статистика, собранная с помощью одного продукта, становилась все менее информативной. Поэтому мы решили использовать более широкий набор данных, собранных несколькими мобильными решениями. Данные за 2016 и 2017 гг. в этом отчете были пересчитаны по новой методике.

Изменения количества пользователей, атакованных банковскими вредоносными программами, 2016 – 2019 гг. (скачать)

В 2019 г. количество пользователей Android, столкнувшихся с банковскими вредоносными программами, сократилось до 675 000 (в 2018 г. их число составляло 1,8 млн).

Чтобы лучше понять причину таких резких изменений, мы подробно проанализировали ландшафт угроз и рассмотрели активность наиболее распространенных семейств вредоносного ПО на протяжении года. В 2018 г. ситуация выглядела следующим образом:

Самые распространенные банковские вредоносные программы для Android в 2018 г. (скачать)

Доля Asacub по сравнению с предыдущим годом возросла более чем вдвое, достигнув почти 60%. Следующие позиции занимают Agent (14,28%) и Svpeng (13,31%). Эти три зловреда на протяжении 2018 г. были наиболее активными. Особенно отличился Asacub: количество атакованных им пользователей выросло до 1 125 258 (в 2017 г. у него было всего 146 532 жертвы).

Самые распространенные банковские вредоносные программы на Android в 2019 г. (скачать)

В 2019 г. ситуация почти не изменилась: доля атак самых распространенных зловредов осталась на том же уровне. Единственным исключением стало семейство Asacub, уступившее часть своей доли ближайшим конкурентам. Тем не менее на его счету остается почти половина всех атак.

География атак

В предыдущих отчетах мы считали, скольких пользователей Android атаковало определенное семейство троянцев, и сравнивали это число с общим количеством пользователей в регионе. Но у этого метода была одна проблема. Как правило, большинство случаев в России было связано с финансовым вредоносным ПО, т. к. у нас широко распространен SMS-банкинг. В случае успешного заражения преступники могли украсть деньги с помощью простого текстового сообщения. Ранее аналогичная ситуация наблюдалась с SMS-троянцами, но после внедрения регулирующих мер преступники нашли новый способ наживаться на жертвах в России.

В 2018 г. мы решили использовать другой метод анализа. Мы посчитали долю отдельных пользователей, столкнувшихся с банковскими троянцами, от общего количества пользователей, зарегистрированных в регионе.

В 2018 г. мы наблюдали следующую картину:

Топ-10 стран по доле пользователей Android, столкнувшихся с банковскими вредоносными программами в 2018 году:

| Россия | 2,32% |

| ЮАР | 1,27% |

| США | 0,82% |

| Австралия | 0,71% |

| Армения | 0,51% |

| Польша | 0,46% |

| Молдова | 0,44% |

| Киргизия | 0,43% |

| Азербайджан | 0,43% |

| Грузия | 0,42% |

Топ-10 стран по доле пользователей Android, столкнувшихся с банковскими вредоносными программами в 2019 году:

| Россия | 0,72% |

| ЮАР | 0,66% |

| Австралия | 0,59% |

| Испания | 0,29% |

| Таджикистан | 0,21% |

| Турция | 0,20% |

| США | 0,18% |

| Италия | 0,17% |

| Украина | 0,17% |

| Армения | 0,16% |

В 2019 г. в тройке лидеров Австралия сменила США. Также примечательно, что средние процентные значения для всех стран уменьшились, и в некоторых случаях довольно значительно.

Важные изменения ландшафта угроз для Android

Цифры могут рассказать многое, но есть и другие способы проанализировать изменения ландшафта угроз и новые тенденции. Наш ключевой метод — изучение актуальных вредоносных программ в реальных условиях.

Анализ показывает, что в 2019 году вредоносные программы для мобильных устройств были достаточно «стабильны». Но определенный интерес может представлять новый технический прием, который мы недавно обнаружили в троянцах Ginp и Cerberus.

В самом начале 2020 г. мы обнаружили новую версию банковского троянца Ginp, впервые обнаруженного аналитиком «Лаборатории Касперского» в 2019 г. В новом экземпляре были стандартные функции Android-банкера: возможность перехвата и отправки текстовых сообщений, а также наложение окон. Но, помимо этого, у него обнаружили нестандартную возможность — троянец может подкидывать поддельные текстовые сообщения в раздел входящих сообщений стандартного SMS-приложения.

В фальшивых сообщениях бывают уведомления от надежных поставщиков ПО, которые информируют пользователя о каких-то нежелательных событиях (например, блокировка учетной записи). Пользователя просят открыть приложение, чтобы решить проблему. Как только жертва сделает это, троянец перекрывает окно оригинального приложения своим и запрашивает данные кредитной карты или банковского счета пользователя, которые затем оказываются в руках преступников.

Впоследствии мы обнаружили, что этот прием стал активно использовать Cerberus, известный банковский Android-троянец . Зловред отправляет пользователям фальшивые пуш-уведомления от имени различных банковских приложений. Обнаруженные нами сообщения адресованы польскоязычной аудитории. В них жертв просят открыть приложение и ввести учетные данные, чтобы проверить состояние своих банковских карт и счетов.

Выводы и рекомендации

Статистика 2019 года показывает, что киберпреступники продолжают оснащать свои вредоносные программы новыми возможностями и вкладывают ресурсы в разработку новых способов распространения и приемов маскировки. Рост активности банковских троянцев, атакующих корпоративных пользователей, также вызывает опасения. Такие атаки могут создать больше проблем.

Как показывают приведенные выше данные, у злоумышленников более чем достаточно мотивации для финансового мошенничества с использованием фишинга и банковского вредоносного ПО. В то же время троянцы-банкеры по-прежнему угрожают пользователям мобильных устройств по всему миру.

Эксперты «Лаборатории Касперского» дают советы, которые помогут избежать кражи средств.

Для защиты от финансовых угроз «Лаборатория Касперского» рекомендует пользователям следующее:

- Устанавливайте приложения только из доверенных источников, таких как официальные магазины.

- Проверяйте, какие права доступа и разрешения запрашивают приложения: если они не соответствуют предназначению программы, стоит насторожиться.

- Не переходите по ссылкам в спам-сообщениях и не открывайте вложенные в них документы.

- Установите надежное защитное решение, которое защитит вас от большинства угроз, например Kaspersky Security Cloud. Сервис также включает возможность проверки разрешений для Android. С его помощью вы можете просмотреть, какие приложения имеют доступ к камере, микрофону, определению местоположения и другой конфиденциальной информации, и при необходимости ограничить их.

Для защиты вашего бизнеса от вредоносного ПО для финансовых систем специалисты «Лаборатории Касперского» по безопасности рекомендуют следующее:

- Организуйте для сотрудников тренинг по повышению осведомленности о киберугрозах. Это будет особенно полезно тем, кто занимается бухгалтерией: такие сотрудники должны уметь распознавать фишинговые атаки, не открывать вложения и не переходить по ссылкам в письмах с неизвестных или подозрительных адресов.

- Расскажите сотрудникам о рисках, связанных с установкой программ из неизвестных источников. В профилях сотрудников финансовых отделов на веб-ресурсах следует включить режим «Запрет по умолчанию», чтобы они могли пользоваться только надежными сайтами.

- Устанавливайте последние обновления и патчи для всего используемого ПО.

- Включите защиту на уровне интернет-шлюзов: она оградит вас от большинства финансовых угроз и многих других, до того, как они смогут проникнуть на устройства сотрудников. Например, решение Kaspersky Security для интернет-шлюзов, недавно получившее награду Customers’ Choice. Оно защитит все устройства вашей корпоративной сети от фишинга, банковских троянцев и других угроз.

- Используйте решения для защиты мобильных устройств или корпоративного интернет-трафика, чтобы обезопасить устройства сотрудников от финансовых троянцев и других угроз. Это будет полезно даже для устройств, на которые нельзя установить антивирус.

- Внедрите решение для контроля и защиты рабочих мест (Endpoint Detection and Response, EDR). Оно будет определять угрозы на отдельных устройствах и реагировать на них, а также поможет быстро устранить последствия инцидентов безопасности. Подойдет, например, Kaspersky Endpoint Detection and Response: оно может обнаруживать даже неизвестные банковские вредоносные программы.

- Интегрируйте аналитику угроз в вашу SIEM-систему и систему управления безопасностью, чтобы иметь доступ к самым актуальным данным об угрозах.

Финансовые киберугрозы в 2019 году