Представленная статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

Цифры квартала

По данным Kaspersky Security Network, в третьем квартале:

- Решения «Лаборатории Касперского» отразили 1 416 295 227 атак, которые проводились с интернет-ресурсов, размещенных по всему миру.

- Зафиксировано 456 573 467 уникальных URL, на которых происходило срабатывание веб-антивируса.

- Запуск вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам предотвращен на компьютерах 146 761 уникального пользователя.

- Атаки шифровальщиков отражены на компьютерах 121 579 уникальных пользователей.

- Наш файловый антивирус зафиксировал 87 941 334 уникальных вредоносных и потенциально нежелательных объекта.

Финансовые угрозы

Статистика финансовых угроз

В третьем квартале 2020 года решения «Лаборатории Касперского» предотвратили запуск одного или нескольких зловредов, предназначенных для кражи денежных средств с банковских счетов, на компьютерах 146 761 пользователя.

Количество уникальных пользователей, атакованных финансовыми зловредами, Q3 2020 (скачать)

География атак

Чтобы оценить и сравнить степень риска заражения банковскими троянцами и ATM/PoS-зловредами, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой из них долю пользователей продуктов «Лаборатории Касперского», столкнувшихся с этой угрозой в отчетный период, от всех пользователей наших продуктов в заданной стране.

TOP 10 стран по доле атакованных пользователей

| Страна* | %** | |

| 1 | Коста-Рика | 6,6 |

| 2 | Туркменистан | 5,9 |

| 3 | Таджикистан | 4,7 |

| 4 | Узбекистан | 4,6 |

| 5 | Афганистан | 3,4 |

| 6 | Сирия | 1,7 |

| 7 | Иран | 1,6 |

| 8 | Йемен | 1,6 |

| 9 | Казахстан | 1,5 |

| 10 | Венесуэла | 1,5 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 тысяч).

** Доля уникальных пользователей «Лаборатории Касперского», подвергшихся атакам финансовых зловредов, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Среди семейств банкеров на первом месте, как и в предыдущем квартале, Zbot (19,7%), чья доля уменьшилась на 5,1 п. п. За ним следует Emotet (16,1%) — как мы и предсказывали, зловред восстановил свою активность, и в результате его доля выросла на 9,5 п. п. Доля другого семейства банкеров, RTM, наоборот, уменьшилась на 11,2 п. п., в результате оно спустилось со второй позиции на пятую с показателем 7,4%.

TOP 10 семейств банковского вредоносного ПО

| Название | Вердикты | %* | ||

| 1 | Zbot | Trojan.Win32.Zbot | 19,7 | |

| 2 | Emotet | Backdoor.Win32.Emotet | 16,1 | |

| 3 | CliptoShuffler | Trojan-Banker.Win32.CliptoShuffler | 12,2 | |

| 4 | Trickster | Trojan.Win32.Trickster | 8,8 | |

| 5 | RTM | Trojan-Banker.Win32.RTM | 7,4 | |

| 6 | Neurevt | Trojan.Win32.Neurevt | 5,4 | |

| 7 | Nimnul | Virus.Win32.Nimnul | 4,4 | |

| 8 | SpyEye | Trojan-Spy.Win32.SpyEye | 3,5 | |

| 9 | Danabot | Trojan-Banker.Win32.Danabot | 3,1 | |

| 10 | Gozi | Trojan-Banker.Win32.Gozi | 1,9 |

* Доля уникальных пользователей, столкнувшихся с данным семейством зловредов, от всех пользователей, атакованных финансовым вредоносным ПО.

Вредоносные программы-шифровальщики

Главные тенденции и события квартала

В третьем квартале 2020 года произошло множество громких атак вымогателей на организации из различных сфер: образования, здравоохранения, государственного управления, а также энергетики, финансов, информационных технологий, телекоммуникаций и многих других. Такая активность злоумышленников понятна: после результативной атаки на крупную организацию можно затребовать выкуп, измеряющийся в миллионах долларов, что на несколько порядков выше, чем типичная сумма выкупа среди массовых шифровальщиков.

Подобные кампании можно считать разновидностью целевых атак (APT), и исследователи «Лаборатории Касперского» обнаружили причастность группы Lazarus к распространению одного из таких шифровальщиков.

Распространители подобных троянцев также начали кооперироваться, чтобы проводить более эффективные и разрушительные атаки. В начале квартала стало известно, что операторы Maze объединили усилия с распространителями LockBit, а позже и с RagnarLocker, и сформировали «картель вымогателей». Злоумышленники использовали общую инфраструктуру для публикации украденных конфиденциальных данных. Кроме того, наблюдается обмен экспертизой в противостоянии защитным решениям.

Из более обнадеживающих событий квартал запомнился задержанием одного из операторов шифровальщика GandCrab. Правоохранительным органам Беларуси, Румынии и Великобритании совместными усилиями удалось поймать распространителя зловреда, заразившего, по данным правоохранителей, более тысячи компьютеров.

Количество новых модификаций

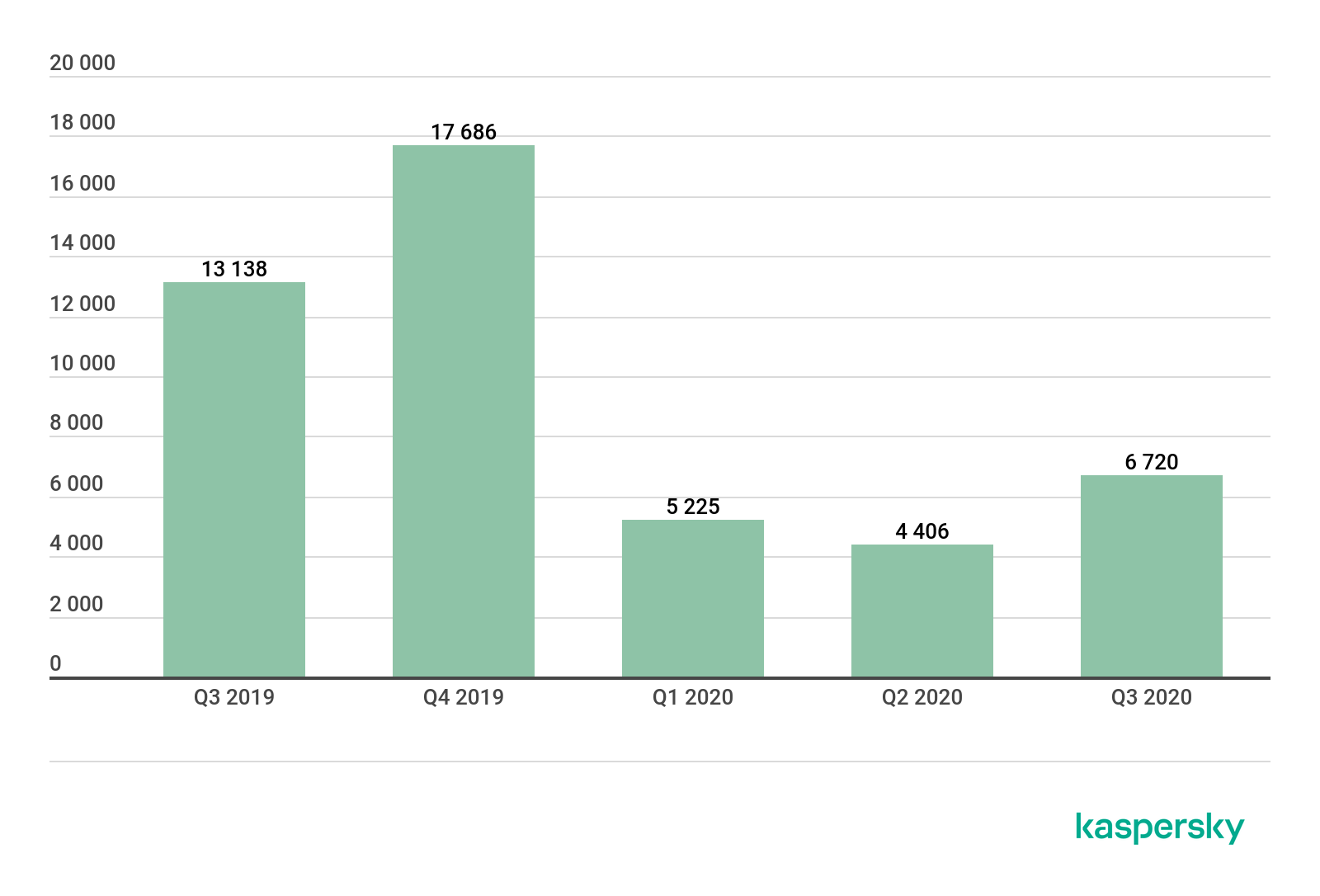

В третьем квартале 2020 года мы обнаружили четыре новых семейства шифровальщиков и 6720 новых модификаций зловредов этого типа.

Количество новых модификаций шифровальщиков, Q3 2019 — Q3 2020 (скачать)

Количество пользователей, атакованных троянцами-шифровальщиками

В третьем квартале 2020 года продукты и технологии «Лаборатории Касперского» защитили от атак шифровальщиков 121 579 пользователей.

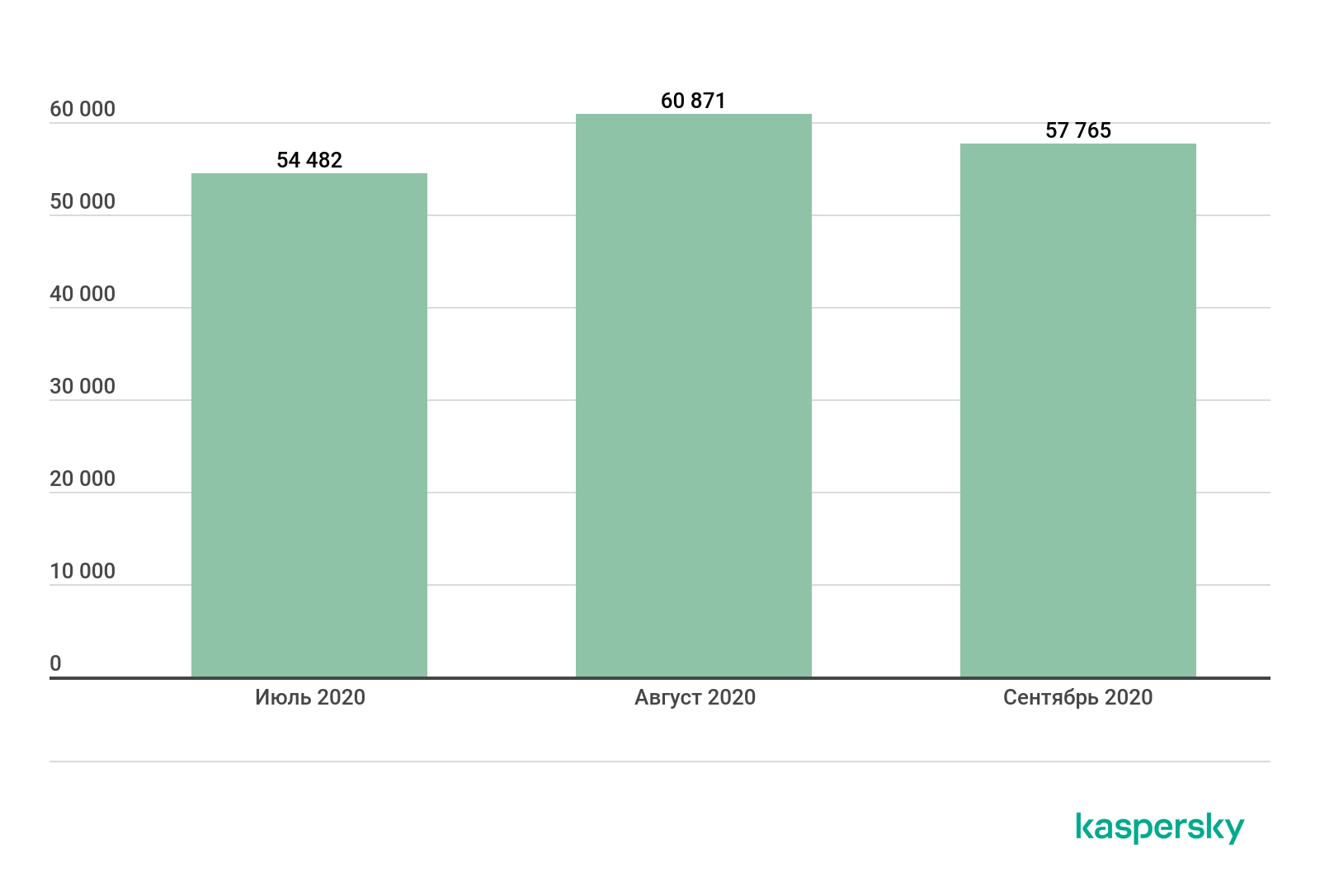

Количество уникальных пользователей, атакованных троянцами-шифровальщиками, Q3 2020 (скачать)

География атак

TОР 10 стран, подвергшихся атакам троянцев-шифровальщиков

| Страна* | %** | |

| 1 | Бангладеш | 2,37 |

| 2 | Мозамбик | 1,10 |

| 3 | Эфиопия | 1,02 |

| 4 | Афганистан | 0,87 |

| 5 | Узбекистан | 0,79 |

| 6 | Египет | 0,71 |

| 7 | КНР | 0,65 |

| 8 | Пакистан | 0,52 |

| 9 | Вьетнам | 0,50 |

| 10 | Мьянма | 0,46 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, атакованных троянцами-шифровальщиками, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TОР 10 наиболее распространенных семейств троянцев-шифровальщиков

| Название | Вердикты | %* | ||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 18,77 | |

| 2 | (generic verdict) | Trojan-Ransom.Win32.Gen | 10,37 | |

| 3 | (generic verdict) | Trojan-Ransom.Win32.Encoder | 9,58 | |

| 4 | (generic verdict) | Trojan-Ransom.Win32.Generic | 8,55 | |

| 5 | (generic verdict) | Trojan-Ransom.Win32.Phny | 6,37 | |

| 6 | Stop | Trojan-Ransom.Win32.Stop | 5,89 | |

| 7 | (generic verdict) | Trojan-Ransom.Win32.Crypren | 4,12 | |

| 8 | PolyRansom/VirLock | Virus.Win32.PolyRansom | 3,14 | |

| 9 | Crysis/Dharma | Trojan-Ransom.Win32.Crusis | 2,44 | |

| 10 | (generic verdict) | Trojan-Ransom.Win32.Crypmod | 1,69 | |

* Доля уникальных пользователей «Лаборатории Касперского», попавших под атаку конкретного семейства троянцев-вымогателей, от всех пользователей, подвергшихся атакам подобных зловредов.

Майнеры

Количество новых модификаций

В третьем квартале 2020 года решения «Лаборатории Касперского» обнаружили 3722 новые модификации майнеров.

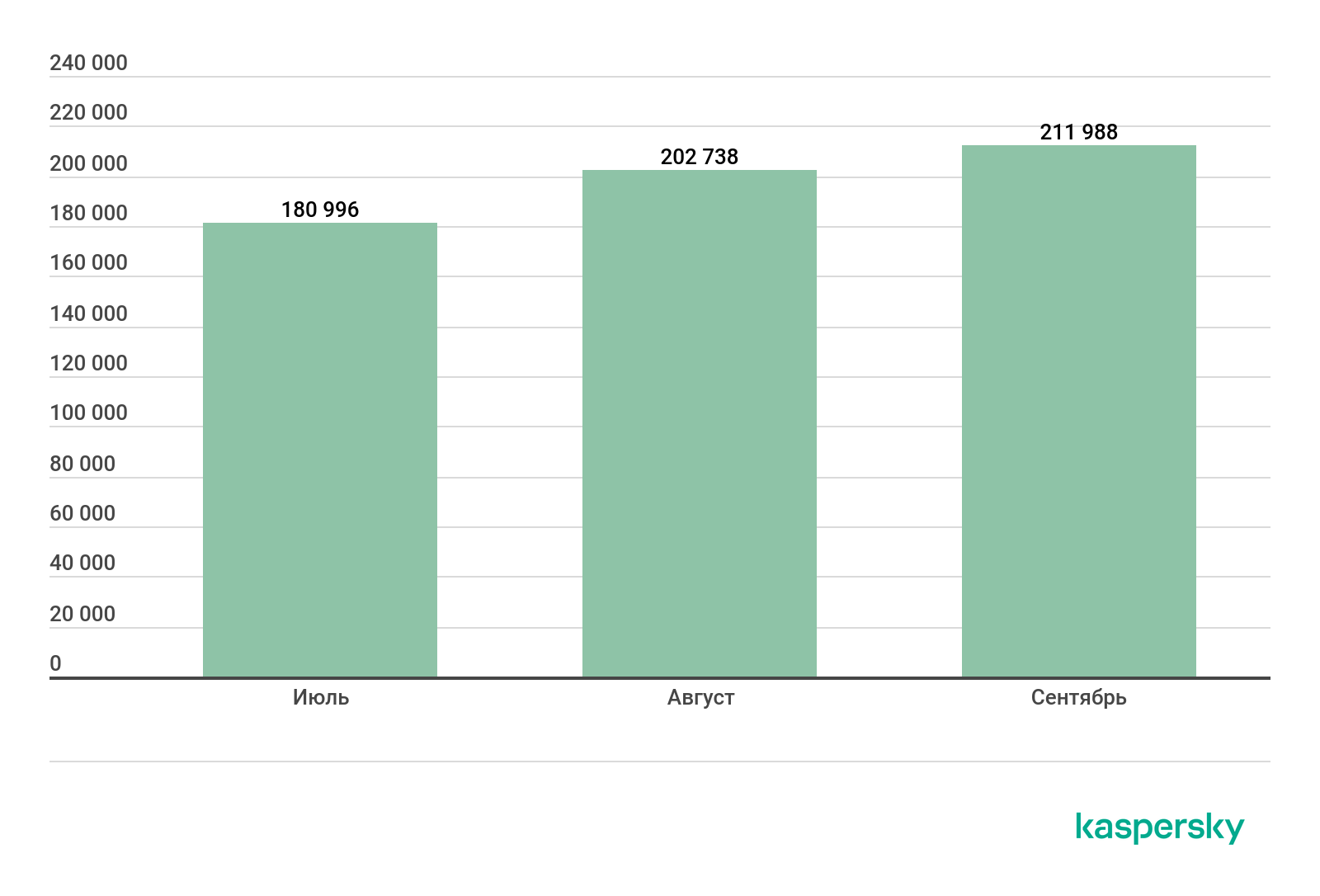

Количество новых модификаций майнеров, Q3 2020 (скачать)

Количество пользователей, атакованных майнерами

В третьем квартале мы обнаружили атаки с использованием программ-майнеров на компьютерах 440 041 уникального пользователя продуктов «Лаборатории Касперского» по всему миру. Если в прошлом квартале количество атакованных пользователей уменьшалось, то в отчетном периоде ситуация была обратная: с июля мы видели плавное повышение активности.

Количество уникальных пользователей, атакованных майнерами, Q3 2020 (скачать)

География атак

TОР 10 стран, подвергшихся атакам майнеров

| Страна* | %** | |

| 1 | Афганистан | 5,53 |

| 2 | Эфиопия | 3,94 |

| 3 | Танзания | 3,06 |

| 4 | Руанда | 2,58 |

| 5 | Узбекистан | 2,46 |

| 6 | Шри-Ланка | 2,30 |

| 7 | Казахстан | 2,26 |

| 8 | Вьетнам | 1,95 |

| 9 | Мозамбик | 1,76 |

| 10 | Пакистан | 1,57 |

* При расчетах мы исключили страны, в которых число пользователей продуктов «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, атакованных майнерами, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Уязвимые приложения, используемые злоумышленниками в ходе кибератак

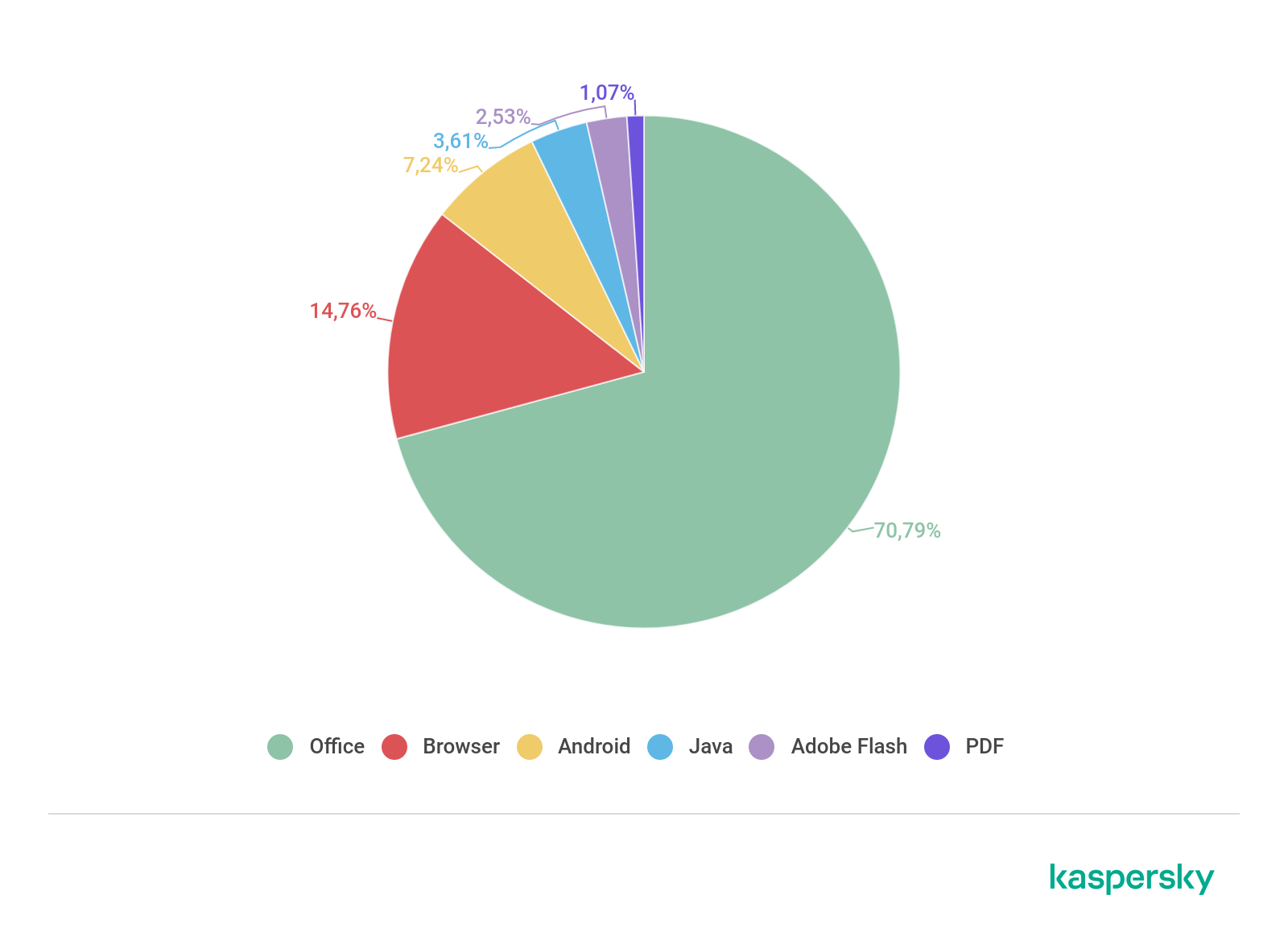

Согласно нашей статистике, уязвимости в офисном пакете приложений Microsoft Office занимают, как и прежде, лидирующую позицию; в третьем квартале их доля составила 71% от всех выявленных уязвимостей. Во всем мире пользователи не спешат обновлять пакет, подвергая риску заражения свои компьютеры. Несмотря на то, что наши продукты позволяют защититься от эксплуатации уязвимостей, мы настоятельно рекомендуем своевременно устанавливать патчи, особенно обновления безопасности.

Первое место среди уязвимостей в данной категории занимает CVE-2017-8570, позволяющая встроить вредоносный скрипт в OLE-объект, помещенный внутрь офисного документа. Практически сравнялась с ней по популярности уязвимость CVE-2017-11882, эксплойты для которой используют ошибку переполнения стека в компоненте Equation Editor. Не теряют популярности CVE-2017-0199 и CVE-2018-0802.

Распределение эксплойтов, использованных злоумышленниками, по типам атакуемых приложений, Q3 2020 (скачать)

Также в третьем квартале исследователи обнаружили критическую уязвимость CVE-2020-6492 в компоненте WebGL браузера Google Chrome. Теоретически ее можно использовать для выполнения произвольного кода в контексте программы. В этом же компоненте позже нашли похожую уязвимость CVE-2020-6542. Все те же уязвимости класса use-after-free обнаружили и в других компонентах — планировщике задач (CVE-2020-6543), медиа (CVE-2020-6544) и аудио (CVE-2020-6545).

В другом браузере, Mozilla Firefox, были обнаружены три критические уязвимости CVE-2020-15675, CVE-2020-15674 и CVE-2020-15673, связанные с некорректной работой с памятью, также потенциально приводящие к выполнению в системе произвольного кода.

В отчетном квартале в Microsoft Windows была найдена уязвимость CVE-2020-1464, используемая для обхода проверок при доставке вредоносных файлов на пользовательские системы. Из-за ошибки в криптографическом коде злоумышленник мог разместить вредоносный JAR-архив внутри правильно подписанного MSI-файла, обойти защитные механизмы и скомпрометировать систему. Также были обнаружены уязвимости, которые потенциально могут быть использованы для компрометации системы с разными уровнями привилегий:

- CVE-2020-1554, CVE-2020-1492, CVE-2020-1379, CVE-2020-1477 и CVE-2020-1525 — в компоненте Windows Media Foundation;

- CVE-2020-1046, найденную в платформе .NET, можно использовать для запуска вредоносного кода с привилегиями администратора;

- CVE-2020-1472 — уязвимость в коде обработки запросов Netlogon Remote Protocol, позволяющая злоумышленнику изменить учетные данные любого пользователя.

Среди атак, осуществляющихся по сети, популярными остаются те, что используют эксплойты EternalBlue и другие уязвимости из набора Shadow Brokers. Также распространены атаки перебором паролей для сетевых служб Remote Desktop Services, Microsoft SQL Server и через протокол SMB. Кроме того, к сетевым относится уже упомянутая критическая уязвимость CVE-2020-1472, также известная под названием Zerologon. Ошибка позволяет злоумышленнику, находящемуся внутри корпоративной сети, выдать себя за любой компьютер, а также изменить пароль машины в Active Directory.

Атаки на macOS

Пожалуй, самой интересной находкой в третьем квартале можно назвать EvilQuest, он же Virus.OSX.ThifQseut.a. Зловред представляет собой вымогатель с функцией саморепликации, то есть полноценный паразитирующий вирус. Последний такой зловред для macOS нашли 13 лет назад — с тех пор считалось, что этот класс угроз неактуален для данной платформы.

TOP 20 угроз для macOS

| Вердикт | %* | |

| 1 | Monitor.OSX.HistGrabber.b | 14,11 |

| 2 | AdWare.OSX.Pirrit.j | 9,21 |

| 3 | AdWare.OSX.Bnodlero.at | 9,06 |

| 4 | Trojan-Downloader.OSX.Shlayer.a | 8,98 |

| 5 | AdWare.OSX.Bnodlero.ay | 6,78 |

| 6 | AdWare.OSX.Pirrit.ac | 5,78 |

| 7 | AdWare.OSX.Ketin.h | 5,71 |

| 8 | AdWare.OSX.Pirrit.o | 5,47 |

| 9 | AdWare.OSX.Cimpli.k | 4,79 |

| 10 | AdWare.OSX.Ketin.m | 4,45 |

| 11 | Hoax.OSX.Amc.d | 4,38 |

| 12 | Trojan-Downloader.OSX.Agent.j | 3,98 |

| 13 | Trojan-Downloader.OSX.Agent.h | 3,58 |

| 14 | AdWare.OSX.Pirrit.gen | 3,52 |

| 15 | AdWare.OSX.Spc.a | 3,18 |

| 16 | AdWare.OSX.Amc.c | 2,97 |

| 17 | AdWare.OSX.Pirrit.aa | 2,94 |

| 18 | AdWare.OSX.Pirrit.x | 2,81 |

| 19 | AdWare.OSX.Cimpli.l | 2,78 |

| 20 | AdWare.OSX.Bnodlero.x | 2,64 |

* Доля уникальных пользователей, столкнувшихся с данным зловредом, от всех атакованных пользователей защитных решений «Лаборатории Касперского» для macOS.

Наряду с рекламными приложениями и троянцами, ответственными за их загрузку, в рейтинг macOS-угроз за третий квартал 2020 года попал Hoax.OSX.Amc.d. Известный как Advanced Mac Cleaner, это типичный представитель программ, которые сначала пугают пользователя наличием на компьютере системных ошибок или других проблем, а затем просят деньги за их устранение.

География угроз

ТОР 10 стран по доле атакованных пользователей

| Страна* | %** | |

| 1 | Испания | 6,20% |

| 2 | Франция | 6,13% |

| 3 | Индия | 5,59% |

| 4 | Канада | 5,31% |

| 5 | Бразилия | 5,23% |

| 6 | США | 5,19% |

| 7 | Мексика | 4,98% |

| 8 | Великобритания | 4,37% |

| 9 | КНР | 4,25% |

| 10 | Италия | 4,19% |

* Из рейтинга мы исключили страны, где количество пользователей защитных решений «Лаборатории Касперского» для macOS относительно мало (менее 5000).

** Доля уникальных атакованных пользователей в стране по отношению ко всем пользователям защитных решений для macOS «Лаборатории Касперского» в стране.

Лидерами по доле атакованных пользователей стали Испания (6,29%) и Франция (6,13%). За ними на третье место поднялась Индия (5,59%), занимавшая пятую позицию в прошлом квартале. Если говорить об обнаруженных macOS-угрозах, то в странах из ТОР 10 одну из первых позиций стабильно занимает троянец Shlayer.

Атаки на IoT

Статистика IoT-угроз

В третьем квартале 2020 года доля устройств, с IP-адресов которых проводились атаки по протоколу Telnet на ловушки «Лаборатории Касперского», выросла на 4,5 п. п.

| Telnet | 85,34% |

| SSH | 14,66% |

Таблица распределения атакуемых сервисов по числу уникальных IP-адресов устройств, проводивших атаки, Q3 2020

Однако распределение сессий с тех же IP в третьем квартале не претерпело значительных изменений: доля работы по протоколу SSH выросла на 2,8 п. п.

| Telnet | 68,69% |

| SSH | 31,31% |

Таблица распределения рабочих сессий киберпреступников с ловушками «Лаборатории Касперского», Q3 2020

Тем не менее Telnet все еще доминирует как по количеству атак с уникальных IP, так и по дальнейшей коммуникации атакующих с ловушкой.

TOP 10 стран, где располагались устройства, с которых осуществлялись атаки на Telnet-ловушки «Лаборатории Касперского»

| Страна | %* |

| Индия | 19,99 |

| КНР | 15,46 |

| Египет | 9,77 |

| Бразилия | 7,66 |

| Тайвань, провинция Китая | 3,91 |

| Россия | 3,84 |

| США | 3,14 |

| Иран | 3,09 |

| Вьетнам | 2,83 |

| Греция | 2,52 |

* Доля устройств, с которых осуществлялись атаки, в определенной стране от общего количества устройств.

В третьем квартале лидером среди стран, где находились атаковавшие Telnet-ловушки устройства, стала Индия (19,99%). КНР, занимавшая первое место в предыдущем квартале (15,46%), спустилась на одну ступеньку вниз, несмотря на то, что ее доля выросла на 2,71 п. п. Третье место занял Египет (9,77%), его доля выросла на 1,45 п. п.

TOP 10 стран, где располагались устройства, с которых осуществлялись атаки на SSH-ловушки «Лаборатории Касперского»

| Страна | %* |

| КНР | 28,56 |

| США | 14,75 |

| Германия | 4,67 |

| Бразилия | 4,44 |

| Франция | 4,03 |

| Индия | 3,48 |

| Россия | 3,19 |

| Сингапур | 3,16 |

| Вьетнам | 3,14 |

| Южная Корея | 2,29 |

* Доля устройств, с которых осуществлялись атаки в определенной стране, от общего количества устройств в этой стране.

В третьем квартале, как и ранее, КНР (28,56%) заняла лидирующую позицию. Сохранили за собой второе место и США (14,75%). А вот замыкавший в предыдущем квартале первую тройку Вьетнам (3,14%) опустился на девятое место — его место заняла Германия (4,67%).

Угрозы, загружаемые в ловушки

| Вердикт | %* |

| Backdoor.Linux.Mirai.b | 38,59 |

| Trojan-Downloader.Linux.NyaDrop.b | 24,78 |

| Backdoor.Linux.Mirai.ba | 11,40 |

| Backdoor.Linux.Gafgyt.a | 9,71 |

| Backdoor.Linux.Mirai.cw | 2,51 |

| Trojan-Downloader.Shell.Agent.p | 1,25 |

| Backdoor.Linux.Gafgyt.bj | 1,24 |

| Backdoor.Linux.Mirai.ad | 0,93 |

| Backdoor.Linux.Mirai.cn | 0,81 |

| Backdoor.Linux.Mirai.c | 0,61 |

* Доля определенного зловреда от общего количества вредоносных программ, загруженных на IoT-устройства в результате успешной атаки.

Атаки через веб-ресурсы

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносных объектов с вредоносной/зараженной веб-страницы. Злоумышленники создают такие сайты целенаправленно; зараженными могут быть веб-ресурсы, где контент создается пользователями (например, форумы), а также взломанные легитимные ресурсы.

Страны — источники веб-атак: TOP 10

Данная статистика показывает распределение по странам источников заблокированных продуктами «Лаборатории Касперского» интернет-атак на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с эксплойтами и другими вредоносными программами, центры управления ботнетами и т. д.). Отметим, что каждый уникальный хост мог быть источником одной и более веб-атак.

Для определения географического источника веб-атак использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установления географического местоположения данного IP-адреса (GEOIP).

В третьем квартале 2020 года решения «Лаборатории Касперского» отразили 1 416 295 227 атак, которые проводились с интернет-ресурсов, размещенных по всему миру. Выявлено 456 573 467 уникальных URL, на которых происходило срабатывание веб-антивируса.

Распределение по странам источников веб-атак, Q3 2020 (скачать)

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения вредоносными программами через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране долю пользователей продуктов «Лаборатории Касперского», которые столкнулись со срабатыванием веб-антивируса в отчетный период. Полученные данные являются показателем агрессивности среды, в которой работают компьютеры в разных странах.

Напомним, что в этом рейтинге учитываются только атаки вредоносных объектов класса Malware; при подсчетах мы не учитывали срабатывания веб-антивируса на потенциально опасные и нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Вьетнам | 8,69 |

| 2 | Бангладеш | 7,34 |

| 3 | Латвия | 7,32 |

| 4 | Монголия | 6,83 |

| 5 | Франция | 6,71 |

| 6 | Молдова | 6,64 |

| 7 | Алжир | 6,22 |

| 8 | Мадагаскар | 6,15 |

| 9 | Грузия | 6,06 |

| 10 | ОАЭ | 5,98 |

| 11 | Непал | 5,98 |

| 12 | Испания | 5,92 |

| 13 | Сербия | 5,87 |

| 14 | Черногория | 5,86 |

| 15 | Эстония | 5,84 |

| 16 | Катар | 5,83 |

| 17 | Тунис | 5,81 |

| 18 | Беларусь | 5,78 |

| 19 | Узбекистан | 5,68 |

| 20 | Мьянма | 5,55 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 000).

** Доля уникальных пользователей, подвергшихся веб-атакам вредоносных объектов класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Настоящая статистика основана на детектирующих вердиктах модуля веб-антивируса, предоставленных пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

В среднем в течение квартала 4,58% компьютеров пользователей интернета в мире хотя бы один раз подвергались веб-атаке класса Malware.

Локальные угрозы

В этом разделе мы анализируем статистические данные, полученные на основе работы модулей OAS и ODS продуктов «Лаборатории Касперского». Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на съемных носителях, подключенных к ним (флешках, картах памяти фотоаппаратов, телефонах, внешних жестких дисках), либо изначально попавшие на компьютер не в открытом виде (например, программы в составе сложных инсталляторов, зашифрованные файлы и т. д.).

В третьем квартале 2020 года наш файловый антивирус обнаружил 87 941 334 вредоносных и потенциально нежелательных объекта.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Для каждой из стран мы подсчитали, какая доля пользователей продуктов «Лаборатории Касперского» столкнулась со срабатыванием файлового антивируса в отчетный период. Эта статистика отражает уровень зараженности персональных компьютеров в различных странах мира.

Отметим, что в данном рейтинге учитываются только атаки вредоносных объектов класса Malware; при подсчетах мы не учитывали срабатывания файлового антивируса на потенциально опасные или нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Афганистан | 49,27 |

| 2 | Туркменистан | 45,07 |

| 3 | Мьянма | 42,76 |

| 4 | Таджикистан | 41,16 |

| 5 | Эфиопия | 41,15 |

| 6 | Бангладеш | 39,90 |

| 7 | Буркина-Фасо | 37,63 |

| 8 | Лаос | 37,26 |

| 9 | Южный Судан | 36,67 |

| 10 | Узбекистан | 36,58 |

| 11 | Бенин | 36,54 |

| 12 | КНР | 35,56 |

| 13 | Судан | 34,74 |

| 14 | Руанда | 34,40 |

| 15 | Гвинея | 33,87 |

| 16 | Вьетнам | 33,79 |

| 17 | Мавритания | 33,67 |

| 18 | Танзания | 33,65 |

| 19 | Чад | 33,58 |

| 20 | Бурунди | 33,49 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в мире хотя бы один раз в течение третьего квартала локальные угрозы класса Malware были зафиксированы на 16,40% компьютеров пользователей.

Показатель России в этом рейтинге составил 18,21%.

Развитие информационных угроз в третьем квартале 2020 года. Статистика по ПК