Представленная статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

Цифры квартала

По данным Kaspersky Security Network:

- Решения «Лаборатории Касперского» отразили 989 432 403 атаки, которые проводились с интернет-ресурсов, размещенных в 203 странах мира.

- Зафиксировано 560 025 316 уникальных URL, на которых происходило срабатывание веб-антивируса.

- Попытки запуска вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам отражены на компьютерах 197 559 пользователей.

- Атаки шифровальщиков отражены на компьютерах 229 643 уникальных пользователей.

- Нашим файловым антивирусом зафиксировано 230 051 054 уникальных вредоносных и потенциально нежелательных объекта.

- Решениями «Лаборатории Касперского» для защиты мобильных устройств было обнаружено:

- 870 617 вредоносных установочных пакетов;

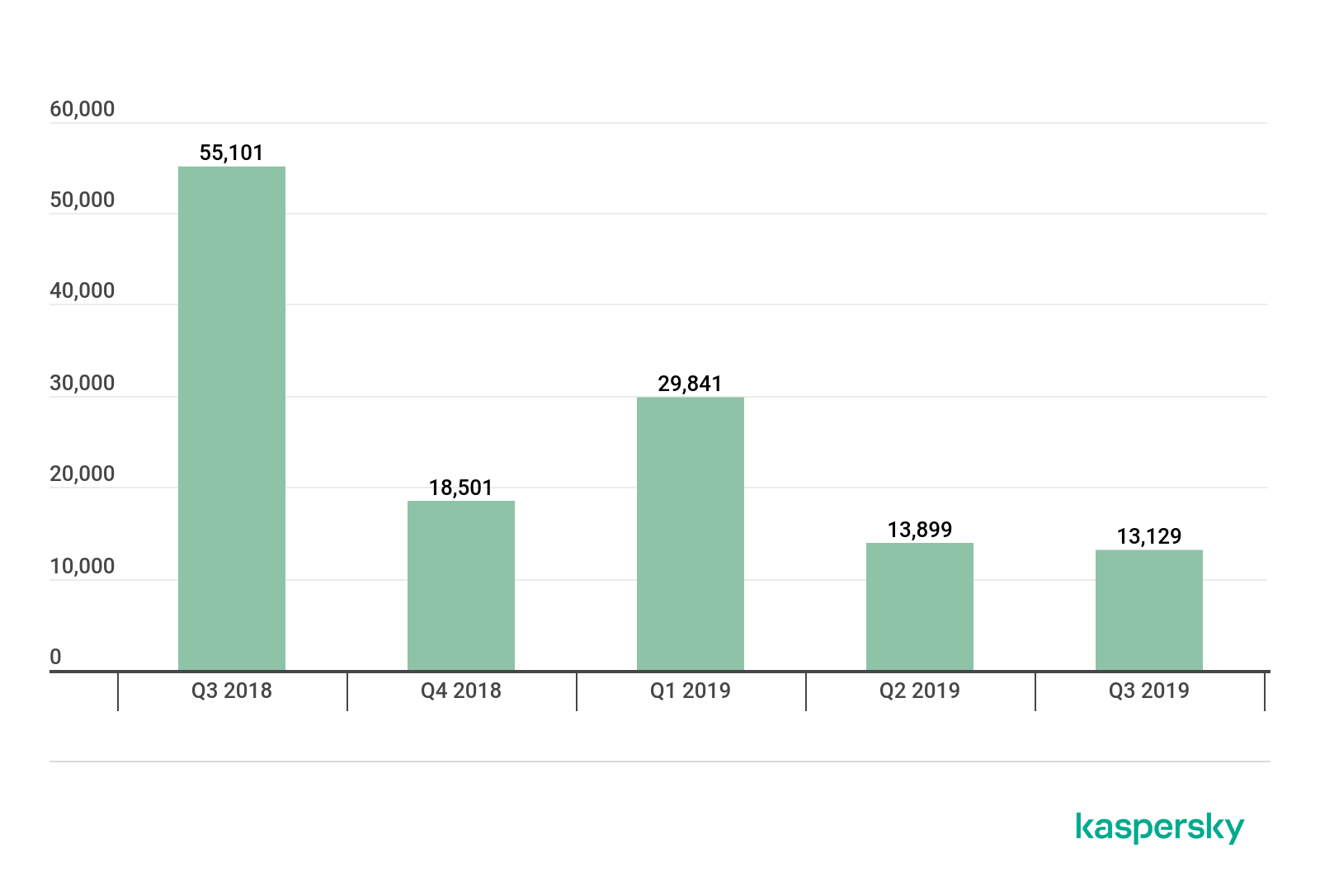

- 13 129 установочных пакетов мобильных банковских троянцев;

- 13 179 установочных пакетов мобильных троянцев-вымогателей.

Мобильные угрозы

Особенности квартала

В третьем квартале 2019 года мы обнаружили крайне неприятный инцидент с популярным приложением CamScanner в Google Play. Новая версия приложения содержала рекламную библиотеку, в которую был встроен троянец-дроппер Necro. Судя по отзывам в Google Play, результатом работы дроппера стала активация платных подписок, хотя он при необходимости может загружать и другую полезную нагрузку.

Еще один интересный троянец, найденный в третьем квартале 2019 года, — Trojan.AndroidOS.Agent.vn. Его основная задача заключается в проставлении «лайков» к различным постам в Facebook по команде злоумышленников. Интересно, что для осуществления кликов троянец атакует мобильное приложение Facebook на зараженном устройстве, буквально заставляя его выполнять свои команды.

В этом же квартале мы обнаружили свежие версии шпионских троянцев семейства FinSpy для iOS и Android. В новых образцах сделан особый упор на слежку за перепиской в мессенджерах. Версия для iOS для эффективной работы требует наличия «джейлбрейка«, а версию для Android научили шпионить в том числе за защищенным мессенджером Threema.

Статистика мобильных угроз

В третьем квартале 2019 года «Лабораторией Касперского» было обнаружено 870 617 вредоносных установочных пакетов.

Если в предыдущих кварталах мы наблюдали заметный спад количества новых установочных пакетов, то в третьем квартале рост составил 117 067 пакетов по сравнению с предыдущим кварталом.

Распределение детектируемых мобильных программ по типам

Среди всех обнаруженных в третьем квартале 2019 года мобильных угроз большую часть составили потенциально нежелательные приложения класса RiskTool (32,1%), чья доля уменьшилась на 9 п. п. по сравнению с предыдущим кварталом. Наиболее часто мы детектировали объекты семейств RiskTool.AndroidOS. Agent (33,07% от всех обнаруженных угроз данного класса), RiskTool.AndroidOS.Wapron (16,43%) и RiskTool.AndroidOS.Smssend (10,51%).

Второе место заняли разнообразные троянцы, объединенные в класс Trojan (21,68%), их доля увеличилась на 10 п. п. Распределение внутри класса не изменилось по сравнению с предыдущим кварталом, лидерами так и остались семейства Trojan.AndroidOS.Hiddapp (32,5%), Trojan.AndroidOS.Agent (12,8%), Trojan.AndroidOS.Piom (9,1%). Системы «Лаборатории Касперского», основанные на технологии ML, внесли значительный вклад в обнаружение угроз: доля обнаруженных данной технологией троянцев (вердикт Trojan.AndroidOS.Boogr) составила 28,7% — второе место после Hiddapp.

На третьем месте расположились рекламные приложения класса Adware (19,89%), за отчетный период их доля увеличилась на 1 п. п. Чаще всего рекламные приложения относились к одному из следующих семейств: AdWare.AndroidOS.Ewind (20,73% от всех угроз данного класса), AdWare.AndroidOS.Agent (20,36%), AdWare.AndroidOS.MobiDash (14,27%).

Угрозы класса Trojan-Dropper (10,44%) удержались на том же уровне с незначительным (0,5 п. п.) ростом. Подавляющее большинство обнаруженных дропперов относилось к семейству Trojan-Dropper.AndroidOS.Wapnor (69,7%). Второе и третье места со значительным отставанием заняли Trojan-Dropper.AndroidOS.Wroba (14,58%) и Trojan-Dropper.AndroidOS.Agent (8,75%).

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, относящиеся к RiskTool и Adware.

| Вердикт | %* | |

| 1 | DangerousObject.Multi.Generic | 48,71 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 9,03 |

| 3 | Trojan.AndroidOS.Hiddapp.ch | 7,24 |

| 4 | Trojan.AndroidOS.Hiddapp.cr | 7,23 |

| 5 | Trojan-Dropper.AndroidOS.Necro.n | 6,87 |

| 6 | DangerousObject.AndroidOS.GenericML | 4,34 |

| 7 | Trojan-Downloader.AndroidOS.Helper.a | 1,99 |

| 8 | Trojan-Banker.AndroidOS.Svpeng.ak | 1,75 |

| 9 | Trojan-Dropper.AndroidOS.Agent.ok | 1,65 |

| 10 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,52 |

| 11 | Trojan-Dropper.AndroidOS.Hqwar.bb | 1,46 |

| 12 | Trojan-Downloader.AndroidOS.Necro.b | 1,45 |

| 13 | Trojan-Dropper.AndroidOS.Lezok.p | 1,44 |

| 14 | Trojan.AndroidOS.Hiddapp.cf | 1,41 |

| 15 | Trojan.AndroidOS.Dvmap.a | 1,27 |

| 16 | Trojan.AndroidOS.Agent.rt | 1,24 |

| 17 | Trojan-Banker.AndroidOS.Asacub.snt | 1,21 |

| 18 | Trojan-Dropper.AndroidOS.Necro.q | 1,19 |

| 19 | Trojan-Dropper.AndroidOS.Necro.l | 1,12 |

| 20 | Trojan-SMS.AndroidOS.Prizmes.a | 1,12 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей мобильных решений «Лаборатории Касперского».

Первое место в ТОР 20 традиционно занял вердикт DangerousObject.Multi.Generic (48,71%), который мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. Они работают, когда в антивирусных базах еще нет данных для детектирования вредоносной программы, но в облаке антивирусной компании уже есть информация об объекте. По сути, так детектируются самые новые вредоносные программы.

Второе и шестое места заняли вердикты Trojan.AndroidOS.Boogr.gsh (9,03%) и DangerousObject.AndroidOS.GenericML (4,34%). Такие вердикты получают файлы, признанные вредоносными нашими системами, основанными на машинном обучении.

Третье, четвертое и четырнадцатое места заняли представители семейства Trojan.AndroidOS.Hiddapp, задачей которого является скрытая загрузка рекламы на устройство жертвы.

Пятое, двенадцатое, восемнадцатое и девятнадцатое места заняли троянцы-дропперы семейства Necro. Несмотря на то что об этом семействе стало известно еще в предыдущем квартале, действительно серьезная активность была замечена только в отчетный период.

Седьмое место за троянцем Trojan-Downloader.AndroidOS.Helper.a (1,99%), именно его обычно извлекают из себя представители семейства Necro. Задача Helper.a — загрузить произвольный код с серверов злоумышленников и выполнить его.

Восьмое место занял зловред Trojan-Banker.AndroidOS.Svpeng.ak (1,75%), основной задачей которого является кража учетных данных онлайн-банкинга и перехват двухфакторной авторизации.

Девятое место занял троянец Trojan-Dropper.AndroidOS.Agent.ok (1,65%), который распространяется под видом FlashPlayer или клиента для Rapidshare. Как правило, он дропает в зараженную систему рекламные модули.

Десятое и одиннадцатое места заняли представители семейства Trojan-Banker.AndroidOS.Hqwar. Популярность этого дроппера среди злоумышленников продолжает снижаться.

География мобильных угроз

TOP 10 стран по доле пользователей, атакованных мобильными угрозами

| Страна* | %** | |

| 1 | Иран | 52,68 |

| 2 | Бангладеш | 30,94 |

| 3 | Индия | 28,75 |

| 4 | Пакистан | 28,13 |

| 5 | Алжир | 26,47 |

| 6 | Индонезия | 23,38 |

| 7 | Нигерия | 22,46 |

| 8 | Танзания | 21,96 |

| 9 | Саудовская Аравия | 20,05 |

| 10 | Египет | 19,44 |

* Из рейтинга мы исключили страны, где количество пользователей мобильных решений «Лаборатории Касперского» относительно мало (менее 10000).

** Доля уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильных решений «Лаборатории Касперского» в стране.

В третьем квартале в ТОР 10 стран по доле атакованных пользователей свои лидирующие позиции сохранил Иран (52,68%). Стоит отметить, что доля страны выросла почти в два раза за отчетный период. Чаще всего пользователи защитных решений «Лаборатории Касперского» в Иране сталкивались с рекламным приложением AdWare.AndroidOS.Agent.fa (22,03% от общего количества мобильных угроз), устанавливающим рекламные приложения троянцем Trojan.AndroidOS.Hiddapp.bn (14,68%) и потенциально нежелательным приложением RiskTool.AndroidOS.Dnotua.yfe (8,84%).

Бангладеш (30,94%) сохранила вторую позицию в рейтинге. Чаще всего пользователи в этой стране сталкивались с различными рекламными приложениями, в том числе AdWare.AndroidOS.Agent.fс (27,58% от общего количества мобильных угроз) и AdWare.AndroidOS.HiddenAd.et (12,65%), а также троянцем Trojan.AndroidOS.Hiddapp.cr (20,05%), который скачивает рекламные приложения.

На третье место поднялась Индия (28,75%), и это заслуга тех же угроз, которые были наиболее активны в Бангладеш — рекламных приложений AdWare.AndroidOS.Agent.fс (36,19%) и AdWare.AndroidOS.HiddenAd.et(17,17%), троянца Trojan.AndroidOS.Hiddapp.cr (22,05%).

Мобильные банковские троянцы

За отчетный период мы обнаружили 13 129 установочных пакетов мобильных банковских троянцев, что всего лишь на 770 меньше, чем во втором квартале 2019 года.

Наибольший вклад в статистику внесли семейства Trojan-Banker.AndroidOS.Svpeng (40,59% от всех обнаруженных банковских троянцев), Trojan-Banker.AndroidOS. Agent (11,84%) и Trojan-Banker.AndroidOS.Faketoken (11,79%).

ТОР 10 мобильных банковских троянцев

| Вердикт | %* | |

| 1 | Trojan-Banker.AndroidOS.Svpeng.ak | 16,85 |

| 2 | Trojan-Banker.AndroidOS.Asacub.snt | 11,61 |

| 3 | Trojan-Banker.AndroidOS.Svpeng.q | 8,97 |

| 4 | Trojan-Banker.AndroidOS.Asacub.ce | 8,07 |

| 5 | Trojan-Banker.AndroidOS.Agent.ep | 5,51 |

| 6 | Trojan-Banker.AndroidOS.Asacub.a | 5,27 |

| 7 | Trojan-Banker.AndroidOS.Faketoken.q | 5,26 |

| 8 | Trojan-Banker.AndroidOS.Agent.eq | 3,62 |

| 9 | Trojan-Banker.AndroidOS.Faketoken.snt | 2,91 |

| 10 | Trojan-Banker.AndroidOS.Asacub.ar | 2,81 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных банковскими угрозами пользователей мобильного антивируса «Лаборатории Касперского».

ТОР 10 банковских угроз в третьем квартале 2019 года возглавили троянцы семейства Trojan-Banker.AndroidOS.Svpeng: Svpeng.ak (16,85%) занял первое место, а Svpeng.q (8,97%) — третье. Уже не в первый раз в троянцах от русскоговорящих злоумышленников мы обнаруживаем забавную обфускацию. На этот раз отличился зловред Svpeng.ak, в коде которого киберпреступники использовали названия игр.

Вторая, четвертая, шестая и десятая позиции в третьем квартале остались за троянцами семейства Asacub. Несмотря на снижение активности, образцы троянца все еще встречаются на устройствах по всему миру.

TOP 10 стран по доле пользователей, атакованных мобильными банковскими троянцами:

| Страна* | %** | |

| 1 | Россия | 0,30 |

| 2 | ЮАР | 0,20 |

| 3 | Кувейт | 0,18 |

| 4 | Таджикистан | 0,13 |

| 5 | Испания | 0,12 |

| 6 | Индонезия | 0,12 |

| 7 | Китай | 0,11 |

| 8 | Сингапур | 0,11 |

| 9 | Армения | 0,10 |

| 10 | Узбекистан | 0,10 |

* Из рейтинга мы исключили страны, где количество пользователей мобильных решений «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент в стране уникальных пользователей, атакованных мобильными банковскими троянцами, по отношению ко всем пользователям мобильных решений «Лаборатории Касперского» в этой стране.

В третьем квартале на первое место поднялась Россия (0,30%), и это оказало влияние на всю картину распространения мобильных банкеров по миру. Так, чаще всего пользователей из России пытались заразить троянцем Trojan-Banker.AndroidOS.Svpeng.ak — 17,32% от всех попыток заразить уникальных пользователей мобильными финансовыми зловредами. Этот же троянец вошел в ТОР 10 по миру. Аналогично обстоят дела со вторым и третьим местом: их заняли Trojan-Banker.AndroidOS.Asacub.snt (11,86%) и Trojan-Banker.AndroidOS.Svpeng.q (9,20%).

На вторую позицию опустилась ЮАР (0,20%), где уже второй квартал подряд самым распространенным становится троянец Trojan-Banker.AndroidOS.Agent.dx (89,80% от всех мобильных финансовых зловредов).

Третье место за Кувейтом (0,21%), в котором, как и в ЮАР, чаще всего встречался Trojan-Banker.AndroidOS.Agent.dx (75%).

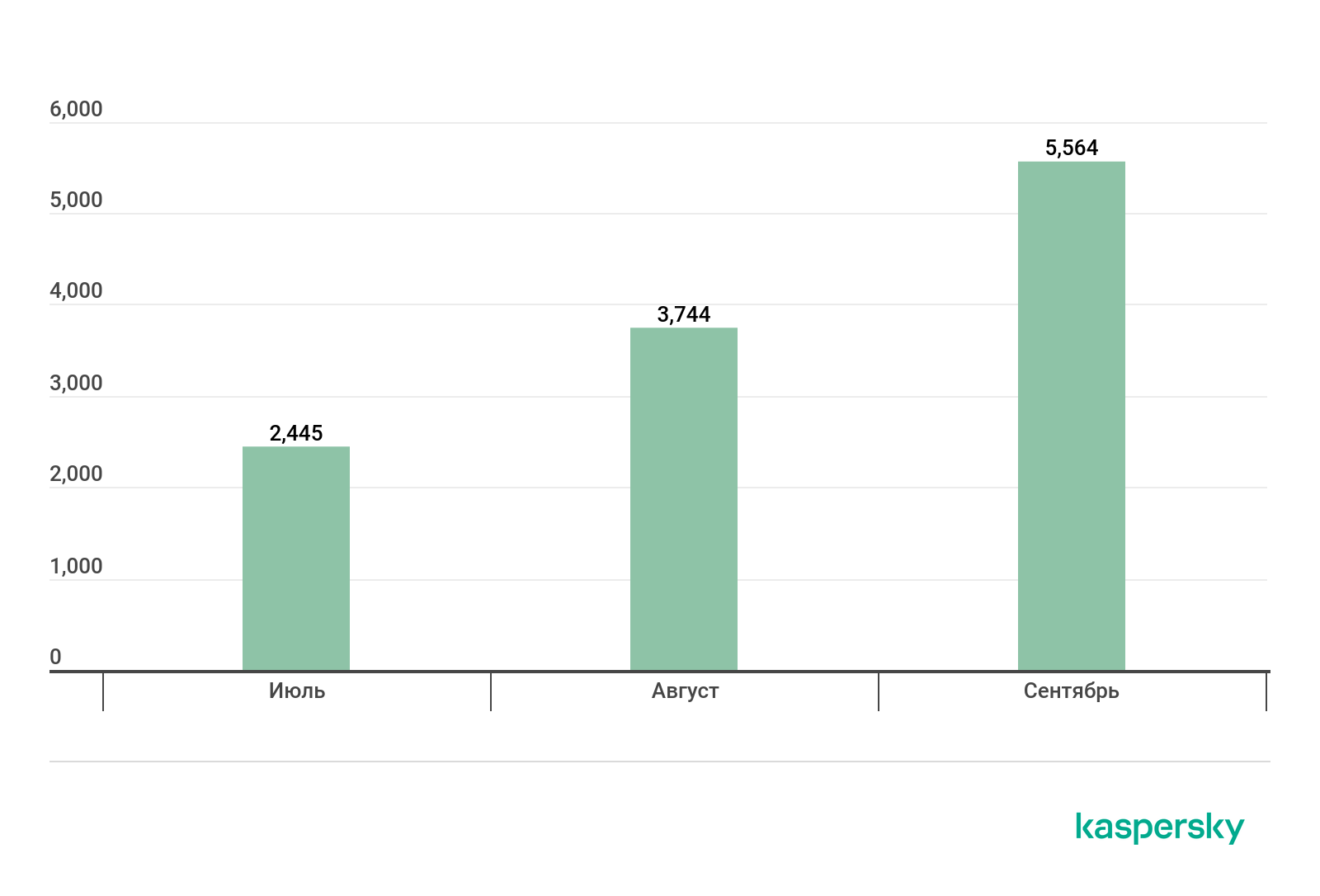

Мобильные троянцы-вымогатели

В третьем квартале 2019 года мы обнаружили 13 179 установочных пакетов мобильных троянцев-вымогателей, это на 10 115 меньше показателя предыдущего квартала. Аналогичное падение мы наблюдали и во втором квартале. В итоге с начала года количество мобильных троянцев-вымогателей снизилось почти в три раза. Мы полагаем, что причиной стало падение активности группы создателей троянца Asacub.

ТОР 10 мобильных троянцев-вымогателей

| Вердикт | %* | |

| 1 | Trojan-Ransom.AndroidOS.Svpeng.aj | 40,97 |

| 2 | Trojan-Ransom.AndroidOS.Small.as | 8,82 |

| 3 | Trojan-Ransom.AndroidOS.Svpeng.ah | 5,79 |

| 4 | Trojan-Ransom.AndroidOS.Rkor.i | 5,20 |

| 5 | Trojan-Ransom.AndroidOS.Rkor.h | 4,78 |

| 6 | Trojan-Ransom.AndroidOS.Small.o | 3,60 |

| 7 | Trojan-Ransom.AndroidOS.Svpeng.ai | 2,93 |

| 8 | Trojan-Ransom.AndroidOS.Small.ce | 2,93 |

| 9 | Trojan-Ransom.AndroidOS.Fusob.h | 2,72 |

| 10 | Trojan-Ransom.AndroidOS.Small.cj | 2,66 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных троянцами-вымогателями пользователей мобильных решений «Лаборатории Касперского».

В третьем квартале 2019 года лидирующие позиции среди троянцев-вымогателей сохранили представители семейства Trojan-Ransom.AndroidOS.Svpeng. Первую строчку, как и в прошлом квартале, занял Svpeng.aj (40,97%), на третьей позиции — Svpeng.ah (5,79%).

TOP 10 стран по доле пользователей, атакованных мобильными троянцами-вымогателями

| Страна* | %** | |

| 1 | США | 1,12 |

| 2 | Иран | 0,25 |

| 3 | Казахстан | 0,25 |

| 4 | Оман | 0,09 |

| 5 | Катар | 0,08 |

| 6 | Саудовская Аравия | 0,06 |

| 7 | Мексика | 0,05 |

| 8 | Пакистан | 0,05 |

| 9 | Кувейт | 0,04 |

| 10 | Индонезия | 0,04 |

* Из рейтинга мы исключили страны, где количество пользователей мобильных решений «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля уникальных пользователей в стране, атакованных мобильными троянцами-вымогателями, по отношению ко всем пользователям мобильных решений «Лаборатории Касперского» в стране.

Лидерами по числу атакованных мобильными троянцами-вымогателями пользователей, как и в прошлом квартале, стали США (1,12%), Иран (0,25%) и Казахстан (0,25%).

Атаки на Apple macOS

В третьем квартале в части появления новых угроз было своего рода затишье. Исключение составил случай с распространением модифицированной версии трейдингового приложения Stockfolio, внутри которого был заложен зашифрованный реверс-шелл бэкдор.

TOP 20 угроз для macOS

| Вердикт | %* | |

| 1 | Trojan-Downloader.OSX.Shlayer.a | 22,71 |

| 2 | AdWare.OSX.Pirrit.j | 14,43 |

| 3 | AdWare.OSX.Pirrit.s | 11,73 |

| 4 | AdWare.OSX.Pirrit.p | 10,43 |

| 5 | AdWare.OSX.Pirrit.o | 9,71 |

| 6 | AdWare.OSX.Bnodlero.t | 8,40 |

| 7 | AdWare.OSX.Spc.a | 7,32 |

| 8 | AdWare.OSX.Cimpli.d | 6,92 |

| 9 | AdWare.OSX.MacSearch.a | 4,88 |

| 10 | Adware.OSX.Agent.d | 4,71 |

| 11 | AdWare.OSX.Ketin.c | 4,63 |

| 12 | AdWare.OSX.Ketin.b | 4,10 |

| 13 | Downloader.OSX.InstallCore.ab | 4,01 |

| 14 | AdWare.OSX.Cimpli.e | 3,86 |

| 15 | AdWare.OSX.Bnodlero.q | 3,78 |

| 16 | AdWare.OSX.Cimpli.f | 3,76 |

| 17 | AdWare.OSX.Bnodlero.x | 3,49 |

| 18 | AdWare.OSX.Mcp.a | 3,26 |

| 19 | AdWare.OSX.MacSearch.d | 3,18 |

| 20 | AdWare.OSX.Amc.a | 3,15 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей защитных решений «Лаборатории Касперского» для macOS.

Как и в прошлом квартале, лидером среди обнаруженных угроз для macOS остался рекламный троянец Shlayer. Зловред, в свою очередь, загружал рекламные приложения семейства Pirrit, вследствие чего его представители заняли в нашем рейтинге места со второго по пятое.

География угроз

| Страна* | %** | |

| 1 | Франция | 6,95 |

| 2 | Индия | 6,24 |

| 3 | Испания | 5,61 |

| 4 | Италия | 5,29 |

| 5 | США | 4,84 |

| 6 | Россия | 4,79 |

| 7 | Бразилия | 4,75 |

| 8 | Мексика | 4,68 |

| 9 | Канада | 4,46 |

| 10 | Австралия | 4,27 |

* Из рейтинга мы исключили страны, где количество пользователей защитных решений «Лаборатории Касперского» для macOS относительно мало (менее 10 000).

** Доля атакованных уникальных пользователей в стране по отношению ко всем пользователям защитных решений для macOS «Лаборатории Касперского» в этой же стране.

Географическое распределение атакованных пользователей претерпело незначительные изменения: Индия вышла на второе место с 6,24% атакованных пользователей, а Испания спустилась на третье с 5,61%. Первую позицию все еще занимает Франция (6,95%).

Атаки на IoT

Статистика IoT-угроз

В третьем квартале продолжилась тенденция на снижение числа IP-адресов устройств, с которых проводились атаки на telnet-ханипоты «Лаборатории Касперского». Если во втором квартале доля telnet все еще ощутимо превосходила SSH, то в третьем квартале показатели почти сравнялись.

| SSH | 48,17% |

| Telnet | 51,83% |

Таблица распределения популярности атакуемых сервисов по числу уникальных IP-адресов устройств, проводивших атаки, третий квартал 2019 г.

Что касается количества сессий работы с ловушками «Лаборатории Касперского», мы отметили, что в третьем квартале также чаще использовалось управление через telnet.

| SSH | 40,81% |

| Telnet | 59,19% |

Таблица распределения рабочих сессий киберпреступников с ловушками «Лаборатории Касперского», третий квартал 2019 г.

Атаки при помощи Telnet

TOP 10 стран, где располагались устройства, с которых осуществлялись атаки на ловушки «Лаборатории Касперского».

| Страна | %* | |

| 1 | Китай | 13,78 |

| 2 | Египет | 10,89 |

| 3 | Бразилия | 8,56 |

| 4 | Тайвань | 8,33 |

| 5 | США | 4,71 |

| 6 | Россия | 4,35 |

| 7 | Турция | 3,47 |

| 8 | Вьетнам | 3,44 |

| 9 | Греция | 3,43 |

| 10 | Индия | 3,41 |

Лидеры предыдущего квартала Египет (10,89%), Китай (13,78%) и Бразилия (8,56%) по-прежнему составляют ТОР 3, с той лишь разницей, что в рассматриваемом квартале Китай поднялся на первую позицию.

В результате атак при помощи Telnet злоумышленники чаще всего загружали одного из представителей семейства Mirai.

TOP 10 зловредов, загружаемых на зараженное IoT-устройство в результате успешной атаки по Telnet

| Вердикт | %* | |

| 1 | Backdoor.Linux.Mirai.b | 38,08 |

| 2 | Trojan-Downloader.Linux.NyaDrop.b | 27,46 |

| 3 | Backdoor.Linux.Mirai.ba | 16,52 |

| 4 | Backdoor.Linux.Gafgyt.bj | 2,76 |

| 5 | Backdoor.Linux.Mirai.au | 2,21 |

| 6 | Backdoor.Linux.Mirai.c | 2,02 |

| 7 | Backdoor.Linux.Mirai.h | 1,81 |

| 8 | Backdoor.Linux.Mirai.ad | 1,66 |

| 9 | Backdoor.Linux.Gafgyt.az | 0,86 |

| 10 | Backdoor.Linux.Mirai.a | 0,80 |

* Доля зловреда от общего количества зловредов, загруженных на IoT-устройство в результате успешной атаки через Telnet.

Атаки при помощи SSH

TOP 10 стран, в которых располагались устройства, с которых осуществлялись атаки на SSH-ловушки «Лаборатории Касперского».

| Страна | %* | |

| 1 | Египет | 17,06 |

| 2 | Вьетнам | 16,98 |

| 3 | Китай | 13,81 |

| 4 | Бразилия | 7,37 |

| 5 | Россия | 6,71 |

| 6 | Таиланд | 4,53 |

| 7 | США | 4,13 |

| 8 | Азербайджан | 3,99 |

| 9 | Индия | 2,55 |

| 10 | Франция | 1,53 |

В третьем квартале 2019 года наибольшее количество атак на ловушки «Лаборатории Касперского» по протоколу SSH исходило из Египта (17,06%). Вьетнам (16,98%) и Китай (13,81%) заняли второе и третье места соответственно.

Финансовые угрозы

Статистика финансовых угроз

В третьем квартале 2019 года решения «Лаборатории Касперского» отразили попытки запуска одного или нескольких зловредов, предназначенных для кражи денежных средств с банковских счетов, на компьютерах 197 559 пользователей.

География атак

Чтобы оценить и сравнить степень риска заражения банковскими троянцами и ATM/PoS-зловредами, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране долю пользователей продуктов «Лаборатории Касперского», столкнувшихся с этой угрозой в отчетный период, от всех пользователей наших продуктов в стране.

TOP 10 стран по доле атакованных пользователей

| Страна* | %** | |

| 1 | Беларусь | 2,9 |

| 2 | Узбекистан | 2,1 |

| 3 | Южная Корея | 1,9 |

| 4 | Венесуэла | 1,8 |

| 5 | Таджикистан | 1,4 |

| 6 | Афганистан | 1,3 |

| 7 | Китай | 1,2 |

| 8 | Сирия | 1,2 |

| 9 | Йемен | 1,2 |

| 10 | Судан | 1,1 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 тысяч).

** Доля уникальных пользователей «Лаборатории Касперского», подвергшихся атакам банковских троянцев, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TOP 10 семейств банковского вредоносного ПО

| Название | Вердикты | %* | ||

| 1 | Zbot | Trojan.Win32.Zbot | 26,7 | |

| 2 | Emotet | Backdoor.Win32.Emotet | 23,9 | |

| 3 | RTM | Trojan-Banker.Win32.RTM | 19,3 | |

| 4 | Nimnul | Virus.Win32.Nimnul | 6,6 | |

| 5 | Trickster | Trojan.Win32.Trickster | 5,8 | |

| 6 | CliptoShuffler | Trojan-Banker.Win32.CliptoShuffler | 5,4 | |

| 7 | Nymaim | Trojan.Win32.Nymaim | 3,6 | |

| 8 | SpyEye | Trojan-Spy.Win32.SpyEye | 3,4 | |

| 9 | Danabot | Trojan-Banker.Win32.Danabot | 3,3 | |

| 10 | Neurevt | Trojan.Win32.Neurevt | 1,8 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех пользователей, атакованных финансовым вредоносным ПО.

Как и в предыдущем квартале, состав «тройки лидеров» в третьем квартале 2019 года не поменялся, изменились лишь занимаемые места: семейство RTM (19,3%) опустилось с первой позиции на третью, потеряв почти 13 п. п., а два других — Zbot (26,7%) и Emotet (23,9%) — синхронно поднялись выше. В прошлом квартале мы отметили снижение активности серверов Emotet, однако в третьем квартале все вернулось на круги своя, и в результате доля Emotet выросла более чем на 15 п. п.

А вот четвертое и пятое места совсем не поменялись — их все еще занимают Nimnul (6,6%) и Trickster (5,8%). Их показатели выросли незначительно, в пределах 1 п. п. Из новичков нашего ТОР 10 стоит отметить банкер CliptoShuffler (5,4%), который оказался сразу на шестом месте.

Вредоносные программы-шифровальщики

Главные события квартала

Продолжает расти количество атак с использованием шифровальщиков на государственные организации, а также на организации сферы здравоохранения, образования, энергетики. Это тенденция, которую мы отметили еще в предыдущем квартале.

Набирает популярность новый вид атаки на сетевые хранилища данных (NAS). Схема заражения следующая: злоумышленники сканируют диапазоны IP-адресов с целью найти устройства NAS, доступные через интернет. Как правило, снаружи доступен лишь веб-интерфейс, защищенный страницей аутентификации, однако ряд устройств имеет уязвимости во встроенном ПО. Это позволяет злоумышленникам с помощью эксплойта установить на устройство троянца, который зашифрует все данные на подключенных к NAS носителях. Это особенно опасная атака, потому что во многих случаях NAS используется для хранения резервных копий, да и в целом такие устройства обычно воспринимаются владельцами как надежное хранилище, и сама возможность их заражения может оказаться полной неожиданностью.

Также участились атаки с использованием так называемых вайперов (wiper). Вредоносное ПО маскируется под шифровальщика, подобно ему переименовывает файлы и оставляет требования выкупа. Однако такие троянцы безвозвратно портят содержимое файлов (заменяя его нулями либо случайными байтами), поэтому даже в случае оплаты вернуть данные оказывается невозможно.

ФБР опубликовало ключи для расшифровки GandCrab (вердикт Trojan-Ransom.Win32.GandCrypt) версий 4 и 5. Расшифровка была добавлена в новую сборку RakhniDecryptor.

Количество новых модификаций

В третьем квартале 2019 года мы выделили три новых семейства троянцев-шифровальщиков и обнаружили 13138 новых модификаций этих зловредов.

Количество пользователей, атакованных троянцами-шифровальщиками

За третий квартал 2019 года продукты «Лаборатории Касперского» отразили атаки шифровальщиков у 229 643 уникальных пользователей KSN. Это немногим меньше показателя предыдущего квартала.

Наибольшее количество пользователей было атаковано в июле — 100 380, что почти на 20 тысяч больше показателя июня. Однако далее этот показатель резко снизился и не отходил далеко от отметки в 90 тысяч атакованных пользователей.

География атак

TОР 10 стран, подвергшихся атакам троянцев-шифровальщиков

| Страна* | % пользователей, атакованных шифровальщиками** |

|

| 1 | Бангладеш | 6,39 |

| 2 | Мозамбик | 2,96 |

| 3 | Узбекистан | 2,26 |

| 4 | Непал | 1,71 |

| 5 | Эфиопия | 1,29 |

| 6 | Гана | 1,19 |

| 7 | Афганистан | 1,12 |

| 8 | Египет | 0,83 |

| 9 | Палестина | 0,80 |

| 10 | Вьетнам | 0,79 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, компьютеры которых были атакованы троянцами-шифровальщиками, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TОР 10 наиболее распространенных семейств троянцев-шифровальщиков

| Название | Вердикты | % атакованных пользователей* | |||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 20,96 | ||

| 2 | (generic verdict) | Trojan-Ransom.Win32.Phny | 20,01 | ||

| 3 | GandCrab | Trojan-Ransom.Win32.GandCrypt | 8,58 | ||

| 4 | (generic verdict) | Trojan-Ransom.Win32.Gen | 8,36 | ||

| 5 | (generic verdict) | Trojan-Ransom.Win32.Encoder | 6,56 | ||

| 6 | (generic verdict) | Trojan-Ransom.Win32.Crypren | 5,08 | ||

| 7 | Stop | Trojan-Ransom.Win32.Stop | 4,63 | ||

| 8 | Rakhni | Trojan-Ransom.Win32.Rakhni | 3,97 | ||

| 9 | (generic verdict) | Trojan-Ransom.Win32.Crypmod | 2,77 | ||

| 10 | PolyRansom/VirLock | Virus.Win32.PolyRansom Trojan-Ransom.Win32. PolyRansom |

2,50 | ||

* Доля уникальных пользователей «Лаборатории Касперского», подвергшихся атакам конкретного семейства троянцев-вымогателей, от всех пользователей, подвергшихся атакам троянцев-вымогателей.

Майнеры

Количество новых модификаций

В третьем квартале 2019 года решения «Лаборатории Касперского» обнаружили 11 753 новые модификации майнеров.

Количество пользователей, атакованных майнерами

В третьем квартале мы обнаружили атаки с использованием программ-майнеров на компьютерах 639 496 уникальных пользователей продуктов «Лаборатории Касперского» по всему миру.

Количество атакованных пользователей в третьем квартале продолжило снижаться — до 282 334 в августе. В сентябре этот показатель начал расти (до 297 394) и почти достиг показателя июля.

География атак

TОР 10 стран по доле пользователей, атакованных майнерами

| Страна* | % пользователей, атакованных майнерами** |

|

| 1 | Афганистан | 9,42 |

| 2 | Эфиопия | 7,29 |

| 3 | Узбекистан | 4,99 |

| 4 | Шри Ланка | 4,62 |

| 5 | Танзания | 4,35 |

| 6 | Вьетнам | 3,72 |

| 7 | Казахстан | 3,66 |

| 8 | Мозамбик | 3,44 |

| 9 | Руанда | 2,55 |

| 10 | Боливия | 2,43 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, компьютеры которых были атакованы майнерами, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Уязвимые приложения, используемые злоумышленниками в ходе кибератак

Как и прежде, в статистике распределения эксплойтов, используемых злоумышленниками, огромную долю составляют уязвимости в пакете приложений Microsoft Office (73%). Наибольшее распространение, как и в прошлом квартале, получили ошибки переполнения стека (CVE-2017-11882, CVE-2018-0802) в приложении Equation Editor, которое ранее входило в состав Microsoft Office. Другими популярными уязвимостями, эксплуатируемыми в Microsoft Office, в этом квартале все так же остаются CVE-2017-8570, CVE-2017-8759, CVE-2017-0199.

Современный веб-браузер является сложным и объемным по количеству кода программным обеспечением, что приводит к обнаружению новых уязвимостей и использованию их в атаках (13%). Наиболее распространенной целью для злоумышленников, уязвимости которой часто эксплуатируются in-the-wild, является браузер Microsoft Internet Explorer. В этом квартале была найдена активно используемая уязвимость нулевого дня CVE-2019-1367, которая приводит к повреждению памяти и позволяет удаленно запустить код на целевой системе. О серьезности ситуации говорит то, что исправление для этой уязвимости было опубликовано Microsoft вне планового порядка. В этом квартале не обошелся без проблем и браузер Google Chrome, получивший обновления, исправляющие несколько критических уязвимостей (CVE-2019-13685, CVE-2019-13686, CVE-2019-13687, CVE-2019-13688), причем некоторые из них позволяют обойти все уровни защиты браузера и выполнить код в системе, минуя песочницу.

Большинство уязвимостей, нацеленных на повышение привилегий в системе, приходится на отдельные службы операционной системы и популярные среди пользователей приложения. Уязвимости повышения привилегий играют особую роль, так как они часто используются во вредоносном программном обеспечении для дальнейшего закрепления на целевой системе. В этом квартале стоит отметить уязвимости CVE-2019-14743 и CVE-2019-15315, позволяющие скомпрометировать системы, где был установлен популярный клиент Steam. Также стоит отметить раскрытие бреши в компоненте Microsoft Windows Text Services Framework. Исследователь из Google опубликовал инструмент демонстрации данной проблемы CtfTool, позволяющий запускать процессы с системными привилегиями, а также вносить изменения в память других процессов и выполнять в них произвольный код.

Сетевые атаки по-прежнему остаются одним из распространенных типов атак. В этом квартале, как и в предыдущих, мы зафиксировали множество попыток эксплуатации уязвимостей в протоколе SMB. Это свидетельствует о том, что незащищенные и не обновленные системы все еще подвержены большому риску заражения в атаках с применением эксплойтов EternalBlue, EternalRomance и других. Несмотря на это, большую долю вредоносного сетевого трафика составляют запросы, нацеленные на перебор паролей в популярных сетевых службах и серверах, таких как Remote Desktop Protocol и Microsoft SQL Server соответственно. На долю RDP выпали и другие проблемы, связанные с выявлением целого ряда уязвимостей в этом сетевом протоколе, объединенных общим названием DejaBlue (CVE-2019-1181, CVE-2019-1182, CVE-2019-1222, CVE-2019-1223, CVE-2019-1224, CVE-2019-1225, CVE-2019-1226). В отличие от ранее найденной CVE-2019-0708, эти уязвимости затрагивают не только старые версии операционных систем, но и новые, такие как Windows 10. Как и в случае с CVE-2019-0708, некоторые из уязвимостей DejaBlue не требуют авторизации на атакуемой системе и могут осуществлять вредоносную активность незаметно для глаз пользователя. Поэтому очень важно своевременно устанавливать последние обновления как для операционной системы, так и для антивирусных решений, чтобы снизить риск заражения.

Атаки через веб-ресурсы

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносных объектов с вредоносной/зараженной веб-страницы. Вредоносные сайты специально создаются злоумышленниками; зараженными могут быть веб-ресурсы, контент которых создается пользователями (например, форумы), а также взломанные легитимные ресурсы.

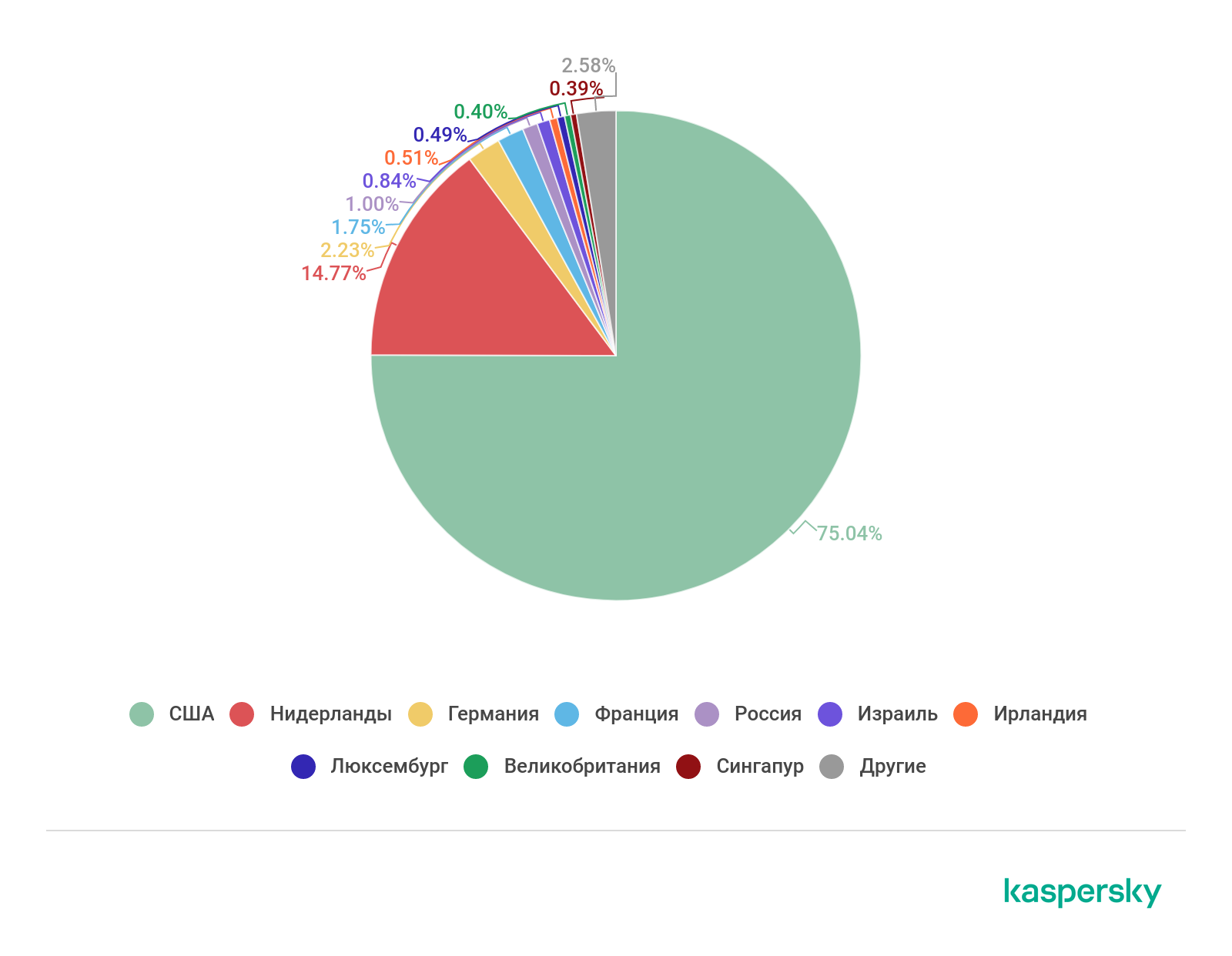

Страны — источники веб-атак: TOP 10

Данная статистика показывает распределение по странам источников заблокированных продуктами «Лаборатории Касперского» интернет-атак на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с эксплойтами и другими вредоносными программами, центры управления ботнетами и т. д.). Отметим, что каждый уникальный хост мог быть источником одной и более веб-атак.

Для определения географического источника веб-атак использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установления географического местоположения данного IP-адреса (GEOIP).

В третьем квартале 2019 года решения «Лаборатории Касперского» отразили 989 432 403 атаки, которые проводились с интернет-ресурсов, размещенных в 203 странах мира. Зафиксировано 560 025 316 уникальных URL, на которых происходило срабатывание веб-антивируса.

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения вредоносными программами через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране процент пользователей продуктов «Лаборатории Касперского», которые столкнулись со срабатыванием веб-антивируса в отчетный период. Полученные данные являются показателем агрессивности среды, в которой работают компьютеры в разных странах.

Напомним, что в этом рейтинге учитываются только атаки вредоносных объектов класса Malware, при подсчетах мы не учитывали срабатывания веб-антивируса на потенциально опасные и нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Тунис | 23,26 |

| 2 | Алжир | 19,75 |

| 3 | Албания | 18,77 |

| 4 | Реюнион | 16,46 |

| 5 | Бангладеш | 16,46 |

| 6 | Венесуэла | 16,21 |

| 7 | Северная Македония | 15,33 |

| 8 | Франция | 15,09 |

| 9 | Катар | 14,97 |

| 10 | Мартиника | 14,84 |

| 11 | Греция | 14,59 |

| 12 | Сербия | 14,36 |

| 13 | Сирия | 13,99 |

| 14 | Болгария | 13,88 |

| 15 | Филиппины | 13,71 |

| 16 | ОАЭ | 13,64 |

| 17 | Джибути | 13,47 |

| 18 | Марокко | 13,35 |

| 19 | Беларусь | 13,34 |

| 20 | Саудовская Аравия | 13,30 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 000).

** Доля уникальных пользователей, подвергшихся веб-атакам вредоносных объектов класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Настоящая статистика основана на детектирующих вердиктах модуля веб-антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

В среднем в течение квартала 10,97% компьютеров пользователей интернета в мире хотя бы один раз подвергались веб-атаке класса Malware.

Локальные угрозы

Важным показателем является статистика локальных заражений пользовательских компьютеров. Сюда попадают объекты, которые проникли на компьютер путем заражения файлов или съемных носителей либо изначально попали на компьютер не в открытом виде (например, программы в составе сложных инсталляторов, зашифрованные файлы и т. д.).

В этом разделе мы анализируем статистические данные, полученные на основе работы антивируса, сканирующего файлы на жестком диске в момент их создания или обращения к ним, и данные по сканированию различных съемных носителей информации.

В третьем квартале 2019 года нашим файловым антивирусом было зафиксировано 230 051 054 вредоносных и потенциально нежелательных объекта.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Для каждой из стран мы подсчитали, какой процент пользователей продуктов «Лаборатории Касперского» столкнулся со срабатыванием файлового антивируса в отчетный период. Эта статистика отражает уровень зараженности персональных компьютеров в различных странах мира.

Отметим, что в данном рейтинге учитываются только атаки вредоносных объектов класса Malware, при подсчетах мы не учитывали срабатывания файлового антивируса на потенциально опасные или нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Афганистан | 53,45 |

| 2 | Таджикистан | 48,43 |

| 3 | Йемен | 48,39 |

| 4 | Узбекистан | 48,38 |

| 5 | Туркменистан | 45,95 |

| 6 | Мьянма | 45,27 |

| 7 | Эфиопия | 44,18 |

| 8 | Лаос | 43,24 |

| 9 | Бангладеш | 42,96 |

| 10 | Мозамбик | 41,58 |

| 11 | Сирия | 41,15 |

| 12 | Вьетнам | 41,11 |

| 13 | Ирак | 41,09 |

| 14 | Судан | 40,18 |

| 15 | Кыргызстан | 40,06 |

| 16 | Китай | 39,94 |

| 17 | Руанда | 39,49 |

| 18 | Венесуэла | 39,18 |

| 19 | Малави | 38,81 |

| 20 | Непал | 38,38 |

Настоящая статистика основана на детектирующих вердиктах модулей OAS и ODS антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных. Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на съемных носителях, подключенных к компьютерам, — флешках, картах памяти фотоаппаратов, телефонах, внешних жестких дисках.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в мире хотя бы один раз в течение третьего квартала локальные угрозы класса Malware были зафиксированы на 21,1% компьютеров пользователей.

Показатель России в этом рейтинге составил 24,24%.

Развитие информационных угроз в третьем квартале 2019 года. Статистика