Представленная статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

Цифры квартала

По данным Kaspersky Security Network, в первом квартале 2021 года:

- Решения «Лаборатории Касперского» отразили 2 023 556 082 атаки, которые проводились с интернет-ресурсов, размещенных по всему миру.

- Зафиксировано 613 968 631 уникальных URL, на которых происходило срабатывание веб-антивируса.

- Запуск вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам предотвращен на компьютерах 118 099 уникальных пользователей.

- Атаки шифровальщиков отражены на компьютерах 91 841 уникального пользователя.

- Наш файловый антивирус зафиксировал 77 415 192 уникальных вредоносных и потенциально нежелательных объекта.

Финансовые угрозы

Статистика финансовых угроз

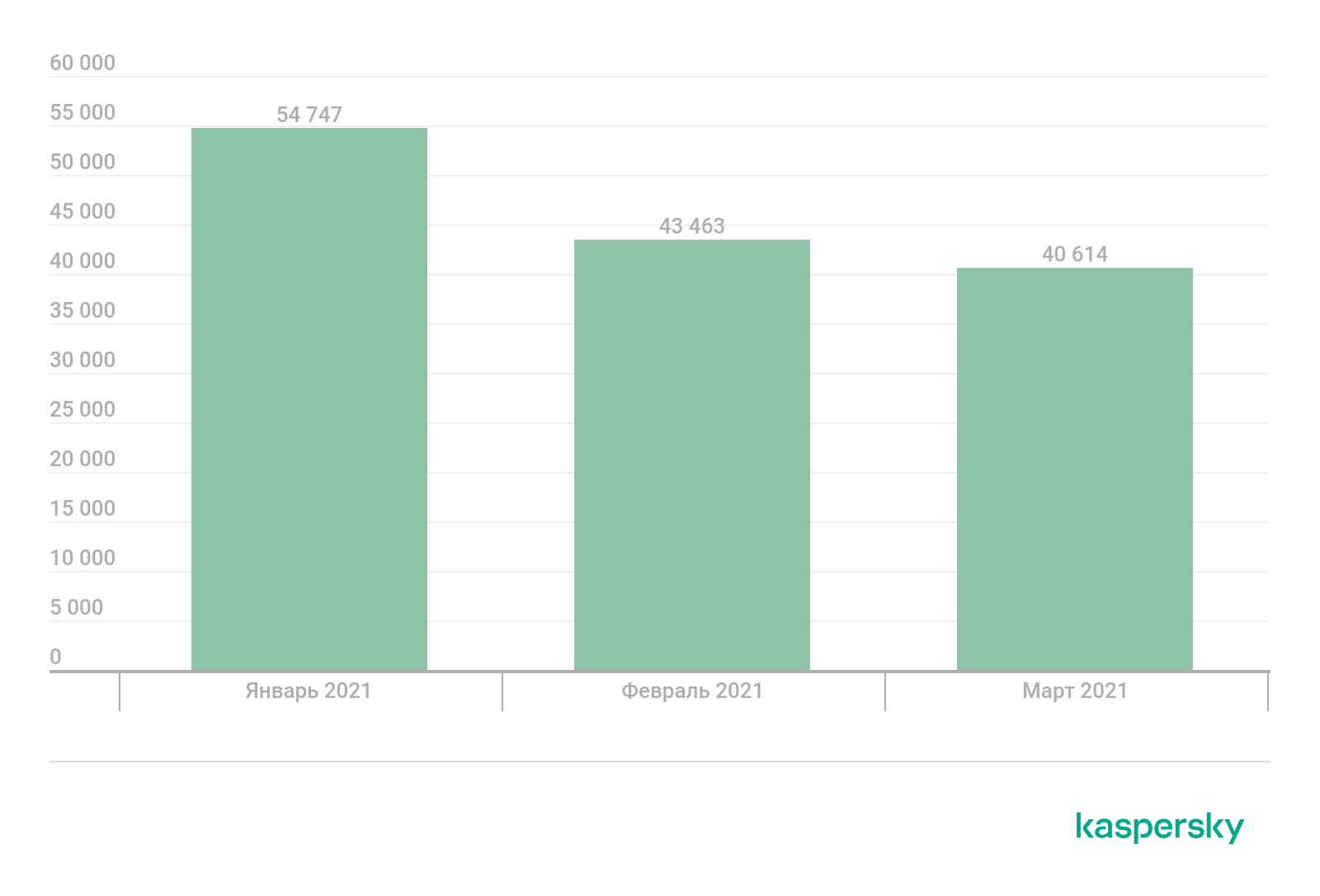

В конце прошлого года, равно как и в первые месяцы года нынешнего, постепенно снижалось количество пользователей, которые были атакованы зловредами, предназначенными для кражи денежных средств с банковских счетов. Всего в первом квартале 2021 года решения «Лаборатории Касперского» предотвратили запуск одного или нескольких таких зловредов на компьютерах 118 099 уникальных пользователей.

Количество уникальных пользователей, атакованных финансовыми зловредами, Q1 2021 (скачать)

Чтобы оценить и сравнить степень риска заражения банковскими троянцами и ATM/PoS-зловредами, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой из них долю пользователей продуктов «Лаборатории Касперского», столкнувшихся с этой угрозой в отчетный период, от всех пользователей наших продуктов в заданной стране.

TOP 10 стран по доле атакованных пользователей

| Страна* | %** | |

| 1 | Туркменистан | 6,3 |

| 2 | Таджикистан | 5,3 |

| 3 | Афганистан | 4,8 |

| 4 | Узбекистан | 4,6 |

| 5 | Парагвай | 3,2 |

| 6 | Йемен | 2,1 |

| 7 | Коста-Рика | 2,0 |

| 8 | Судан | 2,0 |

| 9 | Сирия | 1,5 |

| 10 | Венесуэла | 1,4 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 тысяч).

** Доля уникальных пользователей «Лаборатории Касперского», подвергшихся атакам финансовых зловредов, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Самым распространенным семейством банкеров в первом квартале традиционно стало ZeuS/Zbot (30,8%). Второе место заняло семейство CliptoShuffler (15,9%), на третьем — Trickster (7,5%). Всего с перечисленными семействами столкнулись более половины всех атакованных пользователей. Известный банкер Emotet (7,4%) в первом квартале лишился инфраструктуры в результате совместной операции Европола, ФБР и правоохранительных органов разных стран, и его доля предсказуемо уменьшилась.

TOP 10 семейств банковского вредоносного ПО

| Название | Вердикты | %* | |

| 1 | Zbot | Trojan.Win32.Zbot | 30,8 |

| 2 | CliptoShuffler | Trojan-Banker.Win32.CliptoShuffler | 15,9 |

| 3 | Trickster | Trojan.Win32.Trickster | 7,5 |

| 4 | Emotet | Backdoor.Win32.Emotet | 7,4 |

| 5 | RTM | Trojan-Banker.Win32.RTM | 6,6 |

| 6 | Nimnul | Virus.Win32.Nimnul | 5,1 |

| 7 | Nymaim | Trojan.Win32.Nymaim | 4,7 |

| 8 | SpyEye | Trojan-Spy.Win32.SpyEye | 3,8 |

| 9 | Danabot | Trojan-Banker.Win32.Danabot | 2,9 |

| 10 | Neurevt | Trojan.Win32.Neurevt | 2,2 |

* Доля уникальных пользователей, столкнувшихся с данным семейством зловредов, от всех пользователей, атакованных финансовым вредоносным ПО.

Вредоносные программы-шифровальщики

Главные тенденции и события квартала

Пополнение арсенала вымогателей

В прошлом году группировки, распространяющие шифровальщиков SunCrypt и RagnarLocker, взяли на вооружение новую тактику запугивания. Если организация-жертва не спешит выплатить выкуп — даже несмотря на то, что ее файлы зашифрованы, а часть конфиденциальных данных украдена, — злоумышленники угрожают ей еще и DDoS-атакой. В первом квартале 2021 года к этим двум группировкам присоединилась третья — Avaddon. Вдобавок к публикации украденных данных вымогатели на своем сайте сообщили, что жертва будет подвергаться DDoS-атаке до тех пор, пока не выйдет на связь со злоумышленниками.

Группировка REvil (aka Sodinokibi) также расширяет спектр своих способов давления. К уже стоящим на вооружении DDoS-атакам она добавляет спам и звонки клиентам и партнерам пострадавшей компании.

Атаки на уязвимые серверы Exchange

Недавно в почтовом сервере Microsoft Exchange были обнаружены серьезные уязвимости, которые позволяют осуществлять удаленное выполнение кода. Распространители шифровальщиков оперативно приступили к эксплуатации этих уязвимостей, на текущий момент известны случаи заражения по этому вектору семействами Black Kingdom и DearCry.

Публикация ключей

Разработчики шифровальщика Fonix (aka XINOF) завершили распространение своего троянца и выложили в интернете мастер-ключ для расшифровки пострадавших от него файлов. С использованием этого ключа мы выпустили утилиту-расшифровщик, которой могут воспользоваться все желающие. Разработчики другого шифровальщика, Ziggy, не только выложили ключи для всех пострадавших, но и заявили, что намерены вернуть деньги всем заплатившим.

Успехи правоохранительных органов

Правоохранительные органы в лице министерста юстиции США захватили darkweb-ресурсы, относящиеся к инфраструктуре шифровальщика Netwalker (aka Mailto), а также выдвинули обвинения одному из предположительных операторов данного семейства.

Французские и украинские правоохранители совместно вычислили цепочку биткойн-транзакций с адресов, использовавшихся при выплате выкупа распространителям шифровальщика Egregor. В результате этого расследования были арестованы несколько предполагаемых участников банды Egregor.

В Южной Корее арестовали подозреваемого в распространении шифровальщика GandCrab (это семейство прекратило активное распространение еще в 2019-м).

Количество новых модификаций

В первом квартале 2021 года мы обнаружили семь новых семейств шифровальщиков и 4354 новые модификации зловредов этого типа.

Количество новых модификаций шифровальщиков, Q1 2020 — Q1 2021 (скачать)

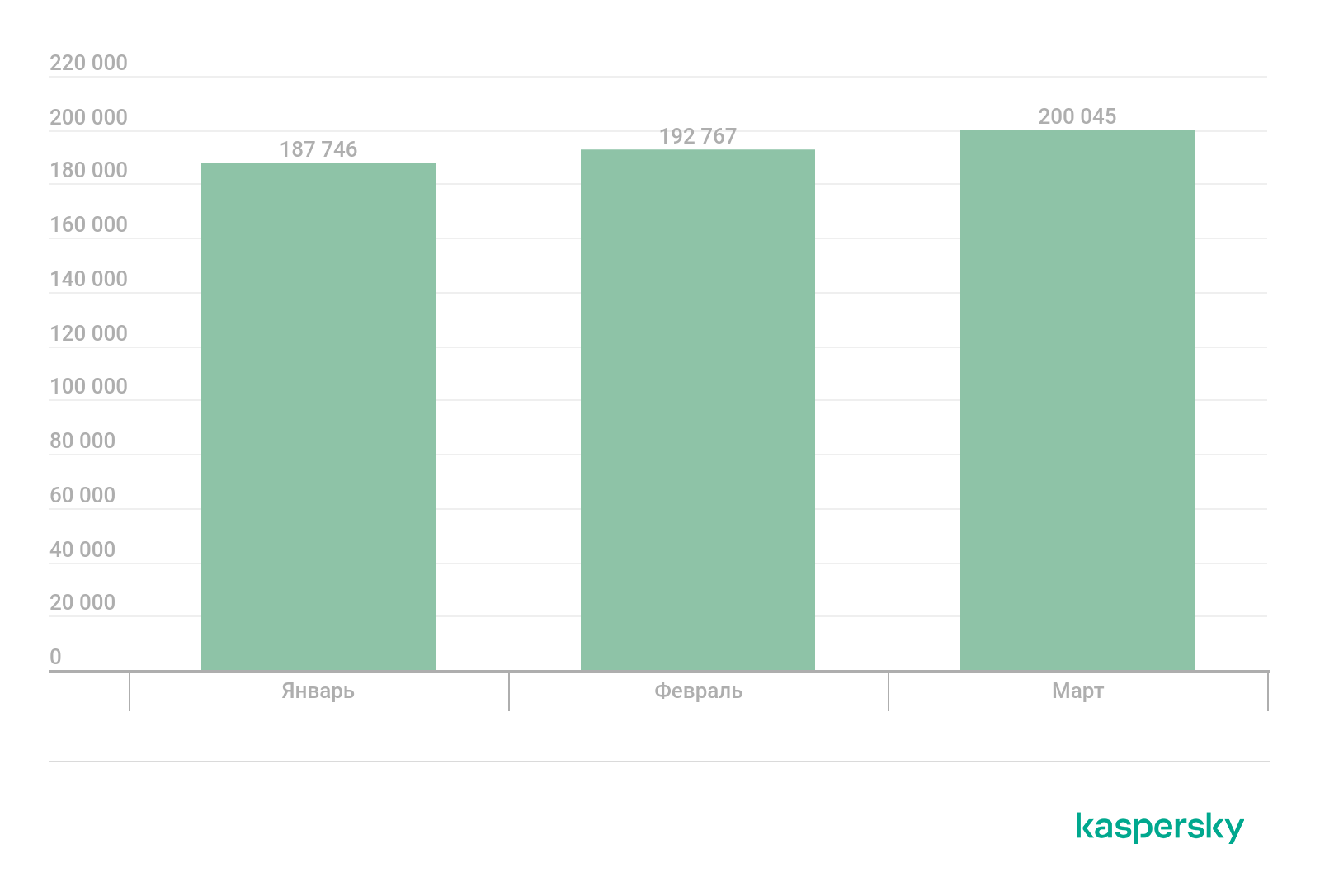

Количество пользователей, атакованных троянцами-шифровальщиками

В первом квартале 2021 года продукты и технологии «Лаборатории Касперского» защитили от атак шифровальщиков 91 841 пользователя.

Количество уникальных пользователей, атакованных троянцами-шифровальщиками, Q1 2021 (скачать)

География атак

TОР 10 стран, подвергшихся атакам троянцев-шифровальщиков

| Страна* | %** | |

| 1 | Бангладеш | 2,31 |

| 2 | Эфиопия | 0,62 |

| 3 | Греция | 0,49 |

| 4 | Пакистан | 0,49 |

| 5 | Китай | 0,48 |

| 6 | Тунис | 0,44 |

| 7 | Афганистан | 0,42 |

| 8 | Индонезия | 0,38 |

| 9 | Тайвань, провинция Китая | 0,37 |

| 10 | Египет | 0,28 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, атакованных троянцами-шифровальщиками, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TОР 10 наиболее распространенных семейств троянцев-шифровальщиков

| Название | Вердикты | %* | |

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 19,37 |

| 2 | (generic verdict) | Trojan-Ransom.Win32.Gen | 12,01 |

| 3 | (generic verdict) | Trojan-Ransom.Win32.Phny | 9,31 |

| 4 | (generic verdict) | Trojan-Ransom.Win32.Encoder | 8,45 |

| 5 | (generic verdict) | Trojan-Ransom.Win32.Agent | 7,36 |

| 6 | PolyRansom/VirLock | Trojan-Ransom.Win32.PolyRansom

Virus.Win32.PolyRansom |

3,78 |

| 7 | (generic verdict) | Trojan-Ransom.Win32.Crypren | 2,93 |

| 8 | Stop | Trojan-Ransom.Win32.Stop | 2,79 |

| 9 | (generic verdict) | Trojan-Ransom.Win32.Cryptor | 2,17 |

| 10 | REvil/Sodinokibi | Trojan-Ransom.Win32.Sodin | 1,85 |

* Доля уникальных пользователей «Лаборатории Касперского», атакованных конкретным семейством троянцев-вымогателей, от всех пользователей, подвергшихся атакам подобных зловредов.

Майнеры

Количество новых модификаций

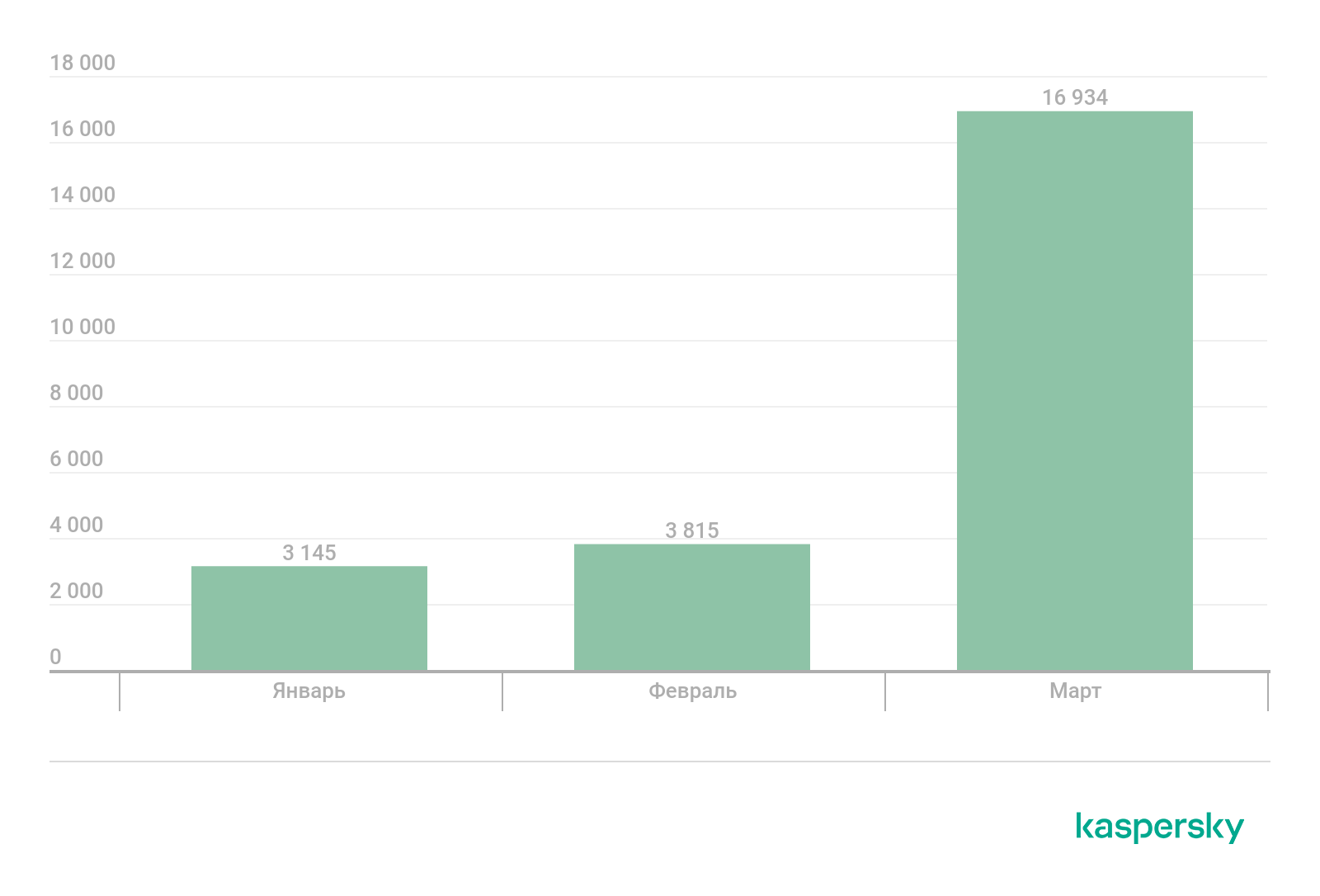

В первом квартале 2021 года решения «Лаборатории Касперского» обнаружили 23 894 новые модификации майнеров. И если январь и февраль прошли относительно спокойно, то в марте количество новых модификаций резко выросло — более чем в четыре раза по сравнению с февралем.

Количество новых модификаций майнеров, Q1 2021 (скачать)

Количество пользователей, атакованных майнерами

В первом квартале мы обнаружили атаки с использованием программ-майнеров на компьютерах 432 171 уникального пользователя продуктов «Лаборатории Касперского» по всему миру. Хотя этот показатель рос на протяжении трех месяцев, о переломе в тренде прошлого года — снижении количества пользователей, атакованных майнерами, — говорить рано. Пока можно осторожно предположить, что рост стоимости криптовалют, в частности биткойна, привлек внимание злоумышленников и вернул майнеры в их инструментарий.

Количество уникальных пользователей, атакованных майнерами, Q1 2021 (скачать)

География атак

TОР 10 стран, подвергшихся атакам майнеров

| Страна* | %** | |

| 1 | Афганистан | 4,65% |

| 2 | Эфиопия | 3,00% |

| 3 | Руанда | 2,37% |

| 4 | Узбекистан | 2,23% |

| 5 | Казахстан | 1,81% |

| 6 | Шри-Ланка | 1,78% |

| 7 | Украина | 1,59% |

| 8 | Вьетнам | 1,48% |

| 9 | Мозамбик | 1,46% |

| 10 | Танзания | 1,45% |

* При расчетах мы исключили страны, в которых число пользователей продуктов «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, атакованных майнерами, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Уязвимые приложения, используемые злоумышленниками в ходе кибератак

В первом квартале 2021 года мы отметили снижение доли эксплойтов для уязвимостей пакета Microsoft Office, однако они все еще занимают лидирующую позицию с показателем 59%. Самой распространенной уязвимостью пакета пока еще остается CVE-2017-11882, которая представляет собой переполнение буфера стека при обработке объектов в компоненте Equation Editor. Также востребованными оказались эксплойты для CVE-2015-2523 — уязвимости вида Use-After-Free в приложении Microsoft Excel, и CVE-2018-0802, о которой мы часто писали ранее. Обращает на себя возраст этих уязвимостей: самой «молодой» в этом году исполнится три года со дня обнаружения. Так что в очередной раз хотим напомнить о важности своевременной установки обновлений.

Первый квартал оказался богат не только на давно известные уязвимости, но и на уязвимости нулевого дня. В частности, большой интерес как со стороны специалистов по ИБ, так и со стороны злоумышленников вызвали уязвимости в популярном Microsoft Exchange Server:

- CVE-2021-26855 — уязвимость типа Service-Side Request Forgery, позволяющая подделать запрос от имени сервера и дающая возможность удаленного исполнения кода (RCE);

- CVE-2021-26857 — небезопасная десериализация объектов службой Unified Messaging, которая может привести к исполнению кода на сервере;

- CVE-2021-26858 — уязвимость позволяет записывать произвольные данные в файлы сервера, что в дальнейшем также может привести к удаленному исполнению кода;

- CVE-2021-27065 — аналогична CVE-2021-26858, позволяет авторизованному пользователю Microsoft Exchange записывать данные в произвольный файл системы.

Данные уязвимости были найдены in-the-wild и использовались APT-группами, а также служили отправной точкой распространения шифровальщиков.

Кроме того, в течение квартала были выявлены уязвимости в самой Windows — в частности, в подсистеме Win32k обнаружена уязвимость CVE-2021-1732, которая позволяет провести эскалацию привилегий в системе. Две другие уязвимости — CVE-2021-1647 и CVE-2021-24092 — обнаружены в антивирусном движке Microsoft Defender, они позволяют повысить привилегии пользователя в системе и выполнить потенциально опасный код.

Распределение эксплойтов, использованных злоумышленниками, по типам атакуемых приложений, Q1 2021 (скачать)

- CVE-2021-21148 — переполнение буфера кучи в скриптовом движке V8, приводящее к удаленному выполнению кода;

- CVE-2021-21166 — переполнение и небезопасное переиспользование объекта в памяти при обработке аудиоданных, также дающее возможность удаленного выполнения кода;

- CVE-2021-21139 — обход ограничений безопасности при использовании iframe.

Среди других интересных находок стоит отметить критическую уязвимость в VMware vCenter Server — CVE-2021-21972, которая позволяла злоумышленнику без каких-либо прав удаленно исполнить код. Большой шум в информационной среде вызвали найденные критические уязвимости в популярной SolarWinds Orion Platform — CVE-2021-25274, CVE-2021-25275, CVE-2021-25276. Они давали злоумышленникам возможность заражать компьютеры, на которых было установлено данное ПО, — как правило, это машины внутри корпоративных сетей и различных государственных институтов. Наконец, в приложении Adobe Reader была обнаружена уязвимость CVE-2021-21017, которая с помощью специально подготовленного документа приводила к переполнению буфера кучи, что давало злоумышленнику возможность исполнения кода.

Анализ сетевых угроз в первом квартале 2021 года все так же показывал непрекращающиеся попытки злоумышленников атаковать серверы с целью перебора пароля для различных сетевых служб, таких как Microsoft SQL Server, RDP, SMB. Были распространены атаки с использованием популярных эксплойтов EternalBlue, EternalRomance и подобных. Среди новых уязвимостей этого периода можем выделить ошибки в коде сетевого стека ОС Windows, связанные с обработкой протоколов IPv4/IPv6, им присвоены имена CVE-2021-24074, CVE-2021-24086 и CVE-2021-24094.

Атаки на macOS

Первый квартал 2021 года оказался богат на различные информационные поводы, связанные с macOS. Отличились злоумышленники, которые на фоне выхода новых Macbook с процессорами M1 приступили к модификации своих вредоносных программ под эту платформу. Тут же появилось и обновленное рекламное ПО для новых «макинтошей», в частности из семейства Pirrit (представители которого заняли лидирующие позиции в нашем TOP 20 угроз для macOS). Кроме того, мы обнаружили интересную рекламную программу, получившую вердикт AdWare.OSX.Convuster.a, — она была написана на языке Rust.

TOP 20 угроз для macOS

| Вердикт | %* | |

| 1 | AdWare.OSX.Pirrit.ac | 18,01 |

| 2 | AdWare.OSX.Pirrit.j | 12,69 |

| 3 | AdWare.OSX.Pirrit.o | 8,42 |

| 4 | AdWare.OSX.Bnodlero.at | 8,36 |

| 5 | Monitor.OSX.HistGrabber.b | 8,06 |

| 6 | AdWare.OSX.Pirrit.gen | 7,95 |

| 7 | Trojan-Downloader.OSX.Shlayer.a | 7,90 |

| 8 | AdWare.OSX.Cimpli.m | 6,17 |

| 9 | AdWare.OSX.Pirrit.aa | 6,05 |

| 10 | Backdoor.OSX.Agent.z | 5,27 |

| 11 | Trojan-Downloader.OSX.Agent.h | 5,09 |

| 12 | AdWare.OSX.Bnodlero.bg | 4,60 |

| 13 | AdWare.OSX.Ketin.h | 4,02 |

| 14 | AdWare.OSX.Bnodlero.bc | 3,87 |

| 15 | AdWare.OSX.Bnodlero.t | 3,84 |

| 16 | AdWare.OSX.Cimpli.l | 3,75 |

| 17 | Trojan-Downloader.OSX.Lador.a | 3,61 |

| 18 | AdWare.OSX.Cimpli.k | 3,48 |

| 19 | AdWare.OSX.Ketin.m | 2,98 |

| 20 | AdWare.OSX.Bnodlero.ay | 2,94 |

* Доля уникальных пользователей, столкнувшихся с данным зловредом, от всех атакованных пользователей защитных решений «Лаборатории Касперского» для macOS.

Традиционно большую часть TOP 20 угроз для macOS заняли различные рекламные программы — пятнадцать позиций из двадцати в первом квартале. Из числа вредоносных программ свою популярность сохранил Trojan-Downloader.OSX.Shlayer.a (7,90%). Впрочем, задачей этого троянца является загрузка рекламных приложений из семейств Pirrit и Bnodlero. Однако была и обратная ситуация, когда один из представителей семейства AdWare.OSX.Pirrit выбрасывал в систему Backdoor.OSX.Agent.z.

География угроз

ТОР 10 стран по доле атакованных пользователей

| Страна* | %** | |

| 1 | Франция | 4,62 |

| 2 | Испания | 4,43 |

| 3 | Италия | 4,36 |

| 4 | Индия | 4,11 |

| 5 | Канада | 3,59 |

| 6 | Мексика | 3,55 |

| 7 | Российская федерация | 3,21 |

| 8 | Бразилия | 3,18 |

| 9 | Великобритания | 2,96 |

| 10 | США | 2,94 |

* Из рейтинга мы исключили страны, где количество пользователей защитных решений «Лаборатории Касперского» для macOS относительно мало (менее 10 000).

** Доля уникальных атакованных пользователей в стране по отношению ко всем пользователям защитных решений для macOS «Лаборатории Касперского» в стране.

В первом квартале 2021 года в первую тройку стран по доле атакованных macOS-пользователей заняли европейские страны: Франция (4,62%), Испания (4,43%) и Италия (4,36%). Во всех трех странах чаще других угроз встречались рекламные приложения семейства Pirrit.

Атаки на IoT

Статистика IoT-угроз

В первом квартале 2021 года большая часть устройств, атаковавших ловушки «Лаборатории Касперского», делали это по протоколу Telnet. Треть атакующих устройств пыталась брутфорсить наши SSH-ловушки.

| Telnet | 69,48% |

| SSH | 30,52% |

Таблица распределения атакуемых сервисов по числу уникальных IP-адресов устройств, проводивших атаки, Q1 2021

Если посмотреть на сессии работы киберпреступников с ханипотами «Лаборатории Касперского», то здесь аналогичная ситуация — чаще использовалось управление через Telnet.

| Telnet | 77,81% |

| SSH | 22,19% |

Таблица распределения рабочих сессий киберпреступников с ловушками «Лаборатории Касперского», Q1 2021

TOP 10 стран, где располагались устройства, с которых осуществлялись атаки на Telnet-ловушки «Лаборатории Касперского»

| Страна | %* | |

| 1 | Китай | 33,40 |

| 2 | Индия | 13,65 |

| 3 | США | 11,56 |

| 4 | Россия | 4,96 |

| 5 | Черногория | 4,20 |

| 6 | Бразилия | 4,19 |

| 7 | Тайвань, провинция Китая | 2,32 |

| 8 | Иран | 1,85 |

| 9 | Египет | 1,84 |

| 10 | Вьетнам | 1,73 |

* Доля устройств, с которых осуществлялись атаки, в определенной стране от общего количества устройств.

Атаки при помощи SSH

TOP 10 стран, где располагались устройства, с которых осуществлялись атаки на SSH-ловушки «Лаборатории Касперского»

| Страна | %* | |

| 1 | США | 24,09 |

| 2 | Китай | 19,89 |

| 3 | Гонконг | 6,38 |

| 4 | Южная Корея | 4,37 |

| 5 | Германия | 4,06 |

| 6 | Бразилия | 3,74 |

| 7 | Россия | 3,05 |

| 8 | Тайвань, провинция Китая | 2,80 |

| 9 | Франция | 2,59 |

| 10 | Индия | 2,36 |

* Доля устройств, с которых осуществлялись атаки в определенной стране, от общего количества устройств в этой стране.

Угрозы, загружаемые в ловушки

| Вердикт | %* | |

| 1 | Backdoor.Linux.Mirai.b | 50,50 |

| 2 | Trojan-Downloader.Linux.NyaDrop.b | 9,26 |

| 3 | Backdoor.Linux.Gafgyt.a | 3,01 |

| 4 | HEUR:Trojan-Downloader.Shell.Agent.bc | 2,72 |

| 5 | Backdoor.Linux.Mirai.a | 2,72 |

| 6 | Backdoor.Linux.Mirai.ba | 2,67 |

| 7 | Backdoor.Linux.Agent.bc | 2,37 |

| 8 | Trojan-Downloader.Shell.Agent.p | 1,37 |

| 9 | Backdoor.Linux.Gafgyt.bj | 0,78 |

| 10 | Trojan-Downloader.Linux.Mirai.d | 0,66 |

* Доля определенного зловреда от общего количества вредоносных программ, загруженных на IoT-устройства в результате успешной атаки.

Атаки через веб-ресурсы

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносных объектов с вредоносной/зараженной веб-страницы. Злоумышленники создают такие сайты целенаправленно; зараженными могут быть веб-ресурсы, где контент создается пользователями (например, форумы), а также взломанные легитимные ресурсы.

Страны — источники веб-атак: TOP 10

Данная статистика показывает распределение по странам источников заблокированных продуктами «Лаборатории Касперского» интернет-атак на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с эксплойтами и другими вредоносными программами, центры управления ботнетами и т. д.). Отметим, что каждый уникальный хост мог быть источником одной и более веб-атак.

Для определения географического источника веб-атак использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установления географического местоположения данного IP-адреса (GEOIP).

В первом квартале 2021 года решения «Лаборатории Касперского» отразили 2 023 556 082 атаки, которые проводились с интернет-ресурсов, размещенных по всему миру. Выявлена 613 968 631 уникальная URL, на которых происходило срабатывание веб-антивируса.

Распределение по странам источников веб-атак, Q1 2021 (скачать)

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения вредоносными программами через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране долю пользователей продуктов «Лаборатории Касперского», которые столкнулись со срабатыванием веб-антивируса в отчетный период. Полученные данные являются показателем агрессивности среды, в которой работают компьютеры в разных странах.

Напомним, что в этом рейтинге учитываются только атаки вредоносных объектов класса Malware; при подсчетах мы не учитывали срабатывания веб-антивируса на потенциально опасные и нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Беларусь | 15,81 |

| 2 | Украина | 13,60 |

| 3 | Республика Молдова | 13,16 |

| 4 | Киргизстан | 11,78 |

| 5 | Латвия | 11,38 |

| 6 | Алжир | 11,16 |

| 7 | Российская Федерация | 11,11 |

| 8 | Мавритания | 11,08 |

| 9 | Казахстан | 10,62 |

| 10 | Таджикистан | 10,60 |

| 11 | Узбекистан | 10,39 |

| 12 | Эстония | 10,20 |

| 13 | Армения | 9,44 |

| 14 | Монголия | 9,36 |

| 15 | Франция | 9,35 |

| 16 | Греция | 9,04 |

| 17 | Азербайджан | 8,57 |

| 18 | Мадагаскар | 8,56 |

| 19 | Марокко | 8,55 |

| 20 | Литва | 8,53 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 000).

** Доля уникальных пользователей, подвергшихся веб-атакам вредоносных объектов класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Настоящая статистика основана на детектирующих вердиктах модуля веб-антивируса, предоставленных пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

В среднем в течение квартала 7,67% компьютеров пользователей интернета в мире хотя бы один раз подвергались веб-атаке класса Malware.

Локальные угрозы

В этом разделе мы анализируем статистические данные, полученные на основе работы модулей OAS и ODS продуктов «Лаборатории Касперского». Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на съемных носителях, подключенных к ним (флешках, картах памяти фотоаппаратов, телефонах, внешних жестких дисках), либо изначально попавшие на компьютер не в открытом виде (например, программы в составе сложных инсталляторов, зашифрованные файлы и т. д.).

В первом квартале 2021 года наш файловый антивирус обнаружил 77 415 192 вредоносных и потенциально нежелательных объекта.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Для каждой из стран мы подсчитали, какая доля пользователей продуктов «Лаборатории Касперского» столкнулась со срабатыванием файлового антивируса в отчетный период. Эта статистика отражает уровень зараженности персональных компьютеров в различных странах мира.

Отметим, что в данном рейтинге учитываются только атаки вредоносных объектов класса Malware; при подсчетах мы не учитывали срабатывания файлового антивируса на потенциально опасные или нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Афганистан | 47,71 |

| 2 | Туркменистан | 43,39 |

| 3 | Эфиопия | 41,03 |

| 4 | Таджикистан | 38,96 |

| 5 | Бангладеш | 36,21 |

| 6 | Алжир | 35,49 |

| 7 | Мьянма | 35,16 |

| 8 | Узбекистан | 34,95 |

| 9 | Южный Судан | 34,17 |

| 10 | Бенин | 34,08 |

| 11 | Китай | 33,34 |

| 12 | Ирак | 33,14 |

| 13 | Лаос | 32,84 |

| 14 | Буркина-Фасо | 32,61 |

| 15 | Мали | 32,42 |

| 16 | Гвинея | 32,40 |

| 17 | Йемен | 32,32 |

| 18 | Мавритания | 32,22 |

| 19 | Бурунди | 31,68 |

| 20 | Судан | 31,61 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в мире хотя бы один раз в течение первого квартала локальные угрозы класса Malware были зафиксированы на 15,05% компьютеров пользователей.

Показатель России в этом рейтинге составил 16,71%.

Развитие информационных угроз в первом квартале 2021 года. Статистика по ПК