Целевые атаки и кампании с использованием вредоносного ПО

Zebrocy

Zebrocy впервые был зафиксирован в 2015 г. как бэкдор группировки Sofacy. Однако анализ случаев его использования показывает, что Zebrocy следует рассматривать как отдельный инструмент. В прошлом году мы прогнозировали, что его авторы будут продолжать внедрять инновации в разработку вредоносного ПО. Изначально ими были использованы Delphi, AutoIT, .NET, C# и PowerShell. А с мая 2018 г. к этому списку добавился язык Go — впервые (на нашей памяти) APT-группировка берет на вооружение вредоносное ПО, написанное на этом опенсорсном языке.

Zebrocy по-прежнему атакует госучреждения стран Азии, в т. ч. расположенные удаленно, вне соответствующих стран; также появилась новая цель на Ближнем Востоке. Спирфишинговая активность сохраняет ту же тематику; сохраняются характерно большие объемы атак, что необычно для целевых атак, — эта тенденция, вероятно, продолжится и в будущем. При этом географическое расположение удаленных мишеней становится все более обширным — стало известно о мишенях в Южной Корее, Нидерландах и пр. Деятельность кибергруппировки по сей день была направлена на Windows-системы, но мы ожидаем, что она продолжит реализовывать инновации в своем арсенале вредоносного ПО; возможно, в скором будущем его компоненты будут поддерживать все платформы, используемые жертвами, включая Linux и Mac OS.

Пересечение активности GreyEnergy и Zebrocy

Считается, что GreyEnergy — это преемник группировки BlackEnergy (также известной как Sandworm), прославившийся в первую очередь своим участием в атаках на энергосистему Украины в 2015 г., которые привели к отключениям электричества. Как и его предшественник, GreyEnergy «засветился» в атаках на промышленные объекты и системы управления, расположенные в основном на Украине.

Группа Kaspersky Lab ICS CERT зафиксировала пересечение активности GreyEnergy и Zebrocy.

Явных свидетельств о происхождении GreyEnergy не существует, однако найденные факты указывают на то, что группы GreyEnergy и Sofacy связаны, как и предполагали ранее авторы некоторых публикаций. Как подробно описали исследователи «Лаборатории Касперского», эти две группы использовали на протяжении определенного времени одну и ту же инфраструктуру командных серверов и практически одновременно атаковали одну и ту же организацию, что в достаточной мере подтверждает связь между ними.

Группа Chafer при помощи зловреда Remexi шпионит за дипмиссиями в Иране

В течение всей прошлой осени мы изучали затянувшуюся кибершпионскую операцию, направленную в первую очередь на иностранные дипломатические миссии на территории Ирана (в то время кампания еще продолжалась). Злоумышленники использовали доработанную версию вредоносного ПО Remexi. Ранее эксперты Symantec связывали Remexi с APT-группой Chafer. Деятельность группировки наблюдается с 2015 г., но судя по временным меткам скомпилированных версий и датам регистрации командных серверов, она могла начаться еще раньше. Традиционно деятельность Chafer направлена на мишени, расположенные на территории Ирана, хотя интересы группировки явным образом распространяются и на другие страны Ближнего Востока.

Злоумышленники во многом полагаются на технологии Microsoft: для получения команд и эксфильтрации данных троянец использует стандартные Windows-утилиты, в т. ч. Microsoft Background Intelligent Transfer Service (BITS) bitsadmin.exe. «Утекающие» данные включают перехваченные нажатия клавиш, скриншоты и данные браузера, такие как cookie-файлы и история посещений. Управление троянцем осуществляется с помощью набора серверов IIS с использованием технологии .asp для обработки отправляемых жертвами HTTP-запросов.

APT-группы эксплуатируют новую уязвимость нулевого дня

В феврале наша технология «Автоматическая защита от эксплойтов» (Automatic Exploit Prevention, AEP) выявила попытку эксплуатации уязвимости в ОС Windows. Это уже четвертый обнаруженный нами за последнее время эксплойт, использование которого приводит к несанкционированному повышению привилегий. В результате его анализа мы обнаружили уязвимости нулевого дня в драйвере win32k.sys, о чем 22 февраля сообщили в Microsoft; в компании подтвердил уязвимость, назначили ей код CVE-2019-0797, а 12 марта 2019 г. выпустили патч, выразив благодарность за обнаружение уязвимости исследователям «Лаборатории Касперского» Василию Бердникову и Борису Ларину. Как и в случае уязвимости CVE-2018-8589, мы полагаем, что CVE-2019-0797 эксплуатируется несколькими группировками, в число которых входят FruityArmor (ранее использовавшая уязвимости нулевого дня) и SandCat — новая APT-группа, которую мы недавно обнаружили.

Lazarus продолжает атаковать биржи криптовалют

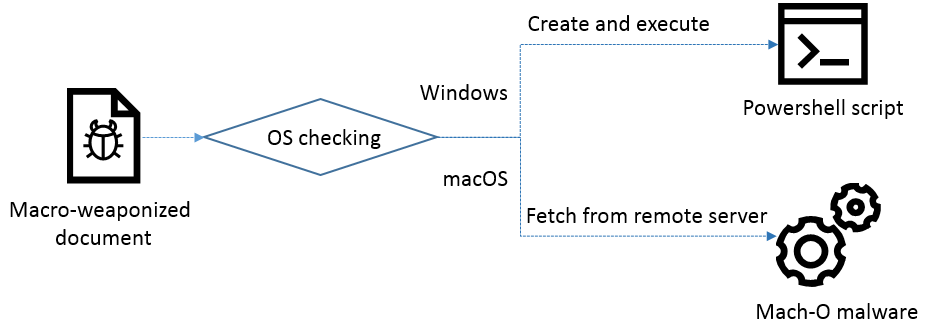

APT-группировка Lazarus широко известна своими атаками на финансовые организации. В середине 2018 г. мы опубликовали наш отчет об «Операции AppleJeus«, в котором констатировали, что деятельность злоумышленников нацелена на криптовалютные биржи: группа использует подставную компанию и распространяет продукт с внедренным бэкдором, мишенью которого являются криптовалютные трейдеры. Одна из главных находок — выяснилось, что группировка разработала и начала использовать вредоносную программу для macOS; с того момента группировка расширила свои действия, направленные на эту платформу. Продолжая наблюдать за деятельностью Lazarus, мы обнаружили новую вредоносную кампанию, в которой использовался PowerShell для контроля над Windows-системами и зловред для macOS для атак на пользователей Apple.

Группа Lazarus продолжает совершенствовать свою тактику, методы и процедуры (TTPs), чтобы обеспечить скрытность своей деятельности. Мы рекомендуем организациям и технологическим стартапам, связанным с криптовалютами, быть особенно осторожными при работе с новыми партнерами и при установке программного обеспечения. ПО лучше проверять при помощи антивируса или хотя бы с помощью популярных бесплатных сервисов, таких как VirusTotal.

В документах Microsoft Office, полученных от новых или недоверенных источников, никогда не следует разрешать исполнение активного контента (макросов и т. п.). Если вам нужно протестировать новые приложения, то лучше это делать в офлайн-режиме или в виртуальной машине, изолированной от сети. Чтобы узнать подробнее об этом исследовании и другой аналитике, подпишитесь на наши аналитические отчеты об APT-угрозах.

Под ударом ShadowHammer

В январе мы обнаружили продвинутую атаку на цепочку поставок, в которую была вовлечена утилита ASUS Live Update. Это ПО используется для доставки обновлений BIOS, UEFI и ПО на ноутбуки и настольные компьютеры ASUS. Злоумышленники добавили в утилиту бэкдор и распространили ее через официальные каналы. Скомпрометированную версию программы получило большое число пользователей: в период с июня по ноябрь 2018 г., по данным нашей телеметрии, ее скачали и установили более 57 000 человек, использующих защитные решения «Лаборатории Касперского»; при этом мы полагаем, что реальный масштаб проблемы гораздо шире — может быть затронуто более миллиона пользователей по всему миру.

Атака была адресно направлена на неопределенную группу пользователей, объединенных MAC-адресами сетевых адаптеров, список которых был зашит в зараженные образцы утилиты, — цели этой масштабной операции идентифицировались согласно этому списку. Из более чем 200 вредоносных образцов, участвовавших в атаке, нам удалось извлечь более 600 уникальных MAC-адресов целевых компьютеров; при этом могут существовать и другие образцы с другими списками MAC-адресов. Здесь вы можете проверить, не входит ли ваш MAC-адрес в список известных мишеней зловреда.

Истории о зловредах

Троянец Razy крадет криптовалюту

Расширения для браузеров, как правило, упрощают нам жизнь, однако среди них бывают и нежелательные — те, что подсовывают пользователю рекламу или собирают информацию о его действиях. Есть даже расширения, предназначенные для кражи денег. Недавно мы рассказывали о троянце Razy, который устанавливает вредоносное браузерное расширение на компьютере жертвы или заражает уже установленное расширение. Для этого он отключает проверку целостности установленных дополнений и автоматическое обновление атакуемого браузера. Razy «работает» с браузерами Google Chrome, Mozilla Firefox и «Яндекс.Браузер» — для каждого используются разные сценарии заражения. Зловред распространяется с помощью файловых партнерских программ, а также раздается с бесплатных файловых хостингов под видом легитимного ПО. Троянец решает ряд задач, как правило, связанных с кражей криптовалюты. Его основным инструментом является скрипт main.js, который умеет искать на веб-сайтах адреса криптовалютных кошельков и заменять их на адреса кошельков злоумышленника, подменять изображения QR-кодов кошельков, модифицировать страницы криптовалютных бирж и изменять выдачу поисковых систем «Яндекс» и Google.

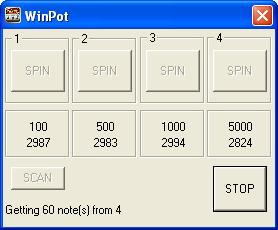

Как превратить банкомат в игорный автомат

Джекпоттинг — это мошеннические действия, направленные на кражу денег из банкоматов. Недавно мы публиковали статью о зловреде WinPot, который является примером такой практики. Он интересен интерфейсом, стилизованным под игорный автомат.

При этом есть принципиальное отличие от «одноруких бандитов» в казино: банкомат, зараженный WinPot, всегда выдает деньги — правда, только киберпреступникам. В окне зловреда отображается достоинство банкнот, которые находятся в каждой кассете в банкомате, так что «денежный мул» должен просто выбрать ту кассету, в которой находится больше всего денежных средств, и нажать кнопку Spin («Вращать»). Кнопка SCAN позволяет посчитать заново количество банкнот в каждой кассете, а кнопка STOP прекращает выдачу наличных, когда это нужно.

Существует несколько версий зловреда — их базовые возможности совпадают, но есть и различия. Например, некоторые версии выдают деньги только в течение определенного периода времени, а затем деактивируют себя. Как и Cutlet Maker — другой зловред для кражи денег из банкоматов, — WinPot можно купить в даркнете за 500–1000$ в зависимости от версии.

Для предотвращения такого рода атак мы рекомендуем банкам заблокировать на банкоматах возможность подключения внешних устройств и запуска неизвестных приложений. Первая мера может предотвратить попадание зловреда в компьютер банкомата через подключенные USB-устройства, а вторая не даст запуститься неавторизованному ПО. Данные функции реализованы в специализированном продукте Kaspersky Embedded Systems Security.

PirateMatryoshka

Использование торрент-трекеров для распространения зловредов — известная практика; злоумышленники маскируют их под популярный софт, компьютерные игры, медиафайлы и другой актуальный контент. Одна из таких кампаний была обнаружена нами в начале года, когда трекер ThePirateBay заполонили вредоносные раздачи, в которых под видом взломанных версий платных программ распространялось вредоносное ПО: на компьютер пользователя скачивался троянец PirateMatryoshka. Опасные раздачи создавались на трекере с десятков различных аккаунтов, причем некоторые из них были зарегистрированы на TBP довольно давно. Основная логика «матрешки» реализована с помощью инсталляторов SetupFactory.

На начальном этапе установщик расшифровывает еще один инсталлятор SetupFactory, предназначенный для отображения фишинговой веб-страницы, которая открывается непосредственно в окне установки и запрашивает учетные данные пользователя от аккаунта ThePirateBay, якобы для продолжения процесса. Второй загруженный компонент также является инсталлятором SetupFactory, используемым для расшифровки и последовательного запуска четырех PE-файлов. Второй и четвертый из этих файлов — загрузчики файловых партнерских программ InstallCapital и MegaDowl (классифицируются нами как Adware). Обычно они попадают к пользователям через сайты-файлообменники, их цель — вместе с загрузкой нужного контента установить дополнительное ПО, при этом тщательно скрывая возможность отказаться от него.

Два других файла — автокликеры, написанные на VisualBasic — нужны для исключения варианта, когда пользователю все-таки удается отказаться от установки дополнительного ПО (в этом случае злоумышленники не получат вознаграждение). Автокликеры запускаются до инсталляторов, а когда обнаруживают их окна, проставляют галочки в нужных местах и нажимают на кнопки, соглашаясь за пользователя с установкой ненужного ему софта.

В результате действий PirateMatryoshka компьютер жертвы заполняется нежелательными программами. Кроме того, следует помнить, что владельцы файловых «партнерок» зачастую не следят за софтом, который предлагается в их загрузчиках, и далеко не все программы безопасны. Наши исследования показали, что каждый пятый файл, предлагаемый партнерскими инсталляторами, является вредоносным: среди них нам встретились pBot, Razy и др.

Mirai выходит на корпоративный уровень

Исследователи группы Unit 42 компании Palo Alto Networks недавно сообщили о новом варианте IoT-ботнета Mirai, печально известного в первую очередь своим участием в массированной DDoS-атаке на серверы DNS-провайдера Dyn в 2016 г. У новой версии теперь более широкий арсенал эксплойтов, из-за чего он стал опаснее и распространяется быстрее.

Беспокойство вызывает тот факт, что новый вариант Mirai заражает не только свои классические жертвы — маршрутизаторы, IP-камеры и другие «умные» вещи, теперь он покушается и на корпоративные IoT-устройства. В этом нет ничего удивительного — исходный код Mirai некоторое время назад просочился в свободный доступ, так что им мог воспользоваться любой злоумышленник с достаточными навыками программирования. Не приходится удивляться тому, что отчет Securelist о DDOS-атаках в IV квартале 2018 года пестрит упоминаниями о Mirai, а также тому, что (согласно нашему последнему отчету об IoT-угрозах) его вариации виновны в 21% всех заражений устройств интернета вещей.

Чтобы снизить риск заражения Mirai, мы рекомендуем устанавливать патчи и обновления прошивки сразу после их выпуска, следить за объемом трафика каждого IoT-устройства и отслеживать любые аномалии, всегда менять пароли, установленные по умолчанию, осуществлять эффективную политику паролей для сотрудников и перезагружать устройства, которые странно себя ведут (это поможет вам избавиться от зловреда на устройстве, но не защитит от повторного заражения). В помощь компаниям, стремящимся защитить себя от новейших IoT-угроз, мы запустили новый поток данных об IoT-угрозах.

«Коллекция №1» и другие утечки

17 января эксперт в области безопасности Трой Хант сообщил об утечке более 773 млн почтовых адресов и 21 млн уникальных паролей. Слитые данные были изначально размещены на популярном облачном сервисе MEGA и стали известны под названием Collection #1 («Коллекция №1»). Коллекция является лишь малой частью большой порции утекших данных объемом около 1 Тбайт, которая поделена на 7 частей и распространяется через форум купли-продажи данных. Этот пакет является собранием учетных данных пользователей, утекших из различных источников в течение нескольких последних лет; самые новые относятся к 2017 г.; более новых данных в этой «новой» утечке мы найти не смогли. Еще более новая утечка данных под названием Collection #2-5 была обнаружена исследователям потсдамского Института им. Хассо Платтнера.

В феврале произошли новые утечки данных. На Dream Market, доступ к которому возможен через сеть Tor, были загружены к продаже данные 617 млн учетных записей, украденных в результате взлома 16 компаний. Среди взломанных организаций оказались Dubsmash, MyFitnessPal, Armor Games и CoffeeMeetsBagel. Позже на тот же Dream Market были подгружены данные из еще восьми взломанных компаний, а в марте хакер, связанный с предыдущими утечками, опубликовал данные, украденные еще из шести.

В этой истории больше всего беспокоит тот факт, что не все затронутые компании сообщали об утечках.

Организация, затронутая утечкой данных, несет ущерб, который не ограничивается утерей данных: нужно учитывать также затраты на расследование, закрытие брешей в системе безопасности и поддержание непрерывности бизнес-процессов. Кроме того, страдает и репутация, особенно если выяснится, что в компании не было принято должных мер по защите данных своих клиентов.

Значительный ущерб могут потерпеть и клиенты, особенно если они используют те же учетные данные для доступа к другим онлайн-сервисам. Рекомендации по сокращению рисков, связанных с утечками данных, доступны здесь.

Социальная инженерия

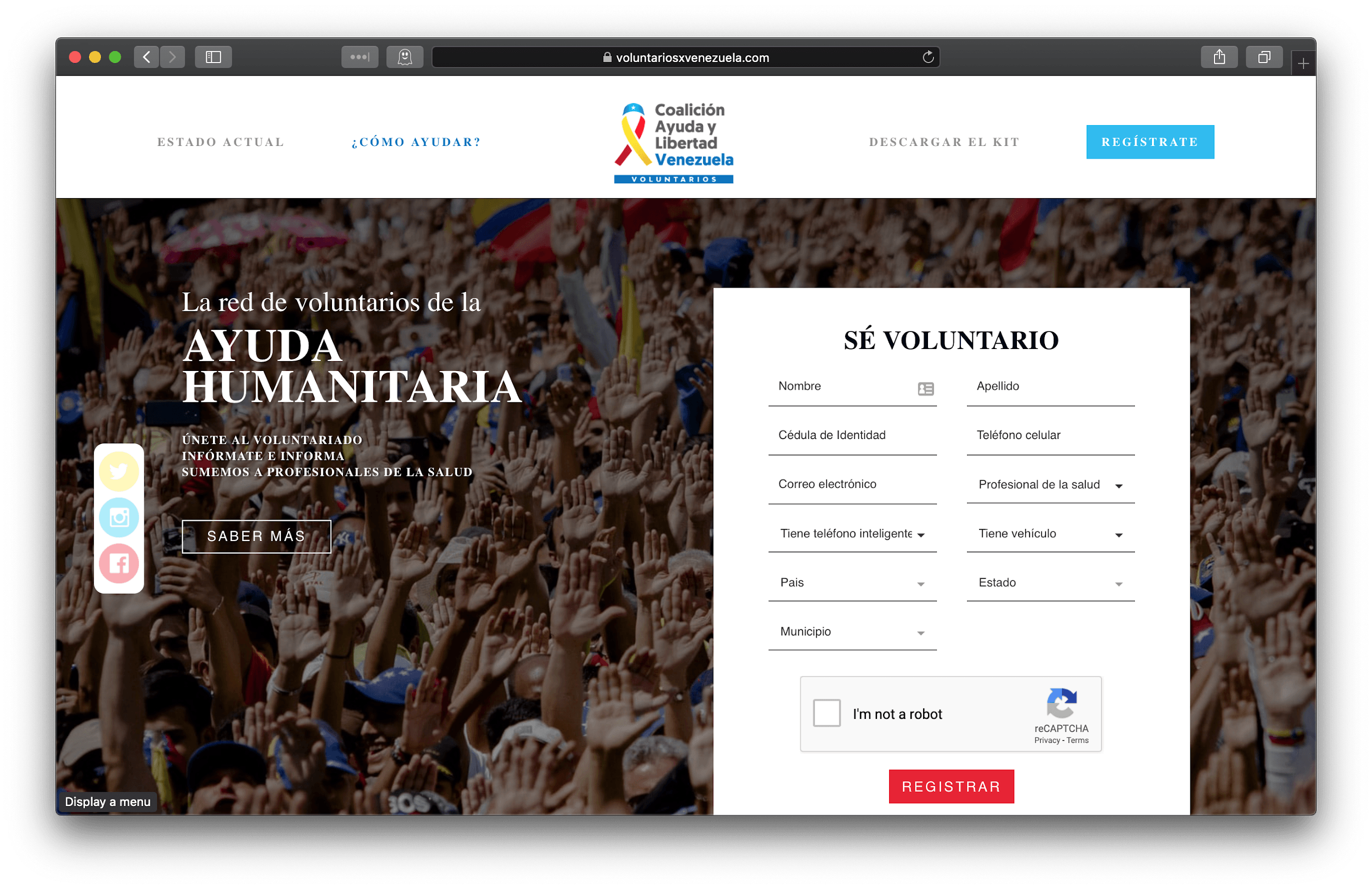

В нашем прогнозе по развитию угроз в 2019 г. мы назвали социальную инженерию самым успешным вектором заражения за все время и обосновали, почему эта ситуация в будущем не изменится: секрет успеха этого подхода заключается в способности вызвать у жертвы любопытство. Массовые утечки данных (в т. ч. описанные выше) могут помочь злоумышленникам усовершенствовать этот подход и сделать его более успешным. Фишеры, естественно, ухватятся за любую тему, которая может возбудить интерес жертв. Мы это наблюдали во вредоносной кампании, которая возникла на фоне недавних событий в Венесуэле.

10 февраля Хуан Гуайдо выступил с публичным обращением, призвав добровольцев присоединиться к новому движению под названием Voluntarios por Venezuela («Волонтеры для Венесуэлы»), чтобы помогать международным организациям доставлять в страну гуманитарную помощь. Регистрироваться волонтерам предлагается на веб-сайте, где желающие должны указать свое полное имя, личный идентификационный номер, номер мобильного телефона, наличие медицинского образования, машины, смартфона, а также свое местоположение. Зарегистрировавшись таким образом, добровольцы затем получают инструкции о том, как и чем они могут помочь.

Всего через несколько дней после запуска сайта появился поддельный ресурс, который практически ничем не отличался от официального. Оба сайта использовали SSL от Let’s Encrypt. Хуже всего было то, что эти два домена, принадлежащие разным владельцам, внутри Венесуэлы резолвились на один IP-адрес, принадлежащий владельцу фальшивого домена. Таким образом, не играло никакой роли, какой сайт открывает волонтер — он в любом случае попадал на ресурс злоумышленника.

При подобном сценарии, включающем манипуляции с DNS-серверами, мы бы настоятельно рекомендовали использовать публичные DNS-серверы, такие как DNS-серверы Google (8.8.8.8 и 8.8.4.4) или DNS-серверы CloudFlare и APNIC (1.1.1.1 и 1.0.0.1).

Атаки шифровальщика LockerGoga

Несмотря на некоторое падение числа атак в последние два года, шифровальщики продолжают быть проблемой как для частных клиентов, так и для компаний. В 2018 г. защитные решения «Лаборатории Касперского» отразили атаки шифровальщиков на компьютеры 765 538 пользователей, а около 220 000 атак были направлены на корпоративных клиентов.

Совсем недавно в заголовки попал зловред LockerGoga, который незадолго до этого заразил системы компаний Altran, Norsk Hydro и др. Неизвестно, от кого исходят его атаки, зачем им это нужно и каким образом были заражены первые жертвы. Зловред шифрует данные и демонстрирует текст с требованием выкупа — жертве предлагают выйти на связь, чтобы организовать расшифровку данных за выкуп неопределенного размера в биткойнах.

Неясно, является ли LockerGoga шифровальщиком-вымогателем (ransomware) или программой-стирателем (wiper). Исследователи обратили внимание на более поздние версии зловреда, которые принудительно заканчивают сеанс работы жертвы с зараженной системой, меняют пароль и лишают возможности залогиниться обратно. В таком случае жертва может даже и не увидеть требование о выкупе.

Баг 19-летней давности в WinRAR

Недавно исследователи из Check Point обнаружили застарелую уязвимость в популярной утилите WinRAR, используемой примерно полумиллиардом пользователей по всему миру. Эта уязвимость нулевого дня (CVE-2018-20250) позволяет злоумышленникам, вне зависимости от пользовательского ввода, указывать произвольные папки назначения при расшифровке из файлов формата ACE.

Уязвимость закрыта в последней версии WinRAR (5.70). При этом надо помнить, что WinRAR не содержит функции обновления, поэтому весьма вероятно, что многие пользователи продолжают использовать небезопасные версии архиватора.

Интернет безопасных (и не очень) вещей

Согласно некоторым прогнозам, число умных устройств к 2020 г. в несколько раз превысит население Земли. К таким устройствам относятся телевизоры, интеллектуальные счетчики, термостаты, радионяни и детские игрушки, а также автомобили, медицинские устройства, камеры видеонаблюдения и паркоматы. Естественно, такое число умных гаджетов притягивает внимание желающих воспользоваться слабыми местами в их системе безопасности.

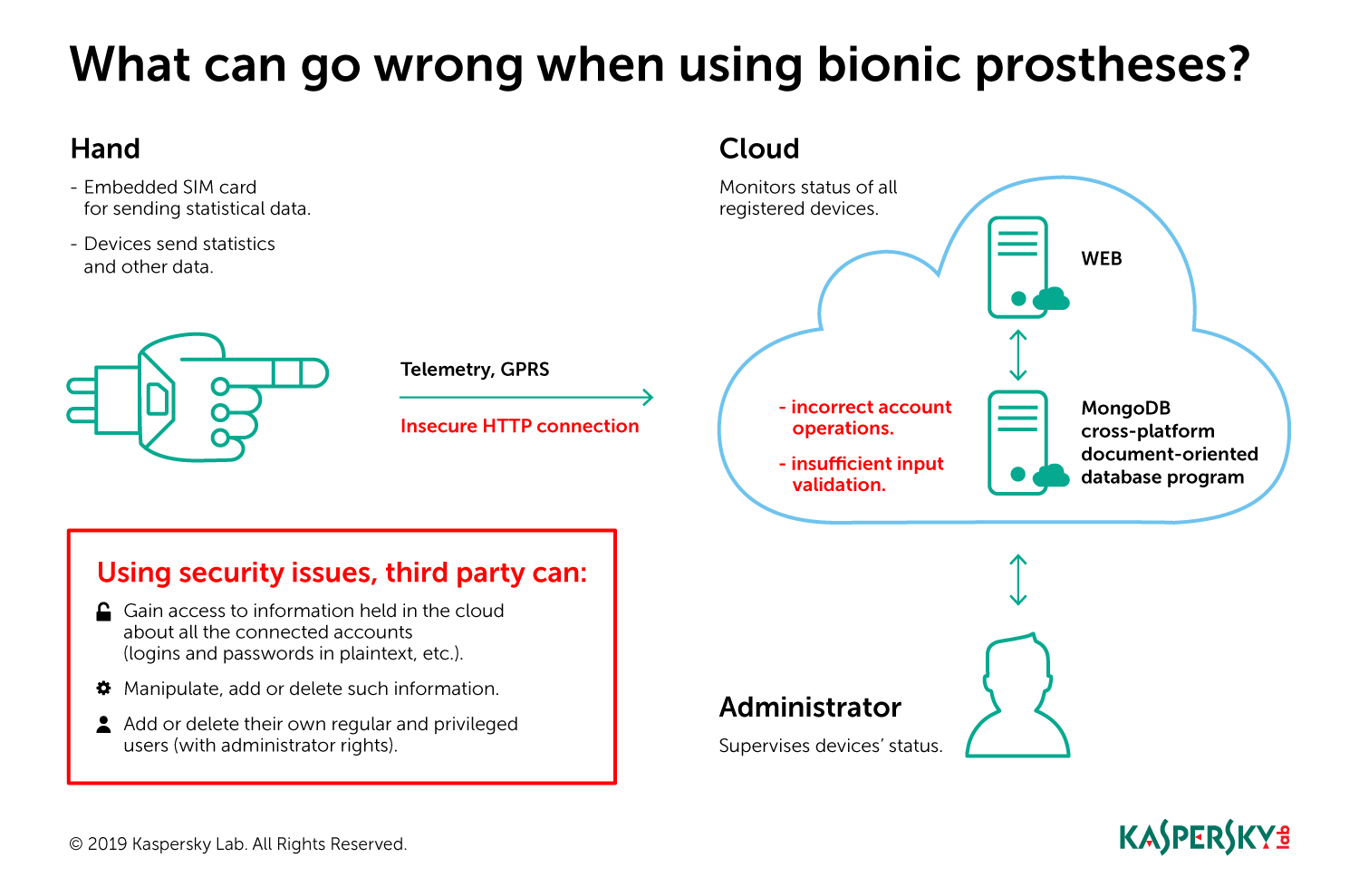

В феврале исследователи из Kaspersky Lab ICS CERT представили на выставке MWC19 отчет по безопасности умных протезов, разработанных компанией Motorica. При анализе учитывались три аспекта: прошивка устройств, обработка данных и безопасность данных в облаке.

Положительным фактом является то, что исследователи не нашли уязвимостей в прошивке самих умных протезов и в алгоритме обработки данных. Поскольку поток данных происходит лишь в одном направлении — с протеза в облако, взломать устройство и контролировать его удаленно невозможно. При этом исследователи обнаружили недостатки в разработке облачной инфраструктуры, из-за которых злоумышленник может получить доступ к данным с искусственной конечности.

Вернер Шобер, эксперт компании Sec Consult, решил изучить безопасность обычной секс-игрушки, которая подключается к смартфону на Android или iOS при помощи Bluetooth и управляется через специальное приложение — либо локально, либо удаленно, с другого смартфона. При этом возможности приложения весьма широки — по сути, это полноценная соцсеть с групповыми чатами, галереями фотографий и так далее. Исследователь смог получить доступ к данным всех пользователей этой модели устройства, в т. ч. к их логинам и паролям, чатам, изображениям и видео. Более того, он нашел способ управлять устройствами других пользователей. Возможности обновления прошивки не нашлось. При этом в устройстве нашелся интерфейс, который производитель использовал для отладки и забыл закрыть.

Исследователи из компании Pen Test Partners недавно обнаружили брешь защиты, из-за которой могут подвергаться утечке личные данные детей, которые носят часы с GPS-трекером, в т. ч. их имена, данные родителей и данные о местонахождении детей в реальном времени. Виной тому уязвимость, из-за которой система не проверяла, может ли пользователь получать права администратора, так что злоумышленник с доступом к учетным данным часов мог изменить разрешения на стороне сервера, открывая доступ к данным учетной записи и данным, хранящимся на часах.

Принципиально важно, чтобы производители проверяли безопасность устройств при их проектировании. Также важно, чтобы и потребители не забывали об этом. Мы рекомендуем отключать функции, которые вам не нужны; нелишне будет также спросить себя, нужна ли вам именно «умная» версия устройства. Также стоит регулярно отслеживать новости на предмет сообщений о каких-либо уязвимостях устройства и проверять обновления прошивки. И наконец, важно поменять стандартный пароль на сложный. При помощи бесплатной утилиты Kaspersky IoT Scanner можно проверить вашу сеть Wi-Fi и убедиться в безопасности подключенных к ней устройств.

Развитие информационных угроз в первом квартале 2019 года