Обзор ситуации

Целевые атаки и вредоносные кампании

Еще больше зловредов типа Wiper

Главная задача большинства целевых атак — кража конфиденциальных данных. Но не всегда. Иногда вместо этого (или вместе с этим) злоумышленники удаляют данные с компьютеров-жертв. В последние годы мы были свидетелями нескольких атак с использованием зловреда типа Wiper. Это Shamoon (также известная как Disttrack), в результате которой в 2012 году в компании Saudi Aramco с большого числа компьютеров (по некоторым оценкам, более 30 000) была стерта информация, и Dark Seoul, которая была применена в атаке на Sony Pictures в 2013 году.

Зловред Shamoon вновь напомнил о себе в ноябре 2016 года, когда «принял участие» в атаках на организации, работающие в критически значимых и экономических секторах Саудовской Аравии. На сегодняшний день можно говорить о трех волнах атак с применением зловреда Shamoon 2.0, запущенных 17 и 29 ноября 2016 года и 23 января 2017 года.

Новые атаки имеют много общего с атаками 2012 года, но при этом используют новые инструменты и методы. Атака начинается с того, что злоумышленники получают учетные данные администратора намеченной сети. Затем они создают пользовательскую программу-wiper (Shamoon 2.0), которая использует краденые учетные данные для распространения по всей сети организации. И наконец, в установленную дату программа-wiper активируется и полностью выводит из строя зараженные машины. Финальные стадии атак полностью автоматизированы, и им не требуется связь с командным центром.

В состав Shamoon 2.0 входит полноценный модуль программы-вымогателя. До сих пор он еще не применялся «в бою», поэтому неизвестно, будут ли злоумышленники использовать эту часть платформы для получения финансовой выгоды, или он включен в состав зловреда из любви к искусству.

Исследуя атаку Shamoon 2.0, эксперты «Лаборатория Касперского» обнаружили ранее неизвестную вредоносную программу-wiper, которая, предположительно, предназначалась для атаки на организации в Саудовской Аравии. Мы назвали ее StoneDrill. StoneDrill имеет определенные стилистические сходства с Shamoon, но кроме них применяет другие интересные функции и методы, чтобы избежать обнаружения. Помимо потенциальных организаций-мишеней в Саудовской Аравии одна жертва StoneDrill, по данным Kaspersky Security Network (KSN), находилась в Европе (компания работала в сфере нефтехимии). Это позволяет нам предположить, что стоящие за StoneDrill киберпреступники расширяют зону своих интересов за пределы Ближнего Востока.

Наиболее существенным различием между этими двумя зловредами является сам процесс удаления данных. Для получения прямого доступа к диску Shamoon использует драйвер диска, тогда как StoneDrill внедряет модуль программы-wiper в память браузера, которым жертва пользуется чаще всего.

Несколько общих свойств были обнаружены у StoneDrill и атак, организованных АРТ-группировкой, известной под именем NewsBeef (или Charming Kitten), названной так за использование фреймворка эксплуатации браузеров Browser Exploitation Framework (BEeF). Например, знакомые сигнатуры WinMain и ОС, команды обновления и имена командных серверов C2. Неизвестно, стоят ли за Shamoon и StoneDrill одни и те же киберпреступники или они используются разными группами, чьи интересы совпадают географически. Наиболее вероятной мы считаем вторую версию.

Помимо модуля программы-wiper в состав StoneDrill также входит бэкдор, который использовался для проведения шпионских операций против ряда организаций-мишеней.

Полный отчет о Shamoon 2.0 и StoneDrill можно найти здесь. Подписка на наши аналитические APT-отчеты позволяет получить доступ к нашим исследованиям и открытиям по мере их появления, в том числе к обширным техническим данным.

EyePyramid

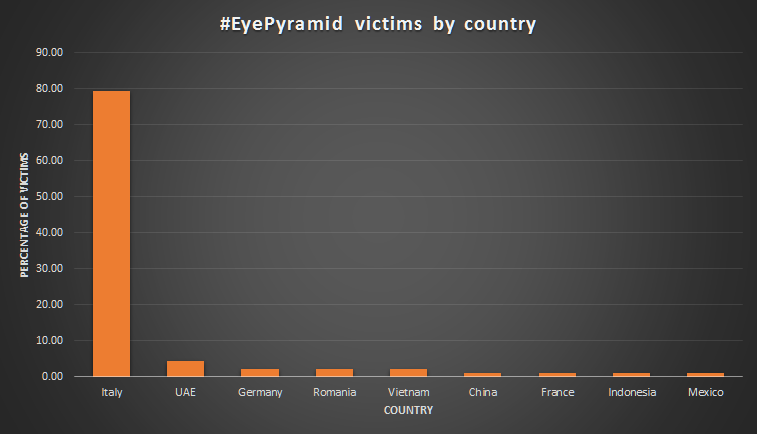

Как мы видели ранее, целевые атаки не обязательно должны быть технически сложными, чтобы успешно поражать цели. В январе 2016 года в результате ареста итальянской полицией двух подозреваемых был выявлен ряд кибератак, мишенями которых были известные политики, банкиры, члены масонской ложи и сотрудники правоохранительных органов.

Примененная в атаках вредоносная программа под названием EyePyramid, была простой, но, тем не менее, достаточно успешной: злоумышленники смогли получить доступ ко всем ресурсам на компьютерах своих жертв. Полицейское расследование выявило 100 актуальных жертв на сервере, использовавшемся для размещения вредоносного ПО. Однако по некоторым признакам, за последние несколько лет злоумышленники атаковали около 1600 жертв, среди которых в основном итальянские юридические и консалтинговые фирмы, университеты и кардиналы Ватикана.

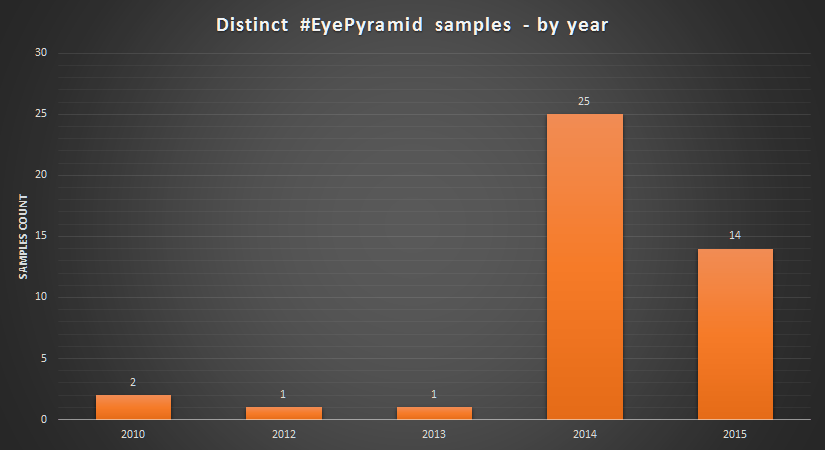

В отчете итальянской полиции не были указаны технические подробности о том, как распространялось вредоносное ПО, упоминался только целевой фишинг. Тем не менее, были названы несколько командных серверов и адресов электронной почты, использованных злоумышленниками для вывода украденных данных. Используя эту информацию, мы создали правило YARA, в основе которого были адреса электронной почты пользователей, командные серверы, лицензии на нестандартные библиотеки, для отправки электронной почты, задействованные атакующими, и конкретные IP-адреса, использованные в атаке. Затем мы пропустили эту информацию через наши системы, чтобы выявить их соответствие известным образцам. Наше исходное правило YARA помогло обнаружить два образца, что позволило нам создать более конкретное правило YARA, которое идентифицировало еще 42 образца в нашей коллекции. Дальнейший поиск дал больше подробностей об EyePyramid. В атаках применялся метод социальной инженерии для того, чтобы обманом заставить жертв открыть и запустить зараженные файлы, содержавшиеся во вложениях к фишинговым письмам. Вложения представляли собой ZIP- и 7ZIP-архивы с вредоносным ПО. Чтобы замаскировать расширение файла, преступники использовали двойные пробелы, что подчеркивает низкий уровень сложности атак.

Отметки о времени создания образцов, являющихся, похоже, неподдельными, позволили сделать вывод о том, что большинство образцов, использованных в атаках, были скомпилированы в 2014-15 гг.

Очевидно, что киберпреступники могут добиться успеха даже тогда, когда используемое ими вредоносное ПО не является ни сложным, ни трудным для обнаружения. Факт задействования в кампании слабой OPSEC — защиты критических данных (например, использование IP-адресов, имеющих прямое отношение к их компании, обсуждение жертв в частых телефонных разговорах и использование WhatsApp) говорит о том, что злоумышленники были любителями. Тем не менее, они действовали в течение многих лет и сумели украсть гигабайты данных у своих жертв.

Полный отчет о вредоносной программе EyePyramid можно прочитать здесь.

Самое слабое звено самой сильной цепи

В середине 2016 года более 100 израильских военнослужащих были атакованы коварным зловредом, в результате чего данные с их зараженных устройств были переданы на командный сервер киберпреступников. В ходе совместной работы подразделения C4I Армии обороны Израиля (ЦАХАЛ), отдела информационной безопасности ЦАХАЛ и экспертов «Лаборатории Касперского» был получен список жертв: все они являлись военнослужащими Армии обороны Израиля, проходящими службу в секторе Газа.

Эта кампания, которая, как считают эксперты, все еще находится на своей начальной стадии, ориентирована на устройства под управлением операционной системы Android. Как только происходит заражение устройства, начинается сложный сбор разведывательных данных с использованием видео- и аудиовозможностей смартфона, его SMS-функций и местоположения.

Эти атаки являются несложными и в значительной степени опираются на методы социальной инженерии. Злоумышленники убеждают своих жертв установить вредоносное приложение, в то же время непрерывно пытаясь собрать конфиденциальную информацию в социальных сетях: эта группа кажется особенно активной в Facebook Messenger. Большинство аватаров, используемых преступниками (виртуальными участниками этапа социальной инженерии), заманивают жертв сексуальными темами: например, просят жертву отправлять откровенные фотографии в обмен на фальшивые фотографии девочек-подростков. Аватары представляются выходцами из разных стран, таких как Канада, Германия, Швейцария и другие.

Жертву обманом вынуждают загрузить приложение с вредоносного URL. Приложение собирает данные с зараженного телефона, включая общую информацию (оператор сети, GPS- местоположение, IMEI и т. д.), контакты, историю просмотров, SMS-сообщения, фотографии. Оно также может делать видео- и аудиозаписи.

В Армии обороны Израиля, которая проводила расследование вместе с экспертами «Лаборатории Касперского», считают, что это всего лишь первые шаги более широкой кампании, предназначенной для сбора информации о дислокации сухопутных войск, тактике и вооружении, используемых ЦАХАЛ, а также для получения разведданных в режиме реального времени.

Полный отчет об этой кампании читайте здесь.

Непостоянство памяти

Реагируя на инцидент, специалисты по безопасности ищут любые артефакты, которые злоумышленники могли оставить в сети жертвы. Они изучают файлы журналов, ищут файлы на жестком диске, просматривают реестр и проверяют память.

Однако каждый из этих артефактов имеет свой «срок годности», иными словами, подсказки доступны аналитику в течение более или менее длительного времени в зависимости от того, где они находятся. Данные, хранящиеся на жестком диске, скорее всего, будут доступны эксперту-криминалисту в течение длительного времени, хотя, как мы видели в случае с Duqu 2.0, сложное вредоносное ПО может намеренно удалять все следы своей активности с жесткого диска после установки, оставив себя только в памяти. Вот почему криминалистический анализ дампа оперативной памяти критически важен для изучения вредоносных программ и их функций.

Еще одним важным аспектом атаки являются тоннели, которые злоумышленник устанавливает в сети. Киберпреступники (такие как Carbanak и GCMAN) могут для этой цели использовать PLINK; в Duqu 2.0 использовался специальный драйвер.

В наших прогнозах на 2017 год мы предсказывали увеличение коротких заражений — резидентного вредоносного ПО, предназначенного для проведения общей разведки и сбора учетных данных, для которого продолжительность нахождения в системе – не главное. В средах с высокими требованиями секретности злоумышленников, действующих скрытно, может устраивать возможность присутствия в системе до тех пор, пока при перезагрузке их вредоносная программа не будет удалена из памяти, поскольку это уменьшит вероятность ее обнаружения и риск провала всей операции.

Во время недавнего реагирования на инцидент наши эксперты обнаружили, что и резидентное вредоносное ПО, и туннелирование были реализованы в атаке на банк с использованием стандартных утилит Windows, таких как SC и NETSH. Угроза была впервые выявлена сотрудниками IT-безопасности банка после обнаружения кода Meterpreter внутри физической памяти контроллера домена. Мы приняли участие в криминалистическом анализе инцидента и отметили использование сценариев PowerShell в реестре Windows. Мы также установили, что утилита NETSH использовалась для туннелирования трафика с хост-компьютера жертвы на командный сервер злоумышленника.

Более подробно об этом расследовании можно прочитать здесь.

С помощью Kaspersky Security Network мы обнаружили в реестре более 100 корпоративных сетей, зараженных вредоносными сценариями PowerShell.

Мы не знаем, были ли они заражены одним и тем же злоумышленником. Анализируя ситуацию в пострадавшем банке, мы выяснили, что киберпреступники использовали несколько доменов третьего уровня и домены в зонах .GA, .ML и .CF ccTLD: они бесплатны, и WHOIS информация о них по окончании срока их действия не сохраняется. Использование злоумышленниками инфраструктуры Metasploit Framework, стандартных утилит Windows и неизвестных доменов без информации WHOIS делает установление источника практически невозможной. Наиболее похожими группами с теми же TTP являются Carbanak и GCMAN.

Такие методы становятся все более распространенными, особенно в случае атак на финансовые учреждения. Вывод данных производится с помощью стандартных утилит и некоторых приемов, без необходимости использования вредоносных программ. Подобные кратковременные атаки подчеркивают необходимость применения сложных проактивных технологий в борьбе с вредоносным ПО, таких как System Watcher от «Лаборатории Касперского».

KopiLuwak: новый JavaScript-зловред от Turla

Русскоязычная АРТ-группировка Turla (также известная как Snake, Uroburos, Venomous Bear и KRYPTON) появилась в 2007 году (а может быть, даже раньше). С ее активностью связаны многочисленные громкие инциденты, включая атаку на Центральное командование вооруженных сил США (операция Buckshot Yankee) в 2008 году и недавнюю атаку на швейцарскую компанию RUAG, поставщика боеприпасов для военных и правоохранительных органов. Мы неоднократно обсуждали деятельность этой группировки (здесь, здесь, здесь и здесь). В 2014 году Turla активизировала свои действия, сконцентрировав внимание на Украине, организациях ЕС, правительствах стран ЕС, министерствах иностранных дел разных государств, медиакомпаниях и, возможно, мишенях, связанных с коррупцией в России. В 2015 и 2016 годах группа диверсифицировала свою деятельность, перейдя от атак Epic Turla (атаки типа watering hole) к кампании Gloog Turla, которая по-прежнему активна. Группа также расширила свою деятельность, касающуюся целевого фишинга с помощью атак Skipper/WhiteAtlas, в которых использовались новые вредоносные программы. В последнее время эта группировка в десять раз по сравнению со средним показателем 2015 года увеличила количество своих регистраций на спутниковых командных серверах.

В январе Джон Ламберт из Microsoft (@JohnLaTwC) в своем твиттере написал о вредоносном документе, который устанавливал в систему «очень интересный .JS backdoor». Еще в конце ноября 2016 года специалисты «Лаборатории Касперского» обратили внимание на то, что группировка Turla начала использовать этот новый JavaScript-зловред и специальный вариант макроса. Подобную технику мы видели в арсенале Turla и ранее в случаях с вредоносной программой «ICEDCOFFEE» (подробное описание — в частном отчете от июня 2016 года, доступном для клиентов Kaspersky APT Intelligence Services). Хотя способ доставки нового зловреда в чем-то похож на ICEDCOFFEE, JavaScript сильно отличается: создается впечатление, что он был создан главным образом для того, чтобы избежать обнаружения.

Мишенями этого нового вредоносного ПО, как и в предыдущих кампаниях, проводимых группировкой Turla, стали министерства иностранных дел и другие правительственные организации по всей Европе. Однако частота атак оказалась намного ниже, чем у ICEDCOFFEE, а организации-жертвы можно пересчитать по пальцам (по состоянию на январь 2017 года). Мы твердо убеждены в том, что этот новый JavaScript будет чаще использоваться в будущем в качестве первоначального механизма доставки и инструмента для сбора данных о жертве.

Эта вредоносная программа довольно простая, но гибкая в смысле функциональности. Она запускает стандартный пакет команд для сбора данных о жертве, а также позволяет злоумышленникам запускать произвольные команды через Wscript.

Более подробно о KopiLuwak можно прочитать здесь.

Документ содержит вредоносный макрос, очень похожий на те, что ранее использовались группировкой Turla для доставки Wipbot, Skipper и ICEDCOFFEE. Turla продолжает во многом опираться на макросы, внедренные в документы Office. Это может показаться слишком простой тактикой для таких изощренных злоумышленников, но она помогла им получить доступ к очень ценным объектам. Мы рекомендуем организациям отключать макросы и не разрешать сотрудникам без особой необходимости включать подобный контент.

Приведенный выше документ-приманка — это официальное письмо посольства Катара на Кипре в министерство иностранных дел Кипра. Название документа («National Day Reception (Dina Mersine Bosio Ambassador’s Secretary).doc» — «Прием по случаю Национального праздника (секретарь посла Dina Mersine Bosio).doc», позволило нам предположить, что он, вероятно, был отправлен секретарем посла Катара в министерство иностранных дел. И это может указывать на то, что группировка Turla уже получила контроль по крайней мере над одной системой в дипломатической сети Катара.

Лучшая защита от целевых атак — многоуровневый подход, сочетающий традиционные антивирусные технологии с анализом уязвимостей и установкой обновлений, системой обнаружения вторжений и стратегией списков разрешенных по умолчанию. Согласно исследованию Управления радиотехнической обороны Австралии, 85% проанализированных целевых атак можно было бы остановить, используя четыре простые стратегии: применение списков разрешенных, обновление приложений, обновление операционных систем и ограничение административных привилегий.

Киберпреступность и зловреды

Кошелек или файлы!

В восемнадцатом веке в Британии (да и повсюду) разбойники устраивали засады на путешественников: они останавливали дорожные кареты и требовали у пассажиров деньги и драгоценности. «Кошелек или жизнь!» — кричали разбойники. Программы-вымогатели — это версия разбойного нападения в цифровую эпоху, с той лишь разницей, что в заложниках находятся наши данные, и требование выкупа отображается на экране.

В 2016 году было совершено более 1 445 000 атак с использованием программ-вымогателей и на предприятия, и на частных лиц. Невероятно быстрый рост числа таких программ, который мы наблюдаем последние годы, явно обусловлен тем, что злоумышленникам очень успешно удается их применять: программы-вымогатели легко монетизируются и не требуют больших затрат в пересчете на одну жертву.

Из 62 новых семейств шифровальщиков-вымогателей, которые мы обнаружили в прошлом году, по меньшей мере 47 были разработаны русскоязычными киберпреступниками. В феврале мы опубликовали отчет «Взгляд на русскоязычную экосистему программ-вымогателей«. Очевидно, что разработка таких программ опирается на гибкую и удобную в использовании подпольную экосистему, которая позволяет злоумышленникам проводить атаки при любом уровне IT-опыта и финансовых ресурсов. Наши специалисты установили три ступени преступного участия в бизнесе криптовымогателей.

Первый — создание и обновление семейств программ-вымогателей. Это требует серьезных навыков в написании кода, и те, кто этим занимается, являются наиболее привилегированными членами этого подпольного бизнеса, поскольку они являются ключом ко всей экосистеме. Второй — разработка и поддержка партнерских программ для распространения вымогателей. Этим занимаются криминальные сообщества, которые организуют доставку шифровальщиков, используя дополнительные инструменты, такие как наборы эксплойтов и спам. Третий — участие партнеров в таких партнерских программах. Они находятся на самой нижней ступеньке лестницы. Их роль заключается в том, чтобы помочь владельцам партнерских программ распространять вредоносное ПО в обмен на долю от выручки. Единственное, что от них требуется, — это готовность осуществлять незаконную деятельность и вступительный взнос для участия в партнерской схеме.

Нам удалось идентифицировать несколько крупных групп русскоязычных преступников, специализирующихся на разработке и распространении криптовымогателей. Эти группы могут объединять десятки различных партнеров, каждый из которых имеет собственную партнерскую программу. В список их целей входят не только отдельные пользователи, но и компании малого и среднего бизнеса и даже крупные предприятия. Первоначально ориентированные на организации в Российской Федерации, эти группы теперь намечают цели в других странах мира. Ежедневный доход партнерской программы может достигать десятков или даже сотен тысяч долларов, из которых около 60% остается в карманах преступников в виде чистой прибыли.

В марте мы сообщали о новом семействе вымогателей под названием PetrWrap, используемом для целевых атак на организации. После проникновения в корпоративную сеть злоумышленники использовали утилиту PsExec для установки вымогателя на все компьютеры предприятия. Кроме того, киберпреступники использовали известную программу-вымогатель Petya для шифрования данных пользователей. Хотя это семейство вымогателей для своего распространения использует модель «Вымогатель как услуга» (Ransomware-as-a-Service, RaaS), в этот раз злоумышленники не стали ее применять. Вместо этого они включили образец кода вымогателя Petya в раздел данных вредоносного ПО и используют Petya для заражения компьютеров своих жертв. А специальный модуль изменяет зловреда Petya «на лету». Это позволяет злоумышленникам скрыть факт использования Petya.

Целевые атаки на организации, имеющие главной целью шифрование данных предприятия, становятся все более популярными. Обычно злоумышленники пытаются найти уязвимые серверы или серверы с незащищенным RDP-доступом. Проникнув в корпоративную сеть, они применяют специальные утилиты, такие как Mimikatz, чтобы получить необходимые учетные данные для установки программы-вымогателя. Для защиты от таких атак организациям необходимо регулярно обновлять программное обеспечение серверов, использовать стойкие пароли для систем удаленного доступа и использовать защитные решения с функцией поведенческого анализа на всех конечных устройствах.

Интернет взломанных вещей

Возможно, вы помните, что в октябре 2016 года киберпреступники использовали ботнет, состоящий из подключенных к интернету домашних устройств (таких как камеры с поддержкой IP-протокола, видеорегистраторы, камеры видеонаблюдения и принтеры) для запуска DDoS-атаки. Для этого злоумышленники заражали уязвимые устройства вредоносным ПО Mirai. Эта атака примечательна не только тем, что в ней использовались IoT-устройства, но также тем, что созданный DDoS-трафик превысил все предыдущие значения. DDoS-атака парализовала часть интернета и была настолько серьезной, что расследованием занялись ФБР и министерство внутренней безопасности США. Мощность ботнетов Mirai была настолько велика, что не исключалось даже участие какого-либо государства. На самом же деле для атак такого рода даже при таком масштабе участия государства не требовалось. Время покажет, захотят ли государства прятать свою деструктивную деятельность в Интернете вещей — возможности для этого уже есть. Вполне вероятно, что скоро мы увидим, как государство, поддавшееся искушению, парализует обширные участки интернета, используя этот детский набор инструментов.

В феврале мы увидели сообщения о появлении в дикой природе кросс-платформенного распространителя и ботнета Mirai на базе Win32. Некоторые участники открытых дискуссий по этому поводу предполагали, что совершенно новый IoT-бот распространяется на устройства Windows и с них. Но это не так: скорее, ранее активный Windows-ботнет сейчас распространяет версию Mirai-бота. До января этого года этот вариант распространителя загрузчиков Mirai нам не встречался. Но сам этот Windows-бот не нов. Метод распространения Windows-ботом Mirai также очень ограничен: он только доставляет боты Mirai на хосты Linux с хостов Windows, если ему удастся взломать удаленное telnet-соединение.

Таким образом, мы не увидели сенсационного перехода с Linux-Mirai на Windows-Mirai. Но все же у нас есть новая угроза и использование Windows для распространения Mirai на ранее недоступные ресурсы. Проблемы, например, могут возникнуть с уязвимыми SQL-серверами, работающими под управлением Windows, поскольку они могут обращаться к интернету и иметь доступ к подключенным к частной сети IP-камерам, видеорегистратору, программному обеспечению, программному обеспечению медиацентра и другим внутренним устройствам.

Как бы то ни было, можно только сожалеть о переходе Mirai с платформы Linux на платформу Windows. Подобно тому как публикация исходного кода для банковского троянца Zeus на многие годы стала причиной проблем для онлайн-сообщества, выпуск исходного кода ботнета Mirai для IoT-устройств также создаст серьезные проблемы для инфраструктуры интернета на долгое время. И это только начало.

Поскольку эта ситуация представляет серьезную угрозу для инфраструктуры Интернета, в последние несколько месяцев наша команда и группа быстрого реагирования на компьютерные инциденты (CERT) приняли участие в ряде ставших успешными мероприятий по ликвидации командных серверов. Хотя некоторые исследователи в области кибербезопасности могут описать наши действия как стрельбу из пушки по воробьям, эти усилия все же привели к ослаблению шквала DDoS-атак мощностью сотни гигабит в секунду на крупные сети. Мы готовы сотрудничать с большим количеством сетевых операторов, с командами CERT, правоохранительными органами и другими партнерами по всему миру для того, чтобы закрепить этот успех.

Наш отчет можно прочитать здесь.

В этой атаке, как и в других, осуществляемых через зараженные IoT-устройства был использован тот факт, что многие люди после покупки «умной» вещи не меняют учетные данные, установленные изготовителем. Это облегчает злоумышленникам доступ к устройству: им просто нужно попробовать ввести известный пароль по умолчанию. Кроме того, для многих устройств нет обновлений прошивки. IoT- устройства являются привлекательной мишенью для киберпреступников еще и потому, что нередко они подключены к сети все 24 часа в сутки.

Сегодня нас окружают «умные» устройства, которые мы используем в быту каждый день: телефоны, телевизоры, термостаты, холодильники, видеоняни, спортивные браслеты и детские игрушки. Но это еще и автомобили, медицинские приборы, камеры видеонаблюдения и паркоматы. В некоторых домах теперь предусмотрены встроенные «умности». Вездесущий Wi-Fi объединяет все эти устройства онлайн, и они становятся частью «интернета вещей» (IoT). Эти вещи призваны облегчить нашу жизнь. Поскольку эти предметы ежедневного пользования способны автоматически, без участия человека, собирать и передавать данные, они работают более эффективно. Однако мир бытовых устройств, подключенных к интернету, предоставляет киберпреступникам большую площадь для атак. Если IoT-устройства не защищены, личные данные, которыми они обмениваются, могут быть взломаны, а сами устройства могут подвергнуться атаке или быть использованы в атаке.

Одна из проблем, связанных с IoT-устройствами, заключается в том, что часто это обычные бытовые предметы, которые стали использоваться много раньше, чем появился интернет. Поэтому мы забываем о том, что внутри такого предмета может быть компьютер. И ничто не иллюстрирует это так хорошо, как детские игрушки. За последние два года проблемы безопасности и конфиденциальности, так или иначе связанные с детскими игрушками, поднимались не раз (вы можете прочитать об этом здесь, здесь и здесь).

В феврале аналогичные опасения были высказаны в отношении куклы My Friend Cayla. Federal Network Agency Германии, страж немецких телекоммуникаций, посоветовало родителям, купившим куклу, избавиться от нее из-за этих проблем.

Лучший совет для тех, кто использует подключенные IoT-устройства дома — изменить пароли по умолчанию на всех устройствах (использовать уникальные сложные пароли), чтобы предотвратить удаленный доступ к ним. В первую очередь речь идет о домашних маршрутизаторах, которые являются шлюзом к вашей домашней сети. У пользователей в свете всех этих новостей может возникнуть желание совсем отключить от интернета свои устройства, но в сегодняшнем мире, который, наоборот, все больше подключается к Всемирной паутине, это вряд ли реально. Однако при покупке смарт-устройства стоит просмотреть его функции и отключить те, которые вам не нужны. И тем не менее, надежный пароль к «домашнему хозяйству» поможет удержать киберпреступников подальше от ваших устройств. Возможность крупномасштабной атаки на IoT-устройства на первый план выдвигает необходимость того, чтобы производители думали о безопасности устройств при их разработке, а не решали проблему задним числом.

Утечка данных

Месяц за месяцем мы наблюдаем непрекращающийся поток инцидентов безопасности. И этот квартал не стал исключением: вспомнить хотя бы атаки на Trust Health Barts, Sports Direct, Intercontinental Hotels Group и ABTA.

Некоторые взломы приводят к краже конфиденциальных данных, и это лишний раз говорит о том, что многие компании не предпринимают адекватных шагов для своей защиты. Любая организация, которая хранит персональные данные, обязана заботиться об их безопасности и делать это эффективно. На практике это включает хэширование и «соление» пользовательских паролей и шифрование прочих конфиденциальных данных.

Пользователи могут ограничить ущерб от возможного взлома провайдера онлайн-услуг, выбирая уникальные сложные пароли: идеальный пароль не короче 15 символов и состоит вперемешку из букв, цифр и символов всей клавиатуры. Разумная альтернатива – использовать менеджер паролей: он справится с созданием таких сложных паролей автоматически. Хорошим решением для защиты доступа к аккаунту или внесения изменений в настройки является двухфакторная аутентификация, при которой провайдер просит пользователя ввести код, сгенерированный аппаратным ключом или присланный на мобильное устройство.

Публикация личных данных в Сети без согласия владельца в последние годы становится все более частым явлением. В 2015 году мы предсказывали развитие этой тенденции.

Хактивисты, преступники и организаторы атак, имеющие государственную поддержку, – все они прибегают к хорошо продуманному размещению частных фото, данных, клиентских списков и кода с целью скомпрометировать своих жертв. Некоторые из этих атак являются частью хорошо спланированных кампаний, другие – результатом умения извлекать выгоду из удобной ситуации, использование низкого уровня кибербезопасности для демонстрации своей хакерской силы.

В феврале WikiLeaks опубликовал более 8000 документов, называемых «Vault 7», где описывается тактика и инструменты, которые используются для взлома вычислительных устройств от ведущих производителей с целью обойти установленные защитные решения или установить ложные флажки. В первую партию опубликованных документов (2013-2016 гг.) вошли документы, рассказывающие о том, как взломать основные браузеры, смартфоны и компьютеры под управлением Windows, Mac OS и Linux. Последующие публикации содержали информацию о разработке вредоносных программ для взлома прошивки на Mac OS и iOS, (особенно прошивок EFI и UEFI), а также о методах обхода обнаружения. Более подробно об этом здесь и здесь.

Мы предполагаем, что эта практика будет все шире применяться и в будущем. Индивидуальные пользователи и организации должны использовать шифрование для защиты конфиденциальных данных и устанавливать обновления сразу после их появления. Это поможет уменьшить вероятность того, что данные будут украдены и выгружены в интернет.

Развитие информационных угроз в первом квартале 2017 г.

Нэля

Спасибо очень полезная информация.