- Развитие информационных угроз в третьем квартале 2021 года

- Развитие информационных угроз в третьем квартале 2021 года. Статистика по ПК

- Развитие информационных угроз в третьем квартале 2021 года. Мобильная статистика

Представленная статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

Цифры квартала

По данным Kaspersky Security Network, в третьем квартале 2021 года:

- Решения «Лаборатории Касперского» отразили 1 098 968 315 атак с интернет-ресурсов, размещенных по всему миру.

- Зафиксировано 289 196 912 уникальных ссылки, на которых происходило срабатывание веб-антивируса.

- Запуск вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам предотвращен на компьютерах 104 257 уникальных пользователей.

- Атаки шифровальщиков отражены на компьютерах 108 323 уникальных пользователей.

- Наш файловый антивирус обнаружил 62 577 326 уникальных вредоносных и потенциально нежелательных объектов.

Финансовые угрозы

Статистика финансовых угроз

В третьем квартале 2021 года решения «Лаборатории Касперского» предотвратили запуск одного или нескольких зловредов, предназначенных для кражи денежных средств с банковских счетов, на компьютерах 104 257 уникальных пользователей.

Количество уникальных пользователей, атакованных финансовыми зловредами, Q3 2021 (скачать)

Чтобы оценить и сравнить степень риска заражения банковскими троянцами и ATM/PoS-зловредами, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой из них долю пользователей продуктов «Лаборатории Касперского», столкнувшихся с этой угрозой в отчетный период, от всех пользователей наших продуктов в заданной стране.

TOP 10 стран по доле атакованных пользователей

| Страна* | %** | |

| 1 | Туркменистан | 5,4 |

| 2 | Таджикистан | 3,7 |

| 3 | Афганистан | 3,5 |

| 4 | Узбекистан | 3,0 |

| 5 | Йемен | 1,9 |

| 6 | Казахстан | 1,6 |

| 7 | Парагвай | 1,6 |

| 8 | Судан | 1,6 |

| 9 | Зимбабве | 1,4 |

| 10 | Беларусь | 1,1 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 тысяч).

** Доля уникальных пользователей «Лаборатории Касперского», подвергшихся атакам финансовых зловредов, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TOP 10 семейств банковского вредоносного ПО

| Название | Вердикты | %* | |

| 1 | Zbot | Trojan.Win32.Zbot | 17,7 |

| 2 | SpyEye | Trojan-Spy.Win32.SpyEye | 17,5 |

| 3 | CliptoShuffler | Trojan-Banker.Win32.CliptoShuffler | 9,6 |

| 4 | Trickster | Trojan.Win32.Trickster | 4,5 |

| 5 | RTM | Trojan-Banker.Win32.RTM | 3,6 |

| 6 | Nimnul | Virus.Win32.Nimnul | 3,0 |

| 7 | Gozi | Trojan-Banker.Win32.Gozi | 2,7 |

| 8 | Danabot | Trojan-Banker.Win32.Danabot | 2,4 |

| 9 | Tinba | Trojan-Banker.Win32.Tinba | 1,5 |

| 10 | Cridex | Backdoor.Win32.Cridex | 1,3 |

* Доля уникальных пользователей, столкнувшихся с данным семейством зловредов, от всех пользователей, атакованных финансовым вредоносным ПО.

В третьем квартале семейство ZeuS/Zbot (17,7%) традиционно стало самым распространенным семейством банкеров. Следом расположилось семейство SpyEye (17,5%), чья доля выросла в два раза — с 8,8% в предыдущем квартале. Замыкает первую тройку семейство CliptoShuffler (9,6%), потерявшее одну позицию и лишь 0,3 п. п. Кроме того, в третьем квартале в ТOP 10 вернулись семейства Trojan-Banker.Win32.Gozi (2,7%) и Trojan-Banker.Win32.Tinba (1,5%) — седьмое и девятое места соответственно.

Вредоносные программы-шифровальщики

Главные тенденции и события квартала

Атака на Kaseya и история с REvil

В начале июля группировка REvil/Sodinokibi совершила атаку на ПО для удаленного администрирования Kaseya VSA и скомпрометировала несколько поставщиков управляемых услуг (MSP), использовавших данную систему. Благодаря этой масштабной атаке на цепочку поставок злоумышленникам удалось заразить более тысячи организаций — клиентов, скомпрометированных MSP. За расшифровку всех пострадавших группировка REvil изначально требовала 70 млн долларов США, но вскоре уменьшила аппетиты до 50 млн.

Эта массированная атака вызвала повышенное внимание к REvil со стороны правоохранительных органов, и злоумышленники в середине июля «залегли на дно», отключив инфраструктуру троянца и прекратив новые заражения. Тем временем Kaseya получила универсальный декриптор для всех пострадавших в данной атаке. По заявлению компании, она «не платила выкуп ни напрямую, ни косвенно через третьих лиц». Как выяснилось впоследствии, декриптор с ключом компания получила от ФБР.

Однако уже в первой половине сентября группировка REvil возобновила деятельность. По данным с хакерского форума XSS, прежний представитель группировки под ником UNKN «пропал», и разработчики зловреда, не найдя его и выждав некоторое время, восстановили инфраструктуру троянца из бэкапов.

Появление BlackMatter — возрождение DarkSide?

Как мы писали в отчете за второй квартал, группировка DarkSide свернула деятельность после «слишком громкой» атаки на Colonial Pipeline. Теперь же на сцену вышла «новая» группировка под названием BlackMatter, которая, по их собственному заявлению, вобрала в себя «лучшие» качества DarkSide, REvil и Lockbit.

На основе анализа кода исполняемого файла троянца BlackMatter мы можем сделать вывод, что при его разработке, вероятнее всего, действительно использовались исходные коды DarkSide.

Закрытия квартала

- Европол и полиция Украины арестовали двоих участников неназванной группировки вымогателей. Единственная оглашенная деталь: размеры выкупа, который требовали эти злоумышленники, варьировался от 5 до 70 млн евро.

- После атаки на Столичное управление полиции округа Колумбия (Washinton DC’s Metropolitan Police Department) группировка Babuk прекратила (или просто приостановила) свою деятельность, а также выложила в открытый доступ архив с исходным кодом троянца, инструментами сборки и ключами для некоторых жертв.

- В конце августа мошенники из Ragnarok (не путать с RagnarLocker) внезапно прекратили работу, удалили со своего портала информацию о жертвах и выложили мастер-ключ для расшифровки. Никаких заявлений, что именно стало причиной таких действий, не последовало.

Эксплуатация уязвимостей или использование новых методов атак

- Группировка HelloKitty распространяла свой шифровальщик через эксплуатацию уязвимости CVE-2019-7481 в шлюзах SonicWall.

- Magniber и Vice Society для проникновения в систему жертвы эксплуатировали уязвимости класса PrintNightmare (CVE-2021-1675, CVE-2021-34527, CVE-2021-36958).

- Группировка LockFile эксплуатировала уязвимости в ProxyShell (CVE-2021-34473, CVE-2021-34523, CVE-2021-31207) для проникновения в сеть жертвы, а при горизонтальном распространении операторы использовали новую атаку PetitPotam для захвата доменного контроллера.

- Группировка Conti также использовала эксплойты для ProxyShell в своих атаках.

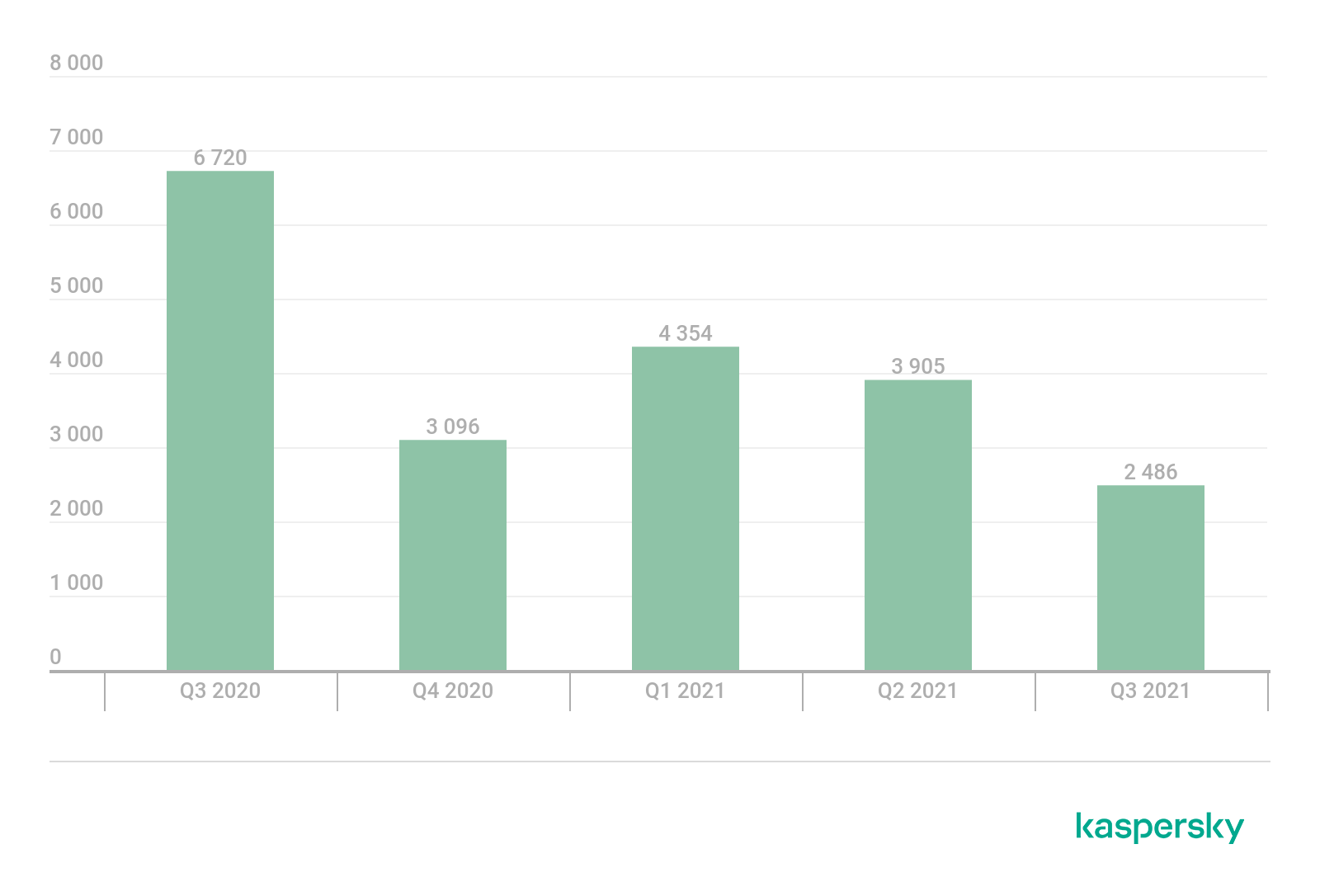

Количество новых модификаций шифровальщиков

В третьем квартале 2021 года мы обнаружили 11 новых семейств шифровальщиков и 2486 новых модификаций зловредов этого типа.

Количество новых модификаций шифровальщиков, Q3 2020 — Q3 2021 (скачать)

Количество пользователей, атакованных троянцами-шифровальщиками

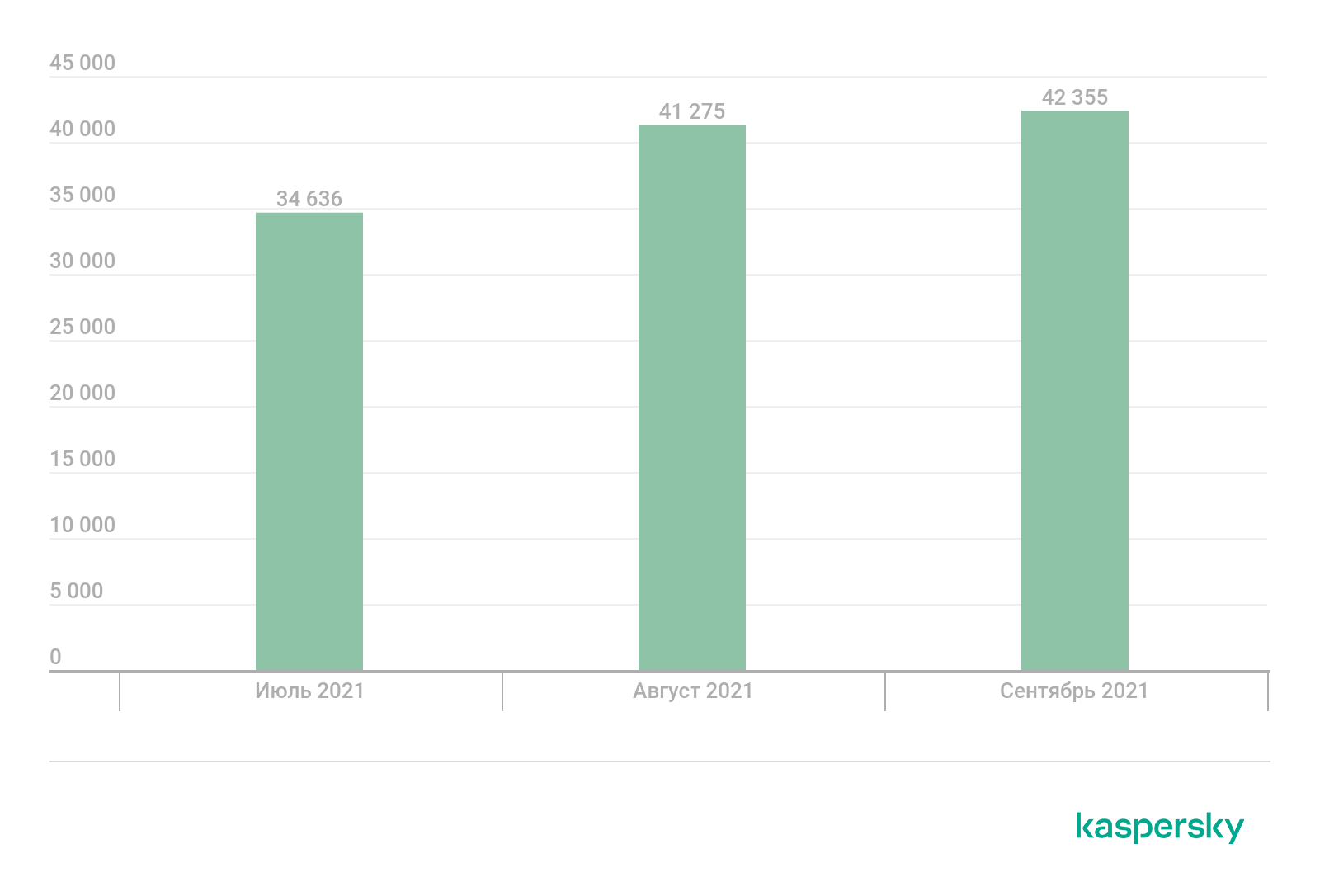

В третьем квартале 2021 года продукты и технологии «Лаборатории Касперского» защитили от атак шифровальщиков 108 323 пользователя.

Количество уникальных пользователей, атакованных троянцами-шифровальщиками, Q3 2021 (скачать)

География атак шифровальщиков

TОР 10 стран, подвергшихся атакам троянцев-шифровальщиков

| Страна* | %** | |

| 1 | Бангладеш | 1,98 |

| 2 | Узбекистан | 0,59 |

| 3 | Боливия | 0,55 |

| 4 | Пакистан | 0,52 |

| 5 | Мьянма | 0,51 |

| 6 | Китай | 0,51 |

| 7 | Мозамбик | 0,51 |

| 8 | Непал | 0,48 |

| 9 | Индонезия | 0,47 |

| 10 | Египет | 0,45 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, атакованных троянцами-шифровальщиками, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TОР 10 наиболее распространенных семейств троянцев-шифровальщиков

| Название | Вердикты | %* | ||

| 1 | Stop/Djvu | Trojan-Ransom.Win32.Stop | 27,67% | |

| 2 | (generic verdict) | Trojan-Ransom.Win32.Crypren | 17,37% | |

| 3 | WannaCry | Trojan-Ransom.Win32.Wanna | 11,84% | |

| 4 | (generic verdict) | Trojan-Ransom.Win32.Gen | 7,78% | |

| 5 | (generic verdict) | Trojan-Ransom.Win32.Encoder | 5,58% | |

| 6 | (generic verdict) | Trojan-Ransom.Win32.Phny | 5,57% | |

| 7 | PolyRansom/VirLock | Virus.Win32.Polyransom / Trojan-Ransom.Win32.PolyRansom | 2,65% | |

| 8 | (generic verdict) | Trojan-Ransom.Win32.Agent | 2,04% | |

| 9 | (generic verdict) | Trojan-Ransom.MSIL.Encoder | 1,07% | |

| 10 | (generic verdict) | Trojan-Ransom.Win32.Crypmod | 1,04% | |

* Доля уникальных пользователей «Лаборатории Касперского», атакованных конкретным семейством троянцев-вымогателей, от всех пользователей, подвергшихся атакам подобных зловредов.

Майнеры

Количество новых модификаций майнеров

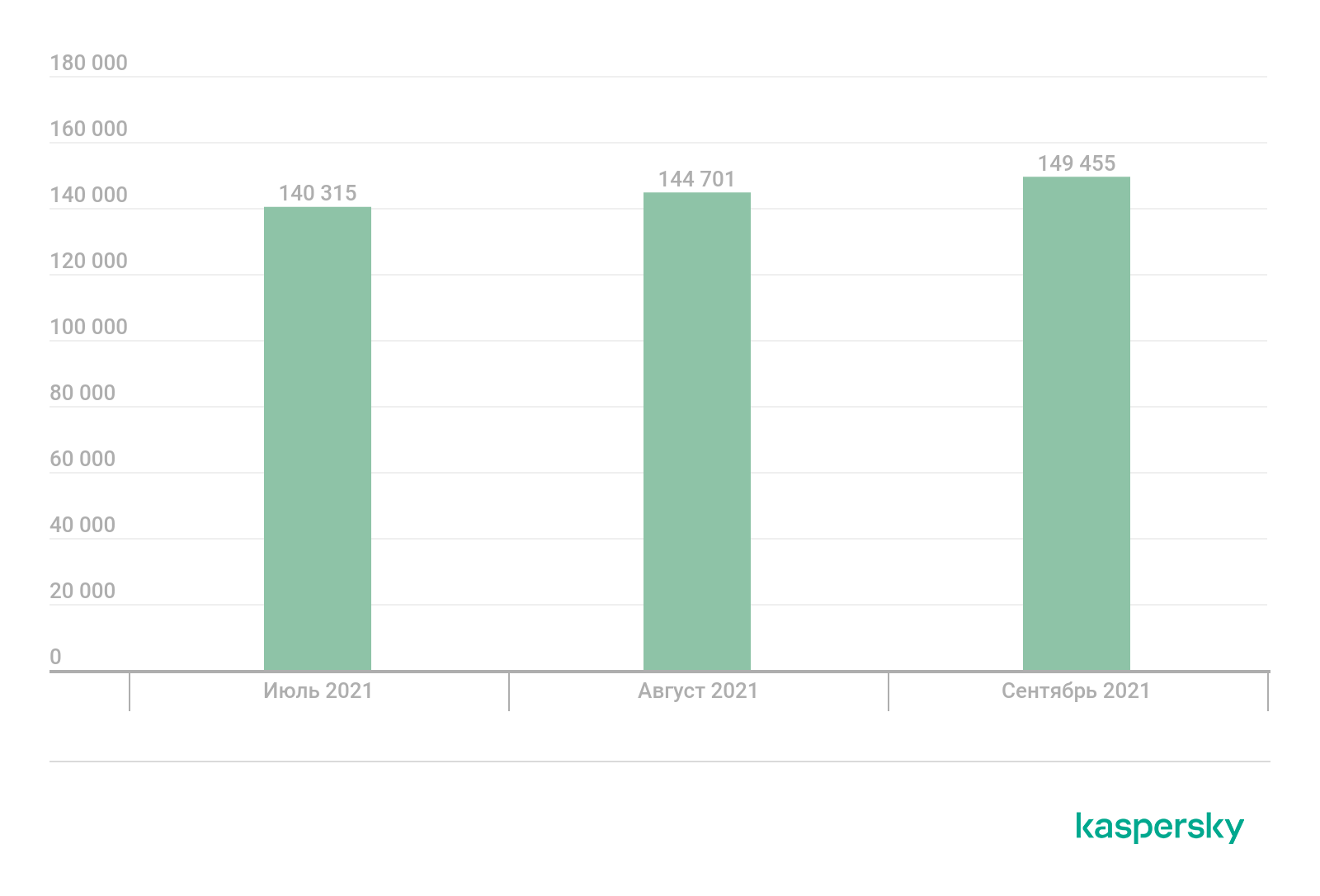

В третьем квартале 2021 года решения «Лаборатории Касперского» обнаружили 46 097 новых модификаций майнеров.

Количество новых модификаций майнеров, Q3 2021 (скачать)

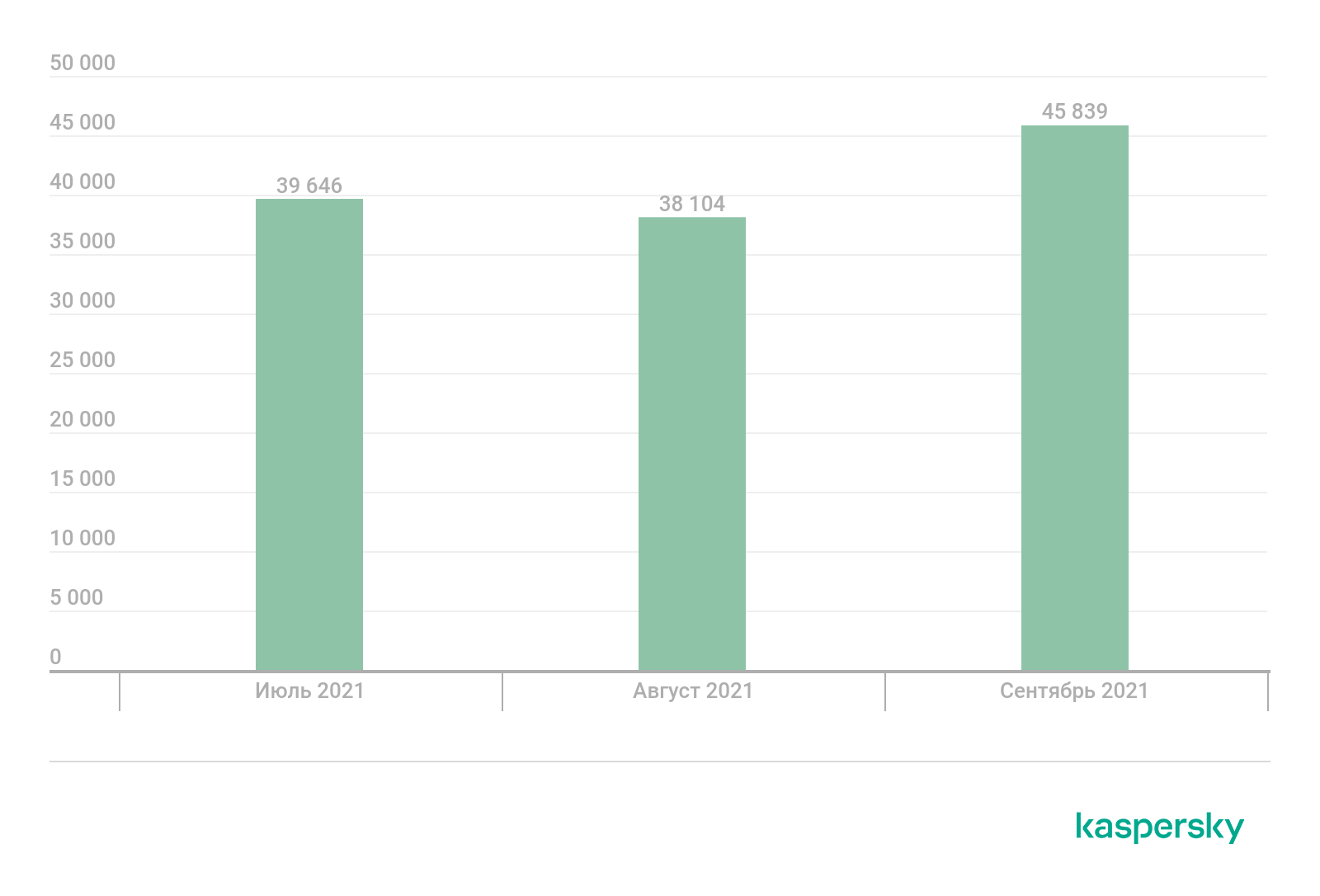

Количество пользователей, атакованных майнерами

В третьем квартале мы обнаружили атаки с использованием программ-майнеров на компьютерах 322 131 уникального пользователя продуктов «Лаборатории Касперского» по всему миру. И если в течение второго квартала количество атакованных пользователей постепенно уменьшалось, то в июле-августе 2021 года тренд поменялся на растущий. В частности, если в июле майнеры атаковали чуть более 140 тысяч уникальных пользователей, то в сентябре количество потенциальных жертв почти достигло 150 тысяч.

Количество уникальных пользователей, атакованных майнерами, Q3 2021 (скачать)

География атак майнеров

TОР 10 стран, подвергшихся атакам майнеров

| Страна* | %** | |

| 1 | Эфиопия | 2,41 |

| 2 | Руанда | 2,26 |

| 3 | Мьянма | 2,22 |

| 4 | Узбекистан | 1,61 |

| 5 | Эквадор | 1,47 |

| 6 | Пакистан | 1,43 |

| 7 | Танзания | 1,40 |

| 8 | Мозамбик | 1,34 |

| 9 | Казахстан | 1,34 |

| 10 | Азербайджан | 1,27 |

* При расчетах мы исключили страны, в которых число пользователей продуктов «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, атакованных майнерами, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Уязвимые приложения, используемые злоумышленниками в ходе кибератак

События квартала

Большую шумиху в третьем квартале вызвало целое семейство новых уязвимостей в подсистеме работы с печатью в Microsoft Windows, одна из которых была уже ранее известна в СМИ под именем PrintNightmare: это CVE-2021-1640, CVE-2021-26878, CVE-2021-1675, CVE-2021-34527, CVE-2021-36936, CVE-2021-36947, CVE-2021-34483. Все эти уязвимости предоставляют возможность локальной эскалации привилегий или удаленного исполнения команд с правами системы и практически ничего требуют для эксплуатации, что сделало их популярным инструментом для проведения массовых заражений. Для исправления этих уязвимостей необходимо установить сразу несколько патчей от Microsoft.

Не меньшей проблемой оказалась уязвимость под названием PetitPotam. Она позволяет непривилегированному пользователю завладеть компьютером домена Windows и даже целым контроллером домена при наличии работающей службы сертификатов Active Directory.

В свежей операционной системе Windows 11 еще до ее официального выхода была обнаружена уязвимость CVE-2021-36934, получившая название HiveNightmare/SeriousSam. Она заключается в том, что непривилегированный пользователь может через механизм теневых копий скопировать все ветки реестра, включая ветку SAM, а это дает атакующему потенциальную возможность завладения паролями и другими критически важными данными.

Большую популярность среди злоумышленников в третьем квартале получили эксплойты, использующие уязвимости ProxyToken, ProxyShell и ProxyOracle (CVE-2021-31207, CVE-2021-34473, CVE-2021-31207, CVE-2021-33766, CVE-2021-31195, CVE-2021-31196). Совокупное использование этих уязвимостей позволяет полностью захватить почтовый сервер под управлением Microsoft Exchange Server. Напомним, что ранее мы уже писали о похожих уязвимостях, использованных, например, при атаке HAFNIUM, где целью также был выбран Microsoft Exchange Server.

Среди сетевых угроз третьего квартала 2021 года, как и прежде, выделяются атаки на сервера с помощью механизма перебора паролей к разнообразным сетевым службам, например MS SQL, RDP и т. д. Остались популярными атаки с использованием эксплойтов EternalBlue, EternalRomance и подобных. Среди новых атак — серьезная уязвимость, дающая возможность проведения RCE при обработке языка Object-Graph Navigation Language в продукте Atlassian Confluence Server (CVE-2021-26084), который часто используется в различных корпоративных средах. Кроме того, была обнаружена уязвимость CVE-2021-22937 в Pulse Connect Secure, хотя для ее эксплуатации нужно предварительно завладеть паролем администратора.

Статистика

В третьем квартале 2021 года лидирующую позицию, как и прежде, занимают эксплойты для уязвимостей пакета Microsoft Office (60,68%). Популярность этих эксплойтов обусловлена большой пользовательской базой, значительная часть которой использует старые версии ПО, что сильно облегчает задачу злоумышленникам. По сравнению с предыдущим кварталом доля эксплойтов к Microsoft Office увеличилась почти на 5 п. п. Это обусловлено в том числе тем, что в дикой природе была найдена новая уязвимость CVE-2021-40444, которая тут же стала использоваться для компрометации пользовательских машин. В ходе ее эксплуатации злоумышленник может использовать стандартные возможности для загрузки шаблонов из офисного документа, которые реализуются с помощью специальных компонентов ActiveX. Должная проверка обрабатываемых данных при этом отсутствует, что позволяет злоумышленнику загрузить любой вредоносный код. На момент выхода этого материала уже доступно соответствующее обновление безопасности.

Распределение по количеству обнаружений отдельно взятых уязвимостей пакета Microsoft Office не сильно меняется с течением времени: первые места все так же делят CVE-2018-0802 и CVE-2017-8570, догоняет их также популярная уязвимость CVE-2017-11882. Обо всех перечисленных угрозах мы уже неоднократно писали ранее — эти уязвимости дают возможность злоумышленнику выполнять команды от имени пользователя и заражать систему.

Распределение эксплойтов, использованных злоумышленниками, по типам атакуемых приложений, Q3 2021 (скачать)

Третье место занимают уязвимости в операционной системе Google Android (5,36%), что на 1 п. п. меньше по сравнению с предыдущим периодом. Следом идут эксплойты для платформы Adobe Flash (3,41%), их доля постепенно снижается. Платформа уже не поддерживается владельцем, но пользователи продолжают ее использовать, что и находит отражение в нашей статистике.

Замыкают наш ТОР уязвимости для Java (2,98%), чья доля также заметно снизилась, и Adobe PDF (1,98%).

Атаки на macOS

Третий квартал 2021 года запомнился нам благодаря двум интересным находкам. Первой стало использование в рамках кампании WildPressure вредоносного кода, нацеленного на macOS. Вторая — это подробный разбор ранее неизвестных имплантов FinSpy, работающих в macOS.

Что же касается самых распространенных угроз, обнаруженных у пользователей защитных решений «Лаборатории Касперского» для macOS, то традиционно большую часть позиций в нашем ТОР 20 заняли различные рекламные приложения. Из интересного можно отметить оказавшийся на втором месте Monitor.OSX.HistGrabber.b — этот представитель семейства потенциально нежелательного ПО выгружает историю браузера пользователя на серверы своих владельцев.

TOP 20 угроз для macOS

| Вердикт | %* | |

| 1 | AdWare.OSX.Pirrit.j | 13,22 |

| 2 | Monitor.OSX.HistGrabber.b | 11,19 |

| 3 | AdWare.OSX.Pirrit.ac | 10,31 |

| 4 | AdWare.OSX.Pirrit.o | 9,32 |

| 5 | AdWare.OSX.Bnodlero.at | 7,43 |

| 6 | Trojan-Downloader.OSX.Shlayer.a | 7,22 |

| 7 | AdWare.OSX.Pirrit.gen | 6,41 |

| 8 | AdWare.OSX.Cimpli.m | 6,29 |

| 9 | AdWare.OSX.Bnodlero.bg | 6,13 |

| 10 | AdWare.OSX.Pirrit.ae | 5,96 |

| 11 | AdWare.OSX.Agent.gen | 5,65 |

| 12 | AdWare.OSX.Pirrit.aa | 5,39 |

| 13 | Trojan-Downloader.OSX.Agent.h | 4,49 |

| 14 | AdWare.OSX.Bnodlero.ay | 4,18 |

| 15 | AdWare.OSX.Ketin.gen | 3,56 |

| 16 | AdWare.OSX.Ketin.h | 3,46 |

| 17 | Backdoor.OSX.Agent.z | 3,45 |

| 18 | Trojan-Downloader.OSX.Lador.a | 3,06 |

| 19 | AdWare.OSX.Bnodlero.t | 2,80 |

| 20 | AdWare.OSX.Bnodlero.ax | 2,64 |

* Доля уникальных пользователей, столкнувшихся с данным зловредом, от всех атакованных пользователей защитных решений «Лаборатории Касперского» для macOS.

География угроз для macOS

ТОР 10 стран по доле атакованных пользователей

| Страна* | %** | |

| 1 | Франция | 3,05 |

| 2 | Испания | 2,85 |

| 3 | Индия | 2,70 |

| 4 | Мексика | 2,59 |

| 5 | Канада | 2,52 |

| 6 | Италия | 2,42 |

| 7 | США | 2,37 |

| 8 | Австралия | 2,23 |

| 9 | Бразилия | 2,21 |

| 10 | Великобритания | 2,12 |

* Из рейтинга мы исключили страны, где количество пользователей защитных решений «Лаборатории Касперского» для macOS относительно мало (менее 10 000).

** Доля уникальных атакованных пользователей в стране по отношению ко всем пользователям защитных решений для macOS «Лаборатории Касперского» в стране.

В третьем квартале 2021 года первое место по проценту атакованных пользователей защитных решений «Лаборатории Касперского» заняла Франция (3,05%), где чаще всего встречалось потенциально нежелательное ПО Monitor.OSX.HistGrabber. На втором и третьем месте Испания и Индия, где чаще всего встречались рекламные приложения семейства Pirrit.

Атаки на IoT

Статистика IoT-угроз

В третьем квартале 2021 года большая часть устройств, атаковавших ловушки «Лаборатории Касперского», осуществляла атаку по протоколу Telnet. Лишь чуть менее четверти всех устройств пытались брутфорсить наши ловушки по SSH.

| Telnet | 76,55% |

| SSH | 23,45% |

Таблица распределения атакуемых сервисов по числу уникальных IP-адресов устройств, проводивших атаки, Q3 2021

Если посмотреть на сессии работы с ханипотами «Лаборатории Касперского», то и здесь чаще использовалось управление через Telnet.

| Telnet | 84,29% |

| SSH | 15,71% |

Таблица распределения рабочих сессий киберпреступников с ловушками «Лаборатории Касперского», Q3 2021

TOP 10 угроз, загружаемых на IoT-устройство по Telnet

| Вердикт | %* | |

| 1 | Backdoor.Linux.Mirai.b | 39,48 |

| 2 | Trojan-Downloader.Linux.NyaDrop.b | 20,67 |

| 3 | Backdoor.Linux.Agent.bc | 10,00 |

| 4 | Backdoor.Linux.Mirai.ba | 8,65 |

| 5 | Trojan-Downloader.Shell.Agent.p | 3,50 |

| 6 | Backdoor.Linux.Gafgyt.a | 2,52 |

| 7 | RiskTool.Linux.BitCoinMiner.b | 1,69 |

| 8 | Backdoor.Linux.Ssh.a | 1,23 |

| 9 | Backdoor.Linux.Mirai.ad | 1,20 |

| 10 | HackTool.Linux.Sshbru.s | 1,12 |

* Доля определенной угрозы, которая была загружена на зараженное устройство в результате успешной атаки по Telnet, от общего количества загруженных угроз.

Подробная статистика по IoT-угрозам опубликована в DDoS-отчете за третий квартал 2021 года.

Атаки через веб-ресурсы

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносных объектов с вредоносной/зараженной веб-страницы. Злоумышленники создают такие сайты целенаправленно; зараженными могут быть веб-ресурсы, где контент создается пользователями (например, форумы), а также взломанные легитимные ресурсы.

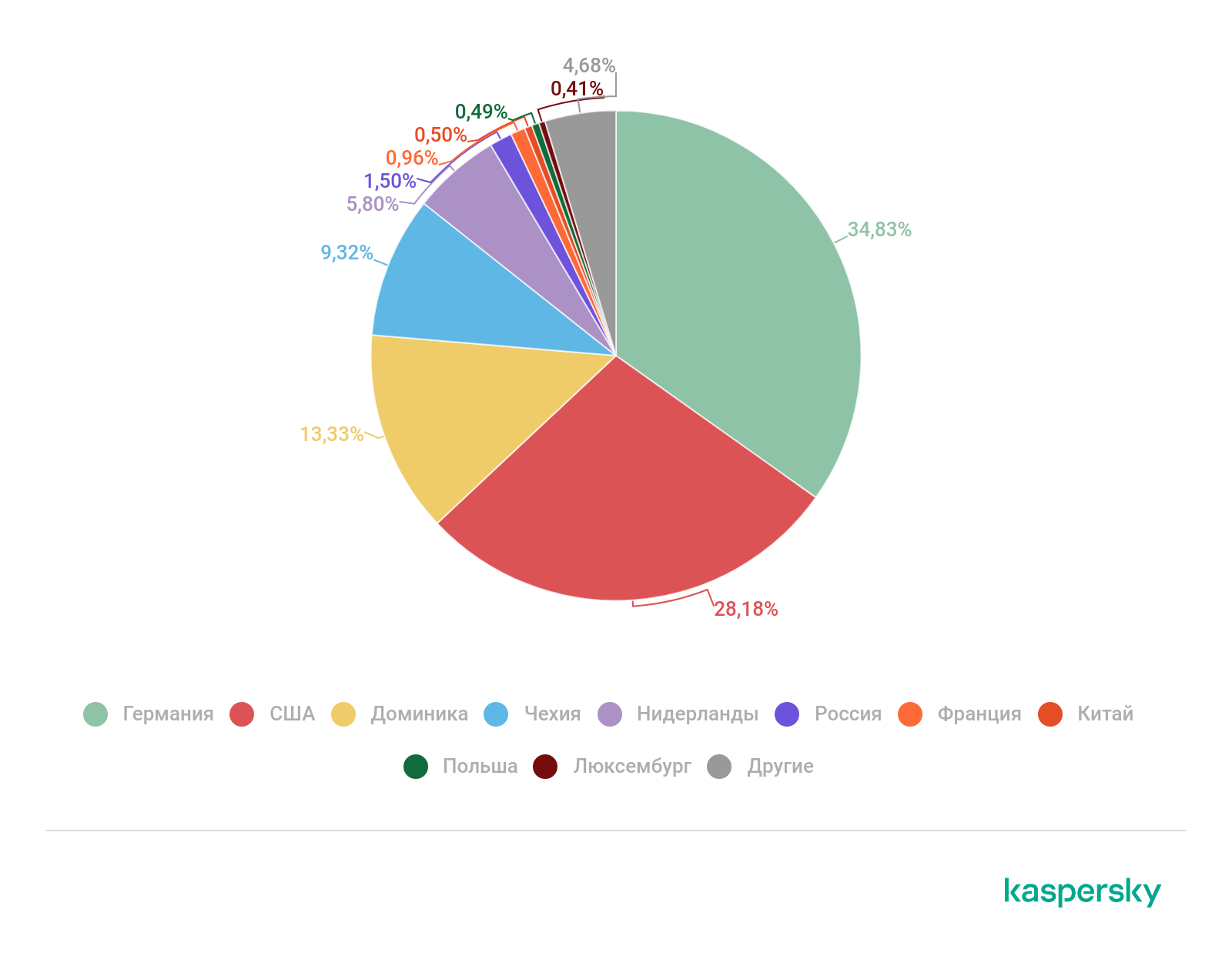

Страны — источники веб-атак: TOP 10

Данная статистика показывает распределение по странам источников заблокированных продуктами «Лаборатории Касперского» интернет-атак на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с вредоносными программами, центры управления ботнетами и т. д.). Отметим, что каждый уникальный хост мог быть источником одной и более веб-атак.

Для определения географического источника веб-атаки использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установления географического местоположения данного IP-адреса (GEOIP).

В третьем квартале 2021 года решения «Лаборатории Касперского» отразили 1 098 968 315 атак, которые проводились с размещенных по всему миру интернет-ресурсов. Было обнаружено 289 196 912 уникальных ссылок, на которых происходило срабатывание веб-антивируса.

Распределение по странам источников веб-атак, Q3 2021 (скачать)

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения вредоносными программами через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране долю пользователей продуктов «Лаборатории Касперского», которые столкнулись со срабатыванием веб-антивируса в отчетный период. Полученные данные являются показателем агрессивности среды, в которой работают компьютеры в разных странах.

Напомним, что в этом рейтинге учитываются только атаки вредоносных объектов класса Malware; при подсчетах мы не учитывали срабатывания веб-антивируса на потенциально опасные и нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Тунис | 27,15 |

| 2 | Сирия | 17,19 |

| 3 | Йемен | 17,05 |

| 4 | Непал | 15,27 |

| 5 | Алжир | 15,27 |

| 6 | Макао | 14,83 |

| 7 | Беларусь | 14,50 |

| 8 | Республика Молдова | 13,91 |

| 9 | Мадагаскар | 13,80 |

| 10 | Сербия | 13,48 |

| 11 | Ливия | 13,13 |

| 12 | Мавритания | 13,06 |

| 13 | Монголия | 13,06 |

| 14 | Индия | 12,89 |

| 15 | Палестина | 12,79 |

| 16 | Шри-Ланка | 12,76 |

| 17 | Украина | 12,39 |

| 18 | Эстония | 11,61 |

| 19 | Таджикистан | 11,44 |

| 20 | Катар | 11,14 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 000).

** Доля уникальных пользователей, подвергшихся веб-атакам вредоносных объектов класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Настоящая статистика основана на детектирующих вердиктах модуля веб-антивируса, предоставленных пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

В среднем в течение квартала 8,72% компьютеров пользователей интернета в мире хотя бы один раз подвергались веб-атаке класса Malware.

Локальные угрозы

В этом разделе мы анализируем статистические данные, полученные на основе работы модулей OAS и ODS продуктов «Лаборатории Касперского». Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на съемных носителях, подключенных к ним (флешках, картах памяти фотоаппаратов, телефонах, внешних жестких дисках), либо изначально попавшие на компьютер не в открытом виде (например, программы в составе сложных инсталляторов, зашифрованные файлы и т. д.).

В третьем квартале 2021 года нашим файловым антивирусом было зафиксировано 62 577 326 вредоносных и потенциально нежелательных объектов.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Для каждой из стран мы подсчитали, какая доля пользователей продуктов «Лаборатории Касперского» столкнулась со срабатыванием файлового антивируса в отчетный период. Эта статистика отражает уровень зараженности персональных компьютеров в различных странах мира.

Отметим, что в данном рейтинге учитываются только атаки вредоносных объектов класса Malware; при подсчетах мы не учитывали срабатывания файлового антивируса на потенциально опасные или нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Туркменистан | 47,42 |

| 2 | Йемен | 44,27 |

| 3 | Эфиопия | 42,57 |

| 4 | Таджикистан | 42,51 |

| 5 | Узбекистан | 40,41 |

| 6 | Южный Судан | 40,15 |

| 7 | Афганистан | 40,07 |

| 8 | Куба | 38,20 |

| 9 | Бангладеш | 36,49 |

| 10 | Мьянма | 35,96 |

| 11 | Венесуэла | 35,20 |

| 12 | Китай | 35,16 |

| 13 | Сирия | 34,64 |

| 14 | Мадагаскар | 33,49 |

| 15 | Руанда | 33,06 |

| 16 | Судан | 33,01 |

| 17 | Бенин | 32,68 |

| 18 | Бурунди | 31,88 |

| 19 | Лаос | 31,70 |

| 20 | Камерун | 31,28 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы классаMalware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в мире хотя бы один раз в течение первого квартала локальные угрозы класса Malware были зафиксированы на 15,14% компьютеров пользователей. Показатель России в этом рейтинге составил 14,64%.

Развитие информационных угроз в третьем квартале 2021 года. Статистика по ПК