- Развитие информационных угроз во втором квартале 2022 года

- Развитие информационных угроз во втором квартале 2022 года. Статистика по ПК

- Развитие информационных угроз во втором квартале 2022 года. Мобильная статистика

Представленная статистика основана на детектирующих вердиктах продуктов и сервисов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

Цифры квартала

По данным Kaspersky Security Network, во втором квартале 2022 года:

- Решения «Лаборатории Касперского» отразили 1 164 544 060 атак с интернет-ресурсов, размещенных по всему миру.

- Зафиксировано 273 033 368 уникальных ссылок, на которых происходило срабатывание веб-антивируса.

- Запуск вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам предотвращен на компьютерах 100 829 уникальных пользователей.

- Атаки шифровальщиков отражены на компьютерах 74 377 уникальных пользователей.

- Наш файловый антивирус обнаружил 55 314 176 уникальных вредоносных и потенциально нежелательных объектов.

Финансовые угрозы

Статистика финансовых угроз

Во втором квартале 2022 года решения «Лаборатории Касперского» предотвратили запуск одного или нескольких зловредов, предназначенных для кражи денежных средств с банковских счетов, на компьютерах 100 829 уникальных пользователей.

Количество уникальных пользователей, атакованных финансовыми зловредами, Q2 2022 (скачать)

Чтобы оценить, в какой степени компьютеры пользователей из разных стран подвергаются риску заражения банковскими троянцами и ATM/PoS-зловредами, мы подсчитали в каждой из них долю пользователей продуктов «Лаборатории Касперского», столкнувшихся с этой угрозой в отчетный период, от всех пользователей наших продуктов в заданной стране.

TOP 10 стран и территорий по доле атакованных пользователей

| Страна или территория* | %** | |

| 1 | Туркменистан | 4,8 |

| 2 | Афганистан | 4,3 |

| 3 | Таджикистан | 3,8 |

| 4 | Парагвай | 3,1 |

| 5 | Китай | 2,4 |

| 6 | Йемен | 2,4 |

| 7 | Узбекистан | 2,2 |

| 8 | Судан | 2,1 |

| 9 | Египет | 2,0 |

| 10 | Мавритания | 1,9 |

* При расчетах мы исключили страны и территории, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 тысяч).

** Доля уникальных пользователей «Лаборатории Касперского», подвергшихся атакам финансовых зловредов, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TOP 10 семейств банковского вредоносного ПО

| Название | Вердикты | %* | |

| 1 | Ramnit/Nimnul | Trojan-Banker.Win32.Ramnit | 35,5 |

| 2 | Zbot/Zeus | Trojan-Banker.Win32.Zbot | 15,8 |

| 3 | CliptoShuffler | Trojan-Banker.Win32.CliptoShuffler | 6,4 |

| 4 | Trickster/Trickbot | Trojan-Banker.Win32.Trickster | 6 |

| 5 | RTM | Trojan-Banker.Win32.RTM | 2,7 |

| 6 | SpyEye | Trojan-Spy.Win32.SpyEye | 2,3 |

| 7 | IcedID | Trojan-Banker.Win32.IcedID | 2,1 |

| 8 | Danabot | Trojan-Banker.Win32.Danabot | 1,9 |

| 9 | BitStealer | Trojan-Banker.Win32.BitStealer | 1,8 |

| 10 | Gozi | Trojan-Banker.Win32.Gozi | 1,3 |

* Доля уникальных пользователей, столкнувшихся с данным семейством зловредов, от всех пользователей, атакованных финансовым вредоносным ПО.

Вредоносные программы-шифровальщики

Главные тенденции и события квартала

Во втором квартале группировка Lockbit запустила программу Bug bounty. Злоумышленники обещают выплаты от $1000 до $1 000 000 за нахождение уязвимостей в веб-сервисах, мессенджере Tox или алгоритмах троянцев-шифровальщиков, за доксинг высокопоставленных лиц, а также за идеи по улучшению сайта и троянца Lockbit. Среди вымогателей это первый случай подобной (рекламной?) кампании.

Другая известная группировка, Conti, объявила о своем закрытии. Это произошло вскоре после громкой атаки на информационные системы Коста-Рики, в результате которой государству пришлось объявить чрезвычайное положение. Инфраструктура группы Conti была выключена в конце июня, однако в инфосек-сообществе существует мнение, что участники Conti либо просто проводят ребрендинг, либо разделились и присоединились к другим группам вымогателей, в том числе Hive, AvosLocker и BlackCat.

Пока одни кибергруппировки шифровальщиков уходят, другие, похоже, возвращаются. В апреле сайт REvil возобновил работу, а также исследователями был обнаружен свежесобранный образец троянца. Возможно, это была тестовая сборка, так как файлы этот образец не шифровал, но перечисленные события могут означать скорое возвращение REvil.

Исследователи «Лаборатории Касперского» нашли способ восстановить файлы, зашифрованные Yanluowang ransomware, и выпустили утилиту для всех пострадавших. Yanluowang был замечен в таргетированных атаках против крупного бизнеса в США, Бразилии, Турции и других странах мира.

Количество новых модификаций

Во втором квартале 2022 года мы обнаружили 15 новых семейств шифровальщиков и 2355 новых модификаций зловредов этого типа.

Количество новых модификаций шифровальщиков, Q2 2021 — Q2 2022 (скачать)

Количество пользователей, атакованных троянцами-шифровальщиками

Во втором квартале 2022 года продукты и технологии «Лаборатории Касперского» защитили от атак шифровальщиков 74 377 пользователей.

Количество уникальных пользователей, атакованных троянцами-шифровальщиками, Q2 2022 (скачать)

География атак

TОР 10 стран и территорий, подвергшихся атакам троянцев-шифровальщиков

| Страна или территория* | %** | |

| 1 | Бангладеш | 1,81 |

| 2 | Йемен | 1,24 |

| 3 | Южная Корея | 1,11 |

| 4 | Мозамбик | 0,82 |

| 5 | Тайвань | 0,70 |

| 6 | Китай | 0,46 |

| 7 | Пакистан | 0,40 |

| 8 | Ангола | 0,37 |

| 9 | Венесуэла | 0,33 |

| 10 | Египет | 0,32 |

* При расчетах мы исключили страны и территории, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, компьютеры которых были атакованы троянцами-шифровальщиками, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TОР 10 наиболее распространенных семейств троянцев-шифровальщиков

| Название | Вердикты* | Процент атакованных пользователей** | |

| 1 | Stop/Djvu | Trojan-Ransom.Win32.Stop | 17,91 |

| 2 | WannaCry | Trojan-Ransom.Win32.Wanna | 12,58 |

| 3 | Magniber | Trojan-Ransom.Win64.Magni | 9,80 |

| 4 | (generic verdict) | Trojan-Ransom.Win32.Gen | 7,91 |

| 5 | (generic verdict) | Trojan-Ransom.Win32.Phny | 6,75 |

| 6 | (generic verdict) | Trojan-Ransom.Win32.Encoder | 6,55 |

| 7 | (generic verdict) | Trojan-Ransom.Win32.Crypren | 3,51 |

| 8 | (generic verdict) | Trojan-Ransom.MSIL.Encoder | 3,02 |

| 9 | PolyRansom/VirLock | Trojan-Ransom.Win32.PolyRansom / Virus.Win32.PolyRansom | 2,96 |

| 10 | (generic verdict) | Trojan-Ransom.Win32.Instructions | 2,69 |

* Статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского». Информация предоставлена пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

** Доля уникальных пользователей «Лаборатории Касперского», подвергшихся атакам конкретного семейства троянцев-вымогателей, от всех пользователей, подвергшихся атакам троянцев-вымогателей.

Майнеры

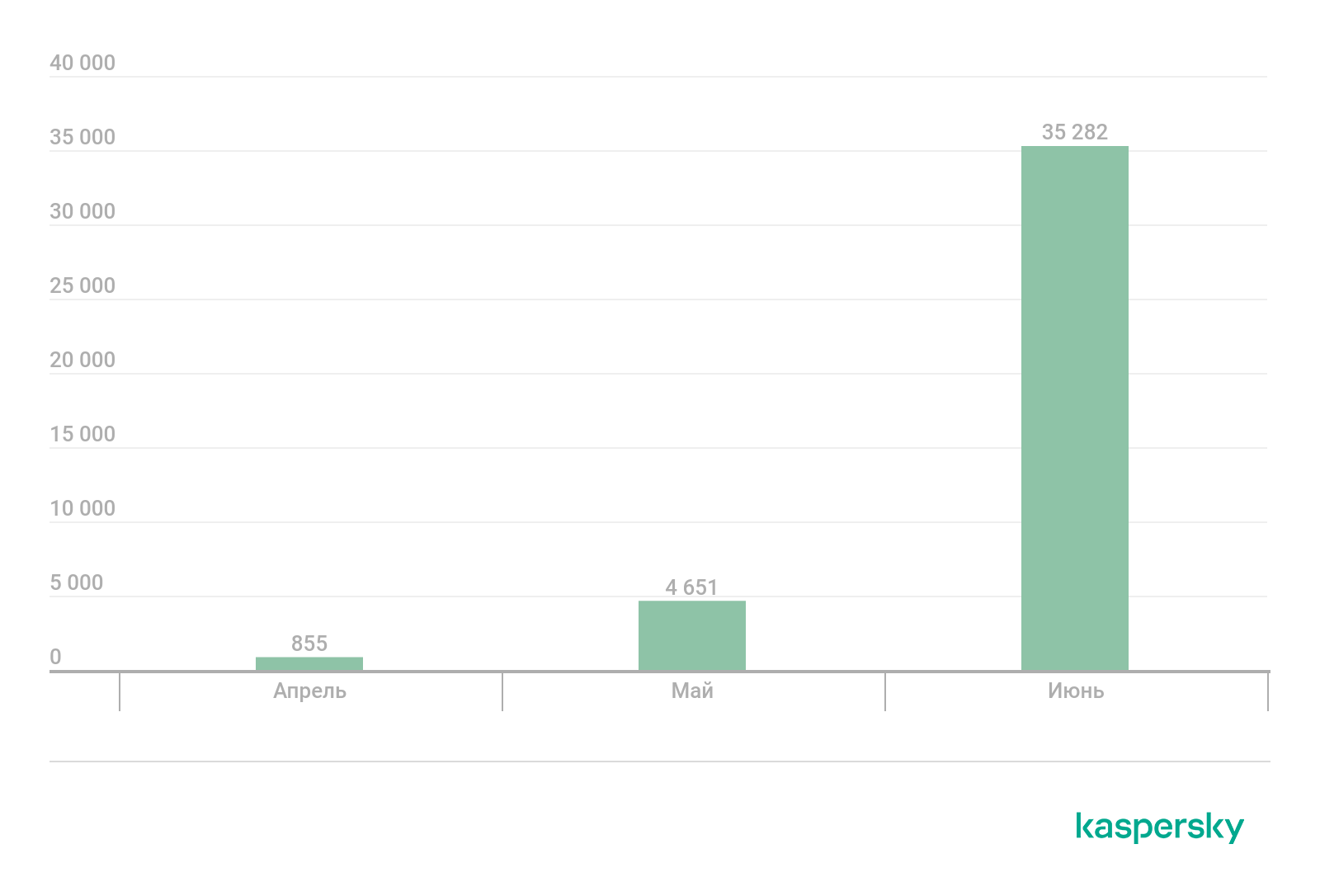

Количество новых модификаций майнеров

Во втором квартале 2022 года решения «Лаборатории Касперского» обнаружили 40 788 новых модификаций майнеров. Подавляющее большинство из них (более 35 тысяч) — в июне. Таким образом, на смену весенней «яме» (в период с марта по май мы нашли суммарно не более 10 тысяч новых модификаций) пришел своеобразный рекорд.

Количество новых модификаций майнеров, Q2 2022 (скачать)

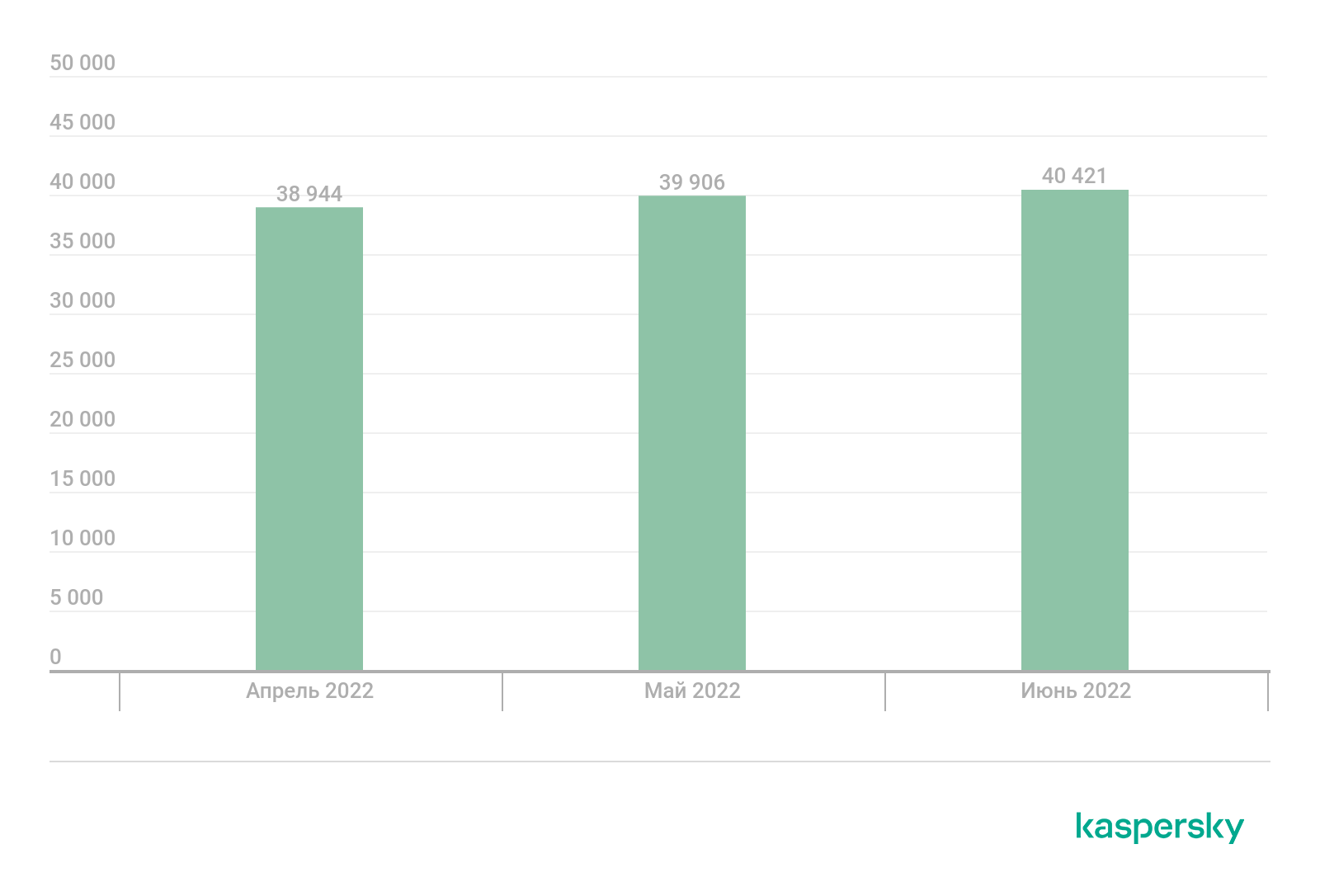

Количество пользователей, атакованных майнерами

Во втором квартале мы обнаружили атаки с использованием программ-майнеров на компьютерах 454 385 уникальных пользователей продуктов «Лаборатории Касперского» по всему миру. Здесь мы видим противоположный тренд — с начала года количество атак майнеров постепенно падает.

Количество уникальных пользователей, атакованных майнерами, Q2 2022 (скачать)

География атак майнеров

TОР 10 стран и территорий, подвергшихся атакам майнеров

| Страна или территория* | %** | |

| 1 | Руанда | 2,94 |

| 2 | Эфиопия | 2,67 |

| 3 | Таджикистан | 2,35 |

| 4 | Танзания | 1,98 |

| 5 | Киргизстан | 1,94 |

| 6 | Узбекистан | 1,88 |

| 7 | Казахстан | 1,84 |

| 8 | Венесуэла | 1,80 |

| 9 | Мозамбик | 1,68 |

| 10 | Украина | 1,56 |

* При расчетах мы исключили страны и территории, в которых число пользователей продуктов «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, атакованных майнерами, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Уязвимые приложения, используемые злоумышленниками в ходе кибератак

События квартала

Во втором квартале 2022 года в операционной системе Microsoft Windows был обнаружен ряд серьезных уязвимостей. Так, например, критическая ошибка CVE-2022-26809 с помощью специально сконструированного RPC-запроса дает злоумышленнику возможность удаленно исполнить произвольный код в системе. В драйвере Network File System (NFS) были найдены две RCE-уязвимости — CVE-2022-24491 и CVE-2022-24497. Посылая особым образом сконструированное сетевое сообщение через протокол NFS, злоумышленник также может добиться удаленного исполнения произвольного кода в системе. Обе уязвимости затрагивают серверные системы со включенной NFS-ролью. Также в дикой природе была найдена уязвимость CVE-2022-24521, нацеленная на драйвер Common Log File System (CLFS). Она позволяет добиться локального повышения привилегий пользователя, однако для этого атакующему уже нужно каким-то образом закрепиться в системе. Еще одной уязвимостью, найденной в процессе реальной эксплуатации серверных систем, явилась CVE-2022-26925, также известная как LSA Spoofing. С помощью нее злоумышленник, не прошедший ранее аутентификацию, может вызвать метод LSARPC интерфейса, который позволит контроллеру домена Windows аутентифицировать его, используя NTLM-протокол. Данные уязвимости каждый раз показывают, насколько важно своевременно обновлять операционную систему и установленное на ней ПО.

Большинство сетевых угроз, обнаруженных нами во втором квартале 2022 года, уже были затронуты в прошлых отчетах. Главным образом это атаки, включающие в себя брутфорс доступа к различным сетевым службам. Среди наиболее популярных протоколов и технологий, подверженных таким атакам, можно выделить MS SQL Server, RDP и SMB. Остаются все так же популярны атаки с использованием эксплойтов EternalBlue, EternalRomance и подобных им. Случаи эксплуатации уязвимости Log4j (CVE-2021-44228) также достаточно часто встречаются, так как подверженная ей Java-библиотека распространена среди веб-приложений. Кроме того, во фреймворке Spring MVC, который используют многие веб-приложения на Java, была обнаружена новая уязвимость CVE-2022-22965, эксплуатирующая функционал привязки данных и приводящая к удаленному исполнению кода. Также мы фиксируем рост атак с использованием эксплойтов на небезопасную десериализацию, которая также потенциально ведет к получению доступа к удаленным системам благодаря отсутствию или некорректной проверке передаваемых в различное ПО недоверенных данных от пользователей.

Статистика по уязвимостям

Во втором квартале выросло количество эксплойтов для уязвимостей в офисном пакете Microsoft Office, теперь их доля составляет 82% от общего количества. Злоумышленники распространяли вредоносные документы, эксплуатирующие CVE-2017-11882 и CVE-2018-0802 — наиболее известные уязвимости в компоненте Equation Editor. В ходе эксплуатации происходит повреждение памяти компонента и запуск специально подготовленного кода на компьютере жертвы. Другая уязвимость — CVE-2017-8570 — позволяет при открытии зараженного документа загрузить и запустить вредоносный скрипт, дающий возможность выполнять различные действия на уязвимой системе. Увеличению доли эксплойтов данной категории способствовало появление новой уязвимости CVE-2022-30190, также известной под именем Follina. Используя особым образом сконструированный вредоносный документ, содержащий ссылку на внешний OLE-объект, а также специальную URI-схему, злоумышленник заставляет ОС Windows запустить средство диагностики MSDT. Последнее, в свою очередь, благодаря специально переданным параметрам может вызвать произвольную команду на компьютере жертвы, даже если макросы отключены и документ открыт в защищенном режиме.

Распределение эксплойтов, использованных злоумышленниками, по типам атакуемых приложений, Q2 2022 (скачать)

Как и в прошлом квартале, третье место в нашей статистике заняли эксплойты под платформу Android (4%), следом идут эксплойты, затрагивающие Java-приложения, платформу Flash и PDF-документы — они снова получили по 3%.

Атаки на macOS

Второй квартал 2022 года принес очередные мультиплатформенные находки. Новая APT-группировка Earth Berberoka (GamblingPuppet), специализирующаяся на взломах онлайн-казино, использует вредоносное ПО под Windows, Linux и macOS. А кампания TraderTraitor нацелена на организации в сфере криптовалют и блокчейна: атаки осуществляются с использованием вредоносных криптовалютных приложений для Windows и macOS.

TOP 20 угроз для macOS

| Вердикт | %* | |

| 1 | AdWare.OSX.Amc.e | 25,61 |

| 2 | AdWare.OSX.Agent.ai | 12,08 |

| 3 | AdWare.OSX.Pirrit.j | 7,84 |

| 4 | AdWare.OSX.Pirrit.ac | 7,58 |

| 5 | AdWare.OSX.Pirrit.o | 6,48 |

| 6 | Monitor.OSX.HistGrabber.b | 5,27 |

| 7 | AdWare.OSX.Agent.u | 4,27 |

| 8 | AdWare.OSX.Bnodlero.at | 3,99 |

| 9 | Trojan-Downloader.OSX.Shlayer.a | 3,87 |

| 10 | Downloader.OSX.Agent.k | 3,67 |

| 11 | AdWare.OSX.Pirrit.aa | 3,35 |

| 12 | AdWare.OSX.Pirrit.ae | 3,24 |

| 13 | Backdoor.OSX.Twenbc.e | 3,16 |

| 14 | AdWare.OSX.Bnodlero.ax | 3,06 |

| 15 | AdWare.OSX.Agent.q | 2,73 |

| 16 | Trojan-Downloader.OSX.Agent.h | 2,52 |

| 17 | AdWare.OSX.Bnodlero.bg | 2,42 |

| 18 | AdWare.OSX.Cimpli.m | 2,41 |

| 19 | AdWare.OSX.Pirrit.gen | 2,08 |

| 20 | AdWare.OSX.Agent.gen | 2,01 |

* Доля уникальных пользователей, столкнувшихся с данным зловредом, от всех атакованных пользователей защитных решений «Лаборатории Касперского» для macOS.

Как обычно, большую часть позиций в ТОР 20 угроз, обнаруженных у пользователей наших защитных решений для macOS, занимают различные рекламные приложения. На первом месте новичок рейтинга AdWare.OSX.Amc.e (также известен как Advanced Mac Cleaner), встретившийся у четверти всех атакованных пользователей. Представители этого семейства демонстрируют пользователю ложные сообщения о проблемах с системой и предлагают купить полную версию программы для их устранения. Второе и третье места заняли представители семейств AdWare.OSX.Agent и AdWare.OSX.Pirrit.

География угроз для macOS

ТОР 10 стран и территорий по доле атакованных пользователей

| Страна или территория* | %** | |

| 1 | Франция | 2,93 |

| 2 | Канада | 2,57 |

| 3 | Испания | 2,51 |

| 4 | США | 2,45 |

| 5 | Индия | 2,24 |

| 6 | Италия | 2,21 |

| 7 | Россия | 2,13 |

| 8 | Великобритания | 1,97 |

| 9 | Мексика | 1,83 |

| 10 | Австралия | 1,82 |

* Из рейтинга мы исключили страны и территории, где количество пользователей защитных решений «Лаборатории Касперского» для macOS относительно мало (менее 10 000).

** Доля уникальных атакованных пользователей в стране по отношению ко всем пользователям защитных решений для macOS «Лаборатории Касперского» в стране.

Во втором квартале 2022 года первое место по доле атакованных пользователей вновь заняла Франция (2,93%), далее следуют Канада (2,57%) и Испания (2,51%). Во всех этих странах чаще всего встречались рекламные приложения AdWare.OSX.Amc.e.

Атаки на IoT

Статистика IoT-угроз

Во втором квартале 2022 года большая часть устройств, атаковавших ловушки «Лаборатории Касперского», как и раньше, делали это по протоколу Telnet.

| Telnet | 82,93% |

| SSH | 17,07% |

Таблица распределения атакуемых сервисов по числу уникальных IP-адресов устройств, проводивших атаки, Q2 2022

По количеству сессий работы с ханипотами «Лаборатории Касперского»: чаще использовалось управление через Telnet.

| Telnet | 93,75% |

| SSH | 6,25% |

Таблица распределения рабочих сессий киберпреступников с ловушками «Лаборатории Касперского», Q2 2022

TOP 10 угроз, загружаемых на IoT-устройство по Telnet

| Вердикт | %* | |

| 1 | Backdoor.Linux.Mirai.b | 36,28 |

| 2 | Trojan-Downloader.Linux.NyaDrop.b | 14,66 |

| 3 | Backdoor.Linux.Mirai.ek | 9,15 |

| 4 | Backdoor.Linux.Mirai.ba | 8,82 |

| 5 | Trojan.Linux.Agent.gen | 4,01 |

| 6 | Trojan.Linux.Enemybot.a | 2,96 |

| 7 | Backdoor.Linux.Agent.bc | 2,58 |

| 8 | Trojan-Downloader.Shell.Agent.p | 2,36 |

| 9 | Trojan.Linux.Agent.mg | 1,72 |

| 10 | Backdoor.Linux.Mirai.cw | 1,45 |

* Доля определенной угрозы, которая была загружена на зараженное устройство в результате успешной атаки по Telnet, от общего количества загруженных угроз.

Подробная статистика по IoT-угрозам опубликована в DDoS-отчете за второй квартал 2022 года.

Атаки через веб-ресурсы

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносных объектов с вредоносной/зараженной веб-страницы. Злоумышленники создают такие сайты целенаправленно; зараженными могут быть веб-ресурсы, где контент создается пользователями (например, форумы), а также взломанные легитимные ресурсы.

Страны и территории — источники веб-атак: TOP 10

Данная статистика показывает, как распределены по странам источники интернет-атак, заблокированных продуктами «Лаборатории Касперского», на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с вредоносными программами, центры управления ботнетами и т. д.). Отметим, что каждый уникальный хост мог быть источником одной и более веб-атак.

Для определения географического источника веб-атаки использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установления географического местоположения данного IP-адреса (GEOIP).

Во втором квартале 2022 года решения «Лаборатории Касперского» отразили 1 164 544 060 атак, которые проводились с интернет-ресурсов, размещенных по всему миру. Зафиксировано 273 033 368 уникальных URL, на которых происходило срабатывание веб-антивируса.

Распределение по странам источников веб-атак, Q2 2022 (скачать)

Страны и территории, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения вредоносными программами через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране долю пользователей продуктов «Лаборатории Касперского», которые столкнулись со срабатыванием веб-антивируса в отчетный период. Полученные данные являются показателем агрессивности среды, в которой работают компьютеры в разных странах.

Отметим, что в этом рейтинге учитываются только атаки вредоносных объектов класса Malware; при подсчетах мы не брали во внимание срабатывания веб-антивируса на потенциально опасные и нежелательные программы, такие как RiskTool и рекламные программы.

| Страна или территория* | %** | |

| 1 | Тайвань | 26,07 |

| 2 | Гонконг | 14,60 |

| 3 | Алжир | 14,40 |

| 4 | Непал | 14,00 |

| 5 | Тунис | 13,55 |

| 6 | Сербия | 12,88 |

| 7 | Шри-Ланка | 12,41 |

| 8 | Албания | 12,21 |

| 9 | Бангладеш | 11,98 |

| 10 | Греция | 11,86 |

| 11 | Палестина | 11,82 |

| 12 | Катар | 11,50 |

| 13 | Республика Молдова | 11,47 |

| 14 | Йемен | 11,44 |

| 15 | Ливия | 11,34 |

| 16 | Зимбабве | 11,15 |

| 17 | Марокко | 11,03 |

| 18 | Эстония | 11,01 |

| 19 | Турция | 10,75 |

| 20 | Монголия | 10,50 |

* При расчетах мы исключили страны и территории, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 000).

** Доля уникальных пользователей, подвергшихся веб-атакам вредоносных объектов класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в течение квартала 8,31% компьютеров интернет-пользователей в мире хотя бы один раз подвергались веб-атаке класса Malware.

Локальные угрозы

В этом разделе мы анализируем статистические данные, полученные на основе работы модулей OAS и ODS продуктов «Лаборатории Касперского». Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на съемных носителях, подключенных к ним (флешках, картах памяти фотоаппаратов, телефонах, внешних жестких дисках), либо изначально попавшие на компьютер не в открытом виде (например, программы в составе сложных инсталляторов, зашифрованные файлы и т. д.).

Во втором квартале 2022 года нашим файловым антивирусом было зафиксировано 55 314 176 вредоносных и потенциально нежелательных объектов.

Страны и территории, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Для каждой из стран мы подсчитали, какая доля пользователей продуктов «Лаборатории Касперского» столкнулась со срабатыванием файлового антивируса в отчетный период. Эта статистика отражает уровень зараженности персональных компьютеров в различных странах мира.

В данном рейтинге учитываются только атаки вредоносных объектов класса Malware; при подсчетах мы не брали во внимание срабатывания файлового антивируса на потенциально опасные или нежелательные программы, такие как RiskTool и рекламные программы.

| Страна или территория* | %** | |

| 1 | Туркменистан | 47,54 |

| 2 | Таджикистан | 44,91 |

| 3 | Афганистан | 43,19 |

| 4 | Йемен | 43,12 |

| 5 | Куба | 42,71 |

| 6 | Эфиопия | 41,08 |

| 7 | Узбекистан | 37,91 |

| 8 | Бангладеш | 37,90 |

| 9 | Мьянма | 36,97 |

| 10 | Южный Судан | 36,60 |

| 11 | Сирия | 35,60 |

| 12 | Бурунди | 34,88 |

| 13 | Руанда | 33,69 |

| 14 | Алжир | 33,61 |

| 15 | Бенин | 33,60 |

| 16 | Танзания | 32,88 |

| 17 | Малави | 32,65 |

| 18 | Венесуэла | 31,79 |

| 19 | Камерун | 31,34 |

| 20 | Чад | 30,92 |

* При расчетах мы исключили страны и территории, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в мире хотя бы один раз в течение второго квартала локальные угрозы класса Malware были зафиксированы на 14,65% компьютеров пользователей. Показатель России в этом рейтинге составил 16,66%.

Развитие информационных угроз во втором квартале 2022 года. Статистика по ПК