Представленная статистика основана на детектирующих вердиктах продуктов «Лаборатории Касперского», которые были предоставлены пользователями, подтвердившими свое согласие на передачу статистических данных.

Цифры квартала

По данным Kaspersky Security Network, во втором квартале 2021 года:

- Решения «Лаборатории Касперского» отразили 1 686 025 551 атаку с интернет-ресурсов, размещенных по всему миру.

- Зафиксировано 675 832 360 уникальных URL, на которых происходило срабатывание веб-антивируса.

- Запуск вредоносного ПО для кражи денежных средств через онлайн-доступ к банковским счетам предотвращен на компьютерах 119 252 уникальных пользователей.

- Атаки шифровальщиков отражены на компьютерах 97 451 уникального пользователя.

- Наш файловый антивирус зафиксировал 68 294 298 уникальных вредоносных и потенциально нежелательных объектов.

Финансовые угрозы

Статистика финансовых угроз

Во втором квартале 2021 года решения «Лаборатории Касперского» предотвратили запуск одного или нескольких зловредов, предназначенных для кражи денежных средств с банковских счетов, на компьютерах 119 252 уникальных пользователей.

Количество уникальных пользователей, атакованных финансовыми зловредами, Q2 2021 (скачать)

Чтобы оценить и сравнить степень риска заражения банковскими троянцами и ATM/PoS-зловредами, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой из них долю пользователей продуктов «Лаборатории Касперского», столкнувшихся с этой угрозой в отчетный период, от всех пользователей наших продуктов в заданной стране.

TOP 10 стран по доле атакованных пользователей

| Страна* | %** | |

| 1 | Туркменистан | 5,8 |

| 2 | Таджикистан | 5,0 |

| 3 | Афганистан | 4,2 |

| 4 | Узбекистан | 3,3 |

| 5 | Литва | 2,9 |

| 6 | Судан | 2,8 |

| 7 | Парагвай | 2,5 |

| 8 | Зимбабве | 1,6 |

| 9 | Коста-Рика | 1,5 |

| 10 | Йемен | 1,5 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 тысяч).

** Доля уникальных пользователей «Лаборатории Касперского», подвергшихся атакам финансовых зловредов, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В минувшем квартале самым распространенным семейством банкеров традиционно стало ZeuS/Zbot (17,8%), однако его доля уменьшилась практически вдвое, на 13 п. п. Второе место снова за семейством CliptoShuffler (9,9%), чья доля также уменьшилась — на 6 п. п. Замыкает первую тройку SpyEye (8,8%), прибавивший 5 п. п. и, как результат, поднявшийся с 8-го места. Также стоит отметить исчезновение Emotet из ТОР 10 — событие предсказуемое, учитывая ликвидацию инфраструктуры банкера в предыдущем квартале.

TOP 10 семейств банковского вредоносного ПО

| Название | Вердикты | %* | |

| 1 | Zbot | Trojan.Win32.Zbot | 17,8 |

| 2 | CliptoShuffler | Trojan-Banker.Win32.CliptoShuffler | 9,9 |

| 3 | SpyEye | Trojan-Spy.Win32.SpyEye | 8,8 |

| 4 | Trickster | Trojan.Win32.Trickster | 5,5 |

| 5 | RTM | Trojan-Banker.Win32.RTM | 3,8 |

| 6 | Danabot | Trojan-Banker.Win32.Danabot | 3,6 |

| 7 | Nimnul | Virus.Win32.Nimnul | 3,3 |

| 8 | Cridex | Backdoor.Win32.Cridex | 2,3 |

| 9 | Nymaim | Trojan.Win32.Nymaim | 1,9 |

| 10 | Neurevt | Trojan.Win32.Neurevt | 1,6 |

* Доля уникальных пользователей, столкнувшихся с данным семейством зловредов, от всех пользователей, атакованных финансовым вредоносным ПО.

Вредоносные программы-шифровальщики

Главные тенденции и события квартала

Атака на Colonial Pipeline и закрытие DarkSide

Во втором квартале продолжались целевые атаки шифровальщиков на крупные организации. Возможно, самым громким событием квартала стала атака вымогателей из группировки DarkSide на Colonial Pipeline — одного из самых крупных операторов топливных трубопроводов в США. Последствием инцидента стали перебои с топливом и объявление чрезвычайного положения в четырех штатах. В расследовании атаки участвовали ФБР и несколько других государственных организаций США, а информация о случившемся была доведена до президента США Джо Байдена.

Для злоумышленников такая внезапная слава оказалась нежелательной. Создатели DarkSide опубликовали в своем блоге пост, в котором сваливают вину на «сторонних» операторов. Впоследствии был опубликован еще один пост о том, что разработчики DarkSide потеряли доступ к части своей инфраструктуры и закрывают сервис и партнерскую программу.

Другим последствием этого резонансного инцидента стало новое правило на форуме XSS, где многие разработчики шифровальщиков, включая REvil (также известный как Sodinokibi или Sodin), LockBit и Netwalker, рекламируют свои партнерские программы. В соответствии с новым правилом, администрация форума запретила рекламировать и продавать на сайте любые программы-вымогатели. Аналогичное решение было принято на других форумах, популярных среди злоумышленников.

Закрытие Avaddon

Другое семейство целевых шифровальщиков, чьи владельцы прекратили во втором квартале распространение зловреда и закрыли проект, — Avaddon. Одновременно с сообщением о закрытии злоумышленники предоставили редакции Bleeping Computer ключи для расшифровки.

Противостояние с Clop

Украинская полиция провела обыски и аресты участников группировки Clop. Правоохранительные органы также деактивировали часть инфраструктуры злоумышленников, что, однако, не привело к остановке деятельности группировки.

Атаки на устройства NAS

Во втором квартале активизировались злоумышленники, атакующие сетевые устройства хранения данных (NAS). Появилось новое семейство Qlocker, которое упаковывает пользовательские файлы в 7zip-архив с паролем, а деятельность старых знакомых ech0raix и AgeLocker стала набирать обороты.

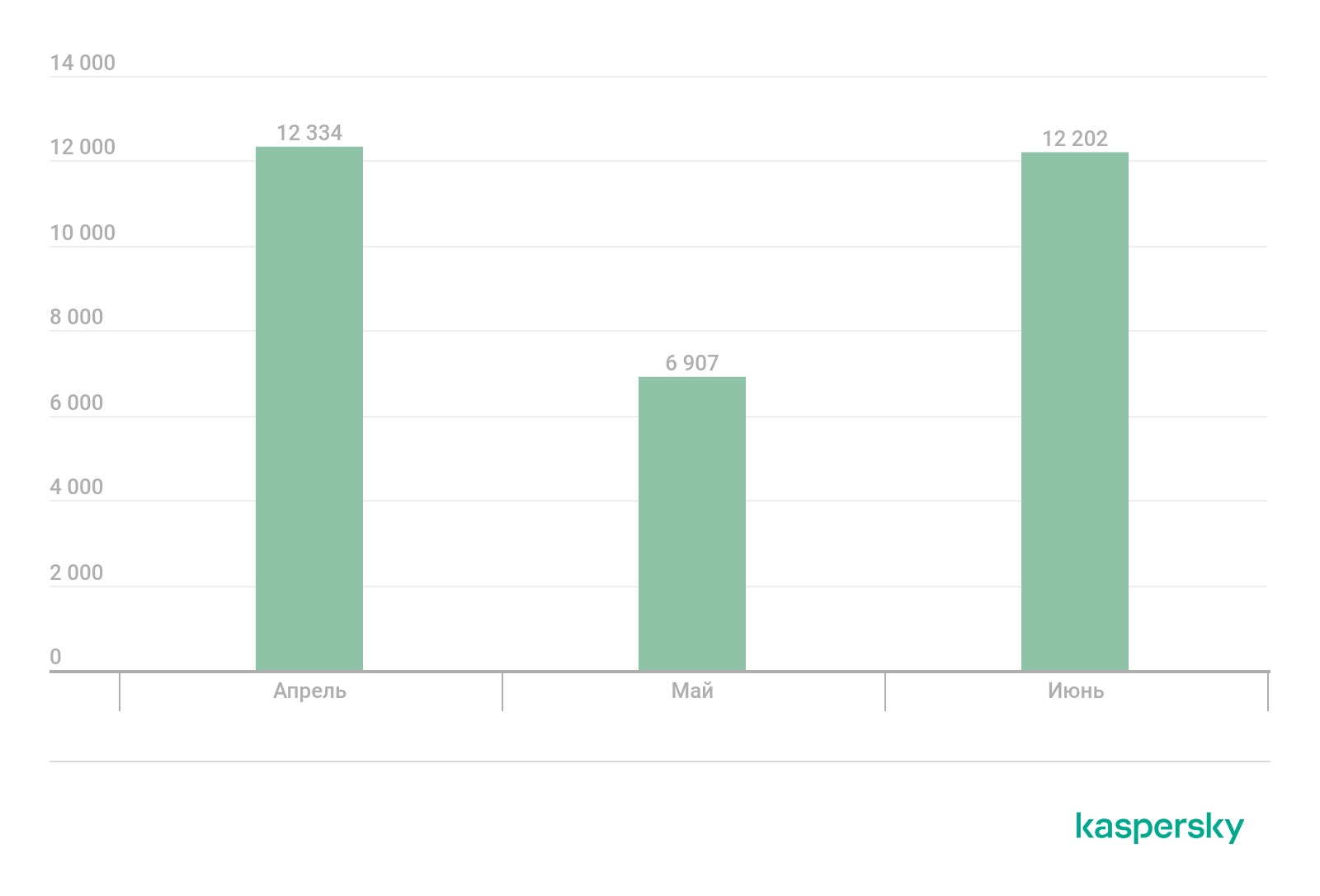

Количество новых модификаций шифровальщиков

Во втором квартале 2021 года мы обнаружили 14 новых семейств шифровальщиков и 3905 новых модификаций зловредов этого типа.

Количество новых модификаций шифровальщиков, Q2 2020 — Q2 2021 (скачать)

Количество пользователей, атакованных троянцами-шифровальщиками

Во втором квартале 2021 года продукты и технологии «Лаборатории Касперского» защитили от атак шифровальщиков 97 451 пользователя.

Количество уникальных пользователей, атакованных троянцами-шифровальщиками, Q2 2021 (скачать)

География атак шифровальщиков

TОР 10 стран, подвергшихся атакам троянцев-шифровальщиков

| Страна* | %** | |

| 1 | Бангладеш | 1,85 |

| 2 | Эфиопия | 0,51 |

| 3 | Китай | 0,49 |

| 4 | Пакистан | 0,40 |

| 5 | Египет | 0,38 |

| 6 | Индонезия | 0,36 |

| 7 | Афганистан | 0,36 |

| 8 | Вьетнам | 0,35 |

| 9 | Мьянма | 0,35 |

| 10 | Непал | 0,33 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, атакованных троянцами-шифровальщиками, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

TОР 10 наиболее распространенных семейств троянцев-шифровальщиков

| Название | Вердикты | %* | |

| 1 | WannaCry | Trojan-Ransom.Win32.Wanna | 20,66 |

| 2 | Stop | Trojan-Ransom.Win32.Stop | 19,70 |

| 3 | (generic verdict) | Trojan-Ransom.Win32.Gen | 9,10 |

| 4 | (generic verdict) | Trojan-Ransom.Win32.Crypren | 6,37 |

| 5 | (generic verdict) | Trojan-Ransom.Win32.Phny | 6,08 |

| 6 | (generic verdict) | Trojan-Ransom.Win32.Encoder | 5,87 |

| 7 | (generic verdict) | Trojan-Ransom.Win32.Agent | 5,19 |

| 8 | PolyRansom/VirLock | Virus.Win32.Polyransom / Trojan-Ransom.Win32.PolyRansom | 2,39 |

| 9 | (generic verdict) | Trojan-Ransom.Win32.Crypmod | 1,48 |

| 10 | (generic verdict) | Trojan-Ransom.MSIL.Encoder | 1,26 |

* Доля уникальных пользователей «Лаборатории Касперского», атакованных конкретным семейством троянцев-вымогателей, от всех пользователей, подвергшихся атакам подобных зловредов.

Майнеры

Количество новых модификаций майнеров

Во втором квартале 2021 года решения «Лаборатории Касперского» обнаружили 31 443 новые модификации майнеров.

Количество новых модификаций майнеров, Q2 2021 (скачать)

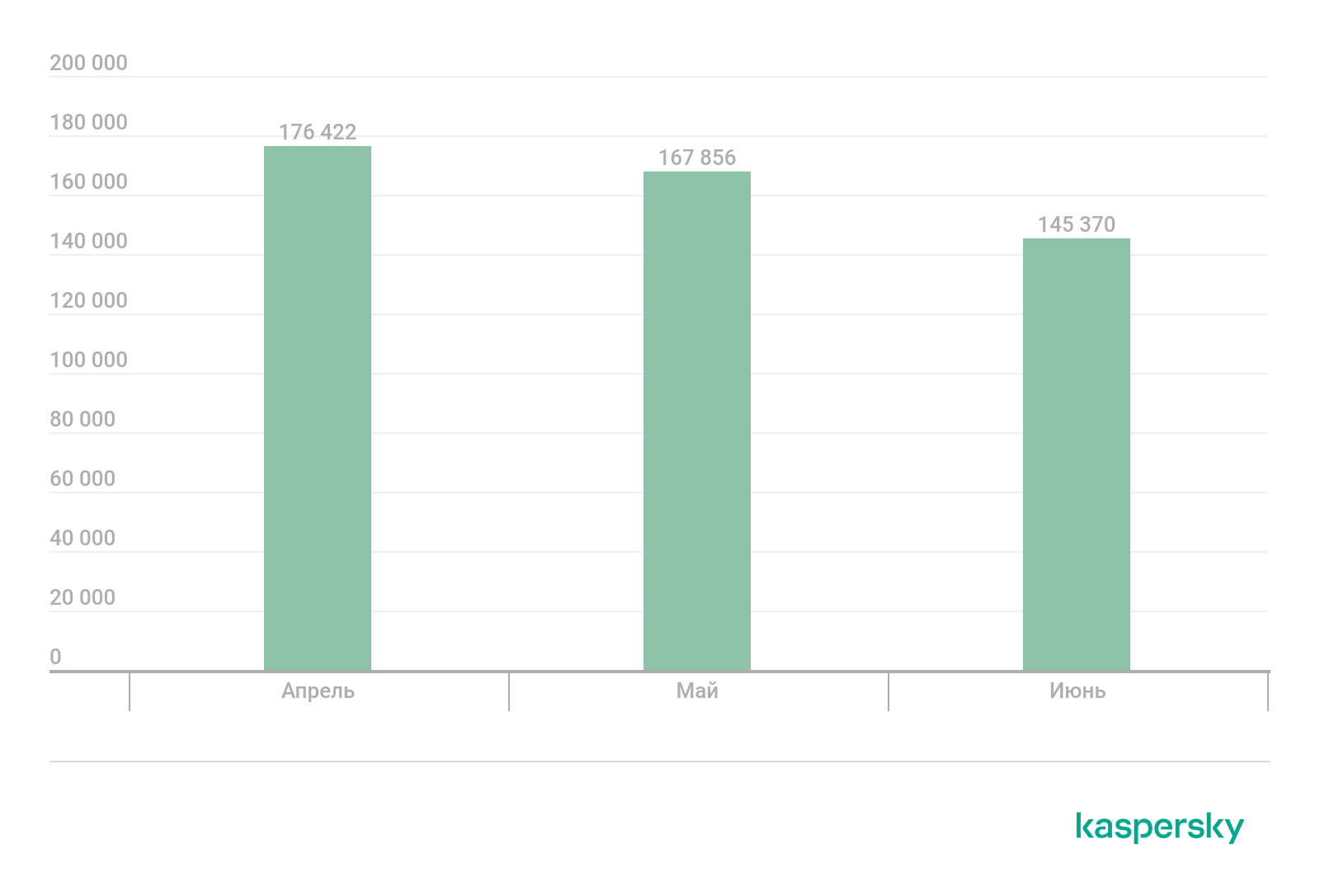

Количество пользователей, атакованных майнерами

Во втором квартале мы обнаружили атаки с использованием программ-майнеров на компьютерах 363 516 уникальных пользователей продуктов «Лаборатории Касперского» по всему миру. При этом количество атакованных пользователей на протяжении квартала постепенно сокращалось, иначе говоря, возобновился тренд на снижение активности майнеров.

Количество уникальных пользователей, атакованных майнерами, Q2 2021 (скачать)

География атак майнеров

TОР 10 стран, подвергшихся атакам майнеров

| Страна* | %** | |

| 1 | Афганистан | 3,99 |

| 2 | Эфиопия | 2,66 |

| 3 | Руанда | 2,19 |

| 4 | Узбекистан | 1,61 |

| 5 | Мозамбик | 1,40 |

| 6 | Шри-Ланка | 1,35 |

| 7 | Вьетнам | 1,33 |

| 8 | Казахстан | 1,31 |

| 9 | Азербайджан | 1,21 |

| 10 | Танзания | 1,19 |

* При расчетах мы исключили страны, в которых число пользователей продуктов «Лаборатории Касперского» относительно мало (менее 50 000).

** Доля уникальных пользователей, атакованных майнерами, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Уязвимые приложения, используемые злоумышленниками в ходе кибератак

Второй квартал 2021 года привнес небольшие изменения в нашу статистику используемых злоумышленниками эксплойтов. В частности, доля эксплойтов для Microsoft Office уменьшилась до 55,81% от общего количества угроз этого типа. И наоборот, доля эксплойтов, атакующих популярные браузеры, выросла примерно на 3 п. п. и составила 29,13%.

Распределение эксплойтов, использованных злоумышленниками, по типам атакуемых приложений, Q2 2021 (скачать)

Второй квартал 2021 года запомнился появлением нескольких опасных уязвимостей в ОС семейства Microsoft Windows различных версий, причем многие из них были замечены в дикой природе. Одни только эксперты нашей компании нашли три уязвимости, которые использовались в целевых атаках:

- CVE-2021-28310 — уязвимость типа out-of-bounds (OOB) write в библиотеке Microsoft DWM Core, используемой в Desktop Window Manager. Из-за недостаточной проверки в коде работы с массивами данных непривилегированный пользователь, использующий DirectComposition API, может записать собственные данные в контролируемые им участки памяти. В результате произойдет порча данных реальных объектов, что, в свою очередь, может привести к выполнению произвольного кода.

- CVE-2021-31955 — уязвимость типа Information disclosure, раскрывающая информацию об объектах ядра. В связке с другими эксплойтами позволяет злоумышленнику атаковать уязвимую систему.

- CVE-2021-31956 — уязвимость в драйвере файловой системы ntfs.sys. Заключается в некорректной проверке переданных размеров, вследствие чего атакующий может вызвать переполнение буфера, используя правильно подобранные параметры.

Подробнее об этих уязвимостях и их эксплуатации можно прочитать в наших статьях PuzzleMaker attacks with Chrome zero-day exploit chain и Zero-day vulnerability in Desktop Window Manager (CVE-2021-28310) used in the wild.

Другие исследователи безопасности обнаружили целый ряд уязвимостей в браузерах, среди которых можно выделить следующие:

- CVE-2021-33742 — ошибка в браузерном движке Microsoft Trident (он же MSHTML), позволяющая записывать данные за пределы памяти оперируемых объектов.

- Три уязвимости в Google Chrome, найденные в дикой природе и эксплуатирующие ошибки в разных компонентах браузера: CVE-2021-30551, заключающаяся в неверной интерпретации типов данных в скриптовом движке v8, CVE-2021-30554 — уязвимость типа use-after-free в компоненте WebGL, а также CVE-2021-21220 — уязвимость, вызывающая повреждение кучи (heap corruption).

- Три уязвимости в браузерном движке WebKit, который сейчас используется в основном в продуктах Apple (например, в браузере Safari) также были обнаружены в дикой природе: CVE-2021-30661 — уязвимость типа use-after-free, CVE-2021-30665 — уязвимость, вызывающая повреждение памяти, и CVE-2021-30663 — уязвимость, вызывающая переполнение целочисленной переменной.

Все перечисленные уязвимости позволяют злоумышленнику незаметно атаковать систему пользователя, если тот откроет вредоносный сайт в непропатченном браузере.

Во втором квартале были найдены две похожие друг на друга уязвимости (CVE-2021-31201 и CVE-2021-31199), эксплуатирующие ошибки переполнения целочисленных переменных (integer overflow) в компоненте криптопровайдера Microsoft Windows. Используя эти уязвимости, злоумышленник мог подготовить специальный подписанный документ, который в конечном счете позволит ему выполнить произвольный код в контексте приложения, использующего уязвимую библиотеку.

Но главной темой квартала стали критические уязвимости CVE-2021-1675 и CVE-2021-34527 в службе Print Spooler ОС Microsoft Windows, причем как в серверных, так и в клиентских редакциях. Их обнаружение, вместе с обнаружением Proof-of-Concept эксплойта, вызвало шум как в среде специалистов, так и в СМИ, которые дали одной из уязвимостей название PrintNightmare. Эксплуатация этих уязвимостей достаточно тривиальна, так как служба Print Spooler включена в Windows по умолчанию, а методы, с помощью которых осуществляется компрометация, доступны даже непривилегированным пользователям, в том числе удаленным. В последнем случае для компрометации может использоваться механизм RPC. В результате злоумышленник с низким уровнем доступа может завладеть не только локальной машиной, но и контроллером домена, если эти системы не были вовремя обновлены либо на них не были применены имеющиеся методы снижения рисков, связанных с данными уязвимостями.

Среди сетевых угроз второго квартала 2021 года все так же актуальны попытки перебора паролей в популярных протоколах и службах, среди которых можно выделить RDP, SSH, MSSQL и другие. По-прежнему распространены атаки с использованием эксплойтов EternalBlue, EternalRomance и им подобных, хотя их доля медленно сокращается. Среди новых атак — CVE-2021-31166, уязвимость в стеке HTTP протокола ОС Microsoft Windows, которая вызывает отказ в обслуживании при обработке запросов на веб-сервере. Для получения контроля над целевыми системами злоумышленники также используют ранее найденную уязвимость NetLogon (она же CVE-2020-1472), а для серверов с развернутым Microsoft Exchange Server — уязвимости, найденные совсем недавно во время изучения целевых атак группировки HAFNIUM.

Атаки на macOS

В контексте угроз для платформы macOS второй квартал запомнился нам в первую очередь появлением новых образцов троянца XCSSET. Этот зловред ориентирован на кражу данных из браузеров и других приложений, а примечателен тем, что для своего распространения он заражает проекты среды разработки Xcode. Троянец представляет собой bash-скрипт, упакованный утилитой SHC. Это позволяет ему обходить защиту macOS, которая не блокирует выполнение скриптов. В ходе выполнения скрипта утилита SHC, используя алгоритм RC4, расшифровывает полезную нагрузку, а та, в свою очередь, скачивает дополнительные модули.

TOP 20 угроз для macOS

| Вердикт | %* | |

| 1 | AdWare.OSX.Pirrit.j | 14,47 |

| 2 | AdWare.OSX.Pirrit.ac | 13,89 |

| 3 | AdWare.OSX.Pirrit.o | 10,21 |

| 4 | AdWare.OSX.Pirrit.ae | 7,96 |

| 5 | AdWare.OSX.Bnodlero.at | 7,94 |

| 6 | Monitor.OSX.HistGrabber.b | 7,82 |

| 7 | Trojan-Downloader.OSX.Shlayer.a | 7,69 |

| 8 | AdWare.OSX.Bnodlero.bg | 7,28 |

| 9 | AdWare.OSX.Pirrit.aa | 6,84 |

| 10 | AdWare.OSX.Pirrit.gen | 6,44 |

| 11 | AdWare.OSX.Cimpli.m | 5,53 |

| 12 | Trojan-Downloader.OSX.Agent.h | 5,50 |

| 13 | Backdoor.OSX.Agent.z | 4,64 |

| 14 | Trojan-Downloader.OSX.Lador.a | 3,92 |

| 15 | AdWare.OSX.Bnodlero.t | 3,64 |

| 16 | AdWare.OSX.Bnodlero.bc | 3,36 |

| 17 | AdWare.OSX.Ketin.h | 3,25 |

| 18 | AdWare.OSX.Bnodlero.ay | 3,08 |

| 19 | AdWare.OSX.Pirrit.q | 2,84 |

| 20 | AdWare.OSX.Pirrit.x | 2,56 |

* Доля уникальных пользователей, столкнувшихся с данным зловредом, от всех атакованных пользователей защитных решений «Лаборатории Касперского» для macOS.

Как и в предыдущем квартале, большую часть TOP 20 угроз для macOS заняли различные рекламные программы — пятнадцать позиций из двадцати. Традиционно отличились семейства Pirrit и Bnodlero, причем доля первого составила две трети от общего количества угроз.

География угроз для macOS

ТОР 10 стран по доле атакованных пользователей

| Страна* | %** | |

| 1 | Индия | 3,77 |

| 2 | Франция | 3,67 |

| 3 | Испания | 3,45 |

| 4 | Канада | 3,08 |

| 5 | Италия | 3,00 |

| 6 | Мексика | 2,88 |

| 7 | Бразилия | 2,82 |

| 8 | США | 2,69 |

| 9 | Австралия | 2,53 |

| 10 | Великобритания | 2,33 |

* Из рейтинга мы исключили страны, где количество пользователей защитных решений «Лаборатории Касперского» для macOS относительно мало (менее 10 000).

** Доля уникальных атакованных пользователей в стране по отношению ко всем пользователям защитных решений для macOS «Лаборатории Касперского» в стране.

Во втором квартале 2021 года первое место по доле атакованных пользователей заняла Индия (3,77%), в которой чаще всего встречались рекламные приложения семейства Pirrit. Аналогичная ситуация наблюдалась во Франции (3,67%) и Испании (3,45%), занявших второе и третье места соответственно.

Атаки на IoT

Статистика IoT-угроз

Как и ранее, во втором квартале 2021 года большая часть устройств, атаковавших ловушки «Лаборатории Касперского», делала это по протоколу Telnet.

| Telnet | 70,55% |

| SSH | 29,45% |

Таблица распределения атакуемых сервисов по числу уникальных IP-адресов устройств, проводивших атаки, Q2 2021

Если посмотреть на сессии работы киберпреступников с ханипотами «Лаборатории Касперского», то здесь аналогичная ситуация — гораздо чаще использовалось управление через Telnet.

| Telnet | 63,06% |

| SSH | 36,94% |

Таблица распределения рабочих сессий киберпреступников с ловушками «Лаборатории Касперского», Q2 2021

TOP 10 угроз, загружаемых на IoT-устройство по Telnet

| Вердикт | %* | |

| 1 | Backdoor.Linux.Mirai.b | 30,25% |

| 2 | Trojan-Downloader.Linux.NyaDrop.b | 27,93% |

| 3 | Backdoor.Linux.Mirai.ba | 5,82% |

| 4 | Backdoor.Linux.Agent.bc | 5,10% |

| 5 | Backdoor.Linux.Gafgyt.a | 4,44% |

| 6 | Trojan-Downloader.Shell.Agent.p | 3,22% |

| 7 | RiskTool.Linux.BitCoinMiner.b | 2,90% |

| 8 | Backdoor.Linux.Gafgyt.bj | 2,47% |

| 9 | Backdoor.Linux.Mirai.cw | 2,52% |

| 10 | Backdoor.Linux.Mirai.ad | 2,28% |

* Доля определенной угрозы, которая была загружена на зараженное устройство в результате успешной атаки по Telnet, от общего количества загруженных угроз.

Подробная статистика по IoT-угрозам опубликована в DDoS-отчете за второй квартал 2021 года: https://securelist.ru/ddos-attacks-in-q2-2021/102607/#ataki-na-iot-xanipoty

Атаки через веб-ресурсы

Статистические данные в этой главе получены на основе работы веб-антивируса, который защищает пользователей в момент загрузки вредоносных объектов с вредоносной/зараженной веб-страницы. Злоумышленники создают такие сайты целенаправленно; зараженными могут быть веб-ресурсы, где контент создается пользователями (например, форумы), а также взломанные легитимные ресурсы.

Страны — источники веб-атак: TOP 10

Данная статистика показывает распределение по странам источников заблокированных продуктами «Лаборатории Касперского» интернет-атак на компьютеры пользователей (веб-страницы с редиректами на эксплойты, сайты с вредоносными программами, центры управления ботнетами и т. д.). Отметим, что каждый уникальный хост мог быть источником одной и более веб-атак.

Для определения географического источника веб-атаки использовалась методика сопоставления доменного имени с реальным IP-адресом, на котором размещен данный домен, и установления географического местоположения данного IP-адреса (GEOIP).

Во втором квартале 2021 года решения «Лаборатории Касперского» отразили 1 686 025 551 атаку с интернет-ресурсов, размещенных по всему миру. Зафиксировано 675 832 360 уникальных URL, на которых происходило срабатывание веб-антивируса.

Распределение по странам источников веб-атак, Q2 2021 (скачать)

Страны, в которых пользователи подвергались наибольшему риску заражения через интернет

Чтобы оценить степень риска заражения вредоносными программами через интернет, которому подвергаются компьютеры пользователей в разных странах мира, мы подсчитали в каждой стране долю пользователей продуктов «Лаборатории Касперского», которые столкнулись со срабатыванием веб-антивируса в отчетный период. Полученные данные являются показателем агрессивности среды, в которой работают компьютеры в разных странах.

Напомним, что в этом рейтинге учитываются только атаки вредоносных объектов класса Malware; при подсчетах мы не учитывали срабатывания веб-антивируса на потенциально опасные и нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Беларусь | 23,65 |

| 2 | Мавритания | 19,04 |

| 3 | Республика Молдова | 18,88 |

| 4 | Украина | 18,37 |

| 5 | Киргизия | 17,53 |

| 6 | Алжир | 17,51 |

| 7 | Сирия | 15,17 |

| 8 | Узбекистан | 15,16 |

| 9 | Казахстан | 14,80 |

| 10 | Таджикистан | 14,70 |

| 11 | Россия | 14,54 |

| 12 | Йемен | 14,38 |

| 13 | Тунис | 13,40 |

| 14 | Эстония | 13,36 |

| 15 | Латвия | 13,23 |

| 16 | Ливия | 13,04 |

| 17 | Армения | 12,95 |

| 18 | Марокко | 12,39 |

| 19 | Саудовская Аравия | 12,16 |

| 20 | Макао | 11,67 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (меньше 10 000).

** Доля уникальных пользователей, подвергшихся веб-атакам вредоносных объектов класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

Настоящая статистика основана на детектирующих вердиктах модуля веб-антивируса, предоставленных пользователями продуктов «Лаборатории Касперского», подтвердившими свое согласие на передачу статистических данных.

В среднем в течение квартала 9,43% компьютеров пользователей интернета в мире хотя бы один раз подвергались веб-атаке класса Malware.

Локальные угрозы

В этом разделе мы анализируем статистические данные, полученные на основе работы модулей OAS и ODS продуктов «Лаборатории Касперского». Учитывались вредоносные программы, найденные непосредственно на компьютерах пользователей или же на съемных носителях, подключенных к ним (флешках, картах памяти фотоаппаратов, телефонах, внешних жестких дисках), либо изначально попавшие на компьютер не в открытом виде (например, программы в составе сложных инсталляторов, зашифрованные файлы и т. д.).

Во втором квартале 2021 года нашим файловым антивирусом было зафиксировано 68 294 298 вредоносных и потенциально нежелательных объектов.

Страны, в которых компьютеры пользователей подвергались наибольшему риску локального заражения

Для каждой из стран мы подсчитали, какая доля пользователей продуктов «Лаборатории Касперского» столкнулась со срабатыванием файлового антивируса в отчетный период. Эта статистика отражает уровень зараженности персональных компьютеров в различных странах мира.

Отметим, что в данном рейтинге учитываются только атаки вредоносных объектов класса Malware; при подсчетах мы не учитывали срабатывания файлового антивируса на потенциально опасные или нежелательные программы, такие как RiskTool и рекламные программы.

| Страна* | % атакованных пользователей** |

|

| 1 | Туркменистан | 49,38 |

| 2 | Таджикистан | 48,11 |

| 3 | Афганистан | 46,52 |

| 4 | Узбекистан | 44,21 |

| 5 | Эфиопия | 43,69 |

| 6 | Йемен | 43,64 |

| 7 | Куба | 38,71 |

| 8 | Мьянма | 36,12 |

| 9 | Сирия | 35,87 |

| 10 | Южный Судан | 35,22 |

| 11 | Китай | 35,14 |

| 12 | Киргизия | 34,91 |

| 13 | Бангладеш | 34,63 |

| 14 | Венесуэла | 34,15 |

| 15 | Бенин | 32,94 |

| 16 | Алжир | 32,83 |

| 17 | Ирак | 32,55 |

| 18 | Мадагаскар | 31,68 |

| 19 | Мавритания | 31,60 |

| 20 | Беларусь | 31,38 |

* При расчетах мы исключили страны, в которых число пользователей «Лаборатории Касперского» относительно мало (менее 10 000).

** Доля уникальных пользователей, на компьютерах которых были заблокированы локальные угрозы класса Malware, от всех уникальных пользователей продуктов «Лаборатории Касперского» в стране.

В среднем в мире хотя бы один раз в течение первого квартала локальные угрозы класса Malware были зафиксированы на 15,56% компьютеров пользователей. Показатель России в этом рейтинге составил 17,52%.

Развитие информационных угроз во втором квартале 2021 года. Статистика по ПК