Целевые атаки и вредоносные кампании

Скимминг по-новому

В начале этого года в ходе расследования инцидента мы обнаружили новую версию троянца Skimer для банкоматов. Эта вредоносная программа, известная с 2009 года, была обновлена. Была пересмотрена и тактика действий киберпреступников, которые ее используют. Жертвами нового инфектора для банкоматов стали банкоматы по всему миру, в частности в ОАЭ, Франции, США, России, Макао, Китае, Филиппинах, Грузии, Польше, Бразилии и Чехии.

Вместо традиционного подхода – приладить к банкомату фальшивое устройство, читающее карты, злоумышленники берут под контроль сразу весь банкомат. Сначала они устанавливают на банкомате троянец Skimer – либо имея физический доступ к банкомату, либо взломав внутреннюю сеть банка. Троянец заражает ядро банкомата – часть устройства, ответственную за взаимодействие с банковской инфраструктурой в целом, обработку карт и выдачу денег. В отличие от традиционной кражи данных банковских карт с помощью скиммеров, в этом случае нет никаких физических признаков того, что банкомат заражен, и злоумышленники могут спокойно считывать данные карт, вставляемых в банкомат (включая номера банковских счетов и PIN-коды пользователей), или напрямую красть наличные из банкомата.

Злоумышленник «активирует» зараженный банкомат, вставляя особую карту, на магнитную полосу которой записаны специальные данные. Считав эту карту, Skimer способен исполнить жестко закодированную команду или получать команды через специальное меню, активируемое картой. Пользовательский интерфейс Skimer становится виден на дисплее только после извлечения карты и только если киберпреступник в течение 60 секунд вводит правильный ключ сеанса. В меню доступен 21 различный вариант действий, в т.ч. выдача денег, сбор данных карт, вставляемых в банкомат, самоудаление или установка обновлений. Злоумышленник может записать собранные данные карт на чип своей карты или распечатать их.

https://www.youtube.com/watch?v=hOcFy02c7x0&w=560&h=315

Злоумышленники действуют осторожно, чтобы не привлекать внимания. Вместо того чтобы просто забрать деньги из банкомата (что может быть сразу замечено) они выжидают, иногда в течение нескольких месяцев, перед тем как начать действовать. Чаще всего они собирают данные карт пользователей банкоматов, а потом создают клоны этих карт. Они используют клоны карт в других, незараженных банкоматах, незаметно снимая деньги со счетов жертв таким образом, что вычислить зараженный банкомат никак невозможно.

У «Лаборатории Касперского» есть ряд рекомендаций для банков по поводу того, как защититься от таких программ. Следует регулярно проводить антивирусные проверки, использовать списки разрешенных, применять надежную политику управления устройствами, использовать полное шифрование диска, устанавливать пароли на BIOS банкоматов, устанавливать принудительную загрузку банкоматов с жесткого диска и изолировать сеть банкоматов от остальной банковской инфраструктуры. На магнитной полосе карты, используемой злоумышленниками для активации троянца, записаны девять чисел. В качестве метода проактивной защиты банки могут выполнить поиск по этим числам в своих системах процессинга – мы опубликовали эту информацию, а также прочие индикаторы заражения.

В апреле один из наших экспертов предоставил подробный анализ краж денег из банкоматов без физического взлома и высказал несколько соображений по поводу того, что следует делать для обеспечения безопасности этих устройств.

Новые атаки, старый эксплойт

Последние месяцы мы наблюдаем волну кибершпионских атак, проводимых в Азиатско-Тихоокеанском и Дальневосточном регионе различными APT-группировками. У всех этих атак есть одна общая черта: они эксплуатируют уязвимость CVE-2015-2545. Эта уязвимость позволяет атакующей стороне исполнять произвольный код при помощи специально созданного графического файла с расширением EPS, при этом используется язык PostScript и обходятся встроенные в ОС Windows методы защиты Address Space Layout Randomization и Data Execution Prevention. Уже было известно, что эту уязвимость эксплуатируют группировки Platinum, APT16, EvilPost и SPIVY, а недавно добавилась еще и группа Danti.

Группировка Danti впервые проявила себя в феврале 2016 г. и активна по сей день; ее деятельность нацелена на дипломатические представительства. В первую очередь атакуются индийские госорганизации, хотя по данным Kaspersky Security Network видно, что у нее также есть зараженные жертвы в Казахстане, Кыргызстане, Узбекистане, Мьянме, Непале и на Филиппинах.

Эксплойт доставляется с помощью целевого фишинга: электронные сообщения внешне выглядят так, как будто их отправителями являются высокопоставленные индийские правительственные чиновники. Когда получатель нажимает на прикрепленный DOCX-файл, устанавливается бэкдор Danti, с помощью которого злоумышленники могут похищать конфиденциальные данные.

Происхождение группировки Danti неясно; мы подозреваем, что она может быть связана с группировками NetTraveler и DragonOK. Есть предположения, что за этими атаками стоят китайскоязычные хакеры.

«Лаборатория Касперского» наблюдала также другую вредоносную кампанию, использовавшую уязвимость CVE-2015-2545 – мы назвали эту кампанию SVCMONDR, по названию троянца, который загружается после того, как атакующая сторона закрепится на компьютере-жертве. Этот троянец отличается от того, что используется группировкой Danti, но при этом имеет некоторые общие черты с Danti и с APT61. APT61 – это кибершпионская группировка, предположительно китайского происхождения.

Самой поразительной чертой этих атак является то, что они с успехом эксплуатируют уязвимость, патч к которой компания Microsoft выпустила в сентябре 2015 г. В декабре 2015 г. мы предсказывали, что APT-агенты станут прилагать меньше усилий для разработки сложных инструментов и будут чаще использовать для своих целей готовое вредоносное ПО. Вышеописанный случай является хорошим примером: использование известной уязвимости предпочтительнее разработки эксплойта к уязвимости нулевого дня. Это говорит о том, что компаниям следует уделять больше внимания своевременной установке исправлений безопасности, чтобы обеспечить защиту корпоративной IT-инфраструктуры.

Новая атака, новый эксплойт

Естественно, всегда будут существовать APT-группировки, стремящиеся воспользоваться эксплойтами нулевого дня. В июне мы сообщали о кампании кибершпионажа, получившей кодовое название «Операция Daybreak» («Рассвет»), запущенной группировкой под названием ScarCruft и использующей ранее неизвестный эксплойт к Adobe Flash Player (уязвимость CVE-2016-1010). Это относительно новая группировка, до сих пор она не привлекала особого внимания. Мы полагаем, что эта группировка ранее могла запустить еще один эксплойт нулевого дня (CVE-2016-0147), – эта уязвимость была закрыта в апреле.

Деятельность группировки направлена на организации в России, Непале, Южной Корее, Китае, Индии, Кувейте и Румынии. Среди ее жертв – правоохранительные органы одной из азиатских стран, одна из крупнейших мировых торговых компаний, американская компания по мобильной рекламе и монетизации приложений, частные лица, связанные с Международной ассоциацией легкоатлетических федераций и ресторан, расположенный в одном из крупнейших торговых центров Дубая. Атаки начались в марте 2016 г.; некоторые атаки произошли совсем недавно, так что мы полагаем, группировка активна по сей день.

Точный механизм заражений жертв неясен; мы думаем, что злоумышленники используют целевой фишинг в виде электронных сообщений, которые ведут на взломанный веб-сайт, на котором размещен эксплойт. Выполнив пару браузерных проверок, сайт перенаправляет жертв на контролируемый хакерами сервер в Польше. Процесс эксплуатации состоит из трех Flash-объектов. Объект, который активирует уязвимость в Adobe Flash Player, находится во втором SWF-файле, доставляемом жертве. В конце эксплуатационной цепочки сервер посылает жертве легитимный PDF-файл под названием china.pdf; он, по всей видимости, написан на корейском.

За Q2 2016 мы обнаружили более 3,6 млн. вредоносных мобильных установочных пакетов #KLreport

Tweet

Злоумышленники используют ряд интересных методов обхода детектирования, в т.ч. эксплуатируют ошибку в компоненте Windows Dynamic Data Exchange (DDE), чтобы обойти защитные решения, – ранее такой метод не наблюдался. Мы сообщили об этой ошибке в Microsoft.

Эксплойты для Flash Player становятся редкими, потому что в большинстве случаев их нужно применять в связке с эксплойтом для обхода исполнения в изолированной тестовой среде – это усложняет их применение. Более того, хотя вскоре Adobe планирует прекратить поддержку Flash Player, она продолжает внедрять новые меры безопасности, делая более сложной эксплуатацию уязвимостей в Flash Player. Тем не менее, изобретательные киберпреступные группировки, такие как ScarCruft, продолжат искать эксплойты нулевого дня, чтобы заражать компьютеры лиц, занимающих высокое положение.

Стопроцентной безопасности не бывает, но можно усилить линию безопасности настолько, что для атакующих злоумышленников станет слишком дорого пробивать в ней брешь, так что они откажутся от своих намерений или переключатся на другую жертву. Лучший метод защиты от целевых атак – это следовать комплексному подходу, который сочетает традиционные антивирусные технологии с управлением исправлениями, хостовыми системами предотвращения вторжений и запретом по умолчанию на основе списков разрешенных. По данным исследования австралийского Управления радиотехнической обороны, 85 процентов проанализированных целевых атак могут быть остановлены с применением четырех стратегий: списки разрешенных приложений, обновлений приложений, обновление операционных систем и ограничение административных прав.

Продукты «Лаборатории Касперского» детектируют эксплойт в Flash Player с вердиктом HEUR:Exploit.SWF.Agent.gen. Атака также проактивно блокируется нашим компонентом «Автоматическая защита от эксплойтов». Основной функционал детектируется с вердиктом HEUR:Trojan.Win32.ScarCruft.gen.

xDedic: APT-атаки как сервис

Недавно «Лаборатория Касперского» исследовала киберпреступную торговую площадку под названием xDedic – это теневой онлайн-рынок взломанных серверов, расположенных по всему миру, каждый из которых доступен по протоколу Remote Desktop Protocol (RDP). Поначалу мы полагали, что на рынке представлено около 70 000 серверов, но новые данные предполагают, что xDedic гораздо больше. На площадке есть своя поисковая система, так что потенциальные покупатели могут выбрать практически любой сервер на свой вкус, включая серверы в государственных и корпоративных сетях, и все это всего за 8 долларов за сервер! За эту низкую цену покупатели получают доступ к данным о взломанных серверах и могут использовать сами серверы как плацдарм для осуществления целевых атак.

Владельцы домена xdedic[.]biz утверждают, что не имеют никакого отношения к тем, кто торгует доступом к взломанным серверам, а лишь предоставляют другим за деньги безопасную торговую платформу. У форума xDedic есть отдельный субдомен partner[.]xdedic[.]biz для «партнеров» сайта, т.е. для продавцов взломанных серверов. Владельцы xDedic разработали инструмент для автоматического сбора информации о взломанных серверах, в т.ч. о доступных вебсайтах, установленном ПО и т.д. Они также предоставляют партнерам другие инструменты, в том числе патч к взломанным RDP-серверам для одновременной поддержки нескольких сессий, а также установщики прокси-серверов.

Теневые рынки – явление не новое; однако в данном случае мы видим более высокий уровень специализации. Хотя модель, взятую на вооружение владельцами XDedic, не так просто будет воспроизвести, мы полагаем, что в будущем есть вероятность возникновения других специализированных рыночных площадок.

Данные KSN позволили нам распознать несколько файлов, загруженных с партнерского портала xDedic – продукты «Лаборатории Касперского» детектируют их как вредоносные. Мы также внесли в список запрещенных URL-адреса командных серверов, используемых для сбора информации о зараженных системах. Подробная информация о хостах и сетевые индикаторы заражения доступны в нашем подробном отчете по xDedic.

Lurk: в засаде на пользователей Рунета

Иногда в руки наших исследователей попадают вредоносные программы, которые имеют предпочтения касательно того, кого заражать, а кого нет. Например, на закрытых форумах российских киберпреступников иногда можно увидеть предупреждение «Не работайте с RU» — другими словами, опытные киберпреступники советуют молодому поколению не заражать российские компьютеры, не красть деньги у россиян и не использовать их для отмывания денег. Для этого есть две причины: во-первых, онлайн-банкинг в России не настолько широко распространен, как на Западе; и во-вторых, жертвы вне России вряд ли обратятся с жалобой в российскую полицию – даже если поймут, что за заразившей их вредоносной программой стоят именно российские киберпреступники.

Однако из каждого правила бывают исключения. Одно из таких исключений – это банковский троянец Lurk; он используется уже несколько лет, чтобы красть деньги именно у российских пользователей. Злоумышленников, стоящих за этим троянцем, интересуют телекоммуникационные компании, СМИ, новостные агрегаторы и финансовые организации. Заражая первые, злоумышленники получают возможность перенаправлять трафик на свои серверы. Новостные сайты дают им возможность заражать большое число жертв из их «целевой аудитории» – финансового сектора. В числе атакованных троянцем мишеней – четыре крупнейших российских банка.

Для распространения банковского троянца Lurk применяется техника drive-by загрузки с использованием эксплойт-пака Angler: на зараженных сайтах размещается ссылка, ведущая на лендинг-страницу, содержащую эксплойт. Обычно эксплойты (в т.ч. нулевого дня) реализуются в Angler раньше, чем в других эксплойт-паках, что делает его особенно опасным. Злоумышленники также распространяют вредоносный код через легитимные сайты – при таком способе распространения зараженные файлы раздаются только пользователям из зоны .ru-, остальные получают чистые файлы. Заразив один компьютер в корпоративной сети, злоумышленники используют его как плацдарм, с которого заражают другие компьютеры в организации – для этого используется утилита PsExec; затем при помощи дроппера mini на этих компьютерах запускается основной модуль троянца.

У троянца Lurk есть несколько интересных особенностей. Одна из них – мы обсуждали ее вскоре после появления троянца – состоит в том, что это «бестелесная» вредоносная программа, т.е. она существует только в оперативной памяти зараженного компьютера и не записывает свой код на жесткий диск.

Lurk отличает высокая таргетированность – его авторы делают все, чтобы заразить максимальное количество интересных им жертв, не привлекая при этом внимания аналитиков и исследователей.. Судя по известным нам инцидентам, Lurk успешно выполняет те цели, ради которых он был создан: мы регулярно получаем отчеты о кражах денег из систем онлайн-банкинга, а после инцидентов криминалисты находят следы Lurk на компьютерах.

Киберпреступность

Киберпреступники готовятся к олимпиаде в Рио-де-Жанейро

Мошенники никогда не упустят возможности нажиться на крупных спортивных мероприятиях, так что не приходится удивляться повышению активности киберпреступников в связи с предстоящими Олимпийскими играми в Бразилии.

Наблюдается рост числа спам-сообщений. Спамеры пытаются использовать в своих целях желание людей смотреть игры вживую и рассылают фальшивые уведомления о выигрыше в лотерею (которая якобы организована Международным олимпийским комитетом и бразильским правительством): чтобы «получить выигрыш», нужно только ответить на письмо и предоставить необходимую персональную информацию.

Некоторые сообщения содержат ссылки на веб-сайты, поддельные под официальные сервисы продажи билетов на спортивные события Олимпиады 2016, как, например, вот на этот:

Эти фальшивые сайты по продаже билетов выглядят весьма убедительно. Некоторые мошенники идут дальше – получают легитимные SSL-сертификаты, чтобы обеспечить безопасное соединение между браузером жертвы и сайтом: отражение ‘https’ в адресной строке браузера помогает внушить пользователю ложное чувство безопасности. Мошенники сообщают попавшимся на удочку, что они получат билеты за две-три недели до олимпиады, так что когда жертва начнет беспокоиться, будет уже поздно – данные карты уже будут использованы киберпреступниками. «Лаборатория Касперского» постоянно детектирует и блокирует новые вредоносные домены; в названиях многих из них есть строка ‘rio’ или ‘rio2016’.

Покупать билеты через официальные каналы уже поздно, так что остается смотреть игры по телевизору или онлайн. Советуем всем остерегаться вредоносных сайтов, предоставляющих потоковое видео – по всей видимости, это последний шанс киберпреступников обманом получить чужие деньги в контексте Олимпиады.

Киберпреступники используют и наше стремление везде оставаться на связи: публиковать наши фотографии, обновлять профили в соцсетях, узнавать последние новости или находить лучшие места, где можно поесть, сделать покупки или остановиться на ночь. К сожалению, мобильный роуминг может стоить очень дорого, так что люди часто ищут ближайшую точку доступа Wi-Fi. Это опасно, потому что данные, пересылаемые и получаемые через открытую Wi-Fi сеть, могут перехватываться; таким образом могут быть украдены пароли, PIN-коды и прочая закрытая частная информация. Кроме этого, киберпреступники устанавливают поддельные точки доступа, настроенные так, что весь трафик проходит через хост, через который его можно контролировать: хост может даже считывать и перехватывать шифрованный трафик, по сути осуществляя атаку типа man-in-the-middle.

Чтобы оценить масштабы этой проблемы, мы проехали на машине мимо трех крупных олимпийских объектов в Рио-де-Жанейро и выполнили пассивный мониторинг доступных Wi-Fi сетей, которые посетители Олимпиады скорее всего попробуют использовать – в здании бразильского Олимпийского комитета, Олимпийского парка и на трех стадионах: Маракана, Мараканасиньо и Энженьян. Мы смогли обнаружить около 4500 уникальных точек доступа. Большинство можно использовать для передачи потокового мультимедийного контента, но при этом около четверти из них сконфигурированы на основе слабых протоколов шифрования, так что злоумышленники смогут использовать их для кражи данных подсоединяющихся к ним ничего не подозревающих пользователей.

Чтобы уменьшить риск, рекомендуем всем путешественникам (не только тем, кто собирается на Олимпиаду в Рио!) использовать при этом VPN-соединение – в этом случае данные с вашего устройства будут отсылаться в сеть через шифрованный канал передачи данных. Но при этом будьте осторожны: некоторые VPN-соединения уязвимы перед атаками типа DNS leaking (утечка DNS). Это означает, что хотя ваш конфиденциальные данные пересылаются через VPN, ваши DNS-запросы пересылаются в открытом виде на DNS-сервера, определяемые аппаратно на точках доступа. Это позволяет злоумышленнику увидеть, какие сайты вы посещаете, а если у него есть доступ к взломанной Wi-Fi-сети, то и назначить вредоносные DNS-сервера – то есть, сделать так, что вы будете перенаправляться с легитимного сайта (например, с сайта вашего банка) на вредоносный сайт. Если у вашего VPN-провайдера нет собственных DNS-серверов, подумайте о переходе к другому провайдеру или на сервис DNSCrypt.

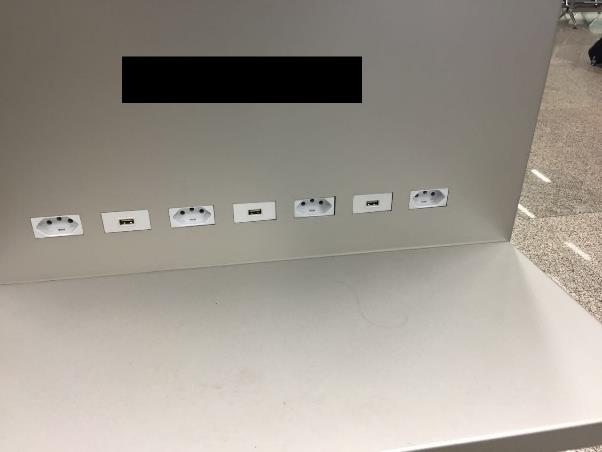

Чтобы оставаться на связи, нужна еще одна вещь – электричество: мобильные устройства нужно время от времени подзаряжать. В наши дни точки зарядки можно найти в торговых центрах, аэропортах и даже в такси. Обычно есть разъемы для наиболее популярных моделей телефонов, а также USB-разъем, куда пользователь может подсоединить свой кабель. Иногда есть и традиционная розетка, от которой можно подзарядить телефон с помощью зарядного устройства.

Однако при этом нужно помнить: вы не знаете, что может быть соединено к USB-разъему с другой стороны. Если точка зарядки окажется взломанной злоумышленником, то он сможет через нее выполнять команды, получая информацию о вашем мобильном устройстве, в т.ч. ее модель, номер IMEI, телефонный номер и прочие данные. Зная эту информацию, злоумышленник может провести атаку, направленную конкретно на ваше устройство, и заразить его. Вы можете почитать подробнее о данных, пересылаемых при подключении устройства через USB-разъем, и как злоумышленник может использовать это соединение, чтобы взломать ваше мобильное устройство.

Все это не означает, что вам не следует заряжать ваше мобильное устройство, когда вы не дома. Но нужно принять меры, чтобы защитить себя. Лучше всего использовать свое собственное зарядное устройство, чем подсоединять устройство к кабелю на публичной точке зарядки или покупать новую зарядку в неизвестном месте. И всегда предпочтительнее использовать розетку, а не USB-разъем.

Киберпреступники также продолжают использовать известные способы заполучить деньги, например кражу данных банковских карт при помощи ATM-скиммеров. Самые простые скиммеры включают устройство для чтения карты и камеру для записи вводимого PIN-кода. В таких случаях, лучший способ защититься – прикрывать рукой цифровую клавиатуру при вводе PIN-кода. Иногда киберпреступники подменяют сразу весь банкомат, в комплекте с экраном и клавиатурой; в этом случае вводимые пользователями пароли сохраняются в системе поддельного банкомата. Поэтому перед тем как ввести карту, важно убедиться, что банкомат не поддельный. Посмотрите, светится ли зеленый огонек в устройстве чтения карт: обычно злоумышленники подменяют его другим устройством, которое не светится зеленым или в котором эта подсветка выключена. Присмотритесь, нет ли чего-нибудь подозрительного в банкомате, например какие-либо его части могут отсутствовать или быть повреждены.

Клонирование банковских карт – это еще одна потенциальная угроза для посетителей Олипиады-2016 в Рио. Да, чипы в банковских картах и PIN-код усложняют киберпреступникам жизнь, но при этом они могут эксплуатировать уязвимости в реализации EMV-транзакций. От такого вида атак защититься сложно: обычно изменения вносятся в POS-терминал, чтобы сохранить данные карт, которые потом копируются злоумышленниками. Иногда, чтобы скопировать эти данные с терминала, не требуется физического доступа к нему – это можно сделать с помощью Bluetooth. Тем не менее и в этом случае можно принять некоторые меры, чтобы уменьшить риск при этом виде атак. Если такой сервис предоставляется, подпишитесь на SMS-уведомления из вашего банка обо всех операциях, совершаемых с вашей картой. При оплате никогда не отдавайте карту в руки продавцу, кассиру или официанту: если они не могут принести вам терминал для оплаты, то лучше сами подойдите к кассе. Если устройство выглядит подозрительно, рассчитайтесь другим способом. Перед тем как вводить PIN-код, убедитесь, что вы видите на экране диалог для проведения оплаты, а также убедитесь, что ваш PIN не отображается на экране.

Программы-вымогатели: делать резервные копии или платить выкуп?

В конце прошлого года мы прогнозировали, что программы-вымогатели отвоюют часть рынка у банковских троянцев. Программы-вымогатели удобны для злоумышленников: они легко монетизируются и имеют низкие затраты в расчете на жертву, так что нет ничего удивительного в том, что используются они все чаще. За год с апреля 2015 г. по апрель 2016 г. продукты «Лаборатории Касперского» заблокировали 2 315 931 атак вымогателей, что на 17,7% выше, чем годом ранее. Количество шифровальщиков (рассматриваемых отдельно от блокировщиков) выросло с 131 111 в период 2014-2015 гг. до 718 536 в период 2015-2016 гг. В прошлом году на шифровальщики приходилось 31,6% всех атак программ-вымогателей. Подробная информация, в т.ч. краткий обзор развития программ-вымогателей, доступен в нашем отчете «Программы-вымогатели для ПК в 2014-2016 годах«.

В большинстве случаев атаки программ-вымогателей направлены на домашних пользователей: на корпоративный сектор было направлено 6,8% атак в 2014-2015 гг. и 13,13% в 2015-2016 гг.

Впрочем, для шифровальщиков цифры другие: за 24-месячный отчетный период около 20% атак шифровальщиков были направлены на корпоративный сектор.

Не проходит и месяца, чтобы в СМИ не появилось публикаций об атаках программ-вымогателей; например, недавно были сообщения о том, что от таких программ пострадали больница и онлайн-казино. Хотя внимание общественности к данной проблеме растет, при этом очевидно, что и потребители, и организации делают не все для борьбы с угрозой, чем киберпреступники и пользуются – это четко видно по числу атак.

За Q2 2016 было обнаружено 27 403 мобильных банковских троянца #KLreport

Tweet

Важно сократить свою потенциальную уязвимость к программам-вымогателям (некоторые важные шаги к этому мы описали здесь и здесь). При этом, стопроцентной безопасности не бывает, так что особенно важно уменьшить риск. В частности, крайне необходимо всегда иметь резервные копии ваших данных, чтобы не попасть в ситуацию, когда перед вами окажется единственный выбор: заплатить требуемый выкуп или потерять ваши данные. Платить выкуп не рекомендуется ни в каких случаях. Не только потому, что этим вы поддержите преступную бизнес-модель , но и потому, что нет гарантии, что вымогатели расшифруют ваши данные после того, как вы им заплатите, – одна организация недавно обнаружила это. Если вы все же окажетесь в ситуации, когда резервных копий нет, узнайте, не может ли вам помочь производитель вашего защитного решения. «Лаборатория Касперского», например, может помочь восстановить данные, зашифрованные некоторыми программами-вымогателями.

Мобильные зловреды

По-прежнему одним из основных способов монетизации мобильных детектируемых объектов остается показ рекламы. Так, самым популярным мобильным троянцем второго квартала 2016 года стал Trojan.AndroidOS.Iop.c. С ним столкнулись более 10% от общего числа наших пользователей, у которых в течение отчетного периода были задетектированы мобильные вредоносные программы. Этот троянец показывает рекламу и устанавливает на устройство приложения, причем зачастую делает это скрытно, используя права суперпользователя. В результате такой активности зараженным устройством через непродолжительное время практически невозможно пользоваться из-за обилия рекламы и новых приложений. Поскольку троянец может получать права суперпользователя, удалить установленные им программы довольно трудно.

В отчете за первый квартал 2016 года мы упоминали семейство мобильных банковских троянцев Trojan-Banker.AndroidOS.Asacub. Программы этого семейства используют достаточно необычную технику обхода некоторых ограничений системы – они перекрывают стандартное системное окно запроса прав администратора устройства своим окном с кнопками, Таким образом троянец скрывает от пользователя запрос на получение дополнительных прав в системе и обманом вынуждает его подтвердить эти права. В этом квартале в арсенале Asacub появилась новая техника – троянец получил функционал SMS-менеджера и предлагает пользователю заменить собой стандартное приложение для работы с SMS.

Диалоговое окно запроса троянца Trojan-Banker.AndroidOS.Asacub.i на получение прав основного приложения для работы с SMS

Таким образом троянец может обойти ограничение системы, впервые появившееся в Android 4.4, и удалять или скрывать от пользователя входящие SMS.

О семействе Trojan-PSW.AndroidOS.MyVk, представители которого крадут пароли от социальной сети VK.com, мы писали еще в октябре 2015 года. В этом квартале злоумышленники, распространяющие троянцев этого семейства, для обхода механизмов безопасности в Google Play сначала опубликовали приложение, содержащее заявленную полезную функциональность и не содержащее вредоносный код. Затем они, как минимум, один раз его обновили, выложив новую версию приложения без вредоносного кода. И только более чем через месяц после первоначальной публикации злоумышленники добавили вредоносный код в очередное обновление. В итоге тысячи пользователей скачали Trojan-PSW.AndroidOS.MyVk.i.

Утечка данных

Частная информация – это ценный товар, так что неудивительно, что киберпреступники атакуют различные онлайн-ресурсы, пытаясь украсть побольше данных «оптом» в течение одной атаки. Мы привыкли к постоянному потоку сообщений в СМИ о взломах и прочих нарушениях безопасности; отчетный квартал не стал исключением – были сообщения об атаках на beautifulpeople.com, на хакерский форум nulled.io (в данном случае интересен тот факт, что атаки происходят не только на легитимные сервисы), kiddicare, Tumblr и другие ресурсы.

Некоторые атаки закончились кражей огромных объемов данных; это обнаружило тот факт, что многие компании не принимают адекватных мер, чтобы защитить себя. Речь идет не только о защите периметра корпоративной сети. Стопроцентной безопасности не бывает, и нельзя гарантировать, что система не может быть взломана. Но при этом любая организация, которая хранит персональные данные, обязана заботиться об их безопасности и делать это эффективно. Практически это включает хэширование и «соление» пользовательских паролей и шифрование прочих конфиденциальных данных.

Пользователи могут ограничить ущерб от возможного взлома провайдера онлайн-услуг, выбирая уникальные сложные пароли: идеальный пароль не короче 15 символов и состоит вперемешку из букв, цифр и символов со всей клавиатуры. Разумная альтернатива – использовать менеджер паролей: он справится с созданием таких сложных паролей автоматически. К сожалению, зачастую пользователи используют простые пароли, которые легко подобрать, и используют одни и те же пароли в учетных записях разных онлайн-сервисов – в этом случае один взломанный пароль делает уязвимыми все учетные записи пользователя. Об этой проблеме заговорили в мае 2016 г., когда хакер под ником Peace попытался продать 117 миллионов почтовых адресов и паролей из LinkedIn, которые были украдены несколькими годами раньше. Более миллиона из этих паролей были «123456»!

Многие провайдеры онлайн-сервисов предлагают двухфакторную аутентификацию, т.е. для доступа к сайту или внесения изменений в настройки учетной записи пользователей просят ввести код, сгенерированный аппаратным ключом или присланный на мобильное устройство. Двухфакторная аутентификация, безусловно, повышает уровень безопасности – если только человек станет ее использовать.

Есть несколько компаний, которые надеются вообще упразднить потребность в паролях. Apple позволяет авторизоваться по отпечаткам пальцев для совершения покупок в iTunes и осуществления платежей через Apple Pay. Samsung объявил, что введет авторизацию по отпечаткам пальцев, по голосу и радужной оболочке глаза. Amazon объявил о методе аутентификации selfie-pay. MasterCard и HSBC объявили о введении авторизации транзакций через распознавание лица и голоса пользователя. Главный плюс всех этих нововведений – это то, что они замещают пароли (которые пользователям надо держать в памяти) чем-то, что у пользователя и так есть, и при этом пользователь не имеет возможности упростить процесс аутентификации (как, например, в случае, когда пользователь выбирает слабый пароль).

Многие рассматривают биометрию как перспективное направление для дальнейшего развития. При этом, она не является панацеей: как мы ранее обсуждали (здесь, здесь и здесь), биометрию можно подделать, а еще биометрические данные можно украсть. В итоге существенно необходима многофакторная аутентификация – совмещающая что-то, что вы знаете, что-то, что вы имеете, и что-то, что является частью вас самих.

Скачать полный отчет

Скачать полный отчет

Развитие информационных угроз во втором квартале 2016 г. Обзор ситуации