Введение

Когда о поставленных на поток программах для электронного шпионажа стало известно широкой публике, многие провайдеры сервисов электронной почты, компании и частные лица взяли на вооружение шифрование данных. Некоторые создали решения, предусматривающие принудительное шифрование соединений с сервером, другие пошли еще дальше и реализовали сквозное шифрование передаваемых данных, а также данных, хранящихся на сервере.

К сожалению, эти важные меры не решили главную проблему. Дело в том, что архитектурное решение, лежащее в основе электронной почты, позволяет читать метаданные в текстовом формате как в отправленных, так и в полученных сообщениях. Эти метаданные включают, помимо прочих данных, информацию о получателе, отправителе, дате отправки/получения, теме сообщения, его размере, наличии вложений и почтовом клиенте, с помощью которого письмо было отправлено.

Этой информации достаточно, чтобы те, кто стоит за целевыми атаками, могли воссоздать хронологию переговоров, узнать, в какое время люди общаются друг с другом, как часто и о чем они говорят. Это позволяет злоумышленникам заполнить пробелы в знаниях о своих мишенях и узнать все, что им требуется.

Кроме того, технологии постоянно развиваются, и расшифровка того, что зашифровано сегодня, может не представлять сложности уже через несколько лет или даже месяцев – в зависимости от сложности ключа шифрования и скорости развития технологий.

Из-за этого многие перестали использовать электронную почту в тех случаях, когда общение носит конфиденциальный характер. Люди перешли на защищенные мобильные мессенджеры со сквозным шифрованием сообщений и их удалением по прошествии определенного времени, без сохранения данных на сервере. Такие приложения обеспечивают криптостойкое шифрование данных и соединений, а также автоматическое удаление сообщений с мобильных телефонов и серверов провайдеров. Кроме того, они практически не используют метаданные или работают обезличено, не давая возможности отследить данные, отправляемые собеседниками. Это позволяет обеспечить действительно конфиденциальное, безопасное и удобное общение.

Закономерным результатом стало создание злоумышленниками специальных приложений-имплантов для мобильных устройств. Они позволяют хакерам обойти все перечисленные выше технические ограничения – прежде всего невозможность перехвата разговоров между пользователями, перешедшими на защищенные мобильные мессенджеры. Что такое имплант? Авторство этого термина принадлежит самим злоумышленникам, стоящим за целевыми атаками. Первый раз мы столкнулись с ним при исследовании кампании Careto, об обнаружении которой мы сообщили несколько лет назад.

Ниже мы проанализируем несколько имплантов, созданных HackingTeam для заражения мобильных устройств под управлением операционных систем iOS (Apple), Android, Blackberry и Windows Mobile. HackingTeam – не единственная группа, создающая мобильные импланты. Есть несколько группировок с совершенно различными корнями, вкладывающих средства в разработку вредоносного ПО для мобильных устройств и применяющих его при проведении целевых атак на региональном и международном уровне.

Импланты для Android

Телефоны под управлением Android наиболее доступны по цене и, соответственно, наиболее популярны по всему миру. Именно поэтому злоумышленники, стоящие за целевыми атаками, рассматривают Android-телефоны как свою основную мишень и создали импланты, в частности для этой операционной системы.

Посмотрим, на что способен один из этих имплантов.

HEUR:Trojan-Spy.AndroidOS.Mekir.a

Широко известно, что для шифрования текстовых (SMS) сообщений применяется слабый алгоритм. Это означает, что практически любые пересылаемые текстовые сообщения могут быть перехвачены. Именно поэтому многие пользователи пользуются интернет-мессенджерами. В приведенном выше фрагменте кода видно, как злоумышленники получают доступ к базе сообщений, используемой WeChat – мобильным приложением для обмена текстовыми сообщениями.

Предположим, что используемое жертвой приложение для обмена текстовыми сообщениями имеет действительно высокий уровень безопасности и в нем применено криптостойкое сквозное шифрование, но при этом все отправленные и полученные сообщения хранятся локально. Тогда у хакеров все равно будет возможность расшифровать эти сообщения. Украв базу данных с сообщениями, а также ключ шифрования, который также хранится на устройстве жертвы, атакующие получат возможность полностью расшифровать содержимое базы – все ее элементы, т.е. не только текстовую информацию, но и переданные географические координаты жертвы, изображения, файлы и т.д.

Кроме того, хакеры имеют возможность использовать камеру, установленную на устройстве. Они даже могут делать фотоснимки жертвы, чтобы идентифицировать ее. Полученные сведения сопоставляются с другими данными, такими как информация о провайдере беспроводной сети, к которой подключен телефон.

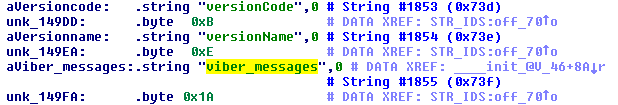

В действительности, не имеет значения, какое приложение использует жертва. После заражения мобильного устройства злоумышленники получают возможность читать все сообщения, отправляемые и получаемые жертвой. В следующих сегментах кода мы видим команды для взаимодействия с мессенджерами Viber и WhatsApp.

Если мобильное устройство взломано и на него установлен имплант, действует очень простое правило: если вы читаете на экране защищенное текстовое сообщение, злоумышленник, стоящий за имплантом, тоже его читает.

Импланты для iOS

Нельзя отрицать, что рыночная доля устройств Apple тоже велика. На некоторых рынках эти устройства, несомненно, более популярны, чем устройства Android.

В целом компания Apple очень хорошо продумала архитектуру безопасности своих устройств. Однако это не делает их неуязвимыми к вредоносным атакам, особенно со стороны киберпреступных группировок высокого уровня.

Существует несколько векторов заражения таких устройств. При этом если жертва занимает высокое положение, злоумышленники могут применять методы заражения, в которых используются дорогие, иногда стоимостью сотни тысяч долларов, но очень эффективные эксплойты. При выборе жертвы среднего уровня используются менее сложные, но при этом столь же эффективные методы, такие как установка вредоносного ПО с ранее зараженного компьютера при подключении к нему мобильного устройства через порт USB.

Какими техническими возможностями обладают импланты для iOS? Рассмотрим на следующем примере:

Trojan.OSX.IOSInfector.a

Эта троянская программа заражает устройства под управлением iOS в процессе зарядки, используя ранее сделанный на устройстве джейлбрейк. Другими словами, если жертва обычно заряжает свой телефон, подключая его к USB-порту, ранее зараженный компьютер может сделать на устройстве полный джейлбрейк и установить по окончании этого процесса вышеупомянутый имплант.

Из этого кода видно, что атакующий имеет возможность заразить устройство и подтвердить личность жертвы. Это важнейший шаг при проведении целевых атак, поскольку злоумышленники, стоящие за подобными атаками, не заинтересованы в заражении «не тех» жертв или – что еще хуже – в утрате контроля над своим имплантом и провале всей операции, результатом которого может быть привлечение всеобщего внимания к атаке.

Соответственно, среди прочих технических возможностей данных имплантов присутствует проверка телефонного номера жертвы, а также других данных, позволяющих убедиться в том, что жертвой атаки стал именно тот, на кого она была направлена.

Помимо прочих предварительных мер контроля данный имплант проверяет имя мобильного устройства, а также точное наименование модели, состояние батареи, данные Wi-Fi соединения и номер IMEI, который уникален для каждого устройства.

Но зачем проверять состояние батареи? Для этого есть несколько причин. Главная состоит в том, что в процессе извлечения информации с зараженного устройства эта информация должна передаваться на сервер злоумышленников через интернет. Когда телефон подключен к интернету, независимо от того, используется мобильная связь или Wi-Fi соединение, батарея теряет заряд быстрее, чем обычно. В случае вывода злоумышленниками данных с устройства в неподходящий момент жертва может заметить, что с аппаратом происходит что-то не то: батарея греется и быстро теряет заряд. Именно поэтому злоумышленники предпочитают выводить данные с устройств жертв – особенно большие файлы, такие как фото и видео, – когда батарея заряжается, а телефон подключен к Wi-Fi.

Ключевой прием шпионажа – соединение информации из реального мира с данными из цифрового мира жертвы. Другими словами, задача состоит в том, чтобы не просто украсть информацию с мобильного телефона, но и чтобы шпионить за жертвой в процессе обычных разговоров за пределами интернета. Как им это удается? Путем включения фронтальной камеры и микрофона на взломанных устройствах. Проблема в том, что, если телефон не находится в беззвучном режиме или режиме вибрации, он издает определенный звук, когда камера делает снимок. Как решить эту проблему? У имплантов есть специальная настройка, отключающая звуки камеры.

Получив подтверждение, что жертва идентифицирована верно, хакеры снова начинают собирать интересующую их информацию. Приведенный ниже код показывает, что злоумышленников интересуют разговоры, которые жертвы ведут по Skype.

Таким образом, злоумышленники получают возможность полностью контролировать разговоры своих жертв. В данном примере атакующие используют в качестве программы для обмена сообщениями Skype, однако в действительности это может быть любая выбранная ими программа, включая те, что считаются очень безопасными. Как упомянуто выше, слабое звено в этой цепи – мобильное устройство. Если оно взято под контроль, нет необходимости взламывать протокол шифрования, независимо от уровня его криптостойкости.

Импланты для Blackberry

Не исключено, что некоторые из жертв используют телефоны Blackberry. Эти устройства работают под управлением одной из наиболее безопасных систем на рынке. Несмотря на всю безопасность устройств Blackberry, у злоумышленников, стоящих за целевыми атаками, припасено кое-что и для них.

Trojan-Spy.BlackberryOS.Mekir.a

В этом импланте применен эффективный метод обфускации кода, поэтому его анализ – непростая задача. При просмотре кода прекрасно видно, что, хотя этот имплант принадлежит той же группировке, создан он другой группой разработчиков. Такое впечатление, что за разработку имплантов для каждой операционной системы отвечает отдельная группа разработчиков.

Какие действия может выполнять такой имплант на зараженных устройствах Blackberry? Их несколько:

- Проверка состояния батареи;

- Отслеживание географических координат жертвы;

- Обнаружение замены SIM-карты;

- Чтение сообщений, сохраненных на устройстве;

- Составление списка исходящих и входящих звонков устройства.

Когда телефоны Blackberry перейдут на операционную систему Android, у злоумышленников появится больше простора для деятельности.

Импланты для Windows Mobile

Windows Mobile не назовешь самой популярной на рынке операционной системой для мобильных устройств, но это «родная» операционная система для устройств Nokia, пользующихся популярностью у людей, которых интересует проверенное временем качество. Существует вероятность, что некоторые из жертв используют эту операционную систему, поэтому для устройств Windows Mobile также создаются импланты.

HEUR:Trojan-Spy.WinCE.Mekir.a

При заражении мобильного устройства жертвы этот имплант маскируется под файл динамической библиотеки под названием bthclient.dll, из-за чего его можно принять за драйвер Bluetooth.

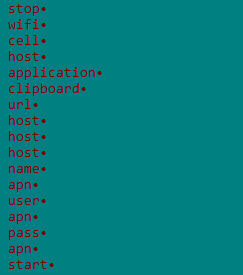

Технические возможности таких имплантов практически безграничны. Злоумышленники имеют возможность реализовать различные действия, такие как:

- проверка списка установленных приложений;

- проверка имени точки доступа Wi-Fi, к которой подключено устройство жертвы;

- проверка содержимого буфера обмена, который обычно содержит информацию, интересующую жертву и, соответственно, злоумышленников.

Злоумышленники могут даже выяснить имя точки доступа (APN), через которую телефон жертвы соединяется с мобильным интернетом.

Кроме того, злоумышленники могут осуществлять активный мониторинг отдельных приложений, таких как стандартный почтовый клиент и системные службы, которые устройство Windows Mobile использует для обработки данных, относящихся к коммуникациям жертвы.

Выводы

Учитывая объяснение, данное во введении, велика вероятность того, что переговоры, требующие максимальной секретности, зачастую проводятся с помощью защищенных мобильных приложений со сквозным шифрованием, а не по электронной почте с шифрованием PGP. Злоумышленники знают об этом, и поэтому последнее время они активно работают над созданием имплантов не только для персональных компьютеров, но и для мобильных устройств. Мы можем с уверенностью утверждать, что злоумышленники получают сразу несколько преимуществ при заражении мобильного устройства вместо традиционного компьютера. Поскольку жертвы всегда имеют мобильные телефоны при себе, на этих устройствах хранится информация, которой нет на рабочих компьютерах. Кроме того, мобильные устройства обычно хуже защищены с технологической точки зрения, а многие пользователи вообще не верят, что их телефоны можно заразить.

Несмотря на надежное шифрование данных, зараженное мобильное устройство никак не защищено от шпионских действий, поскольку злоумышленники в этом случае имеют возможность читать те же сообщения, что и сами пользователи. При этом нет необходимости взламывать протоколы шифрования или перехватывать данные на сетевом уровне. Они могут просто читать сообщения так, как это делает жертва.

Мобильные импланты не относятся к категории массовых атак, проводимых киберпреступниками. Это целевые атаки, жертвы которых тщательно отбираются. Что же может сделать вас мишенью?

Существует несколько факторов, влияющих на выбор мишеней для целевых атак. Например, вовлеченность в публичную политику, связи с теми, кто представляет интерес для злоумышленников, работа над интересующим злоумышленников секретным или стратегическим проектом и т.д. Как бы то ни было, если вы стали мишенью подобной атаки, вероятность заражения очень высока.

Все, с чем мы в данном случае имеем дело, – это борьба за цифры. Вы не можете определить, станете ли вы жертвой, но одна вещь в ваших силах – поднять затратность атаки на такой уровень, чтобы злоумышленникам было проще махнуть на вас рукой и переориентироваться на менее дорогую цель, атака на которую будет более реальной с точки зрения временных затрат и риска обнаружения вредоносной кампании. Как же повысить затратность атаки? Ниже мы приводим несколько практических советов и общих правил. Каждый случай уникален, но основная идея в том, что нужно лишить злоумышленников мотивации, сделав проведение операции против вас чересчур сложным и этим повысив для атакующих риск неудачи.

Среди базовых рекомендаций по повышению безопасности наших мобильных устройств можно выделить следующие:

- При подключении к интернету всегда используйте VPN-соединение. Это значительно затруднит перехват вашего сетевого трафика и уменьшит опасность загрузки вредоносного ПО, внедренного непосредственно в легитимное приложение, загружаемое из интернета.

- Не заряжайте свои мобильные устройства через USB-порт компьютера. Лучше всего подключать телефон непосредственно к сетевому адаптеру переменного тока.

- Установите антивирусное ПО – причем обязательно самое лучшее. По всей видимости, будущее мобильных решений за теми же технологиями, что уже реализованы для защиты персональных компьютеров: Запрет по умолчанию (Default Deny) и списки разрешенных (Allowlisting).

- Защищайте свои устройства паролем, а не цифровым кодом. Если злоумышленникам удастся взломать цифровой код, они могут получить физический доступ к вашему мобильному устройству и установить имплант так, что вы об этом не узнаете.

- Применяйте шифрование памяти мобильного устройства, которую вы используете для хранения данных. Этот совет особенно актуален для устройств, позволяющих извлекать карту памяти. Если злоумышленник извлечет вашу карту памяти и подключит ее к другому устройству, он получит также возможность легко манипулировать вашей операционной системой и вашими данными в целом.

- НЕ ПОДВЕРГАЙТЕ свое устройство джейлбрейку, особенно если вы не до конца понимаете, каковы его возможные последствия.

- Не используйте подержанные сотовые телефоны – нельзя исключать, что на таком телефоне уже установлен имплант. Этот совет особенно важен, если ваш телефон раньше был у человека, с которым вы не очень хорошо знакомы.

- Поддерживайте актуальность операционной системы на вашем устройстве и устанавливайте обновления сразу же после их выхода.

- Контролируйте то, какие процессы выполняются в памяти вашего устройства.

- Проанализируйте все разрешенные приложения в вашей системе и отключите автоматическую отправку журналов и других служебных данных, даже если передача данных осуществляется между вашим телефоном и вашим провайдером.

- И наконец, помните, что традиционные переговоры в естественной среде всегда безопаснее, чем проводимые с помощью электронных средств связи.

Использование мобильных таргетированных имплантов в эпоху кибершпионажа