Идея о создании Web 3.0 обсуждается в мире с конца нулевых. Новая версия мировой паутины должна исправить слабые места Web 2.0 — к ним, в частности, относят однообразие контента, преобладание проприетарных решений и недостаточную безопасность пользовательских данных, которые хранятся централизованно, так что взлом одного сервера может привести к масштабной утечке. Web 3.0 описывают как распределенный, свободный и открытый интернет, некоторые черты которого уже присутствуют в современном цифровом мире.

К сожалению, и в «новом интернете» останутся злоумышленники, которые будут использовать передовые технологии для старых задач — кражи данных, финансовых махинаций и т. д. В этой статье я расскажу о том, как злоумышленники используют одну из технологий WEB 3.0 — распределенную файловую систему IPFS — в почтовых фишинговых атаках.

Что такое IPFS?

IPFS (InterPlanetary File System) — это одноранговая распределенная файловая система, позволяющая пользователям по всему миру обмениваться файлами. В отличие от централизованных систем, в IPFS используется адресация по уникальному идентификатору файла (CID, content identifier), а не по пути к нему. CID генерируется на основе хэша файла и записывается в распределенную таблицу хэшей, где также содержится информация о том, кому принадлежит файл. Сам файл при этом находится на компьютере пользователя, «загрузившего» его в систему, и скачивается напрямую с этого компьютера. Структура IPFS в чем-то схожа с протоколом BitTorrent, который также представляет собой распределенную сеть, где обмен файлами происходит непосредственно между устройствами пользователей.

По умолчанию, чтобы «загрузить» файл в систему IPFS или скачать его оттуда, нужно специальное ПО (IPFS-клиент). Чтобы пользователи могли свободно просматривать файлы, содержащиеся в IPFS, не устанавливая никаких программ, существуют так называемые шлюзы. По сути, шлюз — это сервер с доступом к IPFS. Открыть файл через шлюз можно с помощью URL, как правило, содержащего адрес шлюза, указание на систему IPFS и CID файла. Форматы URL при этом могут быть разные, например:

- https://адрес_шлюза/ipfs/CID

- https://CID.ipfs.адрес_шлюза

Фишинг и IPFS

В 2022 году злоумышленники начали активно использовать IPFS в почтовых фишинговых атаках. Они размещали HTML-файлы с фишинговой формой в этой системе и использовали шлюзы в качестве прокси, чтобы жертвы могли открыть файл вне зависимости от наличия на их устройствах IPFS-клиента. Ссылки на доступ к файлу через шлюз мошенники вставляли в фишинговые письма, которые рассылали потенциальным жертвам.

Использование распределенной файловой системы позволяет мошенникам экономить на хостинге фишинговых страниц. Кроме того, из IPFS нельзя удалить файл, который размещен другим пользователем или несколькими пользователями. Если кто-то хочет, чтобы файл полностью исчез из системы, он может потребовать от его владельцев, чтобы они сами его удалили, но с мошенниками такой способ вряд ли сработает.

С IPFS-фишингом пытаются бороться компании, предоставляющие IPFS-шлюзы: они регулярно удаляют ссылки на мошеннические файлы.

Заглушка об удалении фишинговой страницы

Однако выявление и удаление ссылок на уровне шлюза не всегда происходит так же быстро, как блокировка мошеннических сайтов, облачных форм и документов. Мы видели URL-адреса IPFS-файлов, которые появились в октябре 2022 года и продолжали работать на момент написания статьи.

Обычно фишинговые письма, содержащие в себе IPFS-ссылку, не отличаются оригинальностью — это типичный фишинг, цель которого — получить логин и пароль от учетной записи атакуемого.

Фишинговое письмо с IPFS-ссылкой

Чуть интереснее дело обстоит с HTML-страницей, которая находится по ссылке.

Фишинговая HTML-страница

Как можно видеть на скриншоте выше, в параметре URL содержится электронный адрес получателя. Если его поменять, то изменится и содержимое страницы: логотип компании над фишинговой формой и электронный адрес, введенный в поле логина. Таким образом, одну ссылку можно использовать в нескольких фишинговых кампаниях, нацеленных на разных пользователей, а иногда и в нескольких десятках кампаний.

Изменение фишинговой страницы

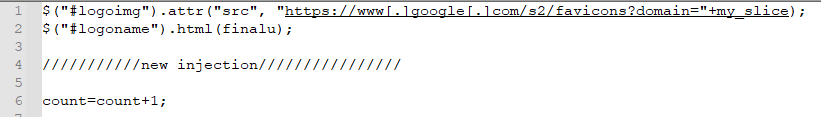

Эффект смены логотипа достигается очень простым JavaScript-кодом. Этот скрипт получает домен из параметра URL страницы и подставляет его в URL ресурса Google, с которого подгружается иконка-логотип.

Подмена логотипа компании

Использование IPFS в целевых фишинговых атаках

Злоумышленники используют IPFS не только в массовых рассылках, но и в сложных целевых атаках. В отличие от обычных, целевые фишинговые атаки гораздо лучше подготовлены и нацелены, как правило, не на случайных получателей, а на конкретное лицо в компании.

Целевой фишинг с IPFS-ссылкой

В двух примерах, приведенных на изображении выше, целью атаки были закупочные отделы компаний, а письма были отправлены от лица менеджеров по продажам реально существующих организаций. При этом сама фишинговая страничка не отличается оригинальностью.

Фишинговая страничка, используемая в целевой атаке

Статистика

В последние месяцы 2022 года мы большую часть времени наблюдали от 2 до 15 тысяч фишинговых писем с IPFS-ссылками в день, хотя были и более тихие дни. Так, 1 декабря наши системы обнаружили только 637 таких писем, а 23 декабря — 937. С начала нового года масштабы фишинга с использованием IPFS стали расти. В январе и феврале мы наблюдали несколько пиков, когда количество писем в день превышало 24 тысячи, а в самые бурные дни оно достигало 34–37 тысяч. Однако в середине февраля всплеск активности злоумышленников постепенно утих, и число атак практически вернулось к показателям ноября и декабря.

Динамика числа фишинговых атак с использованием IPFS, ноябрь 2022 — февраль 2023 гг. (скачать)

Тем не менее стоит отметить, что февраль оказался самым нагруженным месяцем с точки зрения фишинговой активности с использованием IPFS. В этом месяце мы наблюдали почти 400 тысяч писем, что более чем на 20 тысяч писем превышает январские показатели и более чем на сотню тысяч — показатели ноября и декабря 2022 года.

Распределение фишинговых писем с IPFS-ссылками по месяцам, ноябрь 2022 —февраль 2023 гг. (скачать)

Вывод

Злоумышленники использовали и будут использовать передовые технологии для получения выгоды. В последнее время мы наблюдаем рост числа фишинговых атак — как массовых, так и целевых — с использованием IPFS. Распределенная файловая система позволяет мошенникам экономить на покупке домена, кроме того, из нее непросто окончательно удалить файл, хотя с мошенничеством и пытаются бороться на уровне IPFS-шлюзов. Хорошая новость в том, что антиспам-решения детектируют и блокируют ссылки на фишинговые файлы в системе IPFS, как и любые другие фишинговые ссылки. В частности, продукты «Лаборатории Касперского» используют ряд эвристик, нацеленных на выявление фишинга через IPFS.

Как мошенники используют IPFS в почтовом фишинге