В 2020 году трудно было всем: и компаниям, и регуляторам, и простым людям. Из-за ограничений, связанных с эпидемиологической ситуацией, киберпреступники все чаще атаковали отдельные категории пользователей и компаний. К удаленной работе и другим переменам приспосабливались не только мы, но и мошенники. В результате 2020 год оказался очень богат на цифровые угрозы, особенно в отношении финансовых организаций.

Их атаковали даже те группировки, которые обычно специализируются на сложных целевых атаках (APT) в других областях. В частности, речь идет о группировке Lazarus — она и раньше проявляла немалую активность в финансовой сфере, работая на стыке APT-угроз и финансовой преступности. В 2020 году злоумышленники попробовали свои силы в вымогательстве с помощью семейства шифровальщиков VHD. Позднее к ним присоединились MuddyWater и другие группировки.

Кроме того, в 2020 году региональные киберпреступники вышли на мировой уровень: несколько семейств вредоносных программ из Бразилии стали атаковать пользователей их Европы и Азии. Первые четыре семейства (Guildma, Javali, Melcoz, Grandoreiro) мы назвали The Tetrade. Впоследствии авторы Guildma написали еще одну банковскую вредоносную программу — Ghimob, которая атаковала пользователей в Бразилии, Парагвае, Перу, Португалии, Германии, Анголе и Мозамбике.

При этом ранее известные финансовые угрозы, конечно же, никуда не делись. Так, в 2020 году наблюдался всплеск активности зловреда Emotet, который Интерпол назвал «самой опасной в мире вредоносной программой». В начале 2021 года правоохранительные органы по всему миру объединили усилия для подавления инфраструктуры данного ботнета. По мнению экспертов «Лаборатории Касперского», это позволит сдержать активность Emotet как минимум на несколько месяцев. Однако некоторые злоумышленники уже успели перейти с Emotet на Trickbot.

Хотя в 2020 году мы наблюдали более сложные кибератаки, чем прежде, общая статистика внушает оптимизм: количество пользователей, пострадавших от финансового фишинга и вредоносных программ для компьютеров и мобильных устройств, все-таки снижается. Однако это не означает, что виртуальный мир стал безопаснее, а лишь говорит о том, что киберпреступники сменили цели и тактику. Несмотря на общее снижение числа атак, они стали более целенаправленными и все чаще ориентированы на бизнес. Мы видим, как умело киберпреступники адаптируются к глобальным переменам и наживаются на уязвимостях, связанных с удаленной работой и растущей популярностью покупок в интернете. В этом отчете мы постарались осветить проблему финансовых киберугроз в 2020 году.

Данное исследование продолжает нашу серию ежегодных отчетов о финансовых угрозах (за 2019, 2018 и 2017 годы), посвященную актуальным тенденциям и ключевым событиям в этой сфере. По традиции здесь рассмотрены фишинговые угрозы, с которыми обычно сталкиваются пользователи, а также финансовые вредоносные программы для Windows и Android.

Методология

В данном исследовании под финансовыми вредоносными программами понимаются несколько типов вредоносного ПО. Во-первых, финансовыми вредоносными программами мы называем зловреды, атакующие пользователей интернет-банкинга, платежных систем, систем электронных денег, интернет-магазинов, криптовалютных систем и других финансовых сервисов. Во-вторых, этот же термин обозначает вредоносные программы, которые пытаются получить доступ к финансовым организациям и их инфраструктуре. Как правило, финансовые вредоносные программы применяются в сочетании со спамерскими и фишинговыми атаками, которые проводят злоумышленники. Например, они создают и распространяют поддельные веб-страницы и письма, якобы связанные с финансовыми сервисами, чтобы похищать платежные данные пользователей.

Для изучения финансовых угроз исследователи «Лаборатории Касперского» проанализировали вредоносную активность на устройствах, принадлежащих тем пользователям защитных продуктов «Лаборатории Касперского», которые разрешили передачу соответствующих аналитических данных через Kaspersky Security Network. Статистика по корпоративным пользователям собрана из защитных решений для корпоративного сектора по согласованию с клиентами «Лаборатории Касперского».

При анализе тенденций в развитии вредоносных программ данные за 2020 год в основном сравниваются со статистикой 2019 года. В некоторых случаях для более глубокого анализа учитываются данные и прошлых лет.

Основные выводы

Фишинг:

- В 2020 году доля пользователей, пострадавших от фишинга, несколько сократилась: с 15,7% до 13,2%.

- При этом главной приманкой, используемой в фишинговых атаках, стали интернет-магазины. Почти каждый пятый пользователь пытался открыть связанные с онлайн-покупками фишинговые страницы, которые были заблокированы продуктами «Лаборатории Касперского».

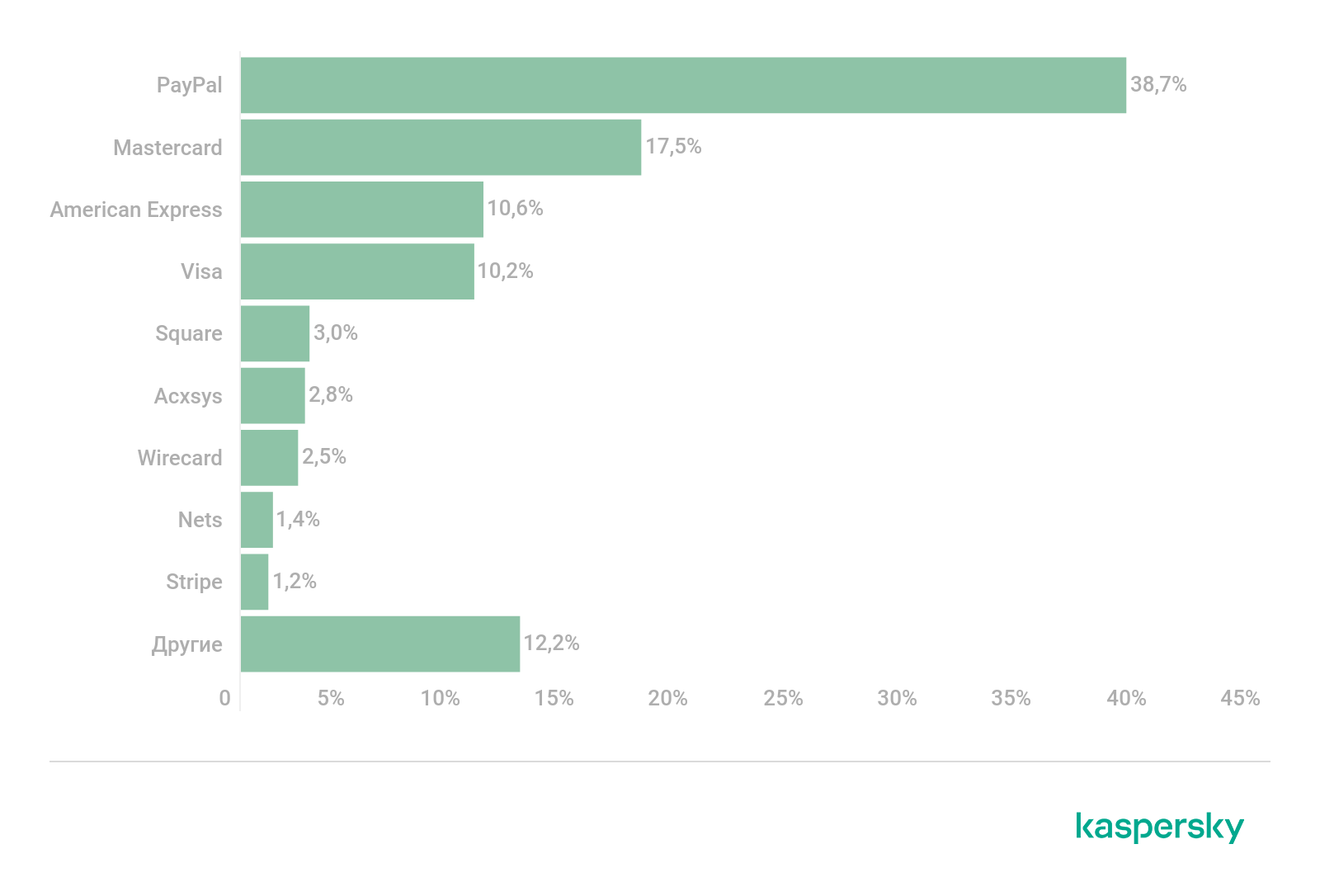

- Фишинговые атаки на пользователей PayPal показали прирост с 26,8% в 2019 году до 38,7% в 2020 году. Visa, многолетний лидер категории, опустилась на четвертое место: на эту платежную систему в 2020 году пришлось лишь 10,2% предотвращенных «Лабораторией Касперского» фишинговых атак, направленных на пользователей платежных систем.

ПК:

- В 2020 году атакам банковских троянцев подверглись 625 364 пользователя, что на 148 579 пользователей меньше, чем в 2019 году, когда их было 773 943.

- Самыми частыми целями финансовых вредоносных программ оказались пользователи в России, Германии и Казахстане.

- Наиболее распространенной банковской вредоносной программой остается Zbot (22,2% атакованных пользователей), второе место теперь занимает CliptoShuffler (15,3%), а замыкает тройку лидеров, как и прежде, Emotet (14,5%).

- При этом 36% пострадавших от банковских вредоносных программ — корпоративные пользователи, это на один процентный пункт больше, чем в прошлом году.

Мобильные устройства:

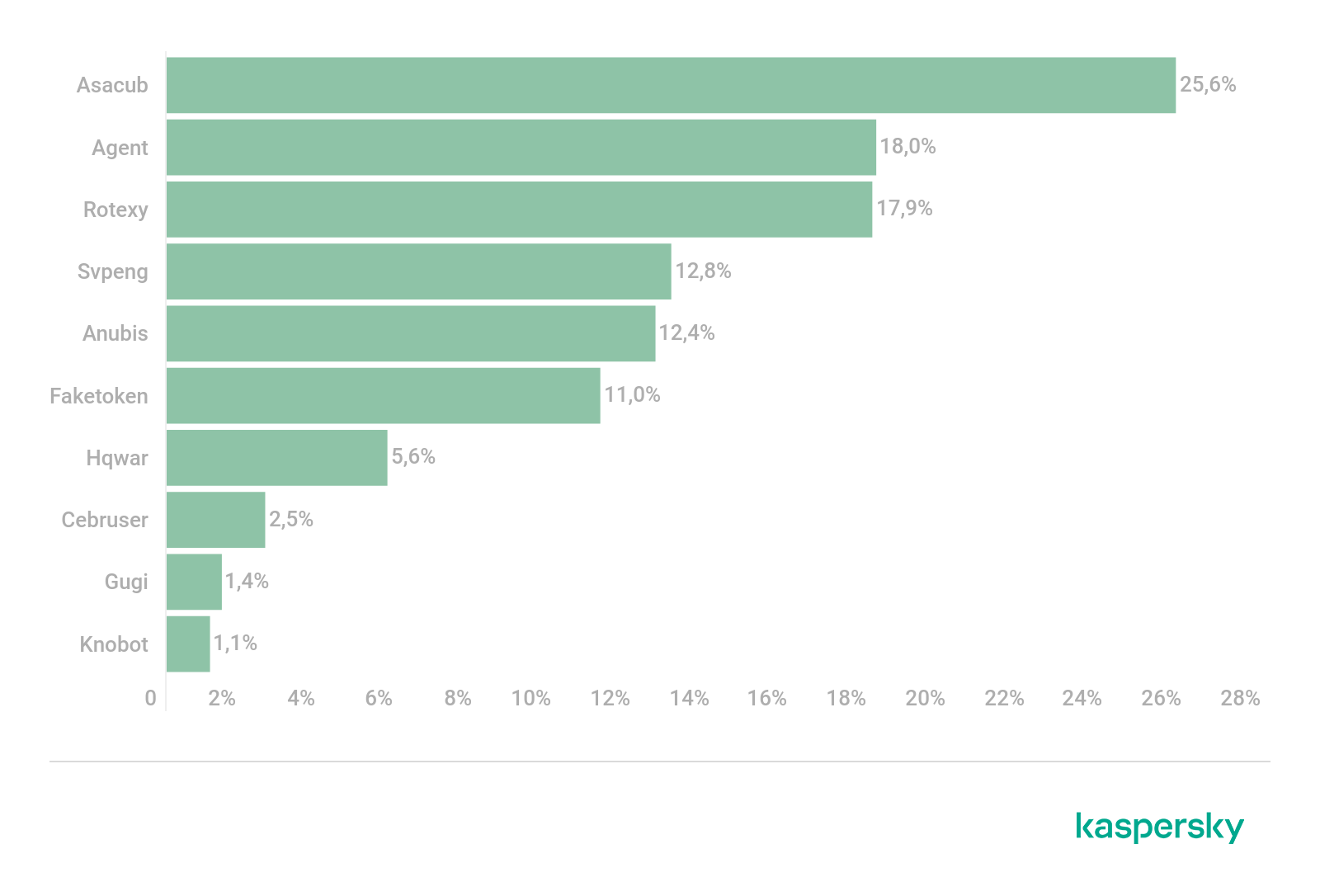

- В этом году количество пользователей, атакованных банковскими вредоносными программами для Android, снизилось более чем на 55%: с 675 772 в 2019 году до 294 158 в 2020 году.

- Больше всего пострадавших от банковских вредоносных программ для Android оказалось в Японии, на Тайване и в Испании.

Финансовый фишинг

Финансовый фишинг — один из главных инструментов хищения денег, применяемых киберпреступниками. Это связано с тем, что он не требует крупных вложений и серьезных технических знаний. Как правило, мошенники стремятся получить доступ к деньгам жертвы или ее персональным данным, которые можно продать или монетизировать иным способом.

Доля финансовых фишинговых атак (от общего числа фишинговых атак), обнаруженных «Лабораторией Касперского», 2016 – 2020 гг. (скачать)

Под «финансовым фишингом» мы понимаем не только банковский фишинг, но и другие типы атак. К ним относятся атаки на пользователей платежных систем, в том числе маскировка под PayPal, Visa, MasterCard, American Express и другие широко известные сервисы. Кроме того, мошенники могут выдавать себя за интернет-магазины и онлайн-аукционы вроде Amazon, Apple Store, Steam, E-bay и других.

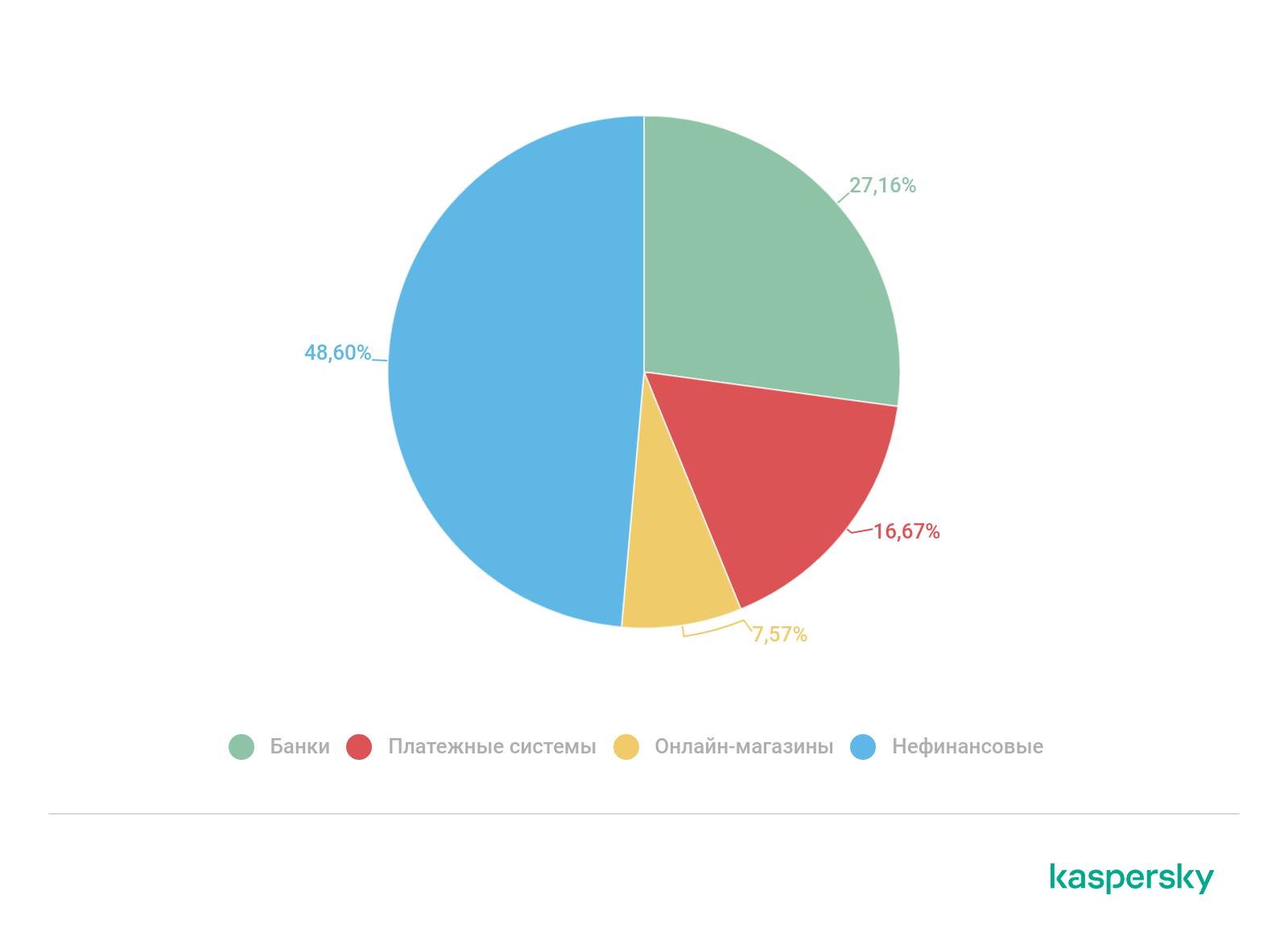

В 2019 году финансовые фишинговые атаки, выявленные продуктами «Лаборатории Касперского», распределялись следующим образом:

Распределение финансовых фишинговых атак по типам в 2019 г. (скачать)

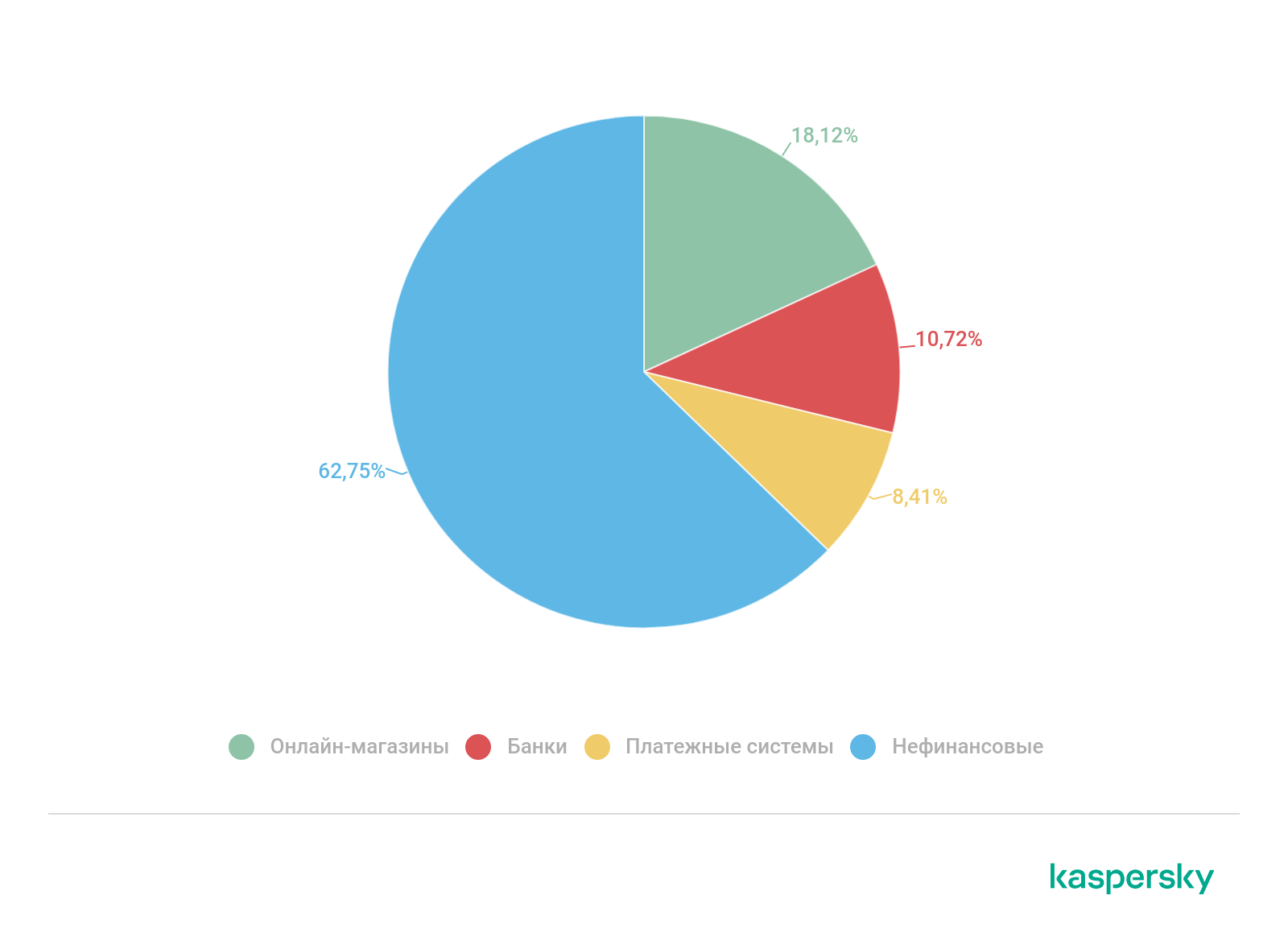

Распределение финансовых фишинговых атак по типам в 2020 г. (скачать)

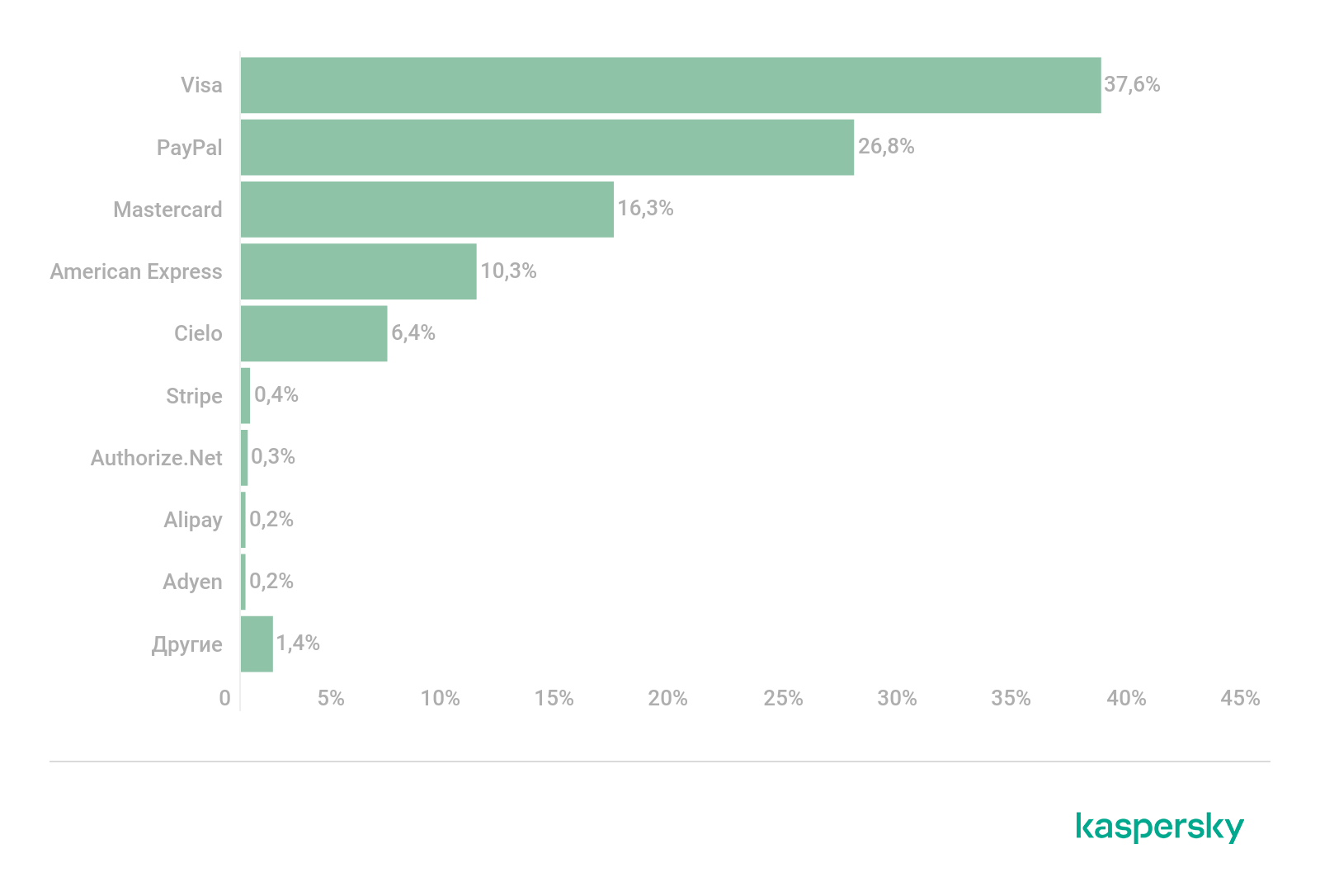

Вот статистика по фишингу с платежными системами за 2019 год:

Бренды платежных систем, чаще всего используемые в финансовом фишинге, 2019 г. (скачать)

Бренды платежных систем, чаще всего используемые в финансовом фишинге, 2020 г. (скачать)

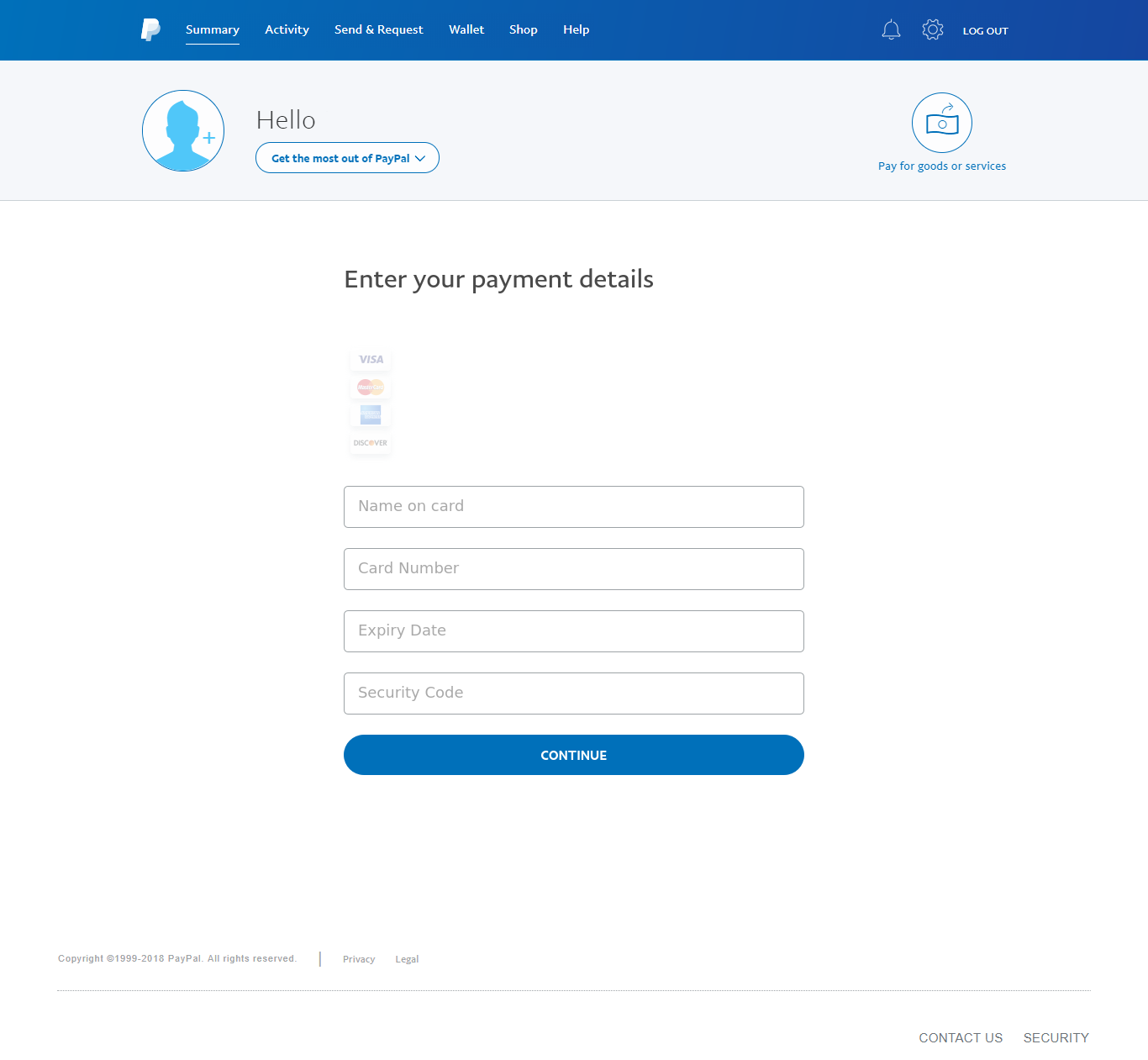

Пример фишинговой страницы для атаки на пользователей PayPal

Второе место досталось Mastercard, чья доля выросла незначительно: с 16,3% до 17,5%. Третье и четвертое места с минимальным отрывом друг от друга заняли American Express (10,6%) и Visa (10,2%). Как видим, в 2020 году мошенники маскировались под Visa Inc. в 3,5 раза реже, чем в 2019 году (37,6%).

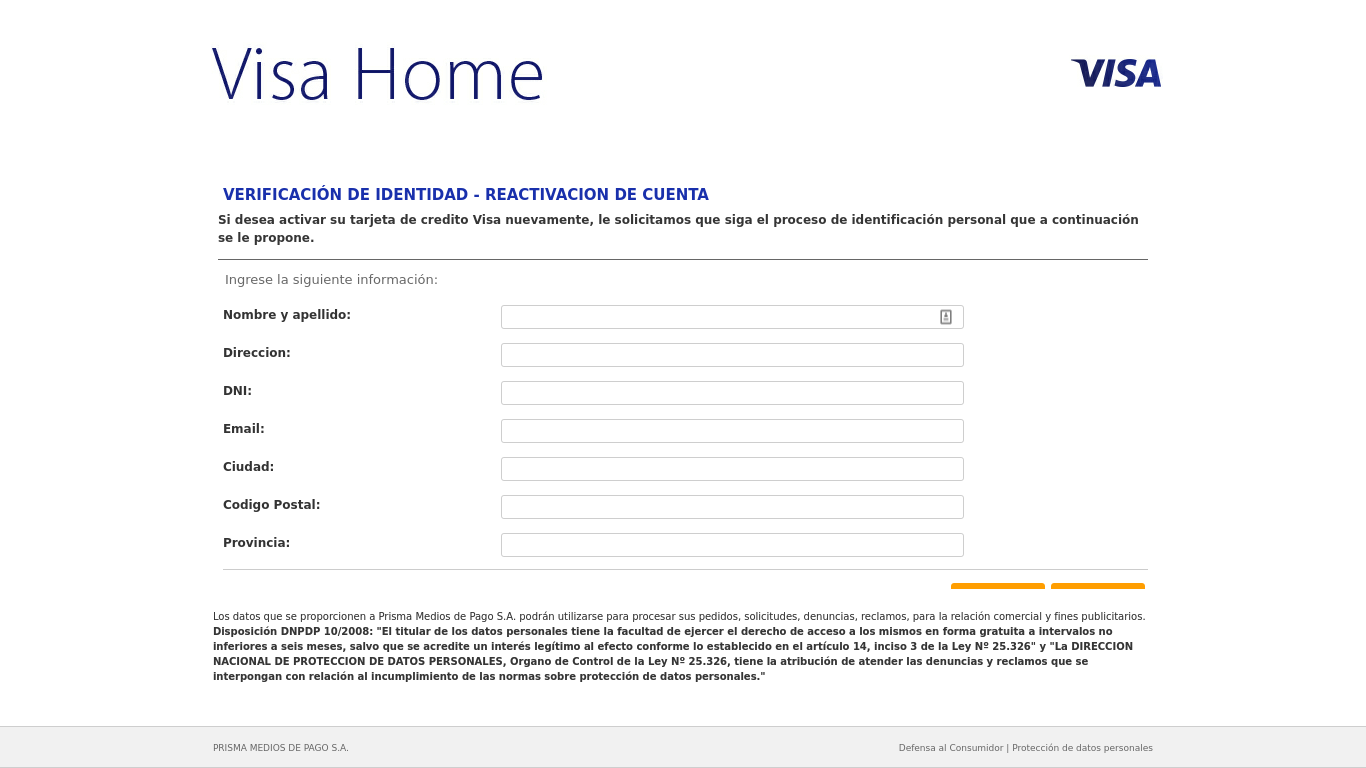

Пример фишинговой страницы для атаки на пользователей Visa

В 2019 году мы проанализировали, какие бренды интернет-магазинов чаще использовались киберпреступниками для финансового фишинга. Оказалось, что номером один для мошенников был Apple (42,81%). Второе и третье места достались интернет-магазинам Amazon (23,56%) и eBay (14,20%) соответственно.

Бренды интернет-магазинов, чаще всего используемые в финансовом фишинге, 2019 г. (скачать)

Примеры фишинговых страниц, замаскированных под самые популярные среди мошенников интернет-магазины

В 2020 году, по мере роста фишинга с интернет-магазинами, на первое место вышел Amazon с долей 27,84% от общего количества случаев. Его ближайшим преследователем оказался Apple, чья доля сократилась на 15 п. п. — до 27,07%. При этом Steam и eBay тоже поменялись местами: Steam стал третьим (14,90%), а eBay — четвертым (12,85%).

Бренды интернет-магазинов, чаще всего используемые в финансовом фишинге, 2020 г. (скачать)

Банковские вредоносные программы для ПК

В данном исследовании мы проанализировали банковские вредоносные программы, задача которых — похищать учетные данные для входа в системы интернет-банкинга или в платежные системы, а также перехватывать одноразовые пароли.

После всплеска активности вредоносных программ в октябре 2016 года, когда они затронули 1 494 236 пользователей, мы наблюдали постепенное снижение числа пользователей, атакованных банковскими вредоносными программами. И 2020 год не стал исключением. Количество атакованных пользователей сократилось с 773 943 в 2019 году до 625 364 в 2020 году — почти на 20%.

Такое снижение объясняется тем, что атаки стали более целенаправленными: киберпреступники переключились на крупный бизнес. Однако простые пользователи и небольшие компании по-прежнему становятся жертвами Zbot, CliptoShuffler, Emotet, RTM и других киберпреступных группировок.

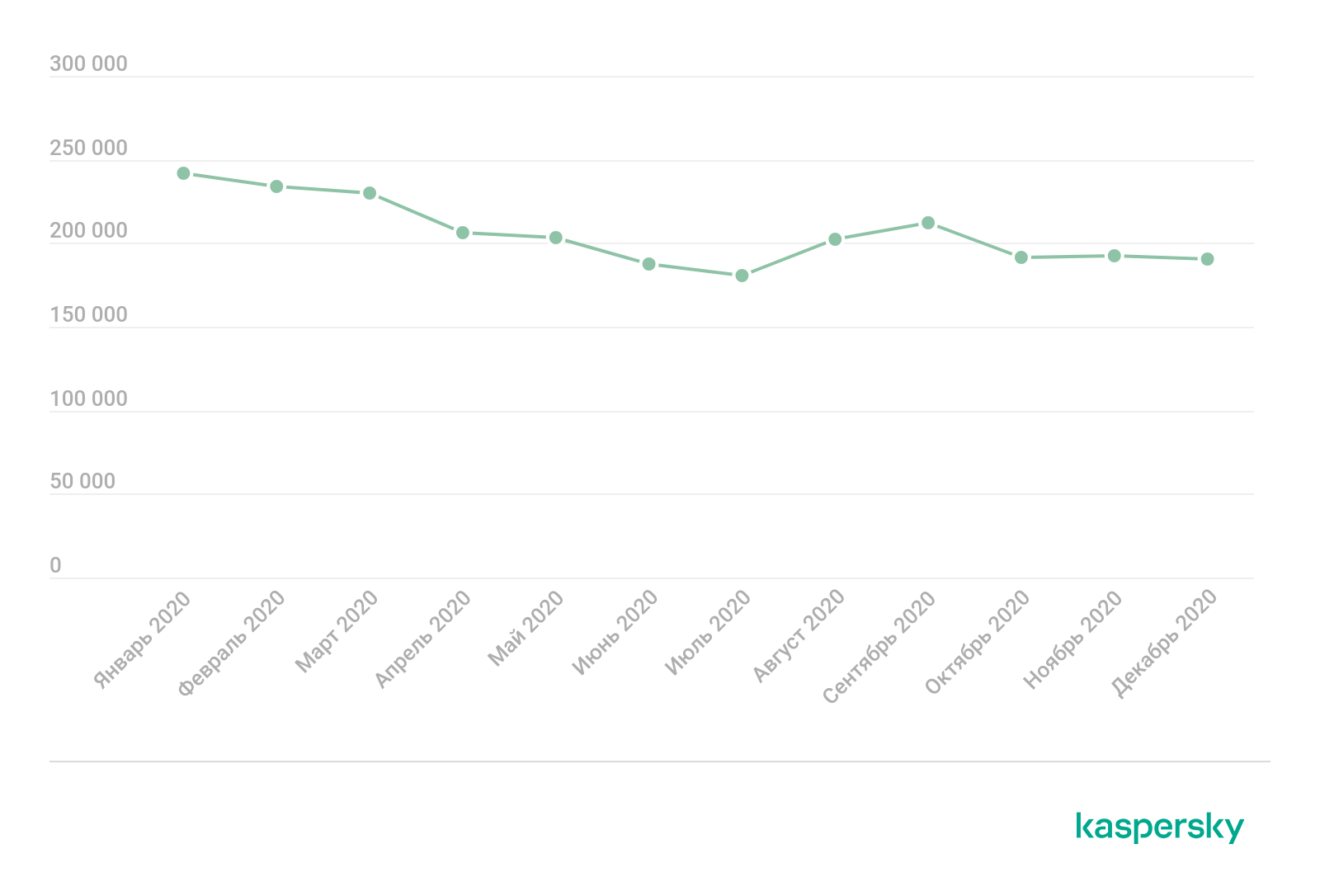

Изменение числа уникальных пользователей, атакованных банковскими вредоносными программами, 2018 – 2020 гг. (скачать)

Основные зловреды

Из года в год мы выявляем множество семейств банковских вредоносных программ: одни из них постепенно уходят со сцены, а другие, напротив, набирают популярность среди киберпреступников. Ниже приведена первая десятка самых активных семейств банковских вредоносных программ за 2019 год. Тогда лидировали Zbot (21,6%), RTM (19,8%), Emotet (12,6%), CliptoShuffler (5,6%) и Trickster (5,5%).

Десятка самых распространенных семейств банковских вредоносных программ в 2019 г. (скачать)

Десятка самых распространенных семейств банковских вредоносных программ в 2020 г. (скачать)

Более того, в 2020 году мы наблюдали расширение географии региональных угроз. Так, четыре крупнейших бразильских семейства, которые мы называем The Tetrade, вышли на мировой уровень, затронув помимо Латинской Америки еще и азиатские и европейские страны.

География атак

Чтобы оценить и сравнить риски заражения компьютеров для пользователей в разных странах мира, мы для каждой страны рассчитали, какую долю составляют пользователи продуктов «Лаборатории Касперского», столкнувшиеся с угрозой за отчетный период, от общего числа пользователей, атакованных финансовыми вредоносными программами.

По традиции более половины всех пользователей, затронутых банковскими вредоносными программами в 2019 и 2020 годах, распределились по 10 странам. В 2019 году первая десятка выглядела так:

| Россия | 33,6% |

| Германия | 7,4% |

| Китай | 3,3% |

| Бразилия | 3% |

| Индия | 3% |

| Мексика | 3% |

| Вьетнам | 2,70% |

| Италия | 2,60% |

| Казахстан | 2% |

| США | 2% |

В 2019 году доля России достигла 33,6%, на втором месте оказалась Германия с показателем 7,4%, а замыкал тройку Китай, где находилось 3,3% атакованных пользователей.

В 2020 году ситуация незначительно изменилась:

| Россия | 26,6% |

| Германия | 4,5% |

| Казахстан | 4,1% |

| Бразилия | 3,4% |

| Китай | 3,4% |

| Италия | 3,3% |

| Индия | 3,1% |

| Мексика | 2,8% |

| Вьетнам | 2,8% |

| Узбекистан | 2,3% |

Как видно из таблицы, Россия (26,6%) и Германия (4,5%), несмотря на уменьшение своих долей, по-прежнему удерживают первое и второе места соответственно. Отметим, что показатель для России всегда был самым высоким, так как в стране находится большинство пользователей продуктов «Лаборатории Касперского». Казахстан, занимавший 9-е место с показателем 2%, на этот раз ворвался в первую тройку, увеличив свой показатель на 2 процентных пункта.

Типы атакованных пользователей

Финансовые вредоносные программы явно переориентировались на крупный бизнес. В этом году мы обнаружили, что 36% пользователей, атакованных банковскими вредоносными программами, относятся к корпоративному сектору. Это на один процентный пункт больше, чем в прошлом году. Это отчасти подтверждает нашу гипотезу о том, что киберпреступники переключили свое внимание на корпоративный сектор. Однако прирост относительно невелик, поэтому мы ожидаем, что в ближайшем будущем атаки более равномерно распределятся между корпоративными и частными пользователями.

(скачать)

В целом компании стали более уязвимыми в 2020 году из-за ограничений на работу в офисах и роста числа сотрудников, использующих корпоративные сети удаленно. Спешный переход на дистанционную работу ослабил корпоративную безопасность, потому что большинство компаний не были готовы к этому. В некоторых компаниях не хватало устройств для удаленной работы, поэтому сотрудникам приходилось работать с домашних компьютеров. Слабые знания о безопасности в интернете, использование ноутбуков со стандартными настройками и уязвимые подключения для удаленного доступа — все это создало благоприятную почву для самых разных атак, в том числе для мошенничества с применением банковских вредоносных программ.

Киберугрозы, связанные с криптовалютами

Три года назад, в 2018-м, когда криптовалюты были на пике популярности, специалисты по кибербезопасности уже видели в них новую угрозу. Мы проанализировали, насколько часто киберпреступники используют программы для скрытого майнинга на устройствах пользователей, и обнаружили, что эта вредоносная деятельность стала менее распространенной.

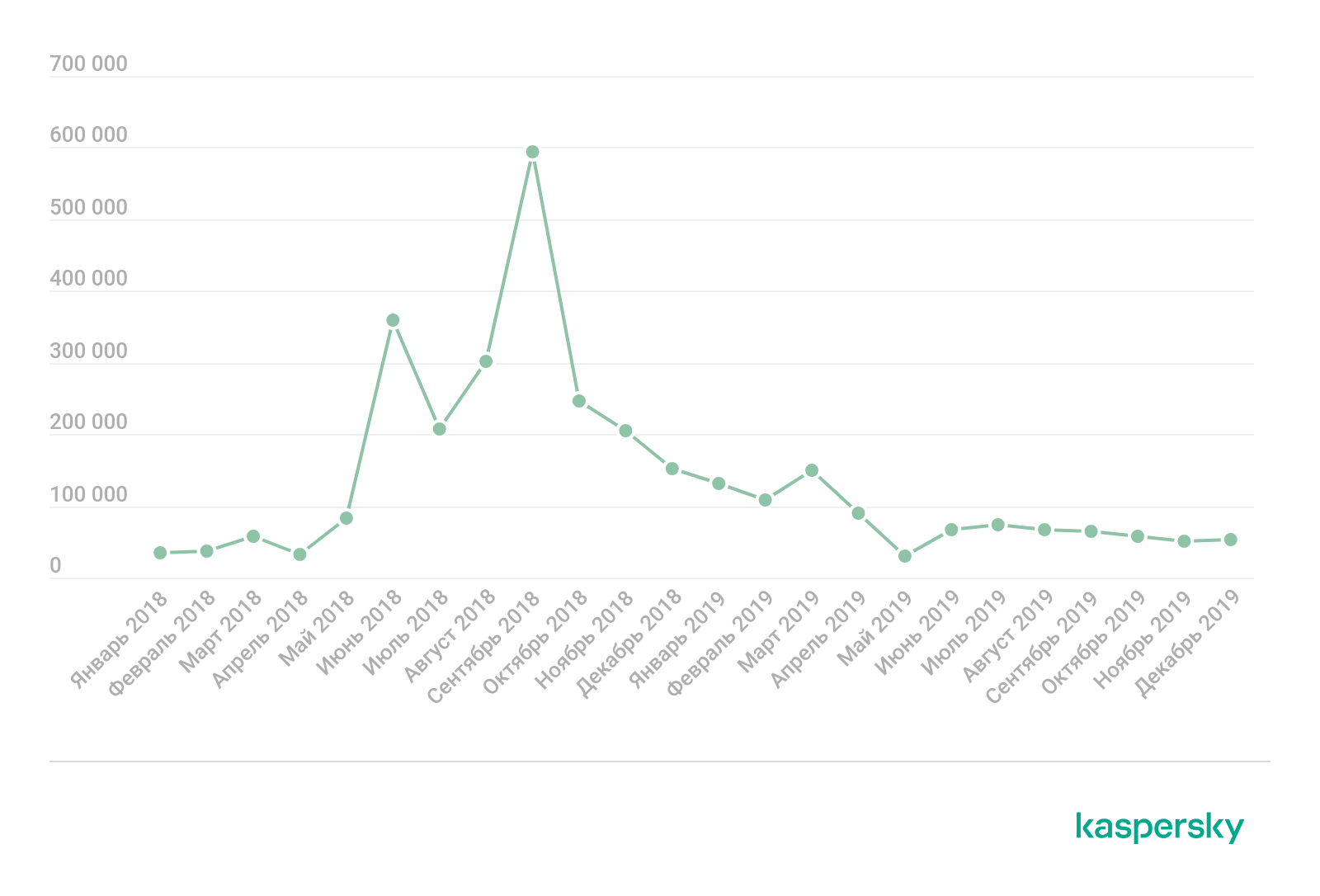

Число пользователей, атакованных вредоносными программами для майнинга в 2019 г. (скачать)

Число пользователей, атакованных вредоносными программами для майнинга в 2020 г. (скачать)

В 2020 году мы по-прежнему наблюдали нисходящую тенденцию для этого типа угроз. Однако к концу года показатели практически вышли на плато, а в отдельных регионах наблюдался возврат к прежним показателям. Резкий рост курсов криптовалют, произошедший в конце 2020 года, может спровоцировать увеличение числа атак майнеров в начале 2021 года. Более того, в 2021 году из-за кризиса, связанного с COVID, в экономике ряда стран ожидаются серьезные проблемы, а курсы местных валют могут обрушиться, что сделает майнинг криптовалют гораздо привлекательнее.

Банковские вредоносные программы для мобильных устройств

Банковские вредоносные программы для Android — это хорошо известная угроза, которую эксперты «Лаборатории Касперского» отслеживают уже очень давно. 2020 год выдался исключительным с точки зрения банковских вредоносных программ для мобильных устройств. Как указано в нашем прошлогоднем отчете, число пострадавших от них пользователей снизилось с почти что 1,8 млн в 2018-м до чуть более 675 тысяч в 2019-м.

Число пользователей, атакованных банковскими вредоносными программами для Android, 2018 – 2019 гг. (скачать)

Число пользователей, атакованных банковскими вредоносными программами для Android, 2019 – 2020 гг. (скачать)

Самые распространенные банковские вредоносные программы для Android в 2019 г. (скачать)

Самые распространенные банковские вредоносные программы для Android в 2020 г. (скачать)

- Trojan-Banker.AndroidOS.Ghimob.a

Новая банковская вредоносная программа от авторов The Tetrade в этом году вышла на глобальный уровень, атаковав банки, биржи, обменники криптовалют и финтехорганизации в Бразилии, Парагвае, Перу, Португалии, Германии, Анголе и Мозамбике. Ghimob шпионил за 153 мобильными приложениями — впечатляющие способности для банковского троянца. - Trojan-Banker.AndroidOS.Gorgona.a

Эта вредоносная программа маскируется под Google Play и привлекает внимание пользователя с помощью панели уведомлений. Зловред может совершать и переадресовывать вызовы, выполнять USSD-команды, устанавливать дополнительные приложения и блокировать устройство. А получив разрешение на использование специальных возможностей, он выдаст себе дополнительные права и будет способен, например, принимать и обрабатывать SMS, т. е. сможет контролировать двухфакторную аутентификацию. Зловред поддерживает связь с командным сервером по протоколу TCP и атакует в основном турецкие банки. - Trojan-Banker.AndroidOS.Knobot.a

Новая финансовая угроза. Помимо фишинговых окон и перехвата сообщений двухфакторной аутентификации, троянец реализует ряд принципиально новых возможностей, например механизм перехвата PIN-кода устройства с помощью специальных возможностей.

Самое забавное, что зловред сам просит предоставить ему права и показывает краткую инструкцию о том, как это сделать.

Снимок экрана телефона, зараженного Trojan-Banker.AndroidOS.Knobot.a

География атак

Десятка стран с наибольшей долей пользователей, затронутых банковскими вредоносными программами для Android в 2019 году:

| Россия | 0,72% |

| ЮАР | 0,66% |

| Австралия | 0,59% |

| Испания | 0,29% |

| Таджикистан | 0,21% |

| Турция | 0,20% |

| США | 0,18% |

| Италия | 0,17% |

| Украина | 0,17% |

| Армения | 0,16% |

Десятка стран с наибольшей долей пользователей, затронутых банковскими вредоносными программами для Android в 2020 году:

| Япония | 2,83% |

| Тайвань | 0,87% |

| Испания | 0,77% |

| Италия | 0,71% |

| Турция | 0,60% |

| Южная Корея | 0,34% |

| Россия | 0,25% |

| Таджикистан | 0,21% |

| Польша | 0,17% |

| Австралия | 0,15% |

Как видно из статистики, рейтинг стран за год полностью изменился. Россия, лидировавшая в 2019 году, переместилась на 7-е место в 2020 году. Армения, замыкавшая список в 2019 году, вообще покинула его. С другой стороны, Япония (2,83%) и Тайвань (0,87%), не попавшие в рейтинг 2019 года, в 2020 году резко вышли в лидеры по числу пользователей, затронутых банковскими вредоносными программами для Android. И наконец, Испания (0,77%, около 3 тысяч атакованных пользователей) потеснила Австралию с третьего места.

Заключение

В 2020 году мы еще раз увидели, как легко киберпреступники адаптируются к новым реалиям и переменам в мире. Мошенники продолжают развивать вредоносные программы и методы обхода защитных алгоритмов. Однако общая статистика во всех проанализированных нами областях (вредоносные программы для ПК и мобильных устройств, а также фишинг) показывает нисходящую тенденцию, что внушает оптимизм.

В 2020 году фишеры переключили свое внимание с банков на интернет-магазины. Эта тенденция тесно связана с пандемией, которая вызвала резкий рост популярности покупок онлайн, что, в свою очередь, подогрело интерес к ним среди киберпреступников. Мы зарегистрировали небольшой прирост доли атак на корпоративных пользователей с применением вредоносных программ. Усиление активности банковских троянцев, атакующих корпоративных пользователей, также вызывает опасения из-за более серьезного потенциального вреда от подобных атак. В то же время региональные группировки мошенников, атакующие финансовые организации, все чаще выходят на глобальный уровень и могут еще больше усилить свою активность в 2021 году. Таким образом, несмотря на оптимистичную общую статистику, финансовые организации по-прежнему подвержены огромному числу угроз.

Для защиты от финансовых угроз «Лаборатория Касперского» рекомендует пользователям следующее:

- устанавливайте приложения только из надежных источников, таких как официальные веб-сайты;

- проверяйте, какие разрешения и права доступа запрашивает приложение, и не предоставляйте их, если они фактически не требуются для работы приложения;

- не переходите по ссылкам из спам-сообщений и не открывайте вложенные в них документы;

- установите надежное защитное решение, например Kaspersky Security Cloud, которое обезопасит вас от широкого спектра финансовых киберугроз.

Для защиты бизнеса от финансовых вредоносных программ специалисты «Лаборатории Касперского» по безопасности рекомендуют следующее:

- организуйте обучение основам кибербезопасности для сотрудников, в особенности для тех, кто отвечает за финансовый учет, чтобы они знали, как распознавать фишинговые страницы, и имели высокий уровень компьютерной грамотности;

- в профилях особо важных сотрудников, в том числе из финансовых отделов, следует включить режим «Запрет по умолчанию» для веб-ресурсов, чтобы сотрудники могли пользоваться только надежными сайтами;

- устанавливайте актуальные обновления и исправления для всех программ, которые используете;

- чтобы защититься от сложных угроз и целевых атак, установите решения, обеспечивающие защиту от APT-угроз, а также обнаружение и реагирование на угрозы на рабочих местах (EDR). Такие решения позволяют обнаруживать сетевые угрозы, расследовать инциденты и своевременно принимать меры по восстановлению после инцидентов. Предоставьте своим специалистам по кибербезопасности актуальную аналитику по угрозам и возможность регулярного повышения квалификации. Все это доступно в решении Kaspersky Expert Security.

Финансовые киберугрозы в 2020 году