Термин «Malvertising«, придуманный относительно недавно, описывает метод распространения вредоносного ПО через рекламные сети, которые давно стали популярным инструментом злоумышленников. За последние четыре года жертвами «вирусной» рекламы стали сотни миллионов пользователей, в том числе, посетители таких крупных медиа-сайтов как NY Times, London Stock Exchange, Spotify, USNews, TheOnion, Yahoo!, YouTube. Непростая ситуация с рекламными сетями даже побудила постоянный комитет Сената США по расследованиям провести детальное расследование, результатом которого стали рекомендации по усилению мер безопасности, и повышению ответственности владельцев рекламных платформ.

В канун 2014 года атаке подверглись 2,5 миллиона пользователей Yahoo. Вскоре после инцидента компания Fox IT опубликовала подробный анализ атаки. Примечательно, что по ее данным атаке подверглись не все пользователи Yahoo!, а только жители европейских стран, в большей степени Румыния, Англия и Франция. Аналитики Fox IT отмечают, что с большой вероятностью злоумышленники использовали механизмы целевой рекламы, т.е. купили «показы» для определённой аудитории из вышеупомянутых стран. Вот наглядное представление атаки через рекламные сети: общая схема атаки (слева) и конкретный пример атаки на пользователей Yahoo! (справа).

Ранее мы рассказывали о целевых атаках c использованием доверенных сайтов (Watering-hole атаки) и социальной инженерии в соц. сетях и IM-клиентах. В частности, мы говорили о том, что для реализации Watering-hole атаки, злоумышленнику необходимо, во-первых, взломать доверенный сайт и, во-вторых, незаметно внедрить на этот сайт вредоносные скрипты. Для атаки через социальные сети и IM-клиенты, злоумышленнику также необходимо выполнить ряд условий, как минимум, войти в доверие к пользователю, чтобы увеличить шанс того, что жертва кликнет по присланной злоумышленником ссылке.

Принципиальное отличие атак через рекламные сети заключается в том, что злоумышленникам не нужно ни взламывать сайты, ни втираться в доверие к потенциальным жертвам. Достаточно лишь найти провайдера рекламы, у которого можно купить «просмотры» или стать таким провайдером самому (по примеру BadNews). Все остальную работу по распространению вредоносного кода сделают механизмы рекламной сети – в итоге, доверенный сайт сам загрузит вредоносные скрипты на свою страницу через iframe.

Более того, пользователю не нужно никуда кликать — при попытке отобразить баннер на странице сайта, браузер выполнит SWF/JS код баннера, который автоматически перенаправит пользователя на сайт, содержащий стартовую страницу одного из популярных эксплойт-паков, например, Blackhole. Далее начнется drive-by атака – эксплойт-пак попробует подобрать подходящий эксплойт для атаки уязвимости в браузере или его плагинах.

Проблема рекламных сетей, используемых для распространения вредоносного ПО и реализации целевых атак (благодаря возможностям целевой рекламы), затрагивает не только пользователей браузеров, посещающих те или иные сайты. Эта проблема также актуальна для пользователей тех приложений, в которых есть механизм показа рекламы: IM-клиенты (в частности, Skype), почтовые клиенты (тот же Yahoo!) и т.д. А главное – проблема актуальна для огромного количества пользователей мобильных приложений, которые так же используют рекламные сети!

Качественное отличие мобильных приложений заключается в том, что обычные SDK для встраивания рекламы в приложения (например, AdMob, Adwhirl и др.) не позволяют выполнять произвольный код провайдеров рекламы, как это происходит в случае с рекламой на сайте. Т.е. от сервера-поставщика рекламы принимаются только статические данные – картинки, ссылки, настройки и т.д. Но кроме медиа компаний, такие SDK создают и злоумышленники, предлагая разработчикам большую цену за каждый клик по сравнение с легитимными конкурентами. Таким образом, разработчики легитимного мобильного ПО сами внедряют в свои приложения вредоносный «рекламный» код, являющийся по суть бэкдором. Кроме того, в легитимных SDK могут существовать уязвимости, позволяющие выполнять произвольный код. В конце прошлого года было зафиксировано два подобных случая – с HomeBase SDK и с AppLovin SDK.

Источник: http://researchcenter.paloaltonetworks.com

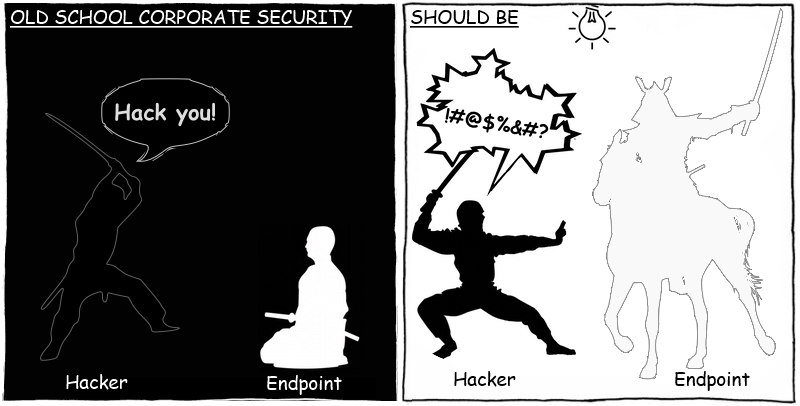

Ответить на вопрос «Как защитить корпоративную сеть от атак через рекламные сети?» непросто, особенно, если рассматривать возможные целевые атаки. Как мы упоминали выше, защищать следует не только рабочие станции (браузеры, IM-клиенты, почтовые клиенты и прочие приложения со встроенной динамической рекламой), но и мобильные устройства, подключенные к корпоративной сети.

Очевидно, что для защиты рабочих станций требуется, по меньшей мере, антивирусное решение класса Security Suite, обязательно имеющее в своем арсенале:

- защиту от эксплуатации уязвимостей;

- продвинутый HIPS с функциями ограничения доступа, а также функциями эвристического и поведенческого анализа (в т.ч. анализатор трафика);

- средства контроля за работой операционной системы (System Watcher или Hypervisor) на случай, если вредоносное ПО все же проникло в систему.

Чтобы дополнительно повысить надежность защиты рабочих станций, лучше использовать технологию контроля приложений, собрать статистику о ПО в сети (провести инвентаризацию), настроить механизмы обновления и включить режим Default Deny.

К сожалению, защита для мобильных устройств еще только развивается по сравнению с защитой для рабочих станций. Реализовать полноценный Security Suite или Контроль приложений для мобильных устройств крайне сложно из-за необходимости модификации прошивки, что не всегда возможно. Поэтому единственным эффективным средством для защиты мобильных устройств, подключаемых к корпоративной сети, на сегодняшний день является технология Управления мобильными устройствами (Mobile Device Management), которая позволяет контролировать, какие приложения могут быть установлены на устройство, а каких приложений быть не должно.

Злоумышленники уже много лет используют рекламные сети для распространения вредоносного ПО. В то же время рынок интернет-рекламы растет стремительно, проникая на новые площадки (крупные сайты, популярные приложения, мобильные устройства) привлекая все больше рекламодателей, партнеров, посредников и агрегаторов, которые переплетаются в чрезвычайно запутанную сеть. Проблема рекламных сетей – это ещё один пример того, как бурное развитие технологий не всегда сопровождается своевременным развитием соответствующих технологий защиты.

Дыры в защите корпоративной сети: рекламные сети

владелец гужтранспорта

Сайты сами виноваты, что встраивают чужой код. Нам уже 1000 раз предлагали, мы упорно не ставим.