Нет, он ещё жив, особенно в Латинской Америке. Каждый день мы фиксируем множество подобных атак, которые проводятся с использованием локальных DNS-настроек. На самом деле эти атаки немного другие: они вносят изменения в локальный HOST-файл, но принцип тот же — перенаправление жертвы на вредоносный хост через вредоносные DNS-записи.

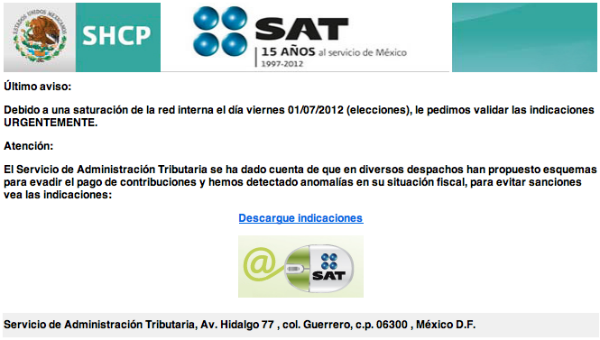

Латиноамериканские киберпреступники обычно используют повторно старые технологии, которые в прошлом уже использовались в других регионах, и сейчас идет рост количества атак, которые проводятся с использованием локальных DNS-настроек. Примером является последняя вредоносная атака, в которой были задействованы приёмы социальной инженерии, когда злоумышленники выдавали себя за сотрудников налоговой службы Мексики.

Пройдя по ссылке, жертва загружает и устанавливает на своём компьютере троянца, который связан с ботом Ngrbot и видоизменяет локальный HOST-файл. Зловред крадёт деньги из двух мексиканских банков, перенаправляя пользователей зараженных компьютеров на фальшивые сайты веб-банкинга.

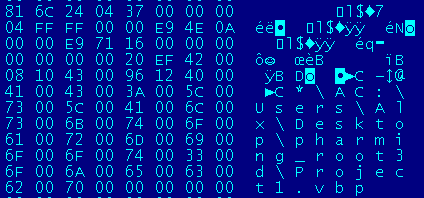

В коде зловреда содержится интересная информация — исходный код троянца до компиляции.

(C:UsersAlxDesktoppharming_root3dProject1.vbp)

Погуляв по нескольким подпольным испаноязычным форумам, я обнаружил, что автор данного зловреда действует по меньшей мере с 2004 года и, судя по всему, живёт в Перу.

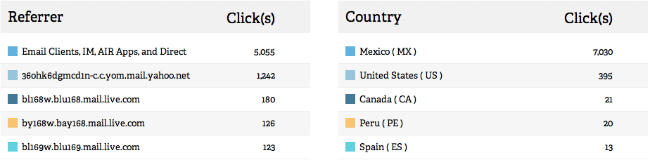

Большинство жертв, естественно, из Мексики. Зловред распространяется в основном по электронной почте, большинство атак нацелены на адреса, зарегистрированные на Yahoo.

Зловред был скачан не менее 11 540 раз, из 31 антивирусного ядра его распознают 9. По сути это означает, что сейчас заражены около 8000 компьютеров.

Итак, факт налицо: довольно опытный (действующий с 2004 г.) киберпреступник до сих пор использует вредоносные технологии, в основе которых злоупотребление локальными DNS-настройками, а созданный им зловред может заразить большое количество пользователей (8000). Это означает, что программы типа DNSChanger в ближайшее время не собираются исчезать. Будут появляться новые зловреды, основанные на той же технологии, разве что чуть доработанной. История продолжается…

Действительно конец троянца DNSChanger?