Обзор новостей

Второй квартал 2019 года оказался богаче предыдущего на громкие DDoS-атаки. Правда, большинство кампаний, ставших объектами внимания СМИ, по всей видимости, имели политический, а не коммерческий подтекст, несмотря на то что некоторые специалисты по безопасности отмечают явный спад хактивизма в последние годы.

Начнем с атаки, которая технически выходит за хронологические рамки этого отчета: она состоялась еще 5 марта, но сообщили о ней в начале мая. Речь идет о нападении на компьютерную систему, управляющую подачей электроэнергии в округах Лос-Анджелес и Солт-Лейк-Сити (США). Кроме того, проблемы в работе испытали системы электроснабжения в Калифорнии и Вайоминге. Это сравнительно редкий случай нападения на энергосеть в плотно населенном районе. Атака была масштабной, но относительно примитивной: перебоев в подаче электроэнергии она не вызвала, однако были «нарушения в нормальной работе систем», как охарактеризовали происшествия представители министерства энергоснабжения США. О том, кто именно организовал нападение и с какими целями, информации не поступало.

Также во второй половине апреля зарегистрированы многочисленные DDoS-атаки на Эквадор. Как заявил заместитель министра по информационным и коммуникационным технологиям этой страны, веб-сайты государственных учреждений испытали 40 миллионов различных кибернападений, в том числе DDoS. Сильнее всего пострадали веб-страницы центрального банка, министерства иностранных дел и президентского офиса. Волна атак вызвана хактивизмом: атакующие выражают протест новому правительству Эквадора, которое лишило политического убежища Джулиана Ассанжа. Чтобы справиться со шквалом технически выраженного негодования, Эквадору пришлось обратиться за помощью к специалистам из Израиля.

В начале июня мощную DDoS-атаку пережил Telegram. Нападение велось преимущественно с китайских IP, что дало основателю сервиса Павлу Дурову повод связать этот факт с демонстрациями в Гонконге: по его словам, политическая оппозиция там использует Telegram для организации протестов, чем правительство Китая крайне недовольно.

Единственная в этом квартале громкая атака, предположительно вызванная коммерческими мотивами, была совершена на разработчика игр Ubisoft 18 июня — как раз перед выходом нового расширения Operation Phantom Sight для игры Rainbow Six Siege. В результате многие игроки испытывали трудности с подключением и даже публиковали на Reddit призывы улучшить защиту от DDoS.

Самый масштабный предположительный случай DDoS-атаки во втором квартале оказался ложной тревогой: в конце июня некоторые сегменты интернета испытали перебои в работе, похожие на результат мощного DDoS-сеанса, однако настоящая причина состояла в другом. Как выяснилось, небольшой провайдер из Пенсильвании допустил ошибку в конфигурации и неожиданно для себя стал приоритетным маршрутом для части трафика Cloudflare. Провайдер не сумел справиться с нагрузкой, и в результате значительный участок сети Cloud Flare оказался недоступен. Впоследствии высказывались предположения, что перебои в работе WhatsApp и Instagram были вызваны именно этим. Стоит отметить, что подобные сбои возникают в интернете достаточно часто; в данном случае спекуляции по поводу DDoS-атак вызваны масштабом проблем и участием Cloudflare.

Тем временем правоохранительные органы продолжают работать над снижением числа DDoS-атак в рамках своей зоны ответственности. Так, в конце марта был арестован 19-летний англичанин Лиам Уоттс (Liam Reece Watts), который обвиняется в двух нападениях на сайты полицейских сил Большого Манчестера и Чешира.

Еще один показательный пример судопроизводства: в конце мая Петропавловск-Камчатский городской суд прекратил уголовное дело в отношении сотрудника Института вулканологии и сейсмологии, который 18 апреля прошлого года предпринял попытки DDoS-атаки на сайт Роскомнадзора из-за запрета работы с Telegram. Дело было прекращено, поскольку подсудимый признал свою вину и обратился с явкой с повинной.

Интересно также отметить, что в этом квартале нашла подтверждение высказанная нами ранее гипотеза о связи спада числа DDoS-атак и роста популярности майнинга криптовалют: компания NSFOCUS опубликовала отчет за 2018 г., в котором специально провела сравнение колебаний цен на криптовалюту и количества DDoS-нападений. Исследование обнаружило четкую корреляцию.

Тенденции квартала

Согласно данным Kaspersky DDoS Protection, этот квартал выдался несколько менее насыщенным, чем предыдущий. Так, число атак, отраженных нашими системами защиты, сократилось на 44 п.п.. Такое затишье легко объясняется традиционным летним спадом киберкриминальной активности. При этом в сравнении со вторым кварталом прошлого года общее количество атак возросло на 18 п.п., что подтверждает нашу теорию о восстановлении рынка DDoS. Пока сохраняется тенденция роста, наблюдаемая с начала 2019 г.

Стоит отметить, что сезонное снижение активности практически не сказалось на более сложных в организации и отражении технически продвинутых атаках: их количество лишь на 4 п.п. меньше, чем в прошлом квартале. А вот по сравнению с аналогичным периодом прошлого года разница значительная, причем в сторону роста — в Q2 2019 «умных» атак стало на 32 п.п. больше. Доля таких атак среди всех остальных продолжает стабильно расти: она увеличилась и по сравнению с прошлым кварталом (на 9 п.п.), и по сравнению с Q2 2018 (на 15 п.п.).

Длительность сеансов DDoS также продолжает неуклонно расти и в абсолютной, и в относительной динамике (самая длительная из отраженных атак, она же самая длительная «умная» атака, не стихала 75 минут, что весьма солидно для этого сегмента, поскольку большинство атак фильтруется на ранних стадиях). Во многом общий рост обусловлен увеличением длительности технически сложных атак: их средняя и максимальная продолжительности демонстрируют повышение и в сравнении с прошлым кварталом, и тем более в сравнении с прошлым годом.

Сравнение числа и продолжительности стандартных и «умных» атак за Q2 2018, Q1 и Q2 2019

Таким образом, можно сделать вывод, что традиционный для весенне-летнего квартала сезонный спад вызван снижением доли простых в организации атак: «неумелые хулиганы» сдают экзамены, уходят в отпуска и на каникулы, им не до занятий DDoS-атаками.

В мире же профессиональных злоумышленников картина иная: показатели более сложных в организации и более опасных атак стабильно растут. Особенно хорошо это видно в сравнении с аналогичным периодом прошлого года. Рост в сравнении с первым кварталом тоже очевиден, хотя и не столь значителен — как мы и предсказывали в отчете за прошлый квартал. Текущие цифры уже позволяют говорить о стабильной тенденции. Крайне интересно будет наблюдать за развитием ситуации в следующем триместре: увидим ли мы продолжение роста или рынок стабилизируется на достигнутом уровне?

Статистика

Методология

«Лаборатория Касперского» имеет многолетний опыт противодействия киберугрозам, в том числе DDoS-атакам разных типов и разной степени сложности. Эксперты компании отслеживают действия ботнетов с помощью системы Kaspersky DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Protection и осуществляет перехват и анализ команд, поступающих ботам с серверов управления и контроля. При этом для начала защиты не требуется дожидаться заражения каких-либо пользовательских устройств или реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за второй квартал 2019 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Так, например, в случае если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP-адресов в квартальной статистике.

Статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского». Следует также иметь в виду, что ботнеты — лишь один из инструментов осуществления DDoS-атак, и представленные в настоящем разделе данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Итоги квартала

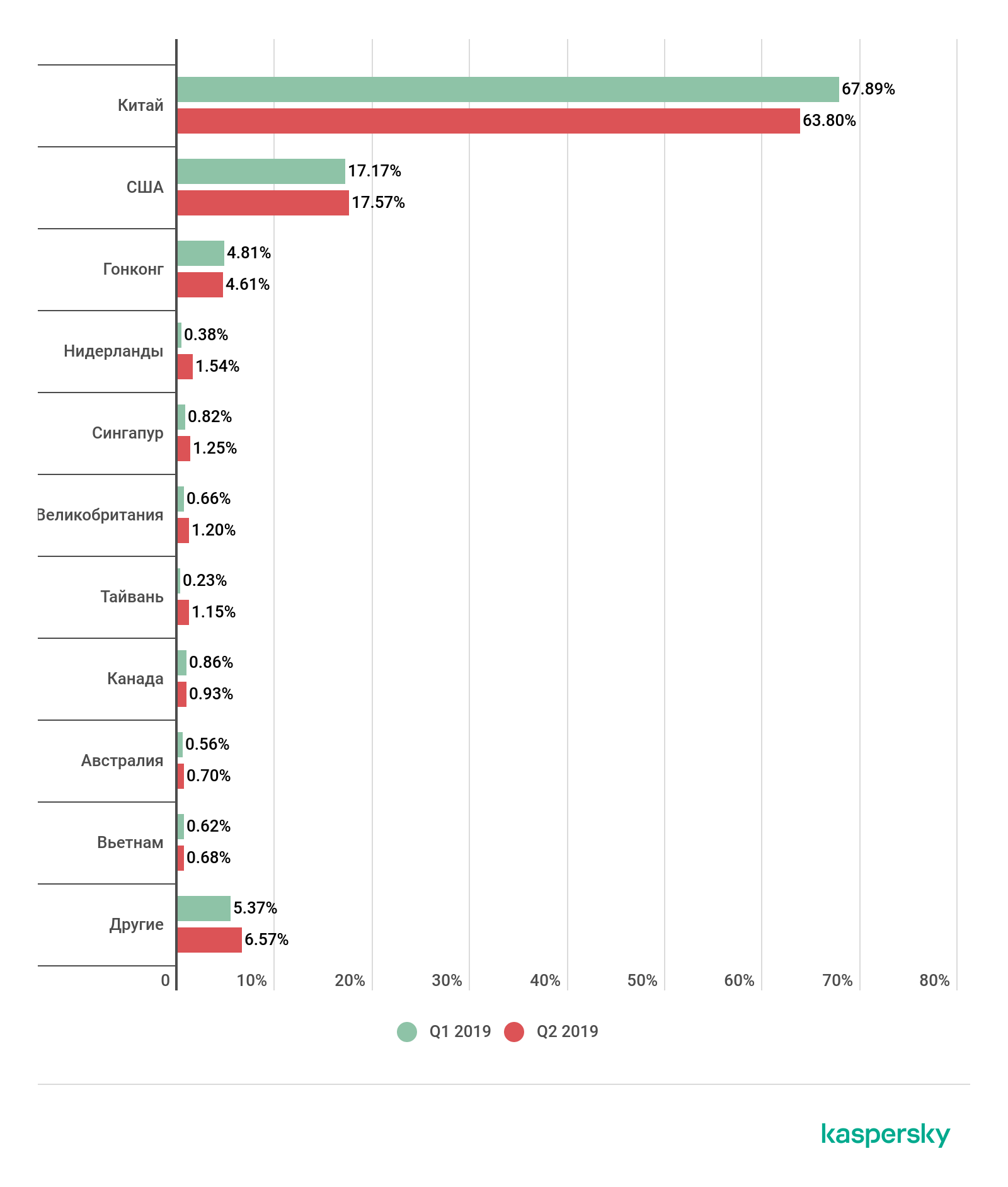

Пальма первенства по количеству атак, направленных против целей в конкретном регионе, по-прежнему остается за Китаем (63,80%), на втором месте все так же США (17,57%), а на третьем — Гонконг (4,61%).

Колебания в первой тройке незначительны, но в рейтинге снова появились страны, от которых не ожидается DDoS-активности: на сей раз это Нидерланды (4-е место с 1,54%) и Тайвань (7-е место с 1,15%).

Десятка лидеров по количеству уникальных мишеней примерно соответствует десятке лидеров по количеству атак: первые три места также заняли Китай (55,17%), США (22,22%) и Гонконг (4,53%). Кроме них в первую десятку по этому критерию вошли Тайвань (1,61%) и Ирландия (1%).

Самым бурным месяцем в этом квартале стал апрель, на который пришелся в том числе и пик атак, самым тихим — следующий за ним май.

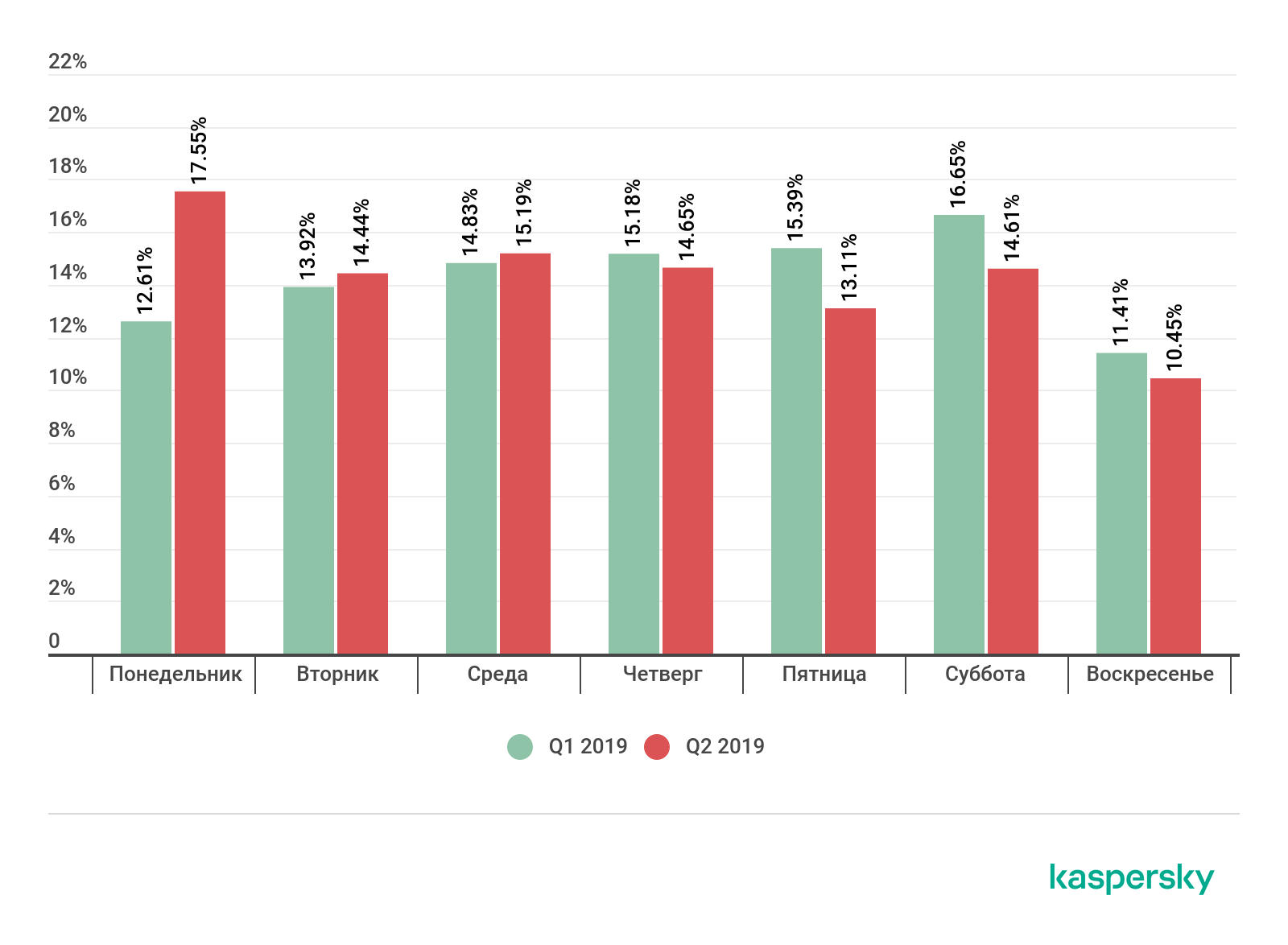

Статистически больше всего атак совершалось в понедельник (17,55%), а самым спокойным днем стало воскресенье (10,45%).

Самая длительная атака (509 часов) этого квартала значительно превысила продолжительность лидера зимне-весенних месяцев и стала рекордсменом за все время выпуска данного отчета. Однако в целом доля продолжительных атак в этом квартале сократилась.

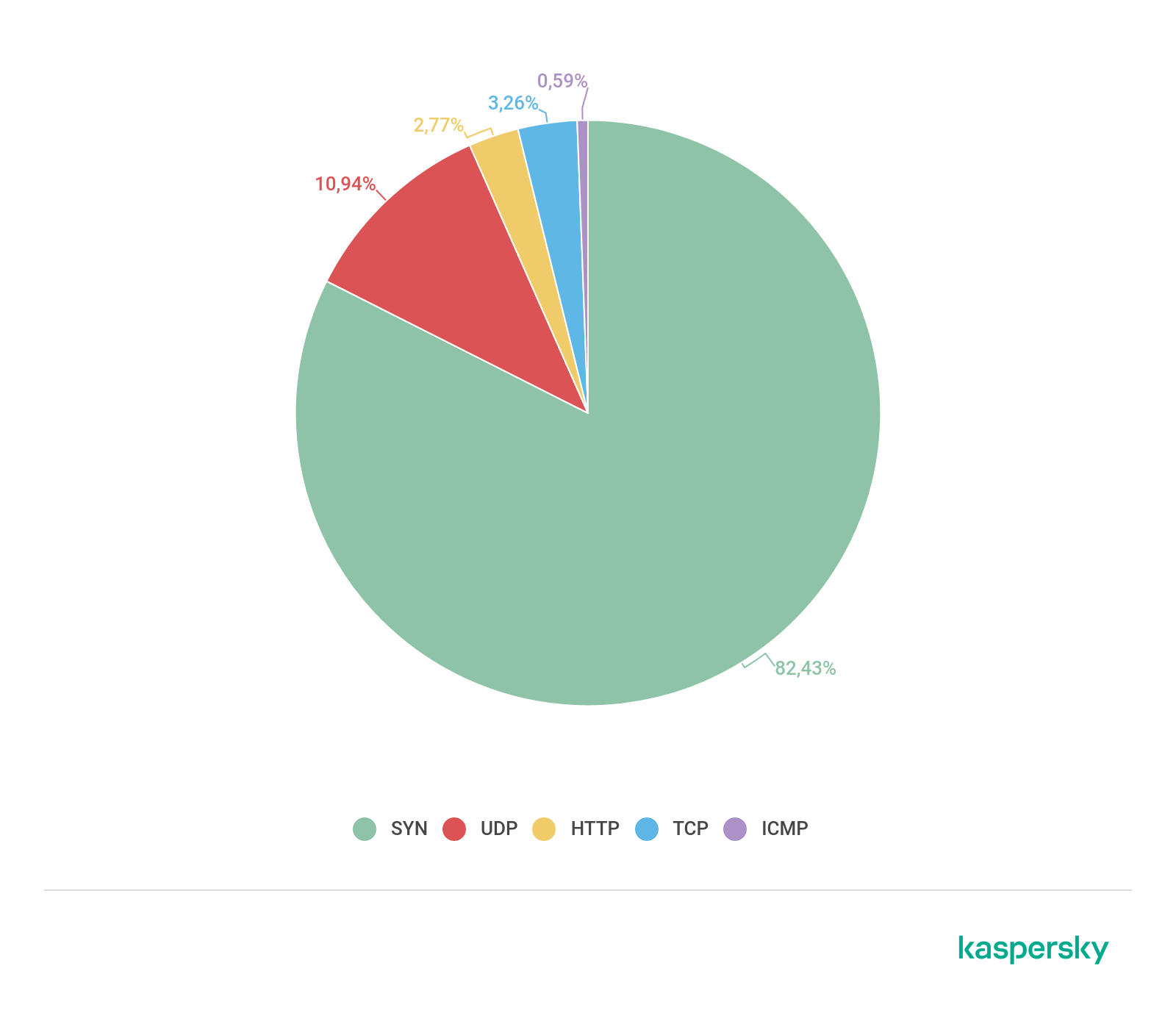

Наибольшая доля мусорного трафика в квартале по-прежнему приходилась на SYN-флуд (82,43%), за которым следовал UDP (10,94%). Однако HTTP и TCP-трафик поменялись местами: последний выбился вперед (3,26%), а доля первого составила лишь 2,77%.

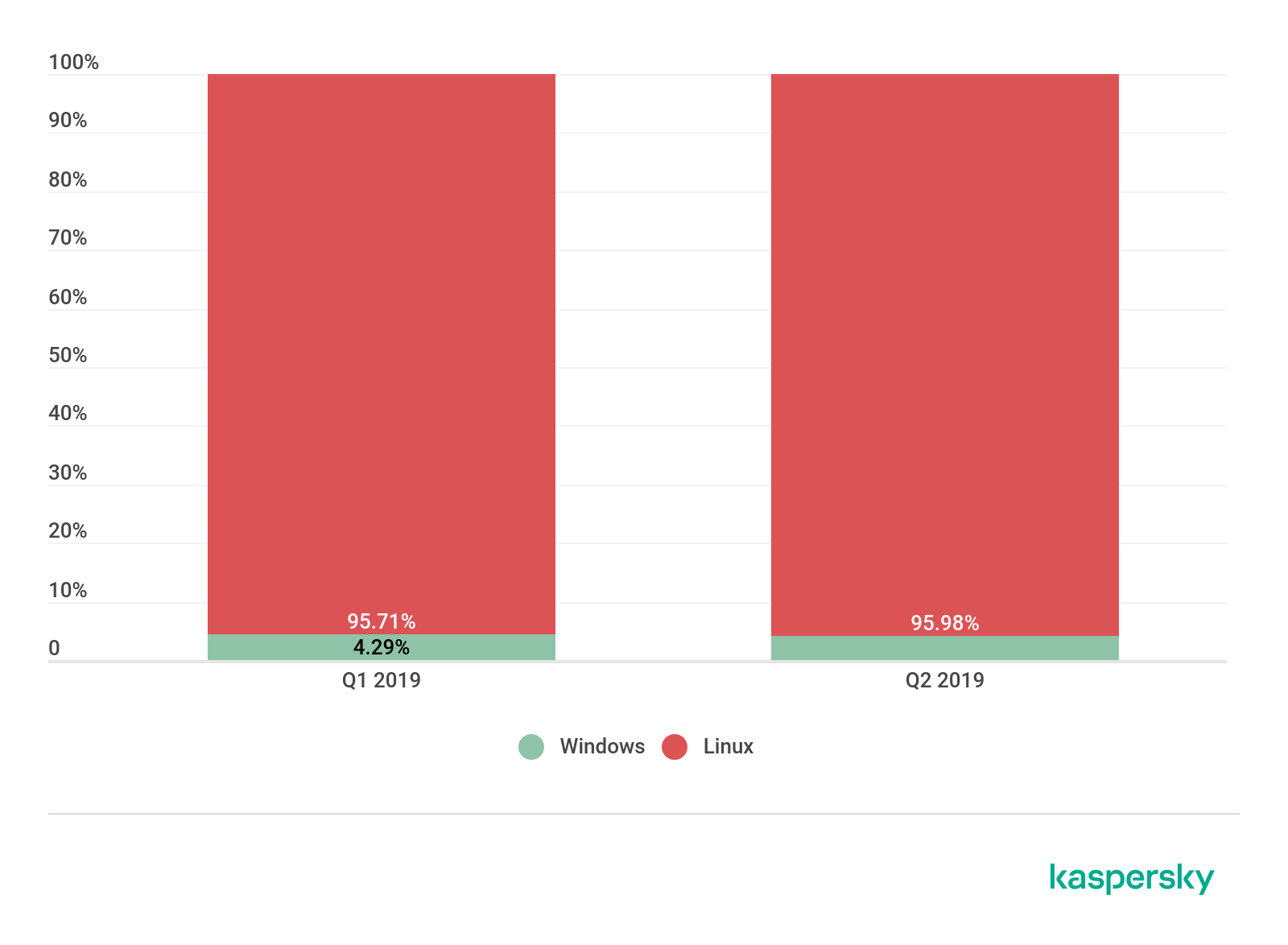

Доли Windows- и Linux-ботнетов почти не изменились по сравнению с прошлым кварталом.

В географическом рейтинге по количеству командных серверов ботнетов лидируют США (44,14%), на втором месте Нидерланды (12,16%), а на третьем — Великобритания (9,46%). Интересно, что в этом квартале десятку лидеров покинула Россия.

География атак

Показатели первой тройки стран по количеству атак, направленных против целей в конкретной стране, в этом квартале почти не изменились: на первом месте по-прежнему Китай, хотя его доля снизилась примерно на 4 п. п. и составила 63,80%. На втором месте США с практически прежней долей (17,57%), а на третьем — Гонконг, чей «вклад» в общее число кибератак (4,61%) также изменился очень мало.

Тенденция прошлых кварталов продолжается: в десятке вновь появляются неожиданные гости. На сей раз это Нидерланды, занявшие четвертое место с 1,54%, и Тайвань, оказавшийся 7-м с долей 1,15%. И если Нидерланды уже попадали в десятку в 2016 году или подходили к ней близко, то для Тайваня это довольно значительный рост показателей.

Десятку покинули Франция и Саудовская Аравия, а Канада опустилась с 4-го места на 8-е, хотя в численном выражении ее доля даже повысилась, составив 0,93%. Вьетнам занял последнее место в десятке (0,68%), а Великобритания поднялась в рейтинге на одну позицию, став шестой (1,20%). Сингапур по-прежнему пятый, хотя его доля также подросла (до 1,25%).

Распределение DDoS-атак по странам, Q1 и Q2 2019 г.

Распределение числа уникальных целей более или менее соответствует распределению числа атак. Первые четыре места совпадают: Китай с 55,17% (его доля уменьшилась, и тоже примерно на 4 п. п.), США с 22,22% (их доля выросла примерно на 1 п. п.), Гонконг с 4,53% (доля снизилась всего на 0,2 п. п.) и Нидерланды с 2,34% (тут изменения оказались значительны, потому что в прошлом квартале Нидерланды даже не входили в десятку).

Что касается остальных перестановок, то помимо Нидерландов в десятку вошли Тайвань на шестом месте (1,61%) и Ирландия, которая оказалась девятой с долей 1%. При этом десятку покинули Польша, Германия и Саудовская Аравия, а Франция (0,9%) опустилась с седьмого места на последнее, потеряв всего 0,1 п. п.

Распределение уникальных мишеней DDoS-атак по странам, Q1 и Q2 2019 г.

Динамика числа DDoS-атак

Второй квартал, как и первый, оказался относительно спокойным, без резких скачков. Самая значительная активность наблюдалась в начале квартала, и ее пик пришелся на 8 апреля (538 атак). После этого последовал постепенный спад в течение всего мая. Самым тихим днем стало 9-е число этого месяца (79 атак). В начале июня организаторы DDoS-атак несколько оживились, но к концу месяца снова последовал спад.

Динамика числа DDoS-атак в Q2 2019 г.

Самым опасным с точки зрения DDoS-атак днем во втором квартале оказался понедельник (17,55%), который отобрал пальму первенства у субботы. Это перебило тенденцию последних кварталов, в которых наибольшая активность приходилась на середину и конец недели. Наиболее спокойным днем по-прежнему остается воскресенье (10,45%), и, кроме того, относительное затишье наблюдается в пятницу (13,11%). По остальным дням недели атаки распределяются более или менее равномерно.

Распределение DDoS-атак по дням недели, Q1 и Q2 2019 г.

Длительность и типы DDoS-атак

Самая длительная атака второго квартала 2019 года продолжалась 509 часов — чуть больше 21 суток — и была направлена против одного из IP китайского провайдера связи China Unicom. Это самая долгая атака, отмеченная за все время сбора статистики для данного отчета. Наиболее продолжительная атака прошлого квартала была короче приблизительно в 1,7 раза (289 часов).

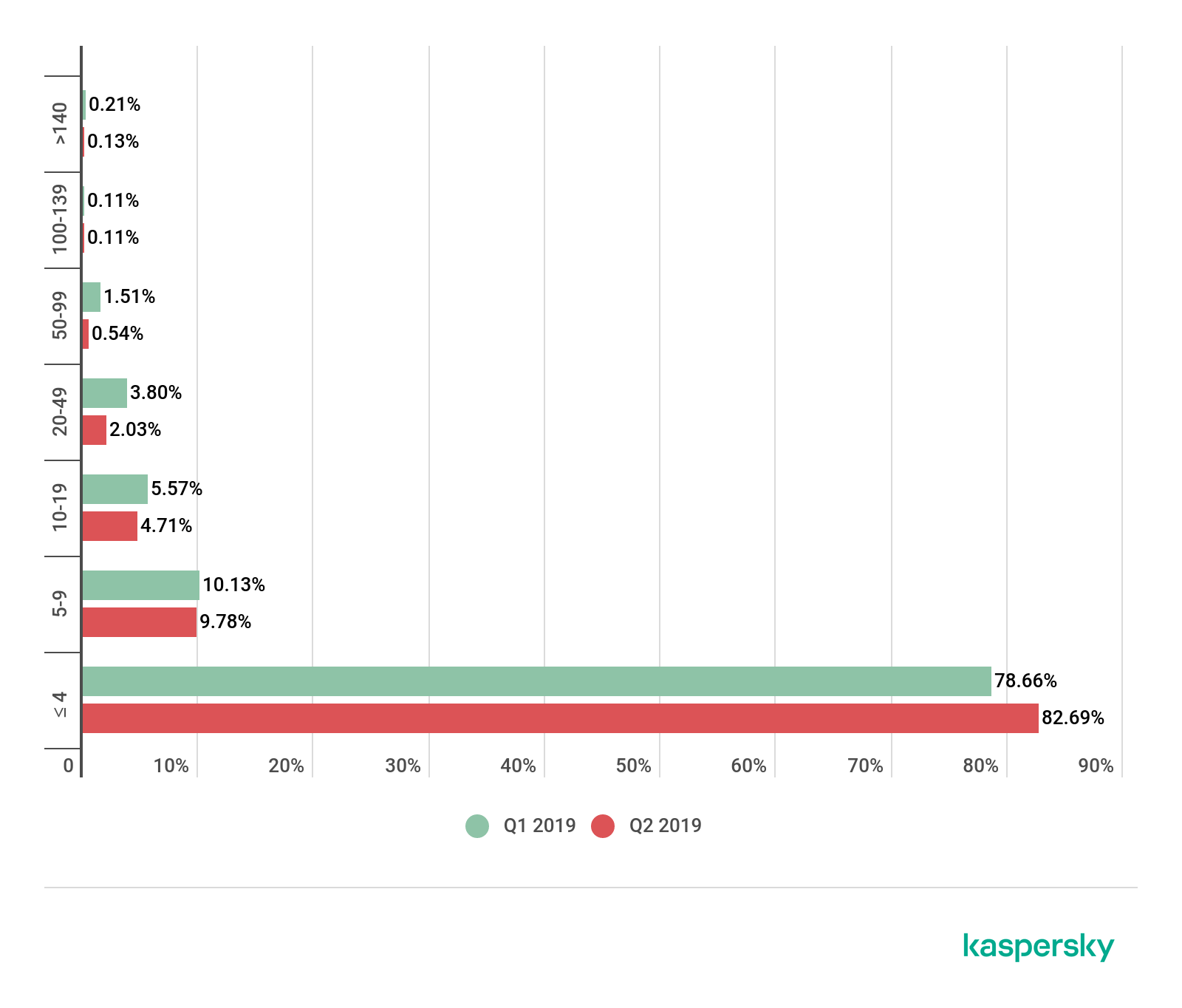

Несмотря на появление рекордсмена, общая доля длительных атак в этом квартале значительно снизилась. На том же уровне остались только атаки продолжительностью от 100 до 139 часов (0,11%), тогда как доля атак свыше 140 часов сократилась почти вдвое (с 0,21 до 0,13%). Значительнее всего, почти в три раза, уменьшилась доля атак средней продолжительности, от 50 до 99 часов — они составили 0,54% от всех атак по сравнению с 1,51% в прошлом квартале. Удельный вес атак от 5 до 19 часов сократился лишь незначительно.

Соответственно, доля атак не более четырех часов выросла: с 78,66% до 82,69%.

Распределение DDoS-атак по длительности, в часах, Q1 и Q2 2019 г

По популярности среди типов DDoS-атак по-прежнему лидирует SYN-флуд, хотя его доля опустилась примерно на 1,5 п.п. по сравнению с прошлым кварталом, составив 82,43%. На втором месте UDP-флуд, чей показатель, наоборот, вырос на 2 п. п., до 10,94%. TCP-запросы поднялись на третье место с долей 3,26%, а процент HTTP-трафика, наоборот, снизился до 2,77%. На последнем месте по-прежнему ICMP-флуд с долей 0,59 %.

Распределение DDoS-атак по типам, Q2 2019 г.

Распределение атак ботнетов по семействам осталось примерно таким же, как и в прошлом квартале: с огромным отрывом по-прежнему лидируют нападения на Linux-системы. Правда, активность Xor опять начала снижаться, однако этот спад с лихвой компенсировался тем, что Mirai снова увеличил число атак.

Соотношение атак Windows- и Linux-ботнетов, Q1 и Q2 2019 г

Географическое распределение ботнетов

В области географического распределения командных серверов ботнетов лидерство по-прежнему остается за США (44,14%). Кроме них в первую тройку вошли Нидерланды (12,16%) и Великобритания (9,46%). Китай оказался только на пятом месте (4,95%), а доля Южной Кореи составила 1,80%, что сделало ее предпоследней в этом рейтинге. Кроме того, в десятку в этом квартале попала Греция (1,35%), однако выпали Румыния, и — что особенно неожиданно — Россия.

Распределение командных серверов ботнетов по странам, Q2 2019 г.

Заключение

Как и в нескольких прошлых кварталах, ТОР 10 географических распределений продолжает удивлять. Это может быть связано не только с тем, что организаторы DDoS ищут новые места, где усилия правоохранительных органов пока не так заметны, а цены на электричество не слишком высоки, — но и с незначительностью процентных долей, которые требуются, чтобы попасть в десятку. Как правило, тройка лидеров оттягивает на себя основной массив атак, так что на долю всех остальных регионов остается относительно немного. В таких условиях даже небольшие колебания могут привести к тому, что страна взлетает или падает в рейтинге.

Правда, этим нельзя до конца объяснить выбывание из десятки таких традиционных лидеров, как Южная Корея или Россия (отсутствие последней особенно заметно в ТОР 10 по количеству командных ботнетов). Если перестановки действительно связаны с ужесточением законодательного режима, следует ожидать появления в рейтингах стран с недостаточно развитой законодательной базой в области киберпреступлений.

Отсутствие в этом квартале резких пиков DDoS-атак хорошо объясняется сезонными колебаниями: на летние месяцы обычно приходится некоторое затишье.

DDoS-атаки во втором квартале 2019 года