Обзор новостей

Начало года было отмечено появлением в арсенале организаторов DDoS-атак ряда новых средств. Так, в начале февраля в поле зрения специалистов по кибербезопасности попал новый ботнет Cayosin, собранный из элементов Qbot, Mirai и другого вредоносного ПО, находящегося в публичном доступе. Но интересен он в первую очередь не своей мозаичностью и даже не частым обновлением набора эксплуатируемых уязвимостей, а тем, что реклама его услуг (ботнет позиционируется как DDoS-сервис) распространяется не через теневой интернет, а через YouTube. Продажи при этом ведутся в Instagram — преступники, не чуждые современных тенденций, активно используют возможности социальных сетей. Проследив за аккаунтами злоумышленников, исследователи вышли на другое вредоносное ПО и ботнеты, в том числе уже обнаруженный ранее Yowai.

Середина марта принесла еще одну находку: новую версию Mirai, заточенную под поражение бизнес-устройств. Теперь зловред способен превращать в боты не только точки доступа, маршрутизаторы и сетевые камеры, но и беспроводные системы презентаций, а также рекламные панели.

При всем этом громких атак, совершенных с помощью новых и не очень ботнетов, наблюдалось не так много. В конце зимы нападению подвергся американский Университет Олбани (UAlbany): с пятого февраля до первого марта на него было совершено 17 атак, в результате которых серверы вуза оказались неспособны обработать входящий трафик в течение пяти или более минут. Данные студентов и преподавателей не пострадали, но некоторые сервисы оказались недоступны; руководитель службы безопасности университета считает, что именно они и были мишенью.

В начале февраля также под удар попал веб-сайт Национального союза журналистов Филиппин (National Union of Journalists of the Philippines): в результате серии мощных атак объемом до 468 ГБ/с он был выведен из строя на несколько часов. Нападение стало частью обширной кампании, направленной против ряда новостных ресурсов. Пострадавшие считают, что стали жертвой политического давления на альтернативные источники информации.

В середине марта компания Facebook столкнулась с серьезными проблемами в работе своих сервисов: пользователи Facebook и Instagram не могли войти в свои аккаунты. Многие наблюдатели связали сбой именно с DDoS-атакой. Однако руководство социальной сети отрицает эту версию, так что о возможных причинах инцидента остается только гадать.

На фоне отсутствия новостей о серьезных DDoS-нападениях участились сообщения о крупных операциях правоохранительных органов против организаторов атак, последующих арестах и обвинениях.

Продолжается натиск на ресурсы для организации DDoS-атак: в начале января Министерство юстиции США арестовало 15 интернет-доменов, с которых организовывались DDoS-нападения в декабре прошлого года. Согласно судебным документам, при помощи этих сервисов осуществлялись атаки на правительственные системы, интернет-провайдеров, университеты, финансовые организации и игровые платформы по всему миру.

Чуть позже в том же месяце в США приговорили к 10 годам тюрьмы хакера из Массачусетса, который провел DDoS-атаки против двух учреждений здравоохранения. Также в январе в Великобритании был арестован хакер по найму, который выводил из строя сети мобильных операторов в Либерии и Германии (на пике своей криминальной карьеры, в 2015 году, ему удалось оставить без интернета всю Либерию). Это далеко не полный его «послужной список», но иных обвинений предъявлено не было.

Все дальше расходятся волны от прошлогодней операции по закрытию Webstresser.org — крупнейшего сервиса для заказа DDoS-атак. Теперь правоохранительные органы решили взяться не только за организаторов, но и за заказчиков DDoS-атак. В конце января Европол сообщил об аресте более 250 пользователей в Великобритании и Нидерландах. Один из осужденных вместо тюремного заключения пройдет альтернативное наказание в Нидерландском центре Hack_Right для перевоспитания юных хакеров, арестованных впервые. По другим данным, расследование ведется в отношении всех 150 тыс. заказчиков Webstresser, проживающих в 20 разных странах.

И все же, несмотря на усилия правоохранительных органов, DDoS-атаки остаются реальной угрозой для предпринимателей. Как выяснила организация Neustar International Security Council, проведя опрос 200 технических директоров крупных компаний, современный бизнес считает DDoS-атаки серьезной проблемой: 52% служб безопасности уже сталкивались с ними, а 75% испытывают опасения по этому поводу.

Тенденции квартала

В прошлом квартале мы сделали два предсказания, относящихся к тенденциям на рынке DDoS-атак. Первое — о том, что общий рынок DDoS-атак сжимается. Второе — что при этом растет спрос на длительные «умные» атаки, в частности HTTP-флуд.

Первый вывод не подтверждается: статистика системы Kaspersky DDoS Protection демонстрирует, что в истекшем квартале выросли все показатели DDoS-атак. Общее количество нападений увеличилось на 84%, а число длительных (более 60 минут) сеансов DDoS повысилось ровно вдвое. Средняя продолжительность возросла в 4,21 раз, причем в сегменте крайне длительных атак рост составил даже 487%.

Это заставляет пересмотреть предположение, сделанное в отчетах за третий и четвертый кварталы прошлого года, — о том, что уменьшение активности в DDoS-сегменте киберкриминального рынка связано с переходом злоумышленников на более безопасный и выгодный майнинг криптовалюты. Уже ясно, что эта гипотеза по крайней мере частично ошибочна.

Более вероятно другое объяснение: предыдущие полгода мы наблюдали не только и не столько перераспределение мощностей ботнетов под другие цели, сколько образование вакуума на рынке. Скорее всего, дефицит предложений был связан с ужесточением ответственности за DDoS-атаки, закрытием нескольких площадок купли-продажи соответствующих услуг и арестами некоторых крупных игроков в течение прошлого года. Похоже, теперь вакууму пришел конец: такой взрывной рост показателей почти наверняка вызван именно появлением новых поставщиков и заказчиков DDoS-услуг. Будет интересно наблюдать за развитием этой тенденции во втором квартале: продолжат ли показатели повышаться или рынок закрепится на текущем уровне?

Второй вывод (рост спроса на «умные» атаки уровня приложений) подтверждается: доля продолжительных, более сложных в организации атак все так же растет, как качественно, так и количественно. Скорее всего, эта тенденция сохранится и во втором квартале — предпосылок к ее изменению мы не наблюдаем.

Статистика

Методология

«Лаборатория Касперского» имеет многолетний опыт противодействия киберугрозам, в том числе DDoS-атакам разных типов и разной степени сложности. Эксперты компании отслеживают действия ботнетов с помощью системы Kaspersky DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Protection и осуществляет перехват и анализ команд, поступающих ботам с серверов управления и контроля. При этом для начала защиты не требуется дожидаться заражения каких-либо пользовательских устройств или реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за первый квартал 2019 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Так, например, в случае если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP-адресов в квартальной статистике.

Статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского». Следует также иметь в виду, что ботнеты — лишь один из инструментов осуществления DDoS-атак, и представленные в настоящем разделе данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Итоги квартала

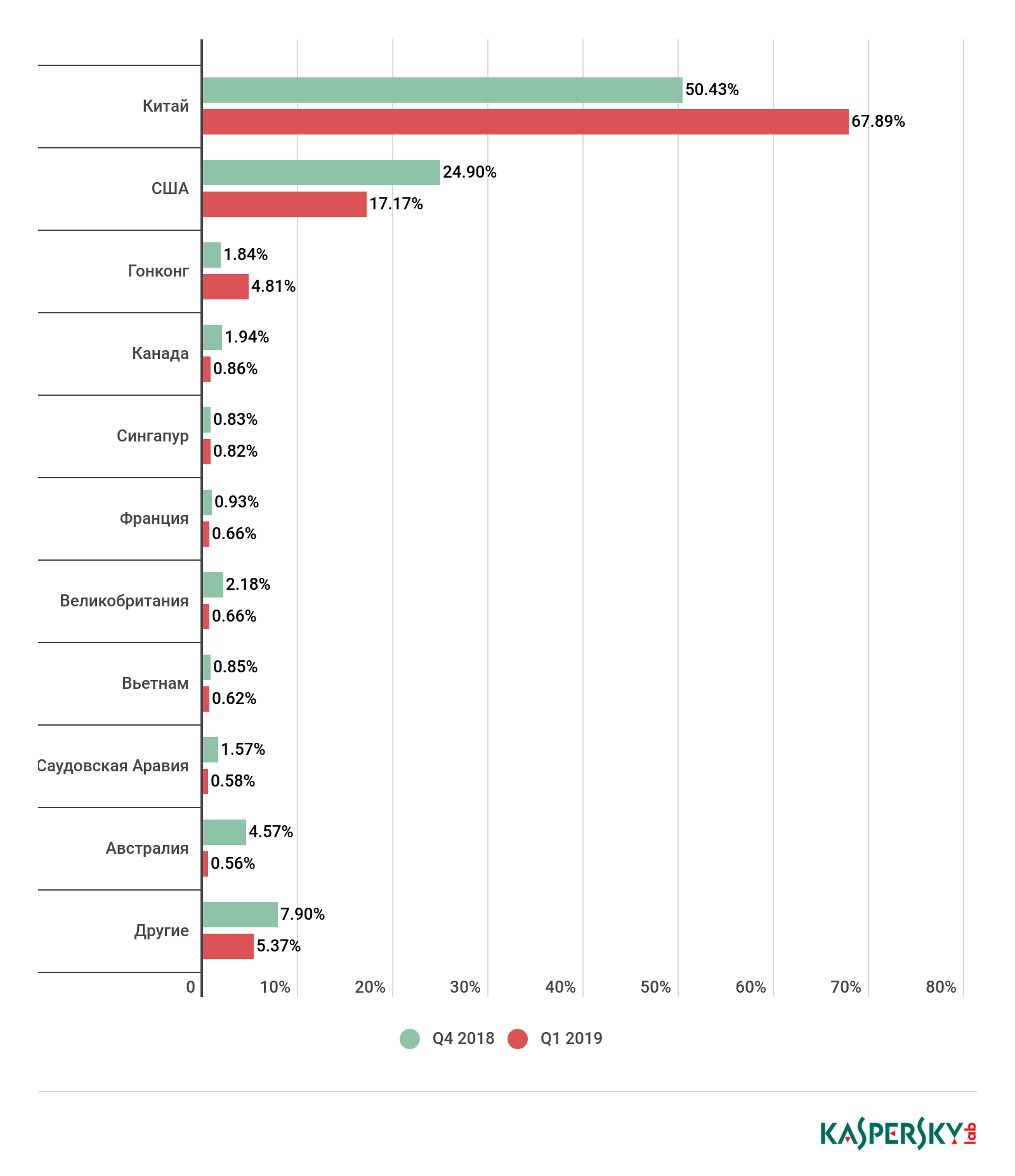

- С точки зрения географического распределения атак лидером остается Китай. Сдавший было позиции в конце 2018 года, он вновь укрепил их в первом квартале 2019-го: его доля от общего числа атак выросла до 67,89%. На втором месте традиционно США (17,17%), на третьем — Гонконг (4,81%), поднявшийся с седьмого места.

- Географическое распределение мишеней примерно повторяет географическое распределение атак: в первой тройке так же Китай (59,85%), США (21,28%) и Гонконг (4,21%).

- В обеих «географических» десятках количество перестановок относительно невелико по сравнению с прошлыми кварталами. Внезапного роста активности ботнетов на неожиданных территориях больше не наблюдалось.

- Максимальное количество DDoS-атак отмечено во второй половине марта. Самым тихим периодом ожидаемо оказался январь.

- В течение недели наиболее опасным с точки зрения DDoS-атак днем стала суббота, воскресенье же по-прежнему остается самым спокойным.

- Максимальная длительность атаки по сравнению с прошлым кварталом сократилась больше чем на сутки, однако процентная доля долгих DDoS-сессий продолжает расти и составила 21,34% (по сравнению с 16,66% в четвертом квартале 2018 г.).

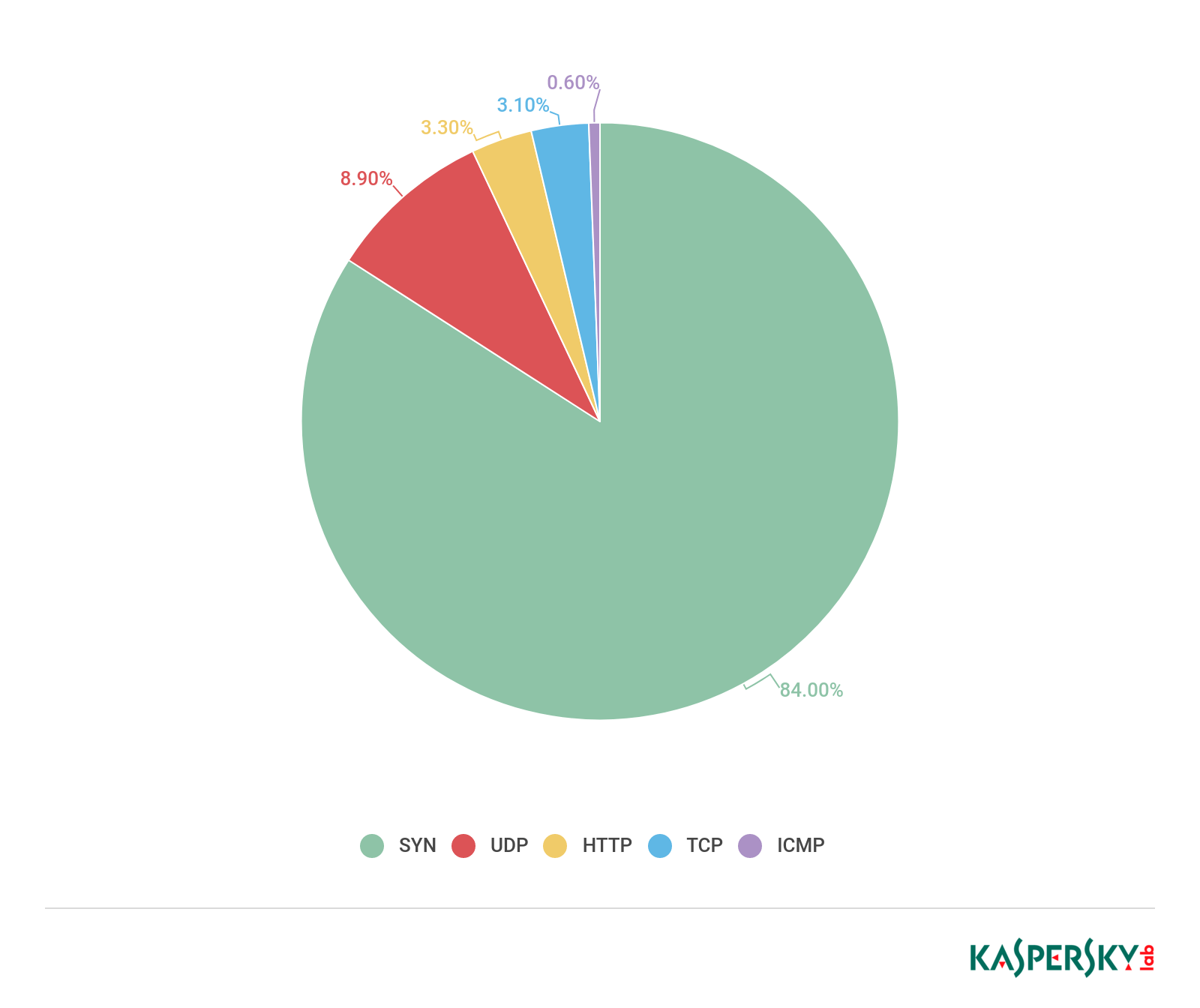

- Доля SYN-флуда повысилась, достигнув 84%. В связи с этим снизились доли UDP- и TCP-флуда, доли же HTTP и ICMP-атак на этом фоне возросли до 3,3% и 0,6% соответственно.

- Доля Linux-ботнетов несколько уменьшилась, однако по-прежнему остается довлеющей (95,71%).

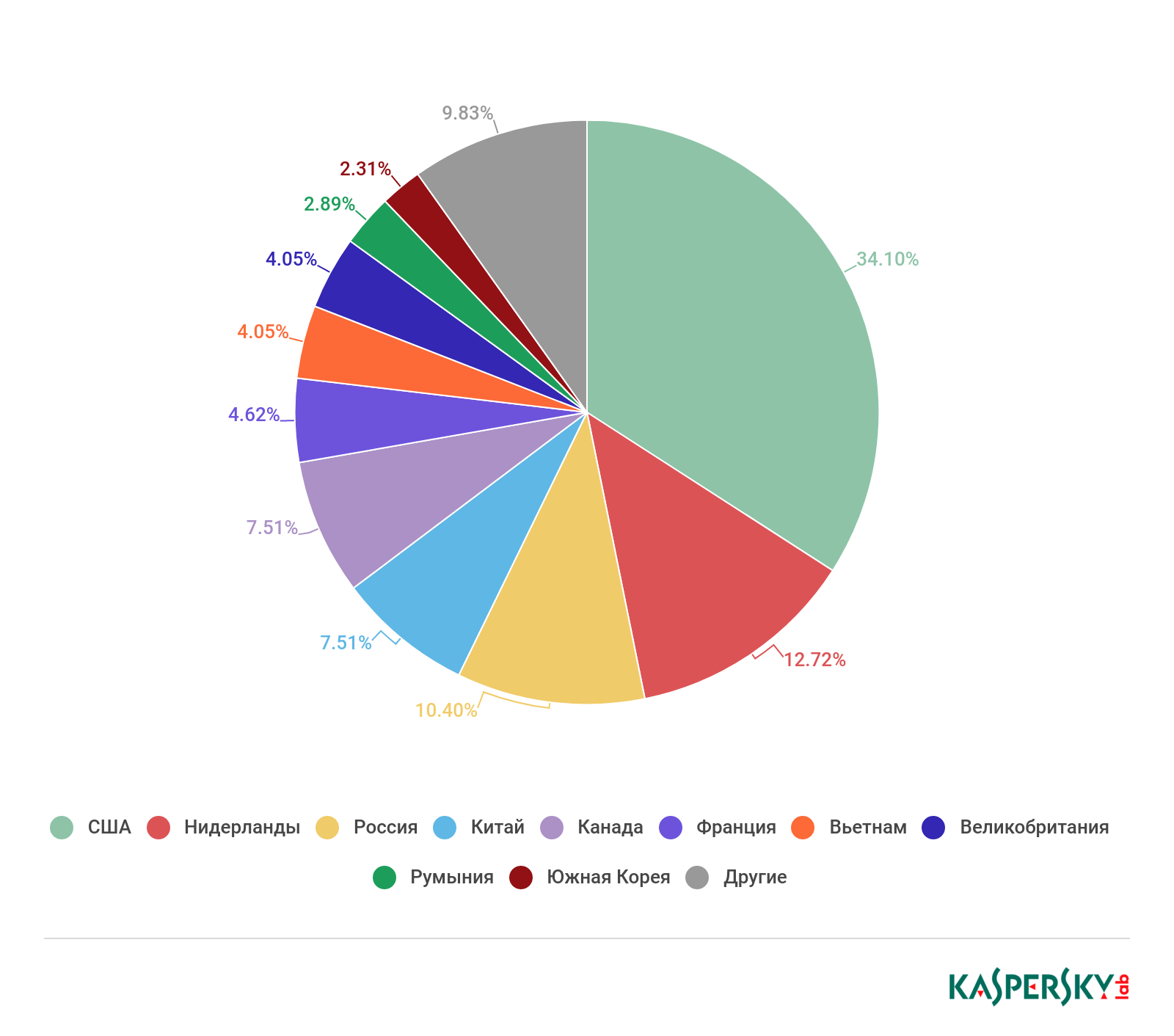

- Больше всего командных серверов ботнетов по-прежнему находится в США (34,10%), на втором месте теперь Нидерланды (12,72%), а на третьем Россия (10,40%). Примечательно, что в десятку вернулся прежний бессменный лидер, Южная Корея — правда, всего лишь на последнее место (ее доля составила 2,31%).

География атак

Китай остается лидером по количеству атак. Он даже вернул показатели, сниженные в предыдущих кварталах: его доля поднялась с 50,43% до 67,89%. На втором месте по-прежнему США, хотя их доля уменьшилась с 24,90% до 17,17%. На третьем месте оказался Гонконг, который поднялся с седьмого места, увеличив свою долю с 1,84% до 4,81%.

Интересно, что, кроме Китая и Гонконга, доли всех остальных стран стали меньше. США это не помешало остаться вторыми, однако Австралия, которая замыкала первую тройку в конце 2018 г., наоборот, опустилась на последнее место, хотя потеряла всего 4 п. п. (с 4,57% до 0,56%).

Из прочих значительных изменений стоит отметить Великобританию, которая опустилась с пятого места на седьмое в результате потери 1,52 п. п. (с 2,18% до 0,66%), а также Канаду и Саудовскую Аравию. Каждая из этих двух стран потеряла около 1 п. п., однако Канада (0,86%) при этом поднялась с шестого места на четвертое, а Саудовская Аравия (0,58%) опустилась на ступеньку ниже и оказалась предпоследней.

Кроме того, десятку лидеров покинула Бразилия, зато в нее вошел Сингапур, оказавшись с 0,82% атак сразу на пятом месте (что характерно, его доля по сравнению с предыдущим кварталом также понизилась, хоть и очень незначительно).

Южная Корея, ранее делившая второе-третье место с США, все еще остается за пределами десятки (на нее приходится 0,30% атак). Однако несмотря на то, что ТОП 10 по-прежнему имеет непривычный нам вид, таких резких и неожиданных изменений в распределении мест, как в предыдущих трех кварталах, на сей раз не наблюдается.

Распределение DDoS-атак по странам, Q4 2018 г. и Q1 2019 г.

Результаты географического распределения мишеней согласуются с географическим распределением самих атак: на первом месте снова Китай, чья доля повысилась с 43,26% до 59,85%, на втором — США, чья доля снизилась с 29,14% до 21,28%, на третьем — Гонконг, чья доля выросла с 1,76% до 4,21%.

Саудовская Аравия опустилась с пятого места на шестое, потеряв чуть более 1 п. п. (ее доля уменьшилась с 2,23% до 1,08%). Канада потеряла примерно столько же (с 2,21% до 1,30%), однако при этом поднялась с шестого места на четвертое, а Великобритания при более значительных потерях (с 2,73% до 1,18%) опустилась с четвертого места на пятое.

При этом первую десятку покинули Австралия и Бразилия, в прошлом квартале занимавшие третье и восьмое место соответственно. Зато в ней появились Сингапур, чей незначительный рост (с 0,72% по 0,94%) позволил ему занять восьмое место, и Польша — ее доля увеличилась с 0,33% до 0,90%, сделав ее девятой. Замыкает десятку по-прежнему Германия (0,77%).

Распределение уникальных мишеней DDoS-атак по странам, Q4 2018 г. и Q1 2019 г.

Динамика числа DDoS-атак

В прошедшем квартале наибольшая DDOS-активность отмечалась в марте, особенно в его второй половине. Так, самый высокий пик пришелся на 16 марта (699 атак). Кроме того, значительный всплеск наблюдался в середине января, 17 числа — в этот день мы зафиксировали 532 атаки. Начало января ожидаемо выдалось спокойным, без ярко выраженных спадов и подъемов, однако самым тихим днем оказалось 5 февраля: всего 51 атака.

Динамика числа DDoS-атак в Q1 2019 г.

Что касается распределения по дням недели, то в прошедшем квартале активность отчетливо сместилась к выходным: суббота оказалась самым насыщенным днем (на нее пришлось 16,65% атак), на втором месте — пятница (15,39%). По воскресеньям наблюдалось затишье – лишь 11,41% атак. Напомним, что в конце 2018 года больше всего DDoS-нападений совершалось в четверг (15,74%), однако воскресенье также было наиболее спокойным.

Распределение DDoS-атак по дням недели, Q4 2018 г. и Q1 2019 г.

Длительность и типы DDoS-атак

В первом квартале доля продолжительных атак выросла почти в два раза — с 0,11% до 0,21%. Однако при этом самая долгая атака продолжалась не почти 14 суток (329 часов), как в четвертом квартале 2018 года, а «всего» чуть больше 12 (289 часов).

Кроме того, значительно выросла доля всех атак длительностью более пяти часов: если в конце 2018 года она составляла 16,66%, то теперь повысилась до 21,34%. Если же делить этот сегмент на более мелкие отрезки, то и в них, как видно из графика, большинство категорий длительных атак испытали рост, и лишь доля атак продолжительностью от 100 до 139 часов незначительно уменьшилась (с 0,14% до 0,11%). Соответственно, доля коротких атак снизилась почти на 5 п. п., до 78,66%.

Распределение DDoS-атак по длительности, часы, Q4 2018 г. и Q1 2019 г.

Как и в предыдущие годы, в мусорном трафике первого квартала преобладал SYN-флуд. По сравнению с Q4 2018 его доля даже увеличилась, достигнув 84,1%. Естественно, такой значительный рост (с 58,2%, более чем на 20 п. п.) отразился на доле других видов трафика.

Так, UDP-флуд хоть и по-прежнему остался на втором месте, в первом квартале его доля составила всего 8,9% (вместо 31,1%). Доля TCP-флуда, ранее занимавшего третье место, также уменьшилась (с 8,4% до 3,1%); кроме того, этот вид оказался на четвертом месте, уступив HTTP-флуду (который вырос на 1,1 п.п. до 3,3%). На последнем месте традиционно ICMP-трафик, хоть его доля и выросла — с 0,1 до 0,6%.

Распределение DDoS-атак по типам, Q1 2019 г.

Linux-ботнеты по-прежнему с огромным перевесом превосходят числом ботнеты, состоящие из Windows-устройств. Правда, в первом квартале 2019 года этот перевес несколько уменьшился: теперь Linux-ботнеты составляют не 97,11%, а 95,71%; доля же ботнетов для Windows, соответственно, увеличилась примерно на 1,5 п. п. и составила 4,29%. Однако это вызвано не ростом популярности Windows-устройств, а снижением числа командных серверов бота Mirai и его клона Darkai. В результате количество атак этих ботов упало в три и семь раз соответственно.

Соотношение атак Windows- и Linux-ботнетов, Q4 2018 г. и Q1 2019 г.

Географическое распределение ботнетов

Возглавляет десятку стран — лидеров по числу размещенных на их территории ботнетов — все еще США (34,10%). Нидерланды поднялись с третьего места, которое занимали в конце 2018 года, на второе (12,72%). А третью строчку рейтинга заняла Россия (10,40%), которая прежде была лишь седьмой. Китай (7,51%) поднялся с последнего места на четвертое, однако окончательно свои позиции в тройке лидеров не вернул.

Кроме того, десятку покинули Греция и Германия. Вместо них в ТОП 10 вошли Вьетнам (4,05%), занявший седьмое место, и Южная Корея (2,31%). На сей раз Южная Корея оказалась на последней, десятой позиции, хотя прежде долгое время возглавляла десятку лидеров этой категории.

Распределение командных серверов ботнетов по странам, Q1 2019 г.

Заключение

В предыдущих трех кварталах мы наблюдали появление неожиданных «гостей» в различных ТОП 10: страны, откуда до сих пор не исходило значительного числа DDoS-угроз, вдруг заявляли о себе. В первом квартале 2019 года особенных неожиданностей не отмечалось, если не считать того, что такие регионы, как Саудовская Аравия, Нидерланды или Румыния, по-прежнему сохраняют высокий уровень DDoS-активности — то есть их появление в десятках нельзя списать на случайные отклонения. Между тем злоумышленники, ранее базировавшиеся в Южной Корее, похоже, не торопятся вновь проявлять себя в этой стране. Возможно, сейчас мы наблюдаем становление нового распределения ботнетов по странам.

Также стоит отметить значительный спад деятельности ботнетов Darkai, одного из клонов Mirai: количество атак с его помощью сократилось в семь раз. Заметный урон понес и сам Mirai, чья активность снизилась в три раза. Этим обстоятельством, помимо всего прочего, можно объяснить некоторый спад количества и продолжительности DDoS-атак.

DDoS-атаки в первом квартале 2019 года