Обзор новостей

Среди новостей второго квартала 2018 г.: нестандартное использование старых уязвимостей, новые ботнеты, безжалостная конкурентная борьба в мире криптовалюты, громкая DDoS-атака (или нет) с политическим подтекстом, слэшдот-эффект, не всегда убедительные попытки активизма и несколько арестов. Но обо всем по порядку.

Зная о сокрушительных последствиях DDoS-атак, мы не склонны радоваться, если сбываются наши предсказания. Тем не менее, наш прогноз из отчета за предыдущий квартал подтвердился: злоумышленники продолжают искать новые нестандартные типы усиления. Не успела улечься паника после недавних волн атак с использованием Memcached, как эксперты обнаружили способ усиления с использованием другой уязвимости — в протоколе Universal Plug-and-Play, известной с 2001 года. Она позволяет отправлять мусорный трафик не с одного порта, а с разных, переключая их случайным образом, что затрудняет блокировку. Эксперты сообщили о двух атаках (11 и 26 апреля), где, скорее всего, использовался такой метод, причем в первом случае через UPnP усиливалась DNS-атака, а во втором — NTP. Кроме того, команда Kaspersky DDoS Protection наблюдала атаку, организованную с использованием уязвимости в протоколе CHARGEN. Чуть более слабая атака с использованием того же протокола для усиления флуда (среди прочих методов) была совершена на провайдера ProtonMail; поводом послужил нелицеприятный комментарий исполнительного директора компании.

Головной боли специалистам по ИБ добавили и новые ботнеты. Заслуживает внимания, например, случай с созданием ботнета из 500 тыс. камер наблюдения в Японии. Серьезную опасность представляет и новый штамм зловреда Hide-n-Seek: он первый из всех известных ботов научился при определенных обстоятельствах выдерживать перезагрузку устройства, на котором обосновался. Правда, пока для организации DDoS-атак этот ботнет не используется, но специалисты не исключают добавление соответствующей функциональности в будущем, ведь способов монетизировать ботнет не так уж много.

Одним из самых популярных методов монетизации остаются нападения на сайты, связанные с криптовалютой, и валютные биржи. Причем DDoS-атаки используются не только для того, чтобы помешать конкурентам увеличить число инвесторов, но и как способ сорвать солидный куш. Характерен случай с валютой Verge: в конце мая хакер атаковал майнинговые пулы и под шумок увел 35 миллионов XVG (1,7 млн долл. США). За два месяца эту валюту взламывали дважды; правда, в предыдущий раз обошлось без DDoS-атаки.

А 5 июня преступники обрушили биржу криптовалюты Bitfinex, причем волна мусорного трафика последовала за отказом системы торгов — то есть можно предположить, что имела место многоступенчатая акция, вероятно, имеющая целью подорвать доверие к площадке. Возможно, из-за слишком ярой конкуренции пострадал и известный сайт онлайн-покера — Americas Cardroom, который DDoS-атака заставила прервать, а затем и отменить турнир. Правда, высказывалось и мнение, что нападение имело политическую подоплеку и было вызвано протестом против возможности использовать в игре аватары Дональда Трампа и Ким Чен Ына.

Как всегда, больше всего медиа-резонанса в истекшем квартале получили именно политически ангажированные DDoS-атаки. В середине апреля английские и американские правоохранительные органы опубликовали предупреждение о захвате российскими хакерами (якобы спонсируемыми Кремлем) значительного количества устройств в США, ЕС и Австралии с целью проведения дальнейших атак. Буквально через несколько дней, в конце апреля, пострадали как раз россияне: сайт крупнейшей российской партии «Единая Россия» не работал два дня, однако публично никаких предположений об авторах DDoS-кампании выдвинуто не было.

С политическими мотивами связывают и нападение на датскую железнодорожную компанию, из-за которой та несколько дней была не в состоянии обслуживать пассажиров. В этой акции некоторые видят продолжение нападения на шведскую инфраструктуру прошлой осенью.

В конце квартала внимание было приковано к мексиканским выборам и атаке на сайт оппозиционной партии, где были выложены материалы, подтверждающие незаконную деятельность одного из соперников. По словам обвиняющей стороны, атака началась во время предвыборных дебатов, когда кандидат показал телезрителям плакат с адресом сайта. Впрочем, практически сразу появилось мнение, что дело не в DDoS-атаке, а в слэшдот-эффекте, который пользователи Reddit называют также «объятием смерти». Этот феномен был хорошо известен на заре Интернета, когда коммуникации еще оставляли желать лучшего, но встречается до сих пор: при обширной рекламе в СМИ или на раскрученном ресурсе сайт испытывает слишком большой наплыв легитимных посетителей, с которым не может справиться.

Слэшдот-эффект в начале лета наблюдала и команда Kaspersky DDoS Protection: после окончания пресс-конференции президента РФ была зафиксирована мощная волна HTTP-запросов к одному из крупных новостных ресурсов, освещавших медиа-событие: с нескольких тысяч уникальных адресов единовременно отправлялись десятки тысяч запросов HTTP GET. Оценив объем предполагаемого ботнета, специалисты KDP предположили начало нового витка атак с использованием IoT-устройств, однако дальнейший анализ показал, что у всех подозрительных запросов в заголовке User Agent присутствовала подстрока «XiaoMi MiuiBrowser». Выяснилось, что владельцы телефонов Xiaomi с установленным приложением браузера получили push-уведомление об итогах конференции и, похоже, многие из них нашли сообщение интересным: большое количество вполне реальных пользователей перешли по ссылке на новость, создав тем самым вал запросов.

Между тем правоохранительные органы прикладывали максимум усилий для предотвращения намеренных атак: в конце апреля Европолу удалось закрыть крупнейший ресурс, предлагавший всем желающим платные DDoS-атаки, — Webstresser.org. На момент блокировки у портала было более 136 тыс. пользователей; за последние годы он послужил источником более 4 млн DDoS-атак. После падения Webstresser отмечались противоречивые тенденции: некоторые компании сообщили о значительном спаде в DDoS-активности в Европе (хоть и предупредили, что этот спад относительно кратковременный), другие, наоборот, указали на рост числа атак во всех регионах, который может быть вызван тем, что злоумышленники пытались компенсировать потерю, создавая новые ботнеты и расширяя старые.

Кроме того, удалось поймать и осудить несколько организаторов DDoS-атак. Был вынесен приговор немецкому хакеру ZZboot, нападавшему на крупные немецкие и английские компании с требованиям выкупа. Правда, обошлось без тюремного заключения: преступник получил год и десять месяцев условно. На другом конце континента, в Тайбэе, был арестован хакер по фамилии Чунг, подозреваемый в атаках на тайваньское бюро расследований, администрацию президента, компанию Chungwa Telecom и центральный банк. Кроме того, в США арестовали самопровозглашенного хактивиста, который пытался препятствовать работе полицейских участков в штате Огайо.

Еще один, менее значительный, но более курьезный арест состоялся в США: аризонский хакер-любитель был арестован и приговорен к тюремному заключению и штрафу после того, как один из его онлайн-знакомых опубликовал твит с его именем. Несмотря на свои рудиментарные навыки, злоумышленник, взявший прозвище Bitcoin Baron, несколько лет терроризировал небольшие американские города, обрушивая сайты официальных учреждений и требуя выкуп; в одном случае его действия вызвали серьезные помехи для служб экстренного реагирования. Преступник также пытался позиционировать себя как киберактивиста, однако его реноме оказалось сильно подпорчено неадекватным поведением и попыткой обрушить сайт детской больницы, затопив его детской порнографией. Правда, об этой акции известно с его собственных слов и выяснить, имела ли она место, не удалось.

Тенденции квартала

В первом полугодии 2018-го года средняя и максимальная мощность атак изрядно упали по сравнению со второй половиной 2017-го. Это можно объяснить некоторым спадом, который всегда обычно отмечается в начале года. Однако если сравнивать показатели I полугодия 2018 с I полугодием 2017 года, то нельзя не отметить значительный рост мощности атак.

Одним из способов повысить мощность атаки является усиление через сторонние ресурсы. Как было упомянуто в обзоре новостей, хакеры продолжают искать пути усиления DDoS через новые (или хорошо забытые старые) уязвимости в распространенном ПО, и, к сожалению, небезуспешно. На сей раз команде KDP довелось зафиксировать и отразить атаку мощностью несколько десятков Гбит/с, организованную с использованием уязвимости протокола CHARGEN — старого и очень простого протокола, описанного в RFC 864 в далеком 1983 году.

CHARGEN предназначен для разного рода тестирований и измерений, а в качестве транспорта может использовать протоколы TCP и UDP. В режиме работы по протоколу UDP CHARGEN-сервер отвечает на любой запрос пакетом со строкой длинной от 0 до 512 случайных ASCII-символов. Атакующие пользуются этим механизмом, отправляя в сторону уязвимого CHARGEN-сервера запросы, где исходящий адрес подменен адресом жертвы. US-CERT оценивает степень усиления в 358,8 раз, но цифра эта довольно условна, поскольку ответы генерируются случайным образом.

Несмотря на солидную выслугу лет и ограниченную сферу применения протокола, в интернете можно найти немало открытых CHARGEN-серверов. В основном это разнообразные принтеры и копировальные аппараты, в программном обеспечении которых данный сетевой сервис включен по умолчанию.

Отмеченные KDP и другими провайдерами (Radware, Nexusguard) факты использования CHARGEN в UDP-атаках могут говорить о том, что атаки с помощью более удобных для этого протоколов (например, DNS или NTP) становятся все менее эффективными, поскольку методы борьбы с такого рода UDP-флудом хорошо отработаны. Но отказываться от этих атак, в силу простоты их организации, злоумышленникам не хочется, приходится изощряться, надеясь, что защитные системы ничего не смогут противопоставить «дедушкиным» методам. И хотя поиск нестандартных дыр, несомненно, продолжится, сами атаки типа CHARGEN Amplification вряд ли станут «хитом сезона», так как источников пополнения уязвимых серверов практически нет (как часто к интернету подключают старые копировальные аппараты?).

Если в своих методиках преступники возвращаются к истокам, то в области мишеней они выходят на новые рубежи. Организовывать DDoS-атаки против домашних пользователей просто, но невыгодно, а атаки на корпорации — выгодно, но сложно. Теперь же организаторы DDOS-атак нашли способ получить все лучшее из обоих миров – в индустрии онлайн-игр и стримеров. Возьмем для примера набирающие популярность киберспортивные турниры, за победу в которых участники получают десятки, а то и сотни тысяч долларов. Наиболее крупные события обычно проводятся на специальных площадках с подготовленными компьютерами и трибунами для зрителей, но различные отборочные туры, как правило, подразумевают участие из дома. В этом случае организованная DDoS-атака на ключевых игроков одной из команд может легко привести к ее проигрышу и выбыванию из турнира на раннем этапе. Также нападению может подвергнуться и игровой сервер турнира – угрозы срыва соревнований стимулируют организаторов на выплату выкупа. По данным клиентов «Лаборатории Касперского», DDoS-атаки на игроков и специальные площадки с целью оставить спортсменов без доступа к игровому серверу получили активное распространение в последнее время.

Аналогичным образом преступники пытаются монетизировать рынок стримеров, каналов с трансляцией прохождения видеоигр. Владелец канала проходит популярную игру в прямом эфире, а зрители жертвуют ему небольшие суммы денег в рамках поддержки проекта. Естественно, чем больше реальная аудитория у стримера, тем больше денег он получает в ходе каждой трансляции; у популярных игроков «донаты» могут достигать сотен и тысяч долларов, что делает стриминг их основным заработком. Конкуренция в этом сегменте очень высока, а помощью DDoS-атак злоумышленники могут мешать проведению онлайн-трансляций, что приводит к недовольству подписчиков и сокращению их числа.

Как и в случае с игроками, у работающих из дома стримеров нет практически никаких средств защиты от DDoS-атак: меры способен принять только их интернет-провайдер. На данный момент единственным выходом может стать работа на специализированных площадках.

Методология

«Лаборатория Касперского» имеет многолетний опыт противодействия киберугрозам, в том числе и DDoS-атакам разных типов и разной степени сложности. Эксперты компании отслеживают действия ботнетов с помощью системы Kaspersky DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Protection и осуществляет перехват и анализ команд, поступающих ботам с серверов управления и контроля. При этом для начала защиты не требуется дожидаться заражения каких-либо пользовательских устройств или реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за второй квартал 2018 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Так, например, в случае если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP-адресов в квартальной статистике.

Статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского». Следует также иметь в виду, что ботнеты — лишь один из инструментов осуществления DDoS-атак, и представленные в настоящем отчете данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Итоги квартала

- Наиболее бурно с точки зрения DDoS-атак прошло начало квартала, особенно середина апреля. Конец мая и начало июня, наоборот, стали относительно тихим временем.

- Лидирующее положение по числу атак сохраняет Китай (59,03%), на втором месте оказался Гонконг (17,13%). Он же вошел в тройку лидеров (12,88%) по количеству уникальных мишеней, уступив Китаю (52,36%) и США (17,75%).

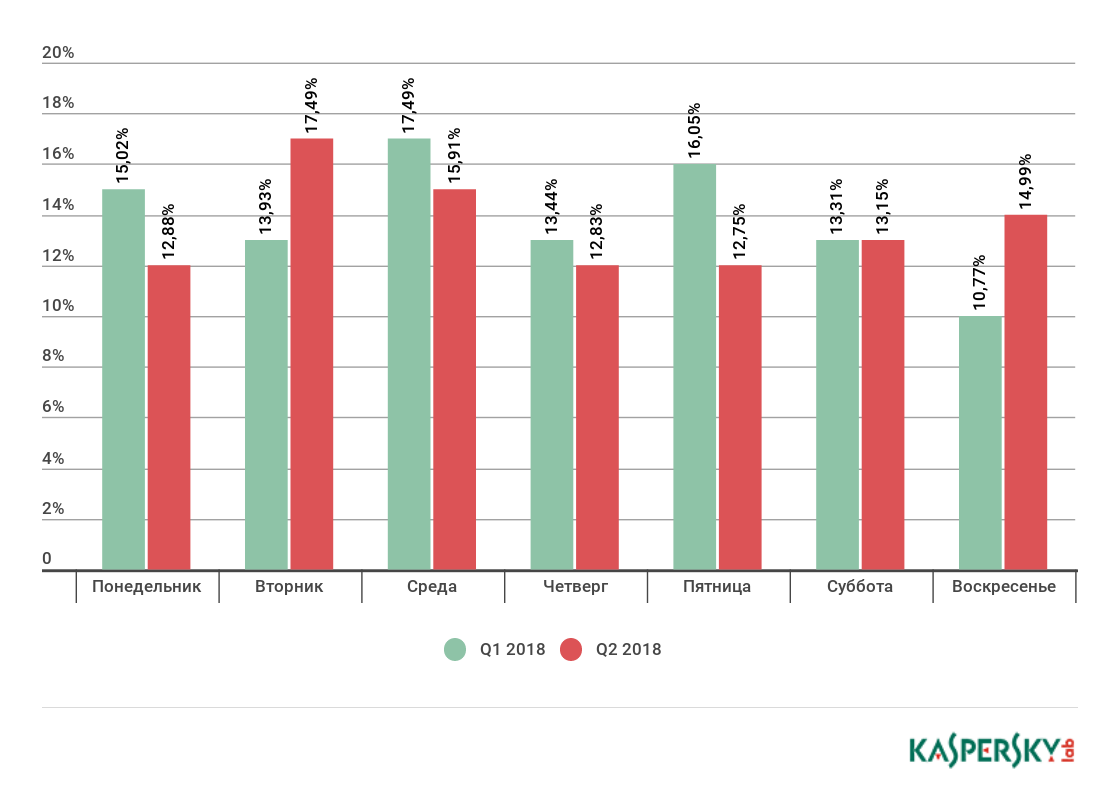

- По дням недели атаки распределились достаточно равномерно. Наиболее популярен у киберпреступников был вторник, наименее популярен — четверг, но разница между ними оказалась не так уж велика.

- Резко (до 80,2%) увеличилась доля SYN-атак; второе место заняли UDP-атаки с долей 10,6%.

- Значительно выросла доля атак с Linux-ботнетов – 94,47% всех односемейственных атак.

География атак

В новом квартале нас ждало несколько сюрпризов. Лидером по числу атак, как и прежде, остается Китай; его доля практически не изменилась (59,03% по сравнению с 59,42% в I квартале). Однако в первую тройку впервые за период наблюдений пробился Гонконг, поднявшись с четвертого места на второе: его доля выросла почти в пять раз, с 3,67% до 17,13%. Тем самым он потеснил США (12,46%) и Южную Корею (3,21%), чьи доли уменьшились примерно на 5 п. п. каждая.

Кроме того, неожиданно высоко — на пятое место — в территориальном рейтинге поднялась Малайзия, на долю которой теперь приходится 1,30% DDoS-атак. Кроме нее в первую десятку попали Австралия (1,17%) и Вьетнам (0,50%), зато Япония, Германия и Россия спустились ниже 10 места. Сдали позиции и Великобритания (0,50%) с Канадой (0,69%), переместившись на восьмое и седьмое места соответственно.

При этом во втором квартале десятка лидеров «забрала» на свою долю больше атак, чем в первой четверти года: 96,44% по сравнению с 95,44%.

Территориальное распределение уникальных мишеней примерно соответствует распределению числа атак: больше всего доля Китая (52,36%), которая на 5 п. п. превысила результат прошлого квартала. На втором месте США (17,5%), на третьем — Гонконг (12,88%), который поднялся с четвертого места, вытеснив Южную Корею (4,76%), причем самыми популярными мишенями в Гонконге стали серверы Microsoft Azure. Свои позиции утратила и Великобритания, спустившись с 4-го места на 8-е (теперь ее доля уникальных мишеней составляет 0,8%).

Ведущую десятку покинули Япония и Германия, зато в нее вошли Малайзия (2,27%), занявшая 4-е место, и идущая за ней по пятам Австралия (1,93%). Общее количество уникальных атак, пришедшихся на 10 самых популярных стран, незначительно увеличилось, составив 95,09% по сравнению с 94,17% в прошлом квартале.

Динамика числа DDoS-атак

Пики активности во втором квартале 2018 года пришлись на середину апреля: значительный рост числа атак был зарегистрирован в десятых числах этого месяца, причем два крупных взлета разделяло буквально несколько дней — 11.04 (1163) и 15.04 (1555). Глубочайшие спады имели место во второй половине и конце квартала: самыми спокойными числами оказались 24 мая (13) и 17 июня (16).

Во втором квартале 2018 года воскресенье из самого спокойного дня стало вторым по популярности у киберпреступников: на него выпало 14,99% атак вместо 10,77%, как в предыдущем квартале. А пальму первенства по числу атак завоевал вторник, собравший 17,49% атак. Четверг же стал его прямой противоположностью: в этот день происходило всего 12,75% нападений. В целом же, как видно из графика, с апреля по июнь атаки распределялись по дням недели более равномерно, чем в начале года.

Длительность и типы DDoS-атак

Самая долгая атака во втором квартале продолжалась 258 часов (почти 11 дней), что немногим уступает рекорду прошлого квартала — 297 часов (12,4 дня). В этот раз настойчивее всего хакеры мешали работе одного из IP-адресов китайского провайдера China Telecom.

В целом доля длительных атак понизилась на 0,02 п. п, составив 0,12%. Доля атак между 100 и 139 часами осталась прежней, зато почти в два раза увеличились доли атак от 10 до 50 часов (с 8,28% до 16,27%), и почти в полтора раза (с 10,73% до 14,01%) — доли атак продолжительностью от пяти до девяти часов. Доля же краткосрочных атак (до четырех часов), соответственно, значительно сократилась: с 80,73% в первом квартале до 69,49% во втором.

Соответственно, доли всех остальных видов атак понизились; на втором месте теперь UDP-атаки (10,6%), тогда как TCP, HTTP и ICMP составляют относительно небольшой процент.

Географическое распределение ботнетов

Первая десятка регионов с наибольшим числом командных серверов ботнетов претерпела значительные изменения. Лидирующие позиции заняли США, собрав почти половину С&C-центров (44,75% по сравнению с 29,32% в I квартале). Южная Корея (11,05%) опустилась с первого места на второе, потеряв почти 20 п. п. Значительно просели и показатели Китая (с 8,0% до 5,52%). Его место заняла Италия, чья доля выросла с 6,83% в предыдущем квартале до 8,84%. Кроме того, рейтинг ТОР 10 покинул Гонконг, зато в него впервые с начала ведения наших отчетов поднялся Вьетнам (3,31%), оказавшись на 7-м месте.

Заключение

Во втором квартале 2018 года злоумышленники продолжили наметившуюся ранее тенденцию по поиску экзотических дыр в протоколах, использующих транспорт UDP. Вероятно, скоро мы услышим и о других изощренных способах усиления атак.

Из прочих технических находок стоит отметить доказательство потенциальной возможности создания ботнета с помощью протокола UPnP; к счастью, пока такие крайне редко встречаются «в дикой природе».

Снизилась активность Windows-ботнетов, в частности, во много раз сократил масштабы своей деятельности ботнет Yoyo; также уменьшили активность Nitol, Drive и Skill. А вот Xor для Linux значительно увеличил число нападений, тогда как другой печально знаменитый Linux-ботнет, Darkai, чуть сбавил обороты. Из-за этого SYN-флуд оказался самым популярным типом атак.

Абсолютная длительность атак с прошлого квартала изменилась мало, зато выросла доля атак средней продолжительности, а доля более коротких, соответственно, понизилась. Продолжает расти также интенсивность атак. Наиболее выгодными мишенями для злоумышленников, по всей видимости, продолжают оставаться кибервалюты, однако в ближайшее время можно ожидать как громких нападений, связанных со срывом киберчемпионатов, так и относительно мелких вымогательств, нацеленных на отдельных стримеров и игроков. Соответственно, на рынке появится потребность в доступной индивидуальной защите от DDoS.

DDoS-атаки во втором квартале 2018 года