Обзор новостей

В четвертом квартале 2021 года стало известно сразу о нескольких новых DDoS-ботнетах. Зомби-сеть, получившая имя Abcbot, впервые попала на радары исследователей в июле, однако на тот момент бот практически ничего не умел и представлял из себя простой сканер, атакующий Linux-системы при помощи подбора слабых паролей и эксплуатации известных уязвимостей. В октябре ботнет получил обновление, а вместе с ним и DDoS-функциональность. А в декабре исследователи из Cado Security выявили связь этого ботнета с криптоджекинговой кампанией Xanthe. Это в очередной раз иллюстрирует тот факт, что для майнинга и DDoS нередко используются одни и те же ботнеты.

Ботнет EwDoor, который впервые привлек внимание исследователей в конце октября, оказался более разборчивым, чем Abcbot. Зомби-сеть состоит исключительно из устройств EdgeMarc Enterprise Session Border Controller, расположенных в сетях оператора связи AT&T. Бот проникал на устройства через уязвимость CVE-2017-6079, позволяющую выполнять на них произвольные команды. Воспользовавшись багом в самом боте (одна из первых версий обращалась к несуществующему командному серверу, который исследователи зарегистрировали), команде Netlab 360 удалось обнаружить 5,7 тыс. зараженных устройств. Однако позже злоумышленники оборвали связь с этим сервером. Компания AT&T расследует атаки на устройства EdgeMarc.

В ноябре компания Qrator Labs зафиксировала ряд коротких, но мощных атак на свои системы и системы клиентов. Злоумышленники использовали технику TCP Data Flood: устанавливали TCP-соединение с сервером жертвы и пытались завалить ее случайными тяжелыми TCP-пакетами. В некоторых случаях злоумышленники также использовали DNS-амплификацию. Атаки исходили с тысяч камер и роутеров и продолжались две-три минуты, после чего прекращались. Исследователи отмечают, что ботнет новый, но у них недостаточно данных для его описания. Также они предполагают, что маленькая длительность атак связана с желанием злоумышленников оставаться незамеченными, в связи с чем они не могли долго заимствовать каналы связи у пользователей зараженных устройств.

Исследователь из Google Дамиан Меншер обнаружил зомби-сеть, состоящую из уязвимых серверов GitLab. Ботнет захватывал новые устройства, эксплуатируя уязвимость CVE-2021-22205, которую компания GitLab пропатчила в апреле 2021 года, и проводил DDoS-атаки мощностью свыше 1 ТБ/с. Меншер не говорит, является ли бот полностью новым или связан с уже существующими ботнетами. Однако приблизительно в тот же период компания Cloudflare сообщила о кратковременной, но мощной атаке варианта Mirai, в которой были задействованы в том числе зараженные через CVE-2021-22205 серверы GitLab.

В целом, уже известные ботнеты засветились не в одной новости четвертого квартала. Так, Moobot добавил в свой арсенал относительно свежую уязвимость. Баг, получивший идентификатор CVE-2021-36260, был обнаружен в некоторых моделях камер Hikvision и пропатчен в сентябре 2021 года. Как и CVE-2017-6079, эта уязвимость позволяет злоумышленникам выполнять произвольные команды. Проникнув на устройство, Moobot ждет команды от C2-сервера, чтобы начать DDoS-атаку. Исследователи связывают кампанию с поставщиком услуг DDoS-as-a-Service, на Telegram-канал которого они вышли в ходе анализа. Канал был создан в июне и заработал в августе 2021 года.

Обнаруженный в прошлом квартале ботнет Mēris, по данным компании Netscout, оказался двумя ботнетами. Двойника Mēris исследователи назвали Dvinis («двойник» по-латышски). В отличие от своего старшего брата он не применяет технику HTTP pipelining, однако тоже используется в атаках высокой мощности. Более того, Dvinis, по данным исследователей, отвечает за 75% всех атак, которые приписывают Mēris.

В конце 2021-го стало известно об уязвимости Log4Shell в библиотеке Apache Log4j, претендующей на звание самой опасной уязвимости года. Она присутствует во всех версиях Log4j с 2.0-beta9 по 2.14.1 и позволяет атакующему захватить полный контроль над системой. При этом эксплойт к уязвимости доступен в Сети, а библиотека, в которой она содержится, используется в миллионах продуктов, как коммерческих, так и с открытым исходным кодом. Неудивительно, что Log4Shell добавили в свой арсенал многие злоумышленники, в том числе разработчики DDoS-ботнетов. В частности, эксплуатировать ее пытаются боты Mirai, Muhstik и Elknot.

Что касается непосредственно DDoS-атак, то в новости в течение квартала неоднократно попадали атаки на филиппинские СМИ. В середине ноября флуду подвергся медиа-аутлет Pinoy Media Center, в первой половине декабря та же участь постигла новостной портал ABC-CBN News, следом за ним пострадало издание VERA files, а издание Rappler неизвестные атаковали несколько раз за месяц. Также в четвертом квартале с DDoS столкнулась индонезийская журналистская инициатива Project Multatuli после публикации статьи, критикующей работу местных правоохранительных органов.

Кроме того, в четвертом квартале злоумышленники активно атаковали технологические компании. Польский мобильный оператор T-Mobile заявил о крупнейшей атаке в этой области в стране, которую, тем не менее, удалось отразить. Другой мишенью DDoS стала блокчейн-платформа Solana. Первым об атаке сообщил NFT-маркетплейс Blockasset, работающий на базе Solana. В компании отметили, что передача токенов из-за DDoS замедлилась. GenesysGo, поставщик инфраструктуры, работающий с платформой Solana, также отметил, что некоторые сервисы работают с перебоями, однако заверил, что серьезных поводов для беспокойства нет.

Продолжились DDoS-атаки на различных VoIP-провайдеров. В начале октября жертвой стала британская компания VoIP Unlimited, которую DDoS-вымогатели атаковали и в прошлом квартале. Новая волна мусорного трафика также сопровождалась требованием о выкупе. Аналогичные атаки затронули и ряд других британских провайдеров. А в ноябре пострадала международная компания Telnyx: перебои со связью испытывали ее клиенты по всему миру. За DDoS могла стоять группировка REvil, с которой связывают предшествующие атаки на поставщиков VoIP; в январе ее ликвидировали российские правоохранительные органы, которым американские власти предоставили информацию о злоумышленниках.

Помимо VoIP-провайдеров, мишенью вымогательских DDoS-кампаний (ransom DDoS, RDoS) в четвертом квартале стали поставщики почтовых сервисов. Пострадали преимущественно небольшие компании, предоставляющие безопасные и конфиденциальные электронные ящики по подписке или приглашениям: Runbox, Posteo, Fastmail, TheXYZ, Guerrilla Mail, Mailfence, Kolab Now и RiseUp. Злоумышленники называли себя Cursed Patriarch и требовали от жертв выкуп в размере 0,06 BTC — около 4 тыс. долларов на момент атаки.

Операторы шифровальщиков продолжили использовать DDoS в качестве дополнительного рычага давления. Так, новый вымогатель Yanluowang с самого начала угрожает DDoS-атакой, если жертва будет «держать злоумышленников за дураков». Помимо него, в четвертом квартале DDoS в свой арсенал добавил шифровальщик Hello Kitty, известный атакой на разработчика «Ведьмака» и Cyberpunk 2077 — компанию CD Projekt.

Кстати, об играх: без атак на геймеров в четвертом квартале тоже не обошлось. В октябре игроки Apex Legends поставили рекорд по продолжительности матча из-за того, что сервер, на котором они играли, все это время кто-то пытался «положить». А атаки на Blizzard в ноябре и декабре привели к проблемам с доступом к отдельным играм, в частности Overwatch и World of Warcraft. Досталось и отдельным игрокам. Так, несколько популярных стримеров пострадали, вероятно, в результате утечки IP-адресов из новой игры Crab Game: перебои со связью они начали испытывать после прохождения игры. А некоторые стримеры игры Dead by Daylight столкнулись не только с DDoS, но и с доксингом и сватингом (swatting, от SWAT — Special Weapons Assault Team, штурмовая группа со спецвооружением — вызов полиции на адрес жертвы). Один из пострадавших рассказал в Твиттере, что в ходе такого ложного вызова один из полицейских узнал его, потому что сам играет в Dead by Daylight. Как именно злоумышленники узнали IP-адреса и другие данные стримеров, неизвестно.

They quickly figured out it was a fake call and one of the cops recognized me since he was also a DBD streamer (lol).

The cops came into my house and checked every room, my community heard them since it all happened while I was live. 3/4

— Elix (@Elix_9) November 10, 2021

Фанаты игры Titanfall 2, постоянно страдающие от DDoS-атак, в четвертом квартале взяли инициативу на себя и создали мод, который позволяет играть на пользовательских серверах, если официальные недоступны. Отследить IP частного сервера, чтобы завалить его мусорным трафиком, не так просто, поэтому вероятность DDoS такая мера существенно снижает.

Успехи в борьбе с ботнетами тоже нашли свое отражение в новостях четвертого квартала. Так, в октябре украинская полиция арестовала оператора DDoS-ботнета, состоящего из 100 тыс. зараженных устройств. А в декабре компания Google подала иск против операторов еще одного ботнета — Glupteba. Также интернет-гигант принял меры по ликвидации самого ботнета: заблокировал 63 млн вредоносных документов, 908 облачных проектов, более тысячи аккаунтов Google и еще 870 аккаунтов в Google Ads. Помимо этого, совместно с другими компаниями Google отключила командные серверы ботнета. Glupteba состоит из миллиона зараженных устройств интернета вещей и компьютеров под управлением Windows. Ботнет способен устанавливать на зараженных устройствах прокси-серверы, майнить криптовалюту и проводить DDoS-атаки. Кроме того, Glupteba использует блокчейн биткойна для хранения адресов запасных командных серверов, что усложняет борьбу против него. По данным «Лаборатории Касперского», именно этот ботнет способствовал распространению нашумевшего в прошлом квартале Mēris.

Напоследок отметим, что злоумышленники регулярно проводят DDoS-атаки друг на друга. В ноябре неизвестные пытались «положить» Cannazonؙ — маркетплейс в теневом интернете, специализирующийся на продаже марихуаны. Вскоре после этого ресурс закрылся, однако администраторы утверждают, что давно планировали уйти на покой, а DDoS стал лишь удобным предлогом для реализации этого плана.

Тенденции квартала и года

Четвертый квартал соответствовал нашим прогнозам: мы увидели достаточно внушительный рост числа DDoS-атак — оно стало рекордным за всю историю наблюдений. Посмотрим на цифры:

Сравнительное количество DDoS-атак, Q3 и Q4 2021, а также Q4 2020. За 100% приняты данные за Q4 2020 (скачать)

Начнем с роста числа DDoS-атак относительно третьего квартала. Такой рост в последние три месяца — традиционное сезонное колебание, которое мы прогнозируем каждый год и которое практически ежегодно происходит. К концу года жизнь в целом ускоряется, и это влияет на рынок DDoS: обостряется конкурентная борьба в ритейле, наступает время экзаменов у школьников и студентов, разворачивают кампании разного рода активисты— все это ведет к росту количества атак.

Кроме того, объем рынка DDoS обратно пропорционален рынку криптовалют, об этом мы тоже неоднократно писали. Связано это с тем, что мощности для организации DDoS и майнинга криптовалюты хоть и не полностью, но взаимозаменяемы, поэтому владельцы ботнетов склонны перенаправлять мощности на майнинг при росте криптовалюты и на DDoS при ее падении. В четвертом квартале мы наблюдаем именно это: рост количества DDoS-атак на фоне резкого падения стоимости криптовалют. Такое происходит на наших глазах далеко не в первый раз.

Оба этих фактора — сезонное колебание и падение рынка криптовалюты — тянули рынок DDoS-атак вверх весь четвертый квартал, отсюда и рост в полтора раза. Еще нагляднее это становится, если посмотреть на статистику по месяцам: на октябрь пришлось 16% общего числа DDoS-атак за квартал, на ноябрь — 46%, а на декабрь — 38%.

Процентное распределение DDoS-атак за квартал по месяцам, Q4 2021 (скачать)

На графике ниже хорошо виден рост числа DDoS-атак в течение года, а также пики, приходящиеся на периоды обвала криптовалюты летом и в конце года.

Динамика числа DDoS-атак, октябрь 2020 — декабрь 2021 гг. За 100% приняты данные за октябрь 2020 г. (скачать)

Статистика по DDoS-атакам

Методология

«Лаборатория Касперского» имеет многолетний опыт противодействия киберугрозам, в том числе DDoS-атакам разных типов и разной степени сложности. Эксперты компании отслеживают действия ботнетов с помощью системы Kaspersky DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Protection и осуществляет перехват и анализ команд, поступающих ботам с серверов управления и контроля. При этом для начала защиты не требуется дожидаться заражения каких-либо пользовательских устройств или реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за четвертый квартал 2021 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. В случае если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP-адресов в квартальной статистике.

Статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского». Следует также иметь в виду, что ботнеты — лишь один из инструментов осуществления DDoS-атак, и представленные в настоящем разделе данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Итоги квартала

- Больше всего атак в четвертом квартале проводилось на ресурсы, расположенные в США: на долю этой страны приходится 43,55% атак и 44,54% уникальных мишеней.

- Наша система DDoS Intelligence зафиксировала 86 710 DDoS-атак.

- Самые тихие дни квартала пришлись на периоды распродаж: китайский День холостяка и Черную пятницу.

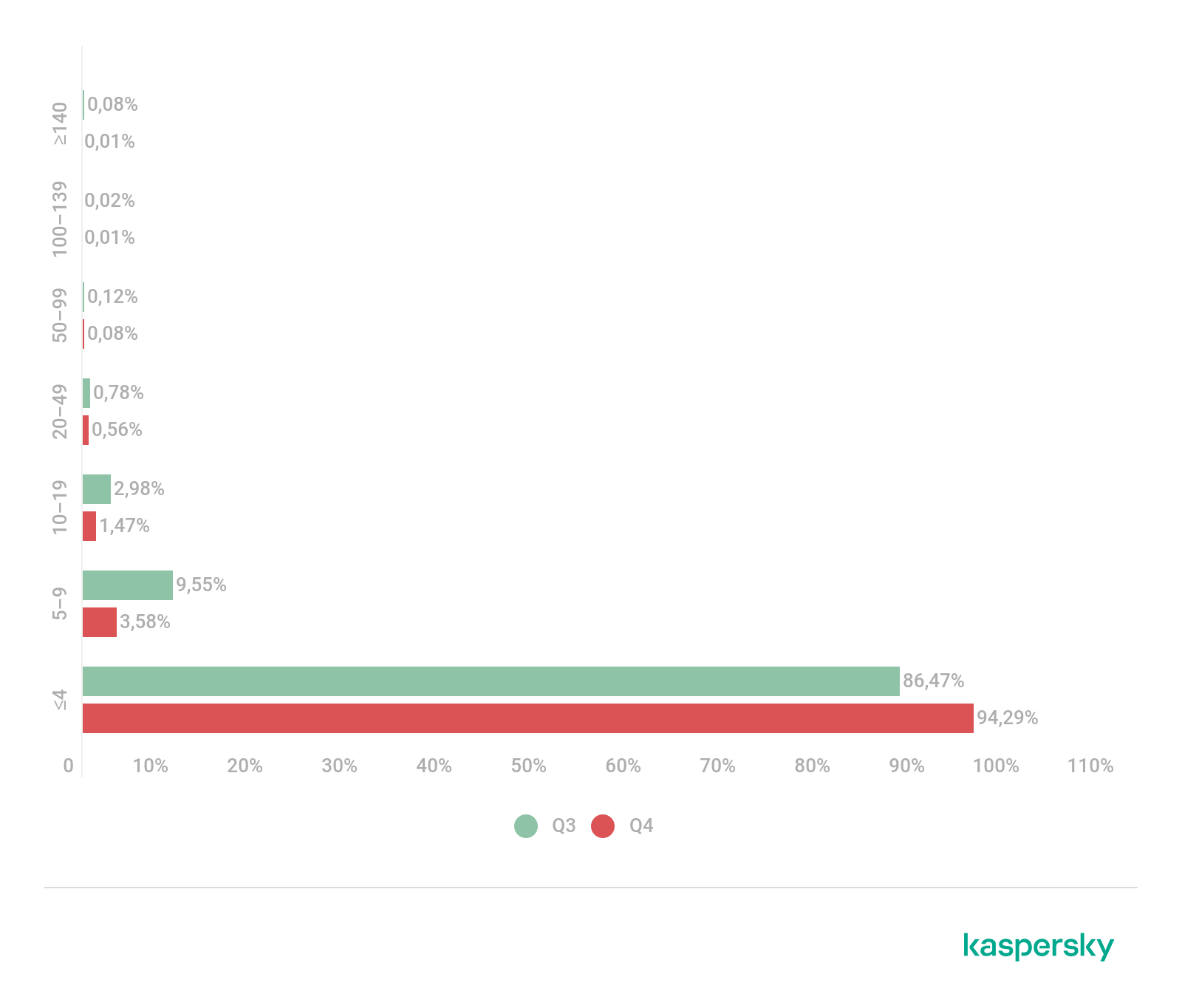

- 94,29% атак длились менее 4 часов.

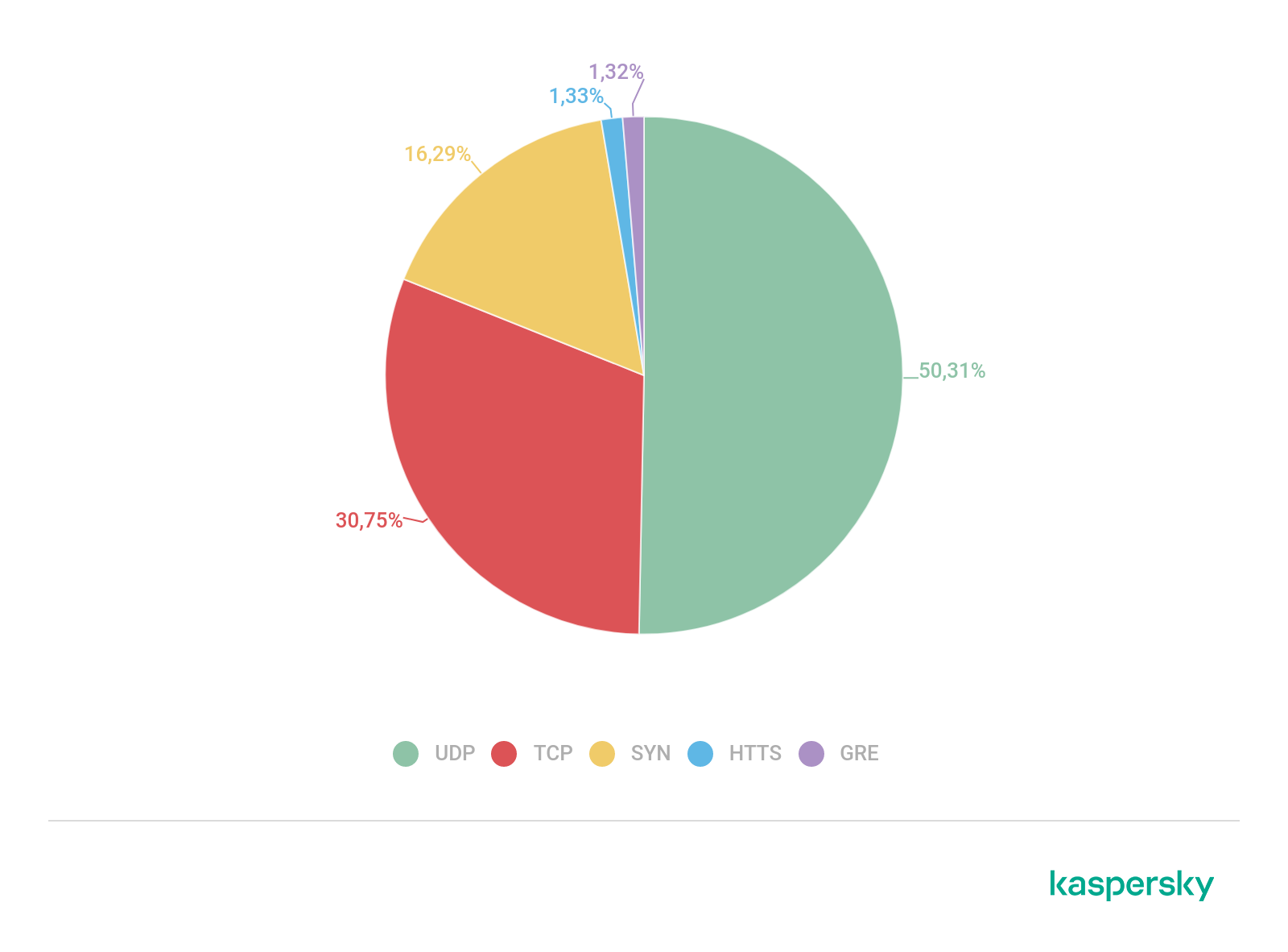

- Половина DDoS-атак осуществлялась при помощи UDP-флуда.

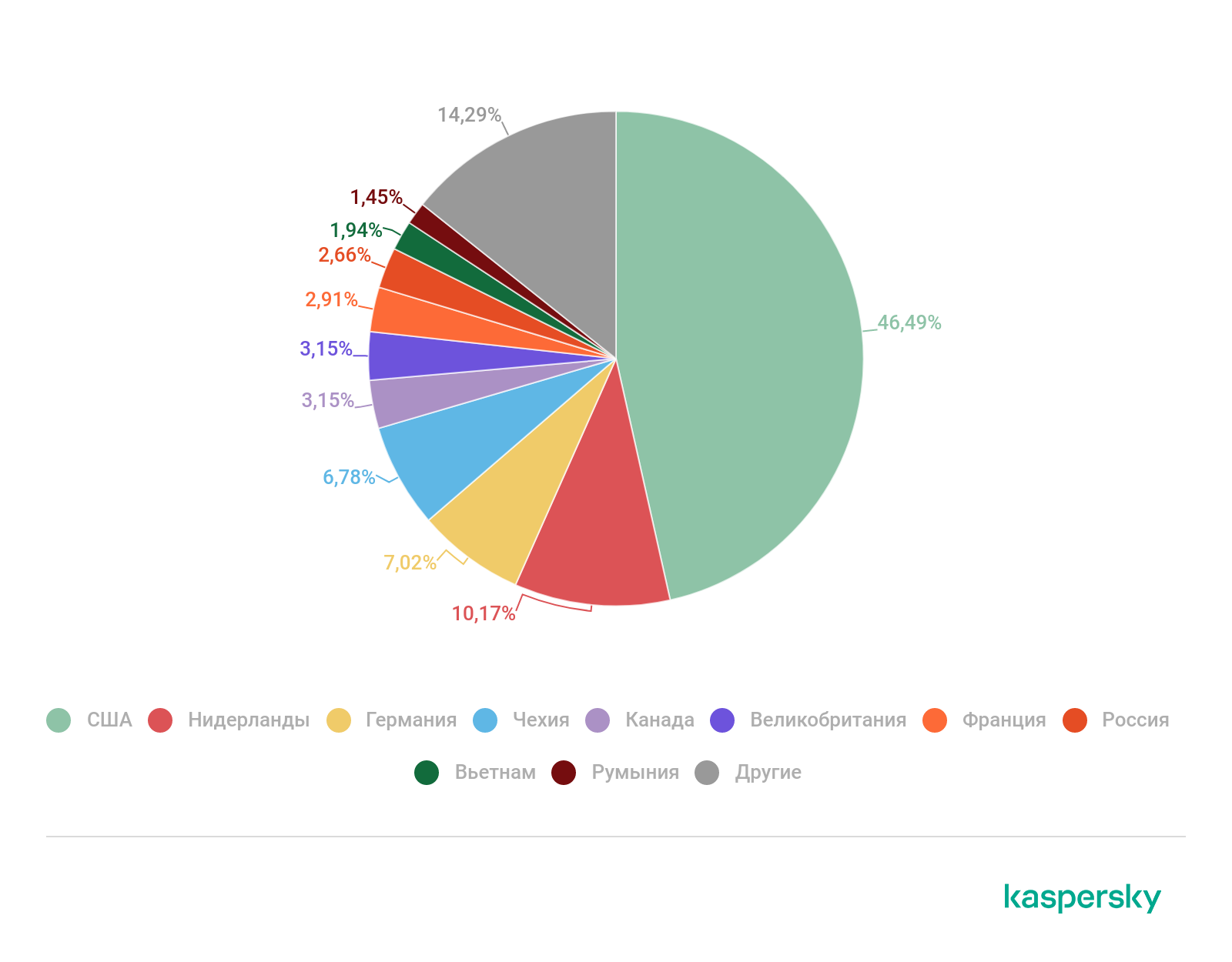

- 46,49% командных серверов ботнетов располагалось в США.

- 70,96% атак на SSH-ханипоты «Лаборатории Касперского» осуществляли боты из России.

География DDoS-атак

В четвертом квартале, как и ранее в 2021 году, основная масса DDoS-атак была нацелена на ресурсы, расположенные в США (43,55%). Более того, доля этой страны в географическом распределении атак снова выросла. На второе место вернулся Китай (9,96%), прибавивший 2,22 п. п. относительно предыдущего отчетного периода, а специальный административный район Китая Гонконг (8,80%) занял третью строчку: его доля снизилась более чем в полтора раза по сравнению с прошлым кварталом.

Распределение DDoS-атак по странам и территориям, Q3 и Q4 2021 (скачать)

Географическое распределение уникальных целей, как обычно, было похоже на распределение отдельных атак. Больше всего мишеней находилось на территории США (44,54%), чья доля выросла относительно прошлого квартала. Вторую и третью строчки занимают специальный административный район Гонконг (9,07%) и Китай (8,12%) соответственно.

Распределение уникальных целей по странам и территориям, Q3 и Q4 2021 (скачать)

Динамика числа DDoS-атак

В четвертом квартале наша система DDoS Intelligence зафиксировала 86 710 DDoS-атак на ресурсы по всему миру. В отличие от предыдущего отчетного периода, на который пришлось несколько необычайно бурных дней, атаки распределялись по кварталу относительно равномерно: от 500 до 1,5 тыс. атак в день. Тем не менее мы наблюдали заметный всплеск DDoS-активности 11 октября, когда за сутки произошло 2606 атак. В свою очередь, в ноябре произошло два заметных спада DDoS-активности: с 9 по 11 и с 23 по 30 числа месяца число атак не дотягивало до 500 в день. Любопытно, что первый спад пришелся на китайский День холостяков, а второй — на Черную пятницу. В обе даты проходят масштабные распродажи, на фоне которых, как правило, происходит всплеск разного рода веб-атак.

Динамика числа DDoS-атак, Q4 2021 (скачать)

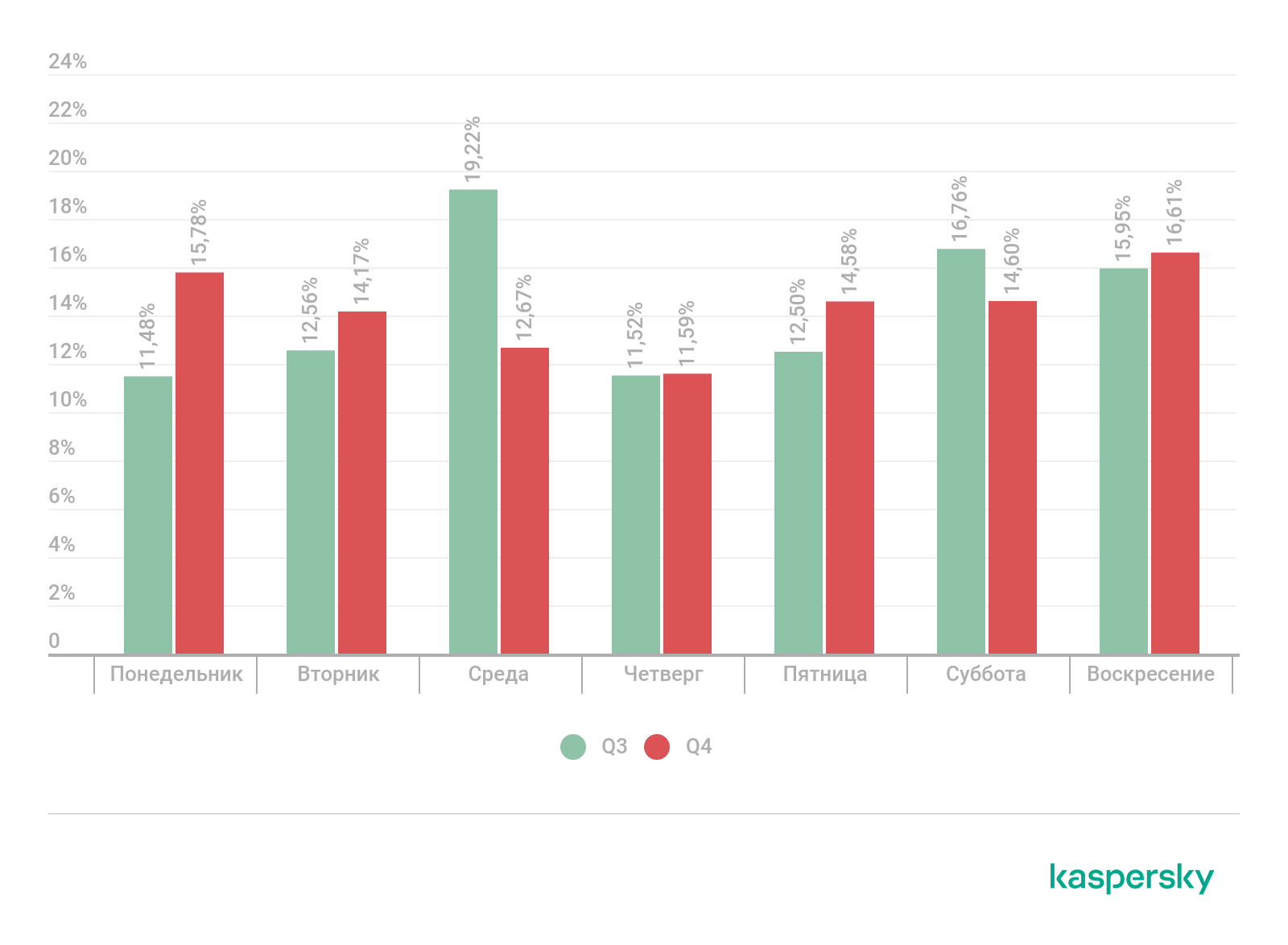

Распределение DDoS-атак по дням недели, Q3 и Q4 2021 (скачать)

Длительность и типы DDoS-атак

В четвертом квартале мы наблюдали рост доли очень коротких (менее 4 часов) DDoS-атак, которые составили 94,29% от общего числа, и значительное снижение числа продолжительных: лишь 0,02% атак длились более 100 часов. Более того, самая долгая атака квартала была на треть короче самой долгой атаки прошлого отчетного периода — 218 часов или чуть больше девяти суток. В связи с этим средняя продолжительность DDoS-атаки снова уменьшилась и составила чуть менее двух часов.

Распределение DDoS-атак по длительности, Q3 и Q4 2021 (скачать)

Распределение DDoS-атак по типам, Q4 2021 (скачать)

Географическое распределение ботнетов

Больше всего командных серверов ботнетов, активных в четвертом квартале, располагалось в США (46,49%), чья доля выросла на 3,05 п. п. по сравнению с предыдущим отчетным периодом. Нидерланды (10,17%) и Германия (7,02%) поменялись местами. Еще 6,78% командных серверов находилось в Чехии, чья доля выросла почти на 3 п. п., а по 3,15% пришлось на долю Канады и Великобритании. Во Франции располагалось 2,91% инфраструктуры активных ботнетов, 2,66% командных серверов работали на территории России. Также в TOP 10 стран, из которых злоумышленники управляли ботнетами, вошли Вьетнам (1,94%) и Румыния (1,45%).

Распределение командных серверов ботнетов по странам, Q4 2021 (скачать)

Атаки на IoT-ханипоты

Что касается ботов, в четвертом квартале предпринимавших попытки расширить ботнеты, то больше всего устройств, атаковавших SSH-ханипоты «Лаборатории Касперского», располагалось в Китае (26,73%), США (11,20%) и Германии (9,05%). При этом доля первых двух стран в распределении ботов снизилась, а последняя, наоборот, прибавила 3,47 п. п. по сравнению с третьим кварталом. Еще 5,34% активных ботов находилось во Вьетнаме, а 5,13% — в Бразилии. При этом подавляющее большинство атак на наши ханипоты — 70,96% — исходило из России, где находилось лишь 2,75% атакующих устройств, тогда как Вьетнам отвечал лишь за 7,94% атак, а США — за 4,84%. Скорее всего, это означает, что как минимум один российский бот отличался высокой производительностью.

Большинство устройств, атаковавших наши Telnet-ловушки, как и в прошлом квартале, располагались в Китае (44,88%), Индии (12,82%) и России (5,05%). При этом доля первого выросла на 3,76 п. п., тогда как доля остальных двух стран снизилась — на 2,4 и 0,93 п. п. соответственно. Основная масса атак на ханипоты «Лаборатории Касперского» исходила из Китая (65,27%).

Заключение

Четвертый квартал, с одной стороны, оправдал наши ожидания от этого периода, с другой стороны — оказался необычным. Например, вместо ожидаемого роста DDoS-активности в периоды масштабных распродаж мы наблюдали затишье среди ботнетов в эти дни. Особенностью квартала стало большое количество очень коротких DDoS-атак, а также ряд сообщений в СМИ о коротких, но мощных атаках.

Теперь о прогнозах. Если верить тенденциям предыдущих лет, то в первом квартале мы должны увидеть примерно те же показатели, что и в четвертом. Но ситуация в мире и, в частности, на рынке криптовалюты слишком нестабильная, чтобы делать такой прогноз уверенно. Стоимость биткойна сейчас обвалилась до половины своего пикового значения, но все еще остается высокой. Точно так же она обвалилась в середине года, но после этого выросла еще сильнее. Если сейчас произойдет новый рост криптовалюты, мы можем увидеть значительное падение рынка DDoS-атак, если же она обвалится еще сильнее — наверное, увидим рост. Предсказать это достоверно невозможно. Тем не менее в настоящий момент, в условиях недостатка информации, мы не склонны предполагать каких-то значительных колебаний и ожидаем в первом квартале увидеть показатели, похожие на показатели четвертого.

DDoS-атаки в четвертом квартале 2021 года