Обзор новостей

Последний квартал 2017 года с точки зрения новостей оказался оживленнее, чем предыдущий. Были раскрыты и выведены из строя крупные ботнеты; так, в начале декабря совместными усилиями ФБР, Microsoft и Европола был уничтожен ботнет Andromeda, существовавший с 2011 года. В конце октября индийское центральное агентство кибербезопасности (CERT) предупредило об организации злоумышленниками грандиозного ботнета с помощью зловредов Reaper и IoTroop, а в начале октября было приостановлено распространение бота Sockbot через зараженные приложения Google Play.

Помимо сражений с троянцами и созданными на их основе ботнетами последние месяцы в области DDoS-угроз преобладали три тенденции: политическая борьба, попытки нажиться на изменении курса биткойнов и усиление давления правоохранительных органов.

Политическая борьба с помощью DDoS-атак остается довольно заметной, но малорезультативной. В конце октября во время парламентских выборов в Чешской республике DDoS-атаке подверглось бюро статистики, занятое подсчетом голосов. Нападение доставило ряд неудобств, но серьезной помехой не стало, и результаты выборов были объявлены вовремя.

Другой политический протест в виде DDoS-атаки был направлен правительству Испании в связи с каталонским вопросом. Хактивисты из группы Anonymous добились вывода из строя сайта Конституционного суда Испании и повесили на сайт Министерства общественных работ и транспорта сообщение «Свободу Каталонии».

Но политика политикой, а бизнес прежде всего. Как мы и отмечали в прошлом квартале, биткойны и все, что с ними связано, на пике коммерческой популярности. Что неудивительно, если учитывать взрывной рост их курса. Так, сразу же после того, как от Bitcoin отпочковался новый вид криптовалюты Bitcoin Gold (BTG), сайты BTG немедленно подверглись DDoS-атакам. После взлета стоимости криптовалюты в ноябре DDoS-атаки градом посыпались на обменную биржу Bitfinex — видимо, с целью нажиться на колебаниях курса биткойнов в результате отказа в обслуживании. Едва отправившись от атаки в ноябре, уже в первой половине декабря Bitfinex была парализована еще двумя нападениями.

Говоря о полностью парализованных сервисах, нельзя не упомянуть отказ четырех теневых рынков в «глубокой» Сети, использовавшихся для разного рода нелегальной торговли: Trade Route, Tochka, Wall Street Market и Dream Market. Перебои в их работе начались в октябре и продолжаются до сих пор. В начале было неясно, с чем связаны эти массовые и хорошо скоординированные атаки — с действиями правоохранительных органов, как недавнее уничтожение AlphaBay и Hansa, или попытками конкурентов поделить территорию? Последующие нападения на все остальные торговые платформы к началу декабря практически развеяли сомнения аналитиков в том, что речь идет о полномасштабной кибервойне между наркокартелями.

Однако правоохранительные органы — в частности, судебная система — тоже не дремлют. В четвертом квартале было предъявлено множество обвинений и вынесено немало приговоров по делам об организации DDoS-атак. Больше всего отличилась судебная система США: в середине декабря трое подсудимых, Парас Джа (Paras Jha), Джозайя Уайт (Josiah White) и Далтон Норман (Dalton Norman), сознались в создании ботнета Mirai.

В конце декабря были вынесены приговоры основателям небезызвестных хакерских группировок Lizard Squad и PoodleCorp — американцу Зэкари Бухте (Zachary Buchta) и голландцу Брэдли Яну Виллему ван Рою (Bradley Jan Willem van Rooy).

В Великобритании также начался заметный судебный процесс над молодым хакером Алексом Бесселем (Alex Bessell) из Ливерпуля, который обвиняется в ряде масштабных кибератак, проведенных с 2011 по 2013 год против таких гигантов, как Skype, Google и Pokemon. Другой еще более юный хакер, совершавший атаки на банк NatWest, Национальное бюро расследований Великобритании, Vodafone, BBC и Amazon, уже был приговорен к полутора годам тюрьмы с отсрочкой на два года.

С наказанием киберпреступников связан и курьезный случай: в штате Миннесота были предъявлены обвинения 46-летнему Джону Гэммелу (John Gammell), который нанял три хакерских сервиса, чтобы те в течение года создавали проблемы его бывшим работодателям, сайтам судебной системы округа, в котором он проживал, и еще нескольким компаниям, где он когда-то работал по контракту. Заказчиков DDoS-атак отследить довольно трудно, но Гэммел не удержался от искушения подразнить своих обидчиков электронными письмами, через которые на него и вышли. Как сообщили следователи, хакерские службы общались с Гэммелом весьма профессионально, сердечно благодаря его за покупки расширенных пакетов услуг и апгрейды подписки.

Тенденции квартала

Четвертый квартал показал нам, что DDoS-атаки могут перейти в категорию постоянных «шумовых помех» интернета — количество мусорного трафика увеличилось настолько, что вывод из строя серверов в результате переизбытка запросов может быть не только целевым, но и случайным результатом побочной деятельности ботнетов. Так, в декабре мы зафиксировали огромное количество запросов к несуществующим доменам 2-го и 3-го уровней, что создало аномальную нагрузку на DNS-серверы зоны RU. Как выяснилось, за это несла ответственность одна из модификаций троянца Lethic. Зловред известен уже давно, имеет огромное количество версий, а основной его задачей является пропуск спам-трафика через зараженное устройство — по сути, он выступает в роли прокси-сервера.

Обнаруженная нами версия выделялась из общей массы модификаций тем, что, работая в несколько потоков, создавала гигантское количество запросов к несуществующим доменам. В ходе исследования было установлено, что такое поведение являлось попыткой замаскировать адреса командных серверов за большим количеством мусорных запросов, а избыточная нагрузка на DNS-серверы стала лишь результатом неудачного проектирования вредоносного ПО. Тем не менее DDoS-атаки на DNS-серверы мусорными запросами достаточно распространены и реализуются без особого труда. Наши эксперты неоднократно сталкивались с подобными проблемами у клиентов. В данном случае интересен именно способ и полученный эффект, который, возможно, изначально даже не планировался организаторами.

Статистика DDoS-атак с использованием ботнетов

Методология

«Лаборатория Касперского» имеет многолетний опыт противодействия киберугрозам, в том числе и DDoS-атакам разных типов и разной степени сложности. Эксперты компании отслеживают действия ботнетов с помощью системы DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Prevention и осуществляет перехват и анализ команд, поступающих ботам с серверов управления и контроля, и не требует при этом ни заражения каких-либо пользовательских устройств, ни реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за четвертый квартал 2017 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Так, например, в случае, если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, но произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP-адресов в квартальной статистике.

Статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского»». Следует также иметь в виду, что ботнеты – лишь один из инструментов осуществления DDoS-атак, и представленные в данном отчете данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Итоги квартала

- В четвертом квартале 2017 года были зафиксированы DDoS-атаки по целям, расположенным в 84 странах мира (в третьем квартале — в 98 странах). Однако, как и в прошлом квартале, подавляющее большинство атак совершалось в странах первой десятки (94,48% по сравнению с 93,56%).

- Более половины (51,84%) атак в четвертом квартале собрали цели, расположенные на территории Китая. Это почти не отличается от показателей прошлого отчетного периода (51,56%).

- По количеству DDoS-атак и числу целей традиционно лидируют Южная Корея, Китай и США. А вот по числу командных серверов ботнетов Россия присоединилась к этой тройке: ее относительная доля сравнялась с Китаем.

- Наиболее продолжительная DDoS-атака четвертого квартала 2017 года длилась 146 часов (чуть больше шести дней). Это значительно короче, чем рекорд прошлого квартала — 215 часов (почти девять дней). Рекорд атаки по длительности в 2017 году был зафиксирован во втором квартале и составляет 277 часов.

- В дни до и после Черной пятницы и Киберпонедельника была отмечена повышенная активность на подставных Linux-серверах (honeypot-ловушках), которая продолжалась вплоть до начала декабря.

- Самыми популярными методами атак по-прежнему остаются SYN-DDoS, а наименее популярными — ICMP-DDoS. При этом по данным Kaspersky DDoS Protection возросла частота атак, в которых используется несколько методов одновременно.

- В четвертом квартале 2017 года доля Linux-ботнетов еще немного выросла и составила 71,19% от всех проведенных атак.

География атак

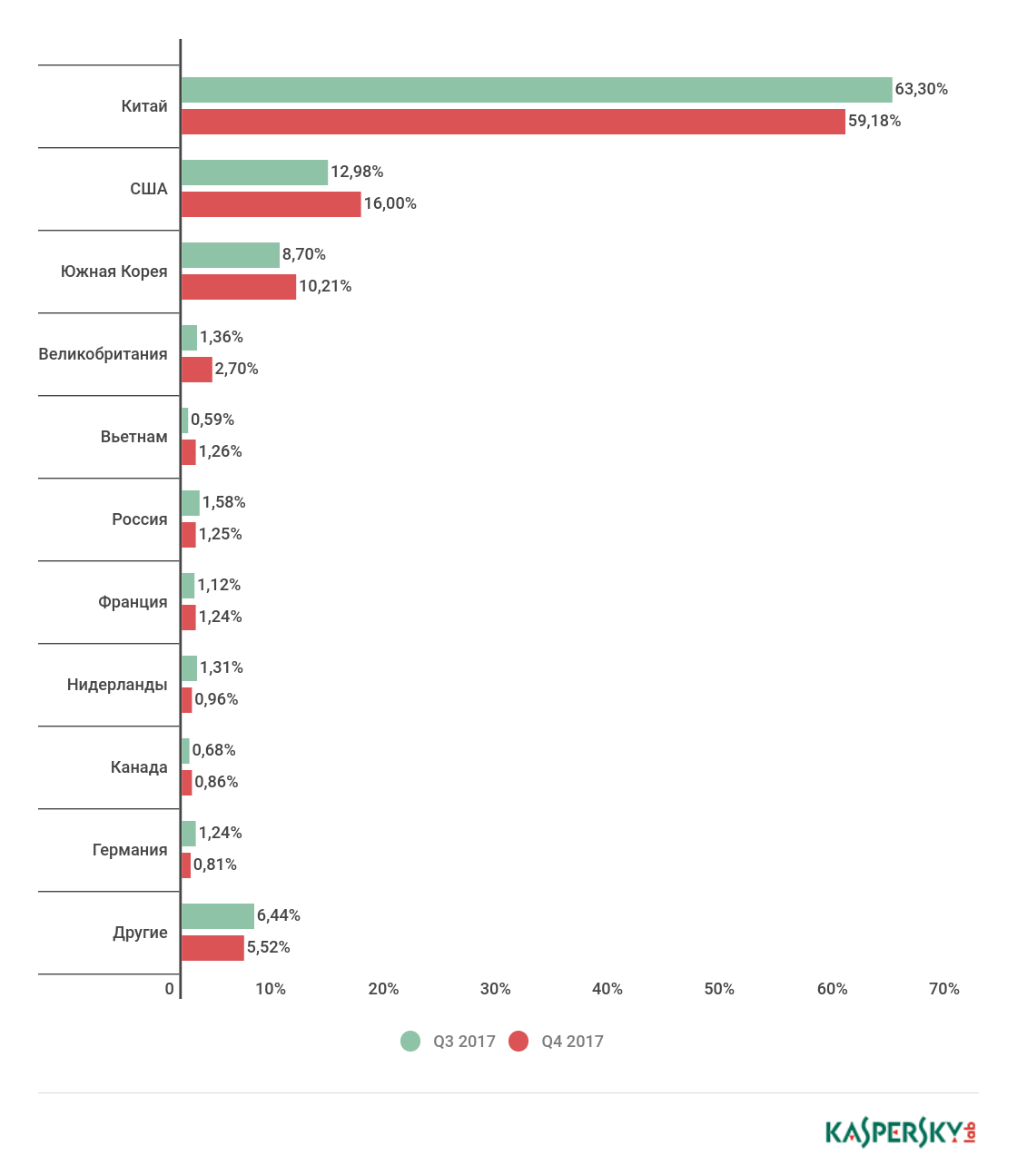

В четвертом квартале 2017 года DDoS-атаки затронули 84 стран — некоторое улучшение по сравнению с предыдущим кварталом, когда DDoS-атаками было затронуто 98 стран. Больше всего атак привычно пришлось на долю Китая, хотя доля страны немного снизилась (с 63,30% до 59,18%), приблизившись к уровню второго квартала. Доли США и Южной Кореи, которые сохраняют за собой второе и третье место, несколько выросли, до 16,00% и 10,21% соответственно.

На четвертом месте оказалась Великобритания (2,70%), которая набрала 1,4 п.п. и обошла Россию. Количество атак в России понизилось незначительно, всего на 0,3 п. п., однако это отправило ее на шестое место — сразу после Вьетнама (1,26%), который вернулся в десятку лидеров, вытеснив из нее Гонконг.

Распределение DDoS-атак по странам, Q3 и Q4 2017

Распределение DDoS-атак по странам, Q3 и Q4 2017

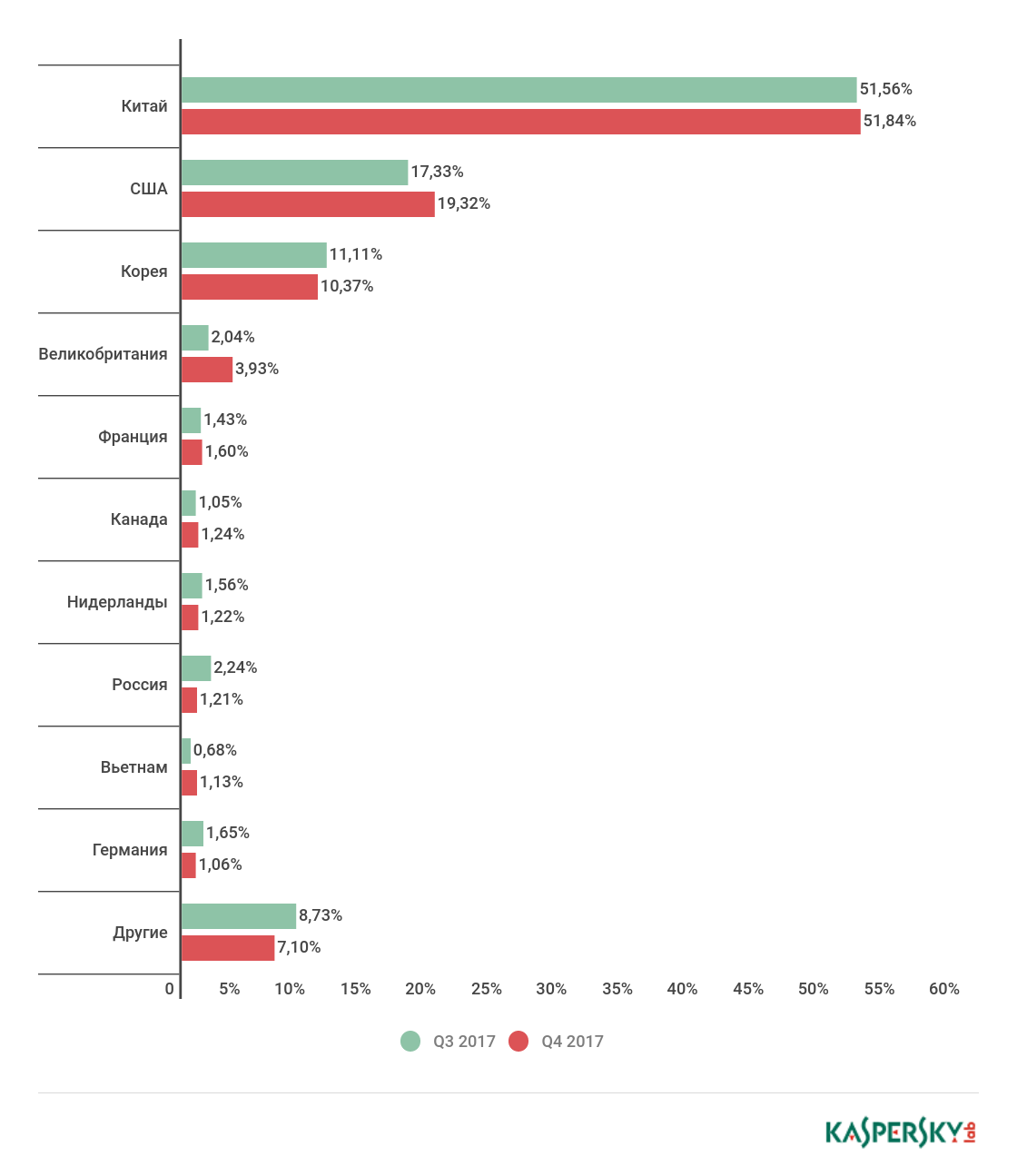

Процент атак, направленных против целей из первой десятки стран, в прошедшем квартале вырос, но совсем немного — почти 92,90% против 91,27% в 3-м квартале 2017 года. Можно сказать, ситуация в этом плане изменилась мало.

Около половины целей по-прежнему находились в Китае (51,84%), на втором месте США (19,32%), где после незначительного спада в прошлом квартале число мишеней вновь приближается к 20%, на третьем месте Корея с 10,37% целей. В этой категории Вьетнам также вытеснил из десятки лидеров Гонконг, заняв девятое место с долей в 1,13%, а Россия (1,21%) потеряла 1 п. п., тем самым оказавшись на седьмом месте и пропустив вперед Великобританию (3,93%), Францию (1,60%), Канаду (1,24%) и Нидерланды (1,22%), чьи показатели почти не изменились с прошлого квартала.

Распределение уникальных мишеней DDoS-атак по странам, Q3 и Q4 2017

Распределение уникальных мишеней DDoS-атак по странам, Q3 и Q4 2017

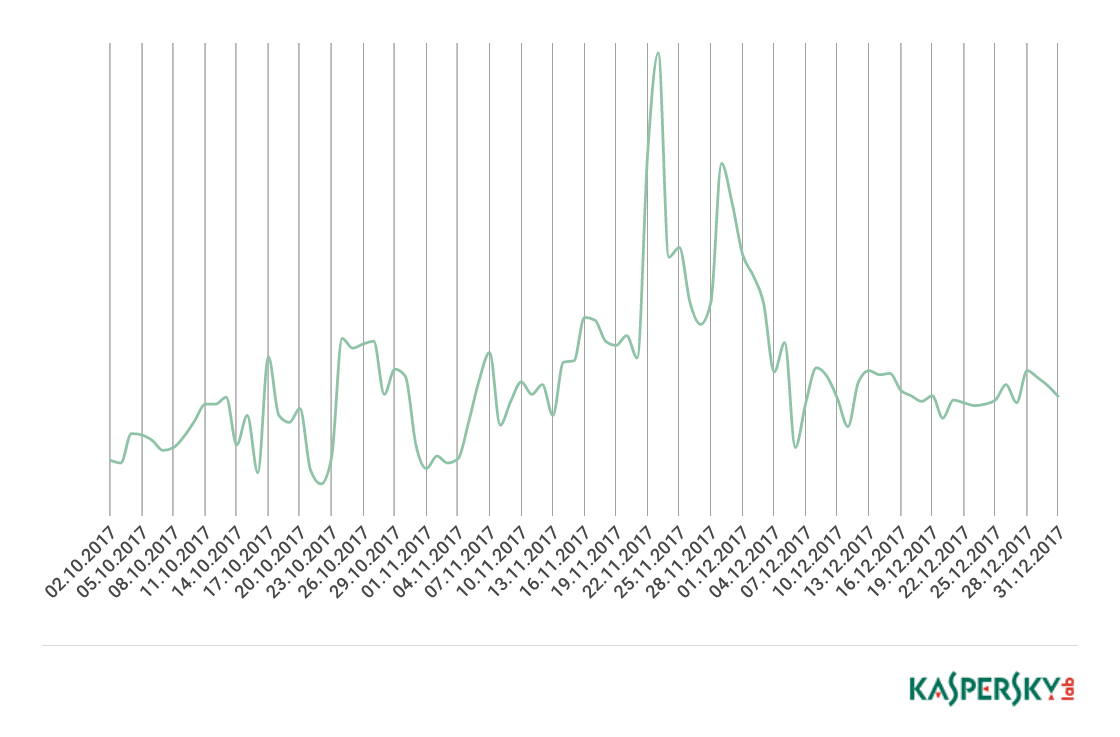

Динамика числа DDoS-атак

Статистика активности специально подготовленных для злоумышленников Linux-серверов — так называемых honeypot-ловушек — показывает, что максимальные пики активности ботнетов в этом квартале приходились на дни предпраздничных и послепраздничных распродаж. Очень хорошо видна лихорадочная деятельность, охватившая в этом году злоумышленников в районе Черной Пятницы и Киберпонедельника — ко второй трети декабря она поутихла.

Самые значительные пики приходились на 24 и на 29 ноября, когда количество индивидуальных IP, штурмовавших наши ресурсы, выросло в два раза. Некоторое повышение активности наблюдалось также в конце октября — видимо, из-за подготовки к Хэллоуину.

Такие флуктуации могут свидетельствовать о попытках преступников увеличить свои ботнеты в связи с началом крупных распродаж. Предпраздничный период удобен для криминального роста в двух смыслах: во-первых, пользователи менее критически настроены и легче «сдают» свои устройства на милость злоумышленникам; во-вторых, перспектива крупного заработка позволяет шантажировать интернет-сервисы упущенной выгодой или предлагать свои услуги для участия в конкурентной борьбе.

Динамика числа атак на Linux-ловушки в Q4 2017 года*

Динамика числа атак на Linux-ловушки в Q4 2017 года*

*Показано изменения количества уникальных IP в сутки

Типы и длительность DDoS-атак

В 4-м квартале сократилась доля SYN-DDoS (c 60,43 до 55,63%), что связано с уменьшением активности линуксового DDoS-бота Xor, однако эти атаки по-прежнему занимают первое место. Также сократился процент ICMP-атак (до 3,37%), которые остаются наименее популярными. Относительная частотность атак остальных типов, соответственно, выросла, однако если в прошлом квартале TCP-атаки были на втором месте после SYN, то теперь UDP успешно потеснили оба этих вида, поднявшись с предпоследнего места на второе (в 4-м квартале на UDP-DDoS приходится 15,24% всех атак).

Распределение DDoS-атак по типам, Q4 2017

Распределение DDoS-атак по типам, Q4 2017

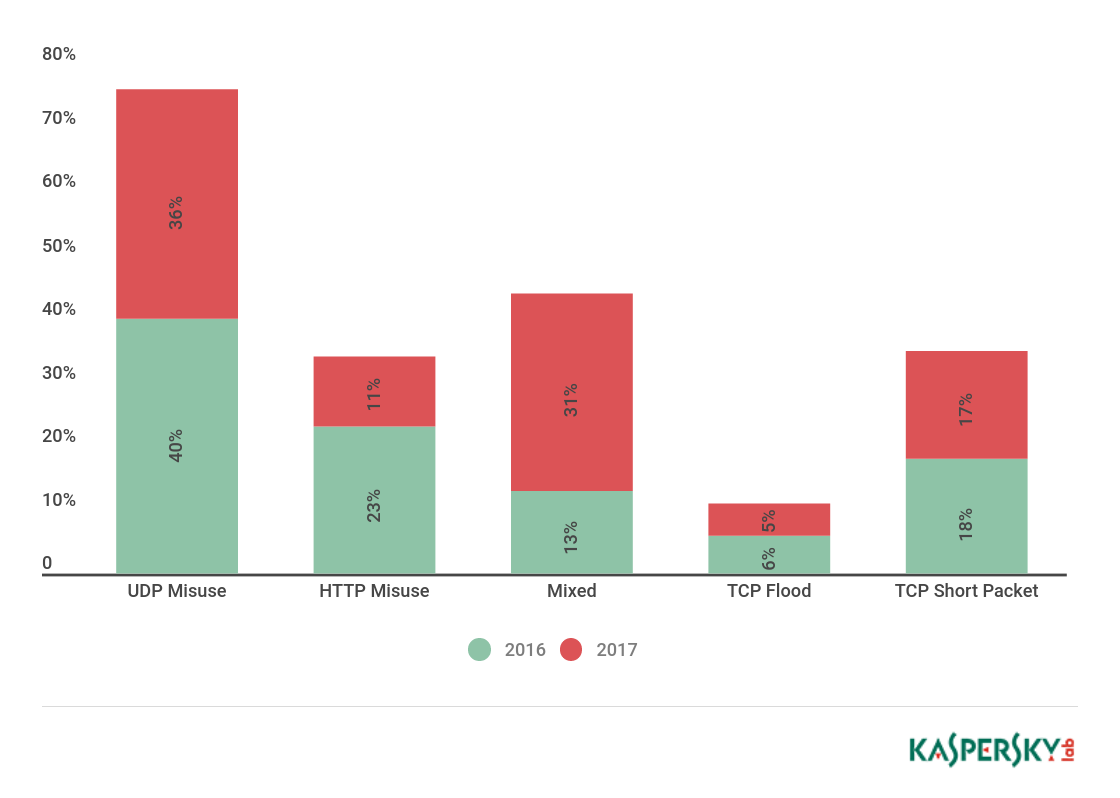

В свою очередь, годовая статистика Kaspersky DDoS Protection демонстрирует снижение популярности DDoS-атак, использующих только чистые HTTP и HTTPS-флуд. Соответственно выросла частота атак, в которых используется несколько методов одновременно. Тем не менее каждая третья смешанная атака включает HTTP- или HTTPS-флуд. Такой подход может быть связан с тем, что HTTP(S)-атаки довольно дороги и сложны в организации, в то время как их использование в рамках смешанной атаки позволяет преступникам повысить общую эффективность смешанной атаки без дополнительных расходов.

Соотношение типов атак по данным Kaspersky DDoS Protection, 2016 и 2017

Соотношение типов атак по данным Kaspersky DDoS Protection, 2016 и 2017

В четвертом квартале продолжительность рекордной атаки значительно сократилась по сравнению с третьим: с 215 часов (около 9 дней) до 146 (около 6 дней). Это почти вдвое меньше рекорда второгого квартала и 2017 года (277 часов). В целом, доля более-менее длительных атак продолжает сокращаться, хотя и незначительно: это касается и атак продолжительностью от 100 до 139 часов, и атак от 50 до 99 часов (доли этих категориий настолько невелики, что даже изменение на сотую долю п. п. стоит упоминания). Самыми популярными по-прежнему остаются микроатаки, длящиеся не более четырех часов: их доля несколько выросла, составив 76,76% (по сравнению с 76,09% в 3-м квартале). Увеличилась и доля атак от 10 до 49 часов, но тоже ненамного — примерно на 1,5 п. п.

Распределение DDoS-атак по длительности, часы, Q3 и Q4 2017

Распределение DDoS-атак по длительности, часы, Q3 и Q4 2017

Командные серверы и типы ботнетов

Первая тройка стран по количеству командных серверов осталась прежней: Южная Корея (46,63%), США (17,26%) и Китай (5,95%). Однако несмотря на то, что доля последних двух стран немного выросла по сравнению с прошлым кварталом, Китаю все же пришлось разделить третье место с Россией, которая набрала 2 п. п. Это связано с тем, что, хотя в процентном отношении доли лидеров изменились незначительно, в абсолютном выражении количество зарегистрированных командных серверов во всех трех странах упало практически вдвое. Как минимум частично мы обязаны этому прекращением работы многих административных серверов бота Nitol и снижению активности ботнета Xor. Кроме того, в TOP 10 стран данной категории вошли Канада, Турция и Литва (по 1,19% у каждой), тогда как Италия, Гонконг и Великобритания покинули этот список.

Распределение командных серверов ботнетов по странам, Q4 2017

В четвертом квартале продолжился плавный рост количества Linux-ботнетов: теперь их доля составляет 71,19% по сравнению с 69,62% в прошлом квартале. Соответственно, доля Windows-ботнетов уменьшилась с 30,38% до 28,81%.

Соотношение атак с Windows- и Linux-ботнетов, Q4 2017

Соотношение атак с Windows- и Linux-ботнетов, Q4 2017

Заключение

В четвертом квартале 2017 наблюдалось затишье: по сравнению с предыдущим кварталом уменьшились и число, и продолжительность DDoS-атак: последние месяцы 2017 года выдались даже спокойнее первых. Вместе с увеличением количества многокомпонентных атак, состоящих из различных комбинаций техник SYN, TCP Connect, HTTP-флуд и UDP флуд, это может говорить об ухудшении ситуации для DDoS-ботоводов в целом. Возможно, поддерживать крупные ботнеты стало сложнее по экономическим причинам или из-за усиления активности правоохранительных органов, и в результате тактика использования бот-сетей изменилась: для проведения атак все чаще комбинируются компоненты разных ботнетов.

При этом повышение числа атак на honeypot-ловушки в канун праздничных распродаж показывает желание злоумышленников расширять бот-сети в наиболее выгодный для этого момент — и, возможно, заработать путем давления на владельцев интернет-ресурсов, мешая им получать прибыль. Во всяком случае, пики DDoS-активности в районе Черной Пятницы и Киберпонедельника стали заметной отличительной чертой этого квартала.

Другая особенность конца осени и начала зимы — продолжение атак на биржи криптовалют в соответствии с тенденциями прошлых месяцев. Энтузиазм злоумышленников неудивителен в свете взрывного роста стоимости биткойнов и Monero. Если не будет обвала курса (кратковременные колебания, которые только подстегивают спекулянтов, не в счет), скорее всего, эти биржи останутся одной из главных мишеней в течение всего 2018 года.

Кроме того, прошедший квартал показал, что DDoS-атака может оказаться не только способом заработать или нажить политический капитал, но и случайным побочным эффектом, как мы увидели на примере декабрьского заражения мусорным трафиком от спам-бота Lethic. Очевидно, насыщенность интернета цифровым шумом достигла таких пределов, что отдельный ресурс теперь может пострадать от деятельности ботнетов, даже не будучи мишенью атаки и не представляя для злоумышленников ни малейшей ценности.

DDoS-атаки в четвертом квартале 2017 года