Обзор новостей

В третьем квартале 2017 года набирали обороты тенденции, замеченные еще в прошлых отчетных периодах. Количество DDoS-атак в Китае, США, Южной Корее и России выросло, что отразилось и на собранной нами статистике по ботнетам. Резкий всплеск числа (более 450 ежедневно) и мощности (до 15,8 млн пакетов в секунду) атак отмечен в «австралийском секторе». Закономерно увеличивается и стоимость защиты: например, в начале сентября шесть ИБ-вендоров заключили с правительством Сингапура контракт на 50 миллионов долларов (предыдущий трехлетний контракт обошелся государству вдвое дешевле).

Крупнейшим успехом в борьбе с DDoS-атаками стало обезвреживание огромного — сотни тысяч устройств в более чем сотне стран, — ботнета WireX. Ботнет скрытно работал на устройствах Android и распространялся через легитимные приложения Google Play. Нейтрализация потребовала совместных действий Google, Samsung и нескольких крупных вендоров ИБ. Учитывая плачевное состояние безопасности в интернете вещей и микроприложениях, такие находки, вероятно, теперь будут совершаться более-менее регулярно.

Помимо грубой силы злоумышленники стараются брать умением. В середине августа компания Imperva описала технологию Pulse Wave, которая усиливает мощность DDoS-атаки за счет уязвимости в гибридных и облачных технологиях. Аналитики Imperva считают, что вскоре большинство DDoS-атак будут совершаться по аналогичной схеме: короткие, но мощные наскоки «пунктиром» в течение нескольких часов или дней.

Цели, ради которых преступники изощряются в технических приемах, остались прежними. В политической борьбе рост числа атак даже запустил процесс качественных перемен: уже раздаются голоса, что DDoS-атаки нужно признать законной формой демократического протеста. Однако действенность такого метода пока сомнительна: два самых заметных политических акта третьего квартала (атака на хостинг-провайдера DreamHost и либертарианский сайт) закончились ничем, разве что атакованные ресурсы получили дополнительную рекламу.

Участились случаи шантажа DDoS-атаками — или, скорее, попытки, далеко не всегда умелые. Если в предыдущем квартале компании предпочитали откупаться, теперь массовые рассылки с угрозами часто воспринимаются как очередная волна спама.

Как средство давления DDoS по-прежнему выгоднее в тех отраслях, где простои и сбои связи ведут к потере прибыли и репутации. Еще привлекательнее для злоумышленников становится игровая отрасль: счет прибыли здесь идет уже на сотни миллиардов долларов, а в средствах безопасности пока легко найти бреши — гибридные гейминговые платформы уязвимы для атак через связующие звенья между ресурсами и приложениями.

В истекшем квартале отмечено три громких происшествия с игровыми площадками (не считая DDoS-атаки на серверы Final Fantasy, которая, по сообщению Square Enix, началась в июне, но захватила и июль).

Во-первых, в середине августа Blizzard Entertainment сообщила о потоке мусорного трафика, который вызвал проблемы для игроков Overwatch и World of Warcraft.

Во-вторых, с начала сентября начала испытывать сложности площадка для карточных игр American Cardroom. Атака (уже не первая для этого ресурса) следовала характерной схеме «демонстрация силы — требование выкупа». Руководство сайта не удовлетворило требования вымогателей, однако было вынуждено отменить — точнее, перенести — уже начавшийся чемпионат по покеру.

И уже в конце квартала, 30 сентября, серьезно пострадал сайт «Национальной лотереи Великобритании»: игроки 90 минут не могли делать ставки онлайн или с помощью приложений, что чревато для сервиса серьезными потерями.

Видимо, постоянные DDoS-атаки в развлекательной отрасли становятся нормой: крупнейшим компаниям придется серьезно пересмотреть подходы к безопасности или рискнуть лояльностью клиентов. Некоторые начинают ликвидацию возможных векторов своими силами: так, Netflix — еще одна развлекательная платформа, для которой потеря связи чревата потерей клиентуры — нашла у себя серьезную уязвимость в API и создала два инструмента для борьбы с зараженными приложениями.

С развлекательно-игровой отраслью связано и, вероятно, самое курьезное нападение квартала: злоумышленники взломали американское казино через интеллектуальный декоративный аквариум. К DDoS-атакам как таковым нападение отношения не имеет, но интересно, что преступникам удалось найти лазейку к мейнфрейму и выкачать 100 ГБ конфиденциальных данных, хотя аквариум работал в отдельной сети VPN. Вероятно, в ближайшем будущем развлекательно-игровой сектор сможет потягаться с финансовым по числу и изобретательности масштабных атак.

Тенденции квартала

Говоря о тенденциях, можно сказать об относительно новом векторе нападений, связанном с уже поднабившими оскомину криптовалютами. Все больше атак направлены на площадки, проводящие ICO (Initial Coin Offering) — первичное размещение токенов (один из видов краудфандинга). Так как блокчейн позволяет проводить транзакции достаточно безопасно, ICO развивается очень быстро. Но есть и риски: вместе с бурным ростом и все большим оборотом криптовалюты, такие площадки подвергаются атакам, в том числе и DDoS, со стороны киберпреступников. Высокая доступность платформы является гарантом надежности и безопасности проведения транзакций и DDoS-атаки как раз нацелены на нарушение работоспособности сервиса, как минимум, дискредитируя его, а как максимум — создавая прикрытие (так называемый smokescreen) для более изощренных видов атак.

Еще одна деталь этого квартала —увеличение доли смешанных, многокомпонентных (SYN + TCP Connect + HTTP-flood + UDP flood) атак. Как мы и прогнозировали ранее, они постепенно набирают популярность. Несмотря на то, что ничего принципиально нового в таких атаках нет, в умелых руках они могут быть довольно эффективны.

Статистика DDoS-атак с использованием ботнетов

Методология

«Лаборатория Касперского» обладает многолетним опытом в противодействии киберугрозам, в том числе и DDoS-атакам различных типов и степеней сложности. Эксперты компании отслеживают действия ботнетов с помощью системы DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Prevention, предназначена для перехвата и анализа команд, поступающих ботам с серверов управления и контроля, и не требует при этом ни заражения каких-либо пользовательских устройств, ни реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за третий квартал 2017 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Так, например, в случае, если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, но произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP адресов в квартальной статистике.

Важно отметить, что статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского»». Следует также иметь ввиду, что ботнеты — лишь один из инструментов осуществления DDoS-атак, и представленные в данном отчете данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Итоги квартала

- Увеличился географический охват атак по странам (98 стран вместо 86 в прошлом).

- Как и в прошлом квартале, около половины атак (51,56%) осуществлялась из Китая.

- По количеству атак и числу целей по-прежнему лидируют Китай, США и Южная Корея. Они же возглавляют статистику стран с наибольшим количеством зафиксированных командных серверов, только здесь лидером стабильно остается Южная Корея.

- Долгая DDoS-атака в этом квартале длилась на 28% меньше, чем во втором квартале — 215 часов. Доля атак менее 50 часов незначительно снизилась (99,6% против 99,7% в прошлом квартале).

- Как и в прошлом квартале, продолжают снижаться доли атак TCP (с 18,2% до 11,2%) и UDP (с 11,9% до 10,1%), только теперь на спад также пошли атаки ICMP (c 9,4% до 7,1%). Соответственно снова выросли доли SYN и HTTP-DDoS.

- Доля Linux-ботнетов продолжает рост, начатый в прошлом квартале. Теперь ботнеты на этой платформе ответственны за 69,62% атак (против 51,23% весной-летом).

География атак

В третьем квартале DDoS-атаки затронули 98 стран. Наибольшая часть остается за атаками на цели в Китае (63,30% от всех атак), это на 5,3 п.п. выше, чем в предыдущем квартале. Южная Корея сократила свою долю (с 14,17% до 8,70%) и спустилась на место ниже. Несмотря на то, что доля атак из США понизилась с 14,03% до 12,98%, эта страна оказалась на втором месте.

Десятка лидеров в этом квартале собрала 93,56% атак. В нее вернулась Германия (1,24%), вытеснив Италию. Гонконг (1,31%) опустился с 4-го места на 7-е, потеряв 1,07 п.п. Россия (1,58%) набрала 0,35 п.п и вновь оказалась на четвертом месте, Великобритания по-прежнему на пятом, а на шестое место поднялись Нидерланды, увеличив долю с 0,84% до 1,31%.

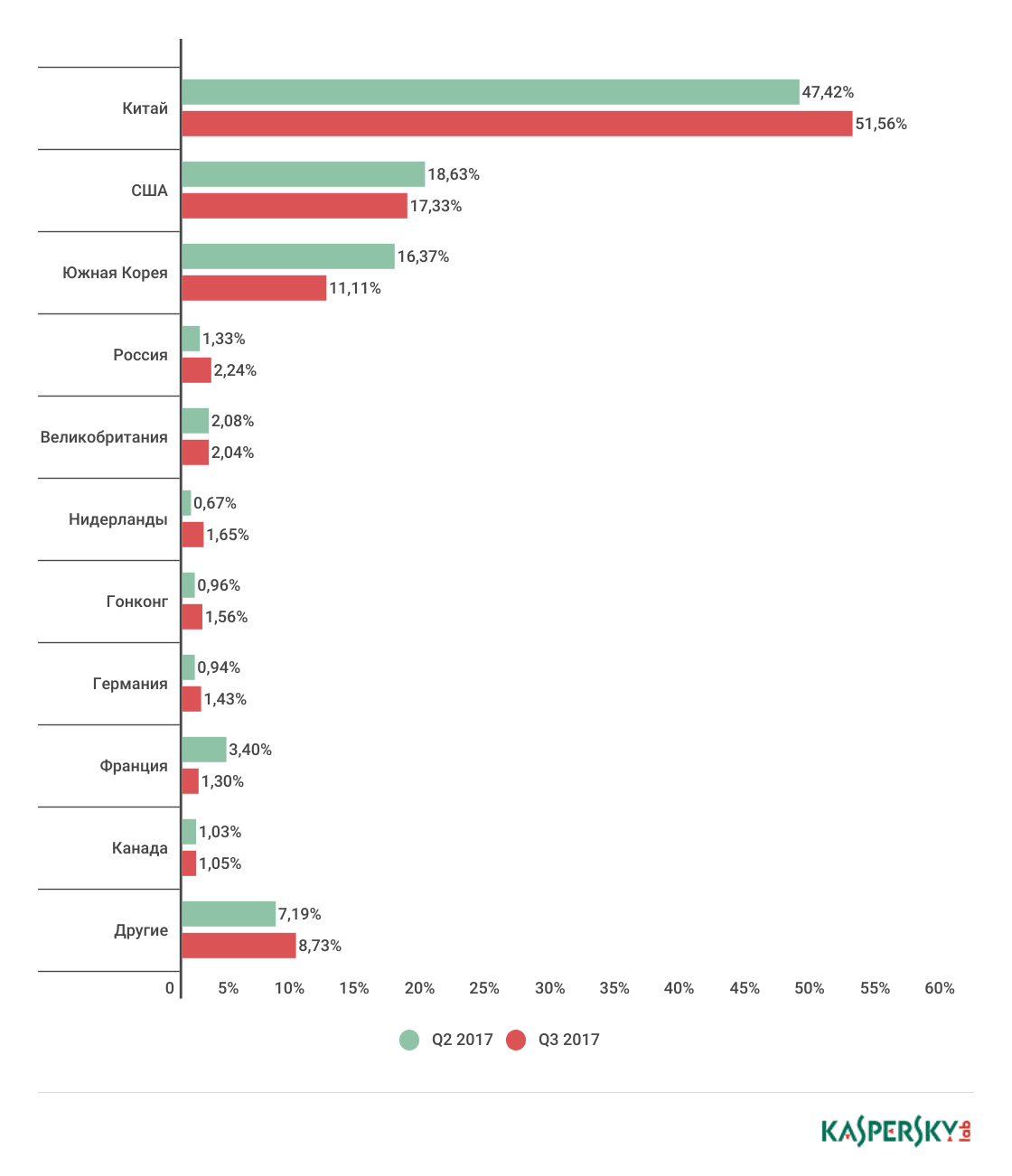

Распределение DDoS-атак по странам, Q2 и Q3 2017

Распределение DDoS-атак по странам, Q2 и Q3 2017

Против целей из первой десятки стран было направлено 91,27% атак.

Распределение уникальных мишеней DDoS-атак по странам, Q2 и Q3 2017

Распределение уникальных мишеней DDoS-атак по странам, Q2 и Q3 2017

Китай сохранил за собой первое место: на его территории расположено 51,56% мишеней, что на 4,14 п.п. больше, чем в прошлом квартале. США и Южная Корея остались на втором и третьем местах соответственно, хотя доля целей на территории обеих стран значительно сократилась: с 18,63% до 17,33% в США и с 16,35% до 11,11% в Корее.

Доля целей, расположенных на территории России, увеличилась с 1,33% во втором квартале до 2,24%, в результате страна поднялась с седьмого места на четвертое. Десятку покинули Австралия и Италия, на их место вернулись Франция (1,43%) и Германия (1,65%).

Динамика числа DDoS-атак

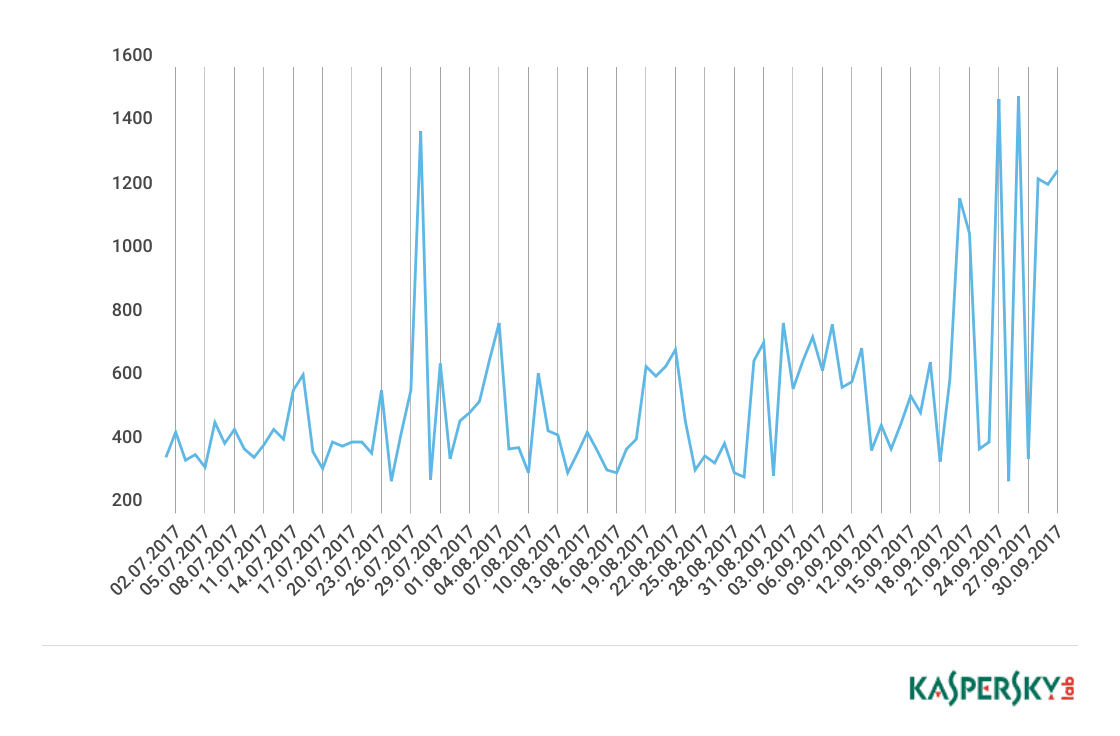

В третьем квартале 2017 года количество атак в день менялось от 296 (24 июля) до 1508 (26 сентября. Пиковые значения были зафиксированы также 27 июля (1399) и 24 сентября (1497). Относительное затишье наблюдалось 28 июля (300) и 25 сентября (297).

Динамика числа DDoS-атак*, Q3 2017

Динамика числа DDoS-атак*, Q3 2017

*В связи с тем, что DDoS-атаки могут продолжаться непрерывно несколько дней, в таймлайне одна атака может считаться несколько раз — по одному разу за каждый день.

В третьем квартале 2017 года самым «тихим» днем остался понедельник (10,39% атак по сравнению с 11,78% в прошлом квартале), а пик активности с субботы перешел на четверг (17,54%). В результате суббота (15,59%) заняла второе место по объему DDoS-атак. Воскресенье стало третьим (14,89%), а вторник с небольшим отрывом (14,79%) — четвертым.

Распределение DDoS-атак по дням недели, Q2 и Q3 2017

Распределение DDoS-атак по дням недели, Q2 и Q3 2017

Типы и длительность DDoS-атак

В третьем квартале 2017 года, как и во втором, число атак SYN-DDoS продолжило расти: их доля увеличилась с 53,26% до 60,43%. Резко упала доля TCP-атак (с 18,18% до 11,19%), однако второе место по-прежнему осталось за этим типом. Относительно более редкими стали также UDP (их доля понизилась 11,91% до 10,15%), и ICMP-атаки (c 9,38% до 7,08%). А вот доля HTTP-атак, наоборот, выросла (c 7,27% до 11,6%), сделав их третьими по популярности.

Распределение DDoS-атак по типам, Q3 2017

Распределение DDoS-атак по типам, Q3 2017

Доли длительных атак в третьем квартале остались примерно теми же: доля атак свыше 150 часов 0,02% (по сравнению с 0,01%). Длительность рекордной атаки уменьшилась с 277 до 215 часов. Снизилась и доля коротких атак, от 4 часов и ниже (с 85,93% до 76,09%). Соответственно увеличились доли атак от 5 до 49 часов и от 50 до 99, составив 23,55% и 0,3%.

Распределение DDoS-атак по длительности, часы, Q2 и Q3 2017

Распределение DDoS-атак по длительности, часы, Q2 и Q3 2017

Командные серверы и типы ботнетов

Первая тройка стран по количеству выявленных C&C-серверов в третьем квартале осталась неизменной — на первом месте Южная Корея, чья доля выросла еще больше (с 49,11% до 50,16%), на втором США с небольшим приростом (16,94% вместо 16,07%), третье место осталось за Китаем, несмотря на то, что его доля снизилась с 7,74% до 5,86%. Всего первая тройка собрала 72,96% С&C-серверов — лишь чуть больше, чем в прошлом квартале.

В десятку самых популярных для размещения командных серверов стран в этот раз вошли Италия (1,63%) и Великобритания (0,98%), потеснив Канаду и Германию. По сравнению со вторым кварталом заметно выросли доли Франции (с 1,79% до 2,93%) и России (с 2,68% до 3,58%).

Распределение командных серверов ботнетов по странам, Q3 2017

Распределение командных серверов ботнетов по странам, Q3 2017

В третьем квартале Linux-ботнеты продолжили отыгрывать позиции у Windows: процентное соотношение выявленных ботнетов составило 69,62% в их пользу, а доля Windows-ботнетов, соответственно, уменьшилась до 30,38%.

Соотношение атак с Windows- и Linux-ботнетов, Q3 2017

Соотношение атак с Windows- и Linux-ботнетов, Q3 2017

Заключение

В третьем квартале 2017 года мы зафиксировали количественный рост, как и общего числа DDoS-атак, так и их целей. Традиционно, наибольше количество источников атак и мишеней было обнаружено в Китае, за которым с большим отрывом расположились США и Южная Корея. Windows-системы заметно утратили популярность в качестве основы для создания ботнета, зато доля Linux-ботоводов выросла пропорционально.

Среди особенностей этого квартала можно так же выделить участившиеся атаки на ICO-платформы – тема криптовалют в третьем квартале не сходила с экранов мониторов и страниц газет, и злоумышленники не могли остаться в стороне. Еще одна деталь этого квартала —увеличение доли многокомпонентных атак, состоящих из различных комбинаций SYN, TCP Connect, HTTP-flood и UDP flood техник.

DDoS-атаки в третьем квартале 2017 года