Обзор новостей

Во втором квартале 2022 года среди DDoS-атак, как и в предыдущем отчетном периоде, преобладают политически мотивированные. Группировка Altahrea team, выступающая против НАТО и ее партнеров, атаковала государственные транспортные ресурсы Израиля и Великобритании. В Израиле целью стало Управление аэропортов, в Соединенном Королевстве — Управление лондонского порта. Также группировке приписывают атаку на сайты, связанные с Минобороны Турции.

Продолжились атаки, так или иначе связанные с конфликтом России и Украины. Пророссийская хактивистская группировка Killnet, появившаяся в публичном пространстве в январе 2022 года, взяла на себя ответственность за DDoS-атаки на сайты различных европейских организаций с апреля по июнь. Начиная с 18 апреля под удар попали правительственные и транспортные сайты Чехии, в том числе ресурсы железных дорог и аэропортов. Затем 29 апреля злоумышленники атаковали правительственные ресурсы Румынии, в том числе сайты погранслужбы, а также железнодорожного транспорта и банка Optbank, а 8 мая — немецкие ресурсы, включая сайты бундестага и полиции. Еще одной мишенью DDoS-атак группировки стала Италия: 11 мая пострадали сайты сената, верхней палаты парламента, Национального института здравоохранения и национального автомобильного клуба. Злоумышленники использовали технику slow HTTP — передавали тело запросов с крайне малой скоростью и отправляли неполные HTTP-запросы, вынуждая серверы жертв выделять ресурсы на ожидание данных. Позже атаки, также приписываемые Killnet, затронули Министерство иностранных дел и Национальную ассоциацию магистратов Италии. А в конце июня хактивисты атаковали Защищенную национальную сеть передачи данных и другие правительственные ресурсы Литвы. Также в течение квартала они брали на себя ответственность за DDoS-атаки на различные европейские организации, которые публично не подтвердили инциденты.

В некоторых случаях за атаки, предположительно также имеющие под собой политическую мотивацию, ответственность никто не взял. Так, с 6 по 7 апреля были недоступны сайты СМИ издательского дома Vltava Labe Media. По словам представителей организации, она неоднократно подвергалась DDoS-атакам с начала украинского кризиса. Ресурсы МИД и Минобороны Финляндии были недоступны 8 апреля, в день выступления президента Зеленского перед парламентом страны. В середине апреля ряд атак испытала на себе Исландия, целями стали сайты различных организаций, в том числе СМИ. Полиция подозревает и здесь политический мотив: в марте руководство страны заявило о намерении увеличить оборонный бюджет. Часть пострадавших ресурсов была вынуждена воспользоваться геоблокированием, чтобы оставаться онлайн.

К анонимным акциям с политической подоплекой также можно отнести и DDoS-атаку на Укрпошту, которая произошла 22 апреля после появления в продаже марок с изображением крейсера «Москва». С 21 и как минимум до 25 апреля продолжались DDoS-атаки на эстонские государственные ресурсы, в том числе Департамент государственных инфосистем (RIA). Также госсектор Эстонии атаковали 9 мая — пострадал сайт МИД страны.

Как минимум некоторые атаки на украинские и проукраинские ресурсы велись через взломанные сайты на WordPress. Злоумышленники внедряли в код основных страниц веб-сайта скрипт, который отправляет запросы различным целям от имени посетителей этого сайта. Технически это похоже на хактивистские атаки против российских ресурсов, про которые мы писали в прошлом квартале, с той только разницей, что тогда хактивисты создавали и распространяли среди сочувствующих самодельные сайты-стрессеры. Любопытно, что среди целей взломанных WordPress-сайтов был хактивистский ресурс, атаковавший российские СМИ в прошлом квартале.

Российские ресурсы во втором квартале также оставались целью DDoS. Координация атак, как и ранее, велась через проукраинские Telegram-каналы. Так, во время Петербургского международного экономического форума хактивисты атаковали информационные системы мероприятия — из-за этого, в частности, пришлось отложить на час выступление президента России. С проблемами в работе столкнулись также аккредитационная система и пресс-центр ПМЭФ.

Другой мишенью DDoS стали портал государственных услуг и мобильное приложение «Госуслуги». По данным Минцифры России, на этих ресурсах был зафиксирован почти десятикратный рост нагрузки. Помимо этого, атакам подверглись федеральные ведомства Роспотребнадзор и Россельхознадзор. На официальном сайте последнего сообщили, что основной целью киберпреступников стала система «Меркурий» для электронной сертификации ветеринарных грузов.

Под удар попали и другие ресурсы для электронного документооборота. Из-за атаки на Единую государственную автоматизированную информсистему учета алкоголя (ЕГАИС) у производителей и дистрибьюторов возникли сложности с отгрузкой в магазины. А из-за сбоев в работе оператора фискальных данных OFD.ru чеки приходили в налоговую с большими задержками. Мусорный трафик обрушился также на Национальную систему цифровой маркировки товаров «Честный знак».

Среди управленческих ресурсов пострадали сайты правительства Пермского края и местного законодательного собрания. Не обошли хактивисты и СМИ: о сбоях в работе порталов сообщали «Новгород.ру», «Зебра ТВ», «Амурская правда», «Сибкрай.ру», ГТРК «Лотос» и другие региональные издания.

Волна атак прокатилась по частным компаниям — поставщикам услуг. По данным CNews, в течение нескольких дней были недоступны «1С:ЭДО», «1С-ОФД», «1С:Отчетность» и другие сервисы российской компании-разработчика «1С». Внушительный объем вредоносного трафика (до 3 миллионов запросов в секунду) зафиксировал частный банк «РосДорБанк». Представители сразу нескольких российских авиакомпаний — «России», «Авроры», АЛРОСА и других — заявили о DDoS-кампаниях против их сайтов. А фармацевтическая газета «Московские аптеки» сообщила, что с марта по июнь ежедневным атакам подвергались AptekaMos.ru и другие сайты известных аптечных агрегаторов, аптечных сетей и фармацевтических изданий.

В официальный день запуска со сбоями в работе столкнулся российский магазин приложений NashStore, аналог App Store и Google Play. Кроме того, с началом работы приемных комиссий начались и массовые DDoS-атаки на сайты российских вузов. С проблемами с доступом столкнулись посетители некоторых ресурсов РУДН и Московского политеха, Астраханского госуниверситета имени В. Н. Татищева, Сибирского федерального университета, а также ярославских, пермских, иркутских вузов и учебных заведений в республиках Татарстан и Коми, в Алтайском крае, Амурской области и других регионах страны. Часто зачинщиками DDoS-атак на учебные заведения, особенно в знаковые для учебы даты, являются сами учащиеся, но в данном случае координация атак велась и через проукраинские Telegram-каналы.

Помимо российских вузов от DDoS пострадали образовательные учреждения в США: школьный округ Топика USD 501, штат Канзас, столкнулся с атакой, отключившей учебные заведения от интернета на пять минут. В результате администрация приняла решение заключить контракт на защиту от DDoS с одной из специализированных компаний.

Традиционно не обошлось без атак на игровую индустрию. Фанаты World of Warcraft, Overwatch, Call of Duty и Diablo III 11 мая в течение часа с небольшим испытывали проблемы с доступом к играм из-за DDoS-атаки на серверы Battle.net. А игра Stepn, в которой игроки получают криптовалюту за реальные пробежки и торгуют виртуальными кроссовками, в июне сообщила сразу о нескольких инцидентах. Атаки последовали за обновлением, в котором разработчики ввели систему борьбы с читерами. Администрация игры попросила пользователей «передохнуть» и на время отложить пробежки, чтобы избежать сбоев при зачислении наград.

В криптовалютной сфере DDoS-атаки в целом не редкость. Часто они совпадают со знаковыми событиями, такими как запуск новой криптовалюты или колебания курсов. Во втором квартале 2022 года сайт стейблкоина Tether стал мишенью DDoS после того, как стоимость валюты снизилась, несмотря на привязку к USD.

Атаки DDoS-вымогателей, которые регулярно попадали в новости в 2020 и 2021 годах, практически сошли на нет: резонанс получила только одна атака группировки, представляющейся оператором нашумевшего шифровальщика REvil. Тенденцию к снижению числа такого рода атак отмечают и наши коллеги из Cloudflare в своем отчете за прошлый квартал.

Эта же компания зафиксировала во втором квартале две рекордные по мощности DDoS-атаки с использованием HTTPS. По сравнению с DDoS по незащищенному протоколу HTTP, такие атаки сильно дороже как для организаторов, так и для жертвы. В первом случае мощность DDoS достигала 15,3 млн запросов в секунду, а бомбардировка цели мусорным трафиком длилась менее 15 секунд. Жертвой стала компания, предоставляющая клиентам платформу для запуска криптовалютных проектов. Этот рекорд продержался всего пару недель: в начале мая его побила атака мощностью 26 млн запросов в секунду.

Обе атаки осуществляли сравнительно небольшие ботнеты, состоящие всего из 5–6 тысяч устройств. В отличие от более крупных, но менее мощных зомби-сетей из зараженных устройств интернета вещей, в данном случае речь шла о веб-серверах и виртуальных машинах. Виновнику последней, сильнейшей на сегодняшний день атаки по HTTPS присвоили имя Mantis — в честь крошечных, но могучих раков-богомолов.

Впрочем, ботнеты, построенные на роутерах, камерах и других пользовательских устройствах, тоже продолжили появляться. Так, компания 360 Netlab опубликовала отчет о новой зомби-сети Fodcha, расширяющейся за счет брутфорса и известных уязвимостей в ряде IoT-устройств. На 10 апреля 2022 года число входящих в сеть ботов только в Китае превысило 60 тысяч — ежедневно из них были активны более 10 тысяч. Первоначально C&C-серверы ботнета располагались в сети одного облачного провайдера, однако их заблокировали, и злоумышленникам пришлось перестраивать инфраструктуру. На момент публикации исследования функции управления были распределены по облакам нескольких провайдеров, а команды ботам приходили более чем с десятка IP-адресов из разных стран.

Другой новый DDoS-ботнет — Enemybot, принадлежащий вымогательской группировке Keksec, использует код Mirai и Gafgyt и оставляет файл с автографом злоумышленников на зараженных устройствах. Бот атакует преимущественно роутеры и веб-серверы, содержащие известные уязвимости, в том числе обнаруженные в 2022 году.

Что касается известных ранее ботнетов, то во втором квартале вышло несколько публикаций об их недавней активности. В начале апреля эксперты Fortinet сообщили о новых уязвимостях, пополнивших арсенал варианта Mirai по имени Beastmode. Значительная часть из них — уязвимости 2022 года в роутерах TOTOLINK. В мае компания Microsoft опубликовала отчет о всплеске активности Linux-бота XorDdos.

Еще одна любопытная публикация вышла на сайте Stackoverflow: 16 мая администрация ресурса выложила анализ атак, которым подвергался их сайт за последние несколько месяцев, описала интересные техники и то, как в Stackoverflow от DDoS защищались. Например, в одном из случаев атакующие использовали очень ресурсоемкие SQL-запросы с большого количества IP-адресов. За счет этого блокирование атаки по IP было неэффективным, и злоумышленникам удалось загрузить часть бэкенд-серверов на 100%.

Эксперты Positive Technologies и Qrator Labs во втором квартале отметили новую тенденцию среди организаторов DDoS-атак: после того как компании стали массово применять геоблокирование в качестве инструмента защиты, злоумышленники стали искать пути его обхода. В частности, они используют VPN, прокси и зараженные устройства в том же регионе, где находится цель, чтобы сделать блокирование бессмысленным.

На фоне противостояния между атакующими и организациями-мишенями Роскомнадзор объявил о намерении использовать технологию Deep Packet Inspection (DPI) для борьбы с DDoS. Критики отмечают, что технически это реализуемо, но возможности DPI ограничены и не предполагают защиту от любых атак. Кроме того, систему потребуется обновить и обучить, чтобы она стала пригодна для этой цели.

Между тем за рубежом продолжают бороться с услугами по организации DDoS-атак: ФБР при поддержке властей Голландии и Бельгии конфисковало два домена, где продавались такие услуги.

Тенденции квартала

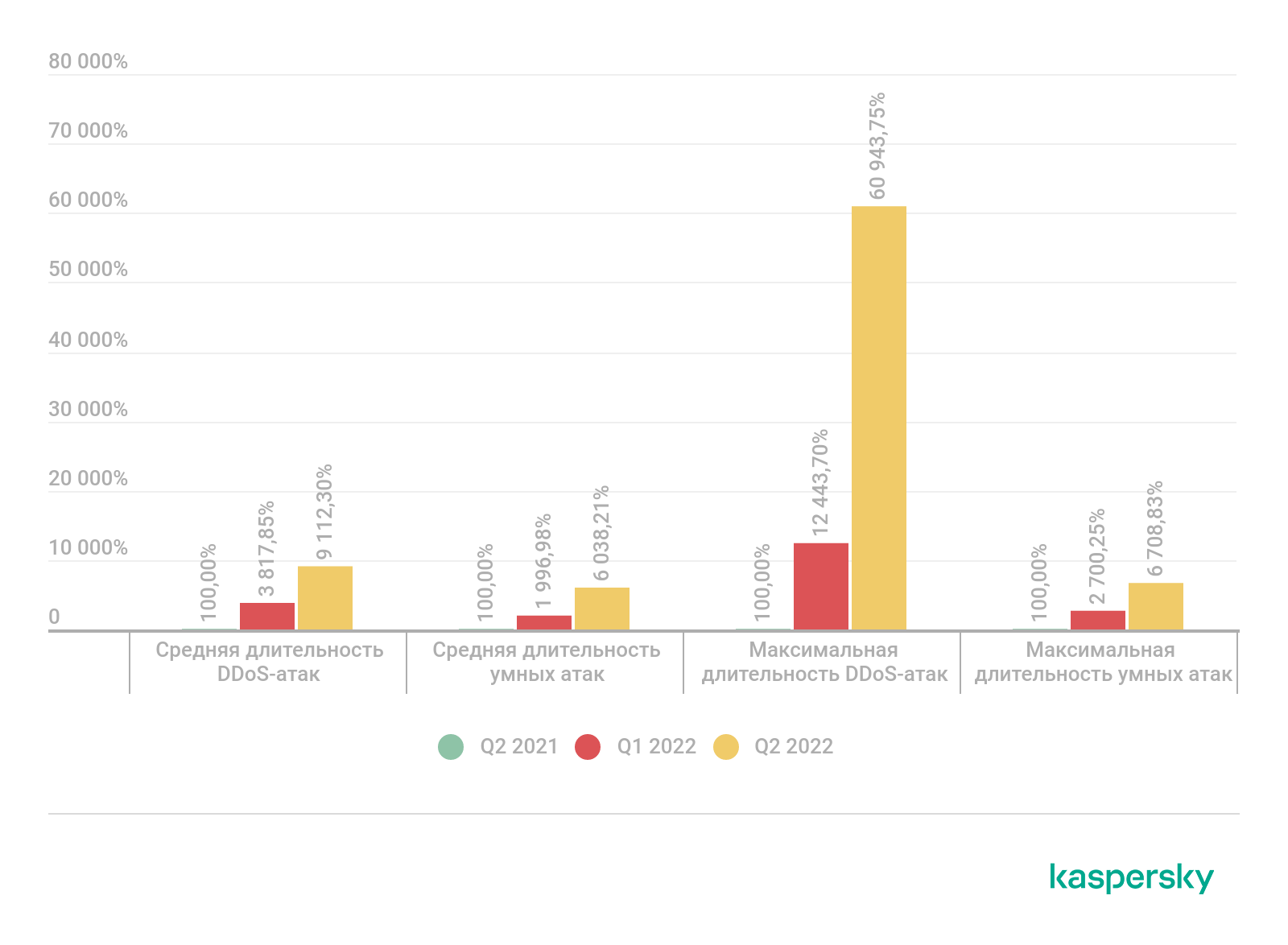

Во втором квартале 2022 года мы видим продолжение нового тренда, начавшегося весной, — роста количества сверхдлинных атак. Эти атаки настолько продолжительны, что некоторые ресурсы находятся под ударом непрерывно. При этом, по сравнению с прошлым кварталом, тема DDoS вышла из поля внимания широкой общественности и любительские хактивистские атаки практически сошли на нет. Однако большого вреда от таких атак и раньше не было, так что с точки зрения защиты от DDoS их отсутствие мало на что повлияло. Но давайте посмотрим на цифры.

Сравнительное количество DDoS-атак, Q2 2021, а также Q1 и Q2 2022. За 100% приняты данные за Q2 2021 (скачать)

Как мы уже упомянули, практически полностью сошла на нет активность хактивистов, благодаря которым мы наблюдали такой драматический всплеск числа атак в прошлом квартале. Подавляющее большинство этих атак не отличалось ни профессионализмом организации, ни продолжительностью, поэтому, если не считать цифры в статистике, они мало на что повлияли. Атаки, которые мы наблюдали во втором квартале и продолжаем наблюдать сейчас, несколько иного рода. Они продолжаются сутками, а многие даже неделями: рекорд этого квартала — 41 441 минута, или без малого 29 дней. Наиболее атакуемые ресурсы находятся под ударом практически непрерывно.

Продолжительность DDoS-атак, Q2 2021, а также Q1 и Q2 2022. За 100% приняты данные за Q2 2021 (скачать)

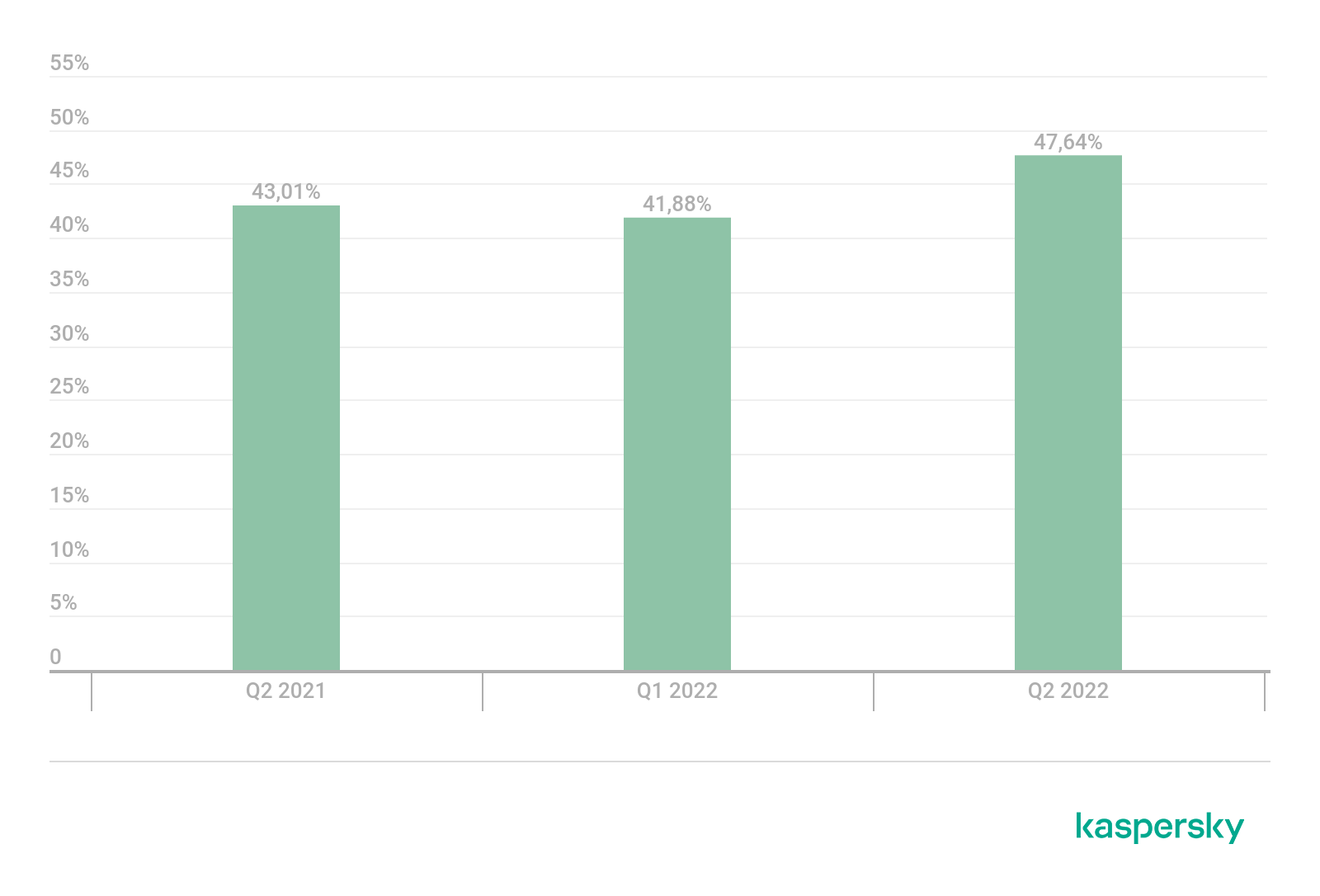

С точки зрения качества DDoS-атак мы наблюдаем тенденцию к их усложнению. Доля умных атак во втором квартале почти достигла 50%, что близко к рекорду. Последний раз этот показатель был таким высоким около четырех лет назад, когда рынок DDoS был на самом дне. Новый подъем начался именно с дорогих, качественно организованных атак. Увидеть такую цифру в «высокий» год довольно необычно.

Доля умных DDoS-атак, Q2 2021, а также Q1 и Q2 2022 (скачать)

Еще одна крайне важная тенденция прошедшего квартала — крах криптовалют, начавшийся с молниеносного падения Terra (Luna) и с тех пор только набирающий обороты. Как неоднократно отмечали в своих публикациях мы и наши коллеги по цеху, рынок DDoS весьма чувствителен к колебаниям рынка криптовалюты и неизбежно растет при его снижении. Такого стремительного падения криптовалюты, как сейчас, мы не видели уже давно, и все указывает на то, что оно только продолжится: например, майнеры начали распродавать фермы геймерам по низким ценам. Вполне логично в ближайшее время ждать роста на рынке DDoS. Ситуация с DDoS в России на фоне геополитических событий уже близка к пику напряженности, так что в этом регионе мы изменений, скорее всего, не заметим. Однако в мире в целом DDoS-активность с большой вероятностью усилится.

Статистика по DDoS-атакам

Методология

«Лаборатория Касперского» имеет многолетний опыт противодействия киберугрозам, в том числе DDoS-атакам разных типов и разной степени сложности. Эксперты компании отслеживают действия ботнетов с помощью системы Kaspersky DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Protection и осуществляет перехват и анализ команд, поступающих ботам с серверов управления и контроля. При этом для начала защиты не требуется дожидаться заражения каких-либо пользовательских устройств или реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за второй квартал 2022 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Например, в случае если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP-адресов в квартальной статистике.

Статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского». Следует также иметь в виду, что ботнеты — лишь один из инструментов осуществления DDoS-атак, и представленные в настоящем разделе данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Итоги квартала

Во втором квартале 2022 года:

- Система Kaspersky DDoS Intelligence зарегистрировала 78 558 DDoS-атак.

- 43,25% целей находились в США, на них пришлось 45,95% всех атак.

- Максимально бурно прошли 20 и 21 июня с 1815 и 1735 атаками, а самыми спокойными стали 10 и 11 апреля, а также 17 мая: 335, 294 и 267 атак, соответственно.

- 95,42% от общего числа составили очень короткие атаки.

- 46,17% командных серверов ботнетов находились в США.

- 62,53% атак составил UDP-флуд.

- 39,41% устройств, атаковавших Telnet-ханипоты «Лаборатории Касперского», находились в Китае.

География DDoS-атак

США остались на первом месте по числу DDoS-атак на ресурсы страны, а их доля в общем объеме даже немного увеличилась — 45,95% против 44,34% в первом квартале. Второе место по-прежнему занимает Китай (7,67%), однако его доля, напротив, снизилась на 3,93 п. п. К нему приблизилась Германия (6,47%), прибавившая 1,41 п. п.

Распределение DDoS-атак по странам и территориям, Q1 и Q2 2022 (скачать)

Еще заметнее выросла пришедшаяся на Сингапур доля уникальных целей (3,22%) — она почти вдвое выше, чем в первом квартале. В результате страна, не входившая в TOP 10 в начале года, оказалась на шестом месте. В целом состав десятки традиционно похож на рейтинг по числу атак. Тройка лидеров остается неизменной: это США (43,25%), Китай (7,91%) и Германия (6,64%). На четвертое место поднялась Франция (4,42%).

Распределение уникальных целей по странам и территориям, Q1 и Q2 2022 (скачать)

Динамика числа DDoS-атак

Количество DDoS-атак во втором квартале 2022 года снизилось на 13,72% относительно предыдущего отчетного периода и составило 78 558. DDoS-активность постепенно повышалась на протяжении всего квартала: если в апреле в среднем происходила 731 атака в день, а в мае — 845, то в июне их было уже 1195. Наиболее насыщенными оказались 20 и 21 июня с 1815 и 1735 атаками, соответственно, а наиболее спокойные периоды пришлись на 10 и 11 апреля, когда система Kaspersky DDoS Intelligence зафиксировала 335 и 294 атаки, а также на 17 мая, когда мы наблюдали всего 267 атак.

Динамика числа DDoS-атак, Q2 2022 (скачать)

Распределение DDoS-атак по дням недели, Q2 2022 (скачать)

Длительность и типы DDoS-атак

Во втором квартале 2022 года сильно сократилась доля длительных атак (от 20 часов и выше) в общей продолжительности DDoS — она составила немногим более 7% по сравнению почти с 20% в первом квартале. В количественном отношении на такие атаки пришлось всего 0,30% от общего числа, из которых 0,24% принадлежат группе от 20 до 49 часов.

Краткосрочные DDoS-атаки длительностью до 4 часов составили 74,12% от общей продолжительности и 95,42% от общего числа атак. Доля атак, длившихся от 5 до 19 часов, почти не изменилась — 4,28% от общего числа против 4,32% в первом квартале, — однако пропорция в этой группе немного сместилась в пользу атак от 5 до 9 часов.

Самые долгие атаки квартала продолжались 423 и 403 часа (около 17,5 и 17 суток) — на 126 часов скромнее, чем в первом квартале, рекордсменом которого была DDoS-атака длительностью 549 часов, то есть почти 23 дня. Средняя продолжительность атак также упала — с почти двух часов до примерно 1 ч. 45 мин.

Распределение DDoS-атак по длительности, Q1 и Q2 2022 (скачать)

Распределение DDoS-атак по типам, Q2 2022 (скачать)

Географическое распределение ботнетов

Доля управляющих ботнетами серверов, расположенных в США (46,17%), снизилась на 9,3 п. п. по сравнению с первым кварталом года, однако страна все еще на первом месте по их числу. Второе место у Нидерландов (14,49%), а замыкает тройку Германия (9,11%) — эти страны поменялись местами в рейтинге. Чехия, которая ранее шла четвертой, на этот раз практически покинула TOP 10, разделив девятое, десятое и одиннадцатое места с Канадой и Хорватией (1,24%). В связи с этим на одну строчку вверх поднялись Россия (4,76%) и Франция (3,52%).

Распределение командных серверов ботнетов по странам, Q2 2022 (скачать)

Атаки на IoT-ханипоты

По числу ботов, атаковавших SSH-ханипоты «Лаборатории Касперского» во втором квартале, лидером остался Китай (14,22%), хотя разрыв с США (13,52%) сильно сократился. Германия (5,64%) и Бразилия (5,43%) также остались на третьем и четвертом местах, а вот на пятом вместо Гонконга (4,35%) оказался Сингапур (4,71%), за которым вплотную следует Индия (4,70%). На восьмом месте находится Южная Корея (4,21%), на девятом — Россия (3,41%), а закрывает десятку Великобритания (3,33%).

По количеству атак боты из России (54,93%) опережают остальные страны и регионы планеты. Второе место по числу атак на SSH-ханипоты, как и по числу соответствующих ботов, в этот раз у США (7,82%). На третьем оказался Вьетнам (6,74%): боты, расположенные в этой стране, за квартал совершили более 1,5 млн атак на наши ханипоты. Китай (4,96%), в прошлом квартале занимавший второе место, теперь переместился на четвертое.

Устройства, атаковавшие Telnet-ханипоты «Лаборатории Касперского» во втором квартале 2022 года, также по большей части были расположены в Китае (39,41%). Они же отвечали более чем за половину всех атак (58,89%). Индия занимает второе место по числу ботов (6,90%), но лишь седьмое — по их активности (2,5% атак). Вторые по активности боты находились в Нидерландах (8,11%). Россия занимает третье место в обоих рейтингах — на ее территории находится 5,83% ботов, которые совершили 7,48% атак на ханипоты.

Заключение

С точки зрения DDoS-атак второй квартал был спокойнее первого. Это обычное явление: мы наблюдаем спад DDoS-активности к лету. Однако в этот раз динамика числа атак в пределах квартала не соответствовала этой тенденции: после спада в конце прошлого отчетного периода активность ботнетов планомерно росла и в июне была заметно выше, чем в апреле. Это согласуется с падением рынка криптовалюты, которое обычно стимулирует рост количества DDoS-атак. География атак относительно предыдущих отчетных периодов изменилась незначительно, однако тут стоит отметить, что в атаках, связанных с текущей геополитической обстановкой, могут использоваться специально созданные для этого ресурсы, которые не попадают в нашу статистику по ботнетам.

А теперь о прогнозах. Для России в ближайшее время, скорее всего, ничего не поменяется, если не поменяется политическая повестка. Ситуация с DDoS в этой стране дошла до своего рода точки предельного роста: кого могли и хотели атаковать — тех уже атакуют. Поэтому в следующем квартале мы ожидаем увидеть в России примерно те же показатели, что и в этом. При этом, глядя на ситуацию с криптовалютой, мы ожидаем увидеть рост рынка DDoS в мире. Косвенно это может задеть и Россию: цены на аренду ботнета, скорее всего, снизятся, то есть DDoS как услуга станет доступнее, а значит, целями атак могут стать те ресурсы, которые было слишком дорого атаковать. В частности, можно предположить рост атак на образовательные ресурсы, который уже намечается, но пока сложно сказать, стойкая ли это тенденция, сезонное колебание или случайная флюктуация. Так или иначе, меньше DDoS-атак точно не станет. Предпосылок к снижению уровня угрозы нет вообще, тогда как предпосылок к росту более чем хватает.

DDoS-атаки во втором квартале 2022 года