Обзор новостей

Во втором квартале 2017 года мы наблюдали, как DDoS все чаще использовался в качестве инструмента политической борьбы. Катарский кризис сопровождался атакой на сайт крупнейшего новостного агентства региона Al Jazeera, в пылу президентских выборов во Франции досталось сайтам газет Le Monde и Figaro, а в Великобритании вспомнили историю годичной давности с сайтом для регистрации участников голосования за выход из Евросоюза — продолжительные атаки на него выключили часть граждан из референдума.

Весьма показательная история произошла в США, где Федеральная комиссия по связи (FCC) раскрыла планы по отмене принципа сетевого нейтралитета, законодательного закрепленного два года назад. Система комментирования на сайте комиссии не работала около суток и в итоге была отключена из-за массированной атаки. Причем осталось неясным, что именно послужило причиной отказа системы — то ли набег противников нейтралитета, отправлявших множество одинаковых комментариев, то ли наоборот, атака со стороны сторонников нейтралитета, пытавшихся помешать противникам «заливать» сайт FCC поддельными комментариями.

И все же основным мотивом DDoS-атак остаются деньги. Ажиотаж вокруг криптовалют привел к резкому повышению их курсов во втором квартале 2017 года, что привлекло внимание киберпреступников к ним. Bitfinex, крупнейшая биржа, торгующая биткойнами, подверглась атаке одновременно с введением торгов новой IOT-валютой IOTA. Чуть ранее биржа BTC-E сообщила о замедлении работы из-за мощной DDoS-атаки. По всей видимости, злоумышленники таким образом пытаются манипулировать курсами, что вполне достижимо, учитывая высокую волатильность криптовалют.

Владельцы DDoS-ботнетов не ограничиваются сдачей своих мощностей в наем. В конце июня была зафиксирована масштабная попытка вымогательства под угрозой DDoS. Группа, называющая себя Armada Collective, потребовала около $315 тыс. у семи южнокорейских банков за то, что не нарушит работу их онлайн-сервисов. Согласно отчету Radware, это не первая попытка DDoS-вымогательства со стороны этой группы.

С ростом потерь от DDoS правоохранительные органы также начинают все серьезнее браться за организаторов атак. В апреле 2017 года в Великобритании суд приговорил к двум годам заключения молодого человека за серию атак, которые тот совершил пять лет назад, еще будучи студентом. Осужденный создал ботнет Titanium Stresser и продавал его услуги в даркнете, сумев заработать на этом 386 тыс. фунтов.

Технические DDoS-новинки во втором квартале были немногочисленны, однако заслуживают внимания сообщения о новом векторе DDoS-атак. Исследователи из Corero Network Security сообщили о том, что они зафиксировали уже более 400 атак посредством неправильно сконфигурированных LDAP-серверов. Пиковая наблюдаемая мощность составила 33 Гбит/с. Так как тут используется принцип отражения с усилением, для организации атак такого рода требуется относительно мало ресурсов.

Самой известной атакой второго квартала стал DDoS серверов Skype. Проблемы в подключении испытали множество пользователей мессенджера по всему миру. Ответственность за эту акцию взяла на себя группа CyberTeam, но ее мотивы остались неизвестны.

Тенденции квартала

Ransom DDoS

В этом квартале все отчетливей становится заметна тенденция вымогания денег под угрозой DDoS-атак. Такой подход получил название Ransom DDoS или RDoS. Злоумышленники посылают компании жертве сообщение с требованием выкупа, который может составлять от 5 до 200 биткоинов. В случае неуплаты они обещают организовать DDoS-атаку на критически важный онлайн-ресурс жертвы. Подобные сообщения зачастую сопровождаются кратковременными атаками в качестве демонстрации силы. Жертва выбирается тщательно, как правило, это компании, для которых недоступность ресурсов может повлечь значительный урон.

В противовес вышеописанному способу, существует еще один: злоумышленники, в надежде быстро и с минимальными усилиями получить прибыль, рассылают сообщения с угрозой организации DDoS-атаки и требованиями выкупа большому количеству компаний без оглядки на специфику их работы. Демонстрационной атаки, в большинстве случаев, не следует. В случае если компания решает заплатить выкуп, это может создать ей определенную репутацию и спровоцировать атаки других групп злоумышленников.

Последние, надо сказать, все чаще представляют собой не хорошо слаженные команды хакеров-профессионалов, а новичков, не обладающих техническими навыками для организации DDoS-атаки, а лишь располагающих средствами для «демонстрации возможностей». Жертвами становятся компании, которые по тем или иным причинам не имеют ресурсов для организации защиты своих сервисов и держащие под рукой средства для уплаты выкупа.

SambaCry

Еще одно важное событие этого квартала — обнаружение уязвимости в сетевом программном обеспечении Samba, которая позволяет злоумышленникам удаленно выполнять команды на устройствах под управлением Linux и Unix. Samba — набор ПО, который позволяет обращаться к сетевым дискам и принтерам, и работает на большинстве Unix-подобных систем, таких как Linux, POSIX-совместимые Solaris и Mac OS X Server, различные вариантах BSD.

«Все версии Samba, начиная с 3.5.0, подвержены уязвимости удаленного запуска кода, позволяют злоумышленникам загружать библиотеку совместного использования в доступный для записи общий ресурс, чтобы затем заставить сервер выполнить вредоносный код», — сообщила компания Samba.

По предварительным оценкам, количество устройств, на которых установлено уязвимое ПО, составляет более 500 000. Это говорит о том, что злоумышленники могут использовать их для создания ботнетов с целью организации масштабных DDoS-атак.

Статистика DDoS-атак с использованием ботнетов

Методология

«Лаборатория Касперского» обладает многолетним опытом в противодействии киберугрозам, в том числе и DDoS-атакам различных типов и степеней сложности. Эксперты компании отслеживают действия ботнетов с помощью системы DDoS Intelligence.

Система DDoS Intelligence является частью решения Kaspersky DDoS Prevention, предназначена для перехвата и анализа команд, поступающих ботам с серверов управления и контроля, и не требует при этом ни заражения каких-либо пользовательских устройств, ни реального исполнения команд злоумышленников.

Данный отчет содержит статистику DDoS Intelligence за второй квартал 2017 года.

За отдельную (одну) DDoS-атаку в данном отчете принимается та, во время которой перерыв между периодами активности ботнета не превышает 24 часов. Так, например, в случае, если один и тот же ресурс был атакован одним и тем же ботнетом с перерывом в 24 часа и более, это рассматривается как две атаки. Также за отдельные атаки засчитываются запросы на один ресурс, но произведенные ботами из разных ботнетов.

Географическое расположение жертв DDoS-атак и серверов, с которых отправлялись команды, определяется по их IP-адресам. Количество уникальных мишеней DDoS-атак в данном отчете считается по числу уникальных IP адресов в квартальной статистике.

Важно отметить, что статистика DDoS Intelligence ограничена только теми ботнетами, которые были обнаружены и проанализированы «Лабораторией Касперского»». Следует также иметь ввиду, что ботнеты — лишь один из инструментов осуществления DDoS-атак, и представленные в данном отчете данные не охватывают все без исключения DDoS-атаки, произошедшие за указанный период.

Итоги квартала

- Во втором квартале 2017 года были зафиксированы атаки по целям из 86 стран мира, что на 14 больше, чем в предыдущем квартале.

- Как и в прошлом квартале, почти половина атак (47,42%) пришлась на китайские цели.

- И по количеству атак, и по числу целей по-прежнему лидируют Китай, Южная Корея и США. По зафиксированным командным серверам в ТОР 3 входят те же страны, но на первое место вышла Южная Корея.

- Во втором квартале вернулись длительные DDoS-атаки. Рекордная продолжительность составила 277 часов, что на 131% больше, чем в первом квартале. При этом доля атак, длившихся менее 50 часов, осталась почти без изменений (99,7% против 99,8% в прошлом квартале).

- Значительно упали доли атак по TCP (с 26,6% до 18,2%) и ICPM (с 8,2% до 7,3). За счет этого выросли доли SYN-DDoS и атак по UDP и HTTP.

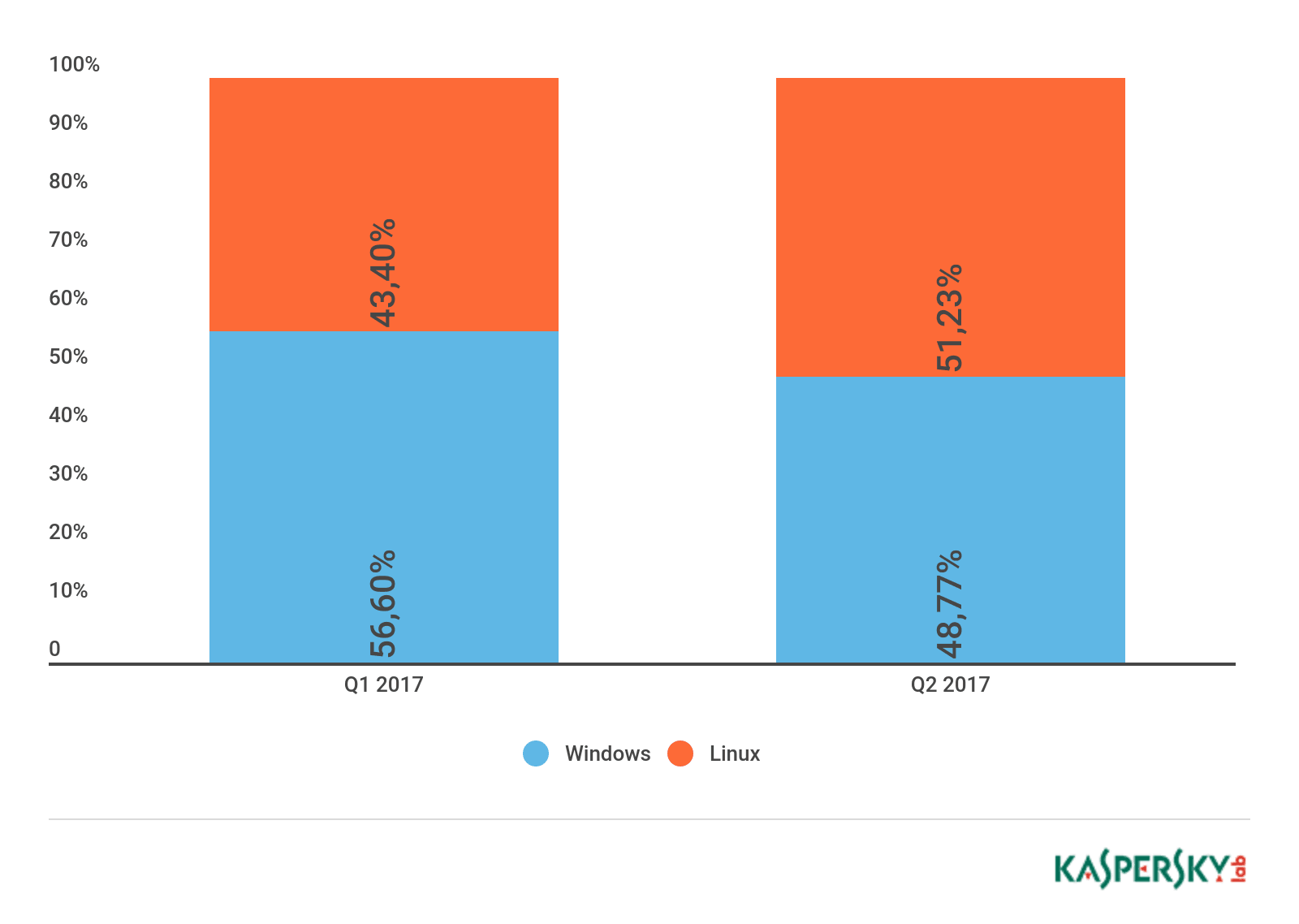

- Linux-ботнеты отыграли падение своей доли в прошлом квартале. Теперь они ответственны за 51,23% атак (против 43,40% в прошлом квартале).

География атак

Во втором квартале мы отметили DDoS-атаки в 86 странах, наибольшая часть пришлась на Китай (58,07% от всех атак), это на 3 п.п. выше, чем в предыдущем квартале. Южная Корея снизила свою долю (с 22,41% до 14,17%), оставшись, тем не менее, на второй позиции, а США нарастили долю с 11,37% до 14,03%, почти сравнявшись с Южной Кореей.

Десятка лидеров в этом квартале собрала 94,60% атак, в нее вошли Италия (0,94%), и Нидерланды (0,84%), вытеснив Вьетнам и Данию. Россия (1,23%) потеряла 0,37 п.п., опустившись с четвертого места на шестое, а Великобритания нарастила долю с 0,77% до 1,38%, поднявшись с седьмого места до пятого.

Распределение DDoS-атак по странам, Q1 и Q2 2017

Во втором квартале 2017 года 95,3% атак было направлено на цели из первой десятки стран.

Распределение уникальных мишеней DDoS-атак по странам, Q1 и Q2 2017

Китай сохранил за собой первое место в распределении по числу целей, на его территории расположено 47,42% мишеней, что всего на 0,36 п.п. меньше, чем в прошлом квартале. А вот США подвинули Южную Корею, поднявшись с третьего места на второе. Соответственно, доля США выросла до 18,63% (против 13,80% в первом квартале), а южнокорейская снизилась с 26,57% до 16,37%.

Доля целей, расположенных на территории России, снизилась с 1,55% в первом квартале до 1,33%, в результате Россия спустилась с пятого на седьмое место. Десятку покинули Вьетнам и Дания, на их место пришли Италия (1,35%) и Австралия (0,97%).

Динамика числа DDoS-атак

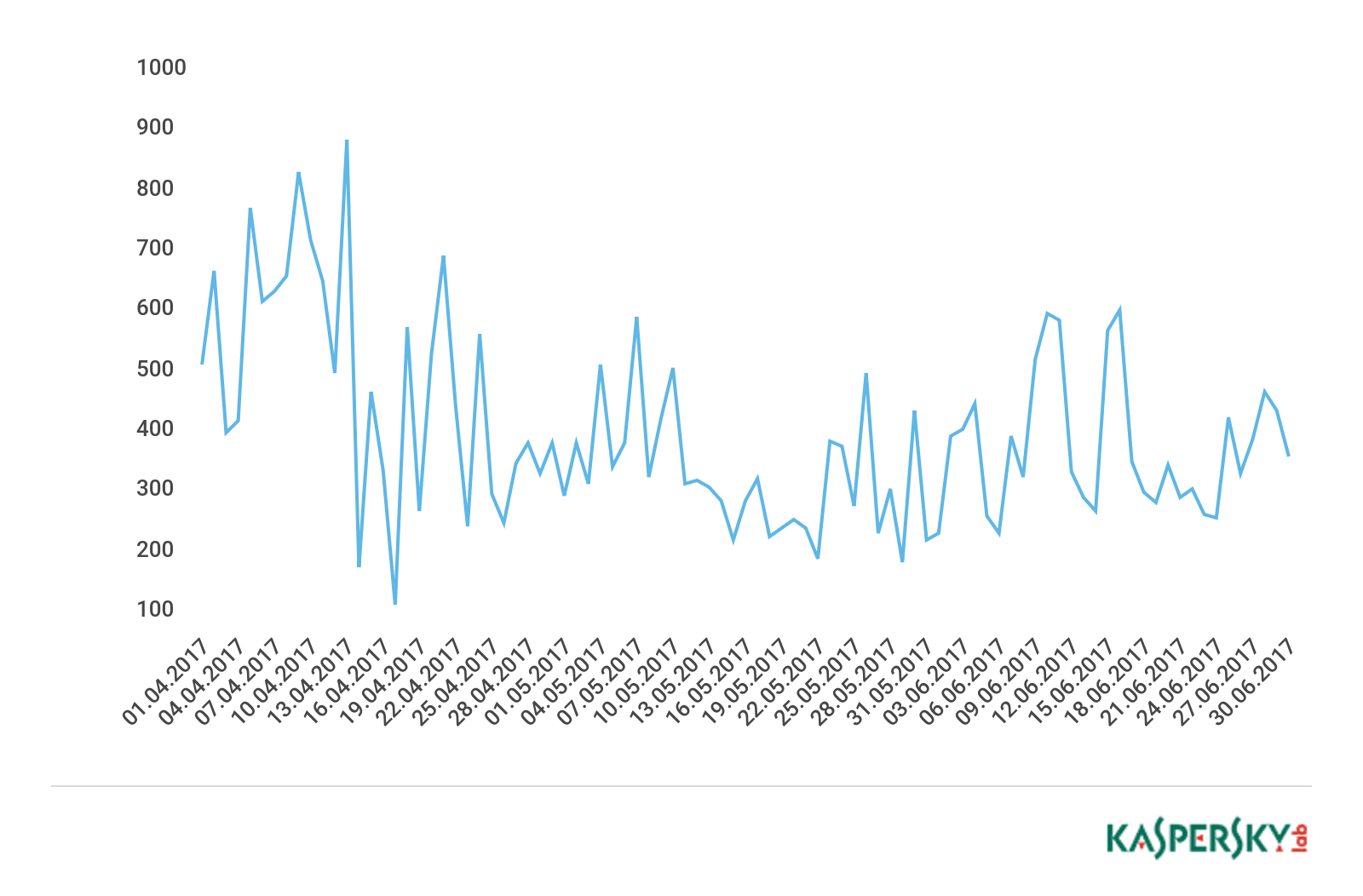

Во втором квартале 2017 года количество атак в день менялось от 131 (17 апреля) до 904 (13 апреля). Пиковые значения были зафиксированы также 24 апреля (581), 7 мая (609), 10 июня (614) и 16 июня (621). Относительное затишье наблюдалось 14 апреля (192), 31 мая (240), и 23 июня (281).

Динамика числа DDoS-атак*, Q2 2017

*В связи с тем, что DDoS-атаки могут продолжаться непрерывно несколько дней, в таймлайне одна атака может считаться несколько раз — по одному разу за каждый день.

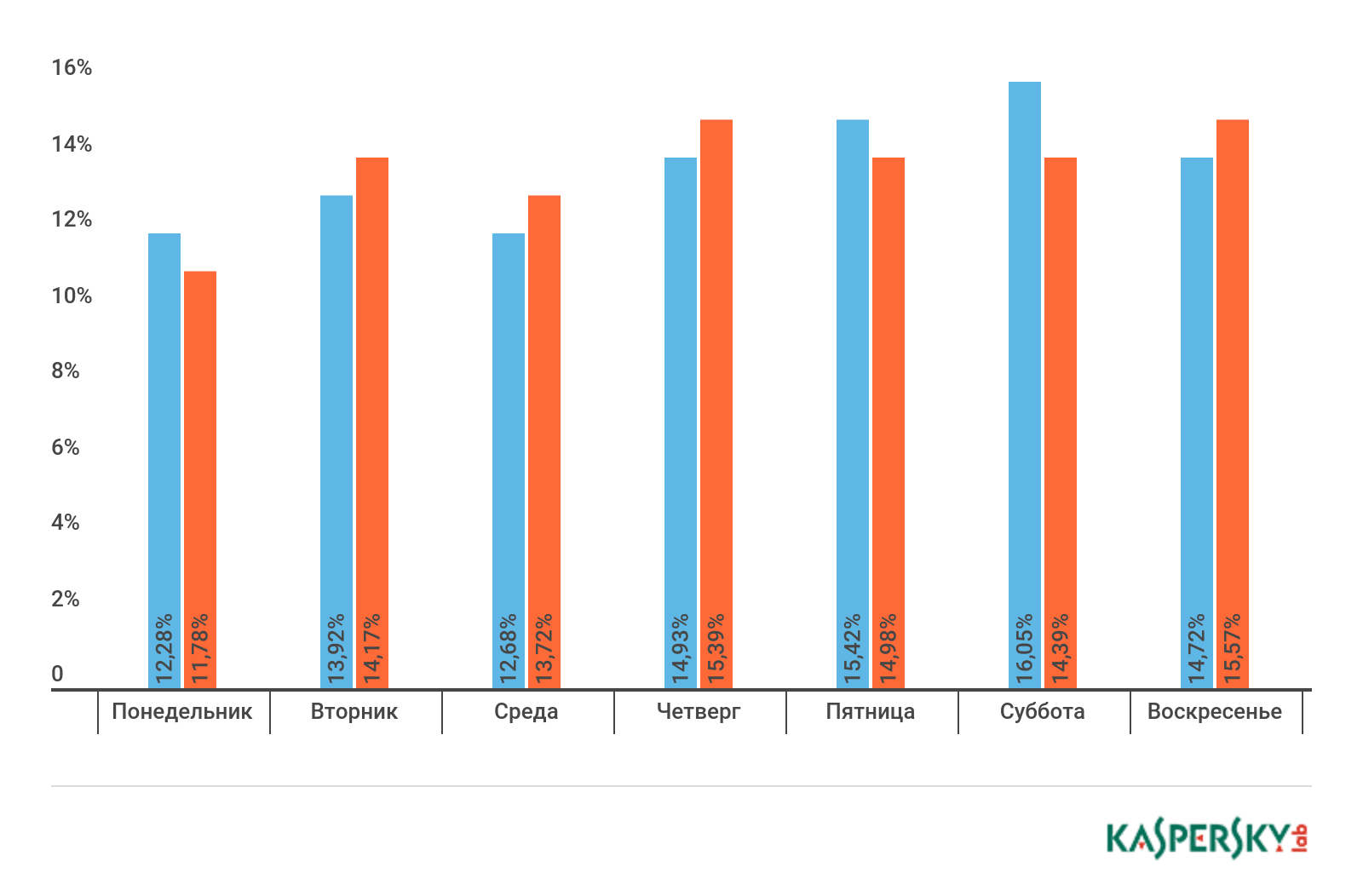

Во втором квартале 2017 года самым «тихим» в отношении DDoS днем остался понедельник (11,74% атак), а вот наиболее напряженным днем стало воскресенье (15,57%), за счет снизившейся субботней активности (с 16,05% в первом квартале до 14,39%). Вторым по активности днем стал четверг, незначительно уступивший воскресенью (15,39%).

Распределение DDoS-атак по дням недели

Типы и длительность DDoS-атак

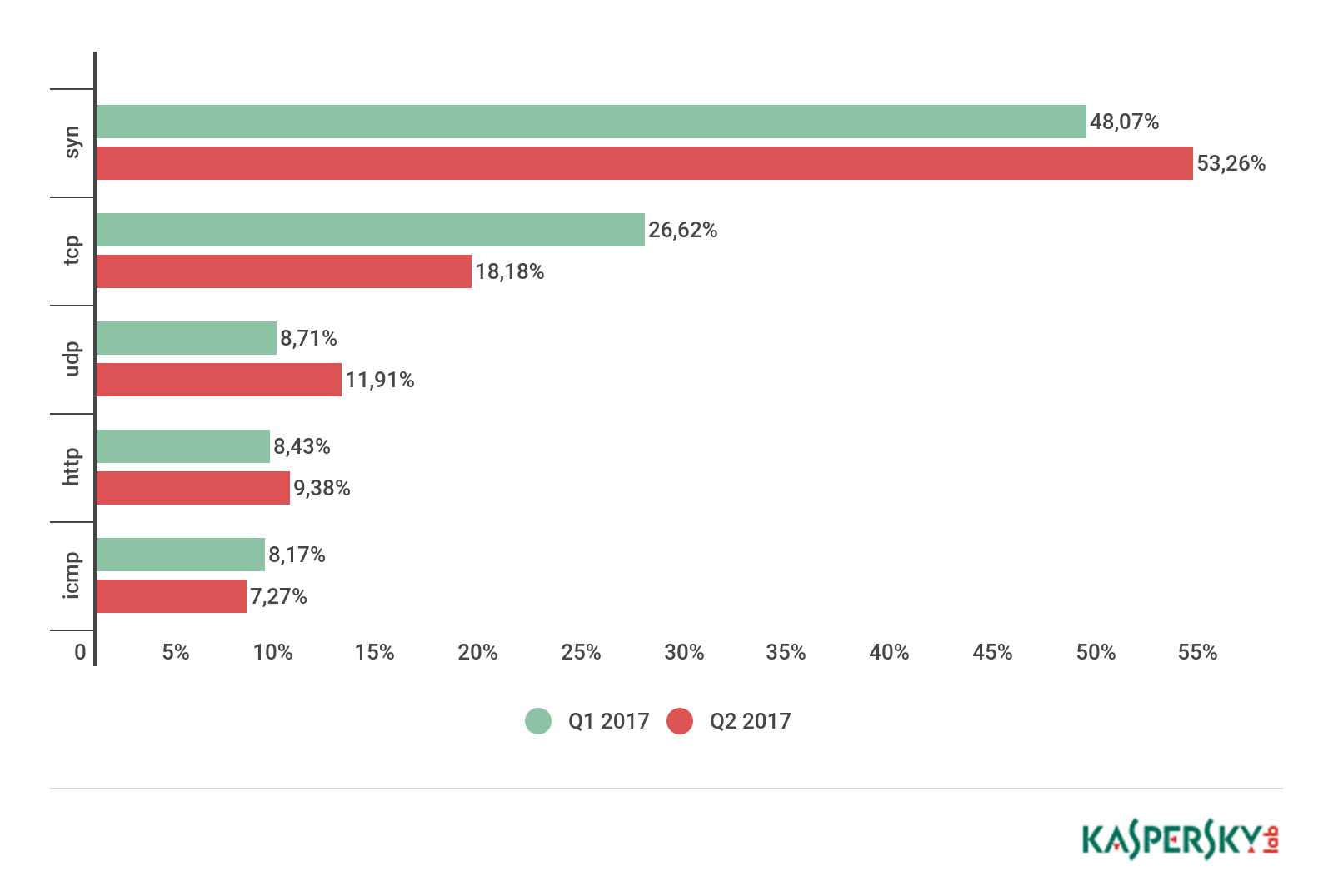

Во втором квартале 2017 года атаки SYN-DDoS частично отыграли свои позиции, потерянные в прошлом квартале, подняв долю с 48,07% до 53,26%. Выросли доли UDP-атак (c 8,71% до 11,91%) и HTTP (с 8,43% до 9,38%). При этом очень резко упала доля TCP-DDoS (с 26,62% до 18,18%) и несколько снизилась популярность ICMP (c 8,17% до 7,27% от зафиксированных атак).

Распределение DDoS-атак по типам

Во втором квартале 2017 года в статистику вернулись очень продолжительные атаки — 0,07% атак длилось более 100 часов, причем рекордная атака продолжалась 277 часов, что на 157 часов больше рекорда прошлого квартала. При этом повысилась доля атак в 4 часа и менее, с 82,21% в прошлом квартале до 85,93%. Соответственно понизились доли атак от 5 до 49 часов.

Распределение DDoS-атак по длительности, часы

Командные серверы и типы ботнетов

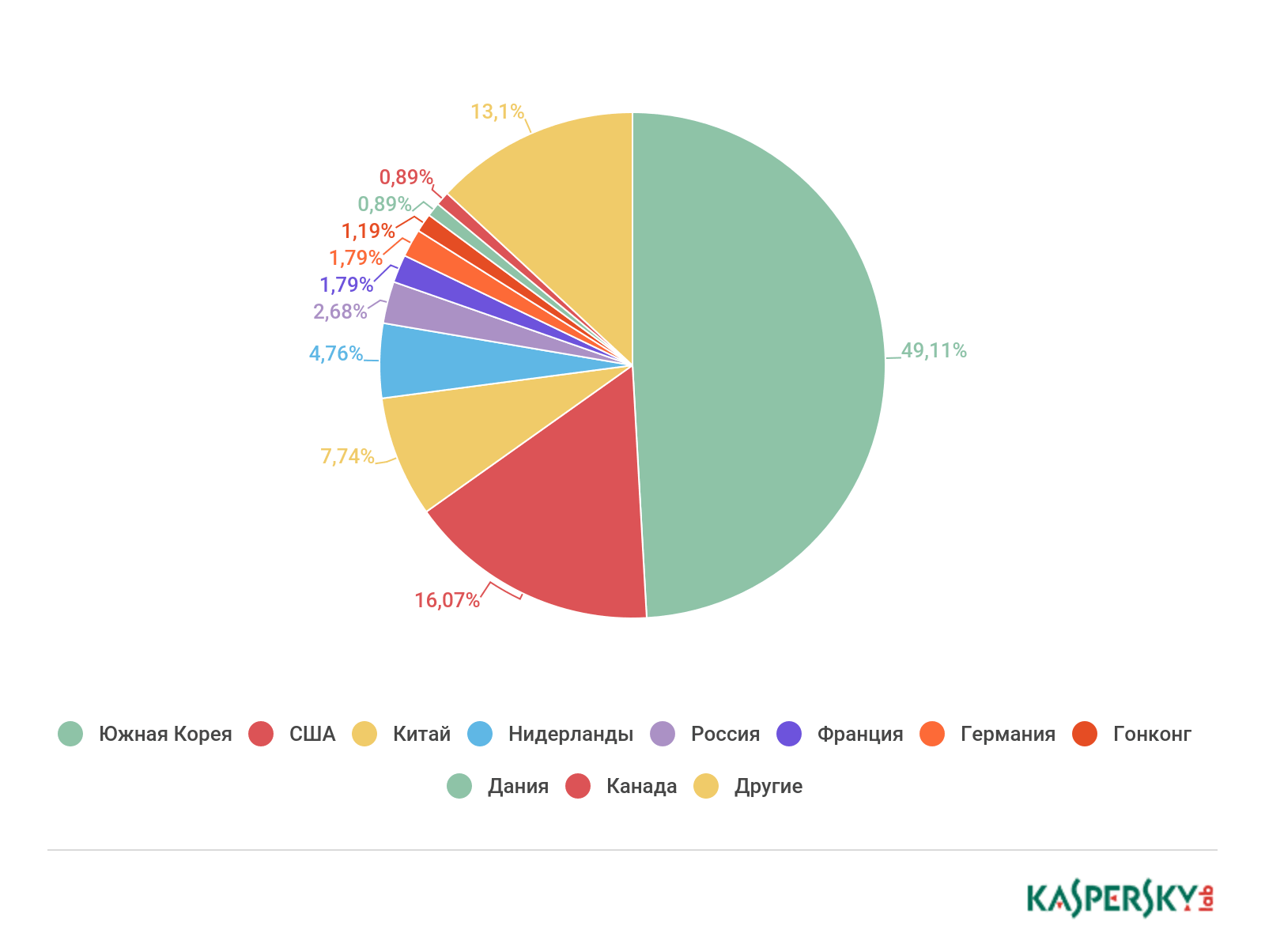

Первая тройка стран по количеству выявленных серверов управления и контроля во втором квартале несколько обновилась — на третьем месте Китай с 7,74% сменил Нидерланды, которые, несмотря на возросшую с 3,51% до 4,76% долю, опустились на четвертую строчку. Лидером осталась Южная Корея, доля которой снизилась с 66,49% до 49,11%, второе место по-прежнему за США (16,07%). Всего первая тройка собрала 72,92% C&C-серверов.

В десятку в этом квартале вошли Канада и Дания (по 0,89%), вытеснив Румынию и Великобританию. По сравнению с первым кварталом 2017 года заметно снизились доли Гонконга (с 1,89% до 1,19%) и России (с 3,24% до 2,68%).

Распределение командных серверов ботнетов по странам, Q2 2017

Распределение по операционным системам во втором квартале почти сбалансировалось: доля Linux-ботнетов составила 51,23%, а Windows, соответственно, 48,77%.

Соотношение атак с Windows- и Linux-ботнетов

Заключение

В статистике второго квартала 2017 года не произошло никаких особенных изменений по сравнению с предыдущим кварталом: около половины DDoS-атак по-прежнему исходят из Китая, там же находится и половина выявленных нами мишеней атак.

Во втором квартале стало очевидно, что угроза DDoS воспринимается так серьезно, что некоторые компании готовы заплатить злоумышленникам буквально после первого же требования, не дожидаясь атаки. Это породило целую волну мошенничества, связанного с вымогательством денег под угрозой DDoS — Ransom DDoS. О серьезности ситуации говорит то, что злоумышленники часто даже пренебрегают демонстрацией своих возможностей, просто рассылая сообщения с требованием выкупа по широкому пулу адресов. Разумеется, «порог входа» в Ransom DDoS чрезвычайно низок, мошенникам не требуются ни значительные ресурсы, ни технические навыки и знания.

DDoS-атаки во втором квартале 2017 года