Каждый год наша команда антивирусных исследователей выпускает несколько отчетов о ситуации с различными киберугрозами: финансовым вредоносным ПО, веб-атаками, эксплойтами и другими. Наблюдая за ростом или, наоборот, падением количества тех или иных угроз, мы обычно не связываем эти изменения с происходящими в мире событиями. Если они, конечно, не относятся к киберугрозам напрямую: например, когда закрытие крупного ботнета и арест его организаторов приводит к заметному снижению количества веб-атак.

Однако пандемия COVID-19 так или иначе повлияла на всех нас, и было бы удивительно, если бы киберпреступники оказались исключением. Первопроходцами стали спамеры и фишеры (эта тема будет рассмотрена в грядущем квартальном отчете), но и ландшафт киберугроз в целом заметно изменился за последние несколько месяцев. Сразу отметим, что было бы неправильно утверждать, будто все изменения, которые будут перечислены далее, являются следствием пандемии коронавируса. Однако определенные взаимосвязи прослеживаются.

Удаленно работаем

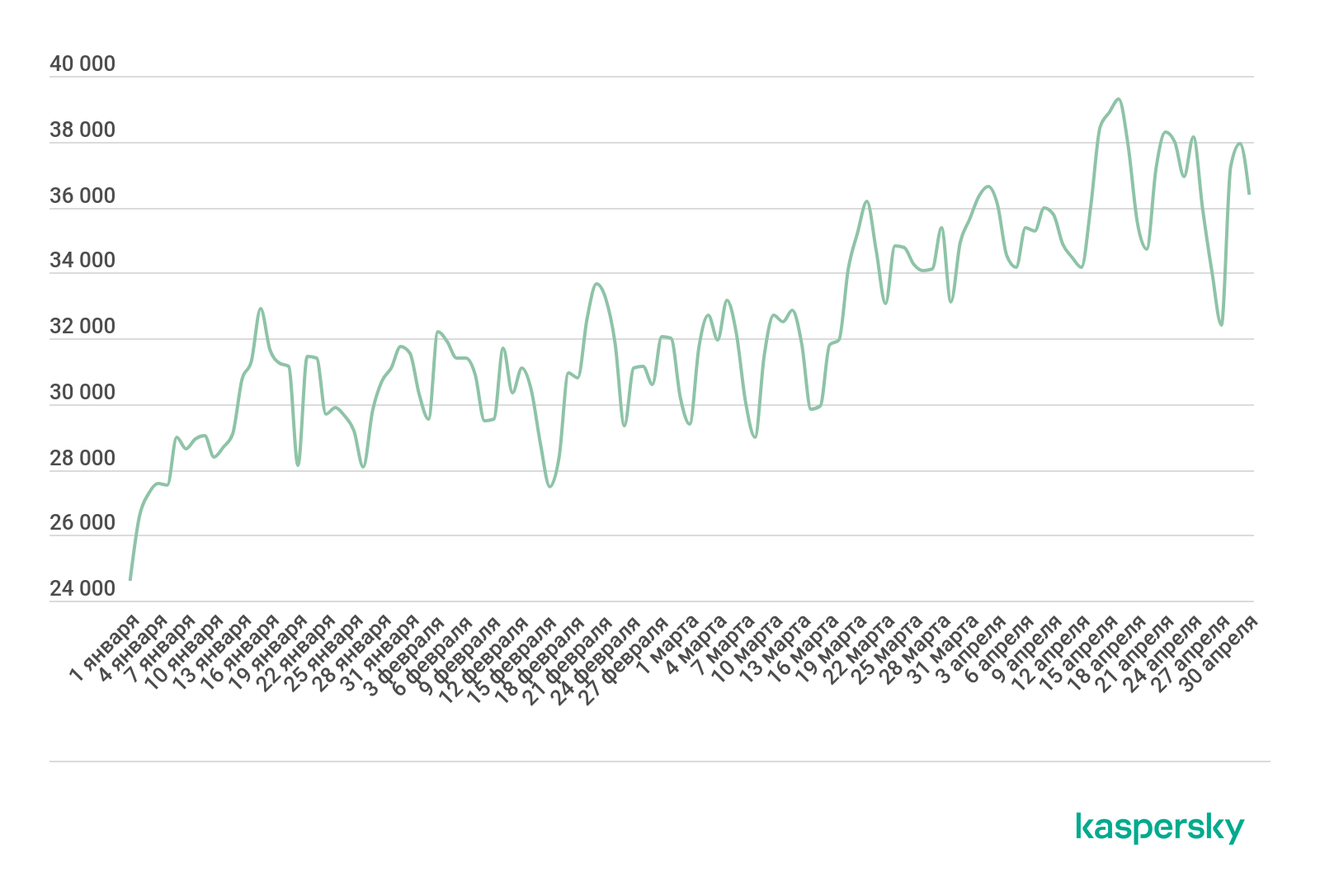

Первое, на что мы обратили внимание — удаленная работа. С точки зрения IT-безопасности компании сотрудник внутри офисной сети и сотрудник, подключающийся к этой же сети из дома, — это два совершенно разных пользователя. Судя по всему, киберпреступники придерживаются тех же взглядов, и по мере роста использования инструментов для удаленного доступа (серверы, специализированное ПО) стало увеличиваться и количество атак на эти инструменты. В частности, в конце апреля 2020 года среднесуточное количество bruteforce-атак на серверы баз данных выросло на 23% по сравнению с январем того же года.

Количество уникальных компьютеров, атакованных посредством перебора паролей, январь — апрель 2020 г. (скачать)

Злоумышленники используют перебор паролей для проникновения в сеть организации с последующим запуском в ее инфраструктуре какой-либо вредоносной программы. Сейчас мы наблюдаем несколько активных преступных групп, которые работают по такой схеме. Роль полезной нагрузки у них выполняют шифровальщики, в основном семейства Trojan-Ransom.Win32.Crusis, Trojan-Ransom.Win32.Phobos и Trojan-Ransom.Win32.Cryakl.

Более подробно об RDP-атаках и способах противодействия им не так давно написал Дмитрий Галов в посте «Удаленная весна: рост bruteforce-атак на RDP«.

Удаленно отдыхаем

С переходом на удаленный образ жизни возросла и развлекательная онлайн-активность пользователей. Причем так сильно, что популярные видеосервисы, например YouTube, объявили о снижении качества видео для уменьшения нагрузки на каналы связи. Киберпреступность же отреагировала ростом количества веб-угроз — среднесуточное количество срабатываний веб-антивируса у клиентов «Лаборатории Касперского» увеличилось с января на 25%.

Количество срабатываний веб-антивируса, январь — апрель 2020 г. (скачать)

Выделить какую-то конкретную угрозу как причину роста нельзя — все росли более-менее равномерно. В основном срабатывания веб-антивируса происходили на ресурсах, которые перенаправляли пользователей на различные деструктивные сайты. В их числе, например, фишинговые ресурсы и сайты, навязывающие push-уведомления или пугающие посетителя сообщениями о несуществующих ошибках операционной системы.

Также мы наблюдали рост числа модификаций браузерных скриптов поведения Trojan-PSW, встречающихся на различных инфицированных сайтах. Их основная задача — передать злоумышленникам реквизиты банковских карт, которые пользователи вводят при оплате покупок онлайн.

Заметную долю веб-угроз составили веб-ресурсы, осуществляющие скрытую установку на пользовательские компьютеры cookie-файлов (cookie stuffing), и ресурсы, внедряющие рекламные скрипты различного содержания в пользовательский трафик.

Киберугрозы во время карантина