Введение

Доксинг — это сбор конфиденциальной информации о человеке без его согласия с целью причинить ему ущерб или извлечь из ситуации выгоду. Как правило, о доксинге говорят как об угрозе для конкретных людей, например медийных персон или участников онлайн-дискуссий. Однако жертвой может стать и организация. Корпоративная конфиденциальная информация не менее чувствительна, чем персональные данные отдельного пользователя, а масштабы финансовых и репутационных рисков в случае шантажа или разглашения этой информации могут быть колоссальными.

В статье «Доксинг: что случается с вашими личными данными» мы упоминали, что в теории злоумышленник может атаковать жертву с помощью целевых фишинговых писем, чтобы добраться до ее данных, однако это, скорее всего, обойдется ему недешево. Когда речь идет о доксинге, направленном на корпоративный сектор, злоумышленников в меньшей степени смущает стоимость атаки, так как на кону стоят куда большие деньги. Для того чтобы собрать как можно больше конфиденциальной корпоративной информации, киберпреступники применяют куда более разнообразные методы, чем в атаках на отдельных пользователей. О них мы и поговорим в этой статье.

Сбор информации о компании из публичных источников

Первый и самый простой шаг, который могут предпринять злоумышленники — это сбор данных из открытых источников. В Сети можно найти интересующие доксеров сведения, такие как, например, имена и должности сотрудников, в том числе тех, которые находятся на ключевых позициях: CEO, начальник отдела HR или бухгалтерии.

Например, если в LinkedIn CEO компании находится в друзьях у главного бухгалтера или начальника HR-отдела, а те, в свою очередь, «дружат» с нижестоящим персоналом, злоумышленник, зная только отдельные имена, может с легкостью восстановить иерархию компании и использовать ее для дальнейших атак.

В менее профессионально-ориентированных социальных сетях, таких как Facebook, многие пользователи указывают место работы и при этом публикуют массу персональной информации, например фотографии с отдыха, истории о посещении ресторанов или спортзалов. Можно подумать, что эта информация бесполезна для атаки на компанию, поскольку она никак с ней не связана и не несет в себе никаких порочащих (ни владельца аккаунта, ни компанию) сведений. Однако в действительности это не так.

Атаки с использованием открытых данных: BEC

Информацию из личных профилей сотрудников могут использовать для организации BEC-атак. BEC (Business Email Compromise) — это целевая атака на корпоративный сектор, в рамках которой злоумышленник инициирует почтовую переписку с сотрудником организации от имени другого сотрудника (в том числе вышестоящего) или представителя компании-партнера. Таким образом атакующий пытается завоевать доверие жертвы и заставить ее выполнить определенные действия, например сообщить ему конфиденциальные данные или перевести деньги на подконтрольный ему счет. Только за февраль 2021 года мы зафиксировали 1646 уникальных BEC-атак. Рассмотрим пример сценария, в котором информация из личных профилей сотрудников помогает злоумышленникам достичь цели.

Сотрудник большой компании публикует на своей странице в социальной сети фотографию с видами океана и комментарием, что впереди еще три недели отпуска. Через несколько дней на почтовый адрес бухгалтерии приходит письмо от его имени о том, что он хочет получать зарплату на карту в другом банке. Автор письма просит решить вопрос побыстрее, но не звонить ему, потому что он приболел и не в состоянии говорить по телефону.

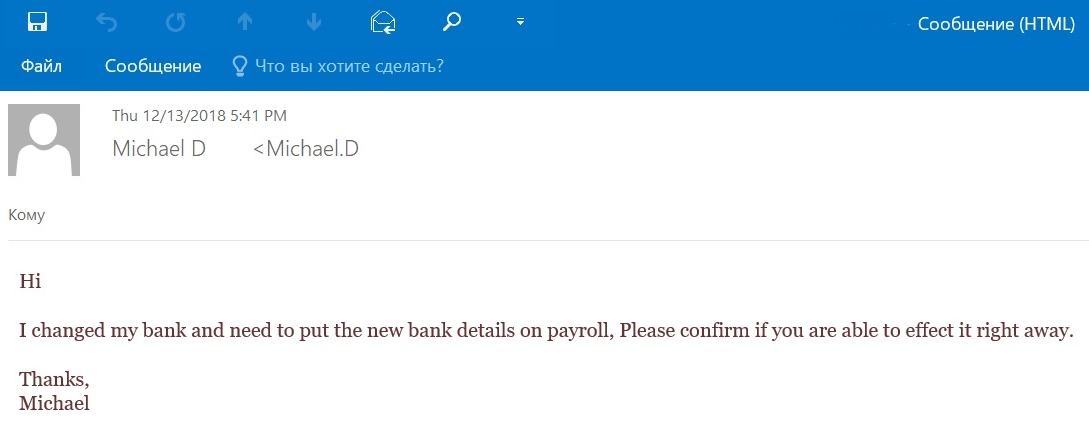

Пример BEC-атаки с подменой банковских реквизитов

Ничего не подозревающий бухгалтер просит выслать ему новые банковские реквизиты. Получив их, он изменяет данные в системе, и через некоторое время аванс отправляется на новый счет. А еще пару недель спустя к бухгалтеру приходит ничего не понимающий сотрудник, который вернулся из отпуска без копейки в кармане, но с очень большим желанием выяснить, почему он не получил деньги?

После небольшого разбора выясняется, что письмо отправили злоумышленники, которые из поста в социальной сети узнали, что сотрудник в отпуске и временно не на связи. Хотя они использовали реальные фамилию и имя сотрудника, сообщение было отправлено с поддельного домена, очень похожего на домен организации (подробнее про этот прием можно прочитать в этой статье).

BEC-атаки как средство сбора данных

В приведенном выше примере целью злоумышленников была единоразовая финансовая выгода. Однако BEC-атаки, как мы уже упоминали, могут быть направлены и на получение конфиденциальной информации. В зависимости от должности сотрудника или важности партнера, которыми представляются злоумышленники, они могут получить доступ к более или менее чувствительным документам, например договорам или базе данных клиентов. Кроме того, злоумышленники могут не ограничиваться одной атакой и использовать добытую информацию, чтобы выйти на цель покрупнее.

Данные утечек

Конфиденциальные документы, оказавшиеся в публичном доступе по небрежности или в результате злого умысла, также могут пополнить досье, которое злоумышленники составляют на компанию. В частности, последние несколько лет увеличивается количество утечек, связанных с хранением данных в облаке. Большая часть из них приходится на Amazon AWS Simple Cloud Storage (AWS S3) — это связано как с большой популярностью системы, так и с кажущейся простотой настройки, которая не требует серьезных знаний в сфере информационной безопасности. Именно она обычно и играет злую шутку с владельцами корзин (термин, который используется для обозначения файлового хранилища в AWS) — большинство взломов происходит из-за неправильной конфигурации системы. Так, в июле 2017 года в результате неправильной конфигурации корзин «утекли» данные 14 миллионов пользователей компании Verizon.

Трекинговый пиксель

Чтобы получить интересующую их информацию, злоумышленники могут прибегать и к техническим уловкам. Одна из таких уловок — рассылка содержащих трекинговый пиксель писем, которые часто замаскированы под тестовую рассылку. Этот прием позволяет атакующим завладеть такими данными, как время открытия письма, IP-адрес, по которому можно узнать примерное местонахождение получателя, и версия почтового клиента. Пользуясь этой информацией, злоумышленники могут составить профиль человека, которого будут имитировать в дальнейших атаках. В частности, зная распорядок дня сотрудника и часовой пояс, в котором он находится, мошенники могут провести атаку в идеальное для них время.

Вот пример доксинга при помощи трекингового пикселя: начальник крупной компании получает странные тестовые сообщения, содержание которых может незначительно варьироваться.

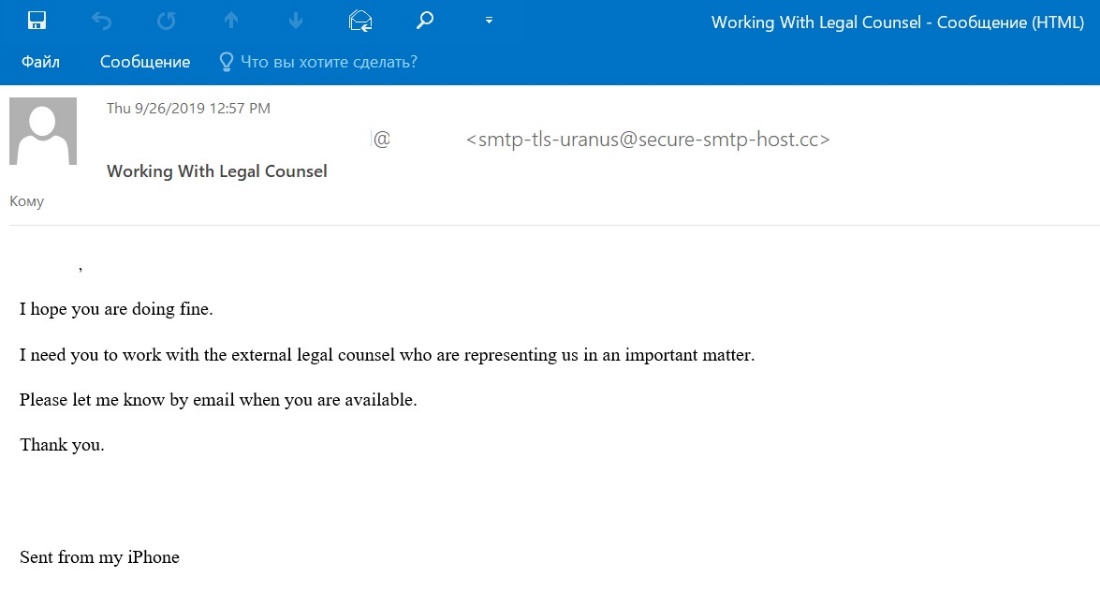

Пример тестовых писем, содержащих в себе трекинговый пиксель

Письма приходят с разных доменов и в разное время: одни — в разгар рабочего дня, другие – глубокой ночью. Последние глава компании открывает сразу после прихода на работу. «Тестовые сообщения» продолжают поступать примерно в течение недели, но потом резко заканчиваются. Начальник списывает инцидент на чью-то шутку и быстро забывает о нем. Однако через некоторое время оказывается, что компания перевела на адрес сторонней фирмы несколько миллионов долларов. Во время разбирательства обнаруживается несколько писем от имени руководителя с требованием срочно оплатить услуги этой фирмы. Такой сценарий соответствует одному из вариантов BEC-атаки — CEO fraud attack, в котором злоумышленники маскируются под топ-менеджеров организаций.

Пример письма, с которого начинается атака типа CEO fraud

В данном сценарии злоумышленники с помощью «тестовых писем» с трекинговым пикселем, которые рассылали не только руководителю, но и, в частности, сотрудникам бухгалтерии, узнали график работы целей. Далее, чтобы запросить перевод крупной суммы от имени руководства, они выбрали время, когда начальник не был доступен, а бухгалтерия уже находилась на связи.

Фишинг

Почтовые фишинговые и вредоносные атаки, несмотря на свою примитивность, до сих пор остаются одним из главных инструментов злоумышленников для сбора корпоративных данных. Обычно такие атаки проходят по определенному сценарию.

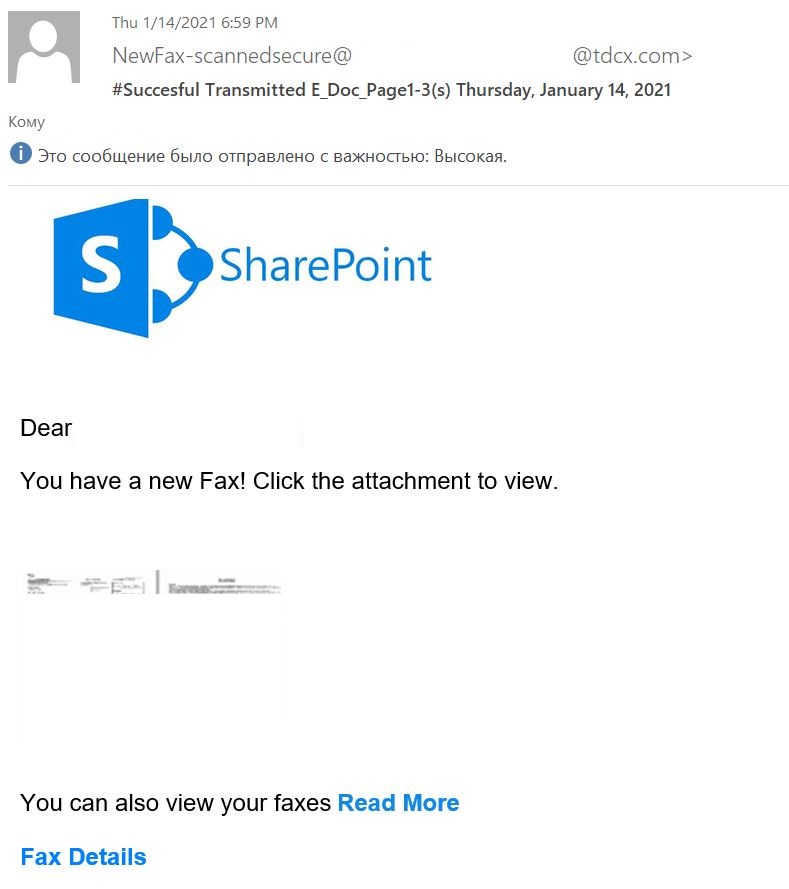

На корпоративные адреса сотрудников приходят сообщения, которые имитируют уведомления от бизнес-платформ (таких как, например, SharePoint). В этих письмах сотрудников настоятельно просят перейти по ссылке, чтобы ознакомиться с документом или совершить другое важное действие. Если кто-то из персонала последует рекомендации из письма, он окажется на поддельном сайте с формой ввода корпоративных учетных данных. Попытка залогиниться на этом ресурсе приведет к тому, что информация попадет в руки фишеров. В дальнейшем, если бизнес-платформа доступна не только из корпоративной сети, злоумышленник сможет зайти на ресурс под учетной записью сотрудника и собрать необходимую ему информацию.

Пример фишинговой почтовой рассылки. Сотрудника просят перейти по ссылке, чтобы ознакомиться с факсом

Отправной точкой атаки на организацию может также стать фишинг, направленный на угон личных аккаунтов сотрудников. Многие пользователи «дружат» со своими коллегами в соцсетях, переписываются с ними в популярных мессенджерах, в том числе по рабочим вопросам. Злоумышленники, получившие доступ к аккаунту сотрудника, могут выманивать корпоративную информацию у его контактов.

Впрочем, простые массовые фишинговые рассылки достаточно оперативно детектируются защитными решениями, а пользователей, осведомленных о такого рода атаках, становится все больше. Поэтому мошенники прибегают к более продвинутым вариантам атак, например к выуживанию данных по телефону.

Телефонный фишинг

Главное отличие телефонного фишинга от обычного — то, что мошенники склоняют жертву выдать им конфиденциальную информацию по телефону, а не через фишинговую страницу. При этом устанавливать контакт с жертвой могут разными способами — от обычного прозванивания (как отдельных сотрудников, так и всей компании, если в руки мошенников попала база данных с контактами персонала) до рассылки писем с просьбой связаться по указанному номеру. Последний пример более интересен, поэтому мы остановимся на нем подробнее.

Приведем возможный сценарий такой атаки. Сотрудник компании получает фишинговое письмо, стилизованное под сообщение от одного из крупных поставщиков услуг, например Microsoft. В письме содержится информация, которая требует от жертвы быстрого принятия решения. В частности, мошенники могут запугивать получателя. Так, в примере ниже утверждается, что на компьютере жертвы нашли детскую порнографию. Чтобы решить проблему, злоумышленники предлагают связаться с поддержкой и приводят контактный номер. Если жертва воспользуется им, мошенники могут от имени технический поддержки Microsoft выманивать у нее логин и пароль для доступа во внутренние системы компании.

Пример почтовой рассылки перед телефонной фишинговой атакой

Часто злоумышленники притворяются службой поддержки или IT-департаментом компании, чтобы заполучить доверие ее сотрудников. Именно такой прием применили мошенники при взломе Twitter летом 2020 года.

By obtaining employee credentials, they were able to target specific employees who had access to our account support tools. They then targeted 130 Twitter accounts — Tweeting from 45, accessing the DM inbox of 36, and downloading the Twitter Data of 7.

— Support (@Support) July 31, 2020

Сообщение службы поддержки Twitter о произошедшем инциденте

Сотрудникам Twitter, у которых был доступ ко внутренним системам компании, поступали звонки якобы от IT-департамента. В ходе разговора злоумышленники, применяя инструменты социальной инженерии, смогли получить доступ не только во внутреннюю сеть компании, но и к инструментам, позволяющим управлять учетными записями пользователей Twitter. В результате на страницах многих известных людей появились мошеннические сообщения, в которых читателям обещали вернуть в двойном объеме сумму, переведенную на определенный биткойн-кошелек. Подробнее об этом инциденте можно прочитать в блоге компании Twitter.

Примеры мошеннических сообщений в Twitter

В данном инциденте пострадавшими оказались и сама компания, которая понесла репутационные потери, и пользователи Twitter, которые купились на сообщения от блогеров и перевели более 110 000$ в биткойнах. Это наглядно показывает, что конечной жертвой корпоративного доксинга не всегда является первично атакованная компания: она может оказаться невольным посредником в более масштабной кампании, нацеленной на ее клиентов или партнеров. При этом репутация в итоге пострадает у всех участников цепочки.

Доксинг против отдельных сотрудников

Доксинг в более классическом понимании — сбор данных о конкретных людях — тоже может быть частью атаки против организации. В частности, как мы уже упоминали выше, злоумышленники используют в BEC-атаках информацию из открытых постов в социальных сетях. Однако это не единственное возможное последствие доксинга, особенно если речь идет о целенаправленном сборе данных, когда атакующие не ограничиваются общедоступными источниками и взламывают аккаунты жертвы с целью получить доступ к закрытому контенту.

Кража личности

Результатом доксинга, направленного против сотрудника организации, может стать кража его личности. От имени «украденного» злоумышленники могут распространять ложную информацию, влекущую репутационный, а иногда и финансовый ущерб для компании, особенно если скомпрометированный сотрудник занимает высокий пост и его высказывания способны спровоцировать серьезный скандал.

Приводим один из возможных сценариев атаки с кражей личности: злоумышленники создают от имени крупного менеджера компании-жертвы аккаунт в социальной сети, где он не зарегистрирован, например в Clubhouse. Этот аккаунт участвует в дискуссиях с большим количеством слушателей, при этом постоянно делает провокационные заявления, которые впоследствии попадают в СМИ. В результате акции компании могут потерять в цене, а потенциальные клиенты — сделать выбор в пользу конкурента. Интересно, что истории с кражей личности в Clubhouse (правда, пока довольно безобидные) уже начались.

Также злоумышленники могут представляться сотрудником компании в мошеннических целях. В частности, если им удалось собрать аудио- и видеоматериал с участием жертвы, например ее выступления на конференциях, трансляции и истории в Instagram, они могут воспользоваться технологией дипфейка. Уже были случаи, когда мошенники очень правдоподобно подделали голос главы международной компании и смогли убедить руководство одного из филиалов перевести им крупную сумму денег.

Вывод

Корпоративный доксинг является серьезной угрозой для конфиденциальных данных компании. В этой статье мы на примерах показали, что даже открытая и в целом ничем не угрожающая компании информация в руках профессиональных злодеев может стать частью атаки, приводящей к финансовым и репутационным потерям. Чем чувствительнее данные, к которым получили доступ злоумышленники, тем больший ущерб они способны нанести. За конфиденциальную информацию могут потребовать крупный выкуп, продать ее на черном рынке или использовать для дальнейших атак на клиентов, партнеров и ответственные за финансовые транзакции подразделения внутри компании.

Как защититься

Для того чтобы избежать или минимизировать риск успешной атаки на компанию, необходимо понимать, что экономить на средствах защиты — не самая хорошая идея. Особенно в современном мире, где постоянно появляются новые технологии, которые могут использовать злоумышленники. Чтобы снизить вероятность кражи конфиденциальных данных:

- Возьмите за правило никогда не обсуждать рабочие вопросы в сторонних, не корпоративных мессенджерах, и обучите этому правилу сотрудников.

- Убедите сотрудников использовать приложение для защиты от телефонного спама, например Kaspersky Who Calls, которое определяет мошеннические номера.

- Повышайте осведомленность сотрудников о кибербезопасности — только так можно эффективно противодействовать приемам социальной инженерии, которыми активно пользуются злоумышленники. С этой целью можно воспользоваться обучающей онлайн-платформой, например Kaspersky Automated Security Awareness Platform.

- Грамотный в вопросах кибербезопасности сотрудник сможет предотвратить атаку — например, позвонив коллеге, запросившему информацию в письме, для уточнения, действительно ли он присылал такое сообщение.

- Используйте технологии защиты от спама и фишинга. «Лаборатория Касперского» предоставляет несколько таких решений, входящих в состав продуктов для бизнеса: Kaspersky Security для Microsoft Exchange Servers, Kaspersky Security для Linux Mail Server и Kaspersky Secure Mail Gateway, а также отдельный продукт Kaspersky Security для Microsoft Office 365.

Доксинг в корпоративном секторе