Не так часто приходится анализировать вредоносные файлы, написанные в виде плагинов к кроссплатформенным браузерам. Еще реже встречаются плагины, написанные на кроссбраузерных движках. В данной публикации мы рассмотрим червя для социальной сети Facebook, написанного с использованием системы Crossrider, которая всё еще находится в стадии бета-тестирования.

Картинка с сайта http://crossrider.com

Начало

Сегодня во время мониторинга активности одного ботнета мы обнаружили загрузку странного инсталлятора, устанавливающего соединение с сайтом http://stats.crossrider.com и идентификатором приложения 4761, а также устанавливающего приложения в папку «PROGRAM FILES» с именем «FACEBOOK LILY SYSTEM». Система Crossrider предназначена для унифицированного написания плагинов под браузеры Internet Explorer, начиная с версии 7, MozillaFirefox — 3.5 и Google Chrome. Самым простым для анализа в этой вредоносной программе является плагин для Google Chrome, состоящий всего из двух строчек:

Содержимое файла extension.js, устанавливаемого в папку плагина в браузере Google Chrome

Первая строчка подгружает стандартные jQuery-функции, а вот вторая — отвечает за загрузку основного тела вредоносной программы.

Основное тело вредоносной программы

Основной функцией данной вредоносной программы является подмена рекламных блоков на сайтах Yahoo, YouTube, Bing/MSN, AOL, Google и Facebook. Кроме этого в функционал данной программы встроен механизм самораспространения через социальную сеть Facebook.

Самораспространение

Самораспространение осуществляется через публикацию спам-сообщений от имени взломанных аккаунтов. За данную функцию отвечает следующий код :

Код для самораспространения вредоносной программы

Ссылки в спам-сообщениях ведут на взломанные сайты, откуда пользователя через скрытые iframe перенаправляют на набор эксплойтов NuclearPack, распространяющий уже исходный инсталлятор для данной вредоносной программы и плагины для браузеров.

Часть кода взломанного сайта

Откуда дровишки?

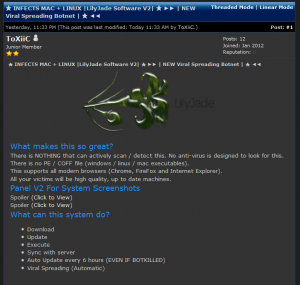

Проведя небольшой анализ сервера управления, мы обнаружили и продавца данной вредоносной программы, который только сегодня выставил своё детище на хакерских форумах. Эта вредоносная программа имеет авторское имя LilyJade. Цена её составляет 1000 USD и еще 500 USD за исходный инсталлятор.

Реклама вредоносной программы LilyJade на хакерском форуме

Заключение

Данная вредоносная программа является отличным примером программ класса Malware 2.0, построенных на Веб-технологиях, которые используют для своего самораспространения социальные сети и обеспечивают незаконный заработок своим хозяевам путем подмены выдачи различных сервисов.

На сайте разработчиков Crossrider при этом висит анонс готовящейся поддержки API не только для Facebook, но и для Twitter’a. Ну что же, ждём.

Червяк 2.0, или LilyJade в действии