Несколько дней назад «Лаборатория Касперского» обнаружила первый банковский руткит, предназначенный для 64-разрядных систем. Он распространялся в ходе drive-by атаки, организованной бразильскими киберпреступниками.

Мы обнаружили вредоносный Java-апплет, внедренный в популярный бразильский веб-сайт. В ходе атаки вредоносный апплет обеспечивал заражение пользователей, использующих старые версии JRE (Java Runtime Environment), независимо от того, какая версия системы у них установлена — 32- или 64-разрядная.

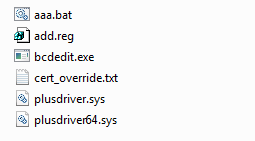

Апплет содержит несколько интересных файлов:

Схема вредоносной атаки простая, но интересная. Файл add.reg отключает контроль учетных записей пользователя (UAC) и изменяет реестр Windows, добавляя на зараженной машине фальшивые центры сертификации (CA — Certification Authorities):

Эта схема регистрации вредоносных центров сертификации в зараженной системе применяется бразильскими киберпреступниками с прошлого года.

Файл cert_override.txt представляет собой поддельный цифровой сертификат, подписанный одним из таких несуществующих центров сертификации, зарегистрированных в системе вредоносным Java-апплетом. Основная цель атаки — перенаправить пользователя на домен, используемый для фишинговых атак. Поддельный сайт выдает страницу, которая выдается за реальную страницу банка и на которой присутствует пиктограмма https-соединения.

Файл aaa.bat выполняется и запускает на исполнение файл bcdedit.exe — легитимную утилиту, созданную компанией Microsoft для редактирования загрузочной конфигурации Windows Vista и более поздних версий Windows. Использование этой утилиты с соответствующими параметрами, такими как «DISABLE_INTEGRITY_CHECKS», «TESTSIGNING ON» и «type= kernel start= boot error= normal» позволяет скопировать файлы plusdriver.sys и plusdriver64.sys в папку драйверов и зарегистрировать их в качестве активных драйверов при следующей перезагрузке. Данная схема дает возможность запустить вредоносный драйвер без легитимной цифровой подписи – об этом недавно написал мой коллега Вячеслав.

После регистрации в системе вредоносные драйверы выполняют несколько команд: изменяют файл hosts, добавляя переадресацию на фишинговый домен, а также удаляют несколько файлов, необходимых для работы плагина безопасности, используемого бразильскими банками:

Продукты «Лаборатории Касперского» детектируют вредоносные файлы как Rootkit.Win64.Banker.a и Rootkit.Win32.Banker.dy, а вредоносный апплет как Trojan-Dropper.Java.Agent.e.

«Банковский» руткит — теперь и для 64-разрядных систем