В феврале 2017 г. мы опубликовали исследование о бесфайловых атаках на корпоративные сети. Группы реагирования на инциденты нескольких финансовых учреждений, расположенных в разных странах, собрали данные, из которых видно, как вредоносное ПО заражало корпоративные сети, не оставляя никаких следов на жестких дисках. Целью злоумышленников были деньги, а лучший способ сделать деньги, не оставляя никаких записей о транзакциях – это воспользоваться удаленным администрированием банкоматов.

Это вторая публикация о данной угрозе. Здесь мы опишем методы и приемы, которые использовали злоумышленники на второй стадии проведения атак на финансовые организации – по сути мы расскажем, как именно злоумышленники выполняли удаленное администрирование банкоматов.

В июне 2016 г. «Лаборатория Касперского» получила отчет от российского банка, который стал жертвой целевой атаки. Во время атаки злоумышленники смогли получить контроль над банкоматами и загрузить на них вредоносную программу. После получения денег из банкоматов программа была удалена. Криминалисты банка не смогли восстановить вредоносные исполняемые файлы из-за фрагментации жесткого диска после атаки, но при этом смогли получить журналы зловреда и имена некоторых файлов.

Выполнив тщательный криминалистический анализ жесткого диска банкомата, криминалисты банка смогли восстановить следующие файлы с журналами:

- C:WindowsTempkl.txt

- C:logfile.txt

Кроме того, они смогли получить имена двух удаленных исполняемых файлов, но, к сожалению, не смогли восстановить их содержания:

- C:ATM!A.EXE

- C:ATMIJ.EXE

В журналах регистрации были обнаружены следующие фрагменты в текстовом формате:

[Date — Time]

[%d %m %Y — %H : %M : %S] > Entering process dispense.

[%d %m %Y — %H : %M : %S] > Items from parameters converted successfully. 4 40

[%d %m %Y — %H : %M : %S] > Unlocking dispenser, result is 0

[%d %m %Y — %H : %M : %S] > Catch some money, bitch! 4000000

[%d %m %Y — %H : %M : %S] > Dispense success, code is 0

Как уже говорилось в предыдущей публикации, на основании данных из журнала мы создали YARA-правило, чтобы найти образец вредоносной программы; в качестве критерия поиска в данном случае выступал MD5-хэш cef6c2aa78ff69d894903e41a3308452. И мы нашли искомое. Образец был загружен под именем «tv.dll» дважды – из Казахстана и из России.

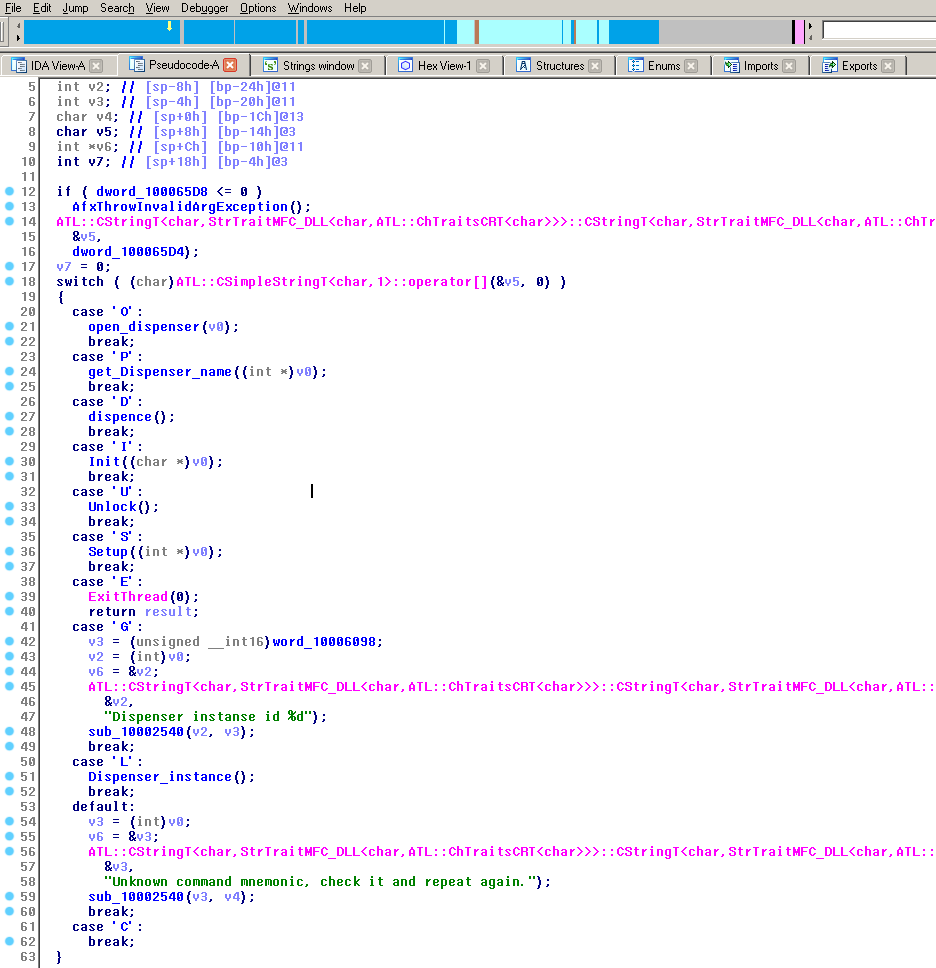

Зловред, которому мы присвоили кодовое название ‘ATMitch’, действует довольно просто. Выполняется удаленная установка зловреда, устанавливается удаленное соединение с банкоматом изнутри банка по протоколу Remote Desktop Connection. После этого зловред ищет файл «command.txt», который должен быть создан атакующим и расположен в одной папке со зловредом. Если файл найден, зловред читает его содержимое, состоящее из одного символа, и исполняет соответствующую команду:

- ‘O’ – открыть диспенсер (устройство выдачи денег)

- ‘D’ – выдать деньги

- ‘I’ – Инициализировать библиотеку XFS

- ‘U’ – Разблокировать XFS

- ‘S’ –Установка

- ‘E’ — Выход

- ‘G’ – Получить идентификатор диспенсера

- ‘L’ – Установить идентификатор диспенсера

- ‘C’ — Отмена

Закончив исполнение команды, ATMitch записывает результаты исполнения в журнал и удаляет с жесткого диска банкомата файл «command.txt».

Образец «tv.dll», успешно полученный в данном случае, не пытается скрывать свое присутствие в системе.

Парсер команд зловреда

Для осуществления контроля над банкоматом зловред использует стандартную библиотеку XFS.Следует отметить, что зловред работает на любом банкомате, который поддерживает библиотеку XFS (а таких банкоматов подавляющее большинство).

К сожалению, мы не смогли извлечь из банкомата вредоносные исполняемые файлы (‘!A.exe’ и ‘IJ.exe’, расположенные в C:ATM), так что в нашем распоряжении были только имена файлов, полученные при криминалистическом анализе. Мы полагаем, что это названия соответственно установщика и деинсталлятора зловреда. Также стоит отметить, что в файле «tv.dll» содержался один русскоязычный ресурс.

«Лаборатория Касперского» продолжает наблюдать и отслеживать этот тип угроз. Напоминаем, что на банкоматах обязательно должны применяться списки разрешенных, а в банковских сетях должны использоваться решения для защиты от APT-атак.

ATMitch: зловред для удаленного управления банкоматами

Securelist

Вам нужно обратиться в отдел расследования компьютерных инцидентов, например, заполнив форму по ссылке: http://www.kaspersky.ru/business-security/services/computer-incident-investigation