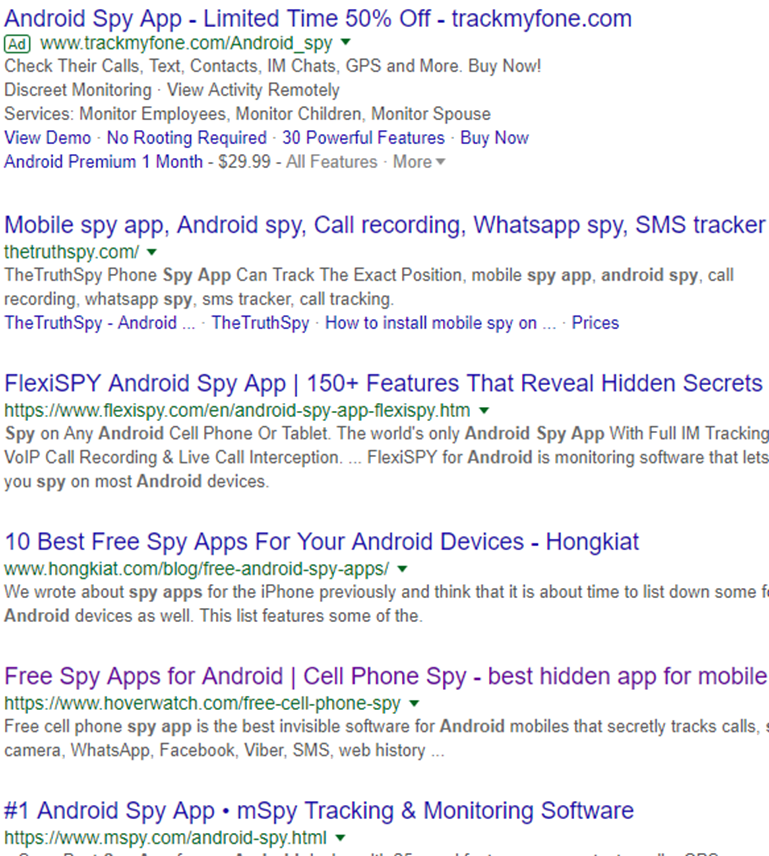

Существует множество различных коммерческих шпионских приложений для Android, большинство из которых позиционируется как средства родительского контроля. На деле же, такой софт по возможностям практически не уступает (а в некоторых случаях и превосходит) многие образцы вредоносного шпионского ПО, используемого злоумышленниками. Единственным основным отличаем от классических зловредов является способ их проникновения в систему – почти все они устанавливаются вручную при непосредственном контакте с устройством жертвы. Такие программы-шпионы общедоступны – не обязательно использовать Tor браузер или искать на закрытых форумах, достаточно просто ввести в Google что-то вроде «приложение-шпион для Android».

Общедоступность проявляется и в ценовом аспекте – любой желающий может приобрести подобные приложения-шпионы всего за несколько долларов, поэтому они и называются «коммерческие».

Решения «Лаборатории Касперского» для мобильных устройств определяют такие приложения-шпионы для Android как not-a-virus:Monitor.AndroidOS.*. Согласно нашим данным, их популярность в последние годы растет. Именно поэтому мы и решили присмотреться к этим спорным приложениям повнимательнее.

Количество уникальных пользователей, атакованных программами типа not-a-virus:Monitor.AndroidOS.*, в 2016 и 2017 гг.

Количество уникальных пользователей, атакованных программами типа not-a-virus:Monitor.AndroidOS.*, в 2016 и 2017 гг.

Особенности

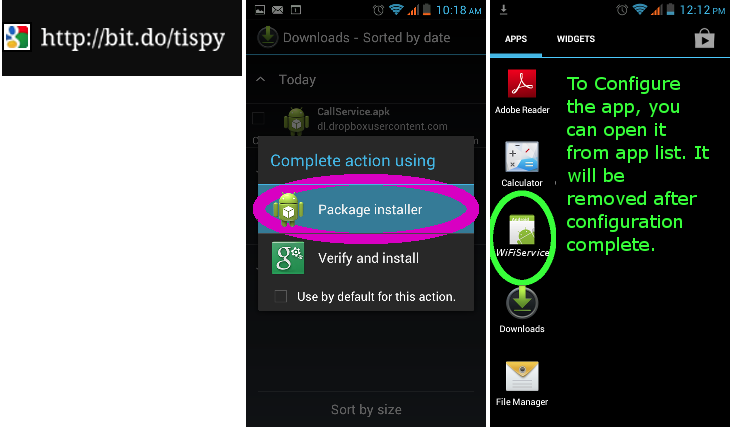

Как мы уже упоминали в начале, практически все приложения-шпионы нужно устанавливать вручную — это их существенное отличие от классического вредоносного ПО типа DroidJack или Adwind. Пользователь должен скачать и установить приложение, а потом ввести учетные данные, полученные после покупки, — на все про все уходит несколько минут. После этого шпионская программа на телефоне становится невидимой для невооруженного взгляда.

Обычный процесс установки (https://tispy.net/install-guide.html)

Обычный процесс установки (https://tispy.net/install-guide.html)

Некоторые из приложений для слежки используют средства администрирования в целях самозащиты.

Шпионские возможности могут варьироваться от случая к случаю, но некоторые из них присутствуют практически во всех подобны приложениях-шпионах:

- Кража SMS-сообщений;

- Кража звонков (история вызовов и записи разговоров);

- GPS-слежка;

- Кража данных из браузера (история и закладки);

- Кража фотографий и видео;

- Кража контактов (с адресами электронной почты и фотографиями).

Впечатляет? Если нет, взгляните на составленную нами таблицу с возможностями нескольких популярных коммерческих программ-шпионов для Android. Для сравнения мы добавили в нее печально известную разработку NSO Group для целевых атак — Pegasus и шпионское ПО Droidjack. Последний представляет собой RAT (Remote Access Trojan) с помощью которого преступник может удаленно получить практически полный доступ к устройству жертвы, при этом бессрочная лицензия на зловред стоит всего 210 долларов! Автор Droidjack Сандживи (Sanjeevi) даже после ареста пользователей в европейских странах не перестал считать, что его программа очень полезна для тех, кто «использует ее законным образом». По его словам, Droidjack — это «средство родительского контроля для удаленного администрирования системы Android. Оно создано исключительно для этой цели и ни для каких других». Кроме того, Сандживи заверил, что в случае нарушения этих правил пользователем его лицензия будет аннулирована.

| Кража писем | Запись звука | Кража календаря и заметок | Кража данных соцсетей / мессенджеров | Функции бэкдора | Кража медиафайлов, захват экрана | Кейлоггер | Кража буфера обмена | |

| Pegasus | + | + | + | + | + | + | + | — |

| DroidJack | — | + | — | + | + | + | — | — |

| TiSpy | + | + | + | + | — | + | + | + |

| Exaspy | + | + | + | + | + | + | — | — |

| iKeyMonitor | + | + | — | + | — | + | + | + |

| Mobistealth | + | + | + | + | — | + | + | — |

| mSpy | + | — | + | + | + | — | + | — |

| iSpyoo | + | + | + | + | + | — | — | — |

| SpyHuman | — | + | — | + | + | + | — | — |

| TheftSpy | — | + | — | + | + | + | — | — |

| TheTruthSpy | — | + | — | + | + | — | + | — |

| OneSpy | + | + | — | + | — | + | — | — |

| Highster Mobile | + | — | — | + | — | — | — | — |

| Spymaster Pro | — | — | — | + | — | + | — | — |

| DroidWatcher | — | — | — | + | — | + | — | — |

Как видите, особой разницы в плане возможностей между известными зловредами и коммерческими приложениями-шпионами нет. Некоторые программы для слежки перехватывают даже больше конфиденциальных данных, чем вредоносное ПО.

Особенно интересен пример Exaspy — это классическое коммерческое приложение-шпион с типичным методом ручной установки. Чтобы начать слежку, после установки надо ввести учетные данные лицензии:

Сейчас это приложение считается вредоносным, но такой статус оно получило лишь после того, как жертвой Exaspy стал вице-президент одной крупной компании. В то же время, существует множество похожих приложений, использование которых злоумышленниками может привести к аналогичным последствиям.

Некоторые функции — например, слежка в социальных сетях, — работают только на «рутованном» устройстве, но даже без этого список возможностей впечатляет. Обратите внимание на функцию кражи данных соцсетей и служб обмена сообщениями, что означает возможность атаки на такие приложения, как Facebook, Viber, Skype и WhatsApp и получения злоумышленником доступа к переписке жертвы, ее профиля и т.п.

Коммерческие программы-шпионы используют те же методы кражи данных, что и вредоносное ПО. Причем иногда действуют с особым размахом. Взять хотя бы список приложений, которые атакует приложение для слежки OneSpy:

Это «законно»

Несмотря на то, что некоторые представители коммерческого шпионского ПО для Android, например, Exaspy, признаны нелегальными, на одно нелегальное приходится десяток «легальных» приложений для слежки. Как уверяют их разработчики, все эти программы были созданы «для тех, кто хочет обеспечить защиту близких, детей или коллег».

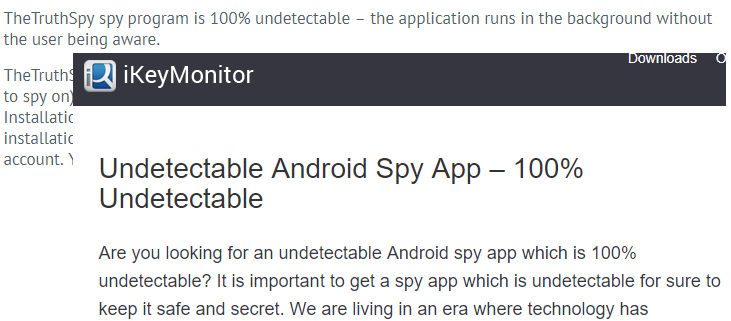

Авторы некоторых приложений-шпионов заявляют, что их «невозможно обнаружить». Возможно, это утверждение справедливо для невооруженного глаза, но наши продукты с этой задачей успешно справляются.

Вот несколько причин, почему на наш взгляд коммерческие программы-шпионы опасны и их следует выявлять и блокировать:

-

- Почти все такие приложения можно найти только на сайтах их разработчиков. Это значит, что их авторы предлагают пользователям разрешить установку приложений не из официального магазина Play Store. Запрет установки программ из недоверенных источников очень важен — отключив это ограничение, вы сделаете свой Android-смартфон или планшет уязвимым для последующей установки вредоносного ПО, которое распространяется аналогичным образом.

Источник: http://ispyoo.com/ispyoo-spy-android-installation-guide/

Источник: http://ispyoo.com/ispyoo-spy-android-installation-guide/

-

- Некоторые функции для слежки работают только на «рутованных» устройствах, поэтому многие разработчики коммерческого шпионского ПО рекомендуют получать права суперпользователя перед установкой их софта. Кроме того, что это «откроет все двери» для вредоносного ПО, такая «модификация» противоречит политике Google.

Источник: https://ikeymonitor.com/rooted-vs-non-rooted-features-for-android

Источник: https://ikeymonitor.com/rooted-vs-non-rooted-features-for-android

- Не каждый разработчик программ для слежки может гарантировать безопасность персональных данных. «Засветить» конфиденциальную информацию можно не только в результате хакерской атаки, но и просто из-за недостаточно надежной защиты своего продукта.

Опасения в последнем пункте небеспочвенны. В ходе анализа одной из коммерческих шпионских программ и ее командного сервера, мы нашли множество файлов с персональными данными пользователей — их отправляло на сервер само приложение. Эти данные хранились на сервере без всякой защиты и ограничений, т. е. доступ к конфиденциальной информации мог получить кто угодно.

Зачастую пользователи шпионских приложений, которым хочется узнать больше о частной жизни своих близких, просто не осознают, что они могут стать далеко не единственными, кто получит доступ к этой конфиденциальной информации.

Заключение

Установка шпионских приложений даже на устройство ребенка — рискованный шаг, который в будущем может привести к заражению вредоносным ПО, утечке данных и другим неприятным последствиям. В своих решениях для защиты устройств на Android «Лаборатория Касперского» использует специальные технологии для обнаружения опасных приложений, установка которых грозит кражей конфиденциальных данных. Напоследок дадим один простой, но очень полезный совет: всегда защищайте свой телефон паролем, PIN-кодом или отпечатком пальца, чтобы никто кроме вас не мог получить к нему доступ.

Коммерческие приложения-шпионы для Android

Алексей

Супер. Молодцы!