Загрузить полную PDF-версию отчета

Загрузить полную PDF-версию отчета

Загрузить Kaspersky Security Bulletin. Статистика

Загрузить Kaspersky Security Bulletin. Статистика

1. Kaspersky Security Bulletin 2016. Прогнозы на 2017 год

2. Kaspersky Security Bulletin 2016. Сюжет года. Программы-вымогатели: революция

3. Kaspersky Security Bulletin 2016. Развитие угроз

Многие люди из разных уголков земного шара, в особенности из Европы и Соединенных Штатов, если бы их попросили охарактеризовать 2016 год одним словом, выбрали бы слово «непредсказуемый». На первый взгляд, это в полной мере относится и к киберугрозам 2016 года: парализовавшим значительную часть интернета в октябре огромным ботнетам, состоящим из онлайн-устройств; безжалостному взлому популярных сайтов с последующей утечкой баз данных; ограблениям банков через систему SWIFT, нанесшим финансовым организациям ущерб в миллиарды долларов, и многим другим угрозам. Однако в действительности многие из этих инцидентов были предсказаны, иногда за годы до их воплощения, экспертами по информационной безопасности. Вероятно, правильнее всего было бы охарактеризовать их как «неизбежные».

Для киберугроз 2016 год ознаменовался превращением «рано или поздно» в «сейчас» #KLReport

Tweet

Главный итог 2016 года: вредоносные программы-вымогатели продолжили свое неумолимое шествие по миру – появилось еще больше новых семейств, больше модификаций, больше атак и больше жертв. Но есть и лучи надежды – включая новую совместную инициативу No More Ransom. «Лаборатория Касперского» объявила революционное развитие программ-вымогателей главной темой 2016 года. Более подробную информацию о развитии этой угрозы и наносимом ей ущербе вы можете найти здесь.

Другие составляющие ландшафта киберугроз – целевые кибершпионские атаки, кражи средств у финансовых организаций, кампании «хактивистов» и уязвимые сети подключенных к интернету устройств – также сыграли свою роль, сделав год напряженным и даже бурным.

Здесь мы приводим обзор важнейших угроз и статистических данных за 2016 год. Подробные сведения представлены в разделах Развитие угроз и Статистика.

В Кратком содержании также рассматривается вопрос о значении этих угроз для организаций, которые пытаются обнаруживать несанкционированный доступ к данным и кибератаки. Насколько готовы компании обезопасить себя от киберугроз с помощью методов проактивной защиты и свести к минимуму ущерб, наносимый этими угрозами? Как можно им в этом помочь?

Шесть вещей, которые мы узнали только в этом году

1. Что масштабы и сложность подпольной экономики сегодня больше, чем когда-либо ранее: xDedic – теневой рынок

В мае мы обнаружили крупную, активно действующую торговую платформу киберпреступников под названием xDedic. Платформа xDedic позволяла выставлять на продажу и покупать учетные данные взломанных серверов. На продажу предлагались около 70 000 взломанных серверов (по сведениям, полученным позднее, их число могло достигать 176 000), установленных в организациях по всему миру. В большинстве случаев законные владельцы понятия не имели о том, что один из их серверов, спокойно гудящий в серверной или в центре обработки данных, захвачен злоумышленниками и переходит от одного киберпреступника к другому.

xDedic – не первая подпольная торговая площадка, но она свидетельствует о растущей сложности и развитости экономической экосистемы подпольного рынка.

«xDedic – мечта хакера: простой, дешёвый и быстрый доступ к жертвам, открывающий новые возможности и для простых киберпреступников, и для тех, кто в киберпреступном мире занимает более серьезное место.»

GReAT

2. Что крупнейшая кража финансовых активов никак не связана с фондовой биржей: переводы через систему SWIFT

Одна из наиболее серьезных атак в 2016 году была осуществлена через межбанковскую сеть SWIFT (Society for Worldwide Interbank Financial Telecommunication – Общество всемирных межбанковских финансовых каналов связи). В феврале 2016 года хакеры использовали учетные данные сотрудников Центрального банка Бангладеш в SWIFT для отправки фальшивых запросов на проведение транзакций в Федеральный резервный банк Нью-Йорка с целью перевести миллионы долларов на различные банковские счета в Азии. Хакерам удалось перевести $81 миллион в филиппинский банк Rizal Commercial Banking Corporation и еще $20 миллионов в Pan Asia Banking. Кампания была пресечена, когда банк обнаружил опечатку в одном из запросов на перевод средств. Подробно об этом ограблении можно прочитать здесь. В последующие месяцы стало известно и о других атаках на банки с использованием учетных данных в SWIFT.

После кражи $100 миллионов многим банкам пришлось усовершенствовать свою систему аутентификации и процедуру обновления ПО SWIFT #KLReport

Tweet

3. Что критически важная инфраструктура пугающе уязвима: атаки BlackEnergy

Несмотря на то, что, строго говоря, кампания BlackEnergy проводилась в конце 2015 года, она заслуживает быть включенной в этот список. Дело в том, что вся тяжесть последствий кибератаки BlackEnergy для энергетической отрасли Украины стала ясна лишь в начале 2016 года. Атака стала уникальной по масштабам причиненного вреда, который включал отключение систем распределения электроэнергии на Западной Украине, удаление ПО с зараженных компьютеров и DDoS-атаку на службы техподдержки атакованных компаний. «Лаборатория Касперского» участвовала в расследовании атак BlackEnergy с 2010 года. В частности, компания опубликовала анализ механизма, использованного для проникновения в компьютерные системы. Наш отчет, опубликованный в 2016 году, можно найти здесь.

Кибератака BlackEnergy на украинскую энергетику показала, насколько уязвима критически важная инфраструктура по всему миру #KLReport

Tweet

Чтобы помочь организациям, работающим с автоматизированными системами управления (АСУ), найти возможные слабые места в их безопасности, эксперты «Лаборатории Касперского» провели расследование угроз для систем АСУ. Их выводы опубликованы в отчете о ландшафте угроз для промышленных систем.

4. Что целевые атаки могут быть основаны на «бесшаблонном» подходе: APT-кампания ProjectSauron

В 2016 году мы обнаружили APT-группировку ProjectSauron. Это группа киберпреступников, специализирующаяся на кибершпионаже и, по всей видимости, пользующаяся поддержкой на государственном уровне. Группировка занималась кражей конфиденциальных данных у организаций в России, Иране и Руанде – вероятно, и в других странах тоже – с июня 2011 года. Наш анализ выявил некоторые примечательные особенности кампании – например, то, что группировка перенимает наиболее инновационные методы, примененные в других крупных APT-кампаниях, и совершенствует их тактику, чтобы избежать обнаружения. Важнее всего то, что все инструменты создаются индивидуально для каждой жертвы, что снижает их значимость как индикаторов заражения для любой другой жертвы. Обзор методов, которые можно противопоставить подобной комплексной и сложной угрозе, вы найдете здесь.

«Бесшаблонная» платформа шпионажа ProjectSauron неизбежно окажет серьезное влияние на некоторые базовые принципы обнаружения угроз #KLReport

Tweet

5. Что публикация в Сети значительных объемов данных может быть эффективным инструментом влияния: ShadowBrokers и другие дампы баз данных

В 2016 несколько киберпреступных групп выложили в Сеть дампы краденных баз данных. Вероятно, наиболее известная утечка данных была организована группировкой, называющей себя ShadowBrokers. 13 августа они выступили онлайн с заявлением, что у них есть файлы, принадлежащие хищнику высшего порядка в мире APT-угроз – Equation Group. Согласно нашим исследованиям, есть значительное сходство между данными, выложенными в Сеть группировкой ShadowBrokers, и вредоносным ПО Equation Group. В первоначально опубликованном дампе содержалось несколько неизвестных эксплойтов нулевого дня. В последующие месяцы в Сети появились новые дампы. Долгосрочные последствия всей этой активности неизвестны, однако уже сейчас ясно, что подобные случаи утечки данных потенциально могут оказывать огромное – и вызывающее тревогу – влияние на общественное мнение и идущие в обществе дискуссии.

В 2016 году мы также зарегистрировали утечку данных с ресурсов beautifulpeople.com, Tumblr, хакерского форума nulled.io, Kiddicare, VK.com, Sage, официального форума DotA 2, Yahoo, Brazzers, Weebly и Tesco Bank, причем злоумышленники были движимы самыми разными мотивами – от жажды наживы до желания очернить репутацию конкретных личностей.

Сведения о взломе LinkedIn, опубликованные в 2016 году, содержали, в частности, информацию о том, что пароль «123456» использовали более миллиона пользователей #KLReport

Tweet

6. Что камера может быть бойцом глобальной киберармии: небезопасный интернет вещей

Устройства и системы, подключаемые к интернету, – от домов и автомобилей до больниц и «умных» городов – существуют для того, чтобы сделать нашу жизнь безопаснее и легче. При этом многие из них проектируются и производятся без особого внимания к безопасности – и приобретаются людьми, которые плохо понимают, почему оставлять настройки безопасности, установленные по умолчанию, – это плохая идея.

В 2016 году опасность подключения всего что можно к интернету должна быть очевидна всем #KLReport

Tweet

Как теперь известно миру, все эти миллионы незащищенных устройств, подключенных к интернету, – большой соблазн для киберпреступников. В октябре злоумышленники использовали ботнет, состоящий из более полумиллиона подключенных к интернету домашних устройств для осуществления DDoS-атаки на Dyn – компанию, предоставляющую DNS–сервисы корпорациям Twitter, Amazon, PayPal, Netflix и другим. Мир был шокирован, но ведь предупреждения о недостаточной защищенности устройств интернета вещей звучали уже давно.

Например, в феврале мы продемонстрировали, как легко выбрать больницу для проведения атаки, получить доступ к ее внутренней сети, а затем взять под контроль МРТ-сканер – найти личные данные пациентов, информацию о них, об их лечении, получить доступ к файловой системе МРТ-аппарата. В апреле мы опубликовали результаты нашего исследования, которые, кроме прочего, показали уязвимость городских датчиков дорожного движения и «умных» терминалов по продаже билетов.

Производителям устройств необходимо в сотрудничестве с индустрией безопасности внедрять защитный функционал на этапе проектирования #KLReport

Tweet

Другие важнейшие угрозы

Изобретательные APT-группировки

APT-кампании, которые расследовала «Лаборатория Касперского», затронули по меньшей мере 33 страны #KLReport

Tweet

В феврале мы сообщили об операции «Blockbuster» – совместном расследовании деятельности кибербанды Lazarus, проведенном несколькими крупнейшими компаниями, работающими в сфере IT-безопасности. Lazarus – чрезвычайно агрессивная группировка, уничтожающая данные на компьютерах жертв.

Группировка Lazarus предположительно стояла за атакой на компанию Sony Pictures Entertainment в 2014 году #KLReport

Tweet

Adwind – это кроссплатформенное, многофункциональное средство удаленного доступа (RAT – Remote Access Tool), распространяемое в открытую в виде платного сервиса, в котором клиент платит фиксированную сумму за использование вредоносного ПО. Этот проект может похвастаться сомнительной честью быть одной из крупнейших вредоносных платформ, существующих на сегодняшний день: к концу 2015 года в системе было около 1 800 клиентов.

У сервиса аренды вредоносного ПО Adwind насчитывалось 1 800 клиентов #KLReport

Tweet

APT-группировки по всему миру продолжали активно пользоваться тем, что многие не устанавливают обновления ПО сразу, как только они становятся доступны. В мае мы сообщали о том, что не менее шести различных группировок в Азиатско-Тихоокеанском и Дальневосточном регионах, включая вновь обнаруженные группы Danti и SVCMONDR, эксплуатировали уязвимость CVE-2015-2545, которая позволяет атакующей стороне выполнять произвольный код при помощи специально созданного графического файла с расширением EPS. Патч к этой уязвимости был выпущен еще в 2015 году.

Более шести APT-группировок использовали одну и ту же уязвимость, патч к которой был выпущен еще в 2015 году #KLReport

Tweet

Новые уязвимости нулевого дня

Для многих злоумышленников, специализирующихся на целевых атаках, уязвимости нулевого дня оставались одним из самых желанных призов.

В июне мы сообщали о кампании кибершпионажа, получившей кодовое название «Операция Daybreak», запущенной группировкой под названием ScarCruft и использующей ранее неизвестный эксплойт к Adobe Flash Player (уязвимость CVE-2016-1010). Затем в сентябре мы обнаружили уязвимость нулевого дня (CVE-2016-3393), которую киберпреступная группировка FruityArmor использовала для проведения целевых атак.

В общей сложности в 2016 году новые технологии «Лаборатории Касперского», предназначенные для выявления и блокирования таких уязвимостей, позволили нам обнаружить четыре уязвимости нулевого дня. Помимо перечисленных выше это уязвимость в Adobe Flash (CVE-2016-4171) и эксплойт, позволяющий повысить привилегии в системе Windows (CVE-2016-0165).

В погоне за наживой

В 2016 году приемы, позволяющие обманным путем заставить людей сообщить свои личные данные или установить вредоносное ПО, которое крадет реквизиты счетов, подключенных к системе онлайн-банкинга, оставались популярными и успешно применялись кибер-ворами. Решения «Лаборатории Касперского» блокировали попытки запустить подобное вредоносное ПО на 2 871 965 устройствах. Доля атак, нацеленных на устройства Android, увеличилась более чем в четыре раза.

Сегодня треть банковских вредоносных программ предназначены для устройств Android #KLReport

Tweet

Некоторые APT-группировки также были заинтересованы скорее в получении финансовой выгоды, чем в кибершпионаже. Например, группировка, стоящая за кампанией Metel, внедрялась в корпоративные сети банков, чтобы автоматизировать откат операций, проводимых через банкоматы. После этого члены банды с помощью дебетовых карт неоднократно крали средства из банкоматов, оставляя при этом баланс карт неизменным. Эта группировка по-прежнему активна в конце 2016 года.

Metel осуществляла целевые атаки на банки, а затем отправляла людей к банкоматам снимать наличные #KLReport

Tweet

В июне «Лаборатория Касперского» оказывала поддержку российским правоохранительным органам в расследовании активности кибербанды Lurk. Результатом сотрудничества стал арест 50 человек, подозреваемых в неоднократном создании сетей из зараженных компьютеров и краже более 45 миллионов долларов из российских банков и других финансовых и коммерческих организаций.

В ходе расследования эксперты заметили, что на компьютерах пользователей, атакованных Lurk, была установлена программа удаленного администрирования Ammyy Admin. Исследователи пришли к выводу, что официальный сайт Ammyy Admin был, по всей вероятности, взломан, и троянец загружался на компьютеры пользователей вместе с легитимным ПО Ammyy Admin.

Задержание кибербанды Lurk стало крупнейшим в истории арестом хакеров в России #KLReport

Tweet

Главная уязвимость: люди

В 2016 году стало понятно, что для успеха целевым атакам совсем не обязательно быть технически сложными. Люди – от попавшихся под руку злоумышленникам сотрудников организаций до инсайдеров, работающих на киберпреступников, – зачастую обеспечивают атакующим и их инструментам кратчайший путь в системы компаний-жертв.

В июле мы писали о группировке под названием Dropping Elephant (известной также как Chinastrats и Patchwork). С помощью эффективных методов социальной инженерии в сочетании со старыми эксплойтами и несколькими вредоносными программами на базе PowerShell группировка успешно крала секретные данные у влиятельных организаций, работающих в дипломатической и экономической сфере и связанных с внешнеполитическими отношениями Китая.

Кампании Dropping Elephant и Operation Ghoul вновь продемонстрировали, какой грозной силой может быть качественная социальная инженерия #KLReport

Tweet

Operation Ghoul рассылала руководителям и менеджерам среднего звена из множества компаний целевые фишинговые сообщения, которые выглядели так, как будто они были отправлены банком из ОАЭ. В сообщения, которые якобы содержали платежные извещения банка, были вложены файлы, выглядевшие как документы SWIFT, но содержавшие вредоносный код.

«Киберпреступники используют инсайдеров, чтобы получить доступ к телекоммуникационным сетям и данным подписчиков. Они через подпольные каналы нанимают нелояльных сотрудников или шантажируют персонал, используя компромат, собранный из открытых источников».

Отчет об угрозах, актуальных для телекоммуникационной отрасли

Мобильная реклама

Основными мобильными угрозами в 2016 году были рекламные троянцы, способные получить на зараженном Android-устройстве привилегии суперпользователя (root-доступ), т.е. уровень доступа, позволяющий им делать практически все что угодно. В частности, это давало им возможность спрятаться в системной папке, что делало их удаление практически невозможным. Кроме того они применяли права суперпользователя для установки в тайне от пользователя и запуска различных приложений, демонстрирующих назойливую рекламу. Они даже были способны покупать новые приложения на Google Play.

Из 30 наиболее популярных в 2016 году троянских программ 22 были рекламными троянцами – вдвое больше, чем в 2015 году #KLReport

Tweet

Многие из подобных троянских программ распространялись через Google Play Store: некоторые из них были установлены более 100 000 раз, а одна – зараженное руководство к игре Pokemon GO – более 500 000 раз.

Вредоносное ПО, распространяемое через Google Play, было установлено сотни тысяч раз #KLReport

Tweet

Один троянец для Android устанавливался и даже обновлялся как «чистое» (свободное от вредоносного кода) приложение, прежде чем атаковать жертв своей зараженной версией. Другие, включая Svpeng, использовали для своего распространения рекламную сеть Google AdSense.

Некоторые троянцы нашли новые способы обходить механизмы защиты Android – в частности, запрет на открытие окон поверх уведомлений и на необходимость запрашивать разрешение перед открытием нового приложения. В результате им удается заставить пользователя предоставить троянцу права в системе, которые ему необходимы.

Мобильные программы-вымогатели также научились открывать окна поверх существующих, что дает им возможность блокировать устройство, не прибегая к шифрованию данных на нем.

Более подробную информацию об этих сюжетах вы найдете в полной версии обзора Развитие угроз, которую можно загрузить здесь.

Чтобы получить полную версию отчета по статистике за 2016 год, пожалуйста, зарегистрируйтесь и загрузите отчет здесь.

Влияние на бизнес

Ландшафт угроз в 2016 году свидетельствует о растущей потребности в сведениях об угрозах

Kaspersky Security Bulletin 2016 уделяет много внимания вопросам, связанным с появлением сложных и чреватых серьезным ущербом угроз кибербезопасности, многие из которых могут иметь серьезное долгосрочное влияние на компании. Это влияние отражается также в наших отчетах об информационной безопасности бизнеса (1, 2), подготовленных по результатам проведенного в 2016 опроса, в котором приняли участие более 4 000 компаний по всему миру.

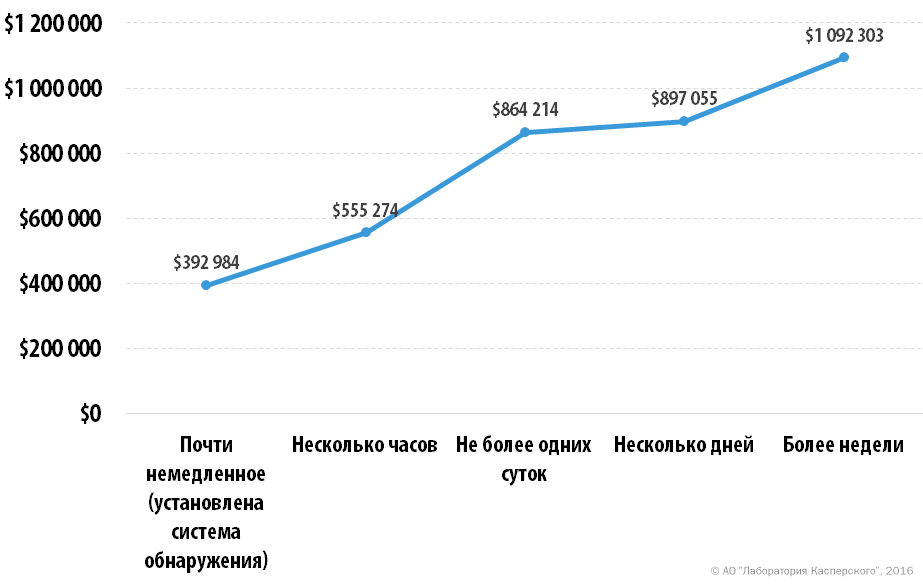

В ходе опроса компаниям-респондентам были, в частности, заданы вопросы о времени, которое требуется для обнаружения инцидентов– наиболее важном параметре, связанном с обнаружением инцидентов и реагированием на них.

Сроки обнаружения инцидентов критически важны

Ранее не опубликованные результаты исследования показывают, что значительной части компаний на обнаружение инцидента IT-безопасности требуется несколько дней: 28,7% респондентов сообщили, что им в среднем необходимо такое длительное время на обнаружение фактов нарушения безопасности.

Время до обнаружения инцидента IT-безопасности

Только 8,2% компаний удавалось обнаруживать нарушение безопасности почти немедленно, а 19,1% компаний на обнаружение серьезного инцидента безопасности требовалось несколько недель. Показательны ответы, которые дали респонденты на вопрос о том, каким образом в конце концов обнаруживались факты нарушения безопасности.

Выход за рамки предупредительных мер

Средний срок обнаружения инцидента безопасности по всем инцидентам безопасности за последние 12 месяцев

Эта диаграмма показывает не только среднее время до обнаружения инцидента IT-безопасности, но и сопоставляет его с ответами компаний-респондентов на вопрос о том, каким образом были обнаружены нарушения безопасности. По всей видимости, компании, которым не удается оперативно обнаружить инцидент, в конце концов узнают о нем в результате внешнего или внутреннего аудита безопасности или, что печально, из уведомления, полученного со стороны. Иногда информация приходит сразу из нескольких источников.

Получается, что для этих компаний аудит безопасности любого рода – лучшее из «крайних средств», позволяющих обнаружить инцидент. Но должен ли аудит быть средством «на крайний случай»?

Здесь эксперты, подготовившие отчет, обнаруживают очевидный разрыв между теорией и практикой. С одной стороны, 65% компаний признают, что аудит безопасности – эффективная мера, позволяющая повысить уровень безопасности, с другой стороны, менее половины опрошенных компаний (48%) осуществляли такой аудит за последние 12 месяцев. Более того, 52% компаний исходят из посылки, что их IT-инфраструктура будет рано или поздно взломана, но при этом 48% не готовы принять это. Другими словами, многим компаниям трудно смириться с необходимостью иметь структурированную стратегию обнаружения инцидентов и реагирования на них.

Цена промедления

Можно смело предположить, что чем дольше инцидент безопасности остается нераскрытым, тем выше затраты на ликвидацию его последствий и тем серьезнее потенциальный ущерб. Результаты исследования шокируют: в случае, если атака не обнаружена в течение нескольких дней, это приводит как минимум к удвоению затрат.

Зависимость затрат на ликвидацию последствий инцидента от времени, которое потребовалось на его обнаружение (для крупных предприятий)

В случае крупных предприятий атака, которая не была обнаружена в течение недели или более длительного срока, требует в 2,77 раза более высоких затрат, чем инцидент, обнаруженный почти мгновенно. Малым и средним компаниям приходится тратить в 3,8 раза больше на ликвидацию последствий инцидентов, обнаруженных слишком поздно.

Ясно, что эффективное обнаружение инцидентов значительно снижает затраты компаний. Однако реализация стратегий обнаружения инцидентов и реагирования на них – совершенно не то же самое, что эффективные меры по их предотвращению. Для реализации последнего существует прекрасный выбор зарекомендовавших себя решений для корпоративных клиентов. Первое требует получения сведений об угрозах, глубокого знания ландшафта угроз и наличия квалифицированных специалистов по безопасности, способных приложить эти экспертные знания к специфике конкретной компании. В соответствии с данными нашего специального отчета о рисках IT-безопасности для корпоративного сектора, компании, которым не удается привлечь экспертов по безопасности, в результате тратят в два раза больше средств на ликвидацию последствий инцидентов.

Решение «Лаборатории Касперского»: сведения об угрозах как основа защиты

В 2016 году «Лаборатория Касперского» значительно расширила свой портфель продуктов и сервисов, включив в него такие решения как Kaspersky Anti-Targeted Attack Platform и такие сервисы безопасности как сервис Тестирования на проникновение и сервисы информирования об угрозах – все это для того, чтобы лучше удовлетворять потребности клиентов в более качественном обнаружении угроз и реагировании на них. Наш план – обеспечивать потребность клиентов в информации об угрозах всеми необходимыми способами: с помощью технологии обнаружения таргетированных угроз, сервиса по анализу инцидентов безопасности и организации реагирования на них и сведений, позволяющих расследовать инциденты на должном уровне.

https://www.youtube.com/watch?v=9myhQw1exTE&w=560&h=315

Мы понимаем, что многим компаниям нелегко выйти за рамки мер по предотвращению инцидентов. Но даже единственная целевая атака, которая будет оперативно обнаружена и последствия которой будут быстро ликвидированы, оправдает вложенные средства – и повысит шансы на то, что следующее нападение на корпоративную инфраструктуру будет предотвращено, не причинив вреда.

Kaspersky Security Bulletin 2016. Краткое содержание отчета