Реклама всевозможных средства для повышения мужской силы — традиционный промысел спамеров. Как и любые другие незапрошенные сообщения, письма подобной тематики со временем эволюционировали, и потому их современные версии могут содержать не только обещания повышения потенции и ссылку на сайт, продающий сомнительные препараты. Так, в период с августа по сентябрь мы зафиксировали ряд рассылок от имени известных компаний, причем полученные нами письма были очень похожи на обычные фишинговые подделки. Однако при переходе по присланной ссылке открывался не фишинговый сайт, а страничка с рекламой «мужских таблеток». Все письма обнаруженных нами рассылок были написаны от лица представителей FedEx, Google, Twitter, Yahoo и других компаний и сервисов. Название одной из перечисленных компаний, как правило, было указано в качестве имени отправителя писем. Непосредственно в теле сообщения злоумышленники имитировали официальное оформление писем той же компании, включая подобие ее логотипа и автоподпись вымышленного сотрудника. Все это должно было убедить потенциальную жертву в легитимности полученного письма. Однако внимательный пользователь, посмотрев на электронный адрес отправителя, без труда замечал, что тот совсем не похож на легитимный и, скорее всего, был сгенерирован автоматически. Отметим, что письма внутри одной рассылки имели несколько вариантов оформления. Для того чтобы заставить пользователя перейти по ссылке, спамеры использовали различные предлоги. Например, некоторые письма имитировали легитимные сообщения о недоставке письма, регистрации профиля, удалении непрочитанных писем. Сообщение было максимально кратким, а для получения более подробной информации получателя приглашали пройти по ссылке, которая на самом деле вела на рекламную страницу с фармацевтическим спамом.

Другим вариантом «приманки» было упоминание о получении пользователем нового сообщения или уведомления. В теле письма стояла дата получения, и присутствовала скрытая ссылка на рекламу мужских препаратов, привязанная к текстовому полю «View messages».

В некоторых рассылках спамеры также использовали различное цветовое оформление – в яркие цвета раскрашивались поля ссылки и названия компаний. В качестве тем для таких подделок выбирались стандартные фразы о получении сообщения, необходимости активации аккаунта и т.д.

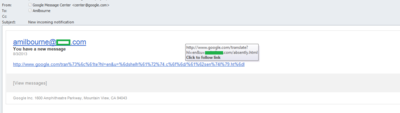

В начале августа нами была зафиксирована еще одна рассылка, похожая на вышеперечисленные, но выполненная на более высоком уровне. Письмо было написано от имени компании Google, точнее, замаскировано под автоматическое уведомление от некоего сервиса Google Message Center. Адрес отправителя письма якобы находился в домене google.com и в целом был очень похож на легитимный, что могло ввести получателя в заблуждение. В письме злоумышленники уведомляли получателя о новом сообщении, якобы пришедшем на его адрес, и приводили ссылку на это сообщение. Интересно, что для обмана спам-фильтров и пользователя спамеры заменили некоторые буквы ссылки на аналогичные, но в кодировке ASCII. Например, буква «s» стала числом 73. Кроме того, спамеры использовали популярный сервис Google Translate для маскировки реальной ссылки — прием достаточно известный и, в сочетании с темой письма и зашумлением, эффективный. Однако стоит лишь навести курсор на эту присланную абракадабру, и перед нами предстанет реальная ссылка без зашумления.

Распространяемый в рамках этой рассылки URL также ведет на рекламную страничку с фармацевтическим спамом. Интересно, что благодаря использованию зашумления спамеры могут сделать одну и ту же ссылку уникальной для каждого письма, так как каждый раз с помощью ASCII кодируются разные буквы. Похоже, большинство пользователей уже не открывают сообщения с традиционными для фармацевтического спама темами, и поэтому спамеры переключились на уловки, свойственные их криминальным коллегам-фишерам. Но если зашумленные ссылки от спамеров можно с натяжкой назвать безобидными, то подобные подделки от фишеров могут вести на мошеннические веб-страницы или вредоносные файлы, способные нанести серьезный вред вам и вашему компьютеру. Поэтому советуем внимательно относиться к любым официальным письмам и не переходить по подозрительным ссылкам.

Фармацевтический «фишинг»