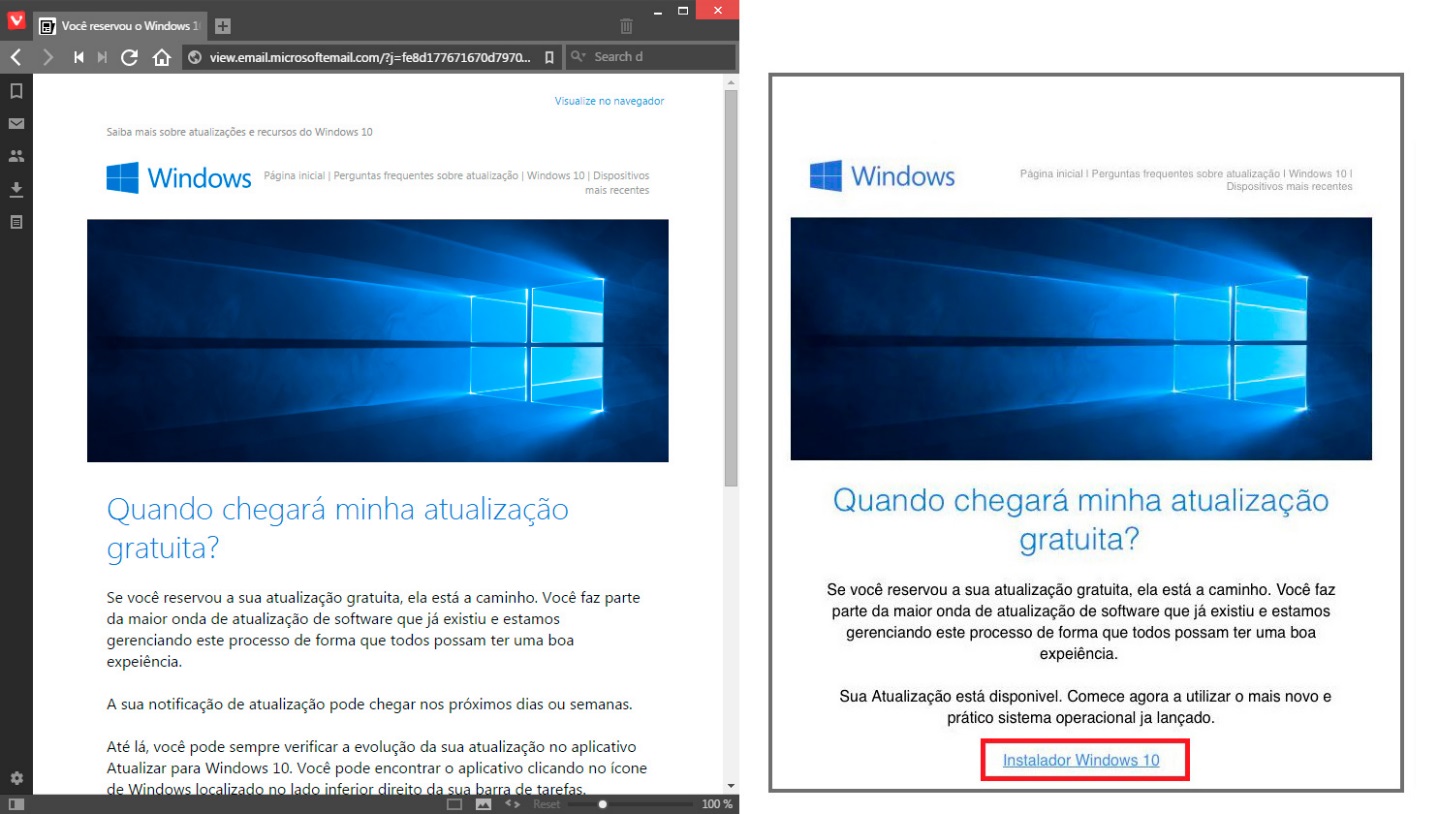

Из-за большого числа желающих загрузить операционную систему Windows 10 компания Microsoft распространяет ее постепенно, особенно в некоторых странах. Это подтверждает официальный бразильский сайт Microsoft Brazil (левый скриншот). Бразильские киберпреступники решили воспользоваться этой ситуацией и запустили спам-рассылку, полностью повторяющую дизайн официальной страницы, но при этом предлагающую доверчивым пользователям возможность (в действительности несуществующую) загрузить Windows 10 «вне очереди» (правый скриншот).

Кликнув по ссылке «Instalador Windows 10″ (Установить Windows 10), жертва запускает загрузку закодированного VBE-скрипта в систему:

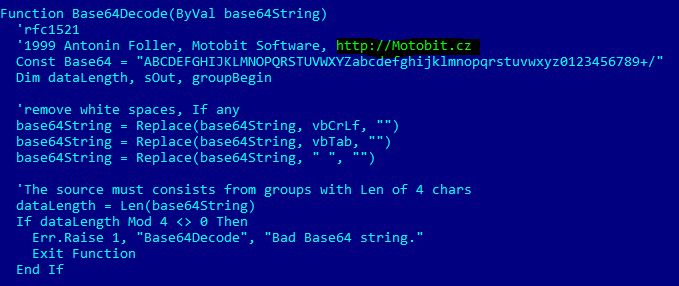

Это скрипт, закодированный алгоритмом base64 с помощью легитимной утилиты Motobit:

После запуска скрипт устанавливает в систему основной компонент – троянца-шпиона. Любопытно, что злоумышленники используют в коде жаргонные слова из бразильского варианта португальского языка.

Установленный в систему основной модуль является банковским троянцем, а также используется для сбора данных о нажатии клавиш и содержимом буфера обмена. Кроме того, он обладает функциональностью бэкдора, позволяющей организовывать удаленные сессии, и использует различные приемы защиты от применения виртуальных машин и отладчиков.

Продукты «Лаборатории Касперского» детектируют исходный VBE-скрипт как Trojan-Downloader.VBS.Agent.aok

Последнее время мы сталкиваемся в Бразилии со значительным увеличением числа вредоносных программ на основе VBS/VBE. Мой коллега Фабио Ассолини (Fabio Assolini) работает над постом о таких вредоносных программах.

Заражение троянцем-шпионом при попытке загрузить Windows 10