Некоторое время назад мы выявили массовую кампанию по распространению вредоносного ПО под видом популярных программ, таких как Discord, TeamViewer, Daemon Tools, VLC Player и др. В рамках кампании злоумышленники создали несколько десятков сайтов, каждый из которых предлагал скачать одну из перечисленных программ. Во всех случаях вместе с популярным ПО жертва получала бэкдор XCore, который скрытно устанавливался в системе.

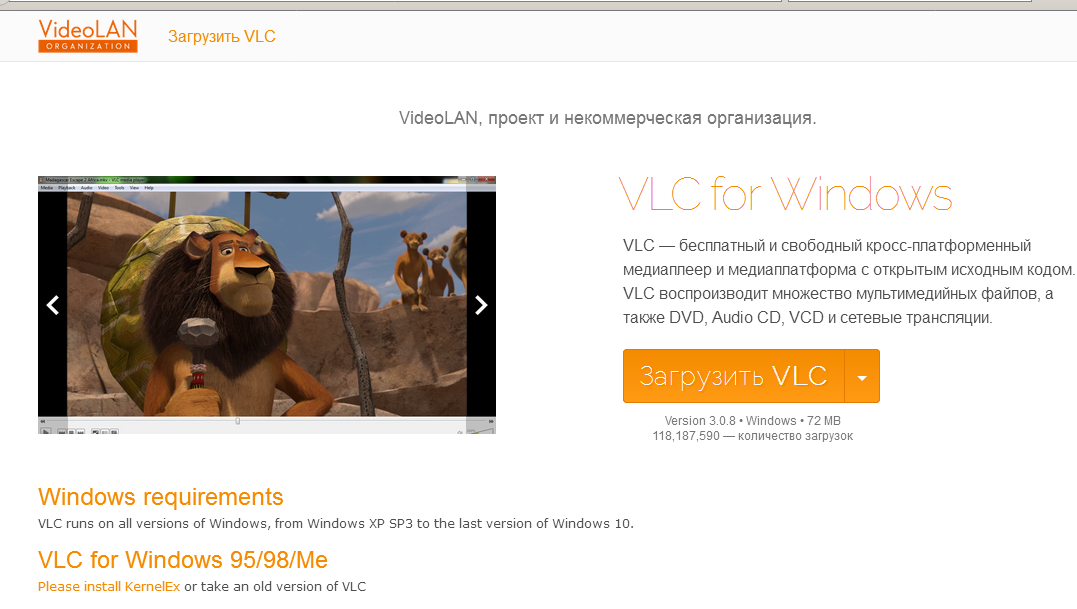

Для обеспечения посещаемости своих сайтов злоумышленники выкупали рекламные объявления в поисковых системах. Благодаря этому на верхних позициях поисковой выдачи по определенному запросу, содержащему название популярной программы, пользователь видел ссылку на вредоносный ресурс. Дизайн поддельных сайтов был выполнен в стиле легитимных ресурсов, но при этом содержал гораздо меньше активных элементов — по сути, посетителю предлагали только кнопку для загрузки программы.

Внешний вид сайтов, раздающих вредоносное ПО

После нажатия на кнопку начиналась загрузка исполняемого файла, который представлял собой установщик формата InnoSetup, подписанный отозванной цифровой подписью. Внутри находились два файла — инсталлятор легальной программы и вредоносный компонент, Backdoor.MSIL.XCore. Запуск скачанного файла приводил к установке обеих составляющих: легитимная программа размещалась по своему обычному адресу, вредоносная составляющая — в директории %system%\{app}. Одновременно в планировщике Windows создавалась задача на запуск вредоносного сервиса от системного имени каждые две минуты, таким образом осуществлялось закрепление зловреда в системе.

Функции Backdoor.MSIL.XCore

Бэкдор XCore обладает рядом интересных возможностей. В частности, с помощью хранящихся в директории Executables легальных драйверов для работы с браузерами зловред способен эмулировать поведение пользователя в браузере или общаться через него с C&C злоумышленников (поддерживаются Chrome, Opera, Edge, Firefox). Эмулирование действий пользователя применяется, например, для взаимодействия с сайтами поисковых систем. Зловред может выполнять случайные поисковые запросы, осуществлять поиск по запросу, переданному с управляющего сервера и нацеленному на получение нужных рекламных ссылок в результатах, и переходить по этим ссылкам. Также XCore устанавливает свой сервис и открывает доступ входящим RDP-соединениям, иначе говоря, предоставляет злоумышленникам удаленный доступ к зараженной системе. Для оптимальной работы RDP бэкдор устанавливает библиотеку RDP Wrapper, которая позволяет создавать несколько одновременных RDP-соединений.

Перед подключением к C&C-серверу XCore извлекает его адрес из конфигурационного файла Config/Urls.cfg. После установки соединения и выбора протокола работы бот начинает обмениваться командами с сервером. Он может принимать команды на скрытный или нормальный запуск любых приложений, изменение параметров сетевого экрана (добавление или удаление исключений, блокировка всего входящего трафика), активацию обратного Socks5 прокси и обратного RDP.

Для коммуникации с командным центром используется довольно простой протокол без шифрования. Установка проходит по следующему сценарию: GET-запрос на /signalr/negotiate с необходимой версией протокола (в ответ приходят данные для последующей поддержки соединения), затем POST-запросы с различными командами для управляющего сервера (например: GetServerUrls, SetDeviceInfo, GetActions).

XCore использует модульную структуру. Вот некоторые из его модулей:

- Executables — легальные драйверы для работы с браузерами

- LoaderModules — обработчики задач от командного сервера

- XHider.dll — используется для скрытного запуска исполняемых файлов

- XLoader.dll — работа с командами от командного центра и коммуникацией

- XReverseRDP.dll — обратный RDP

- XReverseSocks5Proxy.dll — обратный Socks5

Модульная структура XCore

Целью распространяющих XCore злоумышленников являются русскоязычные пользователи. По данным телеметрии «Лаборатории Касперского» с начала этого года заражение Backdoor.MSIL.XCore было предотвращено у нескольких тысяч пользователей на территории России, в других же странах количество детектов незначительное. Отметим, что это не первая такая кампания: распространение семейства XCore по аналогичной схеме мы наблюдали в июле — августе 2019 года и ранее, осенью 2018-го.

Те же и потенциально нежелательное ПО

Мы изучили выдачу популярных поисковых систем и установили, что помимо сайтов, распространяющих бэкдор XCore, рекламные блоки отправляли пользователей на ресурсы, которые поставляют различное потенциально нежелательное ПО. Более трети (37%) таких сайтов предлагают посетителю загрузить рекламное ПО (Adware), еще 40% — загрузчик типа not-a-virus:Downloader. У пользователя больше всего шансов встретить представителя рекламного семейства Maombi: его распространяют сразу несколько сайтов, объединенных в одну партнерскую сеть. Являясь загрузчиком-оберткой для различных программ, Maombi также скачивает и устанавливает дополнительные компоненты на ПК вне зависимости от желания пользователя.

Даже при нажатии кнопки «Отказаться» или закрытии инсталлятора дополнительное ПО будет установлено

Остальные сайты, как правило, рассчитаны на посетителя, который не будет достаточно внимателен и вместе с нужной ему программой скачает стороннее ПО.

Лэндинг загрузки дополнительного ПО

IoCs

34D36899CA961809955FB5F0EF19D669

39A288A094B5734631787B733955739D

47CBAE63189843FE62C52E240F17E01F

2CC069670E4B57671B2D300911A91050

URL

daemon-tools-elitem[.]best

vlc-player[.]org

discoord[.]me

teamvivier[.]com

Бэкдор XCore распространяется через поисковую выдачу