Статистика за минувший год по загружаемым ботнетами файлам

Рассылка спама со ссылками на вредоносное ПО, загрузка ботом другого зловреда — существуют разные сценарии использования бот-сети злоумышленниками. При этом выбор «полезной нагрузки» для заражения ограничен лишь фантазией оператора бот-сети или его заказчика: это может быть шифровальщик-вымогатель, банкер, майнер, бэкдор и т. д. За примерами далеко ходить не надо: Gandcrab и Trik, Locky и Necurs. Каждый день мы перехватываем множество команд на загрузку того или иного файла, отправляемых ботам различных семейств, и сейчас хотим поделиться результатами анализа активности ботнетов за второе полугодие 2017 года (H2 2017) и первое полугодие 2018-го (H1 2018).

Методология

Из статистики мы исключили файлы обновлений, которые скачивают боты, так как их количество сильно зависит от алгоритма работы конкретных зловредов и оказывает влияние на итоговое распределение. В анализ также не вошли файлы конфигураций, скачивание которых зависит от алгоритма работы бота и не представляет интереса в рамках данной статьи. Кроме того, мы учитывали только уникальные (под этим мы подразумеваем уникальность MD5-хэша) файлы. Представленные результаты основаны на анализе команд от более чем 60 тысяч различных командных центров, связанных со 150 семействами и их модификациями.

Эксперты «Лаборатории Касперского» отслеживают действия ботнетов с помощью технологии Botnet Tracking, которая эмулирует зараженные компьютеры (боты) для получения оперативных данных о действиях операторов ботнета.

Общее количество скачанных нашими ботами уникальных вредоносных файлов в первом полугодии 2018 года снизилось на 14,5% по сравнению со вторым полугодием 2017 г.

Количество уникальных вредоносных файлов, H2 2017 — H1 2018

Самые популярные

Проанализировав скачанные ботами файлы, мы выделили семейства, которые чаще всего распространяются подобным образом. Стоит отметить, что с течением времени вершина списка наиболее «популярных» загрузок изменяется несильно. Как и в предыдущем году, в 2018-м много загрузок приходится на бэкдор njRAT. Его доля среди всех загружаемых ботами файлов увеличилась с 3,7% до 5,2%, то есть njRAT — это каждый 20-й скачиваемый ботами файл. Такое широкое распространение связано с разнообразием версий зловреда и простотой настройки собственного варианта бэкдора, что обеспечивает низкий порог вхождения.

| H2 2017 | Доля | H1 2018 | Доля | |

| 1 | Lethic | 17,0% | njRAT | 5,2% |

| 2 | Neutrino.POS | 4,6% | Lethic | 5,0% |

| 3 | njRAT | 3,7% | Khalesi | 4,9% |

| 4 | Emotet | 3,5% | Майнеры | 4,6% |

| 5 | Майнеры | 2,9% | Neutrino.POS | 2,2% |

| 6 | Smoke | 1,8% | Edur | 1,3% |

| 7 | Cutwail | 0,7% | PassView | 1,3% |

| 8 | Вымогатели | 0,7% | Jimmy | 1,1% |

| 9 | SpyEye | 0,5% | Gandcrab | 1,1% |

| 10 | Snojan | 0,3% | Cutwail | 1,1% |

Самые загружаемые угрозы, H2 2017 — H1 2018

Очень часто ботнеты используются для распространения утилит для майнинга криптовалют. Так, в первом полугодии 2018 года майнеры составили 4,6% от всех скачанных файлов, что заметно выше показателя второй половины 2017 года (2,9%).

В то же время интерес к обычным валютам у злоумышленников никуда не пропал, что подтверждает присутствие в «десятке» Neutrino.POS и Jimmy. Во втором полугодии 2017 года Neutrino.POS скачивался в 4,6% случаев. В 2018 году его доля в общем потоке скачиваемых файлов снизилась, но «на помощь» пришел его «родственник» Jimmy, добавив 1,1% к доле банкеров.

Троянец Khalesi в первой половине 2018 года оказался на третьем месте нашего рейтинга, его доля от общего количества скачанных ботами файлов составила 4,9%. При этом если в 2017 году в загрузке троянца принимали участие боты Remcos, BetaBot, Smoke и Panda, то в 2018 году его скачивал только спам-бот Lethic.

Отдельно стоит отметить, что в ТОР-10 первого полугодия 2018 года попала легальная утилита Mail PassView, с помощью которой можно восстановить пароли от различных почтовых клиентов. Она распространяется с помощью бэкдора Remcos и, вероятно, используется для получения паролей от почтовых ящиков жертв.

Также прочные позиции в первой десятке занимают боты Cutwail, Lethic и недавно сменивший специализацию Emotet.

По сравнению со второй половиной предыдущего года, в 2018 году количество скачанных ботами шифровальщиков увеличилось. Несмотря на общий спад популярности программ-вымогателей, операторы ботнетов продолжают доставлять их своим жертвам. По нашим данным, в 2017 году больше всего программ-вымогателей было загружено ботом Smoke, а в 2018 году лидерство перехватил Nitol. Шифровальщик GandCrab —новичок в «десятке» самых скачиваемых семейств 2018 года. Он появился в январе и был сразу взят на вооружение операторами нескольких ботнетов. Наиболее активно его распространяет зомби-сеть Trik.

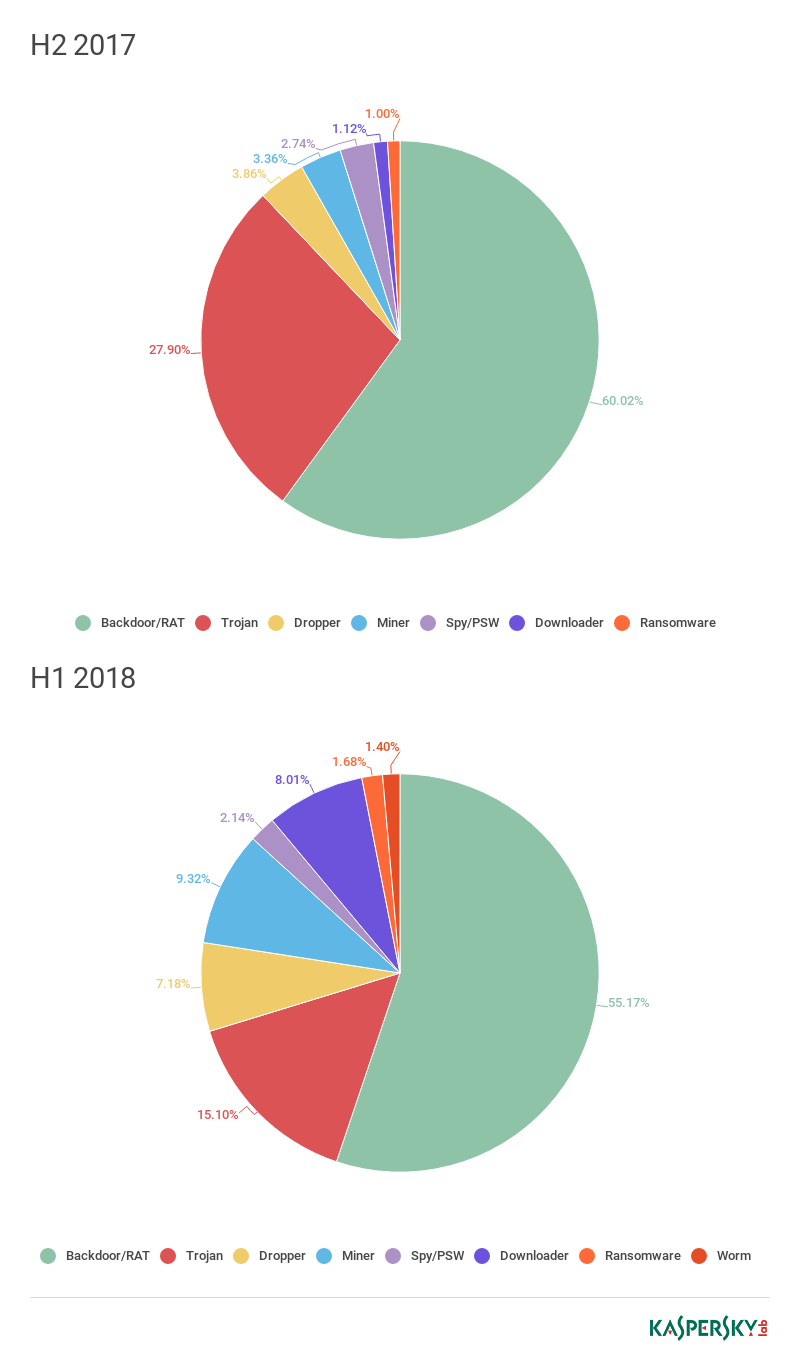

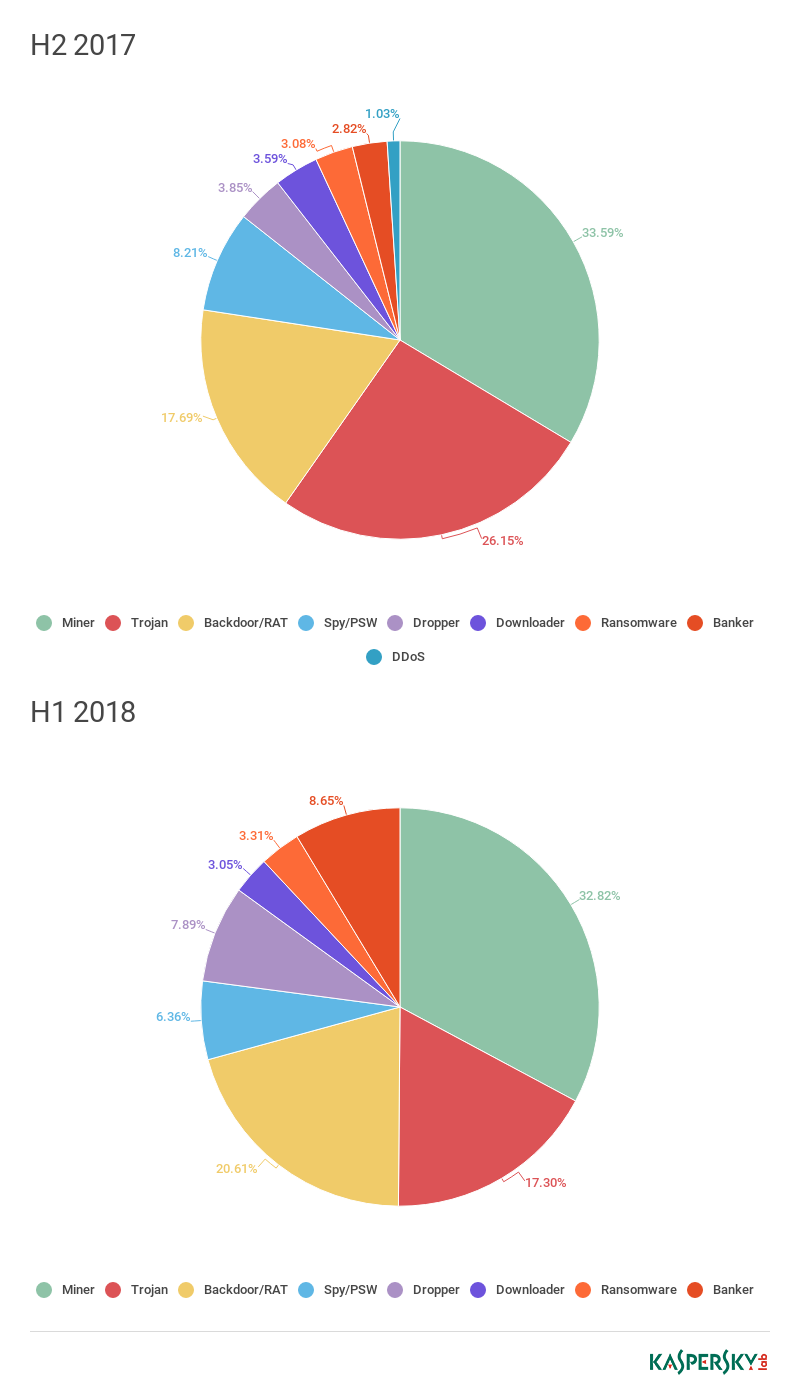

Если же рассматривать загружаемые файлы с точки зрения поведения, то безусловными лидерами обоих полугодий являются троянцы, обладающие настолько разными возможностями, что сложно выделить их «специализацию». Существенную долю составляют банкеры и бэкдоры, предоставляющие злоумышленникам возможность кражи как можно большего количества важной информации. Кроме этого, среди наиболее популярных зловредов прошлого года можно отметить большое количество спам-ботов, что во многом обусловлено уже упомянутым Lethic.

Распределение скачиваемых файлов по поведению, H2 2017 — H1 2018

Самые «многопрофильные»

Среди отслеживаемых семейств мы выделили самые «многопрофильные», то есть скачивающие наибольшее количество разных файлов. Такое разнообразие может быть обусловлено несколькими факторами:

- Разные ботнеты одного семейства управляются разными операторами с различными целями.

- Свои ботнеты оператор «сдает в аренду», предоставляя возможность распространять через них вредоносное ПО.

- Происходит смена «специализации» ботнета (например, Emotet из банкера превратился в спам-бота).

В 2018 году, как и в 2017-м, самыми «разносторонними» ботами остались Hworm, Smoke и BetaBot (он же Neurevt).

Распределение скачиваемых файлов по поведению для Hworm, H2 2017 — H1 2018

Распределение скачиваемых файлов по поведению для Smoke, H2 2017 — H1 2018

Распределение скачиваемых файлов по поведению для Betabot, H2 2017 — H1 2018

Как мы уже писали, ПО для скрытого майнинга пользуется большой популярностью, что подтверждает приведенная статистика. Несмотря на разнообразие скачиваемого вредоносного ПО, майнеры неизменно попадают в ТОР 3.

Существенную долю также занимают бэкдоры, их популярность связана с широкими возможностями, которые они предоставляют злоумышленнику, — от сохранения скриншотов и нажатий клавиш до прямого управления устройством.

Самые «безграничные»

В плане размещения управляющих серверов самым «интернациональным» ожидаемо стал бэкдор Njrat, имеющий командные центры в 99 странах мира. Такая обширная география объясняется простотой конфигурации собственного варианта бэкдора, что позволяет с минимальными знаниями в области разработки вредоносного ПО создать свой ботнет.

Далее следуют бэкдоры DarkComet и NanoCore RAT. Они делят второе и третье места благодаря наличию C&C почти в 80 странах мира. Несмотря на то что автор NanoCore был арестован, он успел продать исходный код созданного им RAT, и теперь последний активно используют другие злоумышленники.

Если же посмотреть на географию целей заражения, то самым большим охватом обладает еще один бэкдор — QRAT. Во второй половине 2017 года мы зарегистрировали попытки заражения в 190 странах мира, а в 2018 году QRAT добавил в свой актив еще две страны, так что их общее количество выросло до 192.

Такой широкий охват объясняется распространением зловреда по модели SaaS (Software-as-a-Service), или, вернее сказать, MaaS (Malware-as-a-Service): QRAT можно приобрести на 30 или 90 дней либо на год. Кроме того, свою роль играет и его кроссплатформенность — зловред написан на Java.

Заключение

Перехват команд ботов позволяет нам отслеживать текущие тенденции в мире вирусописателей и обеспечивать максимальную защиту для наших пользователей.

Вот основные тенденции, которые мы выделили, анализируя скачиваемые ботами файлы:

- Доля майнеров среди распространяемых ботами файлов растет, злоумышленники стали чаще рассматривать ботнет как инструмент для майнинга криптовалют.

- Бэкдоры составляют стабильно большую часть загрузок, т. е. операторы ботнетов стремятся получить максимально полный контроль над зараженными устройствами.

- Растет число скачиваемых дропперов, что говорит о многоступенчатости атак и, как следствие, их растущей сложности.

- Доля банкеров среди скачанных ботами файлов в 2018 году уменьшилась, но говорить о снижении общего их количества преждевременно, т. к. часто они доставляются дропперами (см. предыдущий пункт).

- Все чаще ботнеты предоставляются в аренду под «нужды» заказчика, и для многих ботнетов сложно выделить «специализацию».

Что скачивают бот-сети?