Статистика атак ботнетов на клиентов организаций

Благодаря широкому освещению в прессе происшествий, связанных с Mirai и другими специализированными ботнетами, деятельность последних стала во многом ассоциироваться с DDoS-атаками. Однако это только верхушка айсберга, и ботнеты широко используются не только для осуществления DDoS, но и для кражи различной пользовательской информации, в том числе финансовой. Типовой сценарий атаки обычно следующий:

- Производится попытка заражения устройства вредоносным ПО (если цель ботовода – финансы пользователя, то троянцем-банкером). Если заражение проходит успешно, устройство вместе с зловредом становится частью ботнета под управлением командного центра.

- Вредоносное ПО на зараженном устройстве получает от управляющего центра команду, содержащую маску цели (например, URL-адрес сервиса онлайн-банкинга) и другие необходимые для атаки данные.

- Получив команду, зловред отслеживает действия пользователя зараженного устройства, и когда тот заходит на ресурс, подходящий под маску цели, осуществляет атаку.

Основные типы атак с использованием ботнета:

- веб-инжект;

- подмена URL;

- подмена DNS;

- сбор данных при посещении определенного ресурса (статистика посещения, данные с посещаемой страницы, снимок экрана).

В отличие от DDoS-атак, в результате которых страдают веб-ресурсы организации-жертвы, ущерб от рассматриваемых в этом отчете атак несет непосредственно клиент организации. Результатом успешной атаки может быть:

- перехват пользовательских учетных данных;

- перехват данных банковских карт;

- подмена адресата операции (например, получателя банковской транзакции);

- осуществление какой-либо операции втайне от пользователя, но от его имени.

Подобные сценарии справедливы не только для банковских аккаунтов пользователя, но, как мы увидим дальше, и для других сервисов.

Методология

Эксперты «Лаборатории Касперского» отслеживают действия ботнетов с помощью технологии Botnet Monitoring, которая эмулирует зараженные компьютеры (ботов) для получения оперативных данных о действиях операторов ботнета.

В данный анализ входят зарегистрированные технологией Botnet Monitoring уникальные атаки за 2017 и 2018 годы, полученные на основе анализа перехваченных конфигурационных файлов ботов и команд от управляющих серверов.

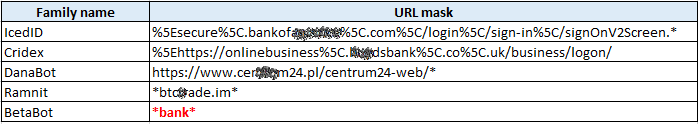

Цель атаки – URL-маска, извлеченная из конфигурационного файла бота или перехваченной команды, например, маска на URL-адрес сайта онлайн-банкинга.

Под семейством в данном отчете понимается публично известные имена вредоносного ПО (например, ZeuS, TrickBot (Trickster), Cridex (Dridex, Feodo, Geodo, etc.), Ramnit (Nimnul)).

За уникальную атаку в данном анализе принимается уникальная комбинация маски цели и семейства или его модификации, которое получило команду на атаку. Остальные данные об атаке (инжектируемые скрипты, правила подмены криптокошельков, URL-адресов, правила перенаправления трафика, шаблоны для перехвата учетных данных и др.) не учитывались при определении уникальности атаки.

Из анализа исключены атаки, связанные с ресурсами компаний, занимающихся разработкой антивирусных решений, т.к. в данном случае это является защитной мерой со стороны вредоносного ПО для предотвращения «лечения» зараженного устройства (предотвращение скачивания защитного решения). Кроме того, из анализа исключены атаки, у которых невозможно однозначно определить цель, т.е. из маски цели невозможно получить дополнительную информацию о цели (например, цель «*bank*» у банкера BetaBot не попадает в анализ).

Также в анализе учитывается только количество уникальных атак, а не общее количество атак конкретного семейства, т.к. частота получения команд разнится от семейства к семейству.

Представленные результаты основаны на анализе команд от более чем 60 тысяч различных командных центров, связанных со 150 семействами вредоносного ПО и их модификациями.

Статистика

Общее количество уникальных атак на клиентов организаций, зарегистрированных при помощи технологии Botnet Monitoring, в 2018 году снизилось на 23,46% по сравнению с предыдущим годом годом (с 20 009 шт. в 2017 году до 15 314 шт. в 2018 году).

При этом 39,35% атак, которые мы наблюдали в 2018 году, являются новыми, то есть такая комбинация маски цели и семейства, получившего команду на атаку, не встречалась в 2017 году. Это связано как с появлением новых банкеров (Danabot, BackSwap), так и со стремлением авторов вредоносного ПО изменить количество своих целей.

География целей атак в 2017 году включала в себя 111 стран, в 2018 году были предприняты попытки атак на клиентов организаций, находящихся в 101 стране мира.

Цели злоумышленников

Для начала рассмотрим, клиенты каких организаций являются наиболее предпочтительными целями для злоумышленников.

В 2017 году наибольшее число целей атак относилось к категории «Финансовые сервисы» (77,44%). В нее входят сервисы онлайн-банкинга, мультибанкинг-сервисы, онлайн-магазины и другие ресурсы, связанные с финансовыми операциями (за исключением криптовалют). Такой результат вполне закономерен в силу наибольшей потенциальной выгоды для злоумышленника, который в случае успешной атаки фактически получает непосредственный доступ к финансам жертвы.

На втором месте по количеству уникальных атак расположилась категория «Глобальные порталы и социальные сети» (6,15%). В нее входят поисковые системы, сервисы электронной почты и социальные сети. Поисковые системы включены в эту группу, так как чаще всего именно на главной странице такой системы находится форма входа в почтовый ящик, данные которого и пытается получить злоумышленник с помощью описанных выше типов атак.

На третьем месте в нашем рейтинге располагаются ресурсы, предоставляющие различные продукты и услуги (5,08%), но не являющиеся при этом онлайн-магазинами. Например, сюда попадают хостинг-провайдеры. В их случае целью злоумышленников, как и в первой категории, являются платежные данные жертвы. Такие ресурсы вынесены в отдельную группу, так как предлагают приобрести конкретный товар или услугу, что показывает, насколько точечно могут действовать злоумышленники.

В 2018 году произошли небольшие изменения в первой тройке целей атак на клиентов различных организаций. Интересно, что доля уникальных атак, приходящихся на финансовые сервисы, снизилась на 3,51 п. п. до 73,93%.

Практически всегда в маске цели, получаемой ботом, указан домен или его часть. Проанализировав домены из масок, которые относятся к финансовым организациям (банки, инвестиционные, кредитные, пенсионные учреждения и т. п.), мы составили карту организаций, клиентов которых боты атаковали в 2018 году. На карте указан диапазон числа доменов финансовых организаций, которые были замечены в командах ботам.

Стоит отметить, что одной организации может принадлежать несколько доменов, например, разделенных по территориям одной страны.

Год 2018-й ознаменовался повышенным интересом «ботоводов» к криптовалюте: количество уникальных атак на пользователей связанных с криптовалютой сервисов (биржи, криптовалютные кошельки и т. п.) увеличилось, их доля выросла больше чем втрое (на 4,95 п. п.) и составила 7,25%.

Злоумышленники активно пытались монетизировать интерес к криптовалютам и получить у своих жертв данные, необходимые для кражи средств. В большей части обнаруженных нами атак на пользователей криптовалютных сервисов принимал участие банкер Ramnit (53%). Кроме того, резко увеличили количество уникальных масок, связанных с криптокошельками и криптобиржами, банкеры Chthonic и Panda, являющиеся модификациями нашумевшего банкера ZeuS. Серьезную активность в этой сфере проявляет и троянец CapCoiner, нацеленный как раз на подобные ресурсы.

География целей атак

Примечание. Если в маске цели указан TLD (top level domain, домен верхнего уровня), по которому можно определить страну, то в статистику заносится эта страна. Если по TLD нельзя определить страну (например, .com), в статистику заносится страна, где находится штаб-квартира организации.

В 2018 году состав участников TОР 10 стран, к которым относится наибольшее количество уникальных масок целей, остался прежним, изменились лишь их позиции в нашем рейтинге. Как и годом ранее, в 2018 году наиболее частыми целями атак были клиенты организаций, находящиеся в США.

| 2017 | 2018 | |||

| 1 | Соединенные Штаты Америки | 31,29% | Соединенные Штаты Америки | 34,84% |

| 2 | Германия | 11,15% | Великобритания | 9,97% |

| 3 | Великобритания | 9,20% | Италия | 7,46% |

| 4 | Италия | 7,52% | Канада | 6,16% |

| 5 | Канада | 6,96% | Германия | 3,88% |

| 6 | Австралия | 4,67% | Испания | 3,14% |

| 7 | Франция | 4,57% | Швейцария | 3,04% |

| 8 | Испания | 2,87% | Франция | 3,02% |

| 9 | Китай | 2,50% | Австралия | 2,29% |

| 10 | Швейцария | 2,17% | Китай | 2,11% |

В 2018 году существенно снизилась доля уникальных атак, которые пришлись на клиентов расположенных в Германии организаций. Это связано с тем, что в 2017 году большая часть этих атак совершалась банкером BetaBot (почти 75% всех зарегистрированных уникальных атак), а в 2018 году его доля в этом показателе едва превышает 1,5%. Даже зарегистрированные в 2018 году атаки Danabot на клиентов немецких банков не «помогли» Германии удержать 2-е место в нашем рейтинге.

Среди других изменений можно отметить снижение доли атакуемых клиентов австралийских организаций с 4,67% до 2,29%. Количество уникальных масок на «австралийском направлении» сократили практически все боты. Так, например, среди наблюдаемых нами атак банкера Gozi в 2018 году практически не было атак на клиентов финансовых организаций Австралии, тогда как годом ранее они составляли более 90% зарегистрированных атак этого зловреда.

Но есть и плохие новости. Многие зловреды, наоборот, расширили свою географию: в 2018 году банкер Trickster (TrickBot) добавил к списку целей сразу 11 стран, троянец SpyEye — 9, а банкер IcedID — 5 стран.

Пользователей криптовалютных сервисов чаще всего атаковали в США, Люксембурге и Китае, что неудивительно: в этих странах зарегистрировано большое количество таких сервисов. Кроме того, в 2018 году значительно увеличилось количество атак на пользователей сервисов, зарегистрированных в Великобритании, Сингапуре, Эстонии, Южной Корее и Швейцарии.

География командных центров

В данном разделе представлена статистика по географии командных центров (C&C) ботнетов, которые отправляли команды на осуществление атаки.

В 2017 году наибольшее число командных центров располагалось на Украине (24,25%), при этом почти 60% из них составили командные серверы уже упомянутого банкера Gozi.

В 2018 году лидирующую позицию по количеству командных центров, управляющих атаками на клиентов различных организаций, заняла Россия (29,61%). Более половины (54%) от этих командных центров используются банкером Panda.

Наиболее активные семейства

BetaBot

Доля уникальных атак, совершенных банкером BetaBot – 13,25% от всех уникальных атак в 2018 году.

Основные характеристики (доли указаны относительно количества уникальных атак BetaBot):

- География целей: 42 страны;

- Наиболее атакуемые страны: США (73,60%), Китай (6,35%), Великобритания (6,11%);

- Наиболее атакуемые категории организаций: «Финансовые сервисы» (37,43%), «Глобальные порталы и социальные сети» (18,16%).

Trickster (TrickBot)

Доля уникальных атак в 2018 году, совершенных банкером TrickBot, составляет 12,85% от всех уникальных атак.

Основные характеристики (доли указаны относительно количества уникальных атак TrickBot):

- География целей: 65 стран.

- Наиболее атакуемые страны: Великобритания (11,02%), США (9,34%), Германия (7,99%).

- Наиболее атакуемые категории организаций: «Финансовые сервисы» (96,97%), «Криптовалютные сервисы» (1,72%).

Panda

На банкер Panda в 2018 году пришлось 9,84% всех уникальных атак.

Основные характеристики (доли указаны относительно количества уникальных атак Panda):

- География целей: 33 страны.

- Наиболее атакуемые страны: Канада (24,89%), США (22,93%), Италия (17,90%).

- Наиболее атакуемые категории организаций: «Финансовые сервисы» (80,88%), «Криптовалютные сервисы» (10,26%).

SpyEye

Зарегистрированные атаки SpyEye составили 8,05% всех уникальных атак в 2018 году.

Основные характеристики (доли указаны относительно количества уникальных атак SpyEye):

- География целей: 32 страны.

- Наиболее атакуемые страны: США (35,01%), Великобритания (14,38%), Германия (13,57%).

- Наиболее атакуемые категории организаций: «Финансовые сервисы» (98,04%).

Ramnit

Доля уникальных атак в 2018 году, совершенных Ramnit, составляет 7,97% всех уникальных атак, зарегистрированных технологией Botnet Monitoring. География Ramnit впечатляет своим размахом и включает в себя 66 стран.

Основные характеристики (доли указаны относительно количества уникальных атак Ramnit):

- География целей: 66 стран.

- Наиболее атакуемые страны: Великобритания (25,70%), США (20,12%), Китай (7,78%).

- Наиболее атакуемые категории организаций: «Финансовые сервисы» (47,76%), «Криптовалютные сервисы» (46,83%).

Заключение

Основные тенденции, которые мы отметили в 2018 году, проанализировав полученные команды атаковать клиентов различных организаций:

- Снижение общего числа зарегистрированных уникальных атак может свидетельствовать о стремлении злоумышленников создавать маски целей, которые покрывают большое количество ресурсов одной организации и остаются актуальными на протяжении долгого времени.

- Целью абсолютного большинства атак по-прежнему являются финансовые организации и их клиенты.

- Заметно выросло (по сравнению с 2017 годом) количество атак на клиентов криптовалютных сервисов. Снижения количества таких атак ожидать не стоит — наоборот, возможно увеличение их числа, так как все больше ботов включают в свой арсенал веб-инжекты для подобных ресурсов.

- Активно происходит добавление новых целей. Злоумышленники создают не встречавшиеся ранее маски, а также изменяют старые, чтобы «покрывать» большее число страниц, на которых можно похитить данные пользователя или его деньги.

Боты и ботнеты в 2018 году